虛擬化已經在數據中心建設方式上帶來了革命性的變化。大多數現代數據中心使用硬件虛擬化,並在物理服務器上部署超級管理員以運行虛擬機。這種方法提高了數據中心的可擴展性、靈活性和成本效益。VMware是虛擬化市場上的領先者之一,其產品在IT行業中受到高度尊重,其VMware ESXi Hypervisor和VMware vCenter是VMware vSphere虛擬化解決方案的廣泛知名組件之一。

網絡是每個數據中心的關鍵組件,包括虛擬化的數據中心,在您的虛擬化數據中心中,如果需要大型網絡和複雜的網絡配置,請考慮使用軟件定義網絡(SDN)。軟件定義網絡是一種旨在使網絡靈活且靈活的架構。SDN的目標是通過使企業和服務提供商能夠迅速對變化的業務需求做出反應來改善網絡控制。VMware關心其客戶,並提供VMware NSX解決方案用於構建軟件定義網絡。本文介紹了VMware NSX並探討了VMware NSX-v和VMware NSX-T之間的區別。

VMware NSX是什麼,它如何使用?

VMware NSX是一個網絡虛擬化解決方案,允許您在虛擬化的數據中心中構建軟件定義的網絡。正如虛擬機器(VMs)被從物理服務器硬件中抽象出來一樣,包括交換機、端口、路由器、防火墻等在內的虛擬網絡是在虛擬空間中構建的。虛擬網絡在不考慮底層硬件的情況下進行配置和管理。虛擬機器連接到虛擬交換機的虛擬端口;虛擬網絡之間的連接是通過虛擬路由器執行的,並且訪問規則是在虛擬防火墻上配置的。另外,還提供了網絡負載平衡。VMware NSX是VMware vCloud網絡和安全性(vCNS)以及2012年由VMware收購的Nicira NVP的後續產品。

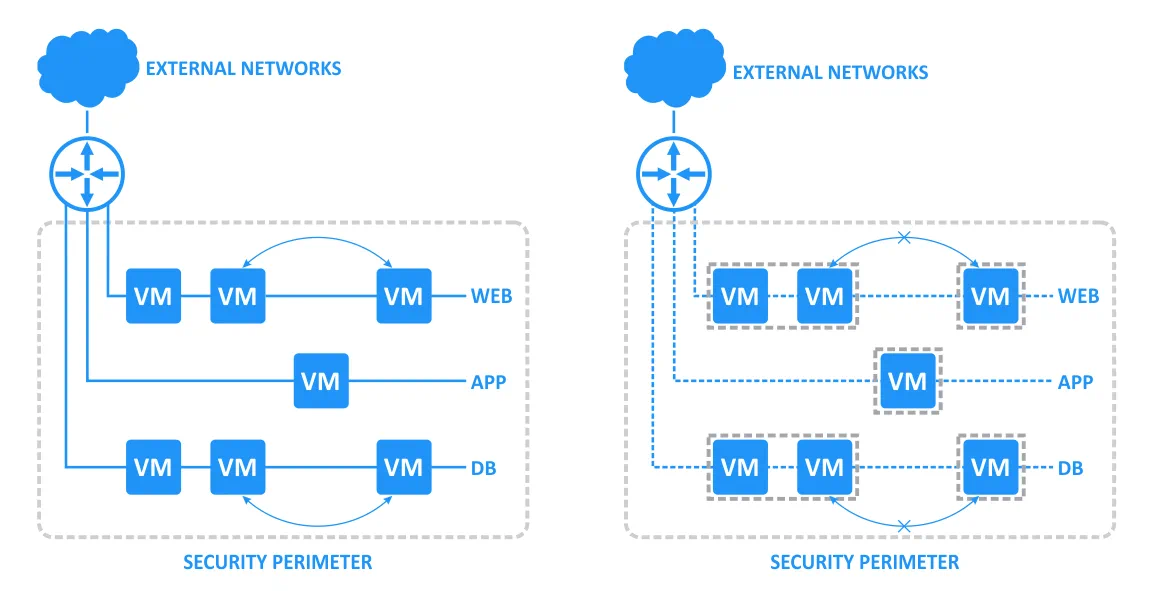

微分割

在虛擬環境中配置多個網路之間的訪問時,通常會採用傳統方法,部署一個物理路由器或在虛擬機上運行的邊緣網關,儘管這種方法並不特別快速或方便。VMware通過在NSX中使用分佈式防火牆來實現微分割的概念,該分佈式防火牆已內建到虛擬化管理程序的核心中。安全策略、IP地址、MAC地址、虛擬機、應用程序和其他對象的網路互動參數都在這個分佈式防火牆中設置。如果在您的公司內部部署了NSX並使用了Active Directory域控制器(ADDC),則可以使用Active Directory用戶和組等對象進行配置。每個對象都可以被視為在適當網路的安全範圍內的微分割,具有自己的DMZ(非軍事區域)。

分佈式防火牆允許您對虛擬數據中心實體進行分割,如虛擬機。分割可以基於虛擬機名稱和屬性、用戶身份、vCenter對象(如數據中心和主機),或者可以基於傳統的網絡屬性,如IP地址、端口組等。

邊緣防火牆組件幫助您滿足關鍵的邊界安全需求,例如基於IP/VLAN構建DMZ、多租戶虛擬數據中心中的租戶隔離、網絡地址轉換(NAT)、合作夥伴(外部網)VPN和基於用戶的SSL VPN。

如果虛擬機器(VM)從一個主機遷移到另一個主機──從一個子網遷移到另一個子網──存取規則和安全策略將根據新位置進行調整。如果數據庫伺服器在遷移的虛擬機器上運行,則防火牆中為該虛擬機器設置的規則將在遷移到另一主機或網絡後繼續為該虛擬機器工作,從而使數據庫伺服器可以訪問未遷移的虛擬機器上運行的應用伺服器。這是使用 VMware NSX 時改進的靈活性和自動化的示例。在雲端提供者和大型虛擬基礎設施方面,NSX 可能尤其有用。VMware 提供兩種類型的 NSX 軟體定義網路平台──NSX-v 和 NSX-T。

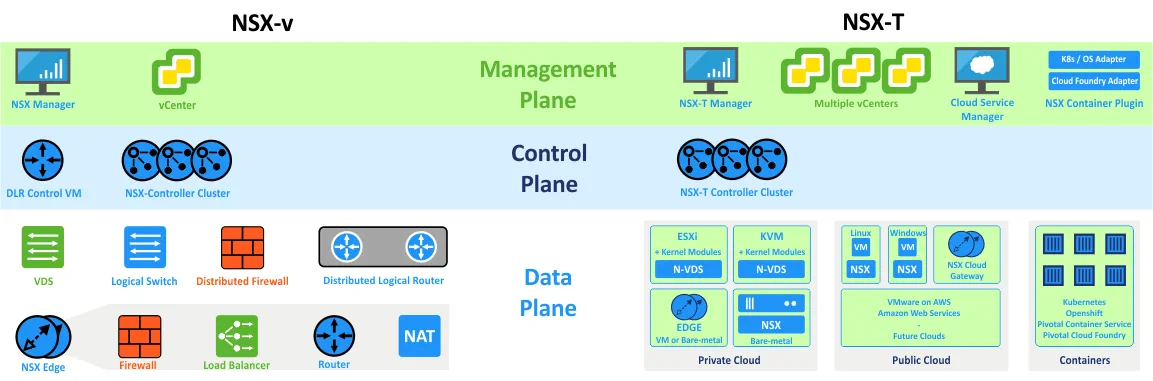

NSX for vSphere(NSX-v)與 VMware vSphere 緊密整合,需要部署 VMware vCenter。VMware NSX-v 專用於 vSphere 虛擬化環境,並且是在 NSX-T 之前開發的。

NSX-T(NSX-Transformers)是針對不同的虛擬化平台和多虛擬化管理員環境設計的,也可以在 NSX-v 不適用的情況下使用。雖然 NSX-v 只支援 VMware vSphere 的 SDN,但 NSX-T 還支援 KVM、Docker、Kubernetes 和 OpenStack 的網路虛擬化堆棧,以及 AWS 原生工作負載。VMware NSX-T 可以在不使用 vCenter Server 的情況下部署,並且適用於異構計算系統。

使用 NSX-v 的主要場景列於下表中。該表分為三行,其中一行描述了場景類別。使用 NSX-T 的場景以粗體字突出顯示。

| 安全性 | 自動化 | 應用程式連續性 |

| 微分段 | 自動化 IT | 災難恢復 |

| 安全的終端使用者 | 開發者雲 | 多數據中心池化 |

| DMZ 隨處可見 | 多租戶基礎架構 | 跨雲 |

NSX 元件

VMware NSX 的主要組件包括 NSX Manager、NSX 控制器和 NSX 邊緣網關。

NSX Manager 是 NSX 的集中式組件,用於管理網路。NSX Manager 可以部署為 vCenter 管理的一個 ESXi 伺服器上的 VM(從 OVA 模板)。在使用 NSX-v 的情況下,NSX Manager 只能與一個 vCenter 伺服器配合使用,而 NSX-T 的 NSX Manager 可以部署為 ESXi VM 或 KVM VM,並且可以同時與多個 vCenter 伺服器配合使用。

用於 vSphere 的 NSX Manager 基於 Photon OS(類似於 vCenter Server Appliance)。

NSX-T Manager 運行在 Ubuntu 操作系統上。

在 ESXi 主機上部署 NSX Manager 作為虛擬機,使用虛擬設備。請確保在 vSphere vCenter 上註冊 NSX Manager(用於 NSX-v)。如果您正在使用 NSX-T,NSX Manager 可以作為虛擬設備部署在 KVM 主機上,因為 VMware NSX-T 允許您建立一個 NSX 管理器集群。部署三個 NSX 控制器並創建 NSX 控制器集群。

安裝 VIB(內核模塊)在 ESXi 主機上啟用分佈式防火牆、分佈式路由和 VXLAN,如果您正在使用 NSX-v。如果您正在使用 NSX-T,內核模塊也必須安裝在 KVM 虛擬化器上。在 ESXi 上安裝 NSX Edge 作為虛擬機(適用於 NSX-v 和 NSX-T)。如果您正在使用 NSX-T,並且無法在 ESXi 上安裝 Edge 作為虛擬機,則可以在物理服務器上部署 Edge。目前不支持在 KVM 虛擬化器上作為虛擬機部署 Edge(用於 NSX-T v.2.3)。如果您需要在物理服務器上部署 Edge,請在執行此操作之前檢查硬體相容性清單(對於 CPU 和網卡很重要)。

NSX 共同功能

有一系列功能適用於兩種 NSX 類型。

- NSX-v 和 NSX-T 的共同功能包括:

- 軟體基礎網絡虛擬化

- 軟體基礎覆蓋

分佈式路由 分佈式防火牆 API 驅動的自動化 詳細監控和統計 請注意,NSX-v 和 NSX-T 的 API 是不同的。 許可證 - 在ESXi上將NSX Edge安裝為VM(適用於NSX-v和NSX-T)。如果您使用的是NSX-T,並且沒有可能將Edge安裝為虛擬機在ESXi上,則可以將Edge部署在物理服務器上。目前不支持在KVM hypervisors上將Edge安裝為VM(適用於NSX-T v.2.3)。如果您需要將Edge部署在物理服務器上,請在進行此操作之前檢查硬件兼容性列表(對於CPU和NIC很重要)。

NSX通用功能

對於兩種NSX類型,都有一系列可用的功能。

NSX-v和NSX-T的通用功能包括:

- 基於軟件的網絡虛擬化

- 基於軟件的覆蓋

- 分布式路由

- 分布式防火牆

- API驅動的自動化

- 詳細的監控和統計

請注意,NSX-v和NSX-T的API是不同的。

許可

對於兩種NSX類型,許可都是相同的,因為它為您提供了更多的靈活性和通用性。例如,您可以訂購使用NSX for vSphere的許可證,如果您對基礎設施進行了一些更改,並且需要部署NSX-T,則可以使用為ESXi-v獲得的許可證。NSX就是NSX – 從許可的角度來看,沒有區別,因為許可版本也是相同的。

覆蓋封裝

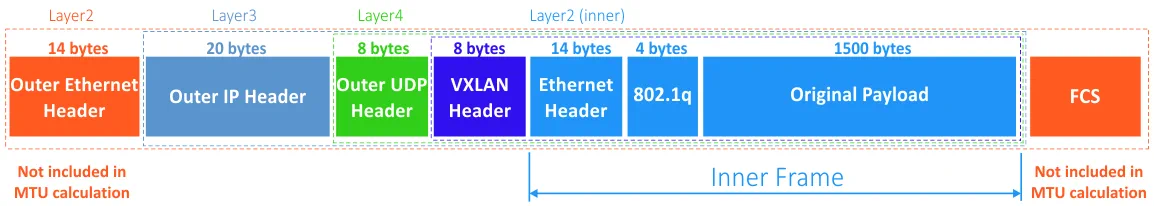

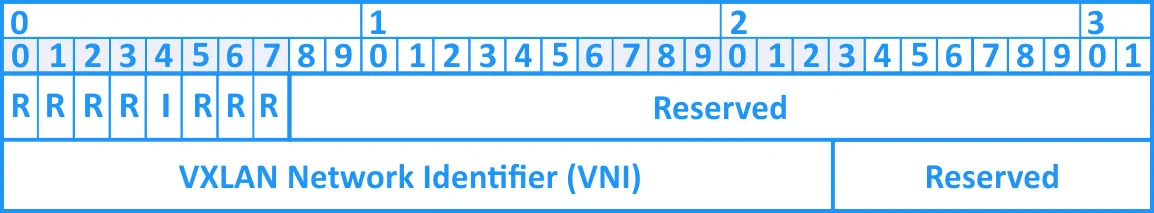

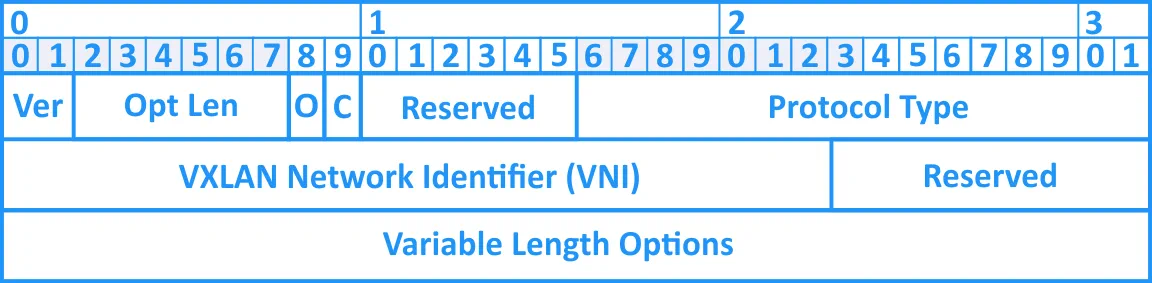

VXLAN標頭由以下部分組成。

8位元用於標誌。 I標誌必須設置為1,以使VXLAN網路識別碼(VNI)有效。 其他7位元是保留的R欄位,在傳輸時必須設置為零。 設置為零的R欄位在接收時被忽略。也稱為VXLAN段ID的VXLAN網路識別符(VNI)是一個24位元值,用於確定用於VM之間通信的個別覆蓋網路。

保留字段(24位元和8位元)必須設置為零並在接收時忽略。

GENEVE。 GENEVE標頭看起來很像VXLAN,其結構如下:

可變長度選項可實現未來創新。

- GENEVE標頭的大小是可變的。

NSX-T使用GENEVE( GE nericN EtworkV irtualizationE ncapsulation)作為一種隧道協議,以保留用於NIC(網路介面控制器)的傳統卸載功能,以獲得最佳性能。 可以將額外的元數據添加到覆蓋標頭中,並允許改進上下文差異處理,以處理端到端遙測、數據跟蹤、加密、安全等信息。 元數據中的額外信息稱為TLV(類型、長度、值)。 GENEVE由VMware、Intel、Red Hat和Microsoft開發。 GENEVE基於VXLAN、STT和NVGRE封裝協議的最佳概念。 - VXLAN網絡標識符(VNI),也稱為VXLAN段ID,是一個24位的值,用於確定用於通信虛擬機器之間的個別覆蓋網絡。

- 保留字段(24位和8位)必須設置為零並在接收時忽略。

A size of the VXLAN header is fixed and is equal to 8 bytes. Using Jumbo frames with MTU set to 1600 bytes or more is recommended for VXLAN.

GENEVE。GENEVE標頭與VXLAN非常相似,具有以下結構:

- A compact tunnel header is encapsulated in UDP over IP.

- A small fixed tunnel header is used to provide control information, as well as a base level of functionality and interoperability.

- 可變長度的選項可實現未來的創新。

GENEVE標頭的大小是可變的。

NSX-T使用GENEVE(GEneric NEtwork Virtualization Encapsulation)作為一種隧道協議,它保留了網絡接口控制器(NIC)上可用的傳統卸載能力,以實現最佳性能。額外的元數據可以添加到覆蓋標頭中,並且允許改進上下文差異,以處理端對端遙測、數據跟踪、加密、安全等資訊。元數據中的額外信息稱為TLV(類型、長度、值)。GENEVE由VMware、Intel、Red Hat和Microsoft共同開發。GENEVE基於VXLAN、STT和NVGRE封裝協議的最佳概念。

在使用GENEVE封裝時,巨幅帧的MTU值必須至少為1700字節,這是由於GENEVE標頭的可變長度的附加元數據字段引起的(如您所記憶的,VXLAN使用MTU 1600或更高)。

由於覆蓋封裝差異,在該部分中解釋的原因,NSX-v和NSX-T不兼容。

第二層網絡

現在您知道虛擬第2層以太網框架如何在IP網路上封裝,因此,現在是時候探索NSX-v和NSX-T的虛擬第2層網路的實現了。

傳輸節點和虛擬交換機

傳輸節點和虛擬交換機代表NSX數據傳輸組件。

傳輸節點(TN)是參與流量傳輸和NSX網絡覆蓋的NSX兼容設備。節點必須包含一個主機交換機,才能作為傳輸節點。

NSX-v要求通常在vSphere中使用vSphere分佈式虛擬交換機(VDS)。標準虛擬交換機不能用於NSX-v。

NSX-T假設您需要部署一個NSX-T分佈式虛擬交換機(N-VDS)。用於KVM主機的Open vSwitches(OVS)和用於ESXi主機的VMware vSwitches可以用於此目的。

N-VDS (virtual distributed switch that is previously known as a hostswitch) is a software NSX component on the transport node, that performs traffic transmission. N-VDS is the primary component of the transport nodes’ data plane that forwards traffic and owns at least one physical network interface controller (NIC). NSX Switches (N-VDS) of the different transport nodes are independent but can be grouped by assigning the same names for centralized management.

在ESXi虛擬化主機上,N-VDS是通過將載入到虛擬化主機的內核的NSX-vSwitch模塊來實現的。在KVM虛擬化主機上,主機交換機是通過Open-vSwitch(OVS)模塊來實現的。

傳輸區域適用於NSX-v和NSX-T。傳輸區域定義了邏輯網路分佈的限制。每個傳輸區域都與其NSX交換機(N-VDS)相關聯。NSX-T的傳輸區域與集群無關聯。

由於GENEVE封裝,VMware NSX-T有兩種類型的傳輸區域:Overlay或VLAN。至於VMware NSX-v,傳輸區域僅定義了VXLAN的分佈限制。

邏輯開關複製模式

當兩個虛擬機器位於不同的主機上並直接通信時,單播流量以封裝模式在兩個分配給超級託管程序的端點 IP 地址之間交換,無需洪水式傳播。有時,由 VM 發起的第 2 層網絡流量必須類似於傳統物理網絡中的第 2 層流量進行洪水式傳播,例如,如果發件人不知道目標網絡接口的 MAC 地址。這意味著相同的流量(廣播、單播、多播)必須發送到連接到同一個邏輯開關的所有 VM。如果 VM 位於不同的主機上,流量必須複製到這些主機。廣播、單播和多播流量也被稱為 BUM 流量。

讓我們來看看 NSX-v 和 NSX-T 的複製模式之間的區別。

NSX-v支援單播模式、多播模式和混合模式。

NSX-T支援具有兩個選項的單播模式:分層兩層複製(優化,與 NSX-v 相同)和頭複製(不優化)。

ARP 抑制減少了發送到網絡上的 ARP 廣播流量的量,並且適用於單播和混合流量複製模式。因此,ARP 抑制可用於 NSX-v 和 NSX-T。

當 VM1 發送 ARP 請求以獲知 VM2 的 MAC 位址時,該請求會被邏輯交換器攔截。若交換器已擁有 VM2 目標網路介面的 ARP 條目,則交換器會向 VM1 傳送 ARP 回應。否則,交換器會將 ARP 請求發送至 NSX 控制器。若 NSX 控制器包含關於 VM IP 與 MAC 綁定的資訊,則控制器會傳送具備該綁定的回覆,接著邏輯交換器會將 ARP 回應傳送至 VM1。若 NSX 控制器上沒有 ARP 條目,則該 ARP 請求會重新在邏輯交換器上廣播。

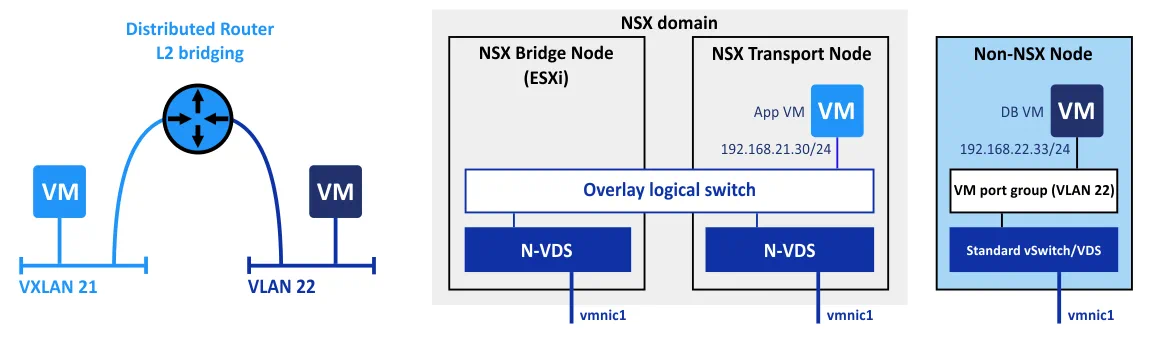

NSX 第 2 層橋接

第 2 層橋接對於將工作負載從覆蓋網路遷移至 VLAN,或將子網路分割成實體和虛擬工作負載很有用。

NSX-v:此功能可在執行控制 VM 的超視圖核心層級上運作。

NSX-T:為此創建了單獨的 NSX 橋接節點。NSX 橋接節點可以組裝成叢集,以提高整個解決方案的容錯能力。

在 NSX-v 控制 VM 中,通過使用高可用性(HA)方案實現了冗餘。一個 VM 副本是主動的,而另一個 VM 副本是待機的。如果主動 VM 失敗,切換 VM 和加載待機 VM(使其變為主動 VM)可能會需要一些時間。NSX-T 則沒有這種缺點,因為它使用容錯叢集,而不是主動/待機方案來實現 HA。

路由模型

在使用 VMware NSX 的情況下,會使用以下術語:

东西流量指的是在数据中心内进行网络数据传输。这个名称用于这种特定类型的流量,因为图表中的水平线通常表示局域网(LAN)流量。

南北流量是指客户端-服务器流量或数据中心与数据中心外部位置(外部网络)之间移动的流量。图表上的垂直线通常描述这种类型的网络流量。

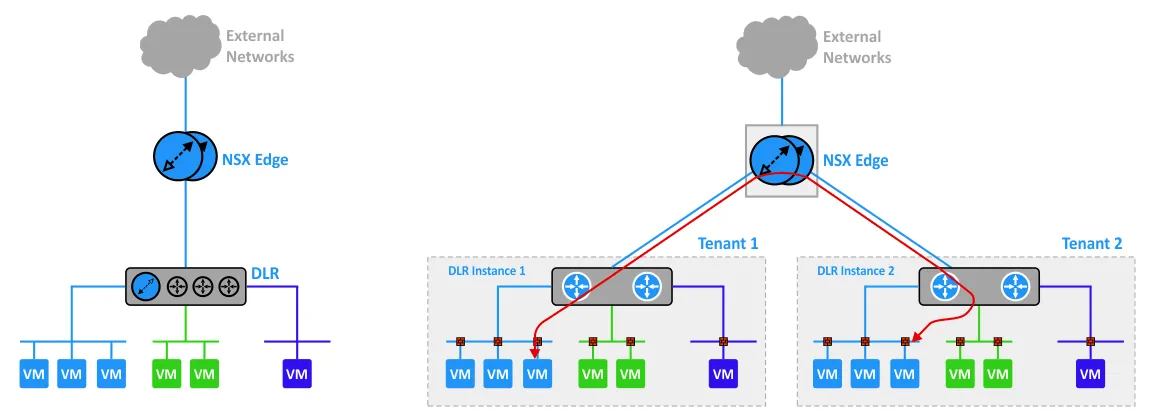

分布式逻辑路由器(DLR)是一种可以使用静态路由和动态路由协议(如OSPF、IS-IS或BGP)的虚拟路由器。

租户指的是通过托管服务提供商(MSP)获得访问隔离安全环境的客户或组织。大型组织可以将每个部门视为单个租户使用多租户架构。VMware NSX特别适用于提供基础设施即服务(IaaS)。

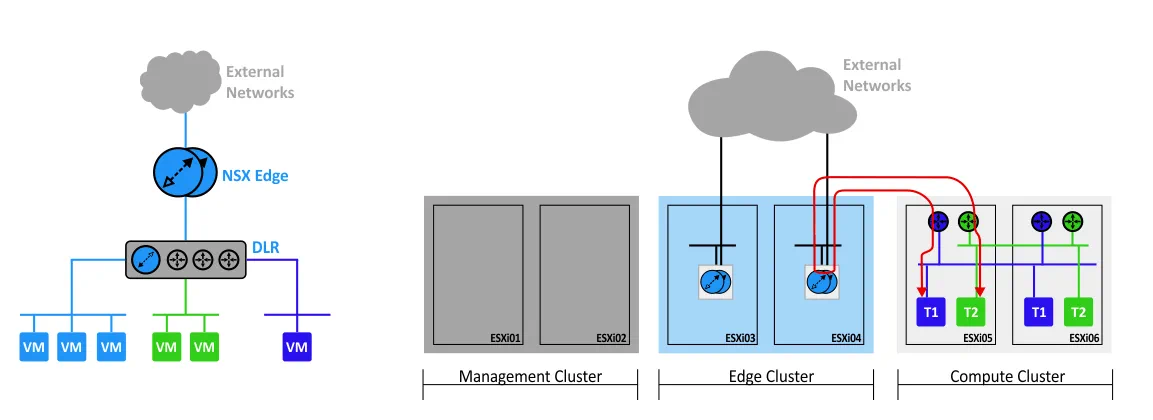

NSX-v中的路由

NSX for vSphere使用DLR(分布式逻辑路由器)和集中式路由。在每个虚拟化主机上都有一个路由内核模块,用于在分布式路由器的逻辑接口(LIF)之间进行路由。

例如,让我们考虑NSX-v的典型路由方案,当您有一组三个段:运行数据库的虚拟机、运行应用程序服务器的虚拟机和运行Web服务器的虚拟机。这些段(天蓝色、绿色和深蓝色)的虚拟机连接到一个分布式逻辑路由器(DLR),而该路由器又通过边缘网关(NSX Edge)连接到外部网络。

你可以通过以下方案的工作原理来看到组件被划分为集群:管理集群、边缘集群和计算集群。在这个例子中,每个集群都使用 2 个 ESXi 主机。如果两个虚拟机正在同一台 ESXi 主机上运行,但属于不同的网络段,流量将通过位于边缘集群的另一台 ESXi 主机上的 NSX Edge 网关传递。在路由之后,这个流量必须传输回源和目的地虚拟机所在的 ESXi 主机。

在这种情况下,流量传输的路由并不是最优的。多租户模型中利用边缘网关的分布式路由的优势无法发挥,从而导致网络流量的延迟增加。NSX-T 中的路由

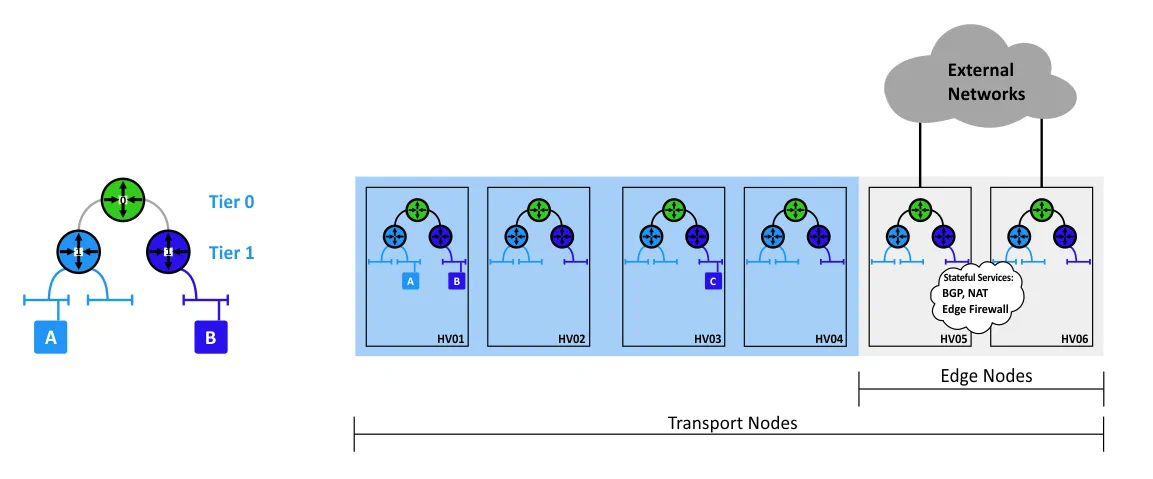

NSX-T 使用两层分布式路由模型来解决上述问题。Tier0 和 Tier1 都在传输节点上创建,后者不是必需的,但旨在提高可伸缩性。

流量通过最优路径传输,因为路由然后在运行虚拟机的 ESXi 或 KVM 虚拟化管理程序上执行。唯一需要使用固定路由点的情况是连接到外部网络时。在运行虚拟化管理程序的服务器上部署了单独的边缘节点。

Edge 节点上可以启用诸如 BGP、NAT 和边缘防火墙等附加服务,这些服务又可以组合成集群以提高可用性。此外,NSX-T 还提供更快的故障检测。简而言之,分布式路由的最佳手段是在虚拟化基础架构内部进行路由。

NSX-T 使用兩層分佈式路由模型來解決上述問題。Tier0 和 Tier1 都建立在傳輸節點上,後者並不是必需的,但旨在提高可擴展性。

流量通過使用最優路徑進行傳輸,然後路由在運行 VM 的 ESXi 或 KVM hypervisor 上執行。唯一必須使用固定路由點的情況是連接到外部網絡時。在運行 hypervisor 的服務器上部署了單獨的 Edge 節點。

可以在 Edge 節點上啟用額外的服務,如 BGP、NAT 和 Edge 防火牆,這些節點可以組合成集群,以提高可用性。此外,NSX-T 還提供了更快的故障檢測。簡而言之,最佳的路由分發方式是在虛擬化基礎設施內進行路由。

虛擬網絡的 IP 地址分配

配置 NSX-v 時,需要在 NSX 段內部組織 IP 地址計劃。在這種情況下,必須添加連接 DLR 和 Edge 閘道的過渡邏輯交換機。如果使用大量的 Edge 閘道,應該為這些被這些 Edge 閘道連接的段編寫 IP 地址方案。

然而,NSX-T 不需要進行這些操作。Tier0 和 Tier1 之間的所有網絡段都會自動獲取 IP 地址。不使用動態路由協議,而是使用靜態路由,系統會自動連接組件,使配置更加簡單;您不需要花費大量時間規劃服務(過渡)網絡組件的 IP 地址。

流量檢查整合

NSX-v提供與無代理防毒軟體、先進防火牆(下一代防火牆)、入侵檢測系統(IDS)、入侵防護系統(IPS)和其他類型的流量檢查服務等第三方服務整合。對於列出的流量檢查類型的整合是在一個受保護的VMCI總線(虛擬機通信介面)上在虛擬機內核層進行的。

NSX-T目前尚不提供這些功能。

安全性

可以對NSX-v和NSX-T配置內核級分散式防火牆,並在VM虛擬適配器層級工作。交換器安全選項適用於兩種類型的NSX,但“限速廣播和多播流量”選項僅適用於NSX-T。

NSX-T允許您以更細粒度的方式應用規則,使傳輸節點得到更理性的利用。例如,您可以基於以下對象應用規則:邏輯交換器、邏輯端口,NSGroup。此功能可用於減少邏輯交換器、邏輯端口或NSGroup實例上的規則集配置,以實現更高效

創建和應用規則的過程對於 NSX-v 和 NSX-T 都非常相似。不同之處在於,為 NSX-T 創建的策略被發送到所有控制器,其中規則被轉換為 IP 地址,而在 NSX-v 中,策略立即傳送到 vShield 防火牆守護程序 (VSFWD)。

NSX-v vs NSX-T – 比較表

現在您已經熟悉了 VMware NSX 的最有趣的功能,讓我們總結一下這篇博客中探討過的 NSX-v 和 NSX-T 的主要功能,並在表中進行比較。

NSX-v 在僅使用 vSphere 環境時是最佳解決方案,而 NSX-T 不僅可以用於 vSphere,還可以用於 KVM、Docker、Kubernetes 和 OpenStack 虛擬化平台,在構建虛擬網絡的框架下使用。哪種類型的 NSX 更好沒有一個單一答案。您應該使用 NSX-v 還是 NSX-T 取決於您的需求和每種 NSX 類型提供的功能。

NSX 授權政策是用戶友好的 – 您只需要購買一個 NSX 授權,而不管您將使用哪種類型的 NSX。稍後,您可以在 NSX-v 環境中安裝 NSX-T,或者反之,根據您的需求,並繼續使用您的單個 NSX 授權。

您可以使用 NSX 解決方案通過 VMware 構建自己的軟件定義數據中心。VMware 為您提供了

以確保操作連續性、高可用性和容錯性,但虛擬機備份不會是多餘的措施。定期備份與不同項目相關的生產虛擬機和作為 VMware vSphere 和 VMware NSX 組件運行的虛擬機(例如 vCenter、NSX 管理器、NSX 控制器、NSX Edge)以保護您的數據。即使您使用集群,NAKIVO 備份與複製也可以幫助您以可靠且高效的方式創建 VMware 備份。

結論

如果您只使用vSphere環境,NSX-v是最佳解決方案;而NSX-T不僅可用於vSphere,還可用於KVM、Docker、Kubernetes和OpenStack虛擬化平台,用於構建虛擬網絡的框架。哪種類型的NSX更好並沒有一個單一答案。您應該使用NSX-v還是NSX-T取決於您的需求和每種NSX類型提供的功能。

NSX授權政策很友好 – 您只需要購買一個NSX許可證,無論您打算使用哪種NSX類型。以後,您可以在NSX-v環境中安裝NSX-T,或者根據您的需求進行反向安裝,並繼續使用您的單個NSX許可證。

您可以使用VMware的NSX解決方案來構建自己的軟件定義數據中心。VMware提供給您叢集功能,以確保操作連續性、高可用性和容錯性,但虛擬機備份不是多餘的措施。

定期備份與不同項目相關的生產虛擬機和作為VMware vSphere和VMware NSX組件運行的虛擬機(例如vCenter、NSX Manager、NSX Controller、NSX Edge),以保護您的數據。即使您使用叢集,NAKIVO備份和複製也可以幫助您以可靠和高效的方式創建VMware備份。

Source:

https://www.nakivo.com/blog/nsx-v-vs-nsx-t-comprehensive-comparison/