Hyper-V включает в себя инструменты для репликации ВМ с одного хоста Hyper-V на другой. Это пригодится для переключения в случае отказа. Часто репликация Hyper-V настраивается на серверах Hyper-V, подключенных к домену Active Directory и внутри кластера. Однако можно настроить репликацию Hyper-V, когда серверы с установленным Hyper-V находятся в Рабочей группе. Для этого вам понадобятся сертификаты.

В этом сообщении блога объясняется, как создать сертификаты для настройки репликации Hyper-V в Рабочей группе с использованием встроенных инструментов Windows Server 2016.

Почему использовать сертификаты для Hyper-V

Репликация на основе сертификатов позволяет реплицировать виртуальные машины без добавления хостов Hyper-V в домен Windows или кластер. Эта функция особенно полезна для малых компаний, у которых три или четыре сервера, и которые не хотят разворачивать кластер и настраивать домен с использованием Active Directory.

Еще одна причина использовать репликацию Hyper-V с сертификатами в Рабочих группах – это безопасность. Если серверы Hyper-V, участвующие в процессе репликации ВМ, являются членами домена, эти серверы Hyper-V могут быть полностью контролируемы, если у пользователя есть учетные данные административной учетной записи Active Directory. В некоторых нежелательных сценариях, таких как атаки вымогательским программным обеспечением, с учетными данными администратора домена AD злоумышленники могут уничтожить всю информацию на ресурсах, к которым они имеют доступ. Поэтому в некоторых случаях может быть безопаснее оставить серверы Hyper-V, используемые для репликации ВМ, в Рабочей группе.

Hyper-V поддерживает два типа аутентификации: Kerberos и HTTPS-сертификаты. Kerberos используется для компьютеров в домене Active Directory, а HTTPS-сертификаты – в средах без домена. Запрос на SSL-сертификат выполняется при использовании защищенного HTTPS-соединения.

Обзор основных шагов

Прежде чем начать подробное объяснение рабочего процесса, давайте перечислим основные шаги, которые следует выполнить для настройки репликации Hyper-V в рабочей группе с использованием сертификатов.

- Настройка имен хостов на обоих серверах Hyper-V. Роль сервера Hyper-V должна быть включена.

- Включение трафика HTTPS и необходимых входящих подключений в брандмауэре Windows.

- Создание и настройка сертификатов на первом сервере. Экспорт/импорт сертификатов.

- Копирование сертификатов на второй сервер

- Настройка репликации на втором сервере с использованием сертификатов.

- Настройка репликации на первом сервере. ВМ не должны иметь контрольных точек.

В нашем блоге мы используем две машины с Windows Server 2016 и установленной ролью Hyper-V.

Настройка имен хостов на серверах

Давайте начнем с редактирования имен хостов. Настройте DNS-имена для исходного сервера (основного сервера) и сервера реплики (второго сервера или сервера назначения). Вы должны добавить основной DNS-суффикс. Для использования сертификатов требуется использование полных имен доменов (FQDN). В нашем примере имена серверов:

Hyper-v-prim.test.net – основной сервер (первый сервер)

Hyper-v-repl.test.net – репликационный сервер (второй сервер)

Чтобы изменить имя хоста, откройте системные настройки (щелкните правой кнопкой мыши по значку Мой компьютер или Этот компьютер) и в разделе Имя компьютера, домена и рабочей группы щелкните Настройки. На вкладке Имя компьютера щелкните Изменить. Затем в окне Изменение имени компьютера/домена введите имя компьютера, выберите Рабочая группа (а не домен), нажмите Дополнительно и введите первичный DNS-суффикс компьютера. Как уже упоминалось выше, для хостов Hyper-V для включения репликации с использованием сертификатов требуется полное имя с DNS-суффиксом. Суффикс в нашем примере – test.net. Если имя хоста – hyper-v-prim, то полное доменное имя – Hyper-v-prim.test.net для нашего основного сервера.

На скриншоте ниже вы можете увидеть конфигурацию имени компьютера для основного сервера.

После настройки имен хостов на обоих серверах можно приступить к созданию сертификатов на серверах.

Создание сертификатов на основном сервере

Сертификаты могут быть созданы с использованием нескольких методов. Для этой цели обычно используется интерфейс командной строки. Первый вариант – использование инструмента MakeCert для создания самоподписанных сертификатов. Теперь инструмент MakeCert устарел, и мы собираемся использовать другое решение.

Используйте cmdlet New-SelfSignedCertificate в качестве современной альтернативы инструменту MakeCert для создания самоподписанных сертификатов.

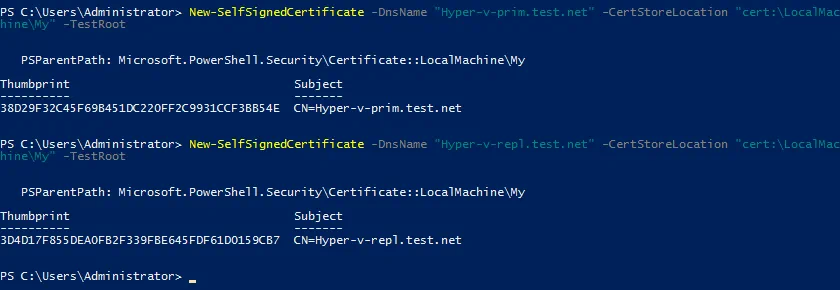

На первом хосте (Hyper-v-prim.test.net) выполните следующие команды в PowerShell (от имени администратора), чтобы создать сертификаты:

New-SelfSignedCertificate -DnsName “Hyper-v-prim.test.net” -CertStoreLocation “cert:\LocalMachine\My” -TestRoot

New-SelfSignedCertificate -DnsName “Hyper-v-repl.test.net” -CertStoreLocation “cert:\LocalMachine\My” -TestRoot

Затем проверьте созданные сертификаты и продолжите настройку сервера. После выполнения этих команд должно быть создано три сертификата (два серверных сертификата и один корневой сертификат).

Проверка созданных сертификатов в MMC

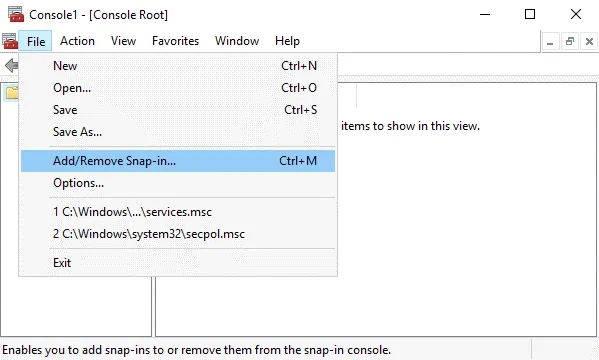

Откройте MMC (Консоль управления Microsoft) на первом сервере. Для открытия MMC введите mmc в PowerShell).

Добавьте новый snap-in в MMC для управления сертификатами в графическом интерфейсе Windows.

Нажмите Файл > Добавить/Удалить snap-in…

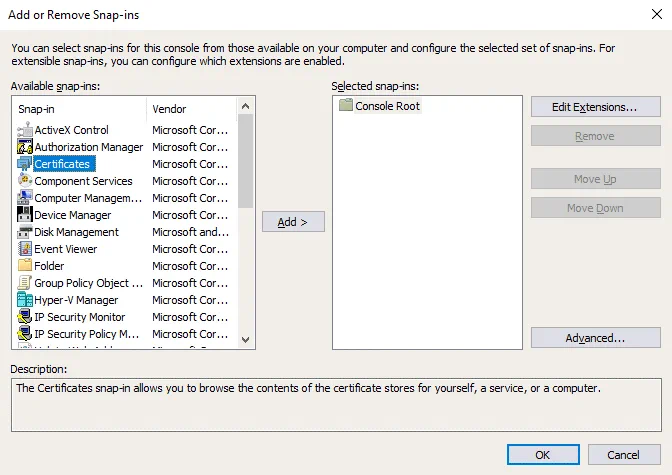

В левой панели (Доступные snap-in) окна, которое откроется, выберите Сертификаты и нажмите Добавить.

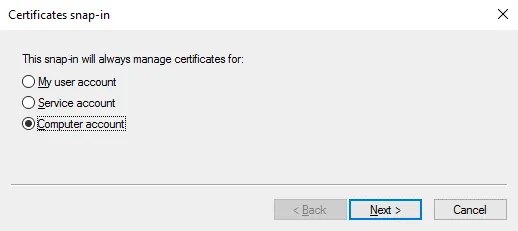

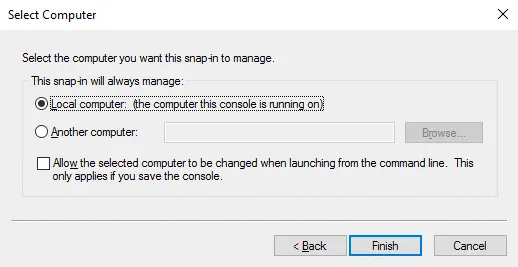

Во всплывающем окне выберите Компьютерный счет и нажмите Далее.

Оставьте выбранным Локальный компьютер (по умолчанию выбрано) и нажмите Готово.

Сертификаты (Локальный компьютер) должны отображаться в правой панели (Выбранные snap-in) окна сейчас.

В окне Добавление или удаление snap-in нажмите ОК (snap-in уже был выбран).

Вы можете сохранить добавленный снеп-ин в MMC.

Кликните Файл > Сохранить как.

Введите имя файла, например, Certificates1.msc.

Перейдите к Сертификаты (Локальный компьютер) / Личные / Сертификаты. Вы должны увидеть два сертификата, которые мы создали в PowerShell ранее – Hyper-v-prim.test.net и Hyper-v-repl.test.net.

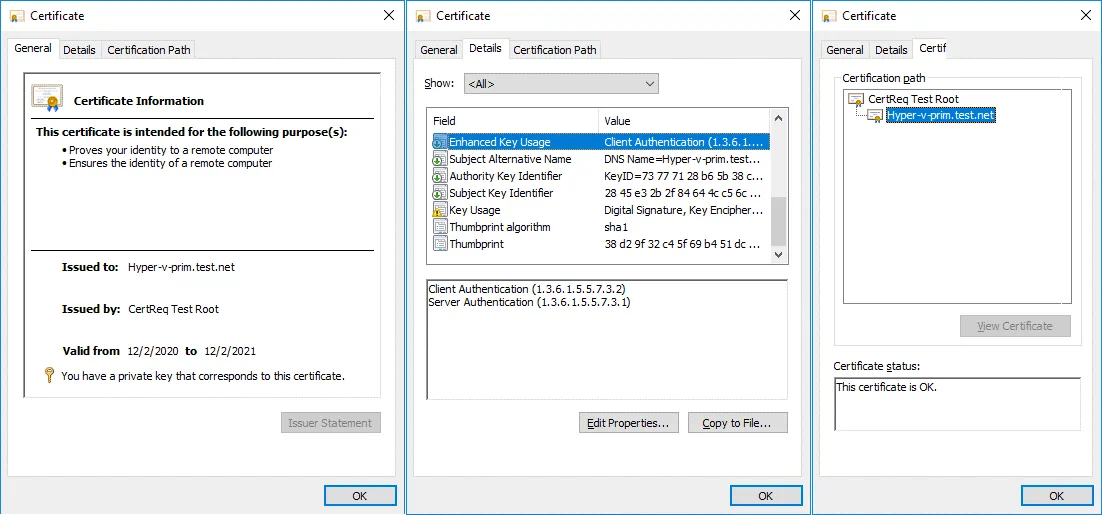

Дважды щелкните сертификат, чтобы увидеть его подробности. Сертификат для второго сервера (Hyper-v-repl.test.net) сейчас не доверенный.

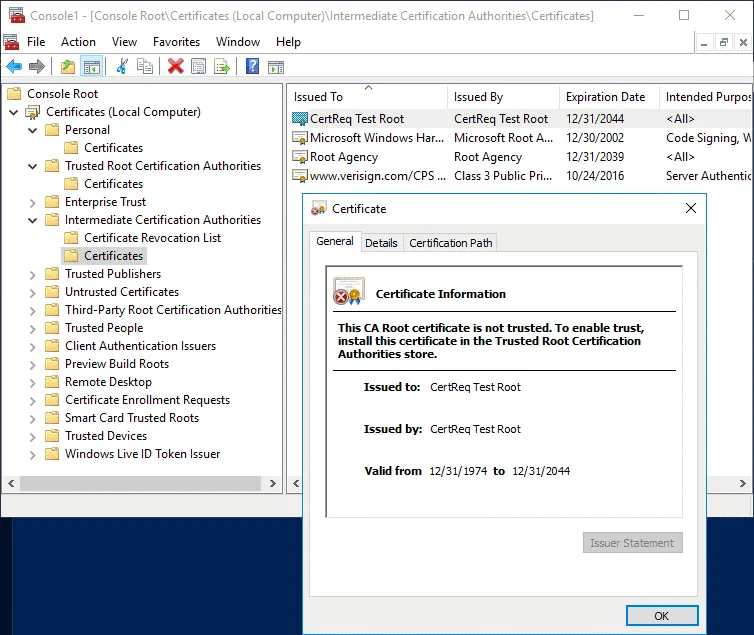

Перейдите к Сертификаты (Локальный компьютер) / Промежуточные удостоверяющие центры / Сертификаты. Найдите сертификат CertReq Test Root, который необходим для корректной работы. Дважды щелкните по этому сертификату, чтобы увидеть подробности. Сертификат CA Root не является доверенным.

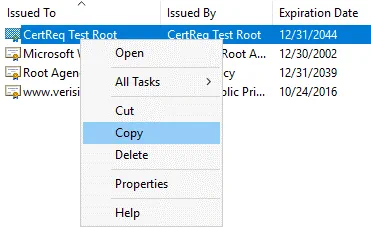

Скопируйте сертификат CertReq Test Root из Промежуточные удостоверяющие центры / Сертификаты в Доверенные корневые центры сертификации / Сертификаты, чтобы сертификаты были доверенными. Выберите сертификат, нажмите Ctrl+C для копирования и Ctrl+V для вставки.

Сертификат CertReq Test Root должен быть размещен в Доверенные корневые центры сертификации / Сертификаты (как показано на скриншоте ниже).

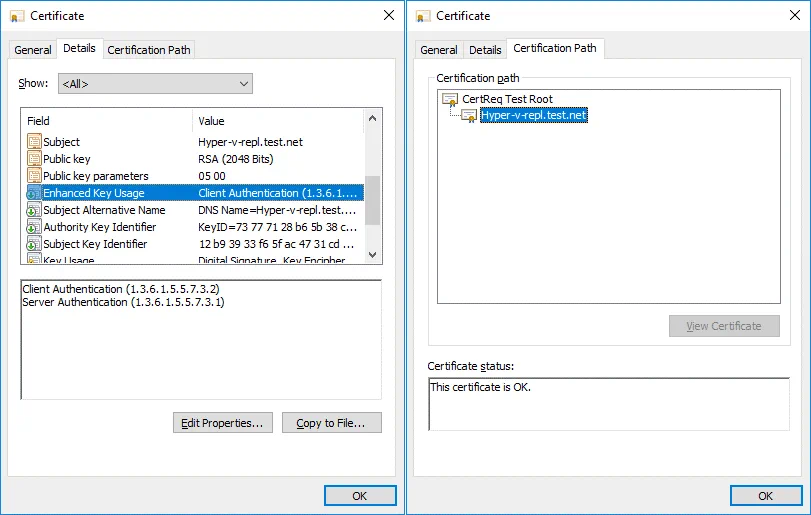

Проверьте свои сертификаты, расположенные в Личное/Сертификаты снова. Сначала мы проверяем сертификат для сервера-реплики (Hyper-v-repl.test.net). Сертификат теперь доверенный и имеет срок действия, который вы можете видеть во вкладке Общее. Теперь вы также знаете, как проверить срок действия SSL-сертификата в Windows.

Проверьте другие параметры сертификата во вкладке Детали (Расширенное использование ключа) и вкладке Путь сертификации. Этот сертификат в порядке.

Затем проверьте сертификат для основного сервера так же, как вы проверили сертификат для сервера-реплики.

Мы настроили сертификаты для основного сервера (Hyper-v-prim.test.net), и теперь нам нужно настроить сертификат на втором сервере. Нам нужно скопировать необходимые сертификаты на второй сервер (Hyper-v-repl.test.net), где будут храниться реплики. Для этого экспортируйте сертификаты.

Экспорт сертификата с первого сервера

На первом сервере выберите сертификат, необходимый для второго сервера (Hyper-v-repl.test.net), который находится в Личное/Сертификаты. Щелкните правой кнопкой мыши на сертификате и в контекстном меню выберите Все задачи > Экспорт.

Открывается Мастер экспорта сертификатов.

1. Добро пожаловать . На экране приветствия нет ничего, что нужно настроить. Нажимайте Далее на каждом шаге, чтобы продолжить.

2. Экспорт закрытого ключа . Выберите Да, экспортировать закрытый ключ.

3. Формат экспортируемого файла. Выберите Обмен личной информацией – PKCS #12 (.PFX), и выберите Включить все сертификаты в цепочке сертификации, если возможно.

4. Безопасность. Введите пароль для обеспечения безопасности и защиты закрытого ключа.

5. Файл для экспорта. Укажите имя и расположение файла, который вы хотите экспортировать, например, C:\temp\Hyper-v-repl.pfx

6. Завершение Мастера экспорта сертификата. Проверьте конфигурацию и нажмите Завершить.

Вы должны увидеть сообщение: Экспорт успешен. Это означает, что всё в порядке.

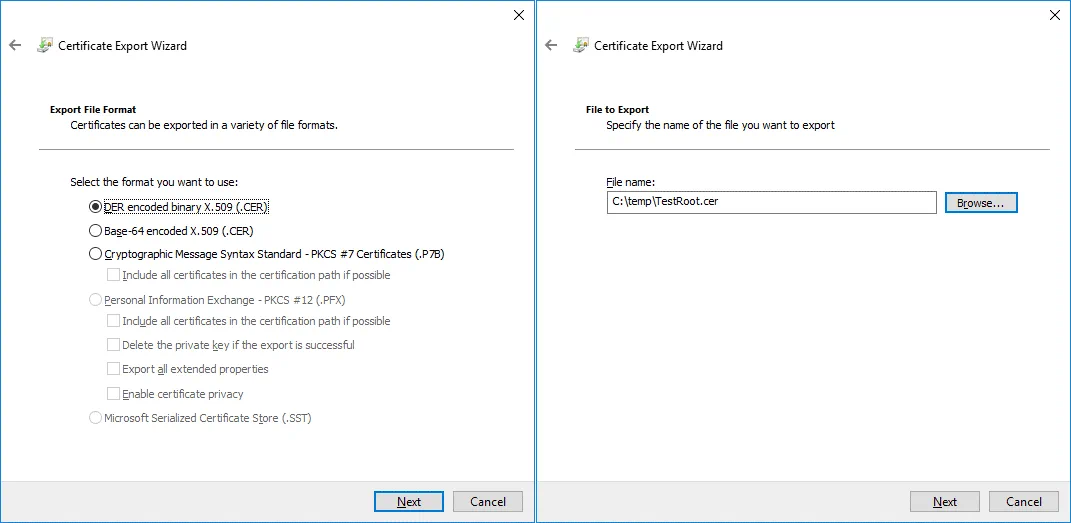

Экспорт корневого сертификата с первого сервера

Было экспортировано два сертификата. Теперь вам следует экспортировать корневой сертификат таким же образом. Действия выполняются на первом сервере (Hyper-v-prim.test.net).

Выберите сертификат CertReq Test Root, находящийся в Доверенные центры сертификации / Сертификаты.

Щелкните правой кнопкой мыши на сертификате; выберите Все задачи > Экспорт.

Откроется Мастер экспорта сертификата.

1. Добро пожаловать. Нажмите Далее, чтобы продолжить.

2. Формат экспортируемого файла. Выберите формат, который вы хотите использовать:

DER-кодированный двоичный X.509 (.CER)

3. Файл для экспорта. Введите имя файла и путь для сохранения файла, например, C:\temp\testRoot.cer

4. Завершение Мастера экспорта сертификатов. Проверьте конфигурацию и завершите экспорт.

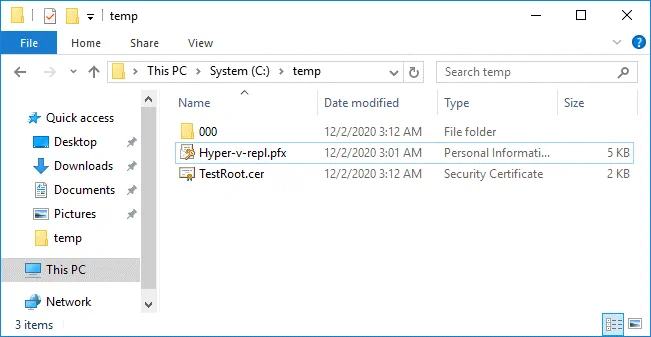

Сертификаты экспортируются в файлы Hyper-v-repl.pfx и TestRoot.cer, которые теперь находятся в C:\temp\ на первом сервере.

Копирование экспортированных сертификатов на второй сервер

Скопируйте два экспортированных файла сертификатов (Hyper-v-repl.pfx и TestRoot.cer) с первого сервера на второй сервер.

Мы копируем файлы в C:\temp\ на втором сервере.

Мы можем использовать сетевой путь \\Hyper-v-repl\C$ или \\192.168.101.213\C$ для копирования сертификатов через сеть (где 192.168.101.213 – IP-адрес сервера реплики в нашем случае). Конфигурация брандмауэра должна разрешать соединения для протокола SMB.

Импорт сертификатов на втором сервере

После того как вы скопировали сертификаты на сервер реплики, вы должны импортировать эти сертификаты на сервер реплики.

Откройте MMC на сервере реплики (втором сервере), так же, как вы делали на основном сервере.

Добавьте расширение в окно MMC.

Щелкните Файл > Добавить/удалить расширение.

Выберите Сертификаты, щелкните Добавить.

Выберите Учетная запись компьютера и выберите Локальный компьютер.

Нажмите ОК.

В качестве ярлыка для открытия этого снеп-интерфейса в графическом пользовательском интерфейсе Windows, вы можете использовать команду в Windows CMD или PowerShell:

certlm.msc

Эта команда открывает менеджер сертификатов Windows (консоль управления сертификатами) для настройки сертификатов локальной машины.

Перейдите к Сертификаты (Локальный компьютер) / Личный.

Щелкните правой кнопкой мыши на пустом месте и в контекстном меню выберите Все задачи > Импорт.

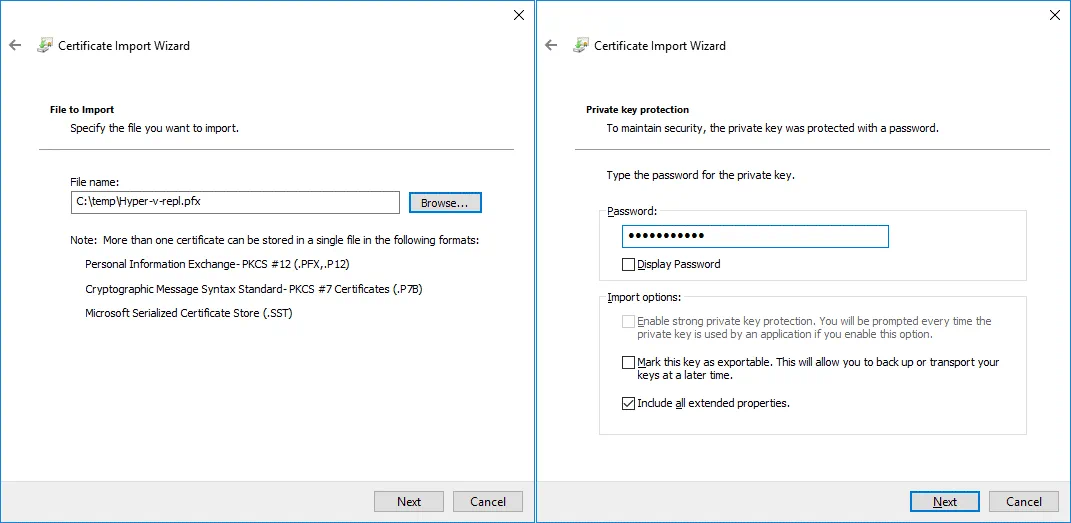

Открывается мастер импорта сертификатов.

1. Добро пожаловать. Выберите Локальный компьютер.

2. Файл для импорта. Перейдите к файлу Hyper-v-repl.pfx. Нажмите Обзор, выберите отображение всех файлов и выберите Hyper-v-repl.pfx

3. Защита закрытого ключа. Введите пароль, установленный при экспорте сертификата.

4. Хранилище сертификатов. Разместите все сертификаты в следующем хранилище:

Хранилище сертификатов: Личный

5. Завершение мастера импорта сертификатов. Проверьте конфигурацию и нажмите Завершить.

Если все верно, вы должны увидеть сообщение: Импорт прошел успешно.

Теперь сертификат Hyper-v-repl.test.net расположен в Сертификаты (Локальный компьютер) / Личные / Сертификаты на сервере-реплике (втором сервере). В нашем случае сертификат CertReq Test Root также был импортирован в этом месте.

Сертификат CertReq Test Root должен быть размещен в Доверенные корневые центры сертификации / Сертификаты. Скопируйте этот сертификат в нужное место. Вы можете импортировать TestRoot.cer вручную так же, как импортировали Hyper-v-repl.pfx

Проверка отзыва сертификата

Имейте в виду, что проверка отзыва сертификата по умолчанию является обязательной, и самоподписанные сертификаты не поддерживают проверку отзыва на Windows Server 2012. По этой причине вам нужно отключить проверку отзыва сертификата для тестовых сертификатов. Добавьте настройки в реестр Windows на обеих машинах. Выполните следующую команду в CMD или PowerShell от имени администратора.

reg add “HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Virtualization\Replication” /v DisableCertRevocationCheck /d 1 /t REG_DWORD /f

![]()

Возможно, потребуется перезагрузка машины.

Разрешение имен хостов

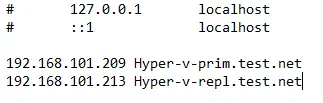

Добавьте записи в файл hosts (C:\Windows\system32\drivers\etc\hosts) на обеих машинах, чтобы разрешить имена хостов в IP-адреса при работе в Рабочей группе (когда машины не являются членами домена Active Directory). В нашем случае мы добавляем эти строки в файл hosts на обеих серверах:

192.168.101.209 Hyper-v-prim.test.net

192.168.101.213 Hyper-v-repl.test.net

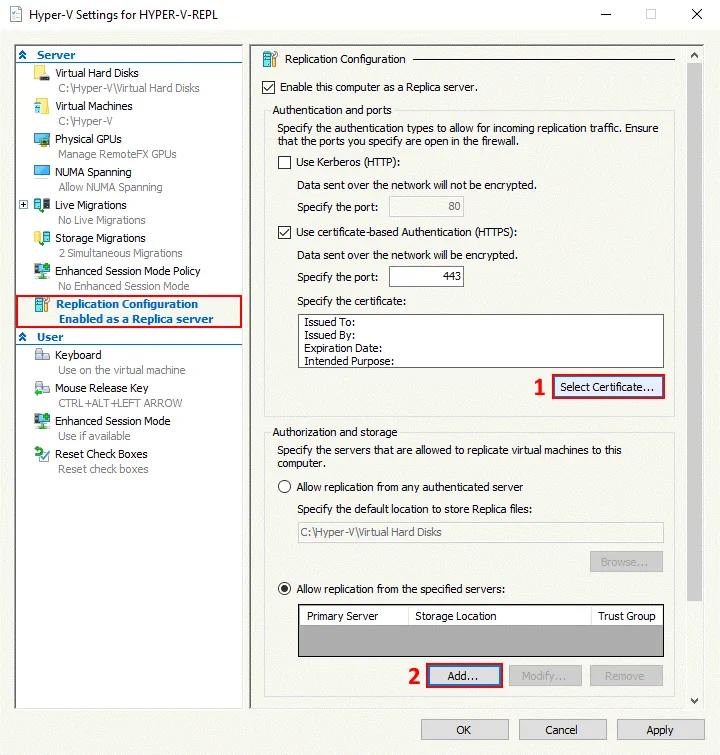

Настройка параметров репликации на сервере-реплике

Выполните следующие действия на втором сервере, где должны храниться реплики виртуальных машин.

Откройте менеджер Hyper-V.

Щелкните правой кнопкой мыши на сервере-реплике (Hyper-v-repl.test.net в нашем случае) и в контекстном меню выберите Настройки Hyper-V.

В левой панели окна Настройки Hyper-V выберите Конфигурация репликации.

Выберите эти флажки в Конфигурации репликации:

- Включить этот компьютер в качестве сервера-реплики

- Использовать аутентификацию на основе сертификатов (HTTPS)

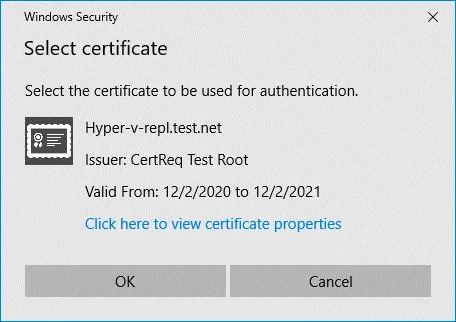

Нажмите Выбрать сертификат.

Всплывающее окно Windows Security отображает информацию о вашем сертификате. Нажмите ОК, чтобы выбрать этот сертификат.

В Конфигурации репликации выберите параметр Разрешить репликацию с указанных серверов и нажмите Добавить.

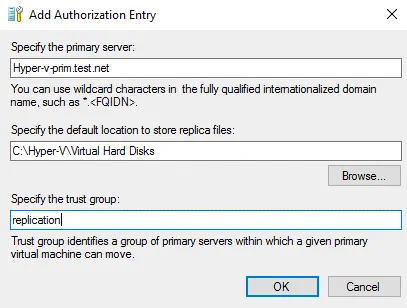

Настройте параметры в окне Добавление разрешения.

Укажите основной сервер: Hyper-v-prim.test.net

Укажите местоположение по умолчанию для хранения файлов реплики: C:\Hyper-V\Виртуальные жесткие диски\ (это пример – используйте свое местоположение не на диске C:)

Укажите доверительную группу: репликация

Настройка брандмауэра Windows

Настройте брандмауэр для разрешения входящего трафика. Включите входящие TCP-соединения на порту 443 на сервере-реплике (или временно отключите брандмауэр для целей тестирования).

Enable-Netfirewallrule -displayname “Hyper-V Replica HTTPS Listener (TCP-In)“

netsh advfirewall firewall show rule name=all dir=in | find “Hyper-V“

Настройка репликации на первом сервере

Создайте виртуальную машину на первичном сервере Hyper-V для репликации. Убедитесь, что исходная виртуальная машина не имеет снимков перед включением репликации. Включите репликацию на первом компьютере, который является первичным сервером (Hyper-v-prim.test.net в нашем случае).

Щелкните правой кнопкой мыши по виртуальной машине и в контекстном меню выберите Включить репликацию.

Откроется мастер Включить репликацию.

Перед началом. Нажмите Далее, чтобы продолжить.

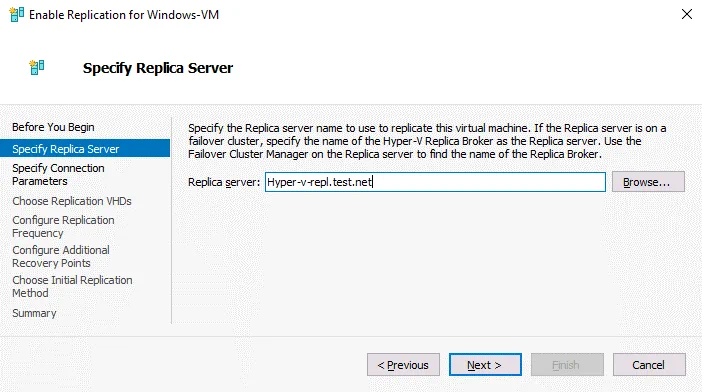

Укажите сервер репликации. Введите имя вашего сервера репликации. В нашем случае мы используем Hyper-v-repl.test.net в качестве сервера репликации.

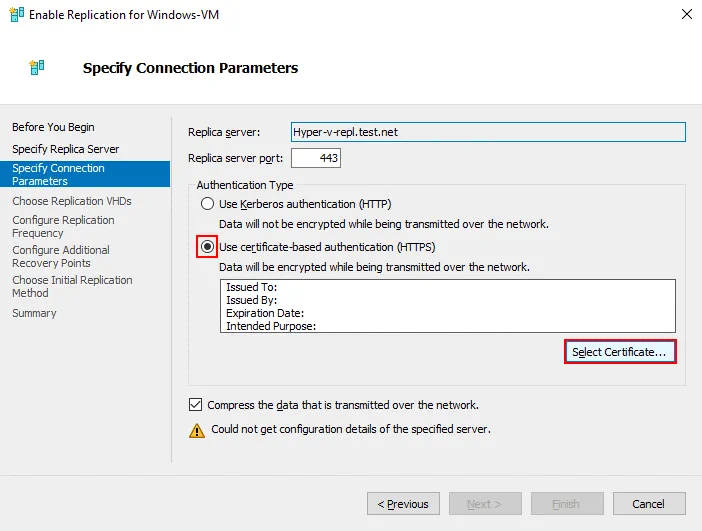

Укажите параметры подключения. Выберите Использовать аутентификацию на основе сертификата (HTTPS) и нажмите Выбрать сертификат.

После нажатия Выбрать сертификат откроется всплывающее окно с подробностями о настроенном вами сертификате. Нажмите ОК, чтобы использовать этот сертификат.

Настройте другие параметры репликации, как обычно, чтобы завершить конфигурацию репликации на исходном сервере.

Выберите VHD-диски для репликации. Выберите виртуальные диски ВМ, которые должны быть реплицированы. Вы можете выбрать все виртуальные диски ВМ или только некоторые из них.

Настройте частоту репликации. Выберите частоту, с которой изменения отправляются на сервер реплики, например, 5 минут.

Настройте дополнительные точки восстановления для этой виртуальной машины. Мы выбираем создание дополнительных часовых точек восстановления в нашем примере. Выберите параметры, которые лучше всего соответствуют вашим потребностям. Точки восстановления являются результатом инкрементной репликации (на основе снимков).

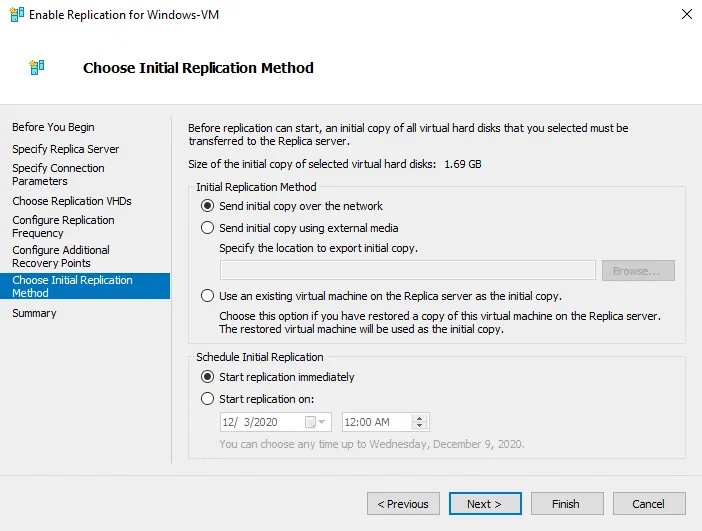

Выберите метод начальной репликации. Выберите Отправить начальную копию через сеть.

Нажмите Завершить, чтобы завершить настройку нативной репликации Hyper-V с использованием сертификатов в рабочей группе, и закройте Мастер.

Альтернативы нативной репликации Hyper-V

Встроенная функциональность Hyper-V для выполнения репликации полезна. Но иногда вам может понадобиться расширенная функциональность для выполнения репликации Hyper-V и аварийного восстановления виртуальной машины. Существует хорошая альтернатива нативной репликации Hyper-V.

NAKIVO Backup & Replication – это универсальное решение для защиты данных, которое может выполнять резервное копирование виртуальных машин Hyper-V и выполнять аварийное восстановление ВМ. Продукт поддерживает репликацию Hyper-V в доменах Active Directory и рабочих группах. Включена следующая функциональность:

- Репликация, осознающая приложение. Данные в реплике ВМ остаются согласованными при репликации ВМ в рабочем состоянии благодаря использованию службы Microsoft Volume Shadow Copy (VSS), работающей внутри виртуальных машин.

- Инкрементальная репликация с использованием инструмента Microsoft Resilient Change Tracking (RCT) позволяет экономить дисковое пространство и время. Первый запуск задания репликации копирует все данные исходной ВМ, а затем копируются только измененные данные путем создания соответствующих точек восстановления для реплики ВМ.

- Гибкие настройки удержания и политика удержания GFS. Сохраняйте широкий спектр точек восстановления на разные периоды времени и оптимизируйте использование пространства хранения в резервном хранилище.

- Ускорение сети повышает скорость репликации за счет использования сжатия данных, экономя ваше время.

- Усечение журнала для Microsoft Exchange и SQL для экономии пространства хранения для ВМ Hyper-V с запущенной базой данных при их репликации.

- Автоматическое восстановление ВМ позволяет восстановить ВМ за короткое время.

- Восстановление сайта позволяет создавать сложные сценарии аварийного восстановления с множественными действиями, включая репликацию и автоматическое восстановление ВМ Hyper-V.

Вы можете восстановить машину из резервной копии физического сервера в ВМ или восстановить резервную копию ВМ Hyper-V в ВМ VMware. Не ждите катастрофы – загрузите NAKIVO Backup & Replication и защитите свои ВМ Hyper-V уже сегодня!

Вывод

Репликация Hyper-V важна для защиты виртуальных машин Hyper-V и обеспечения возможности восстановления данных и рабочих нагрузок в короткие сроки после любого сбоя. Иногда вам может потребоваться настроить репликацию Hyper-V в среде без домена, когда серверы Hyper-V не являются членами домена Active Directory и принадлежат рабочей группе.

Вам нужно создать самоподписанные сертификаты для репликации виртуальных машин Hyper-V в рабочей группе и настроить аутентификацию для серверов Hyper-V, используя эти сертификаты. Настройка применяется к именам хостов, брандмауэру и проверке отзыва сертификатов перед настройкой репликации ВМ на хостах Hyper-V.

Source:

https://www.nakivo.com/blog/how-to-request-ssl-certificates-for-hyper-v/