Hyper-V لديه أدوات مدمجة لتكرار الآلة الظاهرية من مضيف Hyper-V إلى آخر. يأتي هذا في متناول اليد للتبديل التلقائي في حالة الفشل. في كثير من الأحيان، يتم تكوين التكرار في Hyper-V على خوادم Hyper-V متصلة بنطاق Active Directory وداخل مجموعة. ومع ذلك، فمن الممكن تكوين تكرار Hyper-V عندما تعمل الخوادم التي تشغل Hyper-V في مجموعة عمل. للقيام بذلك، تحتاج إلى شهادات.

لماذا استخدام الشهادات لـ Hyper-V

يسمح التكرار القائم على الشهادة بتكرار الآلات الظاهرية دون إضافة مضيفي Hyper-V إلى نطاق Windows أو مجموعة. هذه الميزة مفيدة بشكل خاص للشركات الصغيرة التي تمتلك ثلاثة أو أربعة خوادم ولا ترغب في نشر مجموعة وتكوين نطاق باستخدام Active Directory.

سبب آخر لاستخدام تكرار Hyper-V بالشهادات في المجموعات العملية هو الأمان. إذا كانت خوادم Hyper-V المتورطة في عملية تكرار الآلة الظاهرية أعضاء في نطاق، فيمكن التحكم فيها بالكامل إذا كان لدى المستخدم اعتمادات على حساب المسؤول في Active Directory. في سيناريوهات غير مرغوب فيها معينة، مثل هجمات الفدية، يمكن للمهاجمين تدمير كل المعلومات على الموارد التي يمكنهم الوصول إليها باعتمادات المسؤول في النطاق النشط. لذلك، قد يكون من الأمن في بعض الحالات ترك خوادم Hyper-V المستخدمة لتكرار الآلة الظاهرية في مجموعة عمل.

يدعم Hyper-V نوعين من المصادقة: Kerberos وشهادات HTTPS. يتم استخدام Kerberos للكمبيوترات في مجال Active Directory، وتُستخدم شهادات HTTPS في بيئات غير مجالية. يتم أداء طلب شهادة SSL عند استخدام اتصال آمن HTTPS.

نظرة عامة على الخطوات الرئيسية

قبل البدء في شرح مفصل لسير العمل، دعنا نقوم بسرد الخطوات الرئيسية التي يجب تنفيذها لتكوين تكرار Hyper-V في مجموعة عمل باستخدام الشهادات.

- قم بتكوين أسماء المضيفين على كل من خوادم Hyper-V. يجب تمكين دور خادم Hyper-V.

- قم بتمكين حركة مرور HTTPS والاتصالات الواردة المطلوبة في جدار الحماية لنظام التشغيل Windows.

- أنشئ وقم بتكوين الشهادات على الخادم الأول. قم بتصدير/استيراد الشهادات.

- انسخ الشهادات إلى الخادم الثاني

- قم بتكوين التكرار على الخادم الثاني باستخدام الشهادات.

- قم بتكوين التكرار على الخادم الأول. يجب ألا تحتوي الآلات الظاهرية على أي نقاط تفتيش.

في مدونتنا، نستخدم جهازين بنظام Windows Server 2016 مع دور Hyper-V مثبت.

تكوين أسماء المضيفين على الخوادم

لنبدأ بتحرير أسماء المضيفين. قم بتكوين أسماء DNS للخادم المصدر (الخادم الرئيسي) وخادم النسخة المتماثلة (الخادم الثاني أو الخادم الوجهة). يجب عليك إضافة اللاحقة DNS الرئيسية. يُطلب استخدام الأسماء النطاقية الكاملة (FQDN) لاستخدام الشهادات. في مثالنا، أسماء الخوادم هي:

Hyper-v-prim.test.net – الخادم الأساسي (الخادم الأول)

Hyper-v-repl.test.net – الخادم النسخة (الخادم الثاني)

لتغيير اسم الجهاز، افتح إعدادات النظام (انقر بزر الماوس الأيمن فوق أيقونة “جهاز الكمبيوتر” أو “هذا الكمبيوتر”) و، في قسم اسم الكمبيوتر، والنطاق، وإعدادات مجموعة العمل، انقر فوق الإعدادات. في علامة التبويب اسم الكمبيوتر، انقر فوق تغيير. ثم في نافذة تغيير اسم الكمبيوتر/النطاق، أدخل اسم الكمبيوتر، وحدد مجموعة العمل (ليس النطاق)، انقر على المزيد، وأدخل اسم DNS الأساسي للكمبيوتر. كما هو مذكور أعلاه، يُطلب اسم كامل مع امتداد DNS لمضيفي Hyper-V لتمكين النسخ باستخدام الشهادات. اللاحقة هي test.net في مثالنا. إذا كان اسم الجهاز hyper-v-prim، فإن الاسم النطاقي الكامل هو Hyper-v-prim.test.net للخادم الأساسي لدينا.

في الصورة المرفقة أدناه، يمكنك رؤية تكوين اسم الكمبيوتر للخادم الأساسي.

بمجرد تكوين أسماء المضيف على كلا الخوادم، يمكنك بدء إنشاء الشهادات على الخوادم.

إنشاء الشهادات على الخادم الأساسي

يمكن إنشاء الشهادات باستخدام عدة طرق. يُستخدم واجهة سطر الأوامر عادةً لهذا الغرض. الخيار الأول هو استخدام أداة MakeCert لإنشاء شهادات موقعية ذاتية التوقيع. الآن أداة MakeCert قد تم تشويهها، ونحن سنستخدم حلاً آخر.

استخدم cmdlet New-SelfSignedCertificate كبديل حديث لأداة MakeCert لإنشاء شهادات ذاتية التوقيع.

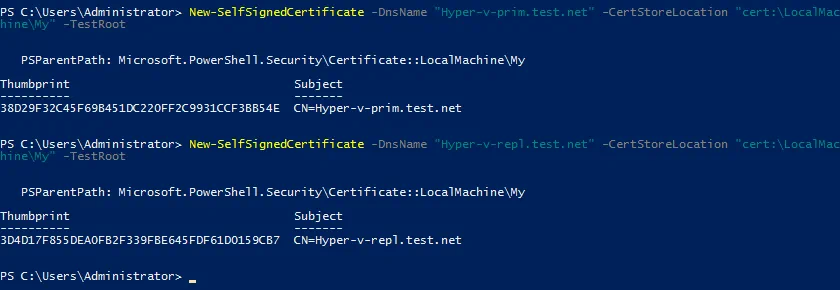

على المضيف الرئيسي (Hyper-v-prim.test.net)، قم بتشغيل الأوامر التالية في PowerShell (بصلاحيات المسؤول) لإنشاء الشهادات:

New-SelfSignedCertificate -DnsName “Hyper-v-prim.test.net” -CertStoreLocation “cert:\LocalMachine\My” -TestRoot

New-SelfSignedCertificate -DnsName “Hyper-v-repl.test.net” -CertStoreLocation “cert:\LocalMachine\My” -TestRoot

ثم تحقق من الشهادات التي تم إنشاؤها وواصل تكوين الخادم. يجب أن تتم إنشاء ثلاث شهادات بعد تشغيل هذه الأوامر (شهادتان للخادم وشهادة جذر واحدة).

التحقق من الشهادات التي تم إنشاؤها في MMC

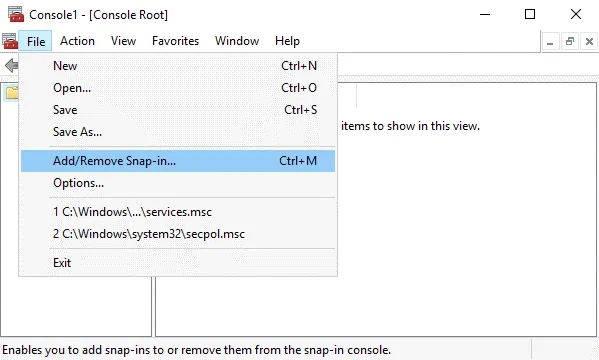

افتح MMC (وحدة تحكم إدارة Microsoft) على الخادم الأول. لفتح MMC، اكتب mmc في PowerShell).

أضف مكونًا جديدًا في MMC لإدارة الشهادات في واجهة المستخدم الرسومية لنظام التشغيل Windows.

انقر فوق File > Add/Remove Snap-in…

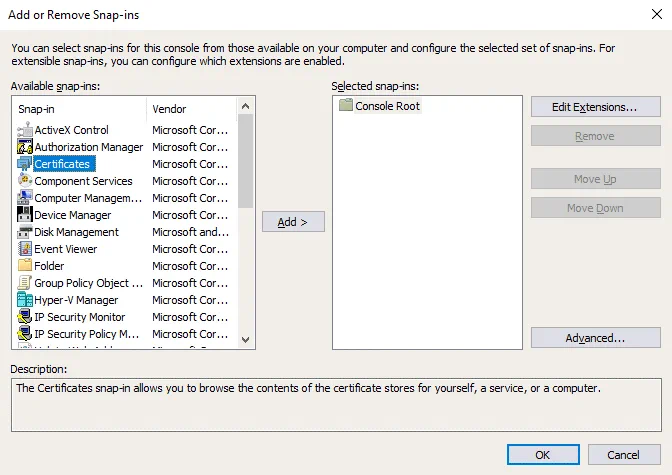

في الجزء الأيسر (المكونات المتاحة) من النافذة التي تفتح، حدد Certificates، وانقر فوق Add.

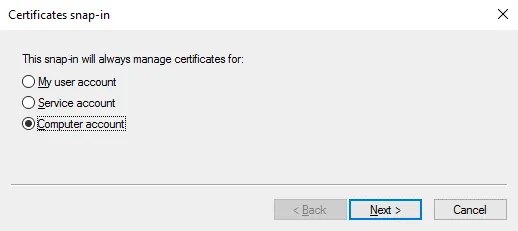

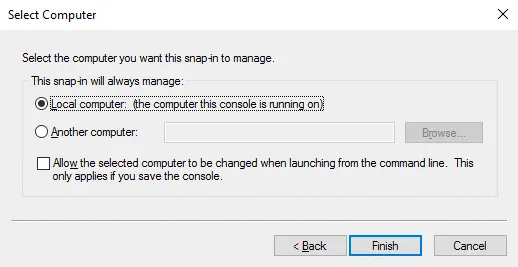

في النافذة المنبثقة، حدد Computer account، ثم اضغط على Next.

اترك الخيار Local computer محددًا (فهو محدد افتراضيًا)، واضغط على Finish.

يجب عرض Certificates (Local Computer) في الجزء الأيمن (المكونات المحددة) من النافذة الآن.

في نافذة Add or Remove Snap-ins، اضغط على OK (تم اختيار مكون مسبقًا).

يمكنك حفظ الإضافة المضافة في MMC.

انقر ملف > حفظ كـ.

أدخل اسم ملف، على سبيل المثال، Certificates1.msc.

انتقل إلى Certificates (Local Computer) / Personal / Certificates. يجب أن ترى شهادتين قمنا بإنشائهما في PowerShell من قبل – Hyper-v-prim.test.net و Hyper-v-repl.test.net.

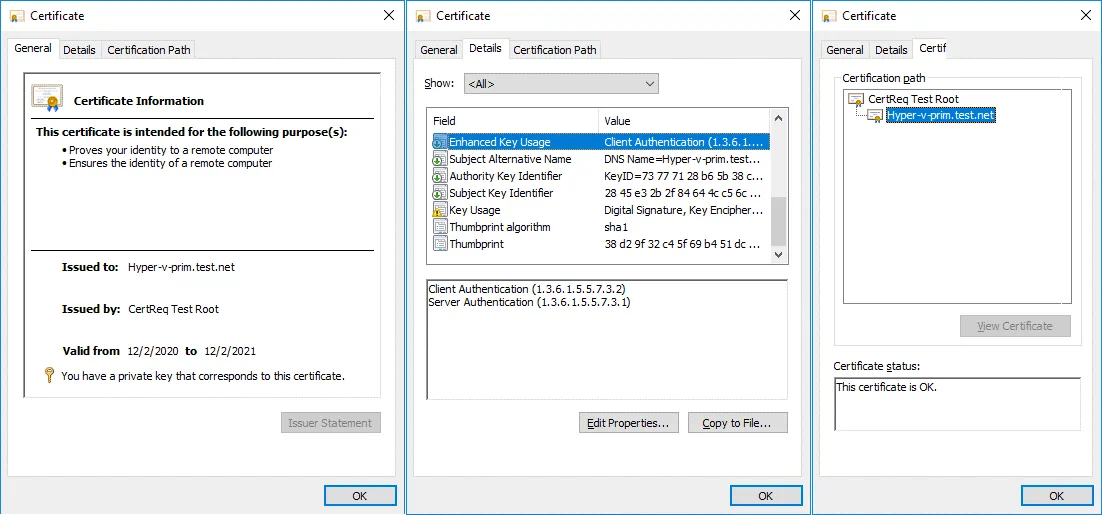

انقر نقرًا مزدوجًا على الشهادة لرؤية تفاصيل الشهادة. الشهادة الخاصة بالخادم الثاني (Hyper-v-repl.test.net) غير موثوقة الآن.

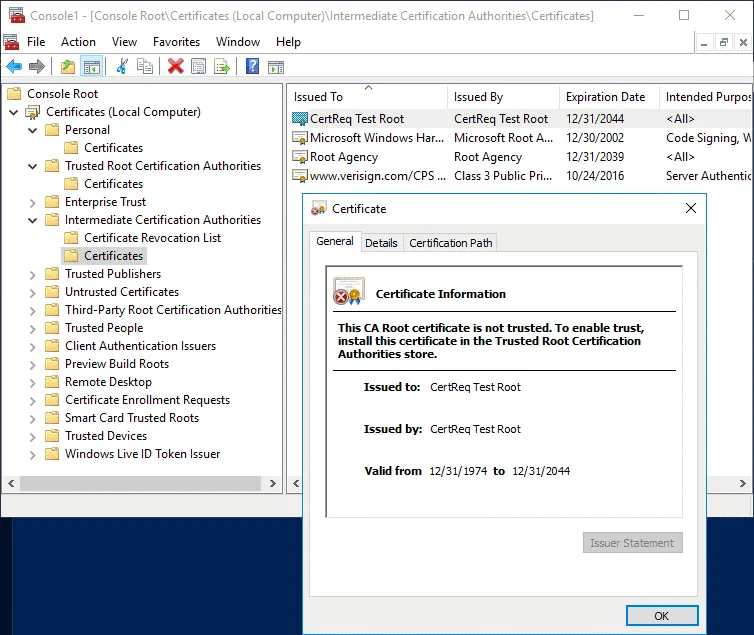

انتقل إلى Certificates (Local Computer) / Intermediate Certification Authorities / Certificates. ابحث عن شهادة CertReq Test Root المطلوبة للعمل السليم. انقر نقرًا مزدوجًا على هذه الشهادة لرؤية التفاصيل. الشهادة الجذرية للسلطة الإصدارة (CA Root certificate) غير موثوق بها.

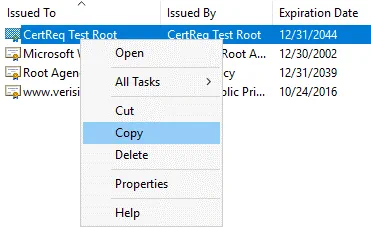

انسخ شهادة CertReq Test Root من Intermediate Certification Authorities / Certificates إلى Trusted Root Certification Authorities/Certificates لجعل الشهادات موثوقة. حدد الشهادة، اضغط Ctrl+C للنسخ و Ctrl+V للصق.

يجب أن تكون الشهادة CertReq Test Root موجودة في Trusted Root Certification Authorities / Certificates (كما هو موضح في اللقطة أدناه).

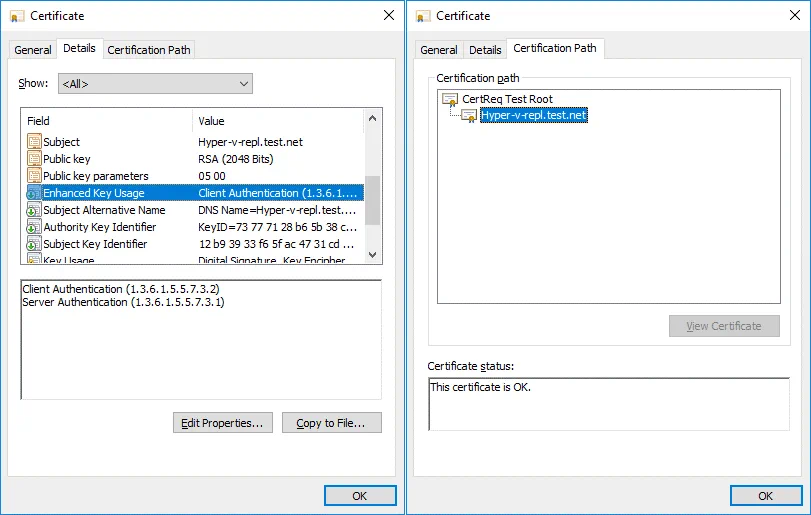

تحقق مرة أخرى من الشهادات الموجودة في الشخصية/الشهادات. أولاً، تحقق من شهادة الخادم المستنسخ (Hyper-v-repl.test.net). الشهادة موثوق بها الآن وتحتوي على تاريخ انتهاء الصلاحية الذي يمكنك رؤيته في علامة العامة. الآن تعرف أيضًا كيفية التحقق من تاريخ انتهاء صلاحية شهادة SSL في Windows.

تحقق من معلمات أخرى للشهادة في علامة التفاصيل (استخدام المفتاح المحسن) وعلامة مسار الشهادة. هذه الشهادة ممتازة.

ثم تحقق من شهادة الخادم الأساسي تمامًا كما فعلت مع شهادة الخادم المستنسخ.

لقد قمنا بتكوين الشهادات للخادم الأساسي (Hyper-v-prim.test.net)، ونحتاج الآن إلى تكوين الشهادة على الخادم الثاني. يجب علينا نسخ الشهادات المطلوبة إلى الخادم الثاني (Hyper-v-repl.test.net) حيث سيتم تخزين النسخ. من أجل القيام بذلك، قم بتصدير الشهادات.

تصدير شهادة من الخادم الأول

على الخادم الأول، حدد الشهادة المطلوبة للخادم الثاني (Hyper-v-repl.test.net) الموجودة في الشخصية/الشهادات. انقر بزر الماوس الأيمن فوق الشهادة وفي القائمة المنسدلة انقر على جميع المهام > تصدير.

يفتح معالج تصدير الشهادة.

1. مرحبًا. لا يوجد شيء لتكوينه في الشاشة الترحيبية. انقر فوق التالي في كل خطوة للمتابعة.

2. تصدير المفتاح الخاص. حدد نعم، قم بتصدير المفتاح الخاص.

3. تنسيق ملف التصدير. حدد تبادل المعلومات الشخصية – PKCS #12 (.PFX)، وحدد تضمين جميع الشهادات في مسار الشهادة إذا كان ذلك ممكنًا.

4. الأمان. أدخل كلمة مرور للحفاظ على الأمان وحماية المفتاح الخاص.

5. الملف المراد تصديره. حدد اسم وموقع الملف الذي ترغب في تصديره، على سبيل المثال، C:\temp\Hyper-v-repl.pfx

6. الانتهاء من معالج تصدير الشهادة. تحقق من التكوين وانقر فوق إنهاء.

يجب أن تظهر لك رسالة: تم التصدير بنجاح. وهذا يعني أن كل شيء على ما يرام.

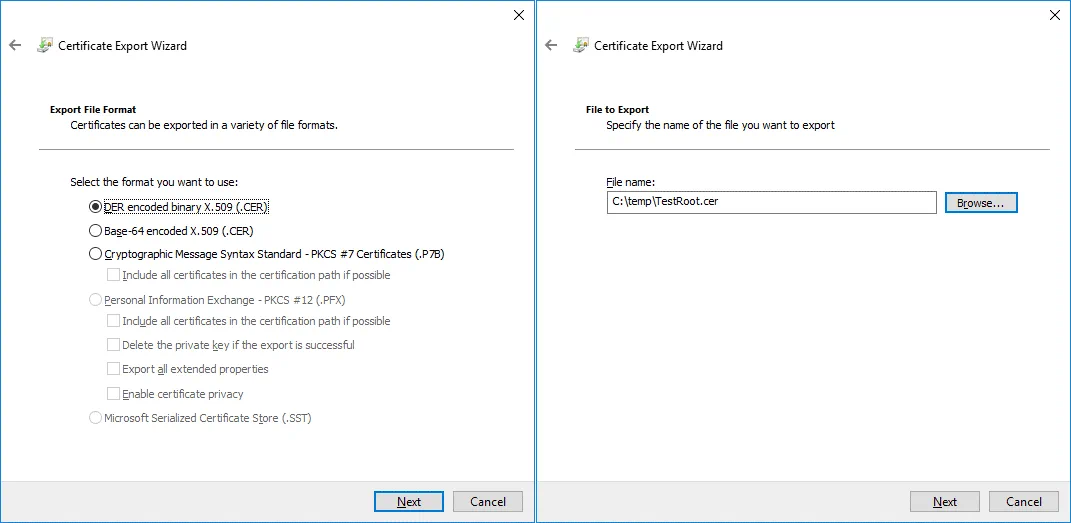

تصدير الشهادة الجذرية من الخادم الأول

تم تصدير شهادتين. الآن يجب عليك تصدير الشهادة الجذرية بنفس الطريقة. يتم تنفيذ الإجراءات على الخادم الأول (Hyper-v-prim.test.net).

حدد الشهادة CertReq Test Root الموجودة في سلطات الشهادة الجذرية الموثوق بها / الشهادات.

انقر بزر الماوس الأيمن فوق الشهادة؛ انقر فوق جميع المهام > تصدير.

يفتح معالج تصدير الشهادة.

1. مرحبًا. انقر فوق التالي للمتابعة.

2. تنسيق ملف التصدير. حدد التنسيق الذي ترغب في استخدامه:

DER encoded binary X.509 (.CER)

3. ملف التصدير. أدخل اسم الملف والمسار لحفظ الملف، على سبيل المثال، C:\temp\testRoot.cer

4. استكمال معالج تصدير الشهادات. تحقق من التكوين وانهاء التصدير.

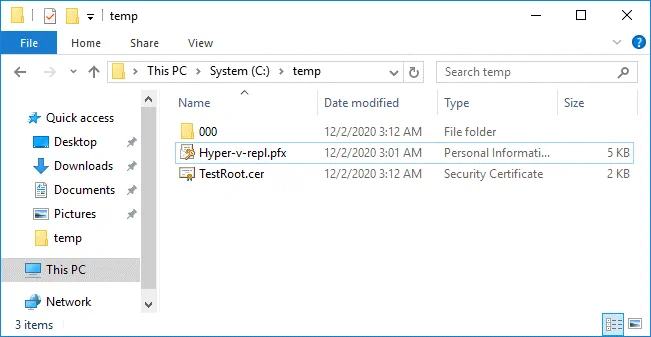

يتم تصدير الشهادات إلى ملفات Hyper-v-repl.pfx و TestRoot.cer الموجودة الآن في C:\temp\ على الخادم الأول.

نسخ الشهادات المصدرة إلى الخادم الثاني

انسخ ملفات الشهادة المصدرة الاثنين (Hyper-v-repl.pfx و TestRoot.cer) من الخادم الأول إلى الخادم الثاني.

ننسخ الملفات إلى C:\temp\ على الخادم الثاني.

يمكننا استخدام المسار الشبكي \\Hyper-v-repl\C$ أو \\192.168.101.213\C$ لنسخ الشهادات عبر الشبكة (حيث 192.168.101.213 هو عنوان IP لخادم النسخة الاحتياطية في حالتنا). يجب أن تسمح تكوينات جدار الحماية بالاتصالات لبروتوكول SMB.

استيراد الشهادات على الخادم الثاني

بمجرد نسخ الشهادات إلى خادم النسخة الاحتياطية، يجب عليك استيراد هذه الشهادات إلى خادم النسخة الاحتياطية.

افتح MMC على خادم النسخة الاحتياطية (الخادم الثاني) تمامًا كما فعلت على الخادم الأساسي.

أضف قطعة إضافية في نافذة MMC.

انقر ملف > إضافة/إزالة قطعة إضافية.

حدد الشهادات، انقر على إضافة.

اختر حساب الكمبيوتر، واختر الكمبيوتر المحلي.

انقر موافق.

كاختصار لفتح هذا التطبيق الفوري في واجهة المستخدم الرسومية لنظام التشغيل ويندوز، يمكنك استخدام الأمر في وحدة تحكم ويندوز أو باورشيل:

certlm.msc

يفتح هذا الأمر مدير شهادات ويندوز (وحدة تحكم إدارة الشهادات) لتكوين شهادات الجهاز المحلي.

انتقل إلى الشهادات (الكمبيوتر المحلي) / الشخصية.

انقر بزر الماوس الأيمن في المساحة الفارغة و، في قائمة السياق، انقر جميع المهام > استيراد.

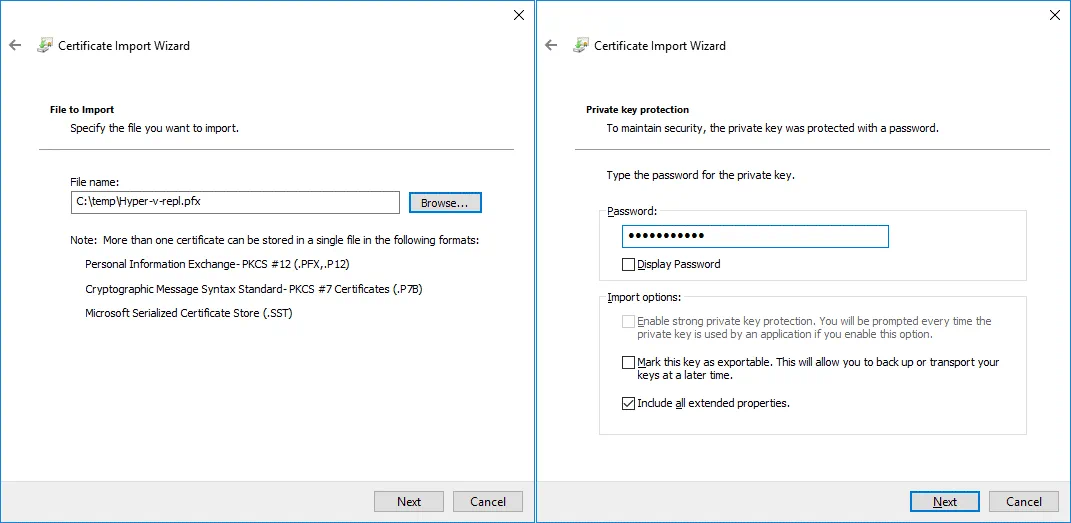

يفتح معالج استيراد الشهادة.

1. مرحبًا. حدد الجهاز المحلي.

2. ملف للاستيراد. تصفح ملف Hyper-v-repl.pfx. انقر تصفح، حدد عرض جميع الملفات، وحدد Hyper-v-repl.pfx

3. حماية المفتاح الخاص. أدخل كلمة المرور التي قمت بتعيينها عند تصدير الشهادة.

4. متجر الشهادات. ضع جميع الشهادات في المتجر التالي:

متجر الشهادات: شخصي

5. إكمال معالج استيراد الشهادات. تحقق من التكوين، وانقر إنهاء.

إذا كان كل شيء صحيحًا، يجب أن ترى الرسالة: تم استيراد الشهادة بنجاح.

الشهادة Hyper-v-repl.test.net موجودة في الشهادات (الكمبيوتر المحلي) / الشخصية / الشهادات على خادم النسخة (الخادم الثاني). في حالتنا، تم استيراد الشهادة CertReq Test Root أيضًا إلى هذا الموقع.

يجب أن تكون الشهادة CertReq Test Root موجودة في سلطات جذر الشهادات الموثوق بها / الشهادات. قم بنسخ هذه الشهادة إلى الموقع المطلوب. يمكنك استيراد TestRoot.cer يدويًا تمامًا كما قمت بتوريد Hyper-v-repl.pfx

فحص إبطال الشهادة

تذكر أن فحص إبطال الشهادة إلزامي افتراضيًا، والشهادات الذاتية التوقيع لا تدعم فحص إبطال الشهادة على Windows Server 2012. لهذا السبب، يجب عليك تعطيل فحص إبطال الشهادة للشهادات التجريبية. أضف الإعدادات إلى سجل Windows Registry على كلا الجهازين. قم بتشغيل الأمر التالي في CMD أو PowerShell بصلاحيات المسؤول.

reg add “HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Virtualization\Replication” /v DisableCertRevocationCheck /d 1 /t REG_DWORD /f

![]()

قد تحتاج إلى إعادة تشغيل الجهاز.

حل أسماء المضيفين

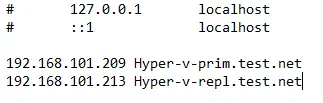

أضف تسجيلات إلى ملف hosts (C:\Windows\system32\drivers\etc\hosts) على كلا الجهازين للسماح بحل أسماء المضيفين إلى عناوين IP عند العمل في مجموعة العمل (عندما لا تكون الأجهزة أعضاء في نطاق Active Directory). في حالتنا، نضيف هذه الأسطر إلى ملف المضيف على كلا الخوادم:

192.168.101.209 Hyper-v-prim.test.net

192.168.101.213 Hyper-v-repl.test.net

تكوين إعدادات التكرار على خادم النسخة المتماثلة

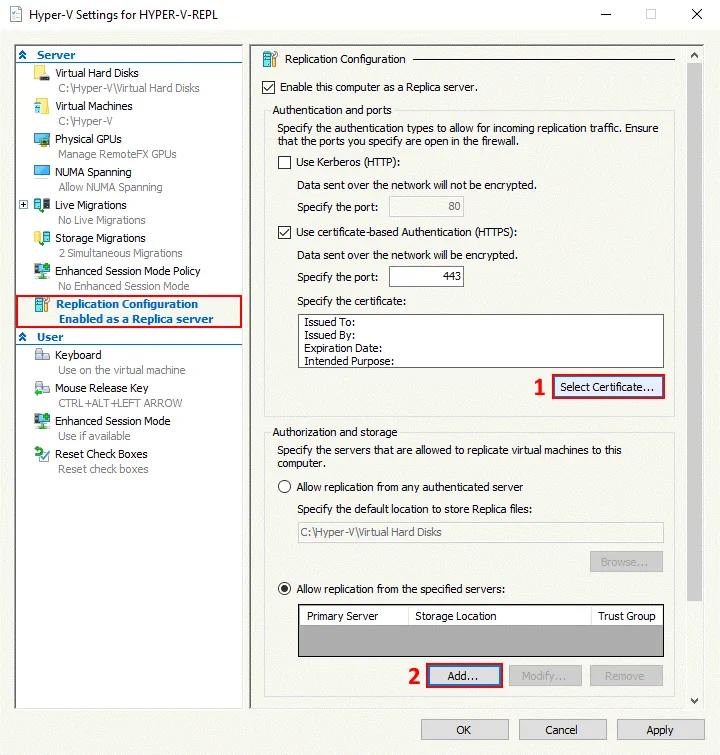

قم بأداء الإجراءات التالية على الخادم الثاني حيث يجب تخزين نسخ الآلة الظاهرية.

افتح مدير Hyper-V.

انقر بزر الماوس الأيمن فوق خادم النسخة المتماثلة (Hyper-v-repl.test.net في حالتنا)، ثم، في القائمة السياقية، انقر إعدادات Hyper-V.

في اللوحة اليسرى لنافذة إعدادات Hyper-V، حدد تكوين التكرار.

حدد هذه الخانات في تكوين التكرار:

- تمكين هذا الكمبيوتر كخادم تكرار

- استخدام المصادقة القائمة على الشهادات (HTTPS)

انقر تحديد الشهادة.

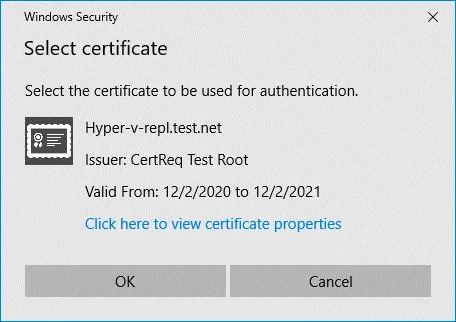

تعرض نافذة أمان Windows معلومات حول شهادتك. انقر موافق لتحديد هذه الشهادة.

في تكوين التكرار، حدد السماح بالتكرار من الخوادم المحددة، وانقر إضافة.

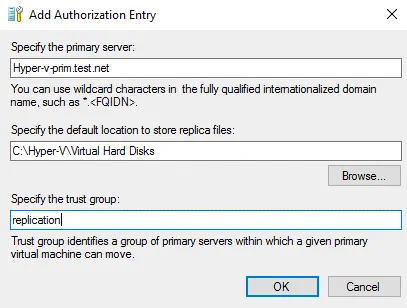

قم بتكوين المعلمات في نافذة إضافة إدخال التفويض.

حدد الخادم الرئيسي: Hyper-v-prim.test.net

حدد الموقع الافتراضي لتخزين ملفات النسخة المتماثلة: C:\Hyper-V\Virtual Hard Disks\ (هذا مثال – استخدم الموقع المخصص الخاص بك وليس على C:)

حدد مجموعة الثقة: تكرار

تكوين جدار الحماية لنظام التشغيل Windows

تكوين-قاعدة الجدار الناري – displayname “Hyper-V Replica HTTPS Listener (TCP-In) “

التكوين-القاعدة-النارية الأداة الإدارية show rule name=all dir=in | find “Hyper-V “

تكوين التكرار على الخادم الأول

إنشاء جهاز افتراضي على الخادم الرئيسي لـ Hyper-V للتكرار. تأكد من أن الجهاز الافتراضي المصدر ليس لديه أي لقطات قبل تمكين التكرار. قم بتمكين التكرار على الجهاز الأول، الذي هو الخادم الرئيسي (Hyper-v-prim.test.net في حالتنا).

انقر بزر الماوس الأيمن فوق جهاز افتراضي، وفي القائمة المنبثقة، انقر فوق تمكين التكرار.

تفتح معالج تمكين التكرار.

قبل البدء. انقر التالي للمتابعة.

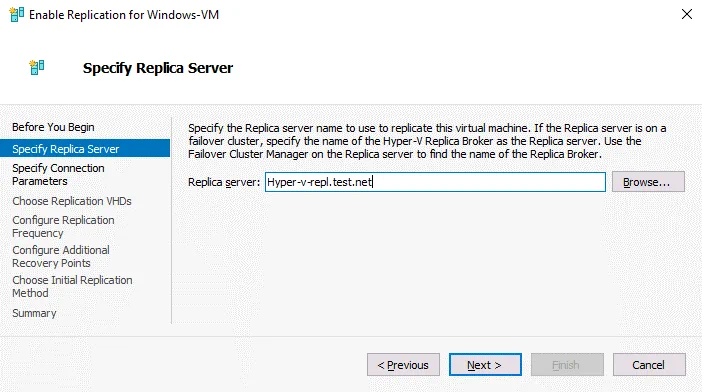

تحديد خادم التكرار. أدخل اسم خادم التكرار الخاص بك. في حالتنا، نستخدم Hyper-v-repl.test.net كخادم تكرار.

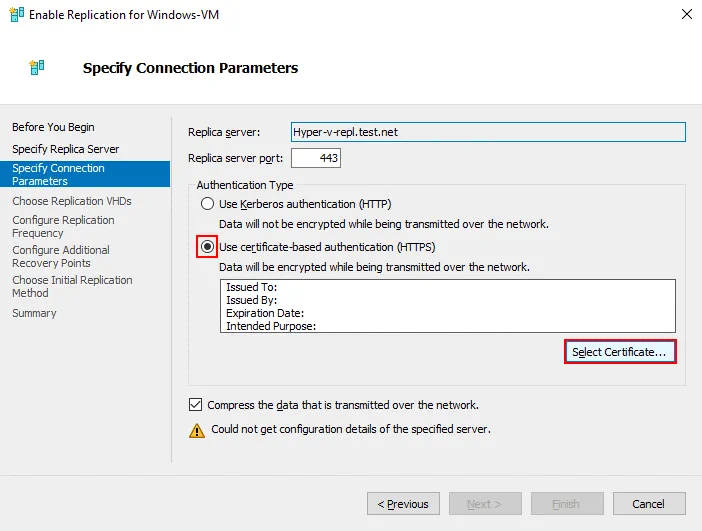

تحديد معلمات الاتصال. حدد استخدام المصادقة القائمة على الشهادة (HTTPS)، وانقر فوق تحديد الشهادة.

عندما تنقر فوق تحديد الشهادة، يتم فتح نافذة منبثقة تظهر تفاصيل الشهادة التي قمت بتكوينها من قبل. انقر فوق موافق لاستخدام هذه الشهادة.

اختر أقراص تكرار VHDs. اختر أقراص الآلة الظاهرية التي يجب تكرارها. يمكنك اختيار جميع أقراص الآلة الظاهرية أو فقط بعضها.

تكوين تردد التكرار. اختر التردد الذي يتم به إرسال التغييرات إلى خادم النسخة الاحتياطية، على سبيل المثال، 5 دقائق.

تكوين نقاط استعادة إضافية لهذه الآلة الظاهرية. نختار إنشاء نقاط استعادة إضافية كل ساعة في مثالنا. حدد الخيارات التي تناسب احتياجاتك بشكل أفضل. نقاط الاستعادة هي نتيجة للتكرار التدريجي (بناء على اللقطات).

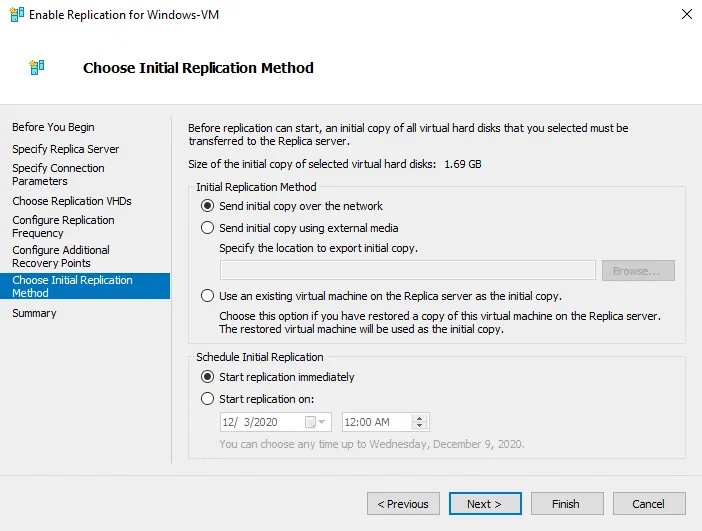

اختيار طريقة التكرار الأولي. حدد إرسال النسخة الأولية عبر الشبكة.

اضغط على إنهاء لإنهاء تكوين التكرار الأصلي لـ Hyper-V باستخدام الشهادات في مجموعة العمل، وأغلق المعالج.

بدائل لتكرار Hyper-V الأصلي

وظيفية Hyper-V المدمجة للقيام بالتكرار مفيدة. ولكن في بعض الأحيان قد تحتاج إلى وظائف موسعة للقيام بتكرار Hyper-V وفشل الآلة الظاهرية. هناك بديل جيد للتكرار الأصلي لـ Hyper-V.

ناكيفو نسخ احتياطي & تكرار هو حلاً عالمياً لحماية البيانات يمكنه نسخ احتياطي الآلات الظاهرية Hyper-V والقيام بفشل VM. يدعم المنتج تكرار Hyper-V في النطاقات النشطة لدليل Active Directory ومجموعات العمل. يتضمن الوظائف التالية:

- التكرار المدرك للتطبيق. البيانات في نسخة الآلة الظاهرية متسقة عندما تقوم بتكرار آلة ظاهرية في حالة تشغيل بسبب استخدام خدمة Microsoft Volume Shadow Copy (VSS) التي تعمل داخل الآلات الظاهرية.

- التكرار التدريجي باستخدام تتبع التغيير المتين لـ Microsoft (RCT) يسمح لك بتوفير مساحة القرص والوقت. يقوم التكرار الأولي لوظيفة التكرار بنسخ جميع البيانات من آلة مصدر، ومن ثم يتم نسخ البيانات المتغيرة فقط من خلال إنشاء نقاط الاسترداد المناسبة لنسخة آلة الظاهرية.إعدادات الاحتفاظ المرنة وسياسة الاحتفاظ GFS. الاحتفاظ بمجموعة واسعة من نقاط الاسترداد لفترات زمنية مختلفة، وتحسين مساحة التخزين المستخدمة في مستودع النسخ الاحتياطي.

- تسريع الشبكة يعزز سرعة التكرار من خلال استخدام ضغط البيانات، مما يوفر لك الوقت.

- تقليص السجل لـ Microsoft Exchange و SQL لتوفير مساحة التخزين للآلات الظاهرية Hyper-V التي تعمل بقاعدة بيانات عند تكرارها.

- الفشل التلقائي للآلة الظاهرية يسمح لك بانتزاع آلة ظاهرية في وقت قصير.

- استعادة الموقع تتيح لك إنشاء سيناريوهات استعادة من الكوارث المعقدة مع إجراءات متعددة، بما في ذلك تكرار آلة ظاهرية Hyper-V وفشل النقل.

يمكنك استعادة آلة من نسخة احتياطية للخادم الفعلي إلى آلة ظاهرية، أو استعادة نسخة احتياطية لآلة ظاهرية Hyper-V إلى آلة ظاهرية VMware. لا تنتظر حدوث كارثة – قم بتنزيل NAKIVO Backup & Replication واحمِ آلات الظاهرية الخاصة بك على Hyper-V اليوم!

الاستنتاج

النسخ الاحتياطي لـ Hyper-V مهم لحماية الآلات الظاهرية في Hyper-V وضمان أنه يمكنك استعادة البيانات وأعباء العمل في وقت قصير بعد حدوث أي فشل. في بعض الأحيان قد تحتاج إلى تكوين النسخ الاحتياطي لـ Hyper-V في بيئات غير مجالية عندما لا تكون خوادم Hyper-V أعضاء في نطاق Active Directory وتنتمي إلى مجموعة عمل.

تحتاج إلى إنشاء شهادات موقعة ذاتيًا لتكرار الآلات الظاهرية في Hyper-V في مجموعة عمل وتكوين المصادقة لخوادم Hyper-V باستخدام هذه الشهادات. ينطبق التكوين على أسماء المضيفين وجدار الحماية وفحص إلغاء توثيق الشهادة قبل تكوين تكرار الآلة الظاهرية على مضيفي Hyper-V.

Source:

https://www.nakivo.com/blog/how-to-request-ssl-certificates-for-hyper-v/