Hyper-V는 하이퍼-V 호스트 하나에서 다른 하이퍼-V 호스트로 VM �iasmulation을 위한 내장 도구를 갖추고 있습니다. 이것은 장애 상황에서의 容错을 위해 유용합니다. 자주, Hyper-V �iasmulation은 Active Directory 도메인과 클러스터 내에 연결된 Hyper-V 서버에서 Configured됩니다. 그러나, Hyper-V �iasmulation을 Configure하는 것은 하이퍼-V를 실행하는 서버가 Workgroup에 있을 때도 가능합니다. 이를 위해서는 cerificates가 필요합니다.

이 部落格 글은 Windows Server 2016 내장 도구를 사용하여 Workgroup에서 Hyper-V �iasmulation을 Configure하기 위해 cerificates를 생성する 方法을 설명합니다.

Hyper-V 용 Cerificates의 이유

Cerificate-based replication은 Windows 도메인 또는 클러스터에 Hyper-V 호스트를 추가하지 않고 가상 컴퓨터를 �iasmulation할 수 있는 것을 允许多人。이 기능은 세계를 사용하는 작은 회사들에 especially useful하며, Windows 도메인 또는 클러스터를 Active Directory를 사용하여 布道하고자 하는 것을 하지 않고 布道를 하고자 하는 것입니다.

Workgroup에서 Hyper-V �iasmulation을 cerificates를 사용하여 보호하는 다른 이유는 보안입니다. Hyper-V 서버가 VM �iasmulation 과정에 도메인 구성원이면 Active Directory 관리 계정의 자격 증명을 가지고 있으면 이를 전혀 통제할 수 있습니다. Active Directory 관리자 자격 증명을 가지고 있는 사용자가 있는 것처럼 특정 fingers 에서, 例如 ransomware 攻撃, 攻撃자는 접근 가능한 자원에 모든 정보를 摧毁할 수 있습니다. 그러므로, 某种情况下 하이퍼-V 서버가 VM �iasmulation을 실행하는 Workgroup에서 있는 것이 더 안전하게 할 수 있습니다.

Hyper-V는 두 가지 유형의 인증을 지원합니다: Kerberos 및 HTTPS 인증서. Kerberos는 Active Directory 도메인의 컴퓨터에서 사용되며, HTTPS 인증서는 비 도메인 환경에서 사용됩니다. HTTPS 안전한 연결을 사용할 때 SSL 인증서 요청이 수행됩니다.

주요 단계 개요

작업 그룹에서 인증서를 사용하여 Hyper-V 복제를 구성하는 데 수행해야 할 주요 단계를 나열하기 전에 작업 흐름의 상세한 설명을 시작하기 전에 주요 단계를 나열해 보겠습니다.

- 두 Hyper-V 서버에 호스트 이름을 구성합니다. Hyper-V 서버 역할을 활성화해야 합니다.

- Windows 방화벽에서 HTTPS 트래픽 및 필요한 들어오는 연결을 활성화합니다.

- 첫 번째 서버에서 인증서를 생성하고 구성합니다. 인증서를 내보내고 가져옵니다.

- 인증서를 두 번째 서버로 복사합니다.

- 인증서를 사용하여 두 번째 서버에서 복제를 구성합니다.

- 첫 번째 서버에서 복제를 구성합니다. VM에는 체크포인트가 없어야 합니다.

블로그 게시물에서는 하이퍼-V 역할이 설치된 두 개의 Windows Server 2016 머신을 사용합니다.

서버의 호스트 이름 구성

호스트 이름 편집으로 시작합니다. 원본 서버(기본 서버)와 복제 서버(두 번째 서버 또는 대상 서버)의 DNS 이름을 구성합니다. 주 DNS 접미사를 추가해야 합니다. 인증서를 사용하려면 완전히 정규화된 도메인 이름(FQDN)을 사용해야 합니다. 우리의 예에서 서버 이름은 다음과 같습니다:

Hyper-v-prim.test.net – 기본 서버 (첫 번째 서버)

Hyper-v-repl.test.net – 복제 서버 (두 번째 서버)

호스트 이름을 변경하려면 시스템 설정을 열고 (내 컴퓨터 또는 이 PC 아이콘을 마우스 오른쪽 단추로 클릭) 컴퓨터 이름, 도메인 및 작업 그룹 설정 섹션에서 설정을 클릭하십시오. 컴퓨터 이름 탭에서 변경을 클릭하십시오. 그런 다음 컴퓨터 이름/도메인 변경 창에서 컴퓨터 이름을 입력하고 작업 그룹 (도메인이 아님)을 선택한 다음 더 많음을 클릭하고 컴퓨터의 기본 DNS 접미사를 입력하십시오. 위에서 언급한대로, 인증서를 사용하여 하이퍼-V 호스트를 복제하려면 DNS 접미사가 포함된 전체 이름이 필요합니다. 접미사는 예시에서 test.net입니다. 호스트 이름이 hyper-v-prim인 경우 기본 서버의 완전한 도메인 이름은 Hyper-v-prim.test.net입니다.

아래 스크린샷에서는 기본 서버의 컴퓨터 이름 구성을 볼 수 있습니다.

두 서버의 호스트 이름을 구성한 후에는 서버에서 인증서를 생성할 수 있습니다.

기본 서버에서 인증서 생성하기

인증서는 여러 가지 방법으로 생성할 수 있습니다. 일반적으로 명령줄 인터페이스가 이러한 목적으로 사용됩니다. 첫 번째 옵션은 자체 서명 인증서를 생성하기 위해 MakeCert 도구를 사용하는 것입니다. 현재 MakeCert 도구는 사용이 중단되었으며 다른 솔루션을 사용할 것입니다.

New-SelfSignedCertificate cmdlet을 사용하여 MakeCert 도구의 현대적인 대안으로 자체 서명 인증서를 생성합니다.

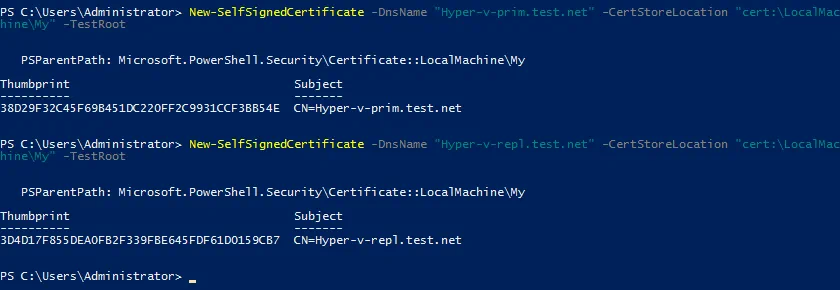

기본 호스트(Hyper-v-prim.test.net)에서 PowerShell(관리자로 실행)에서 다음 명령을 실행하여 인증서를 생성하세요:

New-SelfSignedCertificate -DnsName “Hyper-v-prim.test.net” -CertStoreLocation “cert:\LocalMachine\My” -TestRoot

New-SelfSignedCertificate -DnsName “Hyper-v-repl.test.net” -CertStoreLocation “cert:\LocalMachine\My” -TestRoot

그런 다음 생성된 인증서를 확인하고 서버를 구성을 계속하세요. 이 명령을 실행한 후 세 개의 인증서가 생성되어야 합니다(두 개의 서버 인증서와 하나의 루트 인증서).

MMC에서 생성된 인증서 확인

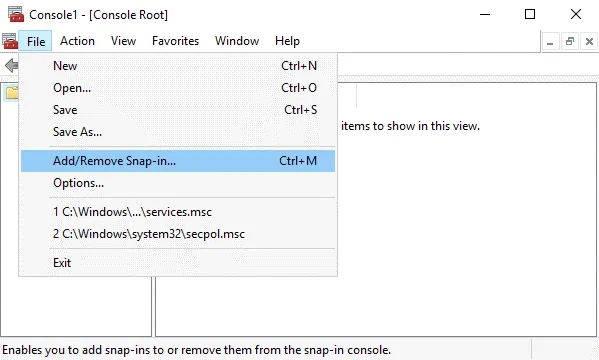

첫 번째 서버에서 MMC(Microsoft Management Console)를 엽니다. MMC를 열려면 PowerShell에서 mmc를 입력하세요.

Windows GUI(그래픽 사용자 인터페이스)에서 인증서를 관리하기 위해 MMC에 새로운 스냅인을 추가하세요.

파일 > 스냅인 추가/제거…

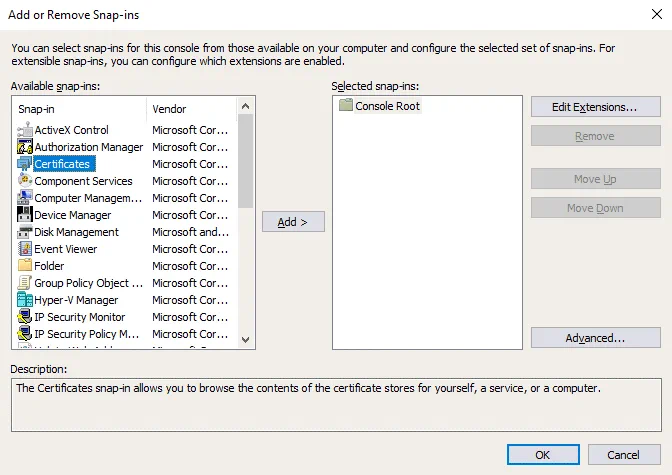

열리는 창의 왼쪽 창(사용 가능한 스냅인)에서 인증서를 선택하고 추가를 클릭하세요.

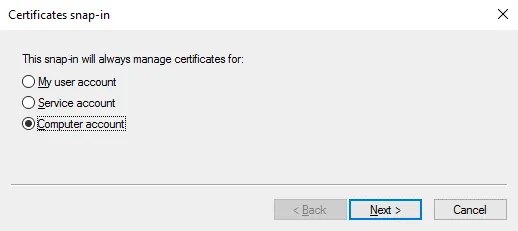

팝업 창에서 컴퓨터 계정을 선택하고 다음을 클릭하세요.

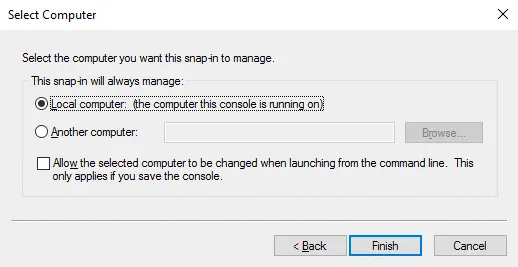

로컬 컴퓨터를 선택한 채로 두고 완료를 클릭하세요(기본적으로 선택됨).

인증서(로컬 컴퓨터)가 이제 창의 오른쪽 창(선택된 스냅인)에 표시됩니다.

스냅인 추가 또는 제거 창에서 확인을 클릭하세요(스냅인이 이미 선택되어 있음).

MMC에 추가 된 스냅인을 저장할 수 있습니다.

파일 > 다른 이름으로 저장을 클릭하십시오.

파일 이름을 입력하십시오. 예를 들어 Certificates1.msc입니다.

Certificates (Local Computer) / Personal / Certificates로 이동하십시오. PowerShell에서 생성한 두 개의 인증서인 Hyper-v-prim.test.net 및 Hyper-v-repl.test.net을 볼 수 있어야합니다.

인증서 세부 정보를 보려면 인증서를 두 번 클릭하십시오. 두 번째 서버 (Hyper-v-repl.test.net)용 인증서는 현재 신뢰되지 않습니다.

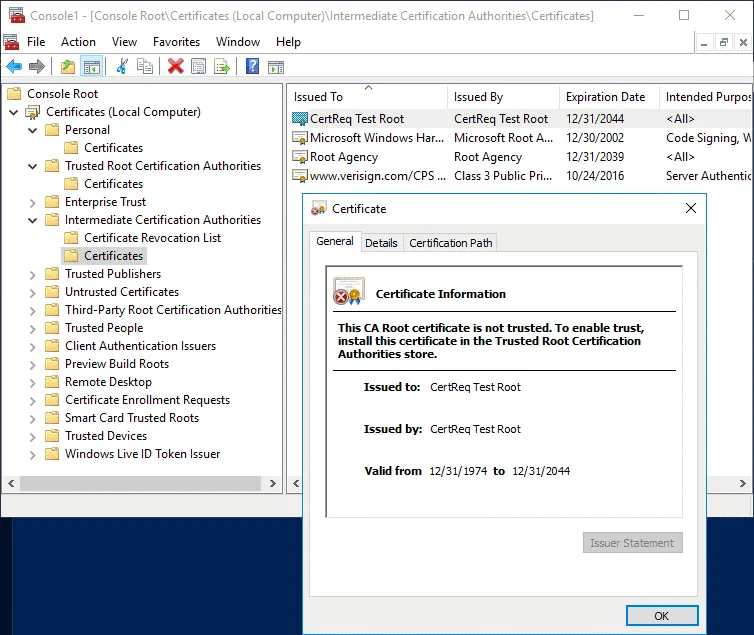

Certificates (Local Computer) / Intermediate Certification Authorities / Certificates로 이동하십시오. 작업에 필요한 CertReq Test Root 인증서를 찾으십시오. 이 인증서를 두 번 클릭하여 세부 정보를 확인하십시오. CA Root 인증서가 신뢰되지 않습니다.

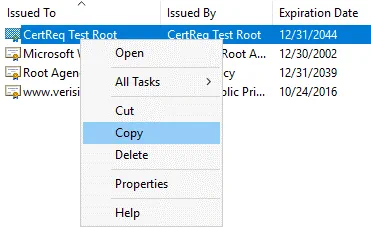

CertReq Test Root 인증서를 Intermediate Certification Authorities / Certificates에서 Trusted Root Certification Authorities / Certificates로 복사하여 인증서를 신뢰할 수 있도록합니다. 인증서를 선택하고 Ctrl + C를 눌러 복사하고 Ctrl + V를 눌러 붙여 넣으십시오.

CertReq Test Root 인증서는 Trusted Root Certification Authorities / Certificates에 있어야합니다 (아래 스크린샷 참조).

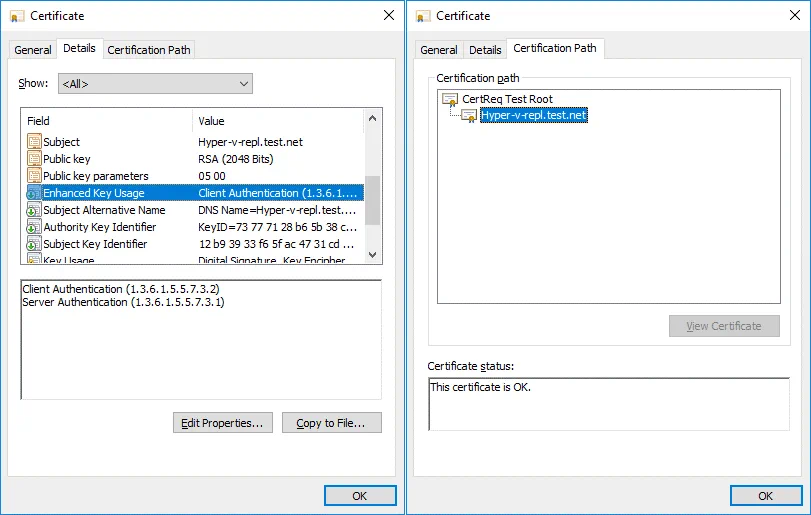

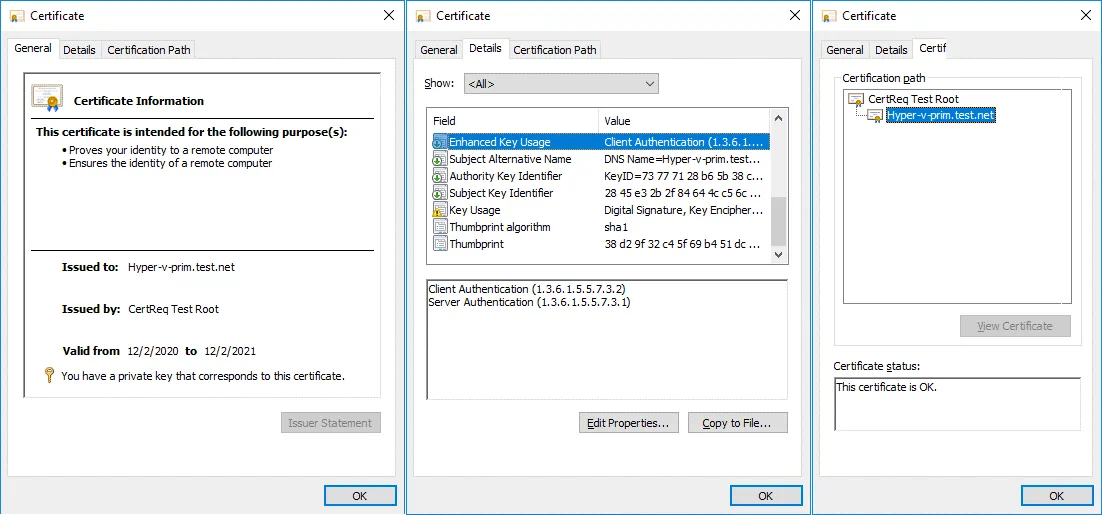

다시 개인/인증서 폴더에 있는 인증서를 확인해보세요. 먼저, 복제 서버(Hyper-v-repl.test.net)의 인증서를 확인합니다. 인증서가 신뢰할 수 있게 되었으며, 만료 날짜는 일반 탭에서 확인할 수 있습니다. 이제 윈도우에서 SSL 인증서 만료 날짜를 확인하는 방법도 알게 되었습니다.

세부 정보 탭(증가 키 사용)과 인증 경로 탭에서 인증서의 다른 매개변수를 확인하세요. 이 인증서는 문제가 없습니다.

그런 다음, 주 서버의 인증서를 복제 서버의 인증서처럼 확인하세요.

주 서버(Hyper-v-prim.test.net)에 대한 인증서를 구성했으며, 이제 두 번째 서버에도 인증서를 구성해야 합니다. 복제본이 저장될 두 번째 서버(Hyper-v-repl.test.net)로 필요한 인증서를 복사해야 합니다. 이를 위해 인증서를 내보냅니다.

첫 번째 서버에서 인증서 내보내기

첫 번째 서버에서 Hyper-v-repl.test.net에 있는 두 번째 서버에 필요한 인증서를 선택합니다. 인증서를 마우스 오른쪽 버튼으로 클릭하고 컨텍스트 메뉴에서 모든 작업 > 내보내기를 클릭합니다.

인증서 내보내기 마법사가 열립니다.

1. 환영. 환영 화면에서 구성할 내용은 없습니다. 계속하려면 각 단계에서 다음을 클릭하세요.

2. 개인 키 내보내기. 예, 개인 키를 내보냅니다를 선택하세요.

3. 파일 형식 내보내기. 개인 정보 교환 – PKCS #12 (.PFX)를 선택하고, 가능한 경우 인증 경로에 있는 모든 인증서를 포함하도록 선택합니다.

4. 보안. 보안을 유지하고 개인 키를 보호하기 위해 암호를 입력하세요.

5. 내보낼 파일. 내보낼 파일의 이름과 위치를 지정하세요. 예를 들어, C:\temp\Hyper-v-repl.pfx

6. 인증서 내보내기 마법사 완료. 구성을 확인하고 완료를 클릭하세요.

메시지가 표시됩니다: 내보내기가 성공했습니다. 이것은 모든 것이 잘 되었다는 것을 의미합니다.

첫 번째 서버에서 루트 인증서 내보내기

두 개의 인증서가 내보내졌습니다. 이제 동일한 방식으로 루트 인증서를 내보내야 합니다. 작업은 첫 번째 서버 (Hyper-v-prim.test.net)에서 수행됩니다.

신뢰된 루트 인증 기관 / 인증서에 위치한 CertReq 테스트 루트 인증서를 선택하세요.

인증서를 마우스 오른쪽 버튼으로 클릭하고 모든 작업 > 내보내기를 클릭하세요.

인증서 내보내기 마법사가 열립니다.

1. 환영. 계속하려면 다음을 클릭하세요.

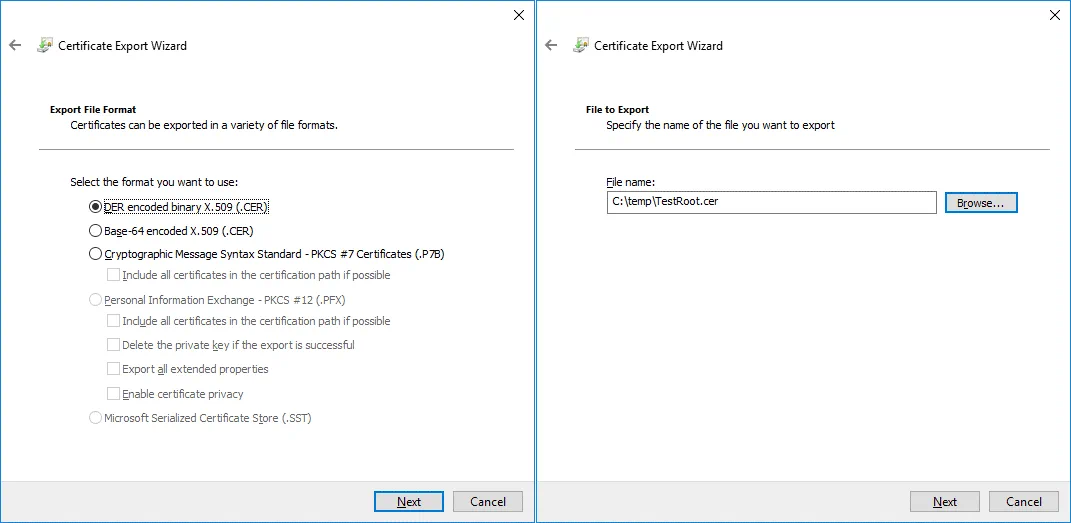

2. 파일 형식 내보내기. 사용하려는 형식을 선택하세요:

DER 인코딩된 이진 X.509 (.CER)

3. 내보낼 파일. 파일 이름과 경로를 입력하여 파일을 저장합니다. 예를 들어, C:\temp\testRoot.cer

4. 인증서 내보내기 마법사 완료. 구성을 확인하고 내보내기를 완료하십시오.

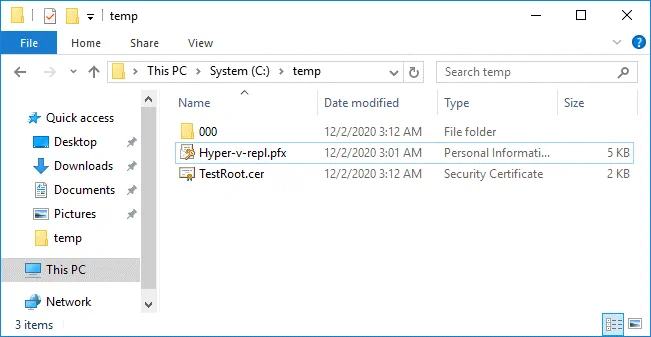

인증서가 Hyper-v-repl.pfx 및 TestRoot.cer 파일로 내보내져 이제 첫 번째 서버의 C:\temp\에 있습니다.

내보낸 인증서를 두 번째 서버로 복사

첫 번째 서버에서 두 번째 서버로 두 개의 내보낸 인증서 파일(Hyper-v-repl.pfx 및 TestRoot.cer)을 복사합니다.

두 번째 서버의 C:\temp\로 파일을 복사합니다.

네트워크 경로 \\Hyper-v-repl\C$ 또는 \\192.168.101.213\C$를 사용하여 네트워크를 통해 인증서를 복사할 수 있습니다(여기서 192.168.101.213은 우리 경우 복제 서버의 IP 주소입니다). 방화벽 구성은 SMB 프로토콜에 대한 연결을 허용해야 합니다.

두 번째 서버에 인증서 가져오기

인증서를 복제 서버로 복사한 후에는 이러한 인증서를 복제 서버로 가져와야 합니다.

MMC를 복제 서버(두 번째 서버)에서 기본 서버와 동일하게 엽니다.

MMC 창에 스냅인을 추가합니다.

파일 > 스냅인 추가/제거을 클릭합니다.

인증서를 선택하고 추가를 클릭합니다.

컴퓨터 계정을(를) 선택하고 로컬 컴퓨터를 선택하세요.

확인을 클릭하세요.

Windows GUI에서 이 스냅인을 열기 위한 바로 가기로, Windows CMD 또는 PowerShell에서 다음 명령을 사용할 수 있습니다:

certlm.msc

이 명령은 로컬 컴퓨터 인증서를 구성하기 위해 Windows 인증서 관리자(인증서 관리 콘솔)를 엽니다.

인증서(로컬 컴퓨터) / 개인으로 이동하세요.

빈 공간을 마우스 오른쪽 버튼으로 클릭하고, 컨텍스트 메뉴에서 모든 작업 > 가져오기를 클릭하세요.

인증서 가져오기 마법사가 열립니다.

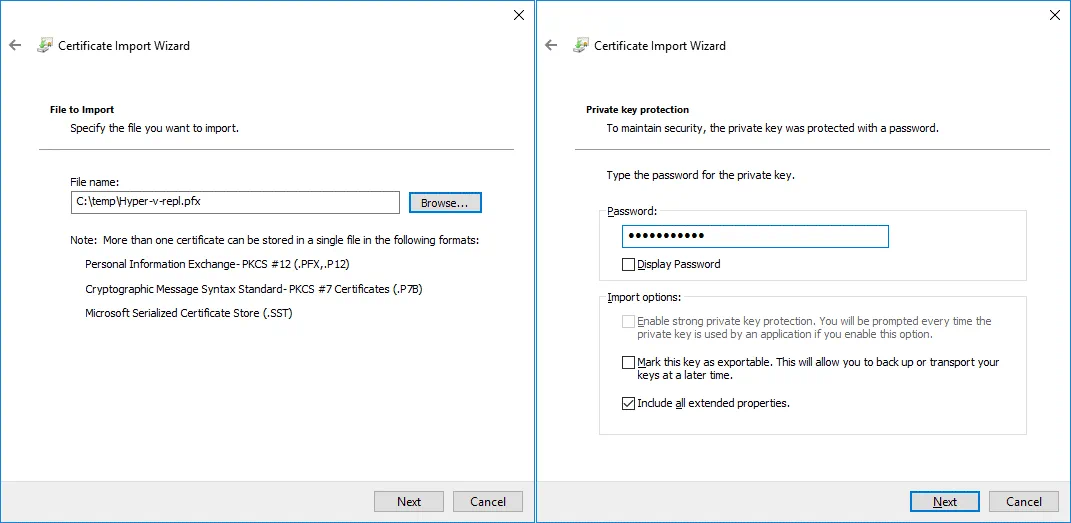

1. 환영합니다. 로컬 컴퓨터를 선택하세요.

2. 가져올 파일. Hyper-v-repl.pfx 파일을 찾아 선택하세요. 찾아보기를 클릭하고 모든 파일을 표시하도록 선택한 후 Hyper-v-repl.pfx를 선택하세요.

3. 개인 키 보호. 인증서를 내보낼 때 설정한 비밀번호를 입력하세요.

4. 인증서 저장소. 모든 인증서를 다음 저장소에 위치시키세요:

인증서 저장소: 개인

5. 인증서 가져오기 마법사 완료. 구성을 확인하고 완료를 클릭하세요.

모든 것이 올바르다면 다음 메시지가 표시됩니다: 가져오기가 성공적으로 완료되었습니다.

이제 Hyper-v-repl.test.net 인증서는 복제 서버(두 번째 서버)의 인증서(로컬 컴퓨터) / 개인 / 인증서에 위치해 있습니다. 우리의 경우, CertReq Test Root 인증서도 이 위치로 가져왔습니다.

CertReq Test Root 인증서는 신뢰할 수 있는 루트 인증 기관 / 인증서에 있어야 합니다. 필요한 위치로 이 인증서를 복사하세요. TestRoot.cer를 수동으로 가져올 수 있습니다. 마치 Hyper-v-repl.pfx를 가져올 때와 같이요.

인증서 폐기 확인

인증서 폐기 확인은 기본적으로 필수입니다. 그리고 자체 서명된 인증서는 Windows Server 2012에서 인증서 폐기 확인을 지원하지 않습니다. 이러한 이유로 테스트 인증서의 경우 인증서 폐기 확인을 비활성화해야 합니다. 두 대의 컴퓨터의 Windows 레지스트리에 설정을 추가하세요. 다음 명령을 관리자 권한으로 CMD 또는 PowerShell에서 실행하세요.

reg add “HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Virtualization\Replication” /v DisableCertRevocationCheck /d 1 /t REG_DWORD /f

![]()

컴퓨터를 다시 시작해야 할 수 있습니다.

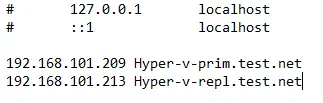

호스트 이름 해결

Workgroup에서 작업할 때(머신이 Active Directory 도메인의 구성원이 아닐 때) 호스트 이름을 IP 주소로 해결하도록 hosts 파일(C:\Windows\system32\drivers\etc\hosts)에 레코드를 추가하세요. 우리의 경우, 두 서버의 호스트 파일에 다음 라인을 추가합니다:

192.168.101.209 Hyper-v-prim.test.net

192.168.101.213 Hyper-v-repl.test.net

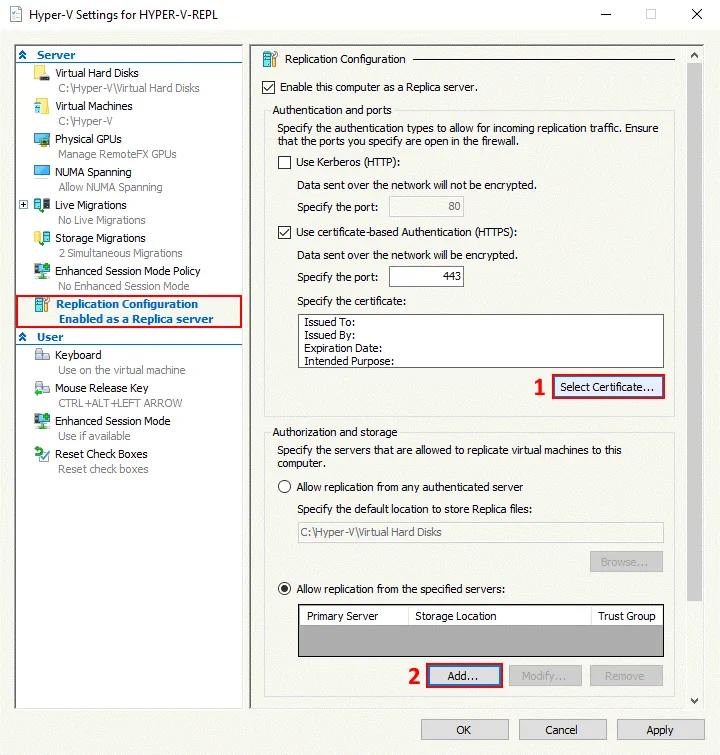

복제 서버에서 복제 설정 구성

VM 복제본을 저장해야 하는 두 번째 서버에서 다음 작업을 수행하십시오.

Hyper-V 관리자를 엽니다.

복제 서버(Hyper-v-repl.test.net인 경우)를 마우스 오른쪽 단추로 클릭하고 컨텍스트 메뉴에서 Hyper-V 설정을 선택합니다.

Hyper-V 설정 창의 왼쪽 창에서 복제 구성을 선택합니다.

복제 구성에서 이러한 확인란을 선택합니다:

- 이 컴퓨터를 복제 서버로 사용

- 인증서 기반 인증(HTTPS) 사용

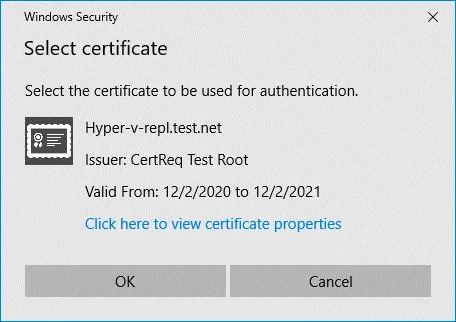

인증서 선택을 클릭합니다.

Windows 보안 팝업 창에 인증서 정보가 표시됩니다. 이 인증서를 선택하려면 확인을 클릭합니다.

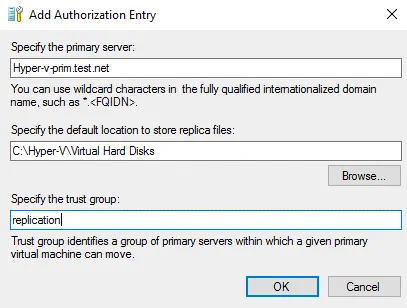

복제 구성에서 지정된 서버에서 복제 허용 옵션을 선택하고 추가를 클릭합니다.

인가 항목 추가 창에서 매개변수를 구성합니다.

기본 서버 지정: Hyper-v-prim.test.net

복제 파일을 저장할 기본 위치 지정: C:\Hyper-V\Virtual Hard Disks\ (예시입니다 – C:가 아닌 사용자 정의 위치를 사용하세요)

신뢰 그룹 지정: 복제

Windows 방화벽 구성

방화벽을 구성하여 들어오는 트래픽을 허용합니다. 복제 서버의 포트 443에서 들어오는 TCP 연결을 활성화합니다(또는 테스트 목적으로 방화벽을 일시적으로 비활성화합니다).

Enable-Netfirewallrule -displayname “Hyper-V Replica HTTPS Listener (TCP-In) “

netsh advfirewall firewall show rule name=all dir=in | find “Hyper-V “

첫 번째 서버에서 복제 구성

복제할 주요 Hyper-V 서버에 가상 머신을 만듭니다. 복제를 활성화하기 전에 원본 가상 머신에 스냅숏이 없는지 확인하세요. 첫 번째 서버(우리 경우에는 Hyper-v-prim.test.net)에서 복제를 활성화합니다.

가상 머신을 마우스 오른쪽 단추로 클릭하고 컨텍스트 메뉴에서 복제 활성화를 클릭합니다.

복제 활성화 마법사가 열립니다.

시작하기 전에. 계속하려면 다음을 클릭합니다.

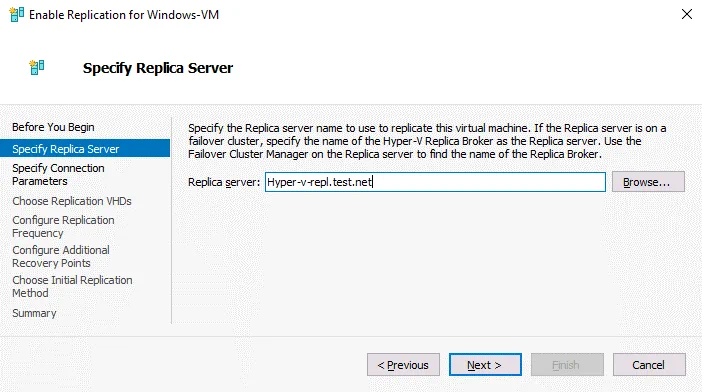

복제 서버 지정. 복제 서버의 이름을 입력합니다. 우리 경우에는 Hyper-v-repl.test.net을 복제 서버로 사용합니다.

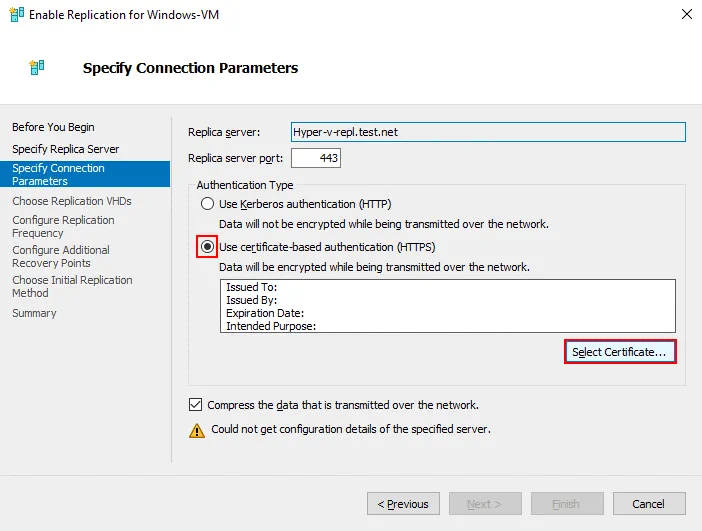

연결 매개변수 지정. 인증서 기반 인증(HTTPS) 사용을 선택하고 인증서 선택을 클릭합니다.

인증서 선택을 클릭하면 이전에 구성한 인증서에 대한 세부 정보가 포함된 팝업 창이 열립니다. 이 인증서를 사용하려면 확인을 클릭하세요.

다른 서버에서 복제 구성을 완료하려면 소스 서버에서 다음과 같이 구성하십시오.

복제 VHD 선택. 복제해야 할 VM 가상 디스크를 선택하십시오. 모든 VM 가상 디스크 또는 일부만 선택할 수 있습니다.

복제 빈도 설정. 변경 사항을 레플리카 서버로 전송하는 빈도를 선택하십시오. 예를 들어, 5분으로 설정합니다.

이 가상 머신에 대한 추가 복구 지점 구성. 이 예에서는 추가 시간별 복구 지점을 만들기로 선택합니다. 필요에 맞는 옵션을 선택하십시오. 복구 지점은 증분 복제 (스냅숏 기반)의 결과입니다.

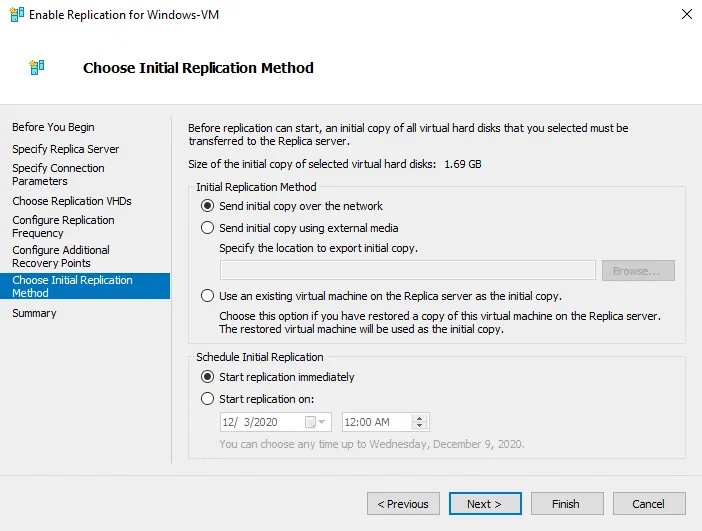

초기 복제 방법 선택. 네트워크를 통해 초기 복사본 보내기를 선택하십시오.

완료를 선택하여 작업 그룹의 인증서를 사용하여 네이티브 Hyper-V 복제 구성을 마치고 마법사를 닫습니다.

네이티브 Hyper-V 복제 대안

네이티브 Hyper-V 복제를 수행하는 내장 Hyper-V 기능은 유용합니다. 그러나 때로는 Hyper-V 복제 및 가상 머신 장애 조치(Failover)를 수행하기 위해 확장된 기능이 필요할 수 있습니다. 네이티브 Hyper-V 복제에 대한 좋은 대안이 있습니다.

NAKIVO 백업 및 복제는 Hyper-V 가상 머신을 백업하고 VM Failover를 수행할 수 있는 범용 데이터 보호 솔루션입니다. 제품은 Active Directory 도메인 및 작업 그룹에서 Hyper-V 복제를 지원합니다. 다음 기능이 포함되어 있습니다:

- 애플리케이션 인식 복제. VM 복제본의 데이터는 Microsoft Volume Shadow Copy (VSS) 서비스를 사용하여 가상 머신 내부에서 실행 중인 VM을 복제할 때 일관성이 유지됩니다.

- Microsoft의 Resilient Change Tracking (RCT)를 사용한 점진적 복제를 통해 디스크 공간과 시간을 절약할 수 있습니다. 복제 작업의 첫 실행은 원본 VM의 모든 데이터를 복사하고, 그런 다음 변경된 데이터만 적절한 복구 지점을 만들어 VM 복제본에 복사합니다.

- 유연한 유지 보수 설정 및 GFS 유지 보수 정책을 사용합니다. 다양한 시간대의 복구 지점을 보유하고 백업 저장소에 사용되는 저장 공간을 최적화합니다.

- 네트워크 가속화는 데이터 압축을 사용하여 복제 속도를 높여 시간을 절약합니다.

- Microsoft Exchange 및 SQL의 로그 자르기를 통해 Hyper-V VM을 복제할 때 데이터베이스를 실행하는 경우 저장 공간을 절약할 수 있습니다.

- 자동화된 VM 장애 조치는 짧은 시간 내에 VM을 복구할 수 있습니다.

- 사이트 복구를 사용하여 Hyper-V VM 복제 및 장애 조치를 포함한 다양한 작업을 수행하여 복잡한 재해 복구 시나리오를 만들 수 있습니다.

물리적 서버 백업에서 머신을 VM으로 복구하거나 Hyper-V VM 백업을 VMware VM으로 복구할 수 있습니다. 재해를 기다리지 마세요. 지금 NAKIVO Backup & Replication을 다운로드하고 Hyper-V VM을 보호하세요!

결론

하이퍼-V 복제는 하이퍼-V 가상 머신을 보호하고 장애 발생 후 데이터 및 작업 부하를 짧은 시간 내에 복구할 수 있도록 하는 데 중요합니다. 때로는 하이퍼-V 서버가 Active Directory 도메인의 구성원이 아니며 워크그룹에 속하는 경우와 같이 도메인이 아닌 환경에서 하이퍼-V 복제를 구성해야 할 수 있습니다.

워크그룹에서 하이퍼-V VM을 복제하려면 자체 서명된 인증서를 생성하고 이러한 인증서를 사용하여 하이퍼-V 서버의 인증을 구성해야 합니다. 호스트 이름, 방화벽 및 인증서 폐기 확인을 구성하기 전에 하이퍼-V 호스트에서 VM 복제를 구성해야 합니다.

Source:

https://www.nakivo.com/blog/how-to-request-ssl-certificates-for-hyper-v/