Hyper-V heeft ingebouwde tools voor VM-replicatie van de ene Hyper-V-host naar de andere. Dit is handig voor failover in geval van een storing. Vaak is Hyper-V-replicatie geconfigureerd op Hyper-V-servers die zijn verbonden met een Active Directory-domein en zich binnen een cluster bevinden. Het is echter mogelijk om Hyper-V-replicatie te configureren wanneer servers met Hyper-V in een Workgroup staan. Hiervoor heb je certificaten nodig.

Deze blogpost legt uit hoe je certificaten kunt maken om Hyper-V-replicatie in een Workgroup te configureren met behulp van ingebouwde Windows Server 2016-tools.

Waarom certificaten gebruiken voor Hyper-V

Replicatie op basis van certificaten maakt het mogelijk om virtuele machines te repliceren zonder Hyper-V-hosts toe te voegen aan een Windows-domein of cluster. Deze functie is vooral handig voor kleine bedrijven met drie of vier servers die geen cluster willen implementeren en een domein willen configureren met behulp van Active Directory.

Nog een reden om Hyper-V-replicatie met certificaten in Workgroups te gebruiken, is beveiliging. Als Hyper-V-servers die betrokken zijn bij het VM-replicatieproces lid zijn van een domein, kunnen deze Hyper-V-servers volledig worden gecontroleerd als een gebruiker de referenties heeft voor het Active Directory-beheerdersaccount. In bepaalde ongewenste scenario’s, zoals ransomware-aanvallen, kunnen aanvallers met AD-domeinbeheerderreferenties alle informatie op de resources vernietigen waar ze toegang toe hebben. Daarom kan het in sommige gevallen veiliger zijn om Hyper-V-servers die worden gebruikt voor VM-replicatie in een Workgroup te laten staan.

Hyper-V ondersteunt twee soorten authenticatie: Kerberos en HTTPS-certificaten. Kerberos wordt gebruikt voor computers in een Active Directory-domein, en HTTPS-certificaten worden gebruikt in niet-domeinomgevingen. Een SSL-certificaataanvraag wordt uitgevoerd wanneer een HTTPS-beveiligde verbinding wordt gebruikt.

Overzicht van de Belangrijkste Stappen

Voordat we een gedetailleerde uitleg van de workflow beginnen, laten we de belangrijkste stappen opsommen die moeten worden uitgevoerd om Hyper-V-replicatie in een werkgroep te configureren met behulp van certificaten.

- Configureer hostnamen op beide Hyper-V-servers. Een Hyper-V-serverrol moet zijn ingeschakeld.

- Activeer HTTPS-verkeer en vereiste inkomende verbindingen in de Windows-firewall.

- Maak en configureer certificaten op de eerste server. Exporteer/importeer certificaten.

- Kopieer certificaten naar de tweede server

- Configureer replicatie op de tweede server met behulp van certificaten.

- Configureer replicatie op de eerste server. Virtuele machines mogen geen checkpoints hebben.

In ons blogbericht gebruiken we twee Windows Server 2016-machines met een Hyper-V-rol geïnstalleerd.

Hostnamen configureren op servers

Laten we beginnen met het bewerken van hostnamen. Configureer DNS-namen voor de bronserver (de primaire server) en de replicaserver (de tweede server of doelserver). U moet de hoofddomeinsuffix toevoegen. Het gebruik van volledig gekwalificeerde domeinnamen (FQDN) is vereist om certificaten te gebruiken. In ons voorbeeld zijn de namen van de servers:

Hyper-v-prim.test.net – de primaire server (de eerste server)

Hyper-v-repl.test.net – de replica-server (de tweede server)

Om een hostnaam te wijzigen, open systeeminstellingen (klik met de rechtermuisknop op het pictogram Mijn Computer of Deze PC) en klik in het gedeelte Computernaam, domein en werkgroepinstellingen op Instellingen. In het tabblad Computernaam, klik op Wijzigen. Vervolgens in het venster Computernaam/Domeinwijzigingen, voer een computernaam in, selecteer Werkgroep (geen Domein), klik op Meer, en voer een primaire DNS-achtervoegsel van de computer in. Zoals hierboven vermeld, is een volledige naam met een DNS-achtervoegsel vereist voor Hyper-V hosts om replicatie mogelijk te maken door certificaten te gebruiken. Een achtervoegsel is test.net in ons voorbeeld. Als een hostnaam hyper-v-prim is, is een volledig gekwalificeerde domeinnaam Hyper-v-prim.test.net voor onze primaire server.

Op de onderstaande schermafbeelding kunt u de computernaamconfiguratie voor de primaire server zien.

Zodra u hostnamen op beide servers hebt geconfigureerd, kunt u certificaten op de servers gaan maken.

Certificaten maken op de primaire server

Certificaten kunnen worden gemaakt met behulp van meerdere methoden. De opdrachtregelinterface wordt hiervoor meestal gebruikt. De eerste optie is om de MakeCert tool te gebruiken om zelfondertekende certificaten te maken. Nu is de MakeCert tool verouderd, en we gaan een andere oplossing gebruiken.

Gebruik de New-SelfSignedCertificate cmdlet als een moderne alternatief voor de MakeCert tool om zelfondertekende certificaten te maken.

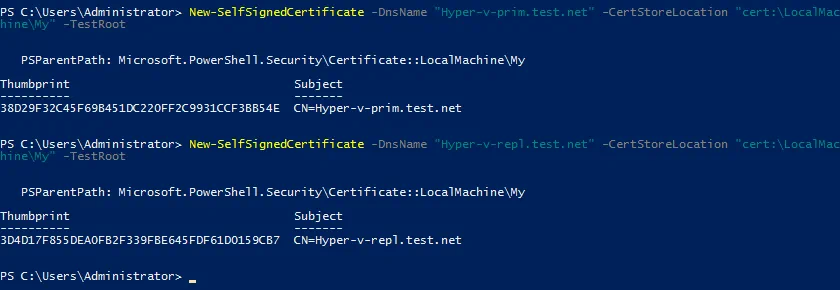

Op de primaire host (Hyper-v-prim.test.net) voert u de volgende commando’s uit in PowerShell (als beheerder) om certificaten te genereren:

New-SelfSignedCertificate -DnsName “Hyper-v-prim.test.net” -CertStoreLocation “cert:\LocalMachine\My” -TestRoot

New-SelfSignedCertificate -DnsName “Hyper-v-repl.test.net” -CertStoreLocation “cert:\LocalMachine\My” -TestRoot

Vervolgens controleert u de aangemaakte certificaten en gaat u verder met het configureren van de server. Na het uitvoeren van deze commando’s moeten er drie certificaten worden aangemaakt (twee servercertificaten en één rootcertificaat).

Controleer de aangemaakte certificaten in MMC

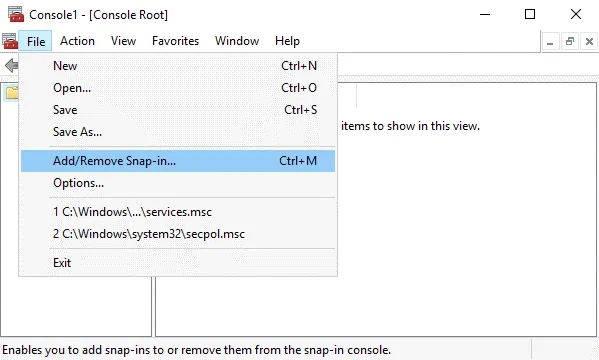

Open MMC (Microsoft Management Console) op de eerste server. Typ hiervoor mmc in PowerShell).

Voeg een nieuwe snap-in toe in MMC om certificaten te beheren in de Windows GUI (Graphical User Interface).

Klik op Bestand > Snap-in toevoegen/verwijderen…

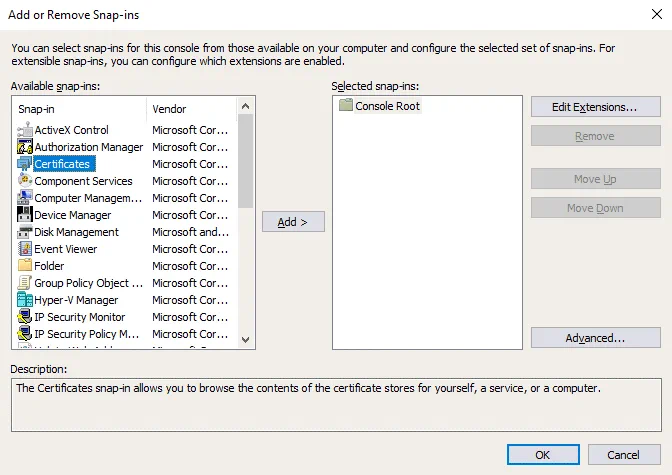

In het linkerdeelvenster (Beschikbare snap-ins) van het geopende venster, selecteert u Certificaten en klikt u op Toevoegen.

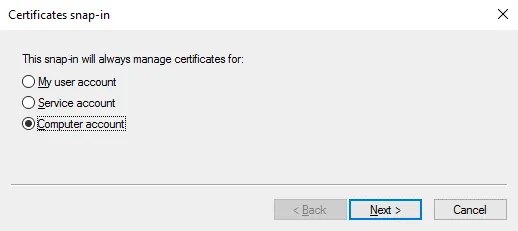

Selecteer in het pop-upvenster Computercertificaat en klik op Volgende.

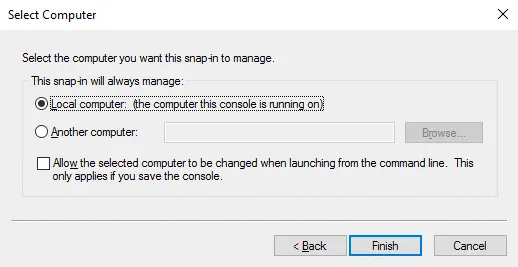

Laat Lokale computer geselecteerd (het is standaard geselecteerd) en klik op Voltooien.

Certificaten (Lokale computer) moeten nu worden weergegeven in het rechterdeelvenster (Geselecteerde snap-ins) van het venster.

In het venster Snap-ins toevoegen of verwijderen, klik op OK (er is al een snap-in geselecteerd).

Je kunt de toegevoegde snap-in opslaan in MMC.

Klik op Bestand > Opslaan als.

Voer een bestandsnaam in, bijvoorbeeld, Certificates1.msc.

Ga naar Certificaten (Lokale Computer) / Persoonlijk / Certificaten. Je zou twee certificaten moeten zien die we eerder hebben aangemaakt in PowerShell – Hyper-v-prim.test.net en Hyper-v-repl.test.net.

Dubbelklik op een certificaat om de certificaatgegevens te zien. Een certificaat voor de tweede server (Hyper-v-repl.test.net) is momenteel niet vertrouwd.

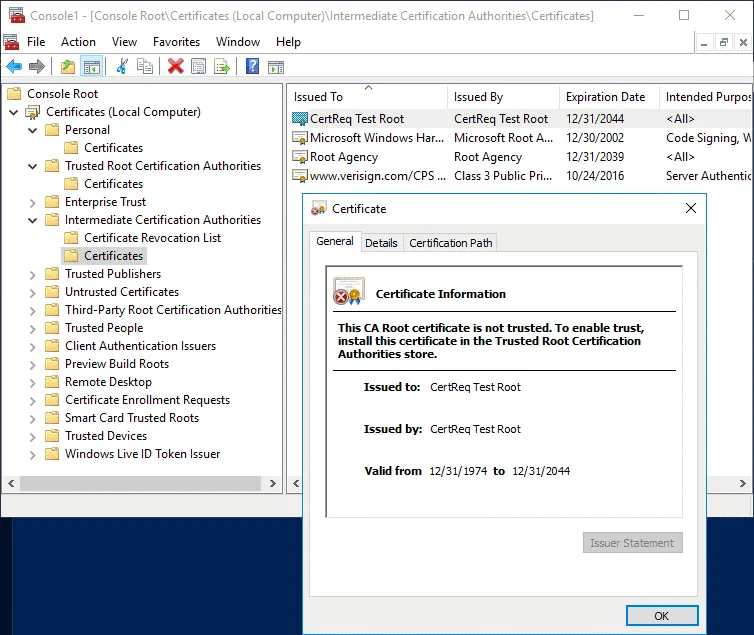

Ga naar Certificaten (Lokale Computer) / Tussenliggende certificeringsinstanties / Certificaten. Zoek het CertReq Test Root-certificaat dat vereist is voor correcte werking. Dubbelklik op dit certificaat om de details te zien. Het CA Root-certificaat is niet vertrouwd.

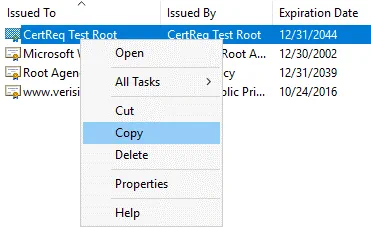

Kopieer het CertReq Test Root-certificaat van Tussenliggende certificeringsinstanties / Certificaten naar Vertrouwde certificeringsinstanties / Certificaten om de certificaten vertrouwd te maken. Selecteer het certificaat, druk op Ctrl+C om te kopiëren en Ctrl+V om te plakken.

Het CertReq Test Root-certificaat moet zich bevinden in Vertrouwde certificeringsinstanties / Certificaten (zoals te zien is op de onderstaande screenshot).

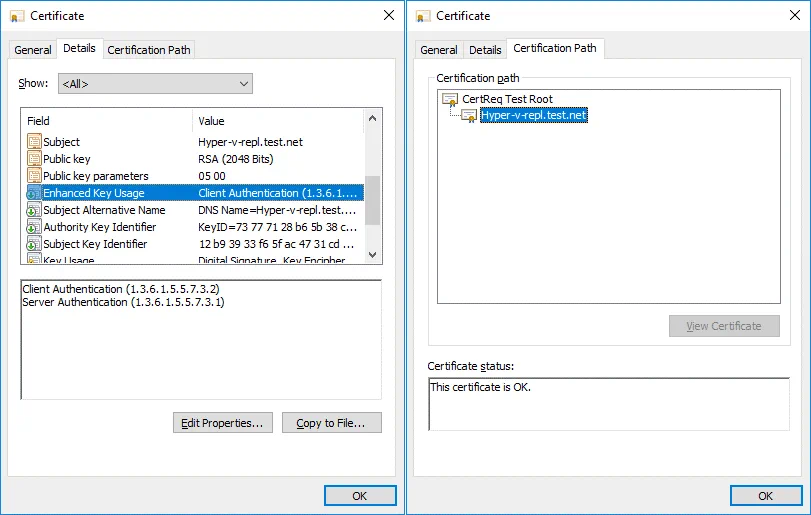

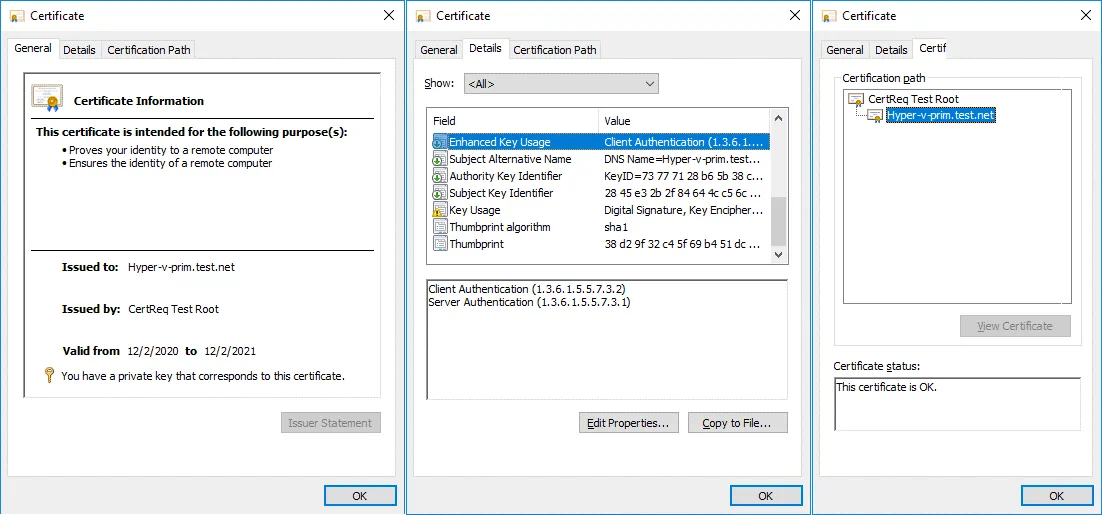

Controleer opnieuw uw certificaten die zich bevinden in Personal/Certificates. Eerst controleren we het certificaat voor een replica-server (Hyper-v-repl.test.net). Het certificaat is nu vertrouwd en heeft de vervaldatum van het certificaat die u kunt zien in het Algemeen tabblad. Nu weet u ook hoe u de vervaldatum van een SSL-certificaat in Windows kunt controleren.

Controleer andere parameters voor het certificaat in het Details tabblad (Enhanced Key Usage) en het Certificeringspad tabblad. Dit certificaat is in orde.

Controleer vervolgens het certificaat voor de primaire server net zoals u het certificaat voor de replica-server heeft gecontroleerd.

We hebben certificaten geconfigureerd voor de primaire server (Hyper-v-prim.test.net), en we moeten het certificaat nu configureren op de tweede server. We moeten de vereiste certificaten kopiëren naar de tweede server (Hyper-v-repl.test.net) waar de replica’s worden opgeslagen. Om dit te doen, exporteert u de certificaten.

Het exporteren van een certificaat vanaf de eerste server

Op de eerste server, selecteer het certificaat dat nodig is voor de tweede server (Hyper-v-repl.test.net) dat zich bevindt in Personal/Certificates. Klik met de rechtermuisknop op het certificaat en klik in het contextmenu op Alle Taken > Exporteren.

De Wizard Certificaatexport wordt geopend.

1. Welkom Er is niets te configureren op het welkomstscherm. Klik op Volgende bij elke stap om door te gaan.

2. Exporteren van privésleutel Selecteer Ja, de privésleutel exporteren.

3. Exporteer bestandsindeling. Selecteer Personal Information Exchange – PKCS #12 (.PFX) en selecteer Alle certificaten opnemen in het certificatiepad indien mogelijk.

4. Beveiliging. Voer een wachtwoord in om de beveiliging te handhaven en de privésleutel te beschermen.

5. Bestand om te exporteren. Geef de naam en locatie op van het bestand dat u wilt exporteren, bijvoorbeeld, C:\temp\Hyper-v-repl.pfx

6. Voltooien van de wizard Certificaat exporteren. Controleer de configuratie en klik op Voltooien.

U zou het bericht moeten zien: De export is gelukt. Het betekent dat alles in orde is.

Het exporteren van het rootcertificaat van de eerste server

Er zijn twee certificaten geëxporteerd. Nu moet u op dezelfde manier het rootcertificaat exporteren. Acties worden uitgevoerd op de eerste server (Hyper-v-prim.test.net).

Selecteer het certificaat CertReq Test Root dat zich bevindt in Vertrouwde rootcertificeringsinstanties / Certificaten.

Klik met de rechtermuisknop op het certificaat; klik op Alle taken > Exporteren.

De Wizard Certificaat exporteren wordt geopend.

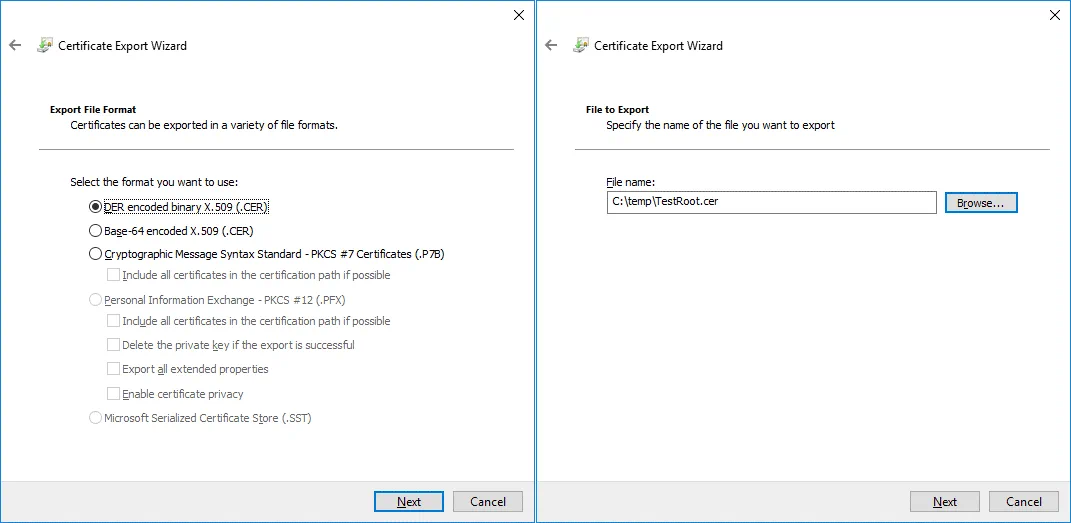

1. Welkom. Klik op Volgende om door te gaan.

2. Exporteer bestandsindeling. Selecteer het formaat dat u wilt gebruiken:

DER gecodeerde binair X.509 (.CER)

3. Bestand om te exporteren. Voer de bestandsnaam en het pad in om het bestand op te slaan, bijvoorbeeld, C:\temp\testRoot.cer

4. Het voltooien van de wizard voor het exporteren van het certificaat. Controleer de configuratie en voltooi de export.

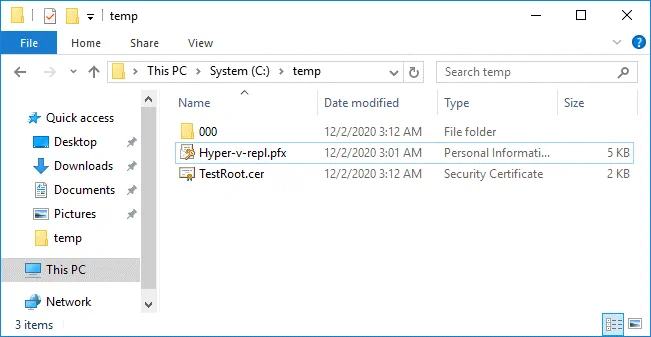

Certificaten worden geëxporteerd naar bestanden Hyper-v-repl.pfx en TestRoot.cer die zich nu bevinden in C:\temp\ op de eerste server.

Het kopiëren van de geëxporteerde certificaten naar de tweede server

Kopieer de twee geëxporteerde certificaatbestanden (Hyper-v-repl.pfx en TestRoot.cer) van de eerste server naar de tweede server.

We kopiëren bestanden naar C:\temp\ op de tweede server.

We kunnen het netwerkpad \\Hyper-v-repl\C$ of \\192.168.101.213\C$ gebruiken om certificaten via het netwerk te kopiëren (waar 192.168.101.213 het IP-adres van de replica-server in ons geval is). De firewallconfiguratie moet verbindingen voor het SMB-protocol toestaan.

Het importeren van certificaten op de tweede server

Zodra u certificaten naar de replica-server hebt gekopieerd, moet u deze certificaten naar de replica-server importeren.

Open MMC op de replica-server (de tweede server) net zoals u dat deed op de primaire server.

Voeg een snap-in toe in het MMC-venster.

Klik op Bestand > Snap-in toevoegen/verwijderen.

Selecteer Certificaten, klik op Toevoegen.

Selecteer het computeraccount, en selecteer de lokale computer.

Druk op OK.

Als snelkoppeling om deze snap-in te openen in de Windows GUI, kunt u het volgende commando gebruiken in Windows CMD of PowerShell:

certlm.msc

Dit commando opent de Windows-certificatenbeheerder (de console voor het beheren van certificaten) om certificaten van de lokale machine te configureren.

Ga naar Certificaten (lokale computer) / Persoonlijk.

Klik met de rechtermuisknop op de lege ruimte en klik in het contextmenu op Alle taken > Importeren.

De Wizard Certificaat importeren wordt geopend.

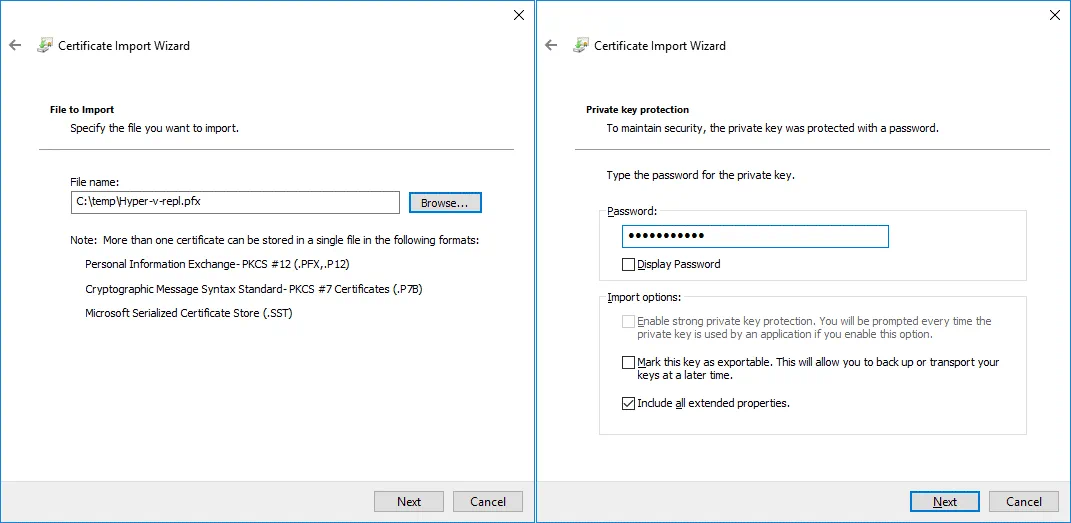

1. Welkom. Selecteer Lokale machine.

2. Bestand importeren. Blader naar het bestand Hyper-v-repl.pfx. Klik op Bladeren, selecteer om alle bestanden weer te geven, en selecteer Hyper-v-repl.pfx

3. Beveiliging van privésleutel. Voer het wachtwoord in dat u heeft ingesteld bij het exporteren van het certificaat.

4. Certificaatopslag. Plaats alle certificaten in de volgende opslag:

Certificaatopslag: Persoonlijk

5. Voltooien van de Wizard Certificaat importeren. Controleer de configuratie en klik op Voltooien.

Als alles correct is, zou u het bericht moeten zien: De import is gelukt.

Nu bevindt het certificaat Hyper-v-repl.test.net zich in Certificaten (Lokale computer) / Persoonlijk / Certificaten op de replica-server (de tweede server). In ons geval is het certificaat CertReq Test Root ook naar deze locatie geïmporteerd.

Het certificaat CertReq Test Root moet zich bevinden in Vertrouwde Root-certificeringsinstanties / Certificaten. Kopieer dit certificaat naar de benodigde locatie. U kunt het certificaat TestRoot.cer handmatig importeren, net zoals u Hyper-v-repl.pfx hebt geïmporteerd.

Certificaat intrekkingscontrole

Houd er rekening mee dat certificaatintrekkingscontrole standaard verplicht is en dat zelfondertekende certificaten geen ondersteuning bieden voor intrekkingscontroles op Windows Server 2012. Daarom moet u certificaatintrekkingscontrole uitschakelen voor testcertificaten. Voeg instellingen toe aan het Windows-register op beide machines. Voer de volgende opdracht uit in CMD of PowerShell als een beheerder.

reg add “HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Virtualization\Replication” /v DisableCertRevocationCheck /d 1 /t REG_DWORD /f

![]()

U moet mogelijk de machine opnieuw opstarten.

Hostnamen oplossen

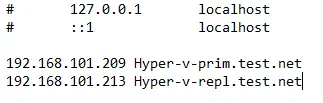

Voeg vermeldingen toe aan het hosts-bestand (C:\Windows\system32\drivers\etc\hosts) op beide machines om het oplossen van hostnamen naar IP-adressen toe te staan wanneer u werkt in een werkgroep (wanneer machines geen lid zijn van een Active Directory-domein). In ons geval voegen we deze regels toe aan het hostbestand op beide servers:

192.168.101.209 Hyper-v-prim.test.net

192.168.101.213 Hyper-v-repl.test.net

Replicatie-instellingen configureren op een replicatieserver

Voer de volgende acties uit op de tweede server waar VM-replica’s moeten worden opgeslagen.

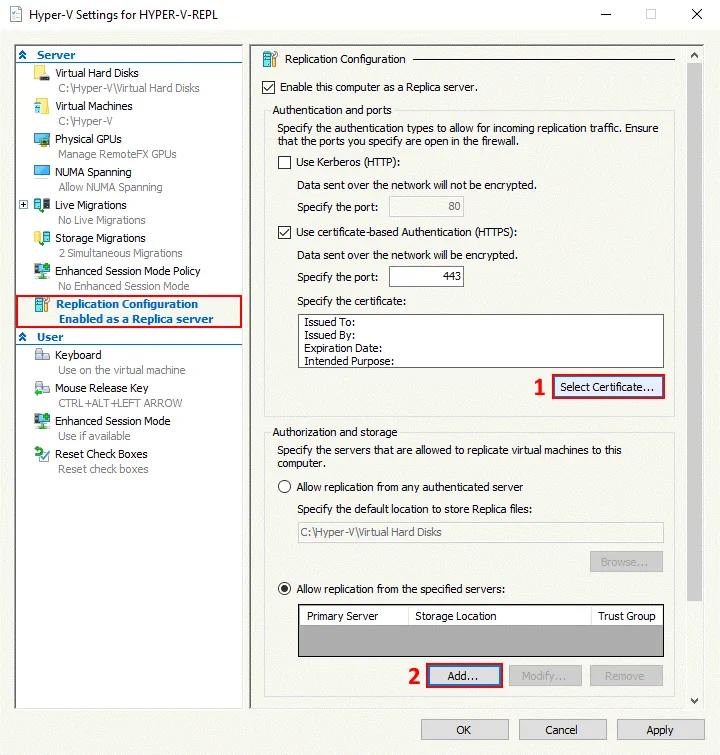

Open de Hyper-V-beheerder.

Klik met de rechtermuisknop op de replicatieserver (Hyper-v-repl.test.net in ons geval) en selecteer in het contextmenu Hyper-V-instellingen.

Selecteer in het linkerdeelvenster van het Hyper-V-instellingen-venster Replicatieconfiguratie.

Selecteer deze selectievakjes in Replicatieconfiguratie:

- Deze computer inschakelen als Replica-server

- Gebruik authenticatie op basis van certificaten (HTTPS)

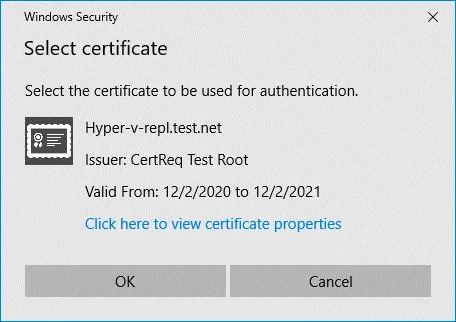

Klik op Certificaat selecteren.

Het pop-upvenster Windows-beveiliging geeft informatie weer over uw certificaat. Klik op OK om dit certificaat te selecteren.

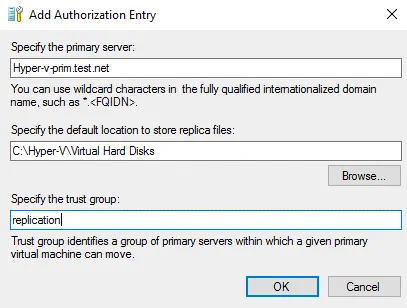

Selecteer in Replicatieconfiguratie de optie Replicatie toestaan vanaf de opgegeven servers en klik op Toevoegen.

Configureer parameters in het venster Toevoegen van autorisatievermelding.

Specificeer de primaire server: Hyper-v-prim.test.net

Specificeer de standaardlocatie om replicabestanden op te slaan: C:\Hyper-V\Virtual Hard Disks\ (dit is een voorbeeld – gebruik uw eigen locatie niet op C:)

Specificeer de vertrouwensgroep: replicatie

Windows Firewall configureren

Configureer de firewall om inkomend verkeer toe te staan. Schakel inkomende TCP-verbindingen in op poort 443 op de replicaserver (of schakel de firewall tijdelijk uit voor testdoeleinden).

Enable-Netfirewallrule -displayname “Hyper-V Replica HTTPS Listener (TCP-In) “

netsh advfirewall firewall show rule name=all dir=in | find “Hyper-V “

Configuratie van replicatie op de eerste server

Maak een VM op een primaire Hyper-V-server om te repliceren. Zorg ervoor dat de bron-VM geen snapshots heeft voordat u replicatie inschakelt. Schakel replicatie in op de eerste machine, die de primaire server is (Hyper-v-prim.test.net in ons geval).

Klik met de rechtermuisknop op een VM en klik in het contextmenu op Replicatie inschakelen.

De Replicatie inschakelen-wizard wordt geopend.

Voordat u begint. Klik op Volgende om door te gaan.

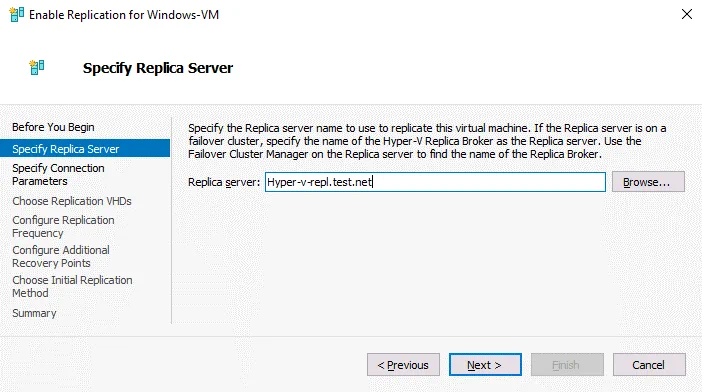

Replica-server opgeven. Voer de naam van uw replicaserver in. In ons geval gebruiken we Hyper-v-repl.test.net als replicaserver.

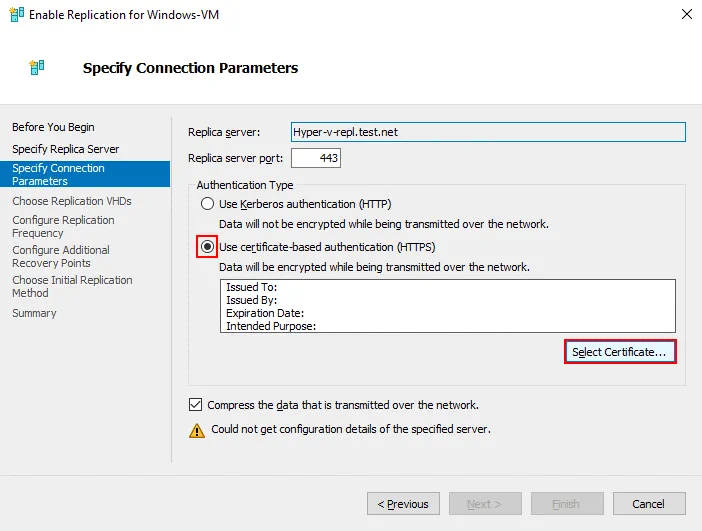

Verbindingsparameters opgeven. Selecteer Gebruik verificatie op basis van certificaat (HTTPS) en klik op Certificaat selecteren.

Zodra u op Certificaat selecteren klikt, wordt er een pop-upvenster geopend met details over het certificaat dat u eerder heeft geconfigureerd. Klik op OK om dit certificaat te gebruiken.

Configureer andere replicatie-instellingen zoals gewoonlijk om de replicatieconfiguratie op de bronserver te voltooien.

Kies Replicatie-VHD’s. Selecteer VM-virtuele schijven die gerepliceerd moeten worden. U kunt alle VM-virtuele schijven selecteren of slechts enkele daarvan.

Configureer Replicatiefrequentie. Kies de frequentie waarmee wijzigingen naar de replicatieserver worden verzonden, bijvoorbeeld, 5 minuten.

Configureer extra herstelpunten voor deze virtuele machine. We kiezen ervoor om extra uurlijkse herstelpunten te maken in ons voorbeeld. Selecteer opties die beter aansluiten bij uw behoeften. Herstelpunten zijn het resultaat van incrementele replicatie (snapshot-gebaseerd).

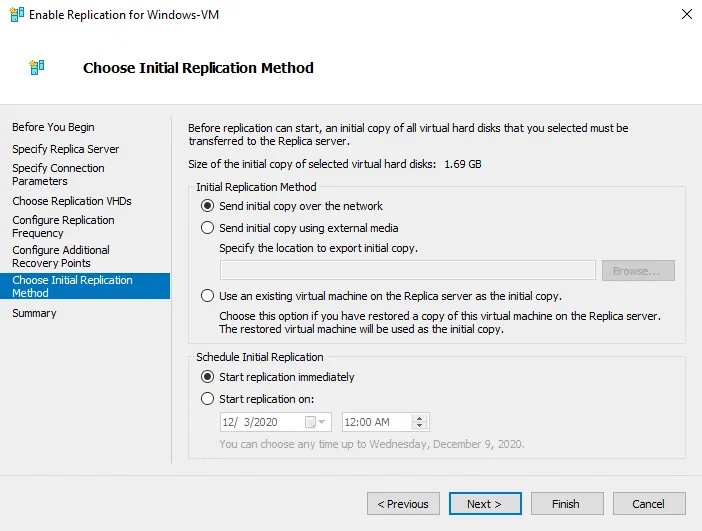

Kies initiële replicatiemethode. Selecteer Verzend initiële kopie via het netwerk.

Druk op Afronden om de configuratie van native Hyper-V-replicatie te voltooien door certificaten te gebruiken in een werkgroep, en sluit de wizard af.

Alternatieven voor Native Hyper-V-replicatie

Ingebouwde Hyper-V-functionaliteit voor replicatie is handig. Maar soms hebt u mogelijk uitgebreide functionaliteit nodig om Hyper-V-replicatie en failover van virtuele machines uit te voeren. Er is een goed alternatief voor native Hyper-V-replicatie.

NAKIVO Backup & Replicatie is een universele gegevensbeschermingsoplossing die Hyper-V-virtuele machines kan back-uppen en VM-failover kan uitvoeren. Het product ondersteunt Hyper-V-replicatie in domeinen van Active Directory en werkgroepen. De volgende functionaliteit is inbegrepen:

- Toepassingsbewuste replicatie. Gegevens in een VM-replica zijn consistent wanneer u een VM in een actieve staat repliceert door gebruik te maken van de Microsoft Volume Shadow Copy (VSS) service die binnen virtuele machines draait.

- Incrementele replicatie met behulp van Microsoft’s Resilient Change Tracking (RCT) stelt u in staat om schijfruimte en tijd te besparen. Bij de eerste uitvoering van een replicatietaak worden alle gegevens van een brongegevens van een brongegevens van een bron-VM gekopieerd, en vervolgens worden alleen gewijzigde gegevens gekopieerd door de juiste herstelpunten voor een VM-replica te maken.

- Flexibele retentie-instellingen en GFS retentiebeleid. Bewaar een breed scala aan herstelpunten voor verschillende perioden, en optimaliseer de opslagruimte die wordt gebruikt in een back-uprepository.

- Netwerkversnelling verhoogt de replicatiesnelheid door gegevenscompressie te gebruiken, waardoor u tijd bespaart.

- Logtruncatie voor Microsoft Exchange en SQL om opslagruimte te besparen voor Hyper-V VM’s die een database draaien wanneer deze worden gerepliceerd.

- Geautomatiseerde VM-failover stelt u in staat om een VM in korte tijd te herstellen.

- Site Recovery stelt u in staat om complexe rampherstelscenario’s te maken met meerdere acties, waaronder replicatie en failover van Hyper-V VM’s.

U kunt een machine herstellen van een back-up van een fysieke server naar een VM, of een back-up van een Hyper-V VM naar een VMware VM herstellen. Wacht niet op een ramp – download NAKIVO Backup & Replication en bescherm vandaag nog uw Hyper-V VM’s!

Conclusie

Hyper-V-replicatie is belangrijk om Hyper-V-virtuele machines te beschermen en ervoor te zorgen dat u gegevens en workloads snel kunt herstellen na een storing. Soms moet u Hyper-V-replicatie configureren in niet-domeinomgevingen wanneer Hyper-V-servers geen lid zijn van een Active Directory-domein en behoren tot een Workgroup.

U moet zelfondertekende certificaten maken om Hyper-V-VM’s in een Workgroup te repliceren en authenticatie voor Hyper-V-servers configureren door deze certificaten te gebruiken. De configuratie is van toepassing op hostnamen, firewall en certificaatintrekkingscontrole voordat u VM-replicatie configureert op Hyper-V-hosts.

Source:

https://www.nakivo.com/blog/how-to-request-ssl-certificates-for-hyper-v/