В прошлом создание VPN-туннелей было вызовом и доставляло много хлопот пользователям. Клиент Cloudflare WARP – это быстрый и современный VPN, построенный на безопасном протоколе WireGuard и бесплатный для всех, как для потребителей, так и для бизнеса.

В этой статье вы узнаете, как использовать клиент Cloudflare WARP и увидите, что он предназначен не только для потребительского использования. Команды Cloudflare, безопасный шлюз веб-сервиса “нулевого доверия”, использует клиент WARP для обеспечения безопасности сетевого трафика конечных систем к внутренней системе, а также к интернету.

Предварительные требования

Для выполнения регистрации в команды Cloudflare вам понадобится существующая учетная запись команд Cloudflare. Для использования команд PowerShell подойдет любая последняя версия PowerShell, и в этой статье используется версия 7.1. Кроме того, все шаги в этой статье выполняются на последней версии Windows 10.

Установка клиента Cloudflare WARP

Клиент Cloudflare WARP является кроссплатформенным, с инструкциями по установке для нескольких различных операционных систем. В этой статье вы установите клиент Cloudflare WARP для операционной системы Windows, но также доступен для мобильных устройств через Google Play Store. Читайте далее, чтобы узнать, как начать!

Сначала загрузите последнюю версию клиента Windows x64, которая для этой статьи составляет 1.5.461.0. Затем запустите загруженный пакет и установите с параметрами по умолчанию.

Запуск VPN-соединения с клиентом Cloudflare WARP

Теперь, когда вы установили клиент Cloudflare WARP, программа установки сделает значок в системном лотке доступным для управления клиентом Cloudflare WARP. Чтобы запустить VPN-соединение, выполните следующие шаги.

1. Нажмите на клиент Cloudflare WARP, находящийся в системном лотке.

2. Теперь нажмите Далее на экранах «Что такое WARP?» и Принять на экранах «Наше обязательство по конфиденциальности». Этот экран появляется при первом использовании Cloudflare WARP.

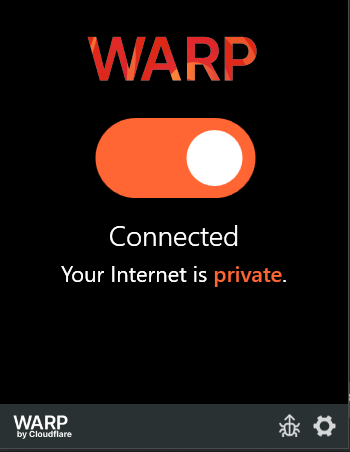

3. Нажмите кнопку переключения, чтобы включить защищенное VPN-соединение и подключиться к сети Cloudflare. По умолчанию оно отключено.

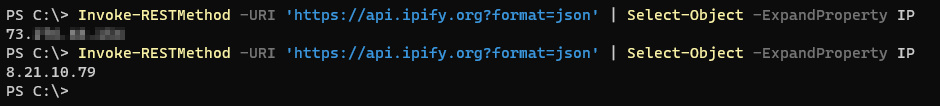

4. Наконец, убедитесь, что VPN подключен, используя PowerShell для проверки IP-адреса, с которого мир видит ваш трафик. Вызовите команду Invoke-RESTMethod для запроса службы ipify.org. Как показано ниже, IP-адрес отличается после включения VPN от Cloudflare WARP.

Настройка клиента Cloudflare WARP

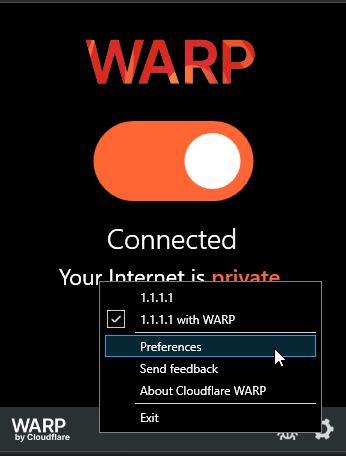

Теперь, когда вы установили клиент, становятся доступны более продвинутые сценарии установки с настройками в клиенте Cloudflare WARP. Доступ к предпочтениям клиента Cloudflare WARP осуществляется, нажав на значок шестеренки и выбрав пункт меню Предпочтения.

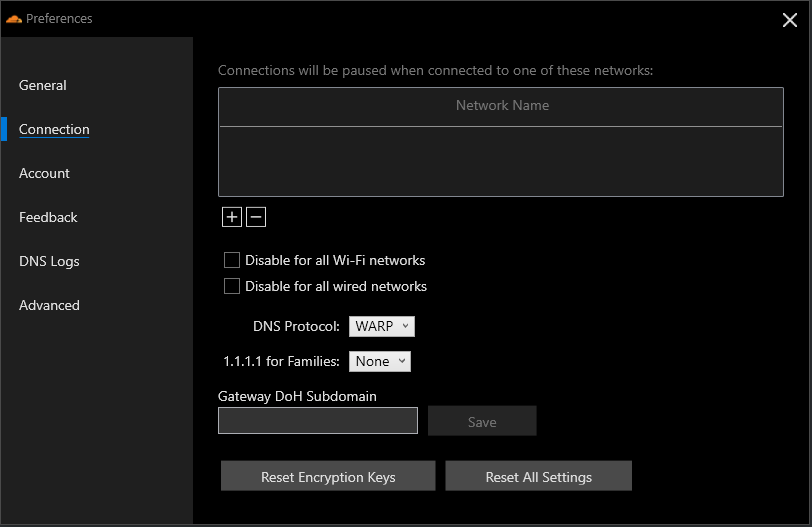

Опции соединения

Несколько экранов предпочтений предлагают только информацию, например, Общее, но другие позволяют настраивать. Настройте поведение клиента, нажав на вкладку Соединение. Здесь вы можете явно добавить Wi-Fi-сети, в разделе Имя сети, чтобы приостановить соединение VPN, предназначенное для предотвращения выхода трафика из VPN при подключении, или даже установить отключение клиента WARP для всех Wi-Fi- или проводных сетей.

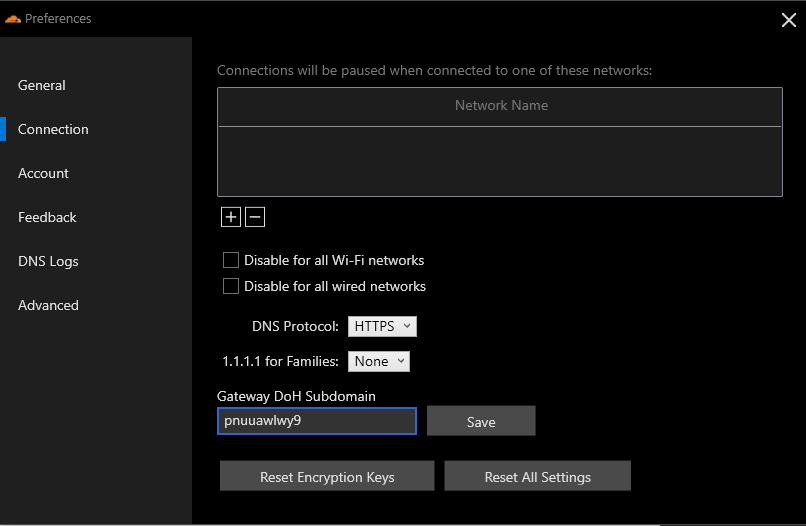

Кроме того, вы можете настроить параметр DNS Protocol, используемый в Cloudflare WARP, и то, как ведет себя опция DNS-сервиса 1.1.1.1 для семей, опция, позволяющая блокировать контент, такой как вредоносные сайты. Параметр DNS Protocol указывает Cloudflare WARP, какой метод использовать для маршрутизации запросов DNS.

Опция Gateway DoH Subdomain предназначена для использования с Cloudflare Teams. Поддомен Gateway DoH – это значение, специфичное для учетной записи, направляющее все DNS-запросы для фильтрации в соответствии с политиками фильтрации, указанными пользователем.

Настройка разделенных сетей

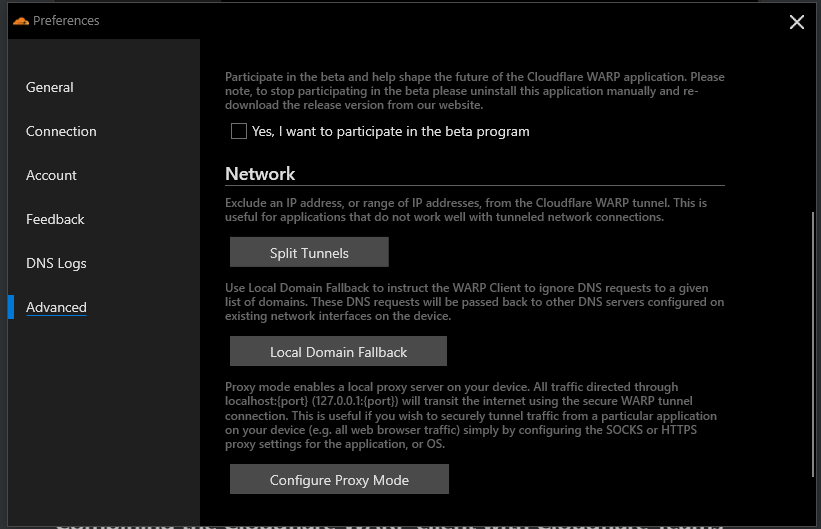

По умолчанию, когда активен клиент Cloudflare WARP, весь трафик отправляется через VPN-туннель. Могут возникнуть моменты, когда вы не захотите направлять весь трафик через сеть Cloudflare. В клиенте Cloudflare WARP вы можете определить определенные маршруты, по которым трафик не будет направляться через VPN.

Перейдите в раздел Дополнительно → Разделенные туннели диалогового окна Предпочтения, чтобы изменить исключенные IP-адреса или маршруты.

Несколько маршрутов по умолчанию уже настроены, но если у вас есть конкретный маршрут для исключения, нажмите кнопку “плюс”, чтобы ввести конкретный маршрут.

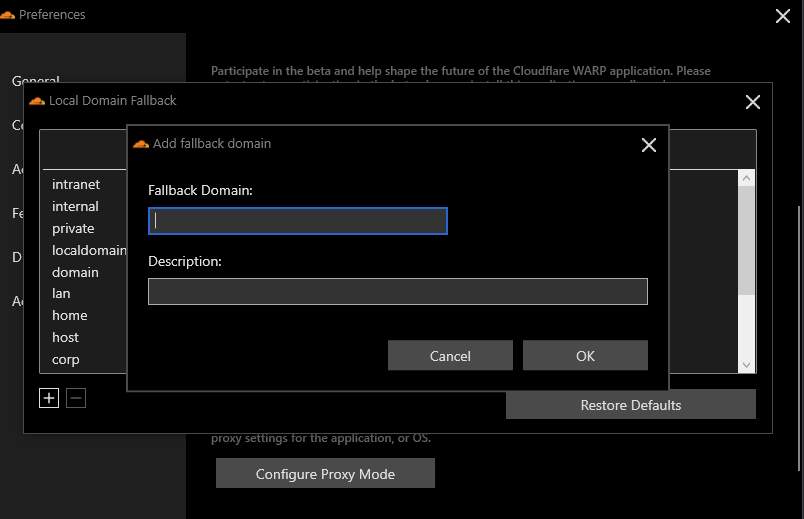

Определение записей отката для локального домена

Так же, как и с опцией маршрута в Интернет, вы также можете указать конкретные домены, которые будут исключены из VPN-сети Cloudflare WARP, известные как записи отката для локального домена, Local Domain Fallback. Когда они исключены, эти домены будут использовать локальные DNS-резольверы на системе. Исключенный домен может быть локальным интранет-сайтом или корпоративной сетью.

Добавьте любую запись, перейдя в раздел Дополнительно → Откат локального домена и нажав кнопку “плюс”, чтобы ввести домен и опциональное описание.

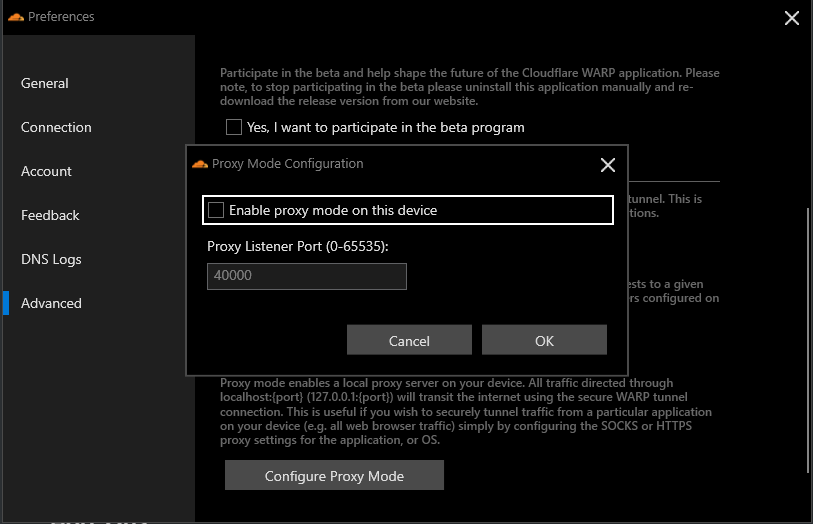

Настройка режима прокси

Финальной передовой функцией является возможность Cloudflare WARP действовать как локальный прокси-сервер. Возможно, вам нужно, чтобы определенное приложение направляло свой трафик через VPN Cloudflare WARP; с локальным прокси-сервером вы можете сделать именно это.

Формат определяет локальный прокси-сервер. localhost:port (порт по умолчанию – 4000), к которому может быть настроен SOCKS- или HTTPS-клиент для подключения и отправки трафика.

Совмещая клиент Cloudflare WARP с Cloudflare Teams

Если вы являетесь пользователем Cloudflare Teams, вы можете улучшить VPN-соединение через клиент Cloudflare WARP, расширив его до фильтрации всех DNS-запросов через Cloudflare Gateway DoH и фильтрации HTTP. Есть три шага, чтобы сделать работу фильтрации DNS и HTTP с Cloudflare Teams.

- Установите корневой сертификат Cloudflare, чтобы Cloudflare мог проверять и фильтровать SSL-трафик.

- Настройте поддомен Gateway DoH, значение, специфичное для учетной записи, чтобы направлять DNS-запросы на фильтрацию.

- Настройте регистрацию устройства для подключения данного устройства к учетной записи Cloudflare Teams.

Давайте рассмотрим, как объединить эти два инструмента.

Установка корневого сертификата Cloudflare

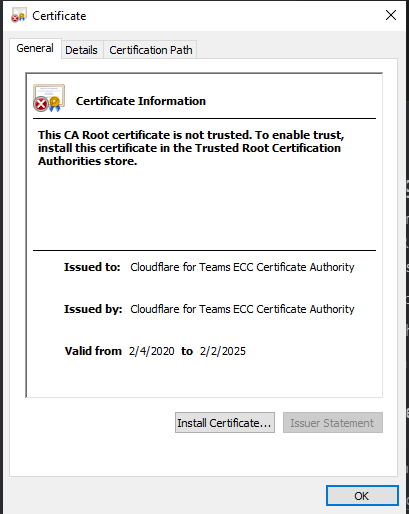

Как предварительное условие для включения фильтрации HTTP для Cloudflare Teams через клиент Cloudflare WARP, сначала вам нужно загрузить, установить и доверить корневой сертификат Cloudflare, чтобы позволить Cloudflare проверять и фильтровать SSL-трафик. Следуйте ниже, чтобы установить сертификат на Windows 10.

1. Сначала загрузите корневой сертификат ЦС.

2. Затем дважды щелкните на сертификате, чтобы начать установку.

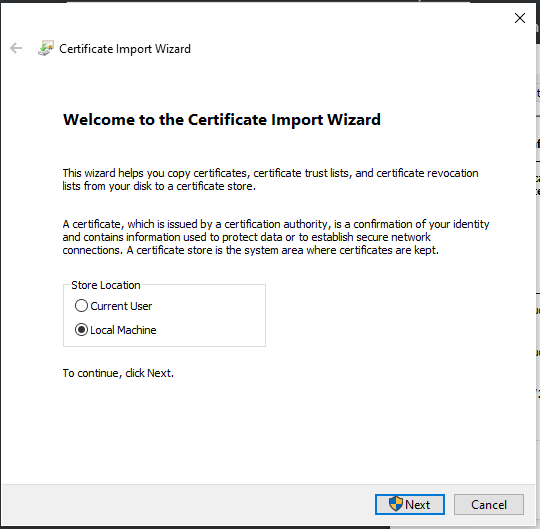

3. Сначала щелкните Установить сертификат, а затем выберите Локальный компьютер, чтобы импортировать сертификат для использования всеми пользователями на системе.

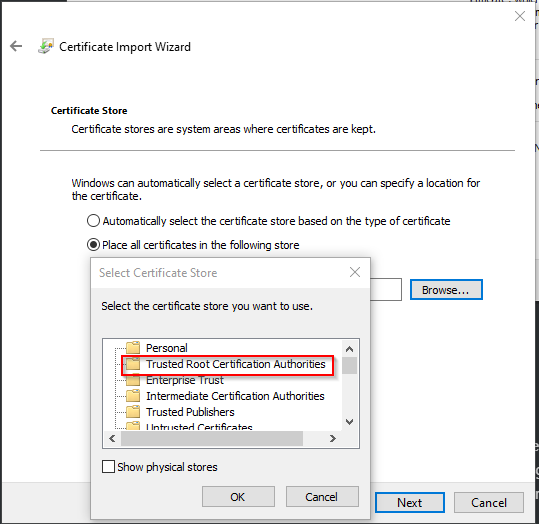

4. Выберите опцию ” Разместить все сертификаты в следующем хранилище “, выберите Доверенные удостоверяющие центры корневых сертификатов и нажмите OK.

Поскольку сертификат корневого ЦУ Cloudflare не предназначен для общественного использования, ваша система по умолчанию не будет доверять этому сертификату. Установка сертификата информирует вашу систему о доверии этому трафику.

5. Наконец, нажмите Готово, чтобы завершить импорт сертификата.

Настройка поддомена DNS через HTTPS (DoH)

Чтобы разрешить клиенту WARP использовать фильтрацию DNS в рамках Cloudflare Teams, вам необходимо найти поддомен DoH в рамках Cloudflare Teams, который предоставляет вашей системе конкретное местоположение учетной записи Cloudflare для фильтрации трафика DNS. Для этого выполните следующие шаги.

1. Сначала выполните вход через веб-браузер в панель управления Cloudflare Teams.

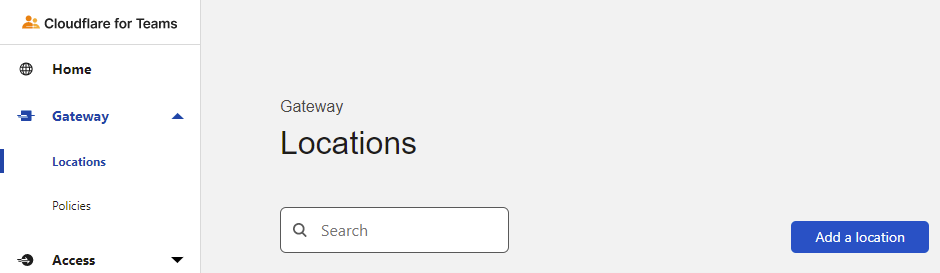

2. Затем перейдите к Шлюз → Местоположения и нажмите Добавить местоположение. Местоположение – это описательное имя для набора политик фильтрации DNS и HTTP.

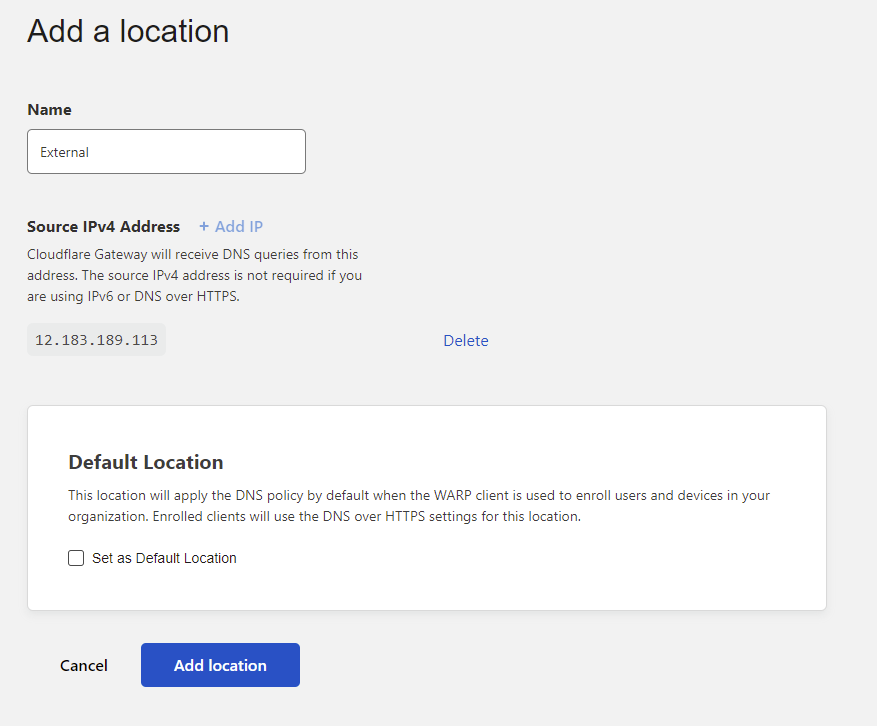

3. Назовите свое местоположение, установите его в “Внешний” в качестве примера в этой статье, и нажмите Добавить местоположение.

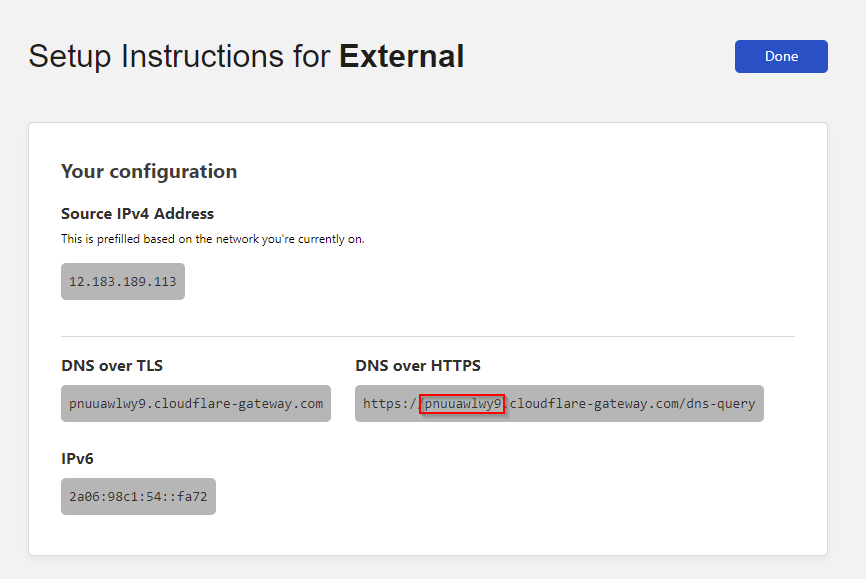

4. Скопируйте выделенный раздел поддомена и нажмите Готово, чтобы добавить местоположение. Затем скопированный текст будет использоваться в клиенте Cloudflare WARP.

5. В настройках соединения клиента Cloudflare WARP введите вновь настроенный поддомен DoH и нажмите Сохранить.

Регистрация клиента Cloudflare WARP в Cloudflare Teams

Финальный шаг настройки клиента Cloudflare WARP для Cloudflare Teams – это регистрация и включение устройства. Шаги регистрации и включения гарантируют, что вы являетесь явным контролером устройств, которые проходят фильтрацию.

Создание политики регистрации устройства

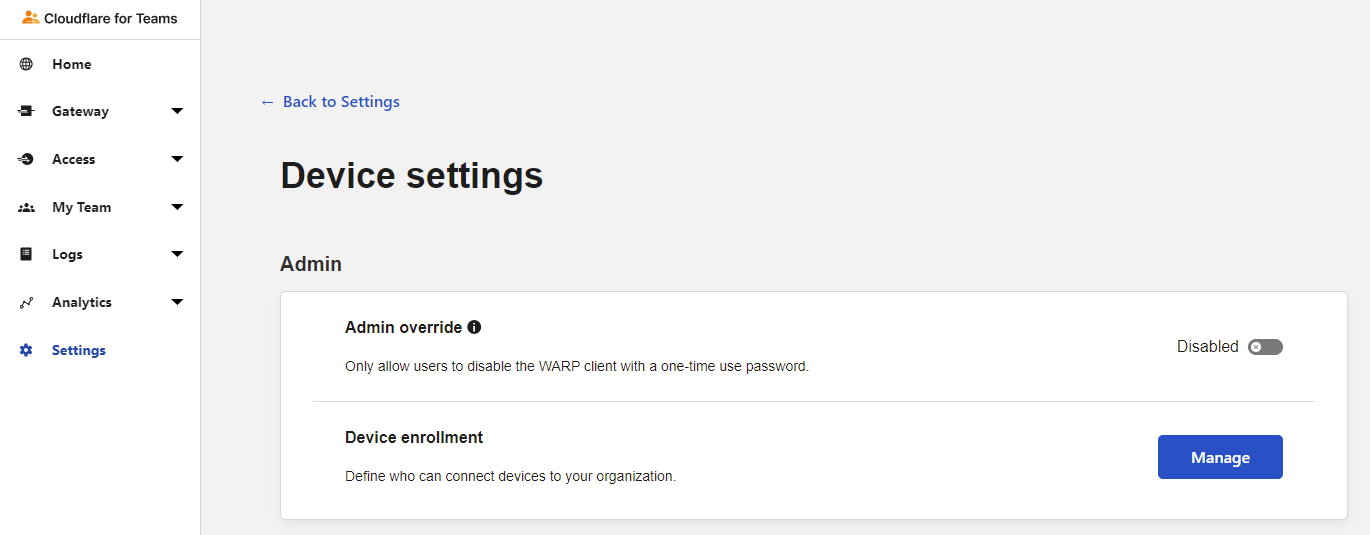

1. Откройте панель управления Cloudflare Teams и перейдите в Настройки → Устройства. Нажмите Управление под Регистрацией устройства.

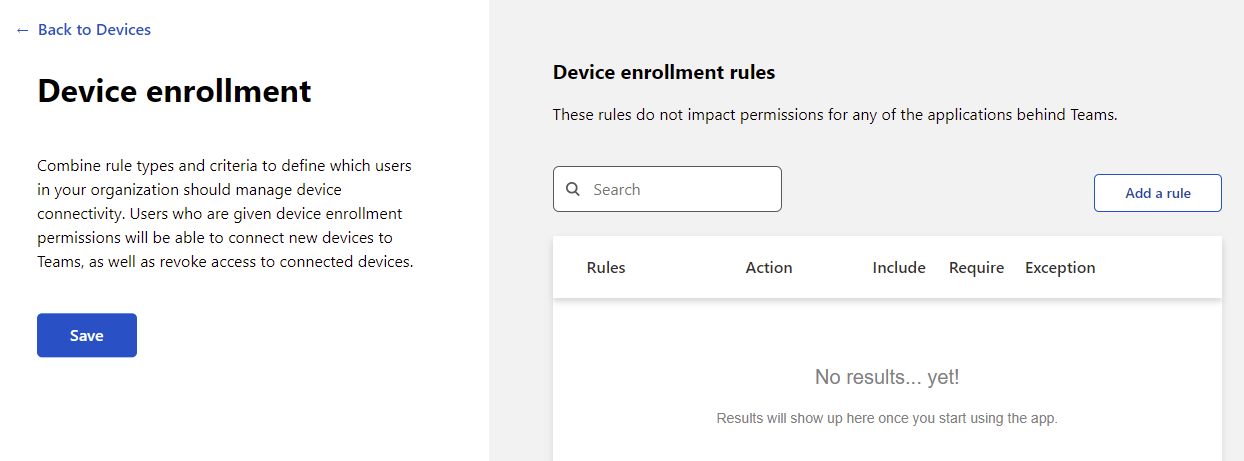

2. Нажмите на Добавить правило.

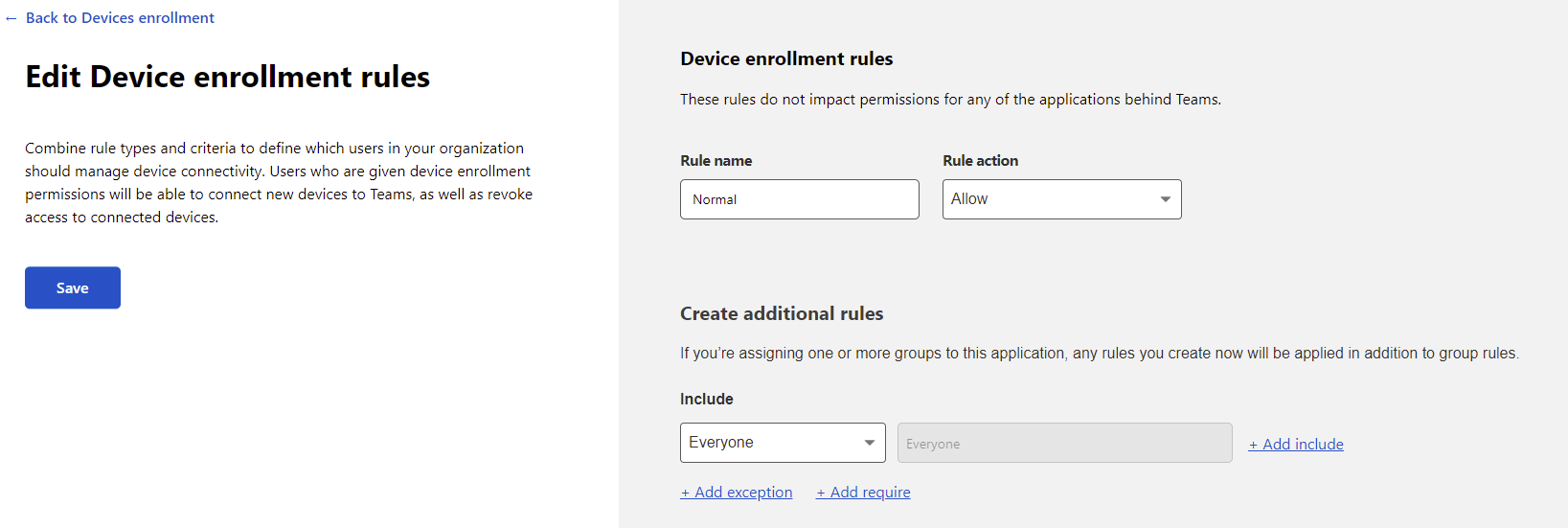

3. Создайте правило для устройства с Разрешить и включите Всех. Установите остальные значения по умолчанию и, наконец, нажмите Сохранить.

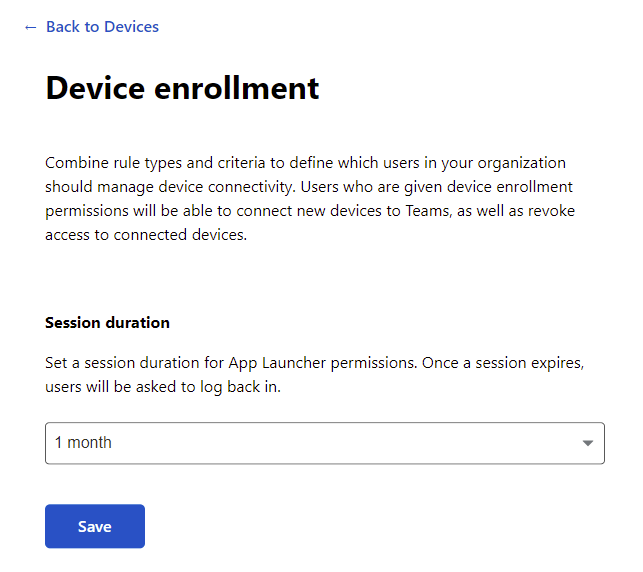

4. Установите Длительность сеанса до требуемого времени до входа в систему, здесь установлено 1 месяц, но установите подходящую длительность и нажмите Сохранить.

Регистрация клиента Cloudflare WARP

После определения местоположения и определения политик включения, вы должны зарегистрировать устройство в Cloudflare Teams, чтобы начать использовать возможности фильтрации DNS и HTTP.

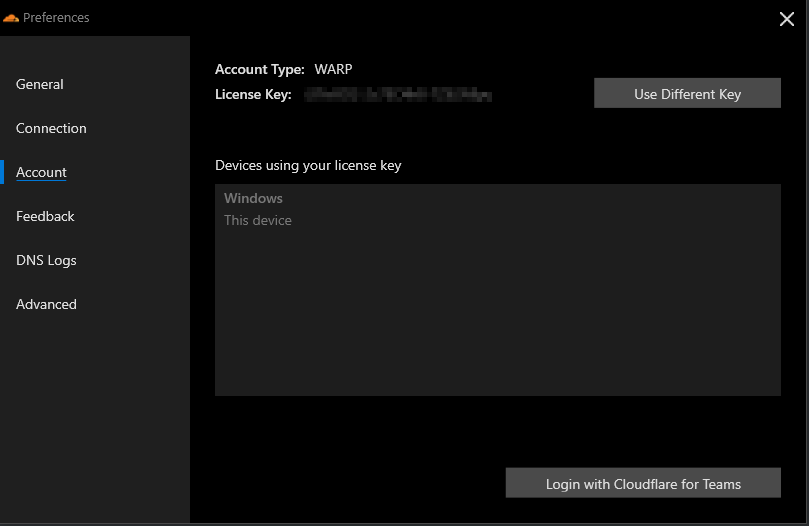

1. Откройте настройки клиента Cloudflare WARP и перейдите на страницу аккаунта. Как только вы там, нажмите на кнопку Войти с помощью Cloudflare for Teams.

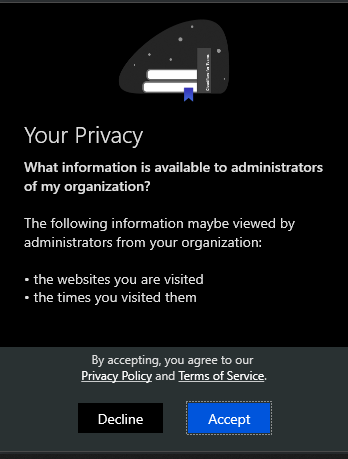

2. Нажмите Далее в диалоговом окне обзора, а затем Принять в диалоговом окне конфиденциальности.

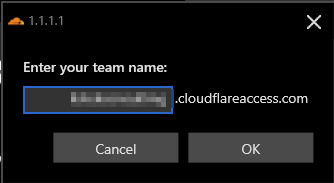

3. Введите имя аккаунта Cloudflare Teams. Вы можете найти его на панели управления Cloudflare Teams, Настройки → Общие настройки → Домен команды.

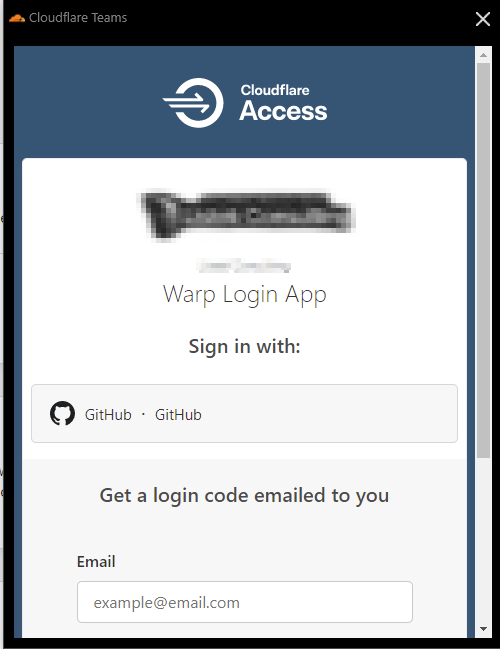

4. Войдите, чтобы зарегистрировать ваше устройство в Cloudflare for Teams.

5. Если вход выполнен успешно, вы увидите сообщение об успехе. В этом случае нажмите ОК, чтобы закрыть его.

Наконец, клиент Cloudflare WARP будет иметь другой внешний вид, чтобы отразить, что теперь он подключен к Teams, а не к сети WARP самостоятельно, как показано ниже.

Заключение

Клиент Cloudflare WARP обеспечивает быстрое обеспечение безопасности интернет-соединения с минимальной конфигурацией. Фокусируясь на скорости и портативности, мощное кросс-платформенное VPN-соединение позволяет защитить ваше соединение с минимальным влиянием на производительность.

Для чего вы будете использовать Cloudflare WARP для обеспечения безопасности?