En el pasado, los túneles VPN han sido difíciles de configurar y difíciles para que la gente los use. El cliente Cloudflare WARP es un VPN rápido y moderno, construido sobre el protocolo seguro WireGuard y gratuito para que todos lo usen, ya sea consumidores o empresas.

En este artículo, aprenderás cómo usar el cliente Cloudflare WARP y verás cómo está diseñado el cliente Cloudflare WARP para algo más que el uso de consumidores. Cloudflare Teams, una puerta de enlace web segura de confianza cero, aprovecha el cliente WARP para asegurar el tráfico de red de los sistemas de usuarios finales hacia un sistema interno, así como hacia internet.

Prerrequisitos

Para seguir con la inscripción en Cloudflare Teams, necesitas tener una cuenta existente de Cloudflare Teams configurada. Para usar comandos PowerShell, funcionará cualquier versión reciente de PowerShell, y en este artículo se utiliza la 7.1. Además, todos los pasos en este artículo se realizan en una versión reciente de Windows 10.

Instalación del cliente Cloudflare WARP

El cliente Cloudflare WARP es multiplataforma con instrucciones de instalación para varios sistemas operativos diferentes. En este artículo, vas a instalar la versión para Windows del cliente Cloudflare WARP, pero también está disponible para dispositivos móviles a través de la Google Play Store. ¡Sigue leyendo para aprender cómo empezar!

Primero, descarga la última versión del cliente Windows x64, que para este artículo es la 1.5.461.0. A continuación, ejecuta el paquete descargado e instala con las opciones predeterminadas.

Iniciar una conexión VPN con el cliente Cloudflare WARP

Ahora que has instalado el cliente Cloudflare WARP, el programa de instalación pondrá a tu disposición un icono en la bandeja del sistema para controlar el cliente Cloudflare WARP. Para iniciar la conexión VPN, sigue los pasos a continuación.

1. Haz clic en el cliente Cloudflare WARP que se encuentra dentro de la bandeja del sistema.

2. Ahora, haz clic en Siguiente en las pantallas “¿Qué es WARP?” y Aceptar en las pantallas “Nuestro compromiso con la privacidad”. Esta pantalla aparece la primera vez que utilizas Cloudflare WARP.

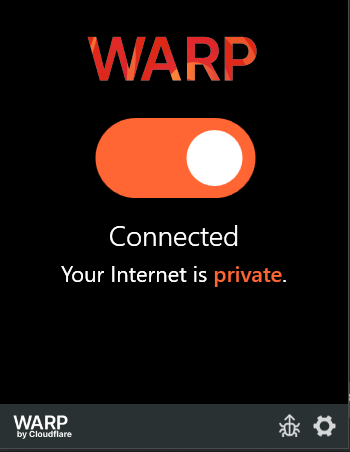

3. Haz clic en el botón de alternancia para habilitar una conexión VPN segura y conectarte a la red de Cloudflare. Esto está desconectado de forma predeterminada.

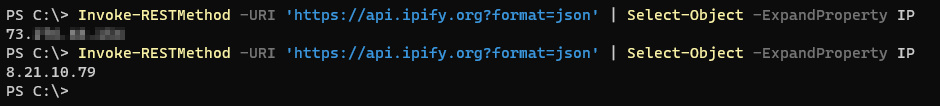

4. Finalmente, verifique que la VPN esté conectada usando PowerShell para comprobar desde qué dirección IP está viendo el mundo su tráfico. Ejecute el comando Invoke-RESTMethod para consultar el servicio ipify.org. Como se muestra a continuación, la IP es diferente después de haber activado la VPN Cloudflare WARP.

Configuración del Cliente Cloudflare WARP

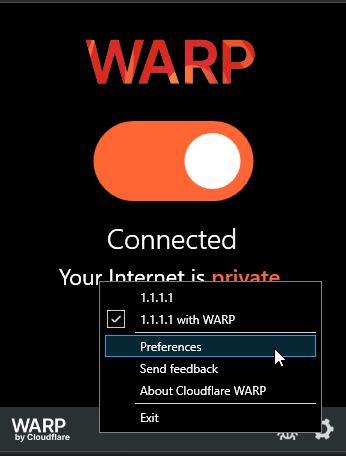

Ahora que ha instalado el cliente, es posible realizar escenarios de instalación más avanzados con opciones de configuración en el cliente Cloudflare WARP. Acceda a las preferencias del cliente Cloudflare WARP haciendo clic en el ícono de engranaje y seleccionando la opción de menú Preferencias.

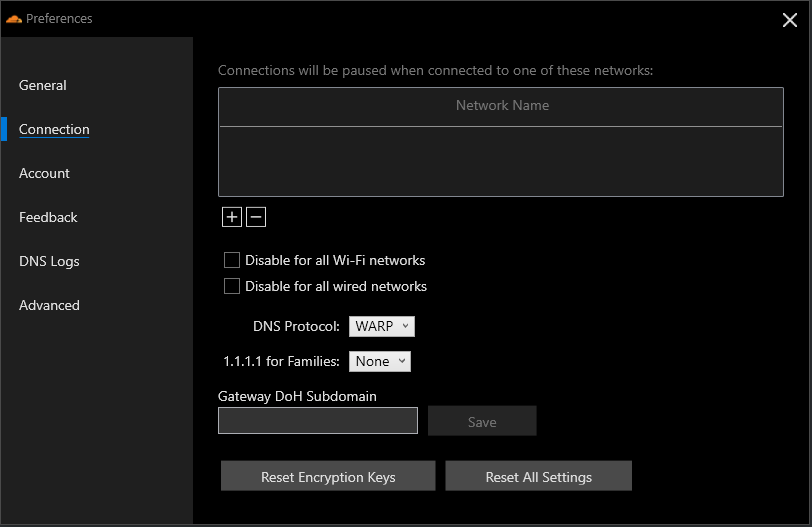

Opciones de Conexión

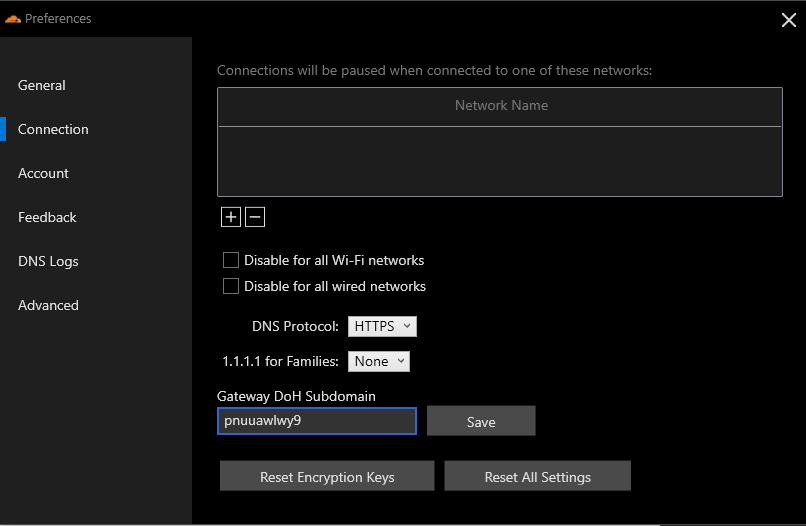

Varias pantallas de preferencias ofrecen solo información, como General, pero otras permiten la configuración. Personalice el comportamiento del cliente haciendo clic en el panel Conexión. Aquí puede agregar explícitamente redes Wi-Fi, en la sección Nombre de la Red, para pausar la conexión VPN destinada a mantener el tráfico desde que salga de la VPN cuando esté conectado o incluso configurar para deshabilitar el cliente WARP para todas las redes Wi-Fi o cableadas.

Además, puede personalizar la opción de Protocolo DNS utilizada en Cloudflare WARP y cómo se comporta la opción de servicio DNS 1.1.1.1 para Familias, una opción que permite bloquear contenido como sitios web de malware. La opción de Protocolo DNS le indica a Cloudflare WARP qué método utilizar para enrutar las solicitudes DNS.

La opción Gateway DoH Subdomain está destinada para su uso con Cloudflare Teams. El Gateway DoH Subdomain es un valor específico de una cuenta para dirigir todas las solicitudes DNS a través de políticas de filtro especificadas por el usuario.

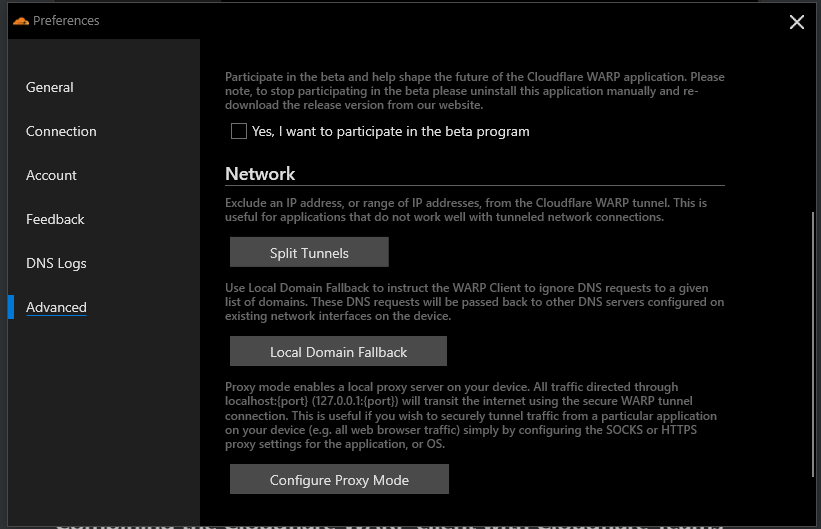

Configuración de redes divididas

Por defecto, cuando el cliente Cloudflare WARP está activo, todo el tráfico se envía a través del túnel VPN. Puede haber momentos en los que no desee enviar todo el tráfico a través de la red Cloudflare. Dentro del cliente Cloudflare WARP, puede definir rutas específicas que no enviarán el tráfico a través de la VPN.

Diríjase a la sección Avanzado → Túneles divididos del cuadro de diálogo Preferencias para modificar las direcciones IP o rutas excluidas.

Ya hay varias rutas predeterminadas configuradas, pero si desea excluir una ruta específica, haga clic en el botón de suma para ingresar una ruta específica.

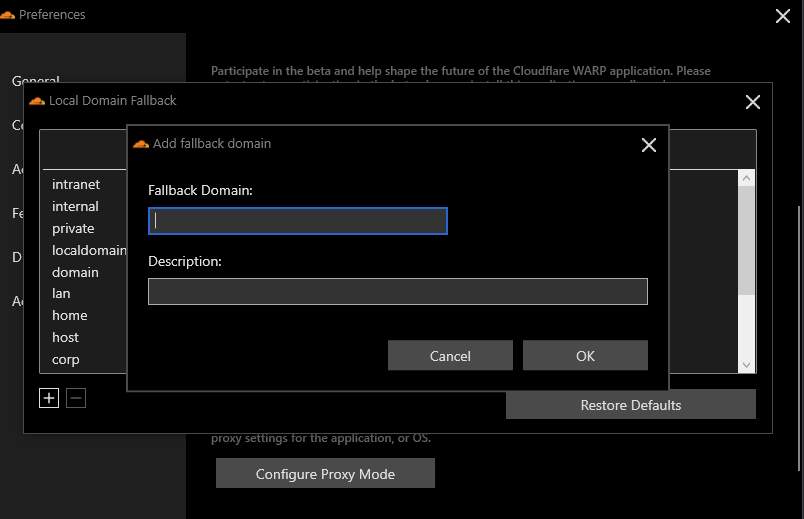

Definición de entradas de recuperación de dominio local

Similar a la opción de ruta de internet, también puede especificar dominios específicos que se excluirán de la VPN Cloudflare WARP, conocidos como entradas de Recuperación de dominio local. Cuando se excluyen, estos dominios volverán a utilizar los resolutores DNS locales en el sistema. El dominio excluido puede ser un sitio de intranet local o una red corporativa.

Agregue cualquiera de las entradas yendo a Avanzado → Recuperación de dominio local y haciendo clic en el botón de suma para ingresar un dominio y una descripción opcional.

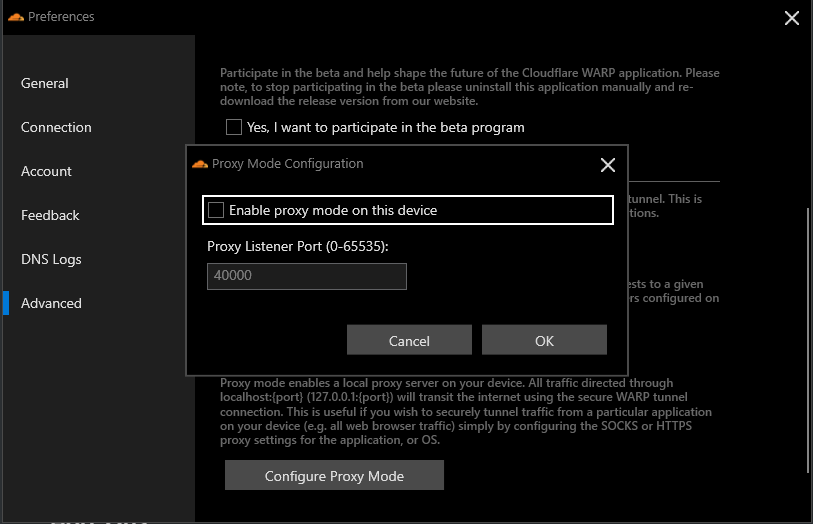

Configuración del modo de proxy

La última función avanzada es la capacidad de Cloudflare WARP de actuar como un servidor proxy local. Quizás solo quieras que una aplicación específica enruté su tráfico a través de la VPN de Cloudflare WARP; con la opción de servidor proxy local, puedes hacer exactamente eso.

El formato define un servidor proxy local. localhost:puerto (el puerto predeterminado es 4000), al cual un cliente SOCKS o HTTPS puede ser configurado para conectarse y enviar tráfico.

Combinando el cliente de Cloudflare WARP con Cloudflare Teams

Si eres usuario de Cloudflare Teams, puedes mejorar la conexión VPN a través del cliente de Cloudflare WARP para extender el filtrado de todas las consultas DNS a través de Cloudflare Gateway DoH y el filtrado HTTP. Hay tres pasos para hacer que el filtrado DNS y HTTP funcione con Cloudflare Teams.

- Instala el certificado raíz de Cloudflare para permitir que Cloudflare inspeccione y filtre el tráfico SSL.

- Configura el subdominio de Gateway DoH, un valor específico de una cuenta para enrutamiento de solicitudes DNS para filtrado.

- Configura un registro de dispositivo para conectar un dispositivo dado a una cuenta de Cloudflare Teams.

Sumergámonos y veamos cómo combinar estas dos herramientas.

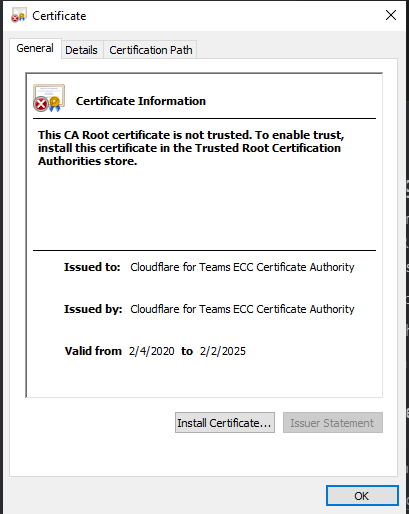

Instalando el Certificado Raíz de Cloudflare

Como requisito previo para habilitar el filtrado HTTP para Cloudflare Teams a través del cliente de Cloudflare WARP, primero debes descargar, instalar y confiar en el certificado raíz de Cloudflare para permitir que Cloudflare inspeccione y filtre el tráfico SSL. Sigue los pasos a continuación para instalar el certificado en Windows 10.

1. Primero, descarga el certificado de la autoridad de certificación raíz.

2. A continuación, haz doble clic en el certificado para iniciar la instalación.

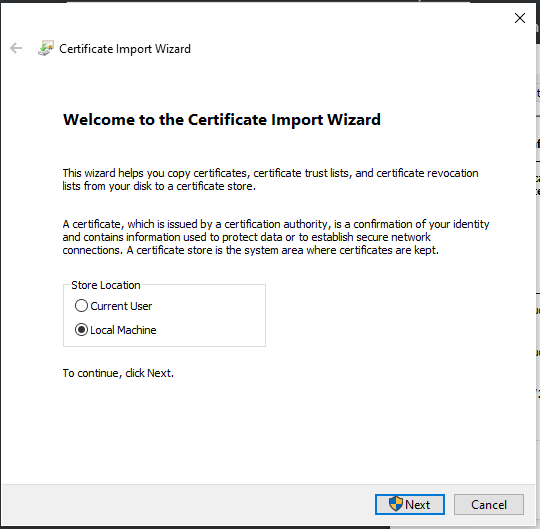

3. Primero, haz clic en Instalar Certificado y luego elige Máquina Local para importar el certificado para su uso con todos los usuarios en el sistema.

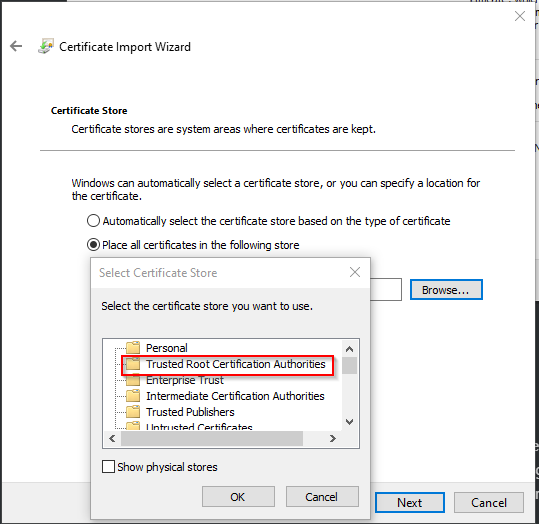

4. Elige la opción “Colocar todos los certificados en la siguiente tienda“, selecciona Autoridades de Certificación de Raíz Confiadas y haz clic en Aceptar.

Como el certificado de la autoridad de certificación raíz de Cloudflare no está destinado para uso público, tu sistema no confiará en este certificado por defecto. La instalación del certificado informará a tu sistema para confiar en este tráfico.

5. Por último, haz clic en Finalizar para completar la importación del certificado.

Configuración de un Subdominio de DNS sobre HTTPS (DoH)

Para permitir que el cliente WARP utilice el filtrado DNS dentro de Cloudflare Teams, necesitas localizar el subdominio DoH dentro de Cloudflare Teams, que proporciona a tu sistema una ubicación específica de la cuenta de Cloudflare para filtrar el tráfico DNS. Para hacerlo, sigue los pasos a continuación.

1. Primero, inicia sesión a través de un navegador web en el panel de control de Cloudflare Teams.

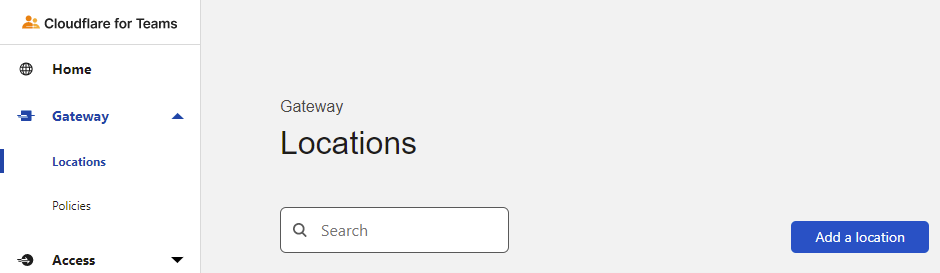

2. Luego, ve a Gateway → Ubicaciones y haz clic en Agregar Ubicación. La ubicación es un nombre descriptivo para un conjunto de políticas de filtrado DNS y HTTP.

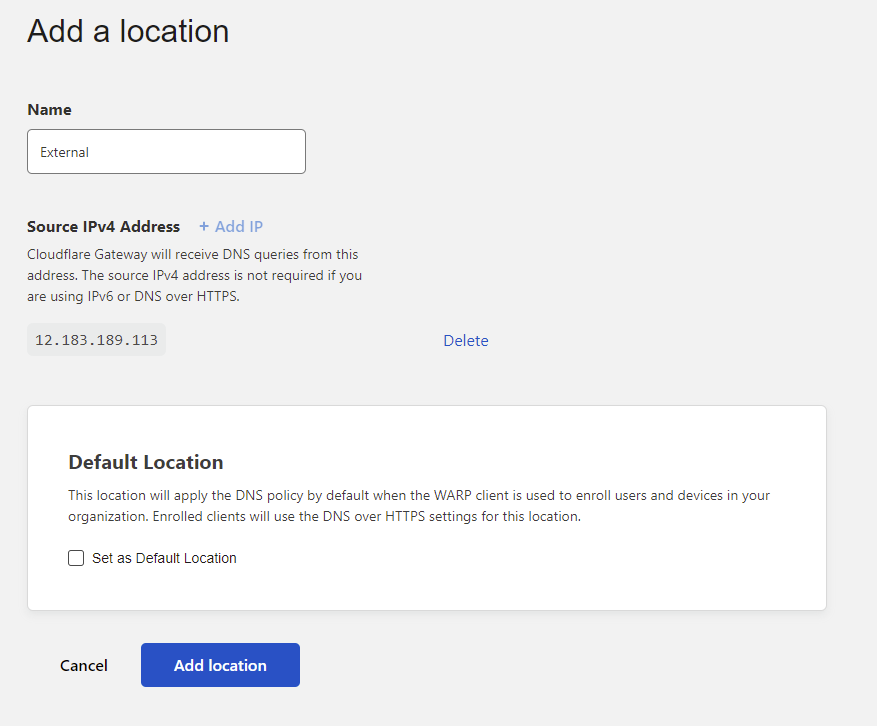

3. Nombra tu ubicación, establece como Externo como ejemplo en este artículo, y haz clic en Agregar Ubicación.

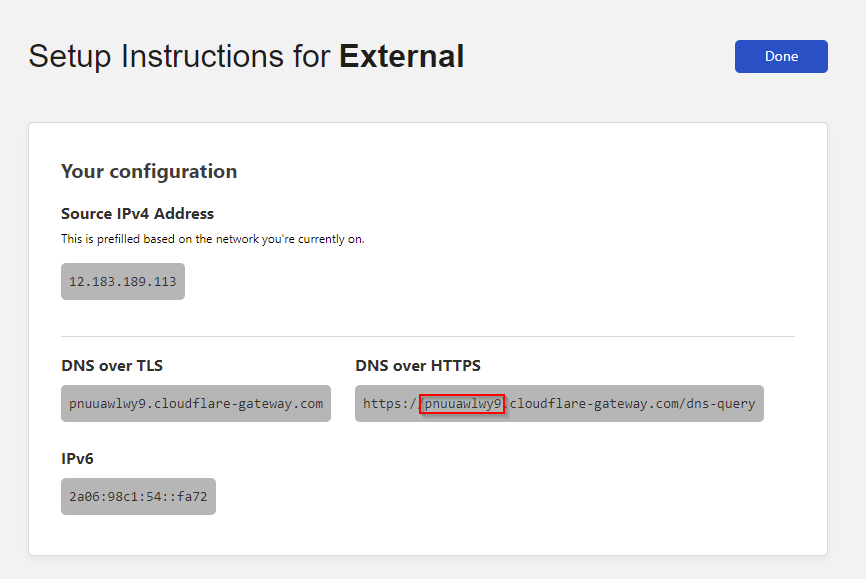

4. Copie la sección de subdominio resaltada y haga clic en Hecho para agregar la ubicación. El texto copiado luego se utilizará en el cliente Cloudflare WARP.

5. Dentro de las preferencias de conexión del cliente Cloudflare WARP, ingrese el subdominio DoH recién configurado y haga clic en Guardar.

Inscripción del Cliente Cloudflare WARP en Equipos de Cloudflare

El paso final para configurar el cliente Cloudflare WARP para Equipos de Cloudflare es a través del registro y la inscripción del dispositivo. El paso de registro y inscripción asegura que usted tenga un control explícito sobre qué dispositivos están filtrados.

Creación de una Política de Inscripción de Dispositivos

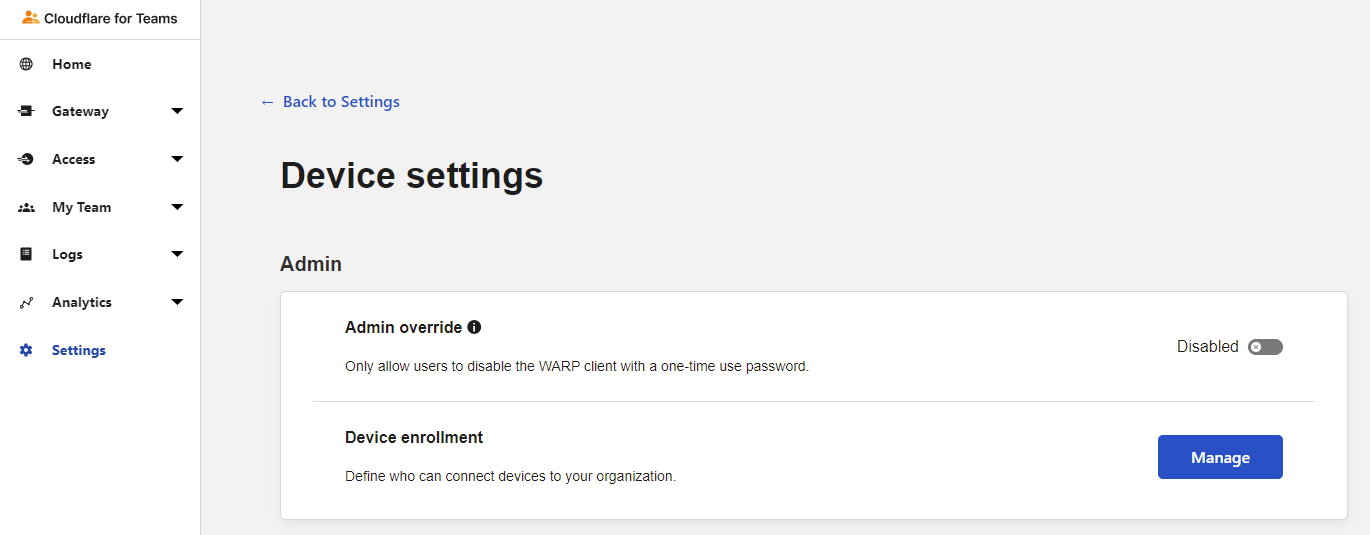

1. Abra el panel de control de Equipos de Cloudflare y vaya a Configuración → Dispositivos. Haga clic en Gestionar bajo Inscripción de Dispositivos.

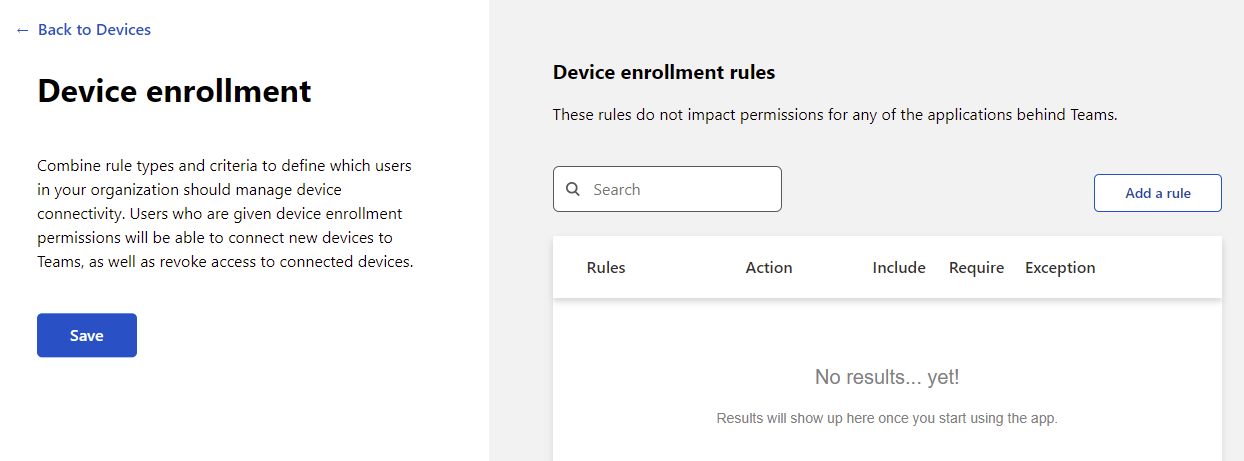

2. Haga clic en Agregar Regla.

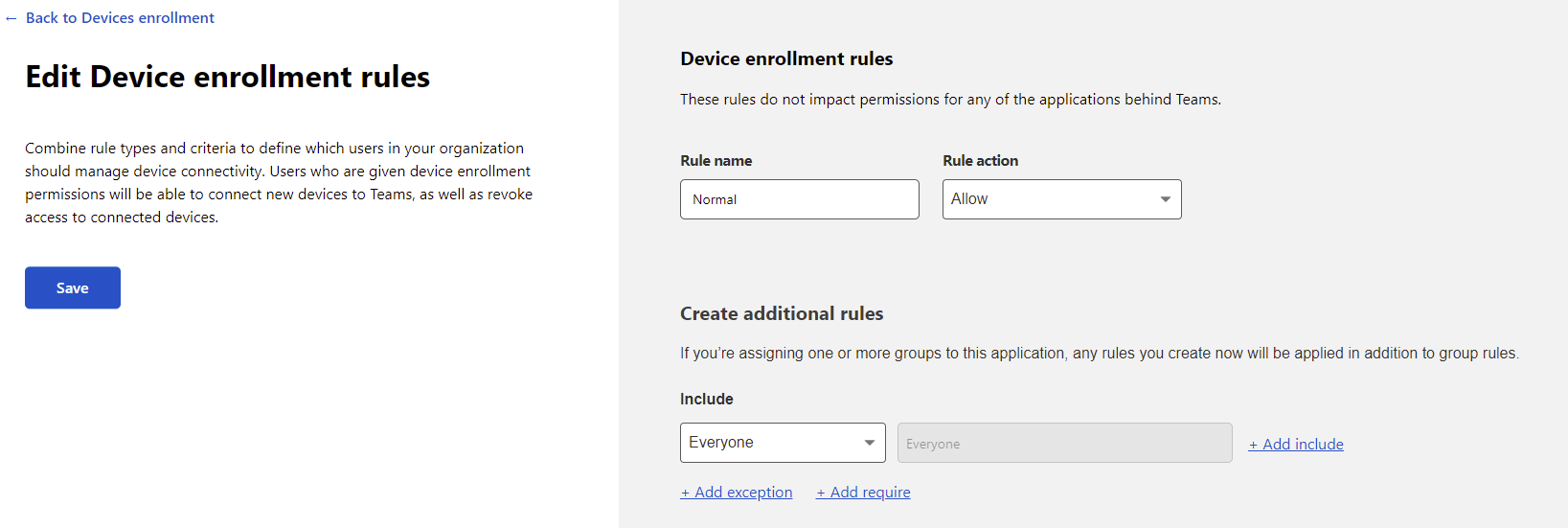

3. Cree una regla de dispositivo Permitir con una inclusión establecida en Todos. Al establecer esta regla para todos, cualquier dispositivo registrado explícitamente se permitirá sin cumplir condiciones adicionales como un país específico. Todos los demás valores se establecen en sus valores predeterminados y finalmente, haga clic en Guardar.

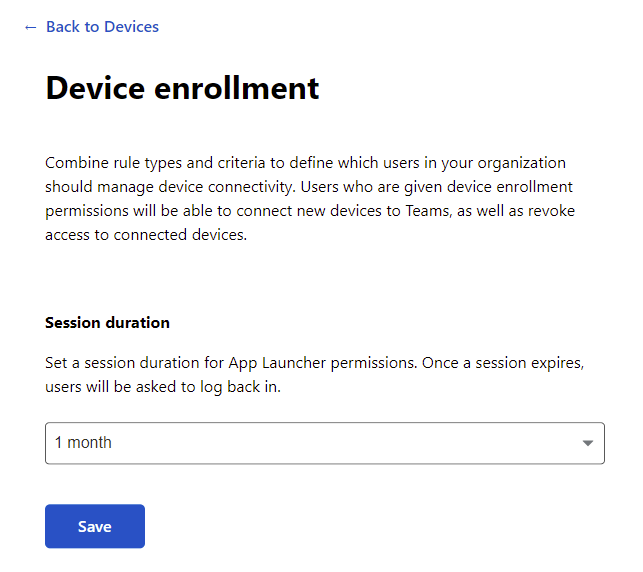

4. Establezca una Duración de Sesión antes de requerir un inicio de sesión, aquí se establece en 1 mes pero establezca el suyo a una longitud apropiada, máximo, y haga clic en Guardar.

Registro del Cliente Cloudflare WARP

Con la ubicación definida y las políticas de inscripción definidas, debe registrar el dispositivo con Equipos de Cloudflare para comenzar a usar las capacidades de filtrado DNS y HTTP.

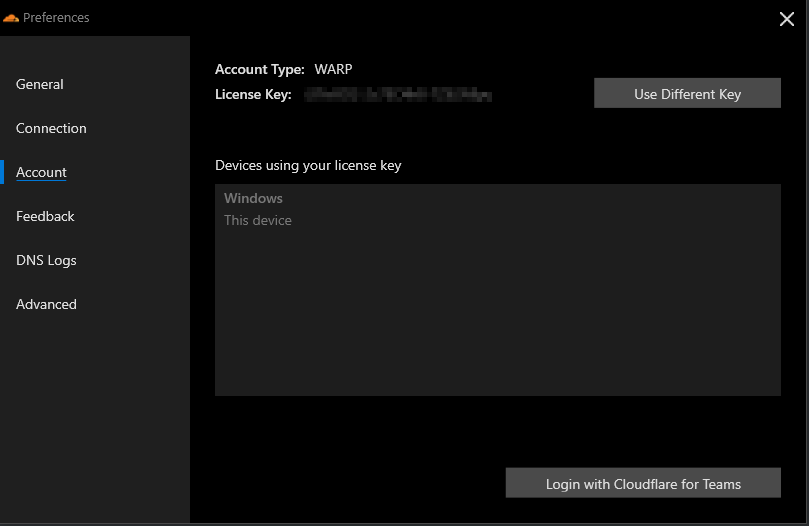

1. Abra las preferencias del cliente Cloudflare WARP y vaya a la página de Cuenta. Una vez allí, haga clic en el botón Iniciar sesión con Cloudflare for Teams.

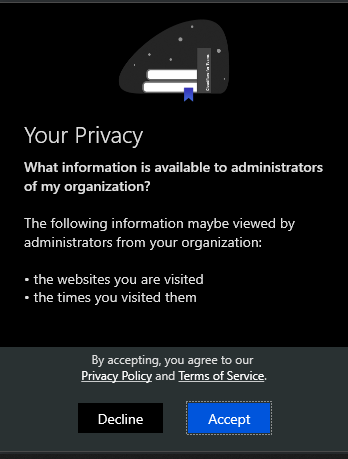

2. Haga clic en Siguiente en el aviso de resumen y en Aceptar en el aviso de Privacidad.

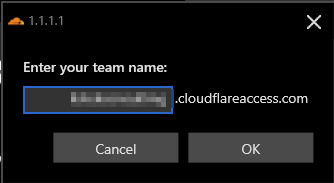

3. Ingrese el nombre de la cuenta de Cloudflare Teams. Puede encontrar el nombre de la cuenta en el panel de Cloudflare Teams, Configuración → Configuración General → Dominio del equipo.

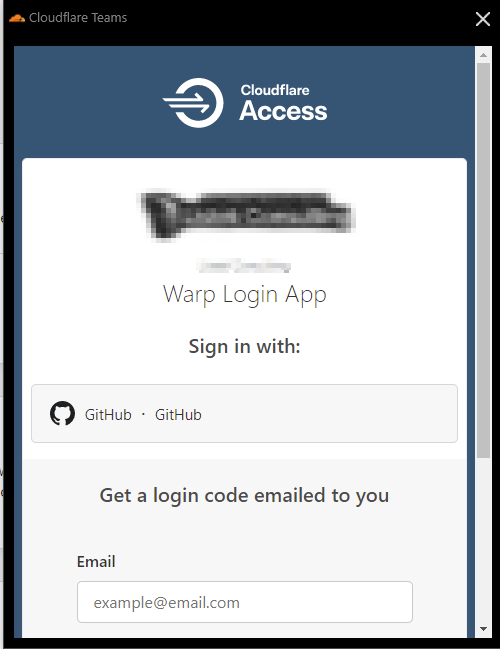

4. Inicie sesión para registrar su dispositivo en Cloudflare for Teams.

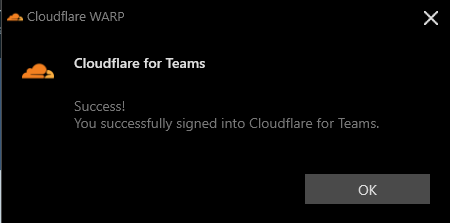

5. Si la sesión se realizó con éxito, verá un mensaje de éxito. Si es así, haga clic en OK para cerrarlo.

Finalmente, el cliente Cloudflare WARP tendrá un aspecto diferente para indicar que ahora está conectado a Teams en lugar de la red WARP por sí solo, como se muestra a continuación.

Conclusión

El cliente Cloudflare WARP facilita la seguridad de una conexión a Internet rápida con una configuración mínima. Al centrarse en la velocidad y la portabilidad, una potente conexión VPN multiplataforma le permite asegurar su conexión con menos afectación al rendimiento de la conexión.

¿Para qué usará Cloudflare WARP para asegurar?