过去,设置VPN隧道一直是一项具有挑战性且对用户使用而言较为困难的任务。 Cloudflare WARP客户端 是一个快速且现代的VPN,基于安全的 WireGuard 协议构建,对所有人免费开放,不论是个人用户还是企业用户。

在本文中,您将了解如何使用Cloudflare WARP客户端,并了解Cloudflare WARP客户端不仅仅适用于个人用户的特点。Cloudflare Teams,一个 零信任 安全网关,利用WARP客户端保护最终用户系统的网络流量,既能连接到内部系统,也能连接到互联网。

先决条件

要跟随Cloudflare Teams的注册过程,您需要已经设置好一个 Cloudflare Teams账户。要使用PowerShell命令,任何最新版本的PowerShell都可以,本文使用的是7.1版本。此外,本文中的所有步骤均在最新版本的Windows 10上执行。

安装Cloudflare WARP客户端

Cloudflare WARP客户端是跨平台的,提供了多个不同操作系统的安装说明。在本文中,您将安装Cloudflare WARP的Windows操作系统版本,同时也可以通过Google Play商店在移动设备上安装。继续阅读以了解如何入门!

首先,下载最新版本的Windows x64客户端,本文使用的版本是1.5.461.0。接下来,运行下载的安装包并按默认设置安装。

使用Cloudflare WARP客户端建立VPN连接

现在您已经安装了Cloudflare WARP客户端,安装程序将提供一个系统托盘图标来控制Cloudflare WARP客户端。要启动VPN连接,请按照以下步骤操作。

1. 单击位于系统托盘中的Cloudflare WARP客户端。

2. 现在,在“What is WARP?”屏幕上点击Next,在“我们对隐私的承诺”屏幕上点击Accept。这个屏幕会在第一次使用Cloudflare WARP时出现。

3. 单击切换按钮以启用安全的VPN连接并连接到Cloudflare网络。默认情况下是断开的。

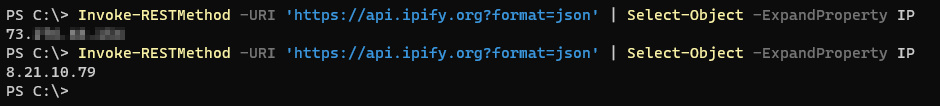

最后,使用 PowerShell 检查 VPN 是否已连接,检查世界正在看到您的流量来自哪里的 IP。调用 Invoke-RESTMethod 命令来查询 ipify.org 服务。如下所示,在启用 Cloudflare WARP VPN 后,IP 将会有所不同。

配置 Cloudflare WARP 客户端

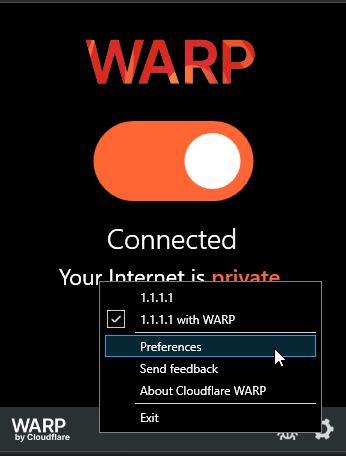

现在您已经安装了客户端,通过 Cloudflare WARP 客户端中的配置选项,可以实现更高级的安装场景。点击齿轮图标并选择 首选项 菜单项来访问 Cloudflare WARP 客户端首选项。

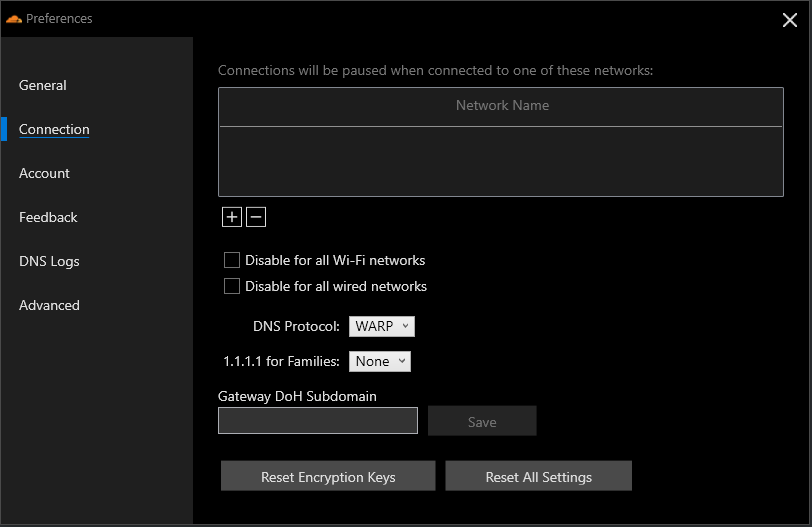

连接选项

几个首选项屏幕仅提供信息,如 常规,但其他允许配置。点击 连接 面板来自定义客户端行为。在这里,您可以显式地添加 Wi-Fi 网络,在 网络名称 部分,以暂停 VPN 连接,使流量在连接时不离开 VPN,甚至设置为在所有 Wi-Fi 或有线网络上禁用 WARP 客户端。

此外,您还可以自定义 Cloudflare WARP 中使用的 DNS 协议选项以及 1.1.1.1 for Families DNS 服务选项的行为,这是一个允许阻止恶意软件网站等内容的选项。DNS 协议选项告诉 Cloudflare WARP 使用哪种方法来路由 DNS 请求。

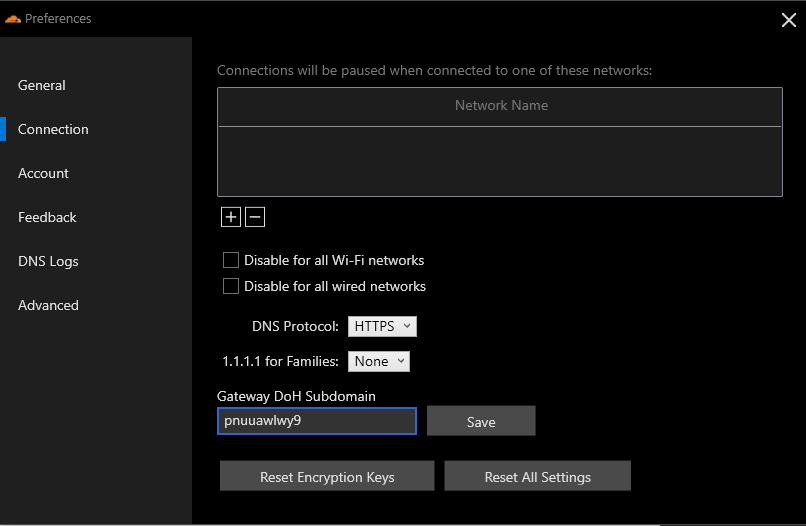

选项网关DoH子域旨在与Cloudflare Teams一起使用。 网关DoH子域是特定于帐户值的值,用于将所有DNS请求路由到用户指定的过滤策略进行过滤。

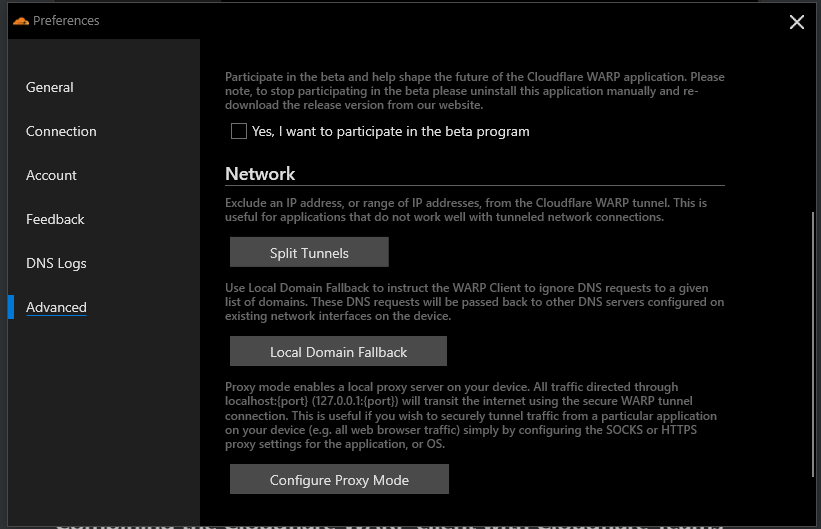

配置分割网络

默认情况下,当Cloudflare WARP客户端处于活动状态时,所有流量都会通过VPN隧道发送。 但有时您可能不希望将所有流量发送到Cloudflare网络。 在Cloudflare WARP客户端中,您可以定义某些不会通过VPN代理流量的路由。

导航到首选项对话框的高级 → 分割隧道部分,以修改排除的IP地址或路由。

已经配置了几个默认路由,但是如果您有要排除的特定路由,请单击加号按钮输入特定路由。

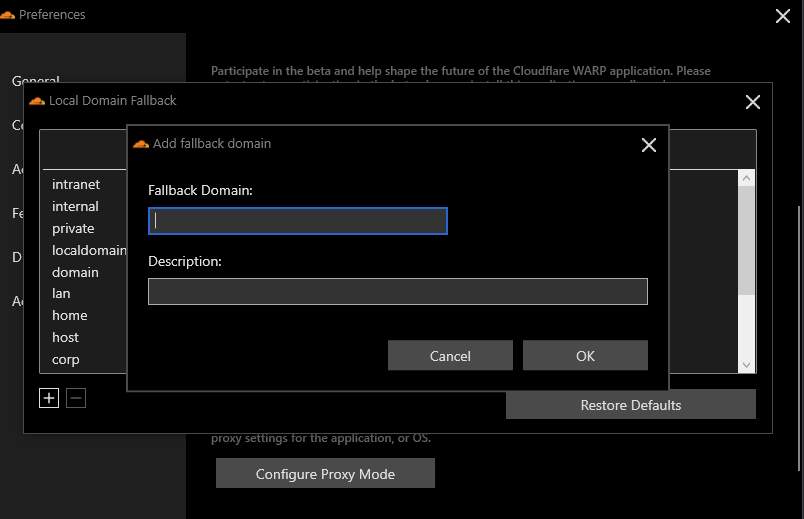

定义本地域名回退条目

与Internet路由选项类似,您还可以指定将从Cloudflare WARP VPN中排除的特定域,称为本地域名回退条目。 排除时,这些域将退回到系统上的本地DNS解析器。 排除的域可以是本地内部网站或企业网络。

通过导航到高级 → 本地域名回退并单击加号按钮输入域和可选描述来添加任一条目。

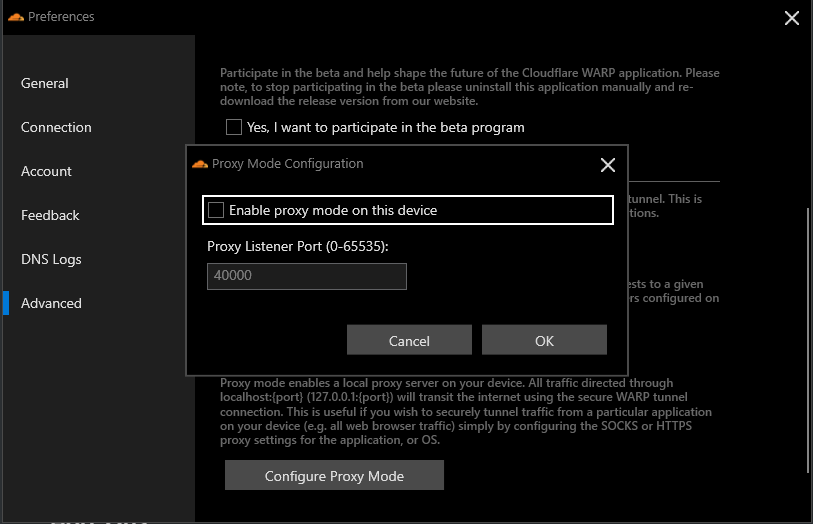

配置代理模式

最终的高级功能是Cloudflare WARP具有充当本地代理服务器的能力。也许您只想要特定的应用程序通过Cloudflare WARP VPN进行流量路由;有了本地代理服务器选项,您可以轻松实现这一点。

该格式定义了一个本地代理服务器:localhost:port(默认端口为4000),可以配置SOCKS或HTTPS客户端连接并发送流量。

结合Cloudflare WARP客户端和Cloudflare Teams

如果您是Cloudflare Teams的用户,可以通过Cloudflare WARP客户端增强VPN连接,使其扩展到通过Cloudflare Gateway DoH和HTTP过滤进行所有DNS查询的过滤。使DNS和HTTP过滤与Cloudflare Teams配合工作有三个步骤。

- 安装根Cloudflare证书以允许Cloudflare检查和过滤SSL流量。

- 配置Gateway DoH子域,该值特定于帐户,用于将DNS请求路由到进行过滤。

- 配置设备注册以将特定设备连接到Cloudflare Teams帐户。

让我们深入了解如何结合这两个工具。

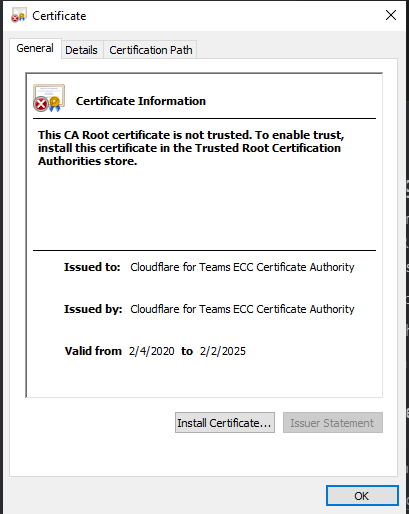

安装根Cloudflare证书

在启用Cloudflare WARP客户端上的Cloudflare Teams的HTTP过滤之前,您必须首先下载、安装和信任Cloudflare根证书,以允许Cloudflare检查和过滤SSL流量。请按照以下步骤在Windows 10上安装证书。

1. 首先,下载根CA证书。

2. 接下来,双击证书开始安装。

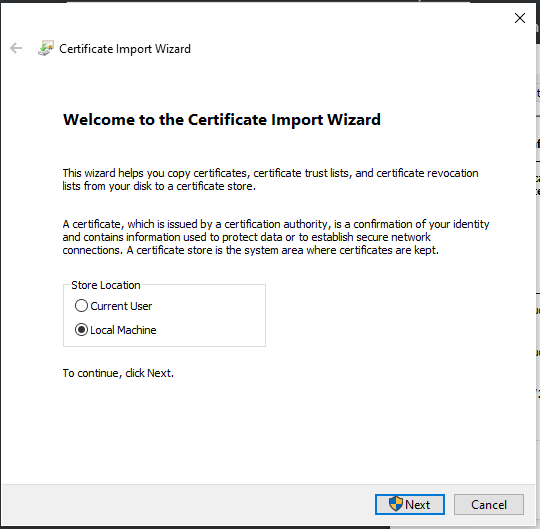

3. 首先,点击安装证书,然后选择本地计算机,以便在系统上的所有用户中使用该证书。

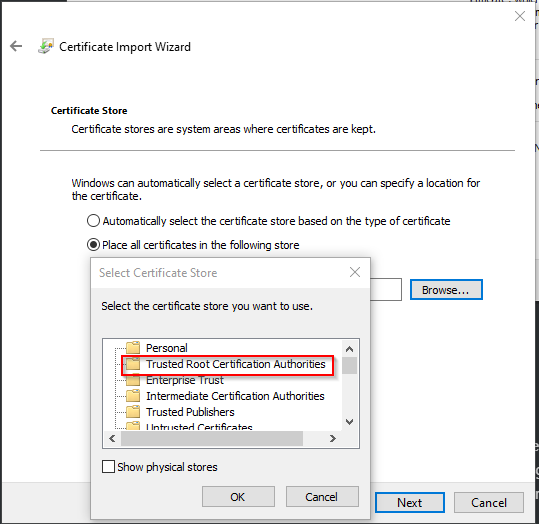

4. 选择“将所有证书存储在以下位置”,选择受信任的根证书颁发机构,然后点击确定。

由于 Cloudflare 根 CA 证书不是用于公共使用,因此系统默认不信任此证书。安装证书将告知您的系统信任此流量。

5. 最后,点击完成完成证书导入。

配置 DNS over HTTPS(DoH)子域名

为了允许 WARP 客户端在 Cloudflare 团队内使用 DNS 过滤,您需要在 Cloudflare 团队中找到 DoH 子域名,该子域名为您的系统提供了一个特定于 Cloudflare 帐户的位置,用于针对 DNS 流量进行过滤。要执行此操作,请按照以下步骤操作。

1. 首先,通过网络浏览器登录到Cloudflare 团队仪表板。

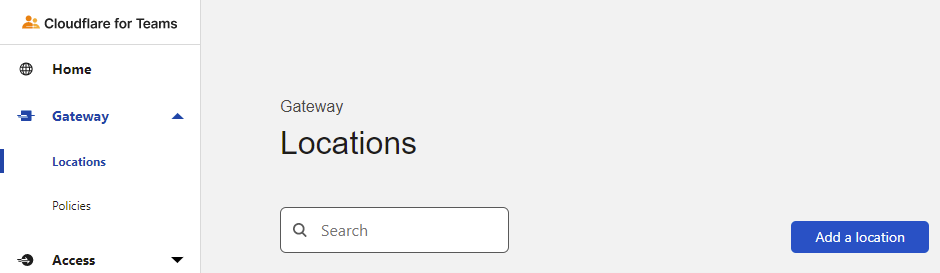

2. 接下来,导航至网关 → 位置,然后点击添加位置。位置是一组 DNS 和 HTTP 过滤策略的描述性名称。

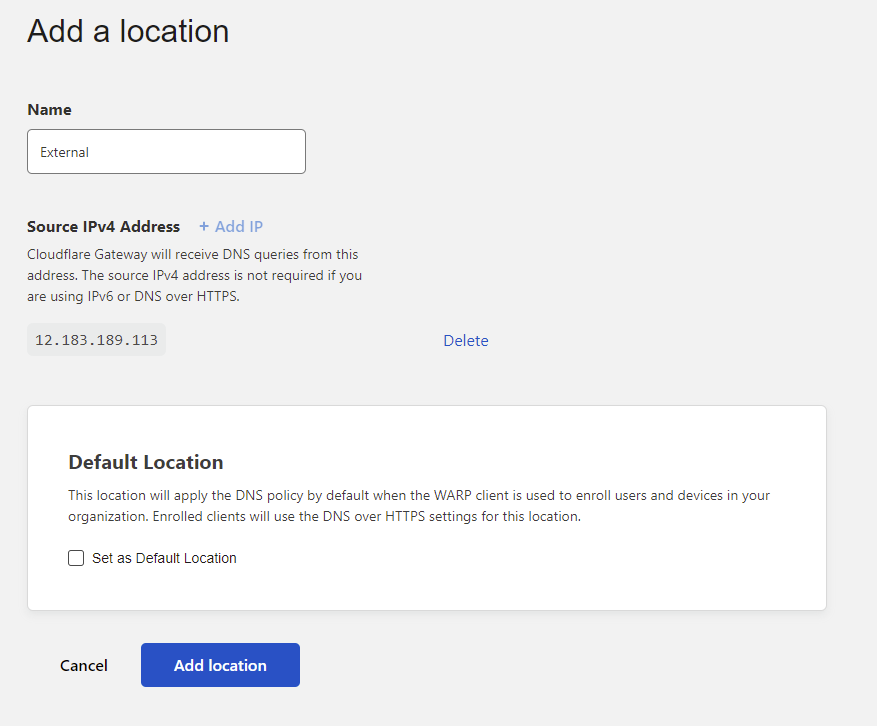

3. 命名您的位置,例如设置为 External,并点击添加位置。

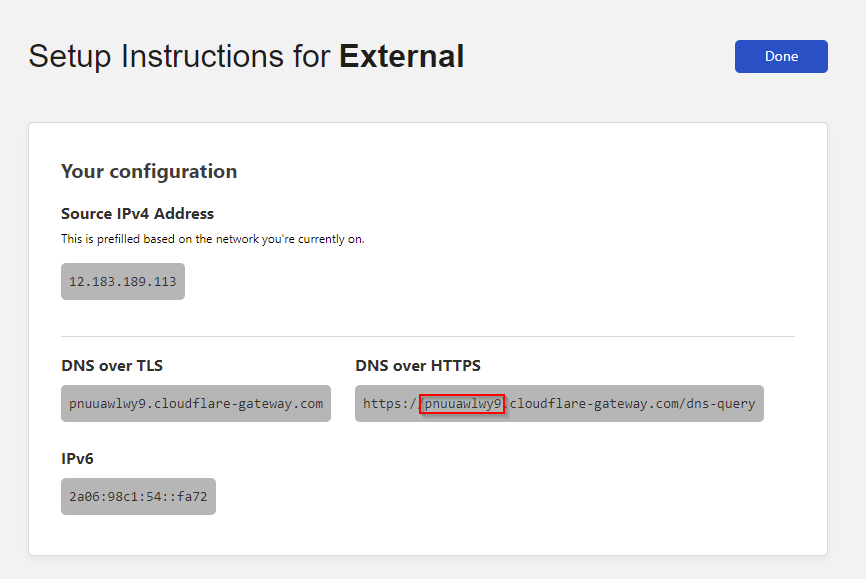

4. 复制突出显示的子域部分,然后点击 完成 添加位置。然后,复制的文本将用于 Cloudflare WARP 客户端。

5. 在 Cloudflare WARP 客户端首选项连接窗格中,输入新设置的位置 DoH 子域,然后点击 保存。

将 Cloudflare WARP 客户端注册到 Cloudflare 团队

配置 Cloudflare WARP 客户端以适用于 Cloudflare 团队的最后一步是通过设备注册和注册来完成的。注册和注册步骤确保您明确控制哪些设备受到过滤。

创建设备注册策略

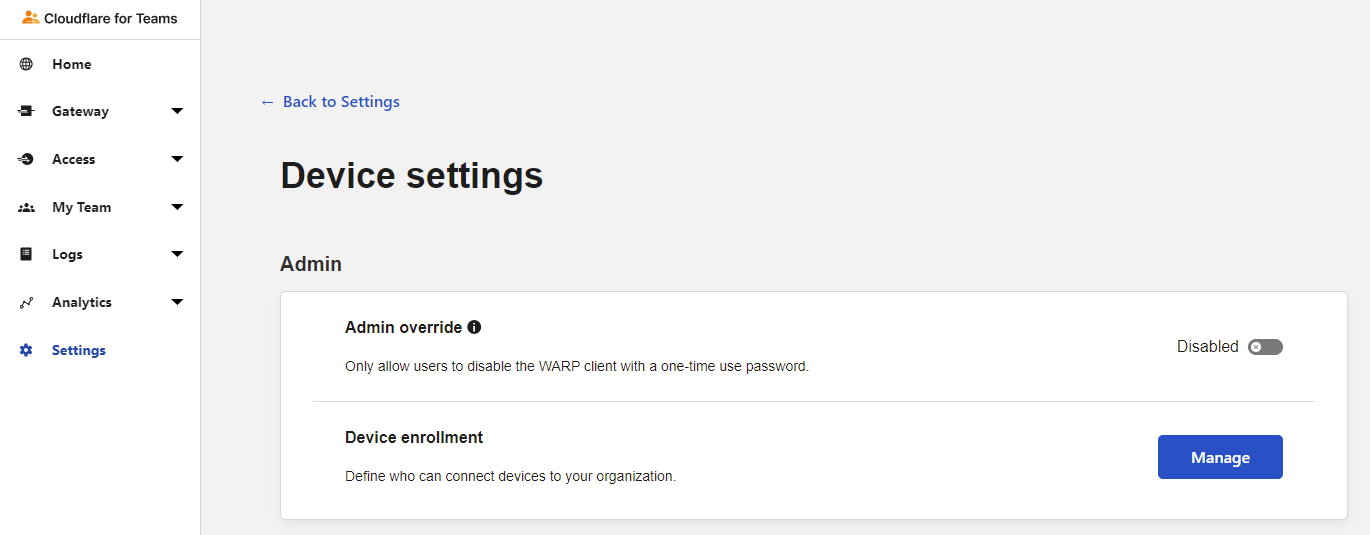

1. 打开 Cloudflare 团队仪表板,导航到 设置 → 设备。 在设备注册下,点击 管理。

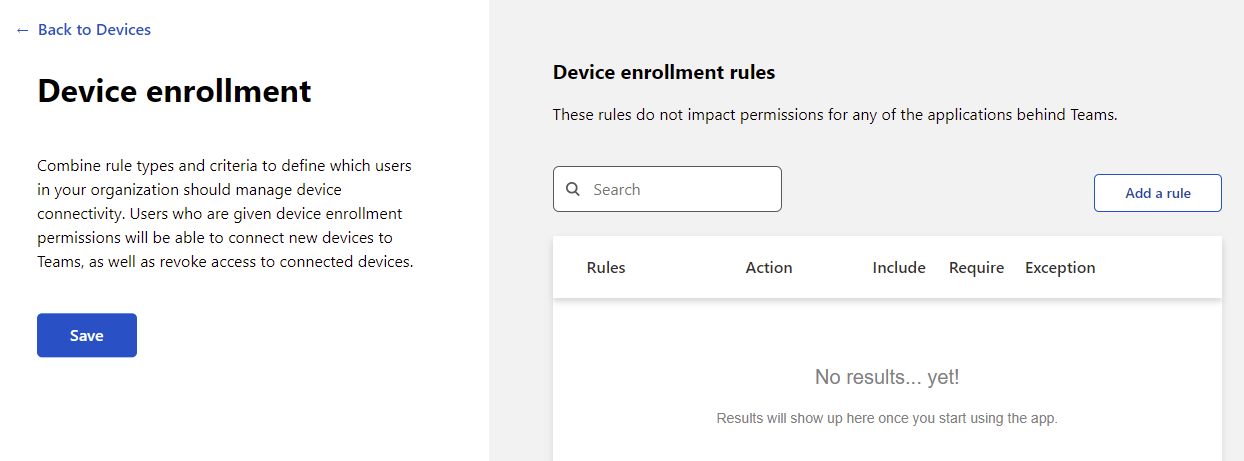

2. 点击添加规则。

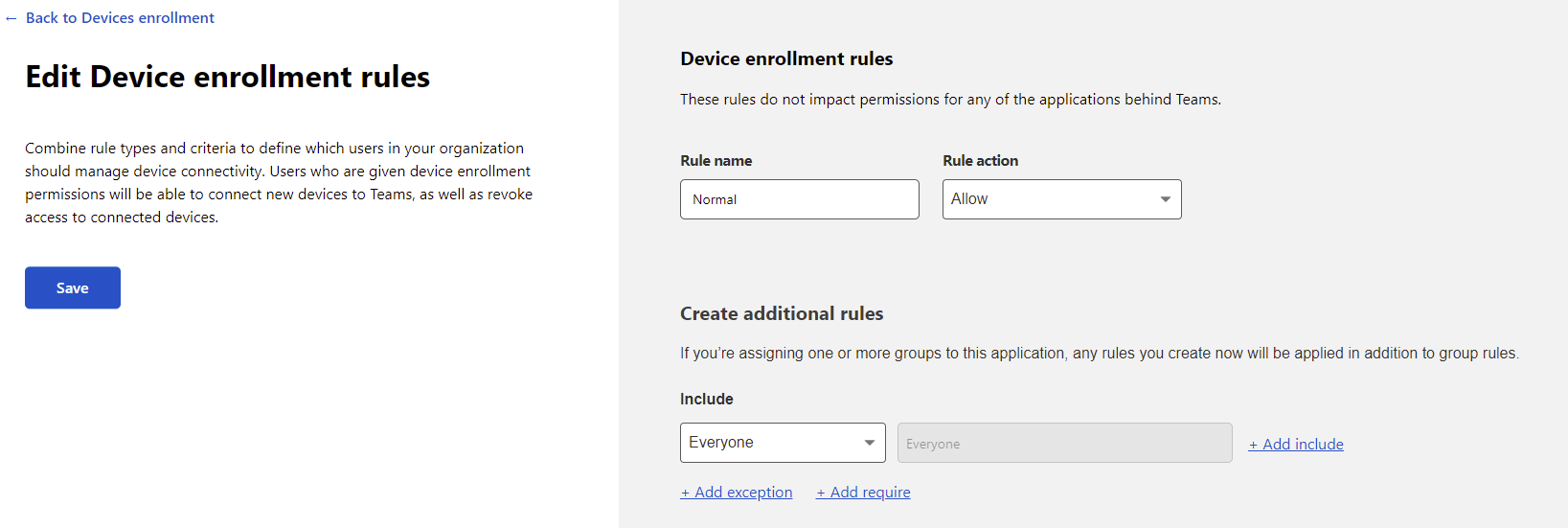

3. 创建一个 允许 设备规则,并将其包含设置为 所有人。通过将此规则设置为所有人,任何明确注册的设备将被允许,而无需满足其他条件,如特定国家。 所有其他值均设置为默认值,最后,点击 保存。

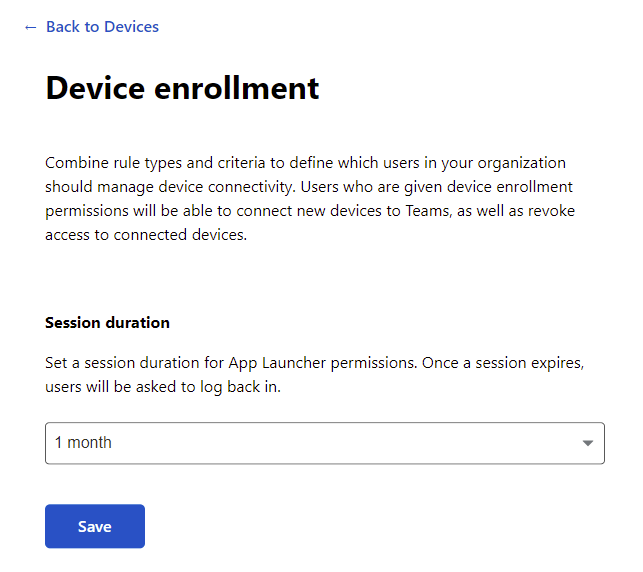

4. 在需要登录之前设置 会话持续时间,这里设置为 1 个月,但请根据需要设置为适当的长度,然后点击 保存。

注册 Cloudflare WARP 客户端

在定义位置和定义注册策略后,您必须向 Cloudflare 团队注册设备,以开始使用 DNS 和 HTTP 过滤功能。

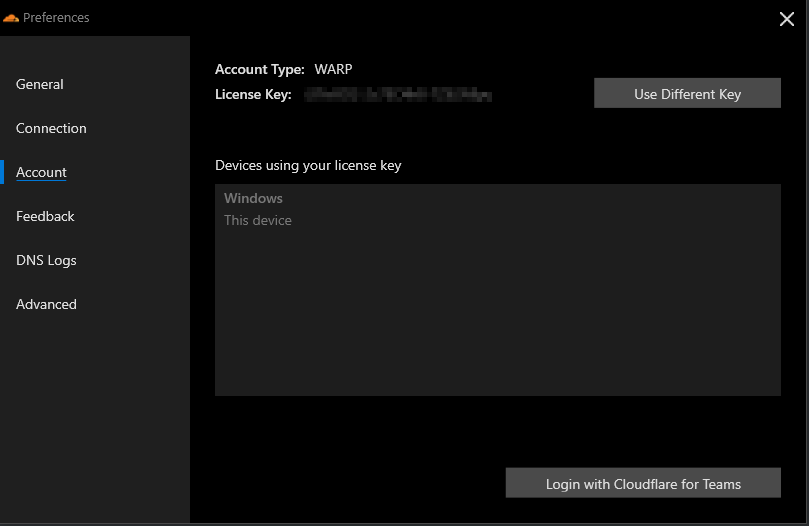

1. 打开Cloudflare WARP客户端偏好设置,导航到账户页面。一旦到达,请点击使用Cloudflare for Teams登录按钮。

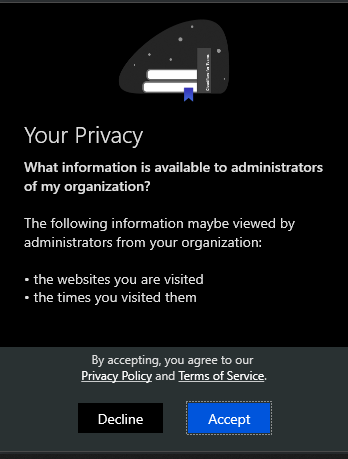

2. 在概览提示上点击下一步,在隐私提示上点击接受。

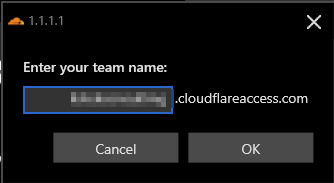

3. 输入Cloudflare Teams账户名称。您可以在Cloudflare Teams仪表板上找到账户名称,设置 → 通用设置 → 团队域。

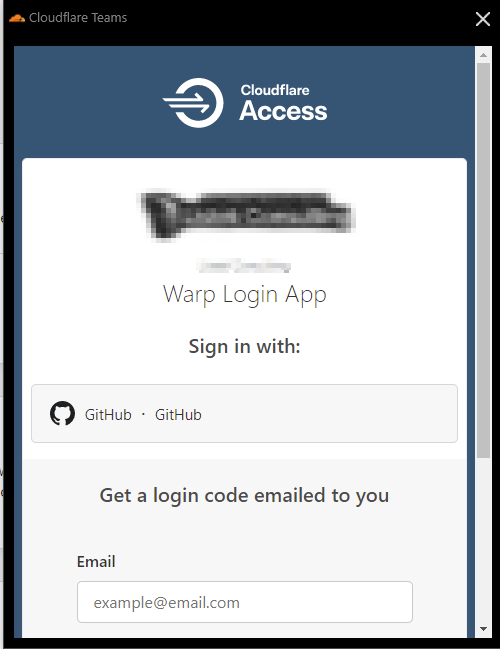

4. 登录以注册您的设备到Cloudflare for Teams。

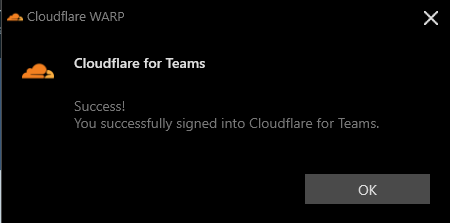

5. 如果登录成功,您将看到一个成功消息。如果是这样,请点击确定以关闭。

最后,Cloudflare WARP客户端的外观将有所不同,以标识它现在已连接到Teams而不是独自连接到WARP网络,如下所示。

结论

Cloudflare WARP客户端通过最小配置快速保护互联网连接。通过专注于速度和可移植性,强大的跨平台VPN连接使您能够以较少的性能损失来保护连接的开销。

您将使用Cloudflare WARP来保护什么?