Dans le passé, les tunnels VPN ont été difficiles à mettre en place et complexes à utiliser pour les utilisateurs. Le client Cloudflare WARP est un VPN rapide et moderne, construit sur le protocole sécurisé WireGuard et gratuit pour tout le monde, que ce soit pour un usage personnel ou professionnel.

Dans cet article, vous apprendrez comment utiliser le client Cloudflare WARP et vous verrez comment ce client est conçu pour plus que simplement un usage grand public. Les équipes Cloudflare, une passerelle web sécurisée à confiance zéro, utilisent le client WARP pour sécuriser le trafic réseau des systèmes utilisateur vers un système interne ainsi que vers Internet.

Prérequis

Pour suivre l’inscription aux équipes Cloudflare, vous avez besoin d’un compte existant Cloudflare Teams configuré. Pour utiliser les commandes PowerShell, n’importe quelle version récente de PowerShell fonctionnera, et la version 7.1 est utilisée dans cet article. De plus, toutes les étapes de cet article sont effectuées sur une version récente de Windows 10.

Installation du client Cloudflare WARP

Le client Cloudflare WARP est multiplateforme avec des instructions d’installation pour différents systèmes d’exploitation. Dans cet article, vous allez installer la version Windows du Cloudflare WARP, également disponible sur mobile via le Google Play Store. Suivez les étapes ci-dessous pour commencer!

Tout d’abord, téléchargez la dernière version du client Windows x64, qui est la version 1.5.461.0 pour cet article. Ensuite, exécutez le package téléchargé et installez avec les paramètres par défaut.

Démarrer une connexion VPN avec le client Cloudflare WARP

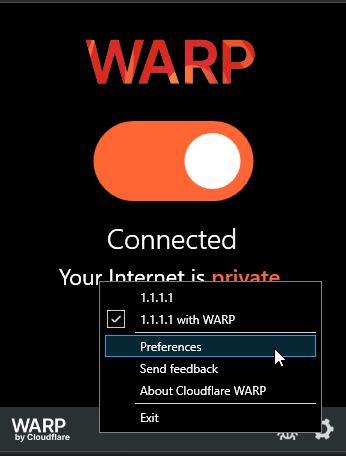

Maintenant que vous avez installé le client Cloudflare WARP, le programme d’installation mettra à disposition une icône dans la barre système pour contrôler le client Cloudflare WARP. Pour démarrer la connexion VPN, suivez les étapes ci-dessous.

1. Cliquez sur le client Cloudflare WARP dans la barre système.

2. Ensuite, cliquez sur Suivant sur l’écran « Qu’est-ce que WARP ? » et sur Accepter sur l’écran « Notre engagement envers la vie privée ». Cet écran apparaît la première fois que vous utilisez Cloudflare WARP.

3. Cliquez sur le bouton bascule pour activer une connexion VPN sécurisée et vous connecter au réseau Cloudflare. C’est déconnecté par défaut.

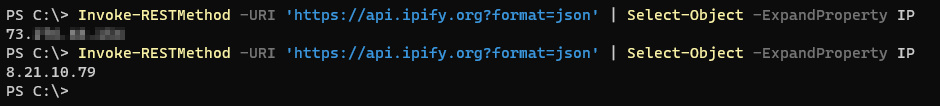

4. Enfin, vérifiez que le VPN est connecté en utilisant PowerShell pour vérifier l’IP à partir de laquelle le monde voit votre trafic. Exécutez la commande Invoke-RESTMethod pour interroger le service ipify.org. Comme indiqué ci-dessous, l’IP est différente après l’activation du VPN Cloudflare WARP.

Configuration du client Cloudflare WARP

Maintenant que vous avez installé le client, des scénarios d’installation plus avancés sont possibles avec des options de configuration dans le client Cloudflare WARP. Accédez aux préférences du client Cloudflare WARP en cliquant sur l’icône d’engrenage et en choisissant l’option Préférences du menu.

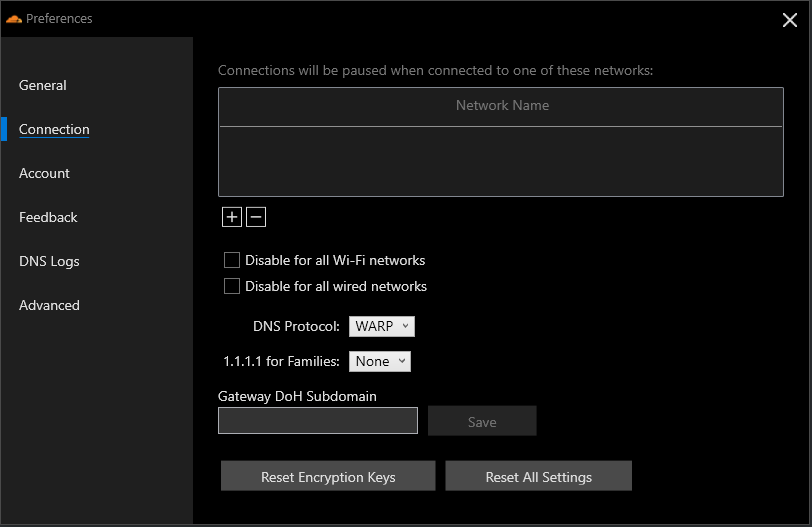

Options de connexion

Plusieurs écrans de préférences fournissent uniquement des informations, telles que Général, mais d’autres permettent la configuration. Personnalisez le comportement du client en cliquant sur le volet Connexion. Ici, vous pouvez ajouter explicitement des réseaux Wi-Fi, sous la section Nom du réseau, pour mettre en pause la connexion VPN afin d’empêcher le trafic de quitter le VPN lorsqu’il est connecté, ou même désactiver le client WARP pour tous les réseaux Wi-Fi ou filaires.

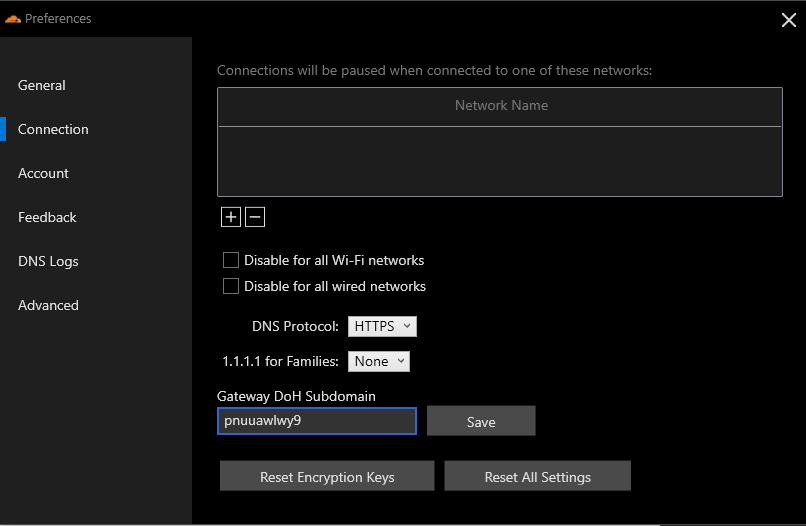

De plus, vous pouvez personnaliser l’option Protocole DNS utilisée dans Cloudflare WARP et le comportement de l’option de service DNS 1.1.1.1 pour les familles, une option qui permet de bloquer le contenu tel que les sites malveillants. L’option Protocole DNS indique à Cloudflare WARP la méthode à utiliser pour acheminer les requêtes DNS.

L’option Gateway DoH Subdomain est destinée à être utilisée avec Cloudflare Teams. Le sous-domaine Gateway DoH est une valeur spécifique à une valeur de compte pour router toutes les demandes DNS pour le filtrage contre des politiques de filtre spécifiées par l’utilisateur.

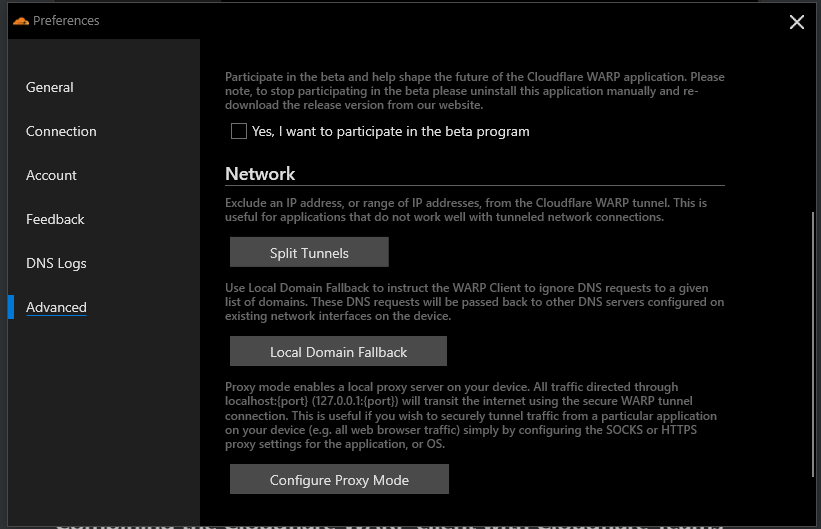

Configuration des réseaux divisés

Par défaut, lorsque le client Cloudflare WARP est actif, tout le trafic est envoyé via le tunnel VPN. Il peut arriver que vous ne vouliez pas envoyer tout le trafic via le réseau Cloudflare. Dans le client Cloudflare WARP, vous pouvez définir certaines routes qui ne proxyeront pas le trafic via le VPN.

Accédez à la section Avancé → Tunnels divisés de la boîte de dialogue Préférences pour modifier les adresses IP ou les routes exclues.

Plusieurs routes par défaut sont déjà configurées, mais si vous avez une route spécifique à exclure, cliquez sur le bouton plus pour entrer une route spécifique.

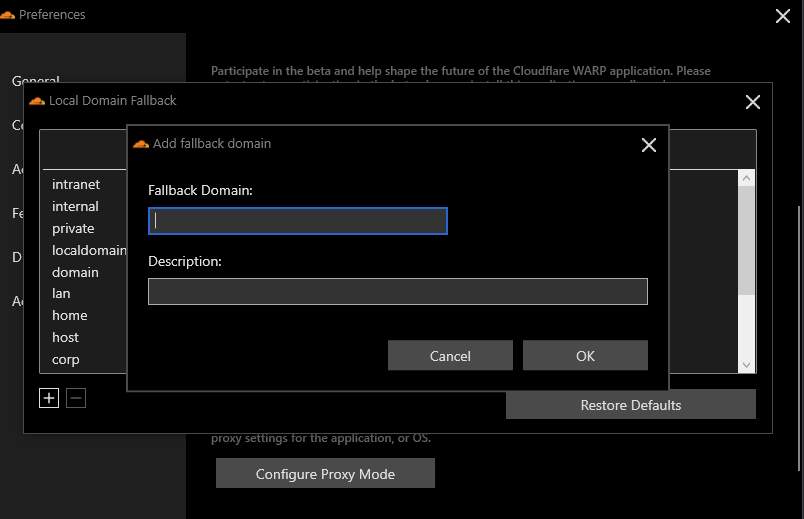

Définition des entrées de secours de domaine local

Tout comme l’option de route Internet, vous pouvez également spécifier des domaines spécifiques qui seront exclus du VPN Cloudflare WARP, appelés entrées de secours de domaine local. Lorsqu’ils sont exclus, ces domaines utiliseront les résolveurs DNS locaux du système. Le domaine exclu peut être un site intranet local ou un réseau d’entreprise.

Ajoutez une entrée en naviguant vers la section Avancé → Domaine local de secours et en cliquant sur le bouton plus pour entrer un domaine et une description facultative.

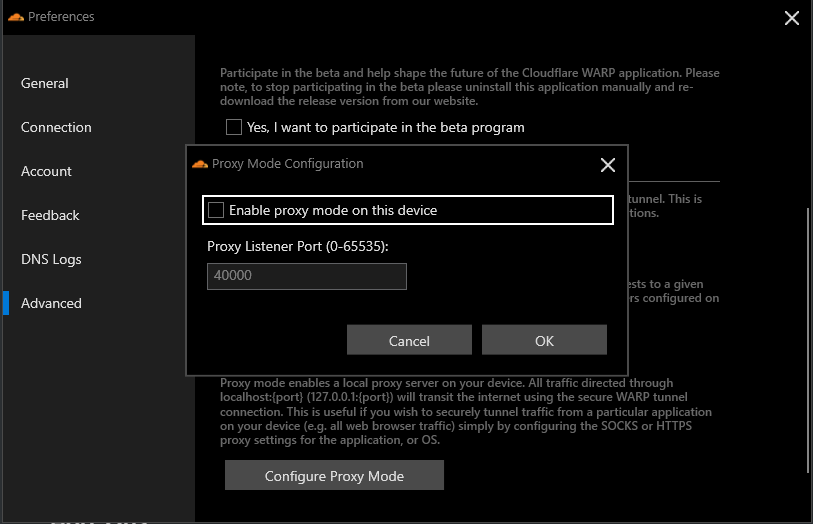

Configuration du mode proxy

La fonctionnalité avancée finale est la capacité de Cloudflare WARP à agir comme un serveur proxy local. Peut-être que vous ne voulez qu’une application spécifique route son trafic à travers le VPN Cloudflare WARP ; avec l’option du serveur proxy local, vous pouvez le faire exactement ainsi.

Le format définit un serveur proxy local. localhost:port (le port par défaut est 4000), auquel un client SOCKS ou HTTPS peut être configuré pour se connecter et envoyer du trafic.

En combinant le client Cloudflare WARP avec Cloudflare Teams

Si vous êtes un utilisateur de Cloudflare Teams, vous pouvez améliorer la connexion VPN via le client Cloudflare WARP pour étendre le filtrage de toutes les requêtes DNS via Cloudflare Gateway DoH et le filtrage HTTP. Il y a trois étapes pour faire fonctionner le filtrage DNS et HTTP avec Cloudflare Teams.

- Installez le certificat racine Cloudflare pour permettre à Cloudflare d’inspecter et de filtrer le trafic SSL.

- Configurez le sous-domaine Gateway DoH, une valeur spécifique à un compte pour router les requêtes DNS pour le filtrage.

- Configurez un enregistrement de périphérique pour connecter un périphérique donné à un compte Cloudflare Teams.

Plongeons et voyons comment combiner ces deux outils.

Installation du Certificat Racine Cloudflare

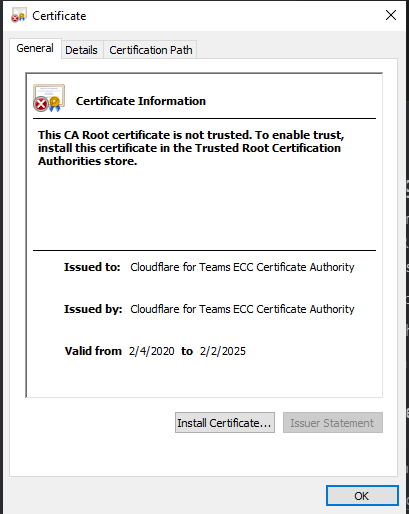

Comme prérequis pour activer le filtrage HTTP pour Cloudflare Teams via le client Cloudflare WARP, vous devez d’abord télécharger, installer et faire confiance au certificat racine Cloudflare pour permettre à Cloudflare d’inspecter et de filtrer le trafic SSL. Suivez les étapes ci-dessous pour installer le certificat sur Windows 10.

1. Tout d’abord, téléchargez le certificat CA racine.

1. Ensuite, double-cliquez sur le certificat pour démarrer l’installation.

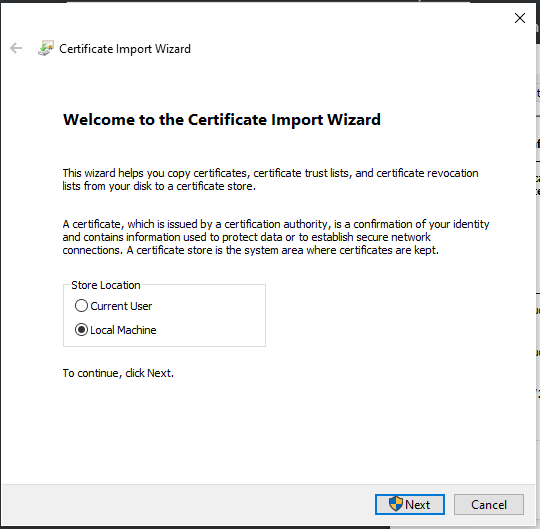

3. Tout d’abord, cliquez sur Installer le certificat puis choisissez Machine locale, pour importer le certificat à utiliser avec tous les utilisateurs du système.

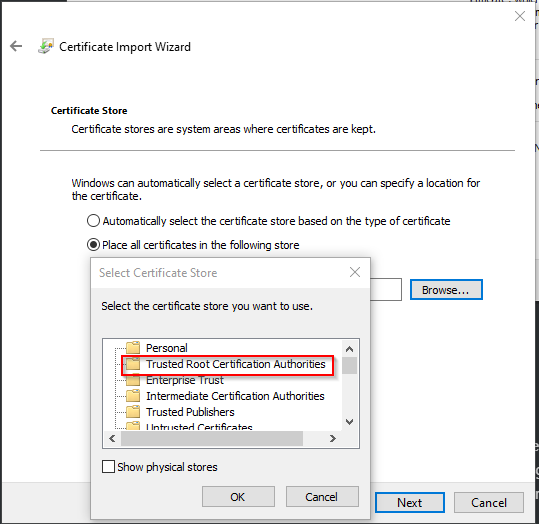

4. Choisissez l’option » Placer tous les certificats dans le magasin suivant « , choisissez Autorités de certification racine de confiance et cliquez sur OK.

Comme le certificat CA racine de Cloudflare n’est pas destiné à un usage public, votre système ne fera pas confiance à ce certificat par défaut. Installer le certificat informera votre système de faire confiance à ce trafic.

5. Enfin, cliquez sur Terminer pour compléter l’importation du certificat.

Configuration d’un sous-domaine DNS sur HTTPS (DoH)

Pour permettre au client WARP d’utiliser la filtrage DNS au sein des équipes Cloudflare, vous devez localiser le sous-domaine DoH au sein des équipes Cloudflare, ce qui donne à votre système un emplacement spécifique au compte Cloudflare pour filtrer le trafic DNS. Pour ce faire, suivez les étapes ci-dessous.

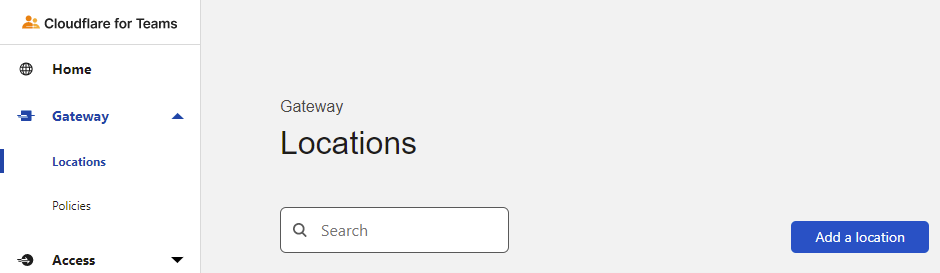

1. Tout d’abord, connectez-vous via un navigateur web au tableau de bord des équipes Cloudflare.

2. Ensuite, accédez à Gateway → Emplacements et cliquez sur Ajouter un emplacement. L’emplacement est un nom descriptif pour un ensemble de politiques de filtrage DNS et HTTP.

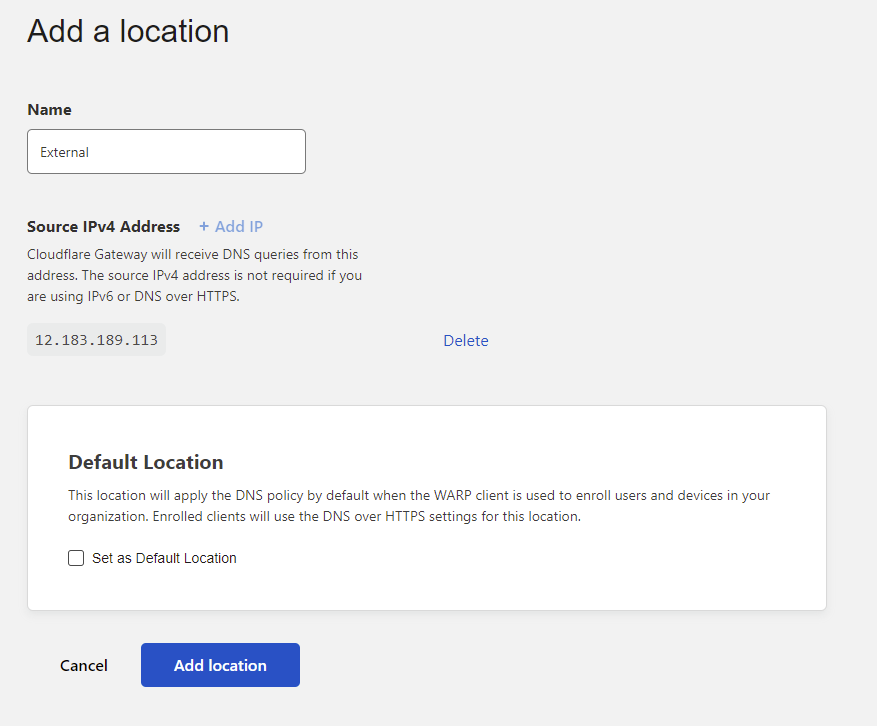

3. Nommez votre emplacement, définissez-le sur Externe comme exemple dans cet article, et cliquez sur Ajouter un emplacement.

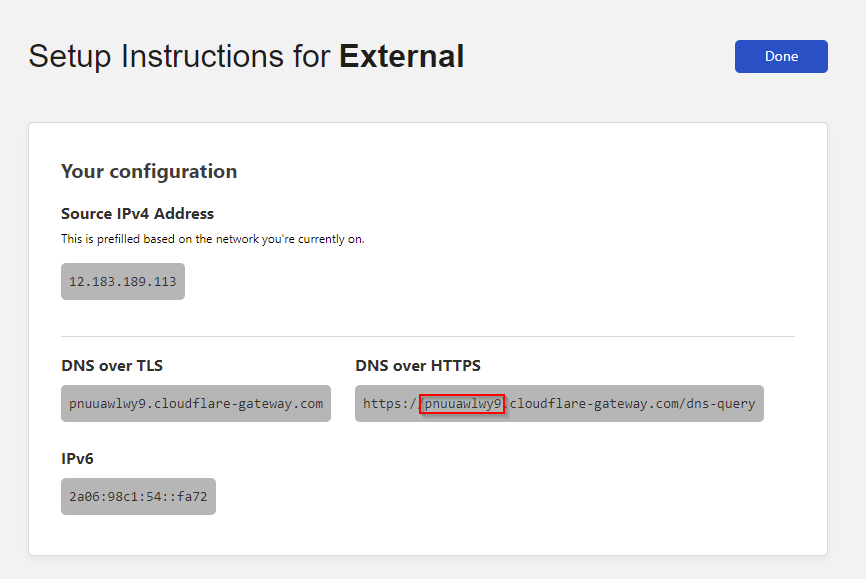

4. Copiez la section de sous-domaine mise en évidence et cliquez sur Terminé pour ajouter l’emplacement. Le texte copié sera ensuite utilisé dans le client Cloudflare WARP.

5. Dans le volet de connexion des préférences du client Cloudflare WARP, entrez le sous-domaine DoH nouvellement configuré et cliquez sur Enregistrer.

Inscrivez le client Cloudflare WARP dans Cloudflare Teams

La dernière étape pour configurer le client Cloudflare WARP pour Cloudflare Teams consiste à l’enregistrer et à l’inscrire. L’étape d’enregistrement et d’inscription garantit que vous avez un contrôle explicite sur les appareils filtrés.

Création d’une politique d’inscription des appareils

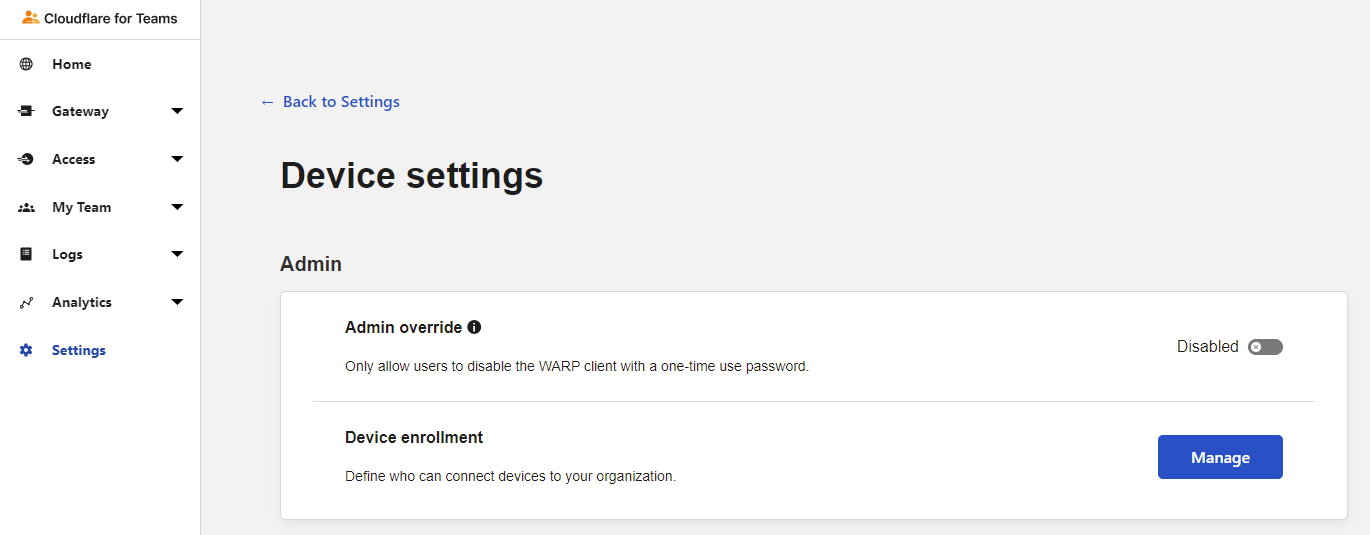

1. Ouvrez le tableau de bord de l’équipe Cloudflare et accédez à Paramètres → Appareils. Cliquez sur Gérer sous Inscription des appareils.

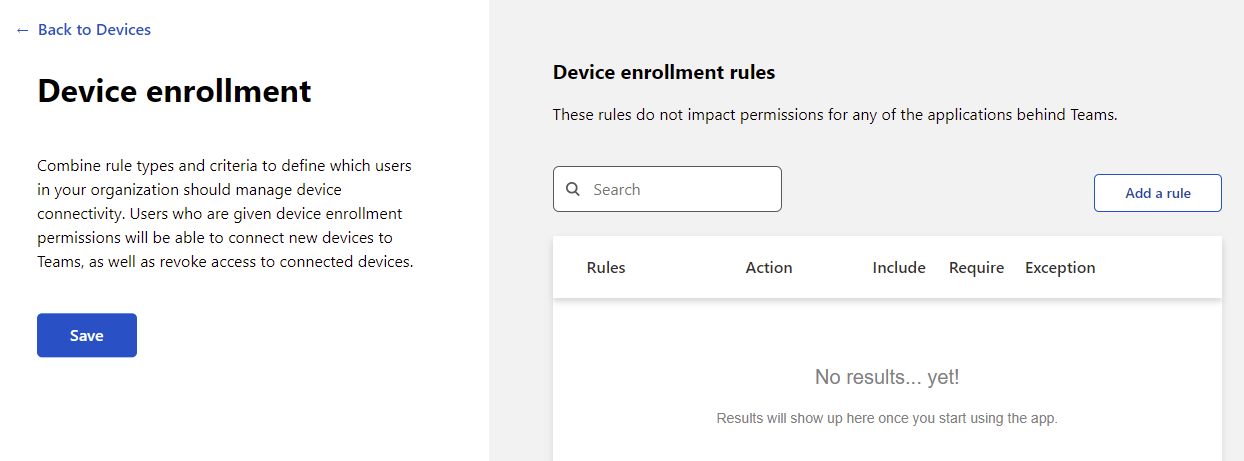

2. Cliquez sur Ajouter une règle.

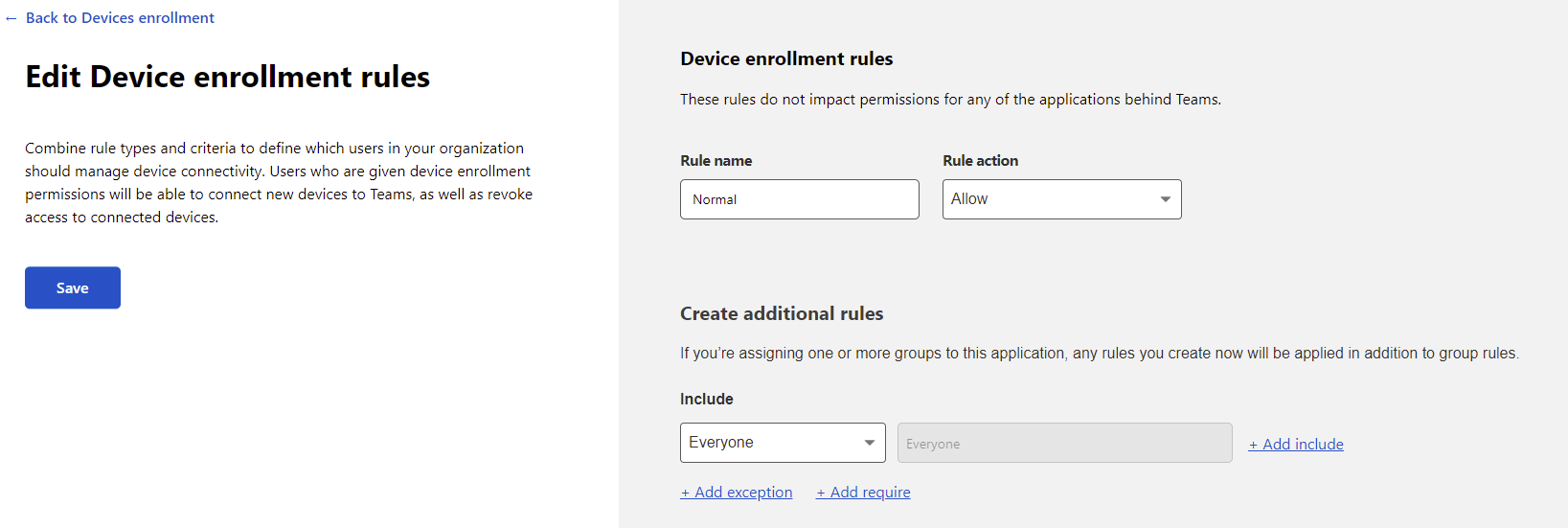

3. Créez une règle d’appareil Autoriser avec une inclusion définie sur Tout le monde. En définissant cette règle sur tout le monde, tout appareil explicitement enregistré sera autorisé sans remplir de conditions supplémentaires telles qu’un pays spécifique. Toutes les autres valeurs sont définies sur leurs valeurs par défaut et enfin, cliquez sur Enregistrer.

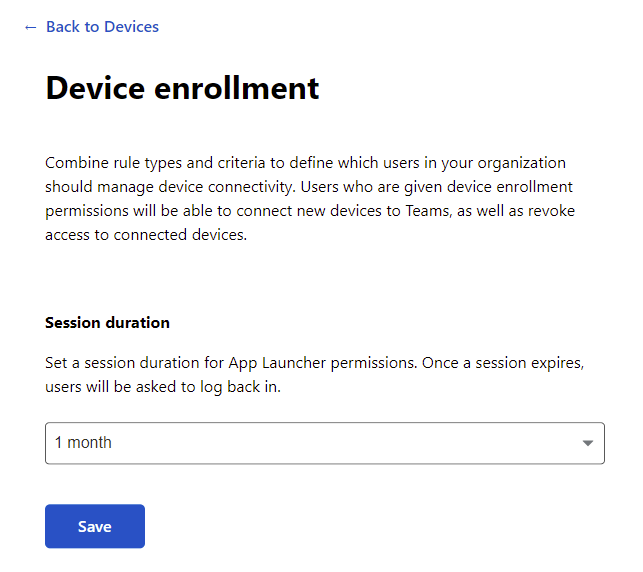

4. Définissez une Durée de session avant de demander une connexion, ici elle est définie sur 1 mois mais définissez la vôtre à une longueur appropriée, la maximum, et cliquez sur Enregistrer.

Enregistrement du client Cloudflare WARP

Avec l’emplacement défini et les politiques d’inscription définies, vous devez enregistrer l’appareil auprès de Cloudflare Teams pour commencer à utiliser les capacités de filtrage DNS et HTTP.

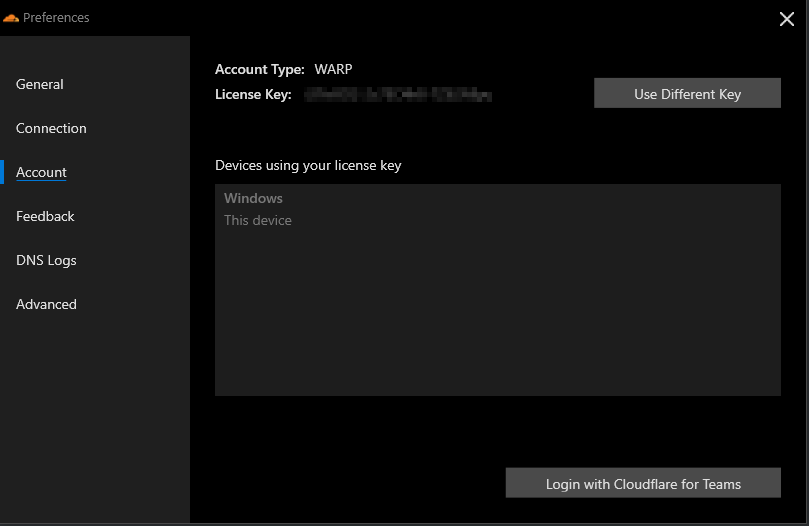

1. Ouvrez les préférences du client Cloudflare WARP et accédez à la page Compte. Une fois là-bas, cliquez sur le bouton Se connecter avec Cloudflare for Teams.

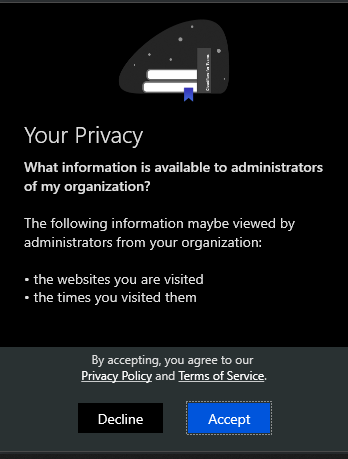

2. Cliquez sur Suivant sur l’invite générale et Accepter sur l’invite de confidentialité.

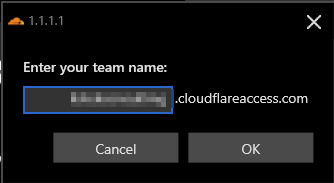

3. Entrez le nom du compte Cloudflare Teams. Vous pouvez trouver le nom du compte sur le tableau de bord de Cloudflare Teams, Paramètres → Paramètres généraux → Domaine de l’équipe.

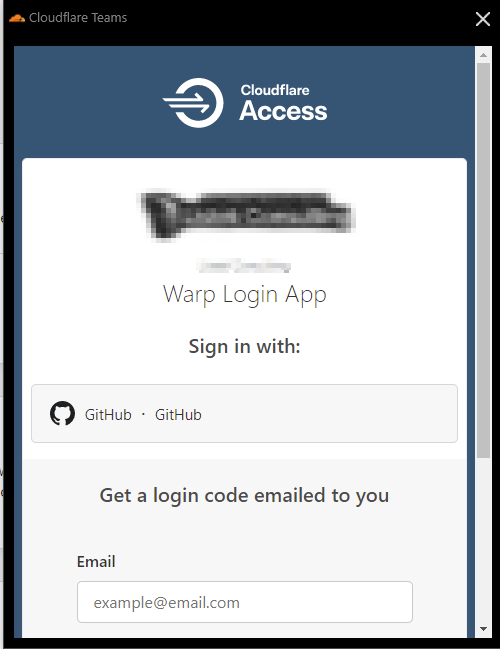

4. Connectez-vous pour enregistrer votre appareil avec Cloudflare for Teams.

5. Si la connexion a réussi, vous verrez un message de succès. Si c’est le cas, cliquez sur OK pour le fermer.

Enfin, le client Cloudflare WARP aura un aspect différent pour indiquer qu’il est maintenant connecté à Teams plutôt qu’au réseau WARP seul, comme indiqué ci-dessous.

Conclusion

Le client Cloudflare WARP sécurise rapidement une connexion Internet avec une configuration minimale. En mettant l’accent sur la vitesse et la portabilité, une puissante connexion VPN multiplateforme vous permet de sécuriser votre connexion avec moins d’impact sur les performances de la connexion.

Pour quoi utiliserez-vous Cloudflare WARP pour sécuriser ?