No passado, as túneis VPN eram desafiadores de configurar e difíceis para as pessoas usarem. O cliente Cloudflare WARP é uma VPN rápida e moderna, construída sobre o protocolo seguro WireGuard e gratuita para todos, seja consumidor ou empresa.

Neste artigo, você aprenderá como usar o cliente Cloudflare WARP e verá como ele é projetado para mais do que apenas uso pessoal. Cloudflare Teams, um gateway web seguro de confiança zero, utiliza o cliente WARP para garantir o tráfego de rede dos sistemas de usuários finais para um sistema interno, assim como para a internet.

Pré-requisitos

Para acompanhar a inscrição no Cloudflare Teams, você precisa de uma conta existente no Cloudflare Teams configurada. Para usar comandos PowerShell, qualquer versão recente do PowerShell funcionará, e a versão 7.1 é usada neste artigo. Além disso, todos os passos deste artigo são realizados em uma versão recente do Windows 10.

Instalando o cliente Cloudflare WARP

O cliente Cloudflare WARP é multiplataforma, com instruções de instalação para vários sistemas operacionais diferentes. Neste artigo, você vai instalar a versão para Windows do Cloudflare WARP, mas também está disponível para dispositivos móveis através da Google Play Store. Continue lendo para aprender como começar!

Primeiro, baixe a versão mais recente do cliente Windows x64, que, para este artigo, é a 1.5.461.0. Em seguida, execute o pacote baixado e instale com as configurações padrão.

Iniciando uma Conexão VPN com o Cliente Cloudflare WARP

Agora que você instalou o cliente Cloudflare WARP, o programa de instalação disponibilizará um ícone na bandeja do sistema para controlar o cliente Cloudflare WARP. Para iniciar a conexão VPN, siga as etapas abaixo.

1. Clique no cliente Cloudflare WARP na bandeja do sistema.

2. Em seguida, clique em Próximo na tela “O que é o WARP?” e em Aceitar nas telas “Nosso Compromisso com a Privacidade”. Esta tela aparece na primeira vez que você usa o Cloudflare WARP.

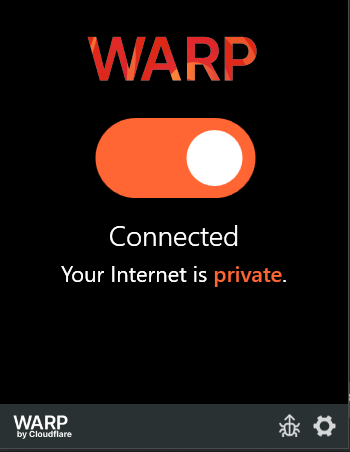

3. Clique no botão de alternância para habilitar uma conexão VPN segura e conectar-se à rede Cloudflare. Isso está desconectado por padrão.

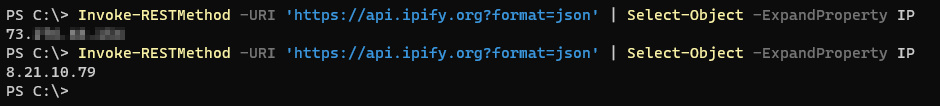

4. Finalmente, verifique se a VPN está conectada usando o PowerShell para verificar o IP do qual o mundo está vendo o tráfego. Execute o comando Invoke-RESTMethod para consultar o serviço ipify.org. Como mostrado abaixo, o IP é diferente após a ativação da VPN Cloudflare WARP.

Configurando o Cliente Cloudflare WARP

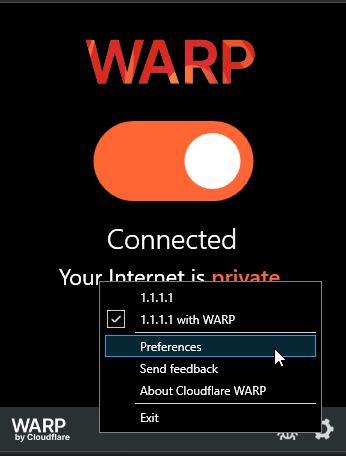

Agora que você instalou o cliente, cenários de instalação mais avançados são possíveis com opções de configuração no cliente Cloudflare WARP. Acesse as preferências do cliente Cloudflare WARP clicando no ícone de engrenagem e escolhendo a opção Preferências.

Opções de Conexão

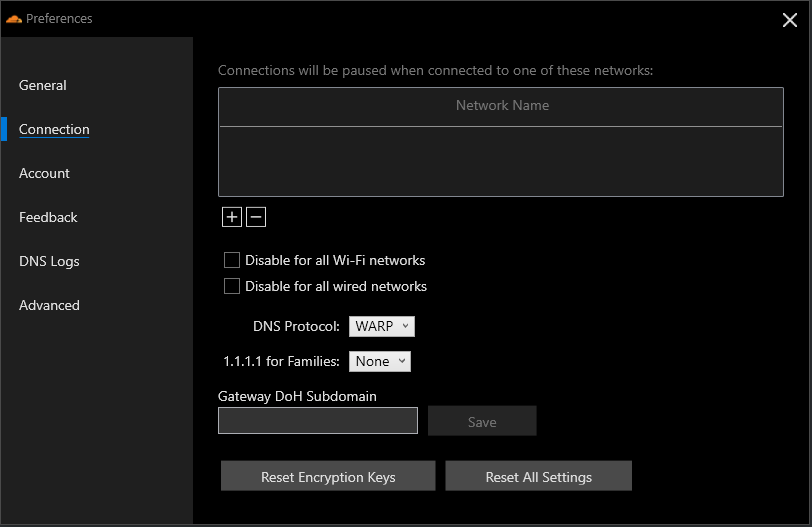

Várias telas de preferências oferecem apenas informações, como Geral, mas outras permitem configuração. Personalize o comportamento do cliente clicando na guia Conexão. Aqui você pode adicionar explicitamente redes Wi-Fi, na seção Nome da Rede, para pausar a conexão VPN, destinada a manter o tráfego de sair da VPN quando conectado, ou até mesmo configurar para desativar o cliente WARP para todas as redes Wi-Fi ou com fio.

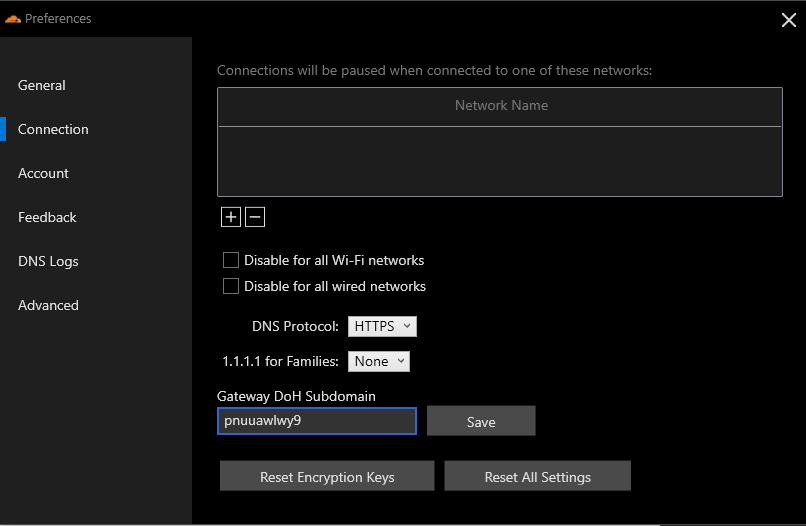

Além disso, você pode personalizar a opção de Protocolo DNS usada no Cloudflare WARP e como a opção de serviço DNS 1.1.1.1 para Famílias se comporta, uma opção que permite bloquear conteúdo, como sites de malware. A opção de Protocolo DNS informa ao Cloudflare WARP qual método usar para rotear as solicitações DNS.

A opção Gateway DoH Subdomain destina-se a ser usada com Cloudflare Teams. O Gateway DoH Subdomain é um valor específico de uma conta para rotear todas as solicitações DNS para filtragem contra políticas de filtro especificadas pelo usuário.

Configurando Redes Divididas

Por padrão, quando o cliente Cloudflare WARP está ativo, todo o tráfego é enviado através do túnel VPN. Pode haver momentos em que você não deseja enviar todo o tráfego pela rede Cloudflare. No cliente Cloudflare WARP, você pode definir rotas específicas que não irão enviar tráfego através da VPN.

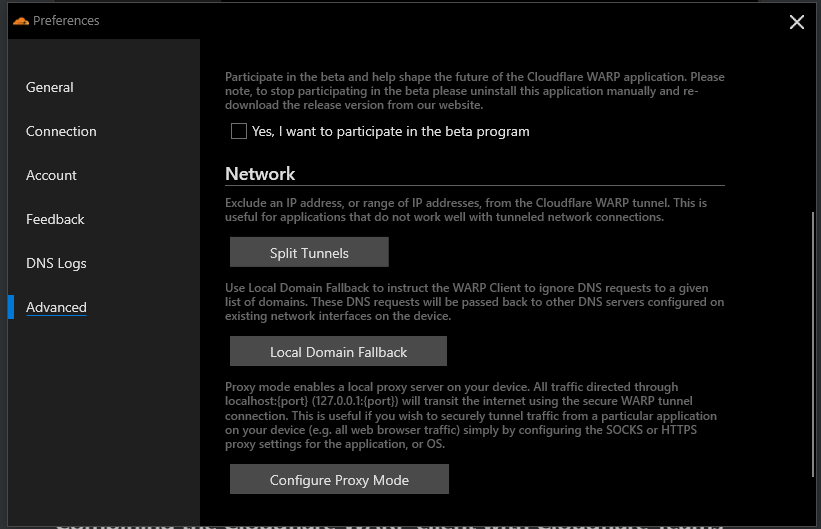

Vá para a seção Avançado → Túneis Divididos do diálogo Preferências para modificar endereços IP ou rotas excluídas.

Já existem várias rotas padrão configuradas, mas se você tiver uma rota específica para excluir, clique no botão de adição para inserir uma rota específica.

Definindo Entradas de Recuo de Domínio Local

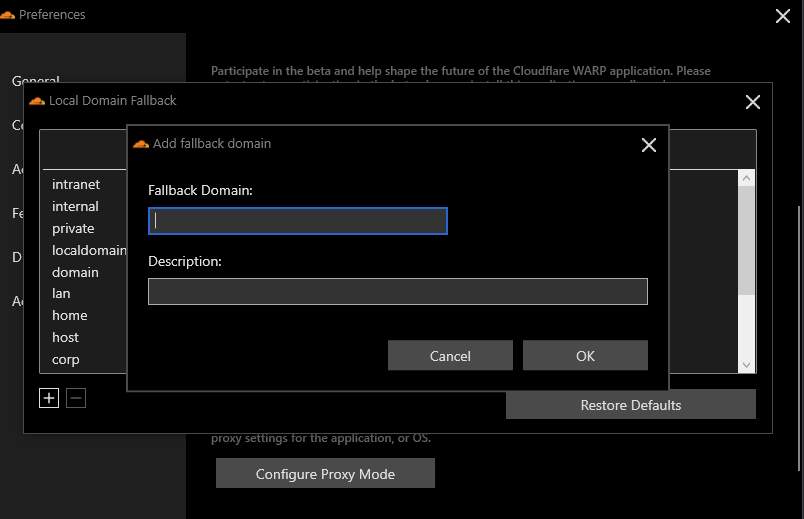

Assim como na opção de rota da internet, você também pode especificar domínios específicos que serão excluídos do VPN Cloudflare WARP, conhecidos como entradas de Recuo de Domínio Local. Quando excluídos, esses domínios usarão os resolvedores DNS locais do sistema. O domínio excluído pode ser um site de intranet local ou uma rede corporativa.

Adicione qualquer uma das entradas navegando até a seção Avançado → Recuo de Domínio Local e clique no botão de adição para inserir um domínio e uma descrição opcional.

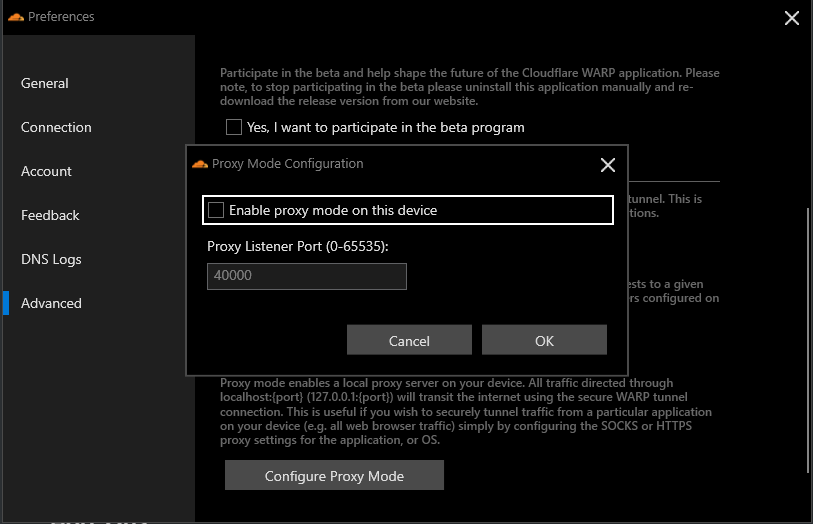

Configurando o Modo de Proxy

A última funcionalidade avançada é a capacidade do Cloudflare WARP agir como um servidor proxy local. Talvez você queira que apenas um aplicativo específico direcione seu tráfego através da VPN Cloudflare WARP; com a opção de servidor proxy local, você pode fazer exatamente isso.

O formato define um servidor proxy local. localhost:porta (a porta padrão é 4000), para a qual um cliente SOCKS ou HTTPS pode ser configurado para se conectar e enviar tráfego.

Combinando o cliente Cloudflare WARP com Cloudflare Teams

Se você é usuário do Cloudflare Teams, pode aprimorar a conexão VPN através do cliente Cloudflare WARP para estender o filtro de todas as consultas DNS via Cloudflare Gateway DoH e o filtro HTTP. Existem três etapas para fazer com que o filtro DNS e HTTP funcionem com o Cloudflare Teams.

- Instale o certificado raiz da Cloudflare para permitir que a Cloudflare inspecione e filtre o tráfego SSL.

- Configure o Subdomínio Gateway DoH, um valor específico para uma conta para encaminhar solicitações DNS para filtragem.

- Configure um registro de dispositivo para conectar um determinado dispositivo a uma conta do Cloudflare Teams.

Vamos mergulhar e ver como combinar essas duas ferramentas.

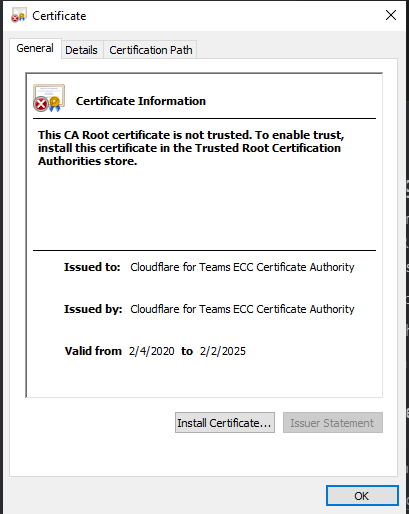

Instalando o Certificado Raiz da Cloudflare

Como pré-requisito para habilitar o filtro HTTP para o Cloudflare Teams através do cliente Cloudflare WARP, você deve primeiro baixar, instalar e confiar no certificado raiz da Cloudflare para permitir que a Cloudflare inspecione e filtre o tráfego SSL. Siga os passos abaixo para instalar o certificado no Windows 10.

1. Primeiro, baixe o certificado da CA raiz.

2. Em seguida, clique duas vezes no certificado para iniciar a instalação.

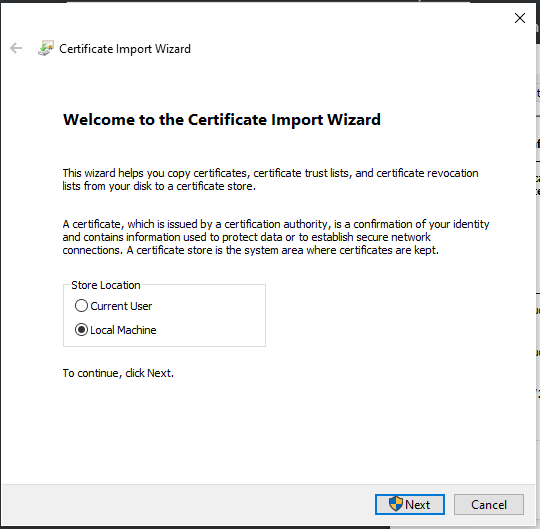

3. Primeiro, clique em Instalar Certificado e, em seguida, escolha Máquina Local, para importar o certificado para uso com todos os usuários no sistema.

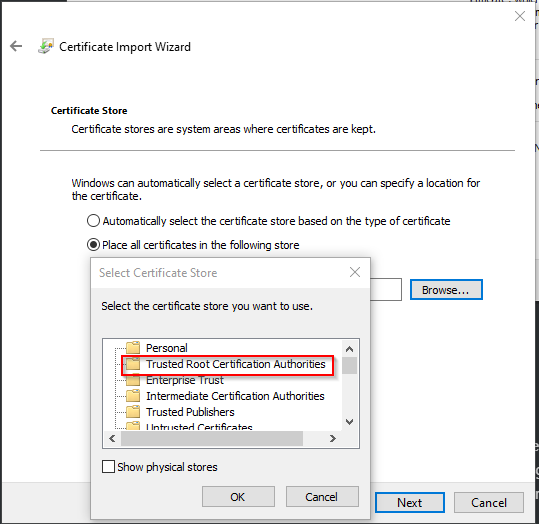

4. Escolha a opção “Colocar todos os certificados no seguinte repositório”, escolha os Autoridades de Certificação de Raiz Confiáveis e clique em OK.

Como o certificado da AC raiz da Cloudflare não é destinado ao uso público, seu sistema não confiará neste certificado por padrão. A instalação do certificado informará ao seu sistema para confiar neste tráfego.

5. Por fim, clique em Concluir para concluir a importação do certificado.

Configurando um Subdomínio de DNS sobre HTTPS (DoH)

Para permitir que o cliente WARP use filtragem de DNS dentro das Equipes da Cloudflare, você precisa localizar o subdomínio DoH dentro das Equipes da Cloudflare, que dá ao seu sistema um local específico da conta Cloudflare para filtrar o tráfego DNS. Para fazer isso, siga as etapas abaixo.

1. Primeiro, faça login via um navegador da web no painel de controle das Equipes da Cloudflare.

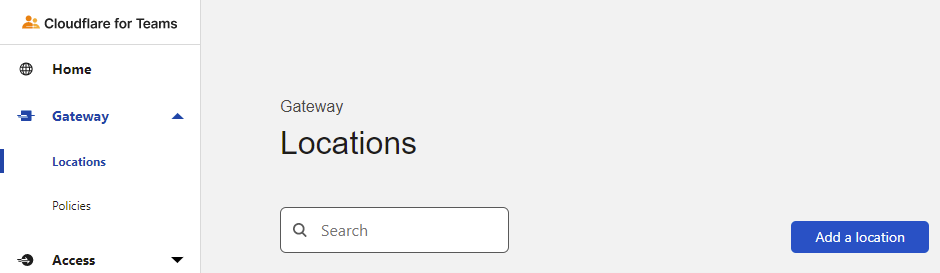

2. Em seguida, navegue até Gateway → Localizações e clique em Adicionar Localização. A localização é um nome descritivo para um conjunto de políticas de filtragem de DNS e HTTP.

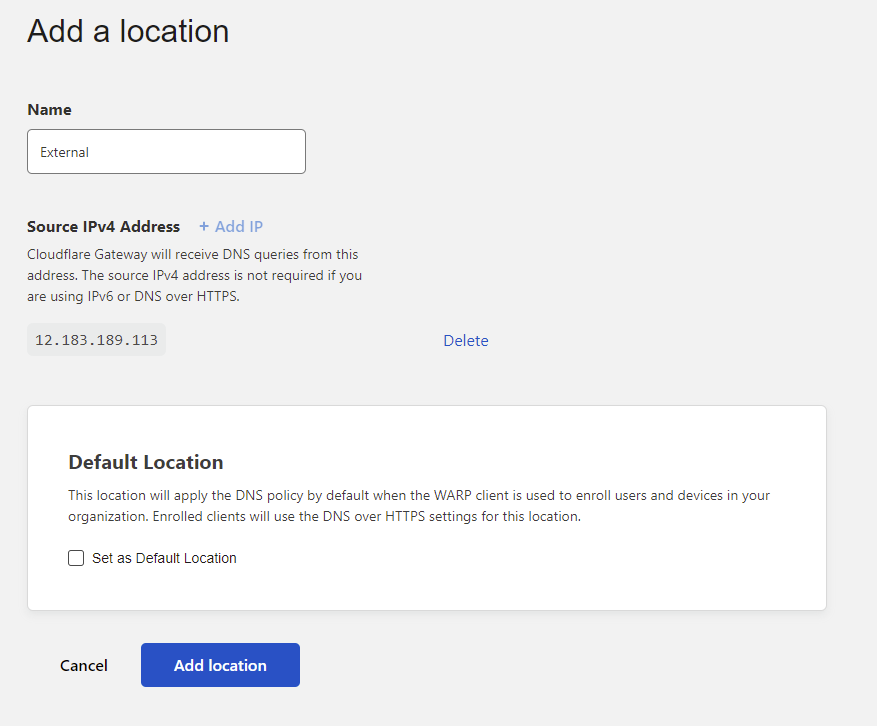

3. Nomeie sua localização, defina como Externo como exemplo neste artigo, e clique em Adicionar Localização.

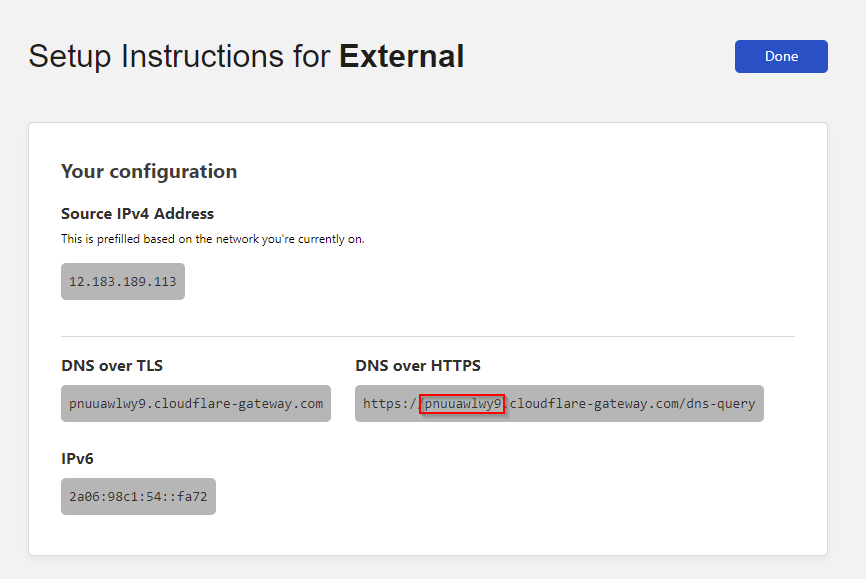

4. Copie a seção de subdomínio destacada e clique em Concluído para adicionar a localização. O texto copiado será então utilizado no cliente Cloudflare WARP.

5. Dentro das preferências do cliente Cloudflare WARP na aba de Conexão, insira o subdomínio DoH recém-configurado e clique em Salvar.

Matriculando o Cliente Cloudflare WARP no Cloudflare Teams

A etapa final para configurar o cliente Cloudflare WARP para o Cloudflare Teams é por meio do registro e matrícula do dispositivo. A etapa de registro e matrícula garante que você tenha controle explícito sobre quais dispositivos são filtrados.

Criando uma Política de Matrícula de Dispositivos

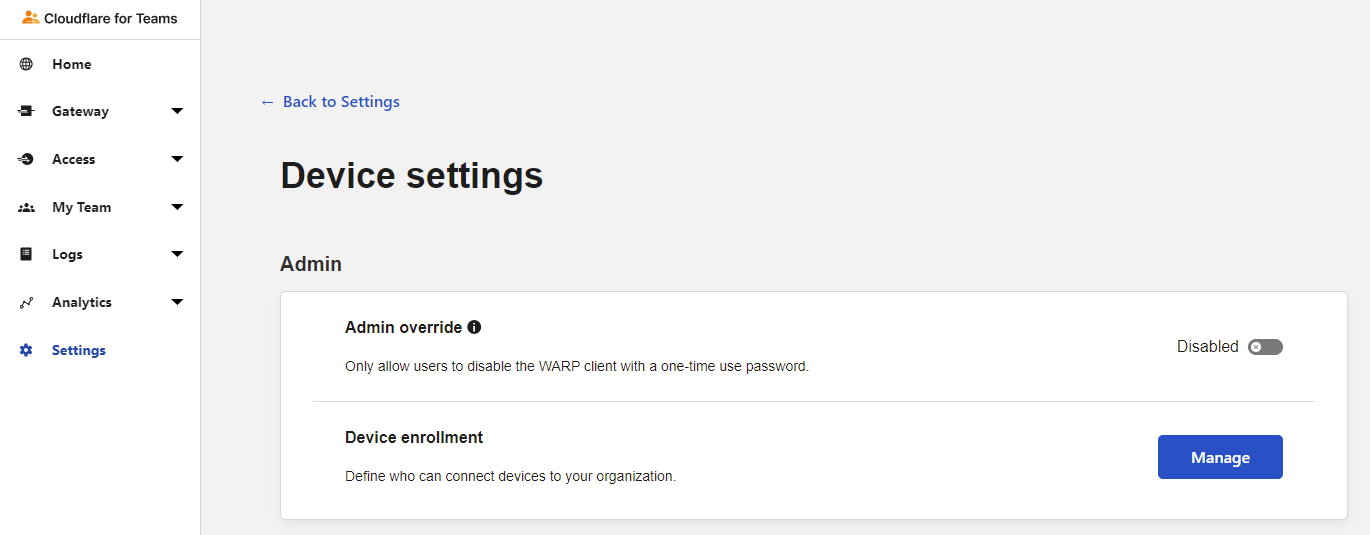

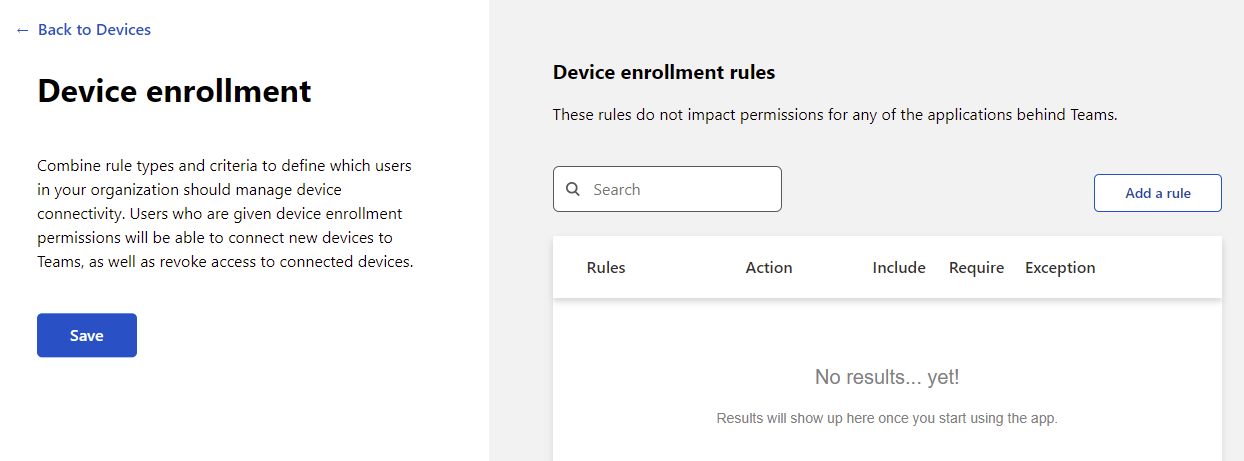

1. Abra o painel do Cloudflare Team e vá para Configurações → Dispositivos. Clique em Gerenciar em Matrícula de Dispositivos.

2. Clique em Adicionar Regra.

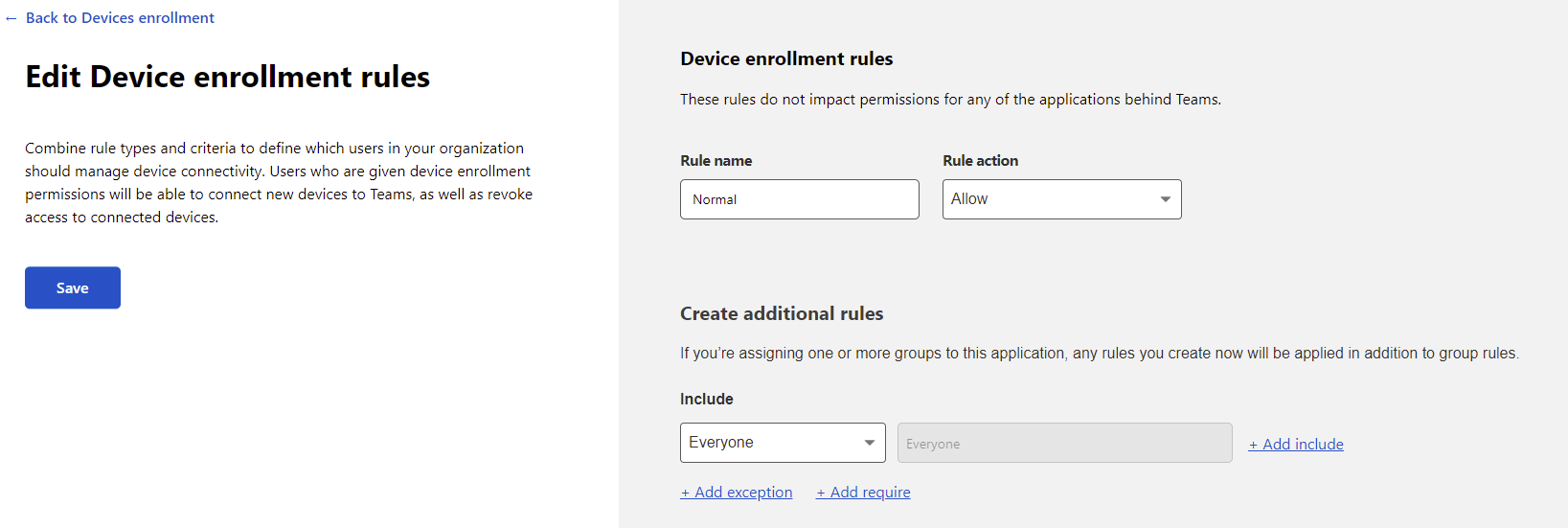

3. Crie uma regra de dispositivo Permitir com uma inclusão configurada para Todos. Ao definir essa regra para todos, qualquer dispositivo explicitamente registrado será permitido sem atender a condições adicionais como um país específico. Todos os outros valores são configurados para seus padrões e, por fim, clique em Salvar.

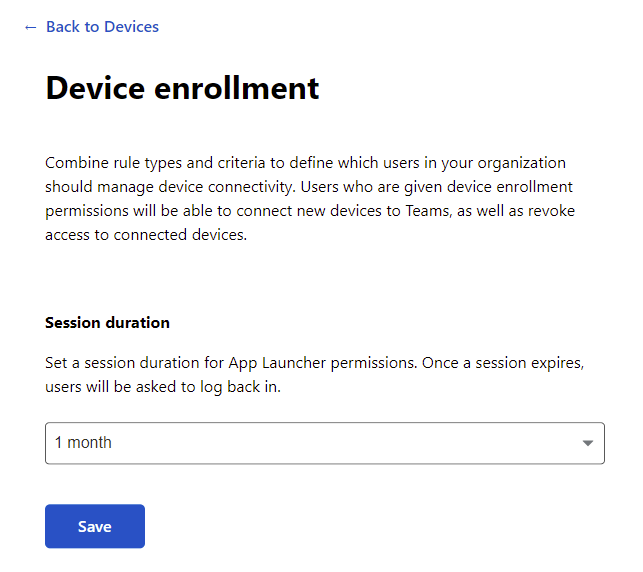

4. Defina uma Duração da Sessão antes de exigir um login, aqui está configurada para 1 mês mas defina a sua para um comprimento apropriado, o máximo, e clique em Salvar.

Registrando o Cliente Cloudflare WARP

Com a localização definida e as políticas de matrícula definidas, você deve registrar o dispositivo com o Cloudflare Teams para começar a usar as capacidades de filtragem DNS e HTTP.

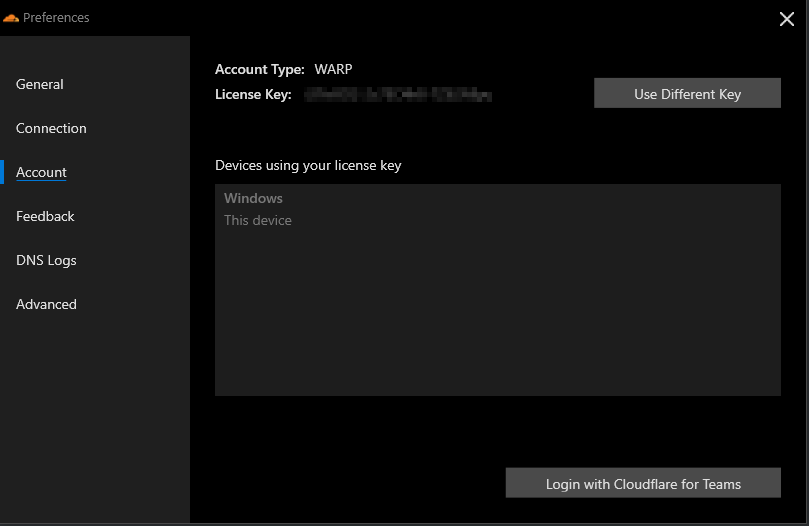

1. Abra as preferências do cliente Cloudflare WARP e navegue até a página da Conta. Uma vez lá, clique no botão Entrar com o Cloudflare for Teams.

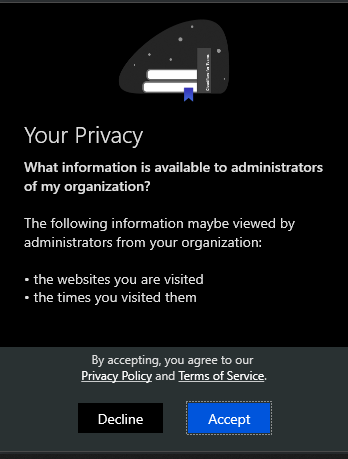

2. Clique em Próximo na janela de visão geral e Aceitar na janela de Privacidade.

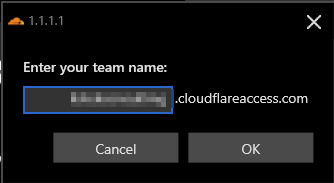

3. Insira o nome da conta do Cloudflare Teams. Você pode encontrar o nome da conta no painel do Cloudflare Teams, Configurações → Configurações Gerais → Domínio da Equipe.

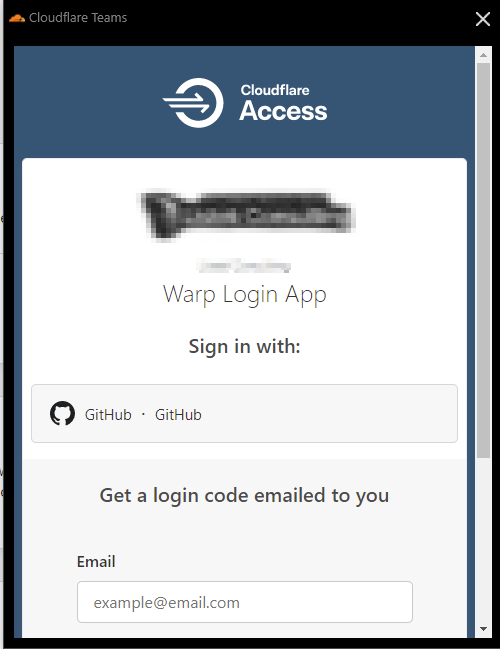

4. Faça login para registrar seu dispositivo com o Cloudflare for Teams.

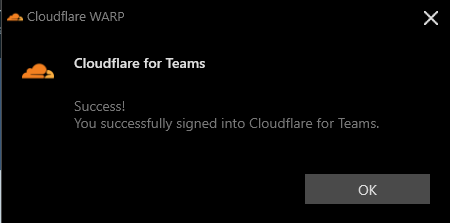

5. Se o login foi bem-sucedido, você verá uma mensagem de sucesso. Se sim, clique em OK para fechar.

Por fim, o cliente Cloudflare WARP terá uma aparência diferente para indicar que agora está conectado ao Teams em vez da rede WARP por si só, conforme mostrado abaixo.

Conclusão

O cliente Cloudflare WARP torna a segurança da conexão à internet rápida com configuração mínima. Ao focar em velocidade e portabilidade, uma poderosa conexão VPN multiplataforma permite que você proteja sua conexão com menos impacto de desempenho sobre a sobrecarga da conexão.

Para que você usará o Cloudflare WARP para se proteger?