Gérer les utilisateurs et les autorisations peut être redoutable, surtout si vous débutez en tant qu’administrateur. Mais la bonne nouvelle est que le Centre d’administration Active Directory (ADAC) est juste au coin de la rue.

Que vous créiez un utilisateur, réinitialisiez un mot de passe ou modifiiez les autorisations utilisateur, l’ADAC est à la hauteur de la tâche. Et dans ce tutoriel, vous apprendrez comment déployer et utiliser l’ADAC à un niveau professionnel.

Vous vous sentez excité ? Lisez la suite et commencez votre parcours en tant qu’administrateur avec l’ADAC !

A FREE read only tool that scans your AD and generates multiple interactive reports for you to measure the effectiveness of your password policies against a brute-force attack. Download Specops Password Auditor now!

Prérequis

Si vous prévoyez de suivre les exemples de ce tutoriel, assurez-vous d’avoir un serveur Windows. Ce tutoriel utilise Windows Server 2019, mais les versions ultérieures fonctionneront également.

Installation d’Active Directory sur Windows Server 2019+

Active Directory (AD) est un service d’annuaire qui permet aux administrateurs comme vous de gérer les autorisations et de contrôler l’accès aux ressources réseau. Mais comme AD n’est pas installé par défaut avec votre serveur Windows, vous devrez d’abord installer AD via le Gestionnaire de serveur.

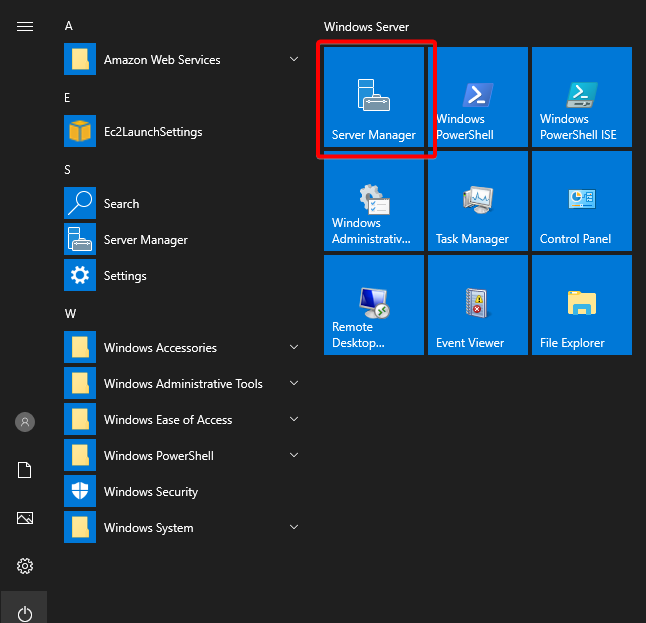

1. Ouvrez le Gestionnaire de serveur depuis le menu Démarrer.

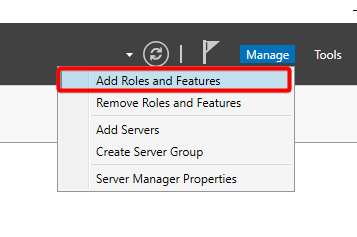

2. Sur le Gestionnaire de serveur, cliquez sur Gérer (en haut à droite) et sélectionnez l’option Ajouter des rôles et fonctionnalités. Un assistant d’installation apparaît, vous permettant d’installer AD.

3. Cochez l’option Ignorer cette page par défaut et cliquez sur Suivant, car cette page est purement introductive.

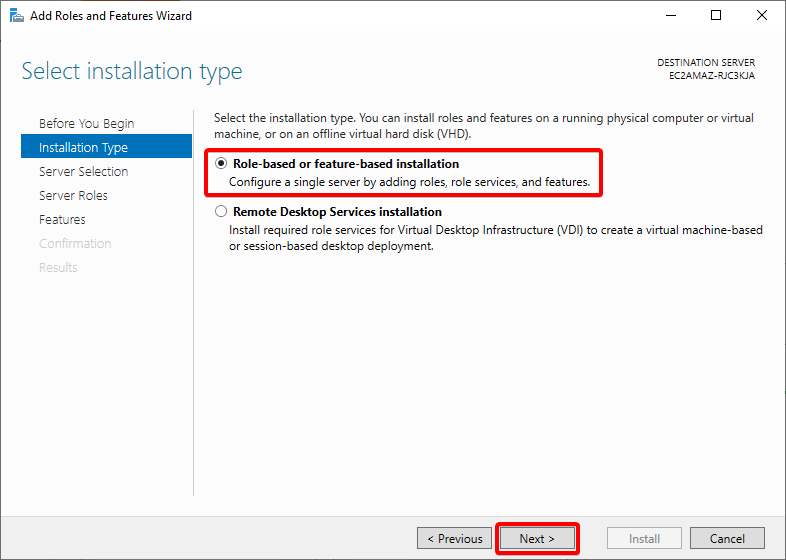

4. Sous la section Type d’installation, choisissez une installation basée sur les rôles ou les fonctionnalités, car vous travaillez sur un serveur unique, qui ne fait pas partie d’un VDI, et cliquez sur Suivant.

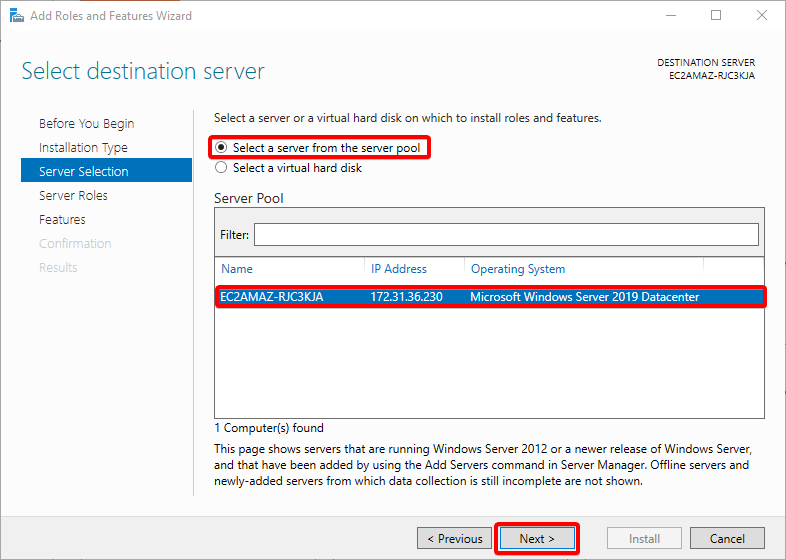

5. Maintenant, sélectionnez l’option Sélectionner un serveur dans le pool, choisissez le serveur pertinent comme destination pour l’installation, et cliquez sur Suivant.

Sélectionner le serveur que vous souhaitez utiliser comme contrôleur de domaine est crucial dans ce processus. Si vous travaillez sur le premier hôte de votre environnement, il n’y aura qu’un seul serveur dans le pool. Mais si vous êtes dans un environnement en direct avec des services existants, vous verrez les autres serveurs de l’environnement.

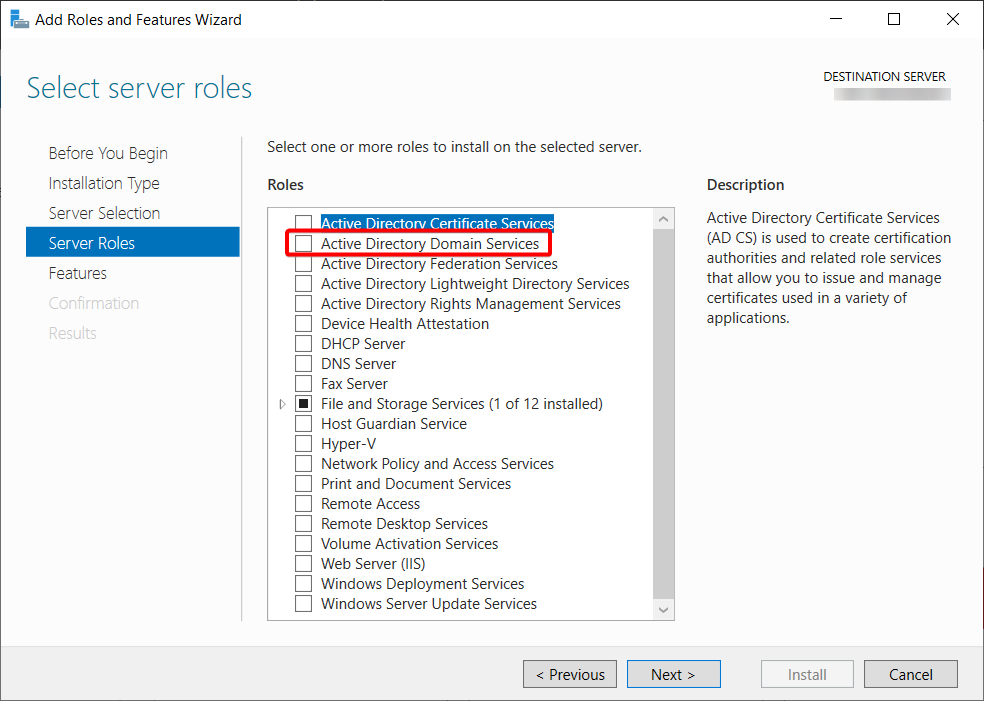

6. Cochez l’option Services de domaine Active Directory, ce qui peut ouvrir une fenêtre supplémentaire si des fonctionnalités dépendantes sont manquantes.

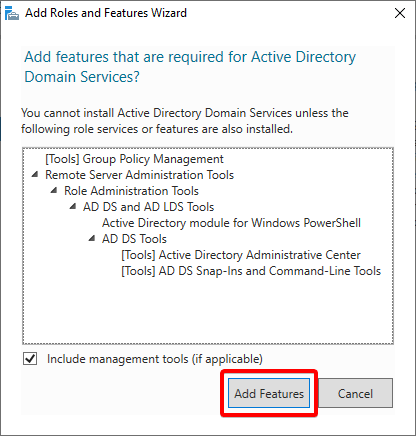

7. Confirmez les dépendances et cliquez sur Ajouter des fonctionnalités.

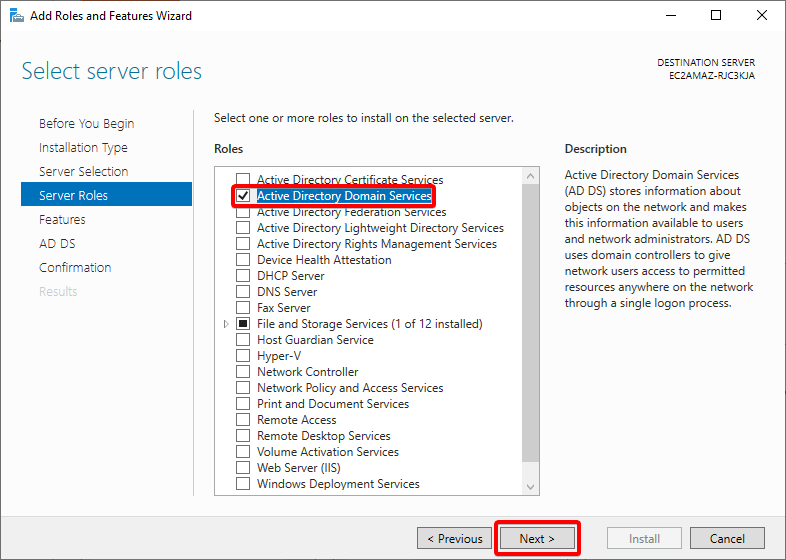

8. Vérifiez que l’option Services de domaine Active Directory est sélectionnée et cliquez sur Suivant.

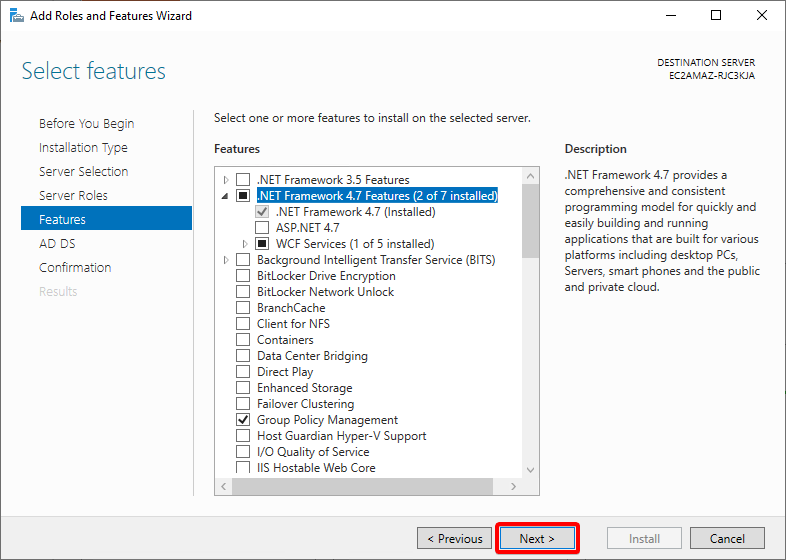

9. Laissez tout par défaut dans la section Fonctionnalités et cliquez sur Suivant.

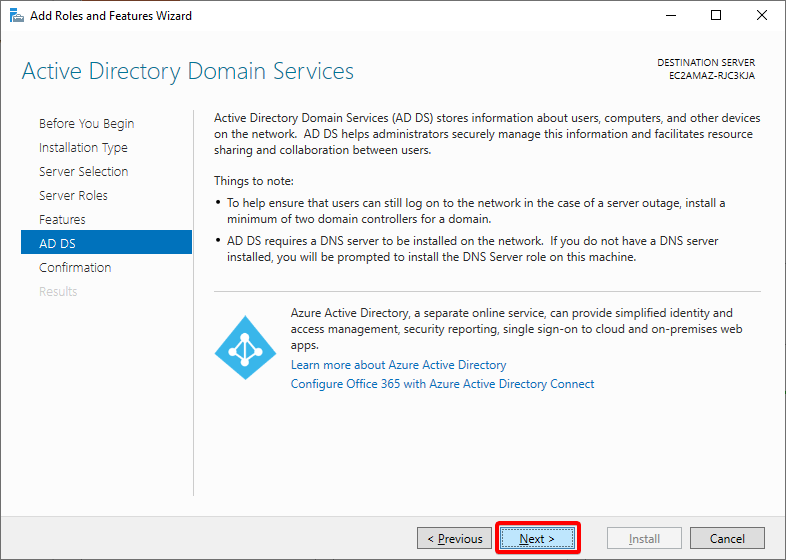

10. N’hésitez pas à consulter l’introduction à AD DS et cliquez sur Suivant.

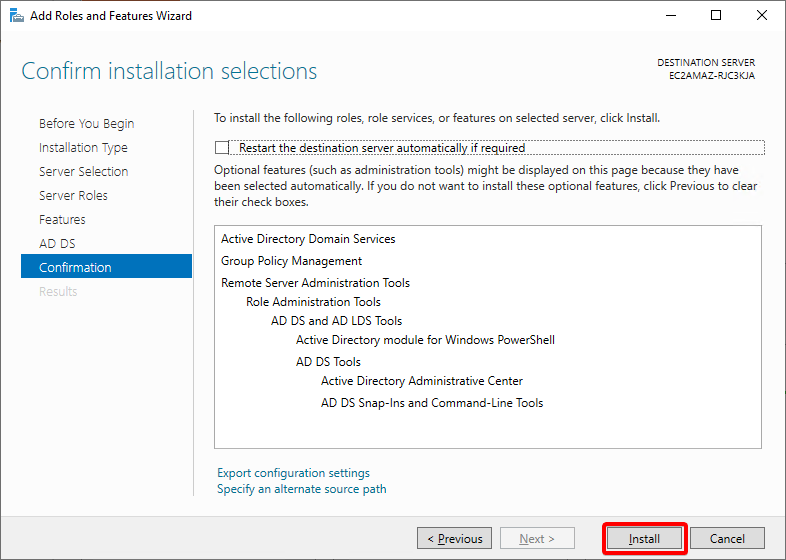

11. Confirmez vos sélections d’installation et cliquez sur Installer. Cela lance l’installation d’AD sur votre serveur.

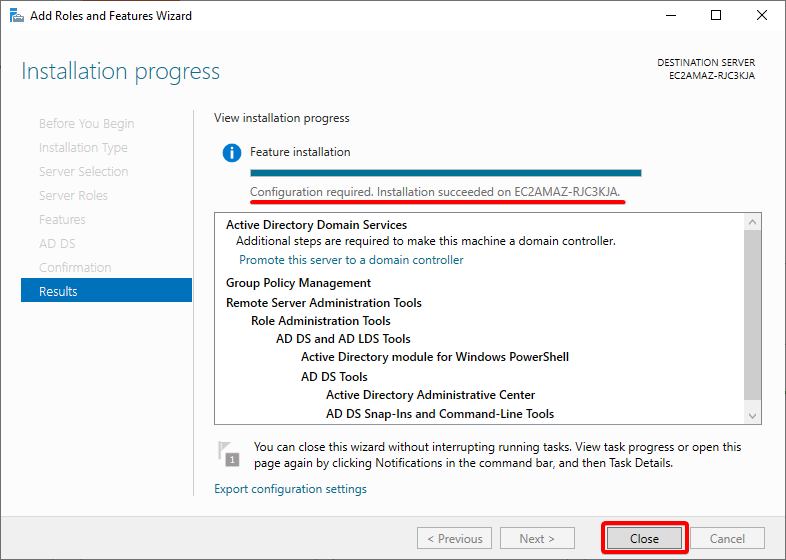

12. Enfin, cliquez sur Fermer une fois l’installation terminée. Vous avez installé avec succès ADAC, et à partir de maintenant, vous pourrez profiter d’une gestion souple de l’AD.

Configuration de l’installation d’AD

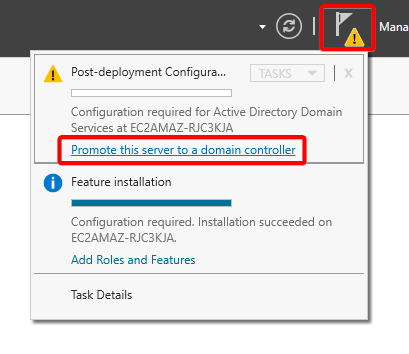

Même après l’installation, AD nécessite toujours une configuration pour que le serveur soit promu en contrôleur de domaine. Ce processus permet à votre serveur de devenir l’autorité pour un domaine AD, ce qui est essentiel pour que les hôtes reconnaissent quel serveur est le contrôleur de domaine.

1. Sur votre Gestionnaire de serveur, sélectionnez le point d’exclamation jaune à côté du drapeau (en haut à droite) et cliquez sur le lien Promouvoir ce serveur en contrôleur de domaine.

La fenêtre de l’Assistant Configuration des services AD s’ouvre, où vous configurerez votre nouveau contrôleur de domaine.

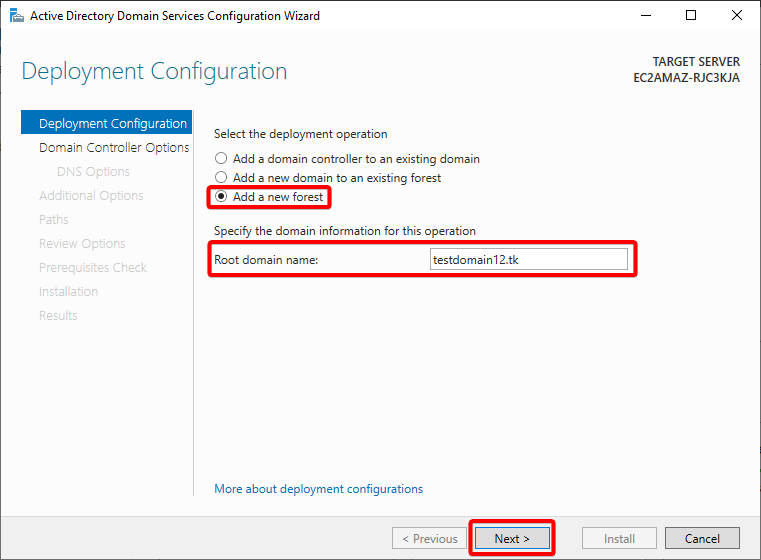

2. Sous Configuration du déploiement, sélectionnez l’option Ajouter un nouvel domaine. Un domaine est une structure utilisée par AD pour définir et regrouper des domaines ensemble.

Spécifiez le nom de domaine racine et cliquez sur Suivant. Le choix de ce tutoriel pour le nom de domaine racine est testdomain12.tk.

Dans ce tutoriel, vous créerez une nouvelle structure, mais il est possible de rejoindre un domaine existant pour étendre votre infrastructure.

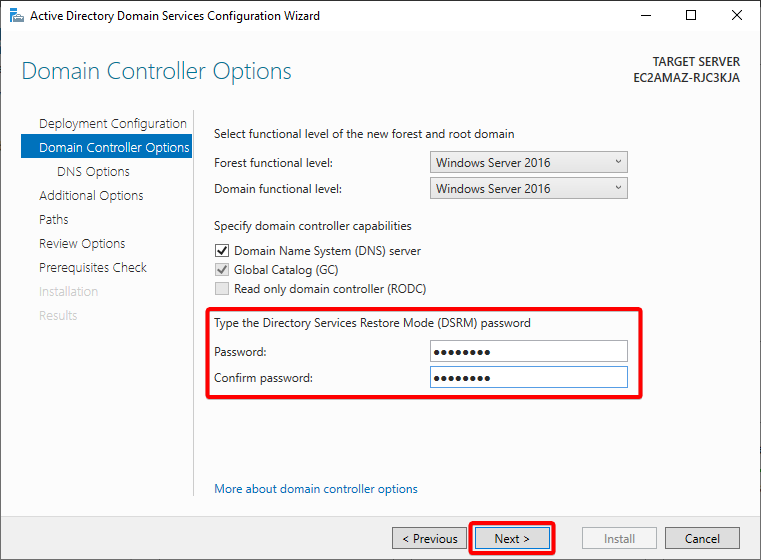

3. Laissez les paramètres par défaut dans les Options du contrôleur de domaine et définissez uniquement votre mot de passe souhaité.

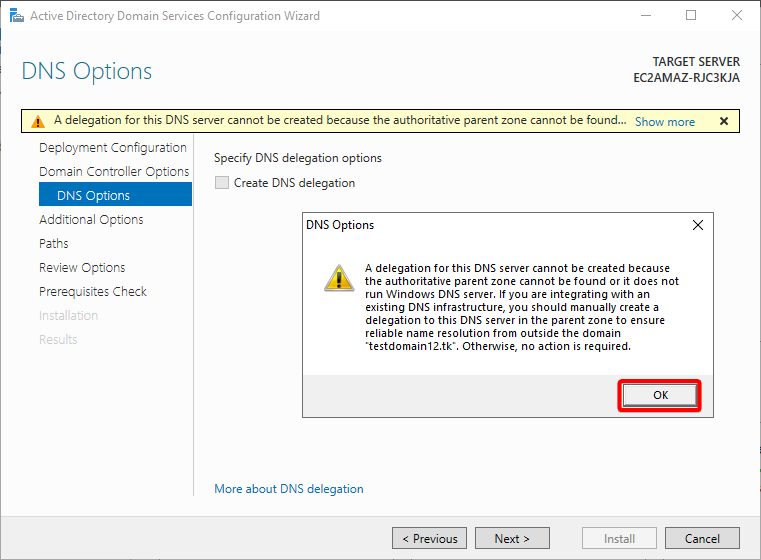

Si votre serveur ne peut pas trouver de parent autoritaire pour le DNS, vous rencontrerez le message d’avertissement suivant.

Ce message vous rappelle simplement de configurer correctement vos enregistrements DNS existants pour résoudre correctement le nom de votre domaine. Cette action s’applique uniquement lorsque vous souhaitez intégrer votre domaine à l’infrastructure existante.

Si ce n’est pas le cas et que vous construisez une nouvelle infrastructure avec ce serveur comme nouveau serveur parent DNS, ignorez ce message.

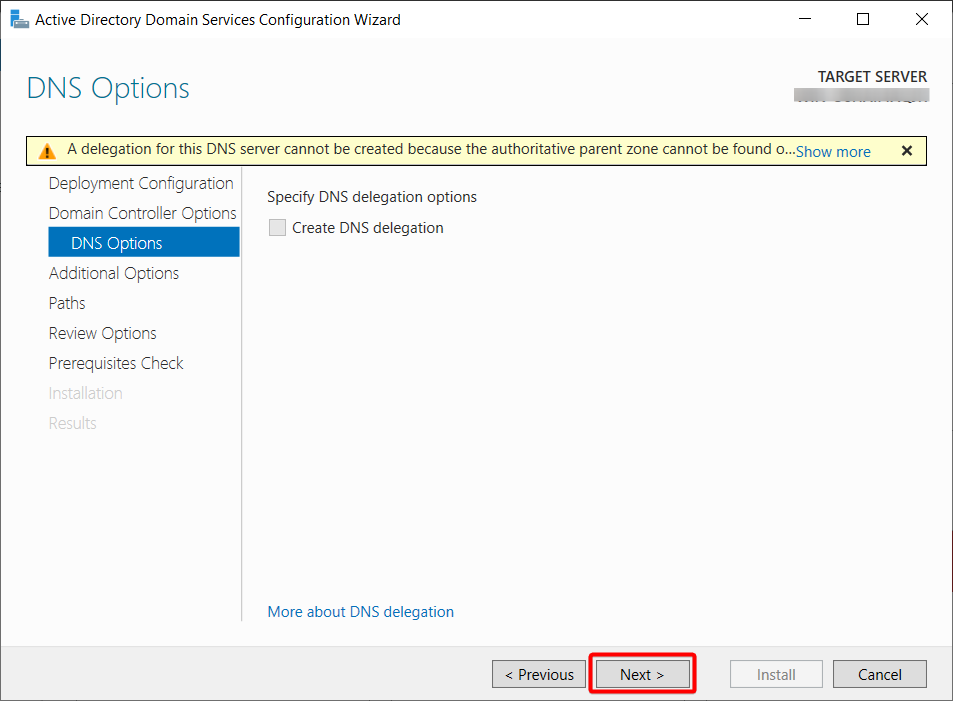

4. Laissez l’option Créer une délégation DNS non cochée et cliquez sur Suivant.

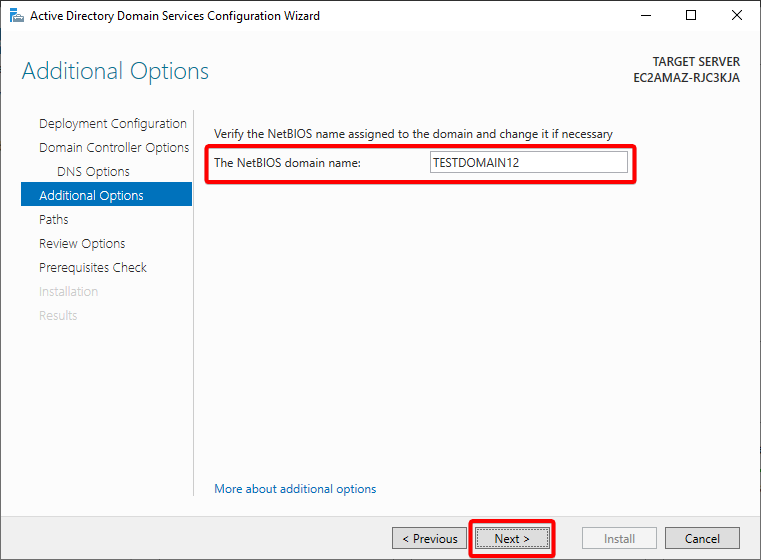

5. Maintenant, laissez le nom de domaine NetBIOS par défaut et cliquez sur Suivant.

Par défaut, l’assistant définit le nom de domaine NetBIOS comme une version abrégée du nom de domaine que vous avez fourni dans le nom de domaine racine à l’étape deux.

Même si vous pouvez modifier le nom de domaine NetBIOS, il est préférable de laisser cela par défaut car cela est lié à votre domaine.

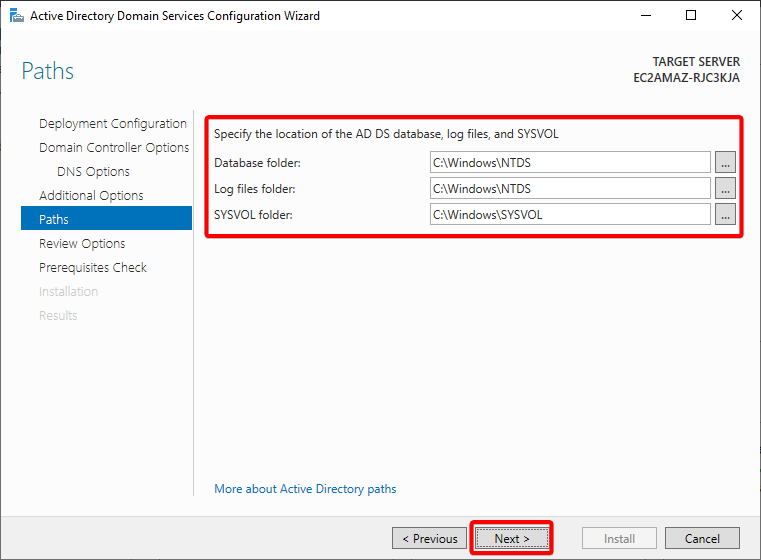

6. Comme dans les étapes précédentes, laissez les chemins par défaut pour définir les répertoires locaux de l’installation.

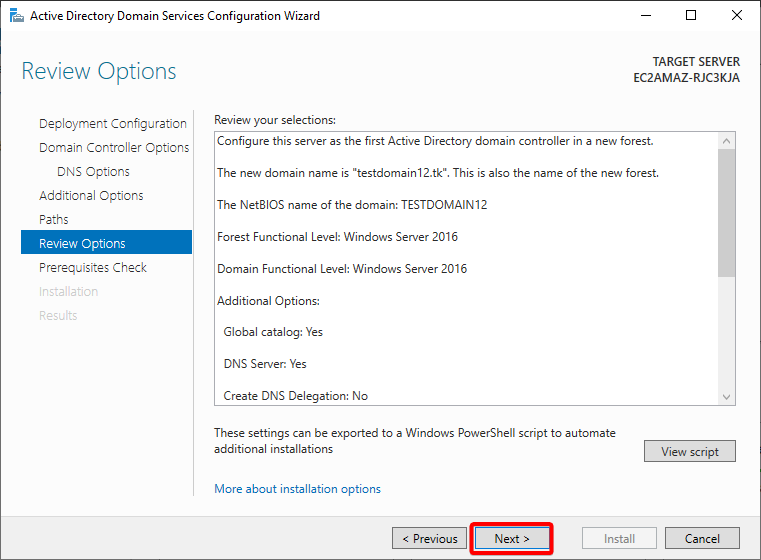

7. Examinez les options pour votre installation et cliquez sur Suivant lorsque vous êtes satisfait de tout.

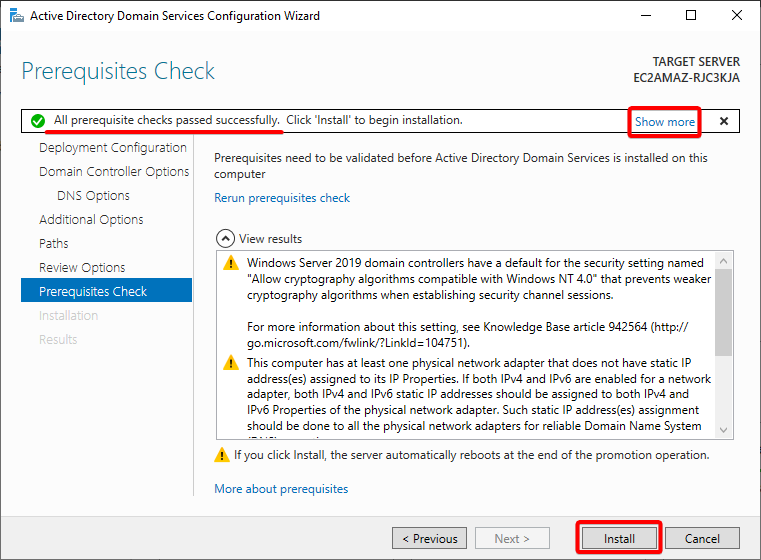

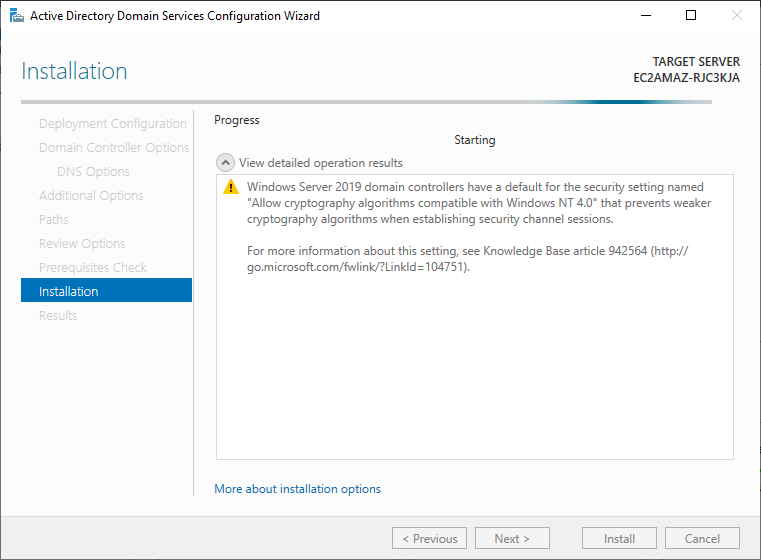

8. Cliquez sur Installer une fois que l’assistant a validé votre configuration et s’est assuré que tout est prêt pour le déploiement.

Si vous voyez le message Tous les contrôles préalables ont été validés avec succès, comme illustré ci-dessous, vous êtes prêt à poursuivre l’installation. Sinon, cliquez sur Afficher plus et examinez davantage.

Après la fin de l’installation, votre serveur redémarrera.

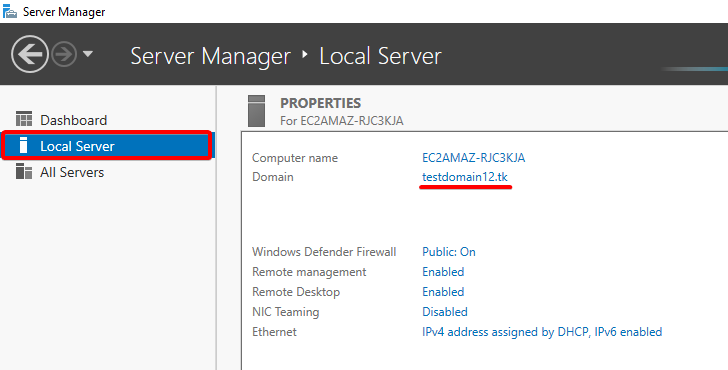

9. Enfin, ouvrez votre Gestionnaire de serveur après le redémarrage et accédez à l’onglet Serveur local (volet gauche). Vous verrez que le groupe de travail a été modifié pour correspondre à votre nom de domaine racine (testdomain12.tk), ce qui confirme que votre serveur est maintenant sur le domaine.

Création d’une unité organisationnelle

Une Unité Organisationnelle (ou OU) est un contenant conçu pour organiser votre environnement, en maintenant les choses ordonnées et sécurisées. Les OUs sont particulièrement utiles lors de la configuration de permissions spécifiques pour les membres de l’OU.

Pour créer une OU dans le répertoire principal de la forêt de votre domaine:

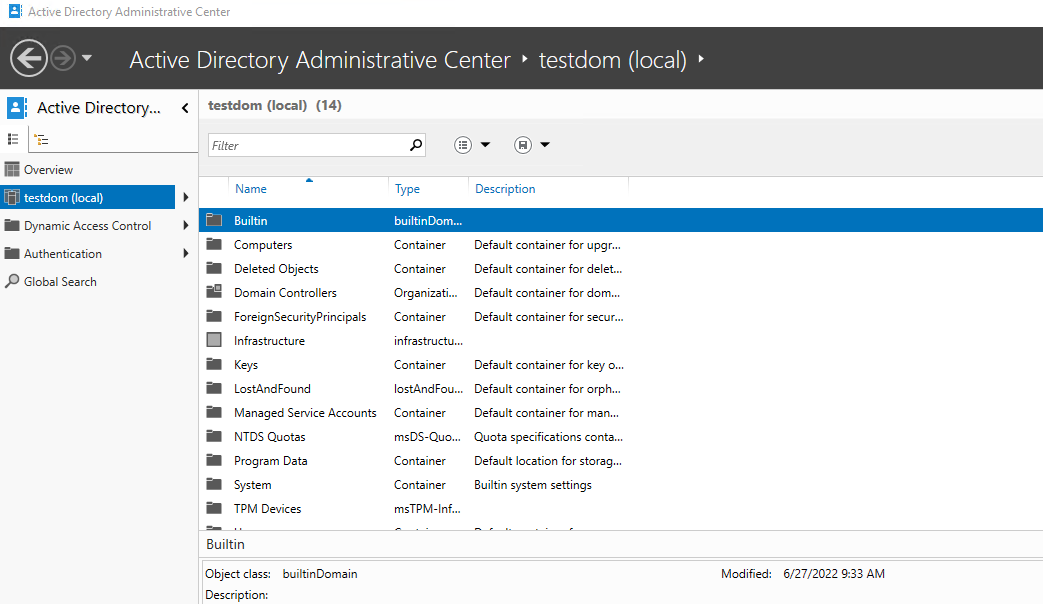

1. Ouvrez le Centre d’Administration Active Directory (ADAC) depuis le Menu Démarrer.

2. Une fois ADAC ouvert, sélectionnez votre domaine géré dans le volet de gauche, comme illustré ci-dessous.

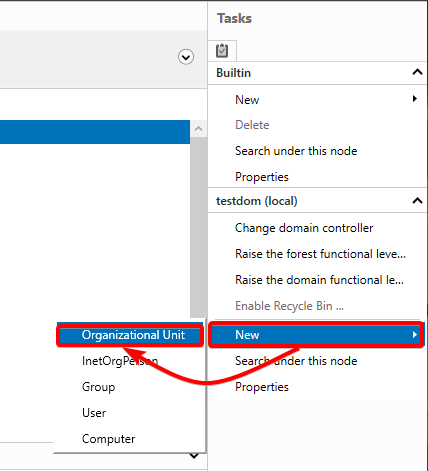

3. Dans le volet des tâches (à l’extrême droite), sélectionnez Nouveau —> Unité Organisationnelle sous votre domaine sélectionné. Cela ouvre une boîte de dialogue où vous pouvez configurer une nouvelle OU (étape quatre).

Si le volet des tâches n’est pas affiché par défaut, cliquez sur Gérer (en haut à droite) —> Volet des tâches.

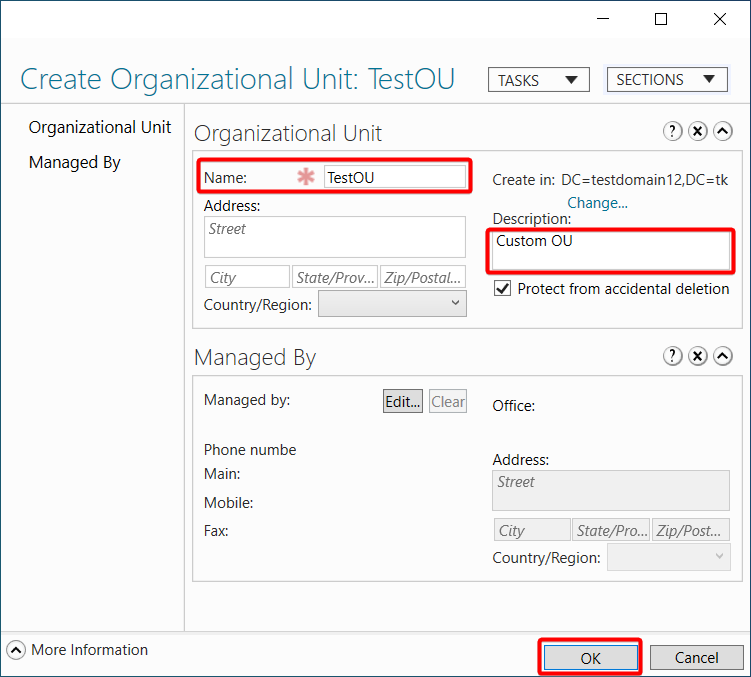

4. Maintenant, spécifiez un Nom et une brève Description pour la nouvelle OU, et cliquez sur OK pour créer l’OU. Ce tutoriel utilise TestOU comme nom de l’OU.

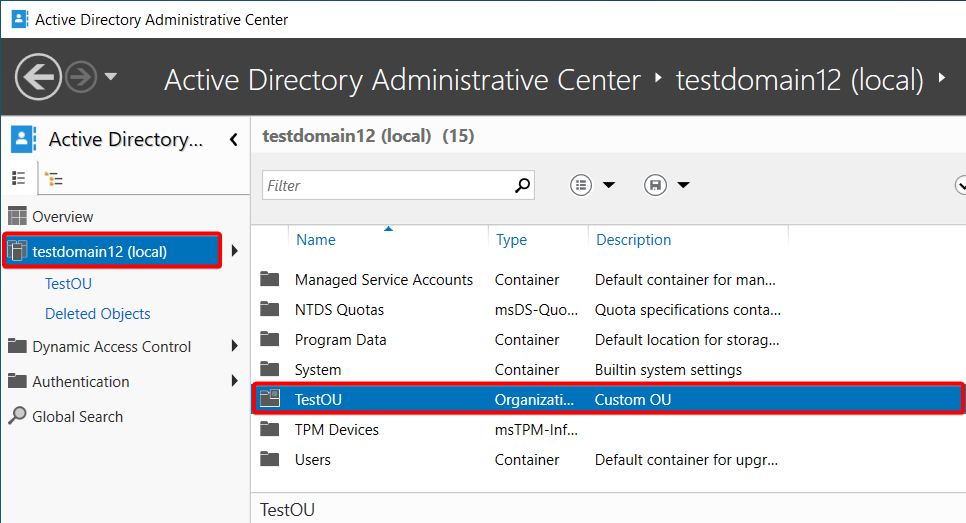

5. Enfin, sélectionnez votre domaine et confirmez l’existence de la nouvelle OU, comme illustré ci-dessous.

Ajout d’utilisateurs à une Unité Organisationnelle

Les employés ont besoin d’accéder aux ressources de l’organisation lors de leur intégration à l’entreprise. Généralement, votre première tâche consiste à ajouter un compte utilisateur dans AD et à fournir les permissions nécessaires ultérieurement.

Pour ajouter des utilisateurs à votre OU:

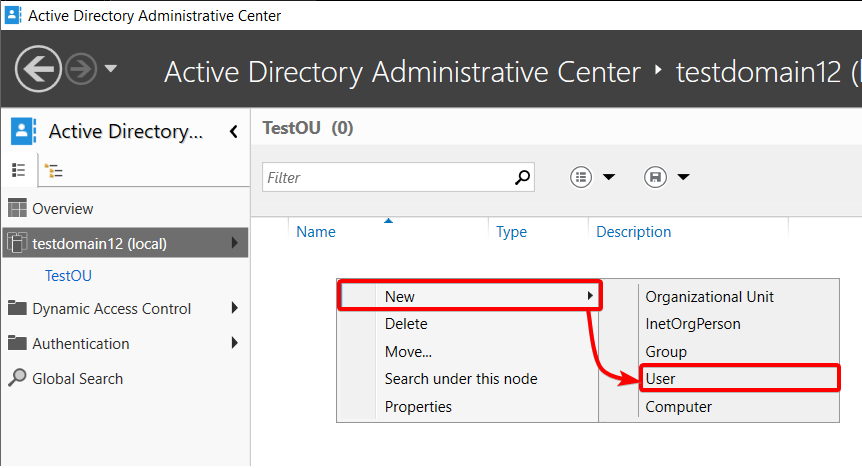

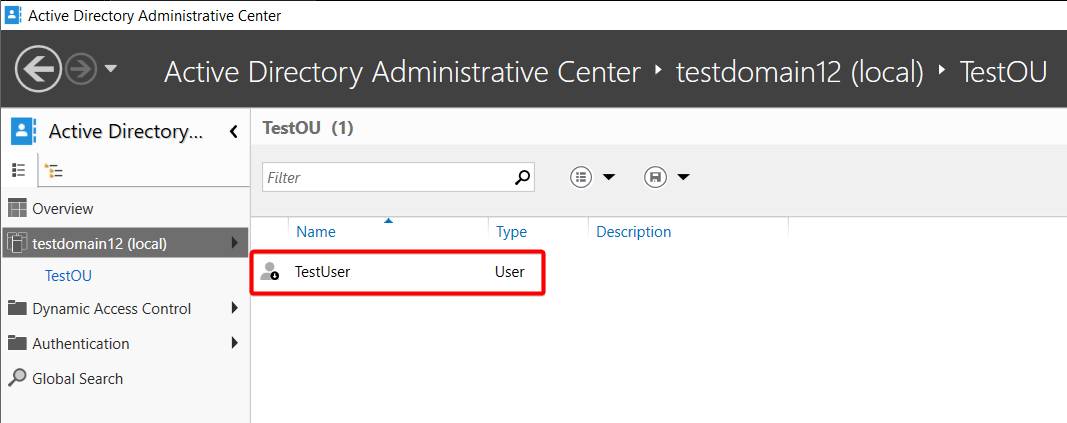

1. Double-cliquez sur votre répertoire ou OU souhaité. Accéder à la nouvelle OU créée récemment

2. Ensuite, faites un clic droit dans la liste du tableau vierge —> Nouveau —> Utilisateur pour initier la création d’un nouvel utilisateur.

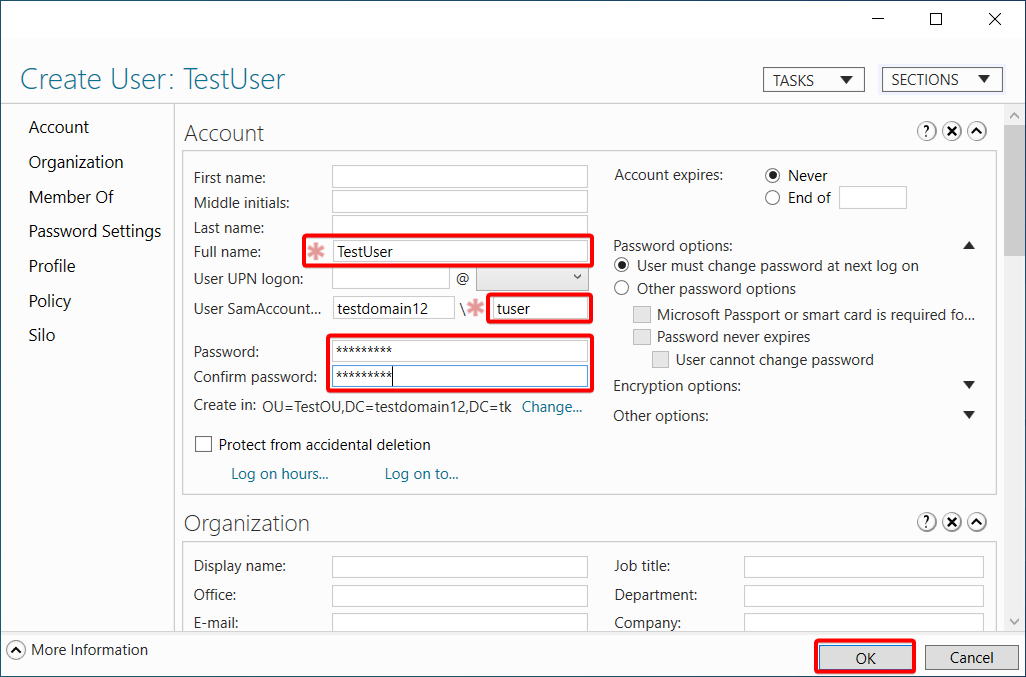

3. Enfin, remplissez les champs requis (marqués d’astérisques rouges) ainsi que le mot de passe de l’utilisateur, et cliquez sur OK pour créer le nouvel utilisateur.

Le nom complet et le nom d’utilisateur SamAccountName pour la connexion sont les seuls champs obligatoires. Mais, comme vous pouvez le voir par le nombre de champs optionnels, de nombreux champs personnalisables sont disponibles. Par exemple, le nom complet, les initiales du deuxième prénom et le nom de famille seront traduits sur le compte de l’utilisateur et sur toute application utilisant l’authentification unique (intégration de connexion utilisateur AD).

De retour à la fenêtre principale de l’ADAC, vous verrez le nouvel utilisateur créé dans votre OU.

Réinitialisation des mots de passe utilisateur

Il se peut qu’un utilisateur ait oublié son mot de passe (ce qui arrive tout le temps). Si c’est le cas, vous devrez trouver l’utilisateur en question et réinitialiser son mot de passe. Heureusement, l’ADAC est à la hauteur de la tâche.

Pour réinitialiser le mot de passe d’un utilisateur :

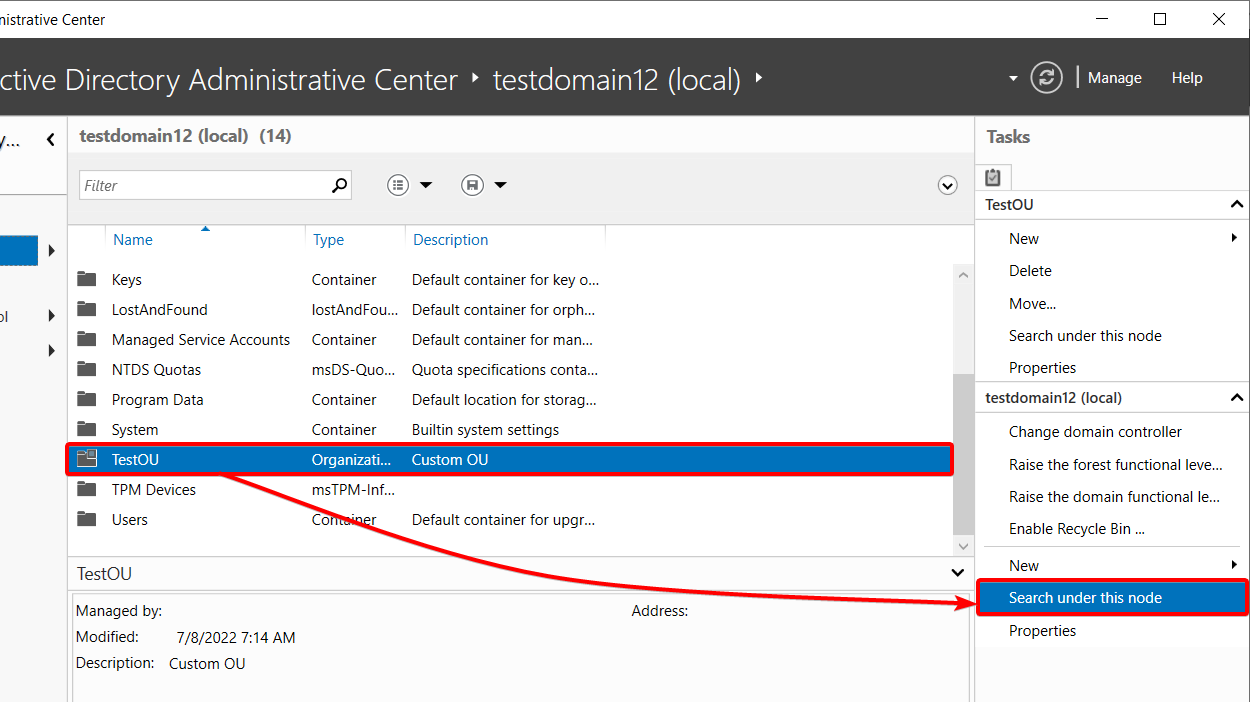

1. Ouvrez l’ADAC, mettez en surbrillance le domaine où se trouve l’utilisateur et cliquez sur Rechercher sous cette option de nœud dans le volet des tâches, comme indiqué ci-dessous.

A Global Search option appears on the left pane (step three).

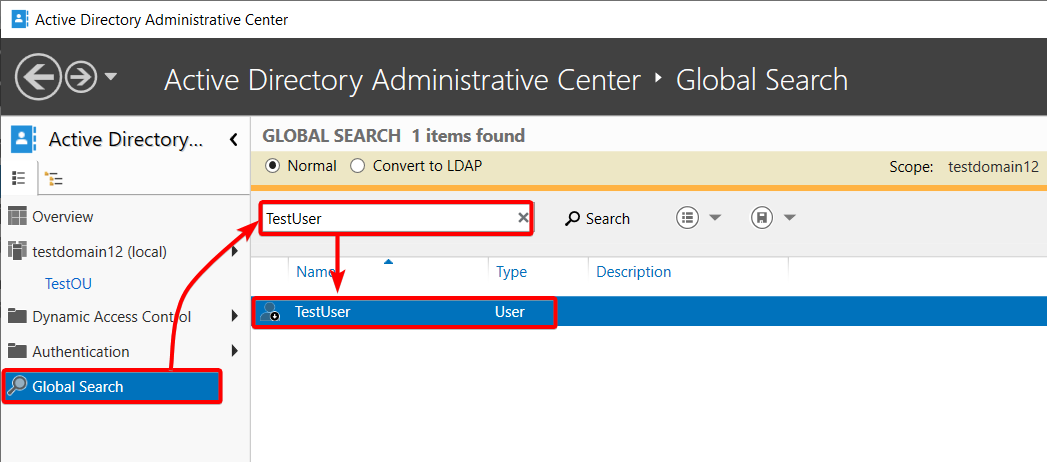

2. Ensuite, cliquez sur l’option de recherche globale (volet de gauche), saisissez le nom d’utilisateur (ou l’un des attributs d’identification de l’utilisateur, comme le prénom ou le nom de famille) et appuyez sur Entrée pour rechercher l’utilisateur.

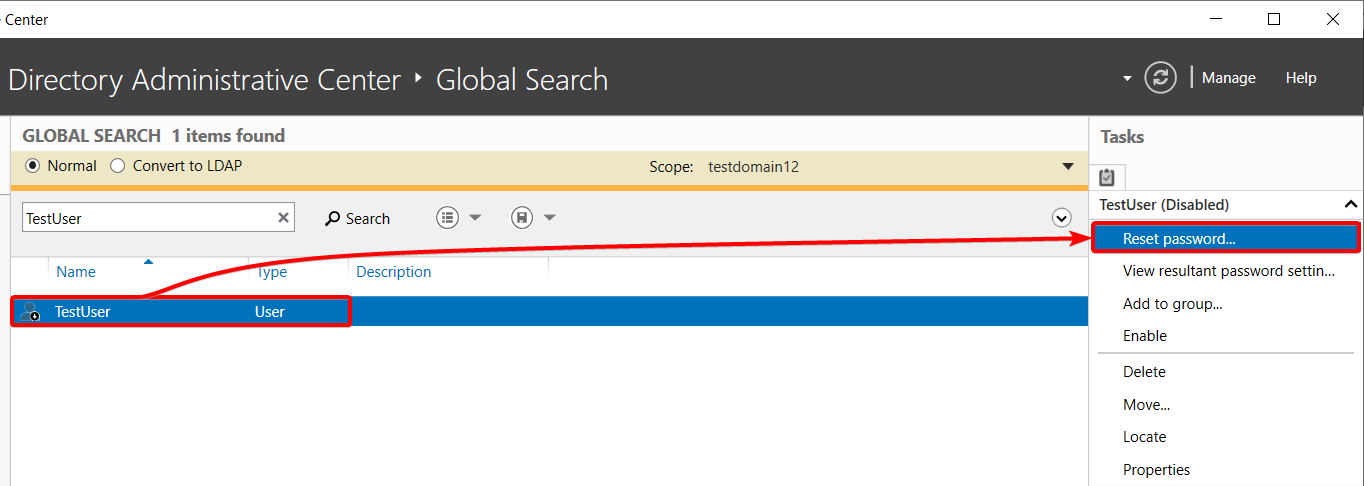

3. Sélectionnez l’utilisateur et cliquez sur Réinitialiser le mot de passe dans le volet des tâches. Une boîte de dialogue s’ouvre où vous pouvez réinitialiser le mot de passe de l’utilisateur (étape quatre).

Si vous supprimez un utilisateur ou tout objet AD, choisissez plutôt l’option Supprimer. Lorsque les employés quittent l’entreprise, la suppression des comptes d’utilisateurs dans l’AD est essentielle pour fermer l’accès, afin qu’ils ne puissent pas se reconnecter et causer des problèmes.

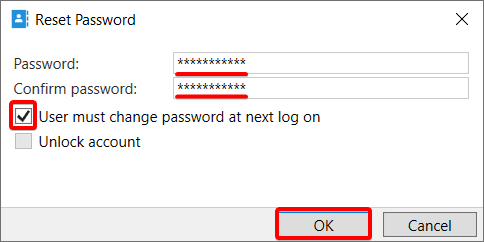

Enfin, réinitialisez le mot de passe de l’utilisateur avec ce qui suit :

- Mettez un mot de passe aléatoire et confirmez-le. Assurez-vous que le mot de passe respecte les exigences de votre organisation.

- Cochez l’option L’utilisateur doit changer le mot de passe lors de la prochaine connexion sur pour obliger l’utilisateur à changer le mot de passe avant de se connecter au compte.

- Cliquez sur OK pour finaliser la réinitialisation du mot de passe de l’utilisateur.

Restauration d’un utilisateur ou de tout objet AD

Lorsque vous supprimez accidentellement un objet, tel qu’un utilisateur ou un groupe, vous devrez récupérer cet objet. Mais comment ? Vous pouvez récupérer n’importe quel objet tant que la Corbeille est activée.

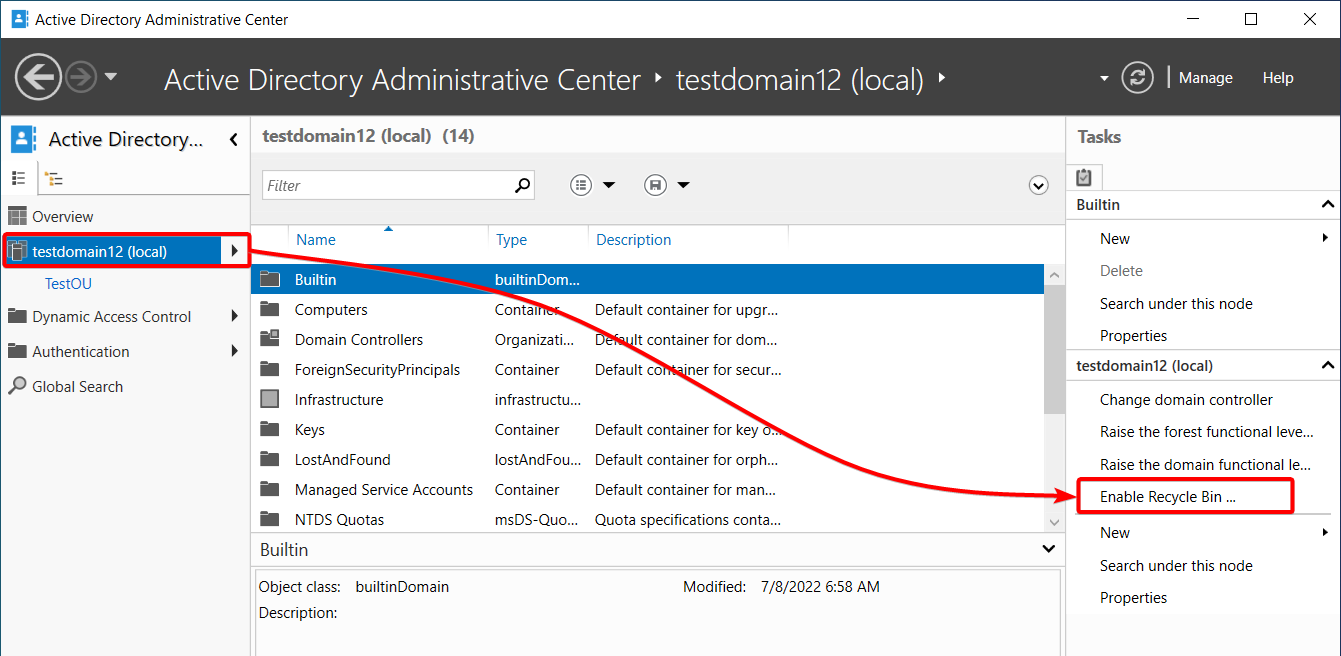

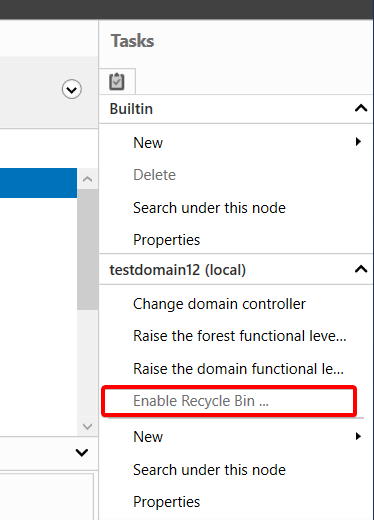

Donc, avant d’apporter des changements drastiques à votre domaine, assurez-vous d’activer d’abord la Corbeille :

1. Sélectionnez le domaine pertinent (volet gauche) et cliquez sur l’option Activer la Corbeille dans le volet des tâches, comme indiqué ci-dessous, pour activer la Corbeille.

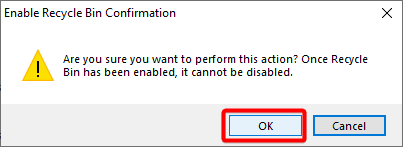

2. Ensuite, cliquez sur OK lorsqu’on vous demande de confirmer l’activation de la Corbeille.

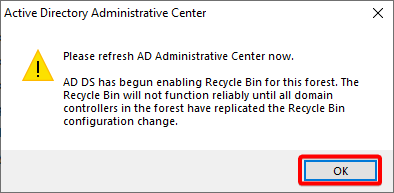

3. Cliquez à nouveau sur OK pour confirmer les modifications.

4. Appuyez sur la touche F5 pour actualiser ADAC, et l’option Activer la Corbeille est maintenant grisée, indiquant que la Corbeille est activée.

Vous pouvez maintenant supprimer des objets en toute sécurité et les récupérer au besoin.

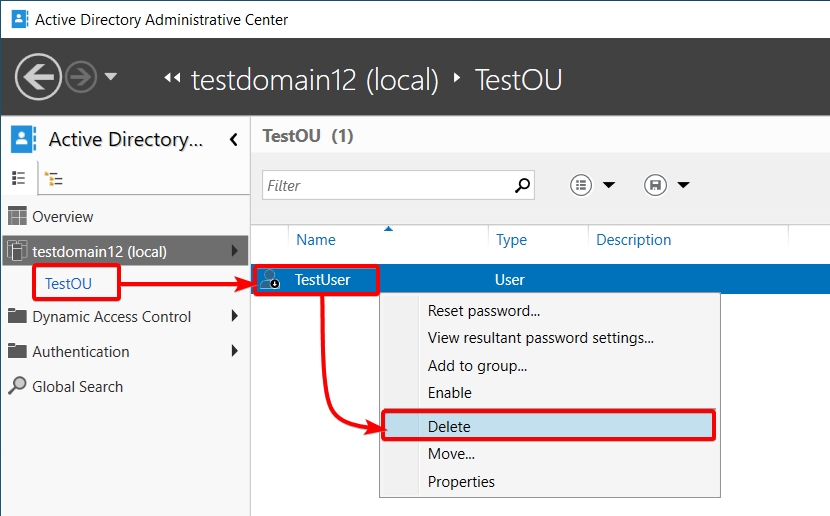

5. Maintenant, supprimez un utilisateur avec ce qui suit :

- Accédez à votre domaine.

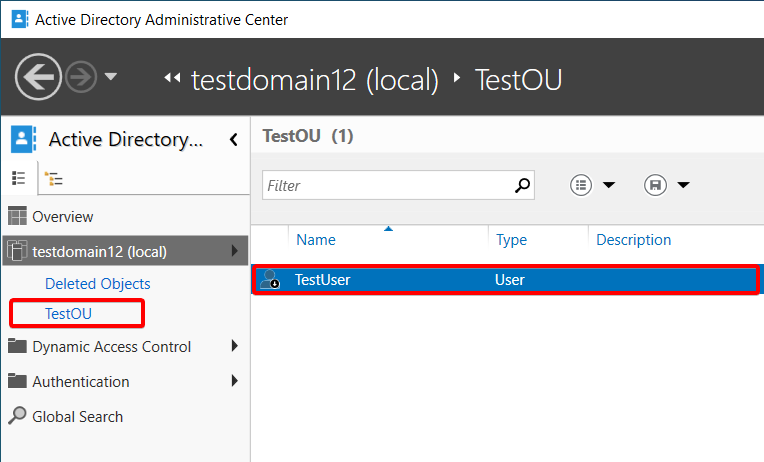

- Sélectionnez l’OU où réside l’utilisateur.

- Cliquez avec le bouton droit sur l’utilisateur et sélectionnez l’option Supprimer pour le supprimer.

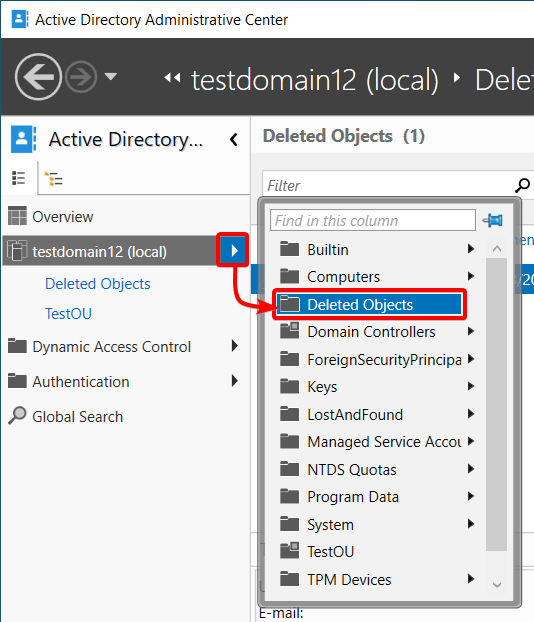

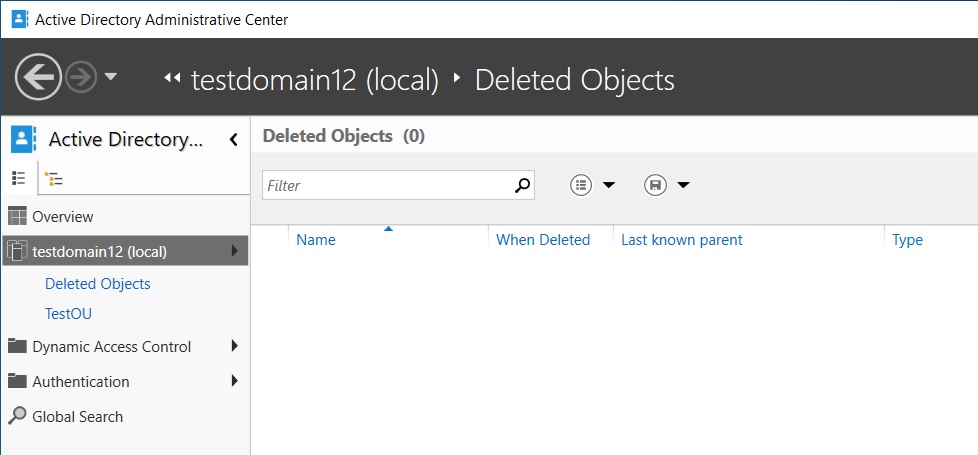

6. Cliquez sur l’icône de flèche droite à côté de votre domaine (volet de gauche), et sélectionnez le conteneur Objets supprimés pour voir la liste de tous les objets supprimés.

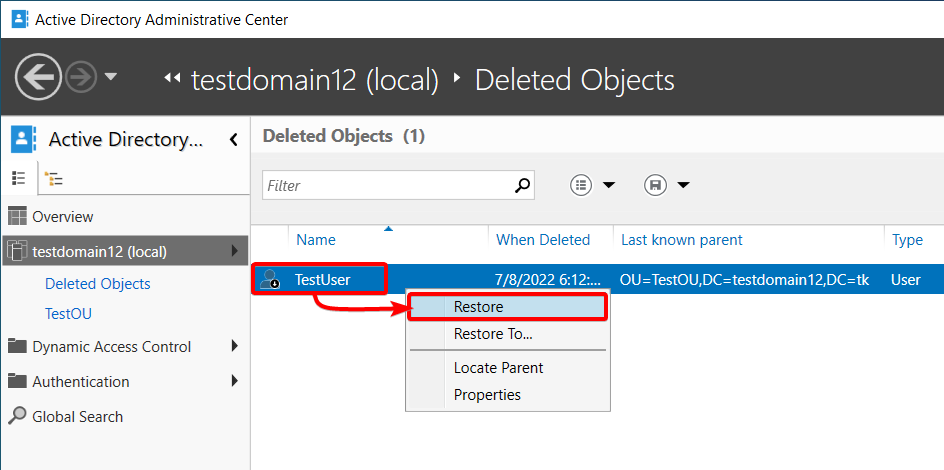

7. Cliquez avec le bouton droit sur l’utilisateur dans la liste des objets supprimés et sélectionnez l’option Restaurer pour le ramener à son OU d’origine. Mais si vous préférez restaurer l’utilisateur dans un conteneur/OU différent, choisissez plutôt l’option Restaurer vers.

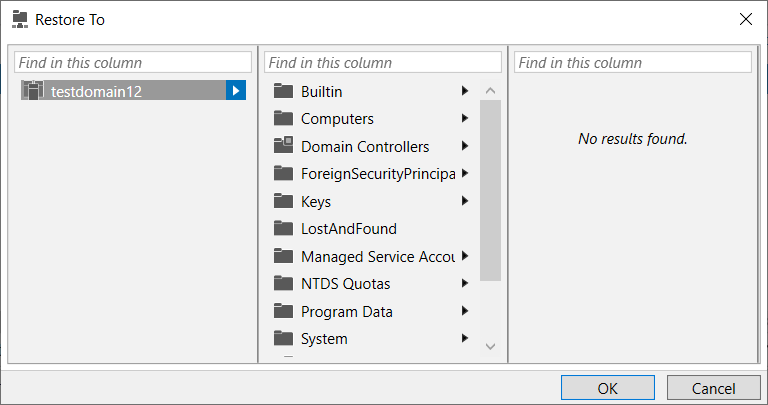

Si vous choisissez de restaurer l’utilisateur dans un emplacement différent, la fenêtre contextuelle ci-dessous apparaît où vous pouvez sélectionner l’emplacement de restauration.

Une fois restauré, l’utilisateur disparaît du conteneur Objets supprimés.

8. Enfin, cliquez sur l’OU où vous avez créé l’utilisateur, et vous verrez que l’utilisateur est de retour dans l’OU.

Consultation de l’historique PowerShell dans ADAC

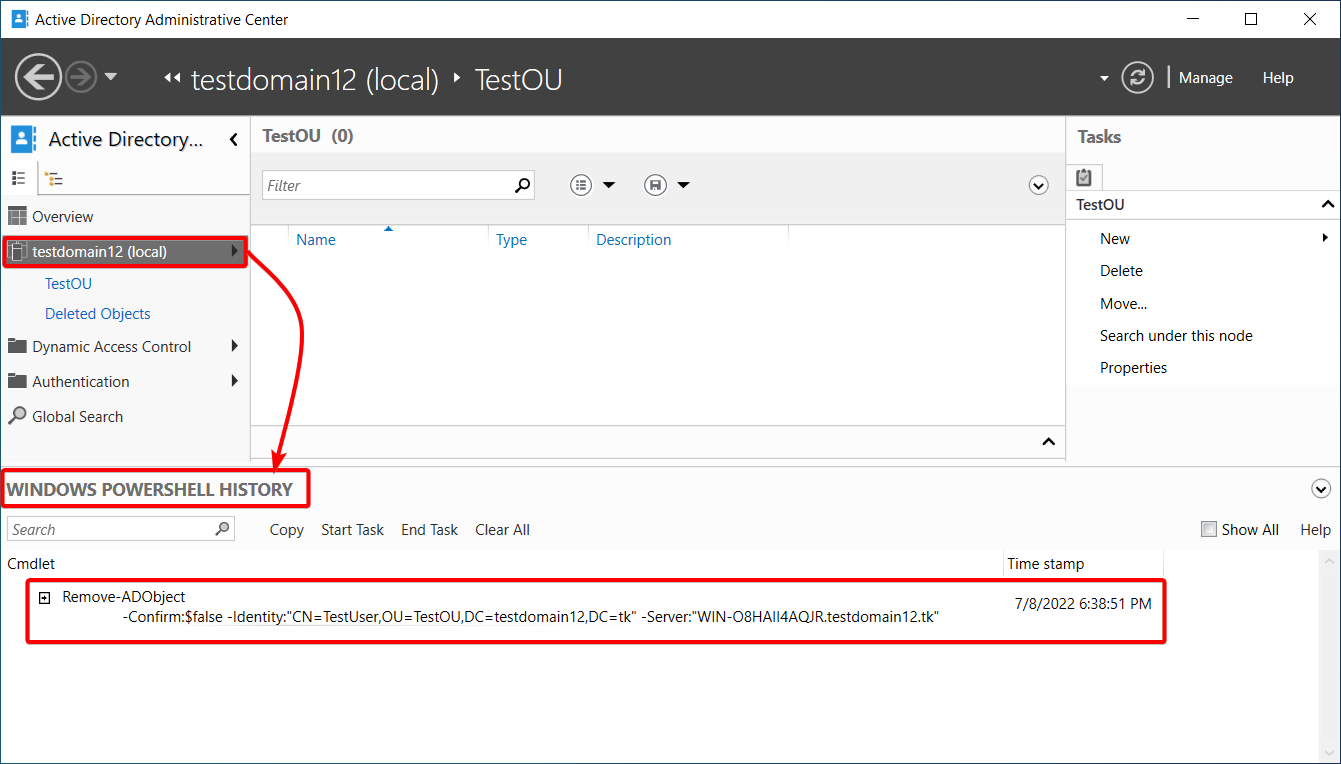

Supposez que l’un de vos collègues ait apporté des modifications non autorisées à votre contrôleur de domaine. Naturellement, vous devrez consulter l’historique et voir quelles modifications ont été apportées dès que possible, et ADAC peut vous aider.

Naviguez vers votre domaine et cliquez sur la section HISTORIQUE DE WINDOWS POWERSHELL en bas pour développer la section puisqu’elle est réduite par défaut.

Une fois développé, vous pouvez voir l’historique PowerShell puisque PowerShell exécute des commandes pour toutes les modifications que vous apportez dans ADAC. Examiner l’historique vous permet d’identifier quelles modifications non autorisées ont été apportées à votre domaine et éventuellement de les annuler.

Ci-dessous, vous pouvez voir qu’un objet (un utilisateur) a été supprimé avec la cmdlet Remove-ADObject. Maintenant, vous pouvez restaurer cet utilisateur supprimé dans son unité organisationnelle.

Étendez la fonctionnalité de la Stratégie de groupe et simplifiez la gestion des politiques de mot de passe détaillées. Ciblez n’importe quel niveau de GPO, groupe, utilisateur ou ordinateur avec des paramètres de dictionnaire et de phrase secrète grâce à Specops Password Policy. Essayez-le gratuitement!

Conclusion

Ce tutoriel visait à améliorer votre capacité à gérer une instance AD à partir de zéro. A-t-il bien réussi? Vous avez passé en revue l’installation et la configuration de l’instance, l’administration des utilisateurs, des objets et des unités organisationnelles, vous permettant de gérer un environnement modeste.

Vous êtes maintenant confiant pour gérer les objets dans votre domaine sans vous inquiéter s’ils sont supprimés, car vous pouvez toujours les restaurer depuis la Corbeille en quelques clics.

Si vous arrivez un jour à un point où votre grande organisation devient chaotique, envisagez de nettoyer votre AD.

Source:

https://adamtheautomator.com/active-directory-administrative-center/