사용자 및 권한 관리는 힘들 수 있습니다. 특히 관리자로서 시작하는 경우 더욱 그렇습니다. 그러나 좋은 소식은 Active Directory 관리 센터(ADAC)가 바로 가까이에 있다는 것입니다.

사용자 생성, 비밀번호 재설정 또는 사용자 권한 변경과 같은 작업을 수행하는 데 ADAC는 충분히 강력합니다. 이 튜토리얼에서는 ADAC를 전문 수준으로 배포하고 활용하는 방법을 배우게 될 것입니다.

기대감이 솟아오르시나요? 계속 읽고 ADAC로 관리자의 여정을 시작하세요!

A FREE read only tool that scans your AD and generates multiple interactive reports for you to measure the effectiveness of your password policies against a brute-force attack. Download Specops Password Auditor now!

전제 조건

이 튜토리얼의 예제를 따르려면 Windows Server가 필요합니다. 이 튜토리얼은 Windows Server 2019를 사용하나 이후 버전도 작동할 것입니다.

Windows Server 2019+에 Active Directory 설치하기

Active Directory(AD)는 관리자와 같은 사용자가 네트워크 리소스에 대한 액세스 권한을 관리하고 제어할 수 있도록 하는 디렉터리 서비스입니다. 그러나 AD는 Windows Server에 기본적으로 설치되어 있지 않으므로 먼저 Server Manager를 통해 AD를 설치해야 합니다.

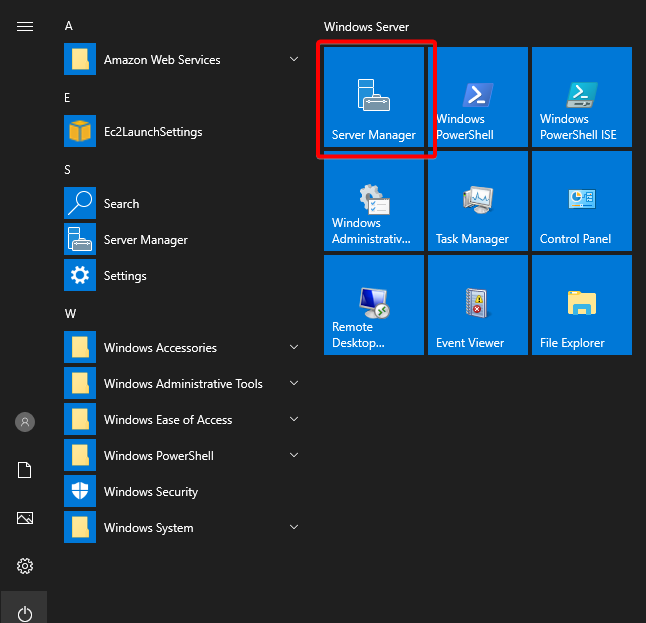

1. 시작 메뉴에서 Server Manager를 엽니다.

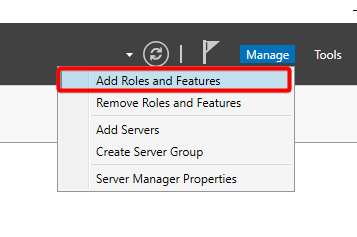

2. Server Manager에서 상단 오른쪽에 있는 [관리]를 클릭하고 [역할 및 기능 추가] 옵션을 선택합니다. 설치 마법사가 나타나며 여기에서 AD를 설치할 수 있습니다.

3. 이 페이지는 순전히 소개 페이지이므로 [기본적으로 이 페이지 건너뛰기] 옵션을 선택하고 [다음]을 클릭합니다.

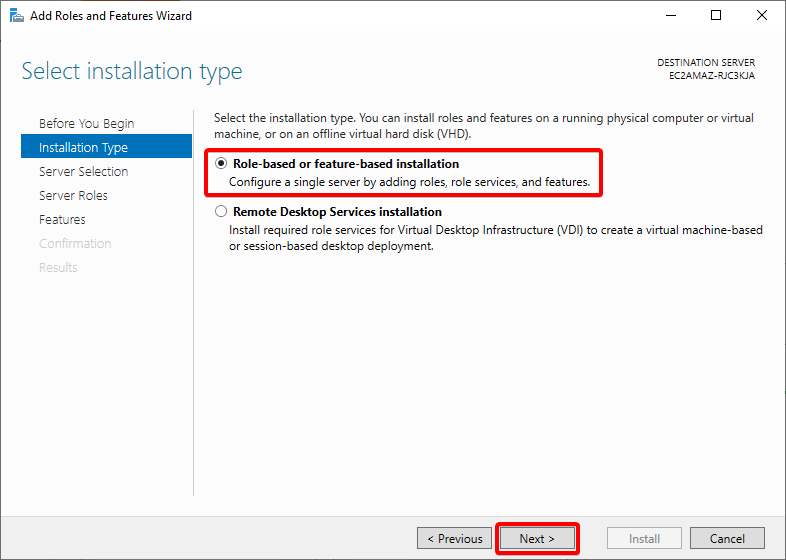

4. 설치 유형 섹션에서 역할 기반 또는 기능 기반 설치를 선택하고, VDI의 일부가 아닌 단일 서버에서 작업하므로 다음을 클릭하십시오.

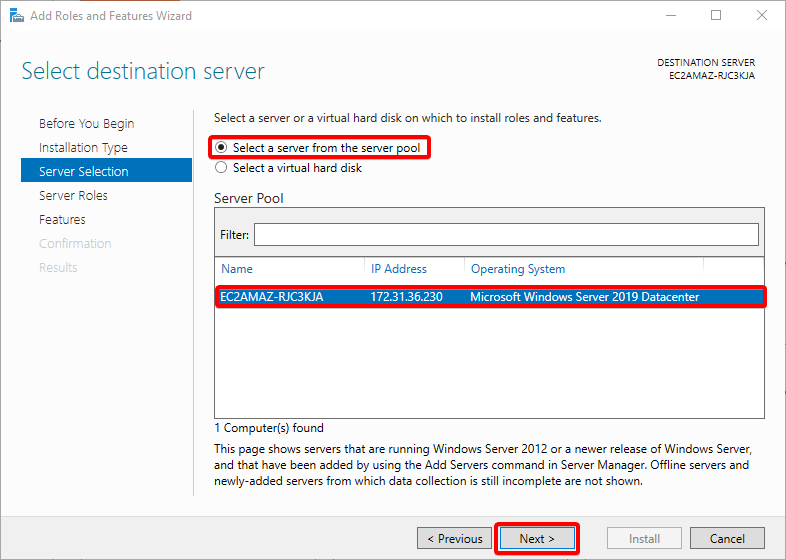

5. 이제 풀에서 서버 선택 옵션을 선택하고, 설치 대상으로 해당 서버를 선택한 다음 다음을 클릭하십시오.

DC로 지정할 서버를 선택하는 것은이 프로세스에서 중요합니다. 환경의 첫 번째 호스트에서 작업하는 경우 풀에는 하나의 서버만 있을 것입니다. 그러나 기존 서비스가있는 실제 환경에서 작업하는 경우 환경의 다른 서버도 표시됩니다.

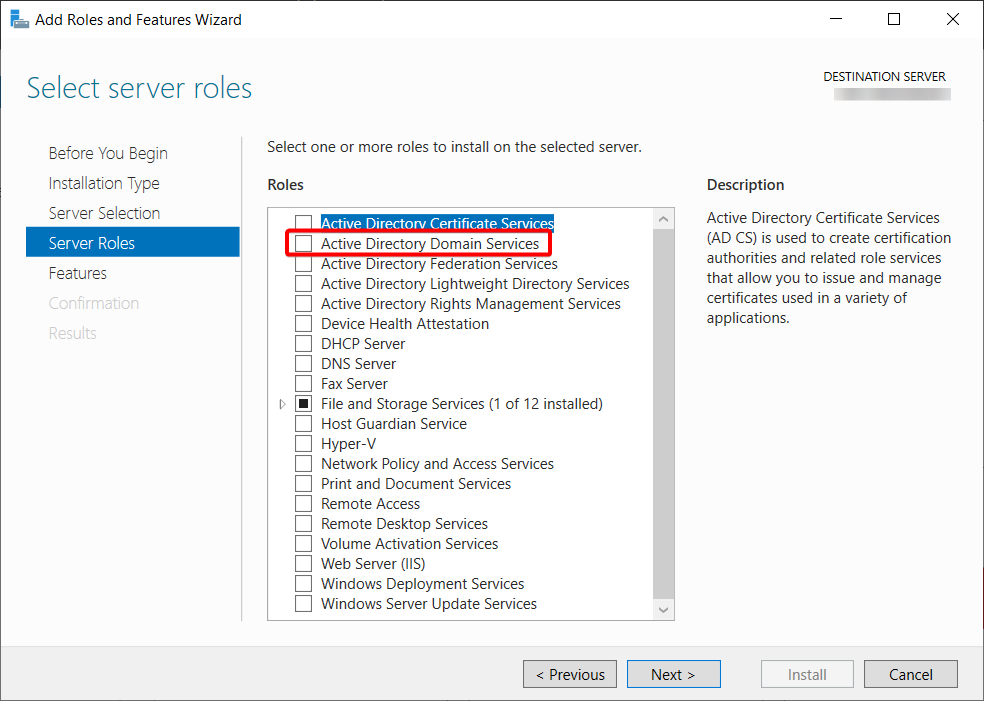

6. Active Directory 도메인 서비스 옵션을 선택하고, 종속 기능이 누락된 경우 추가 창이 표시 될 수 있습니다.

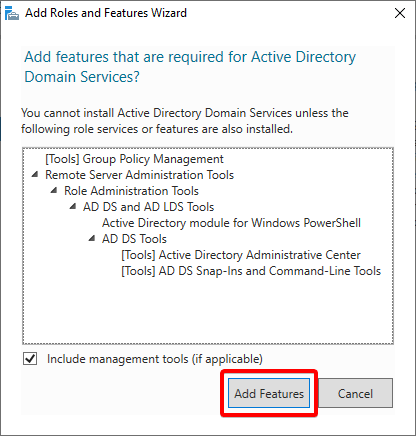

7. 종속성을 확인하고 기능 추가를 클릭하십시오.

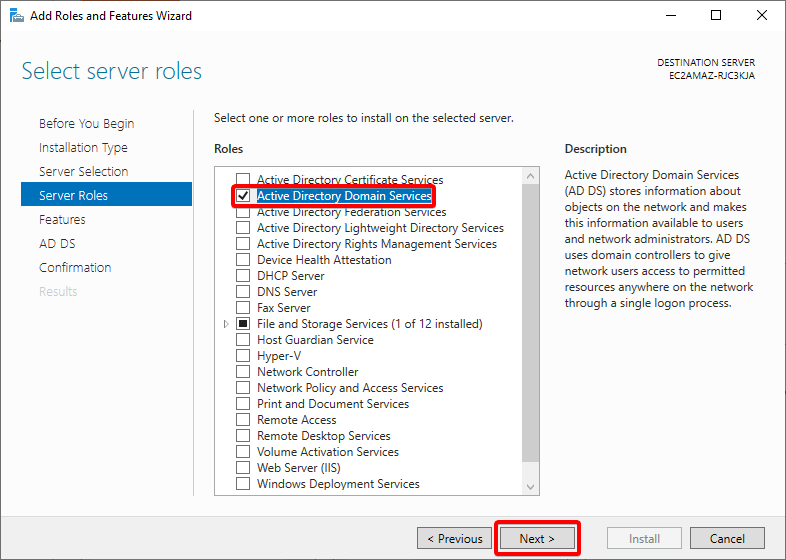

8. Active Directory 도메인 서비스 옵션이 선택되었는지 확인하고 다음을 클릭하십시오.

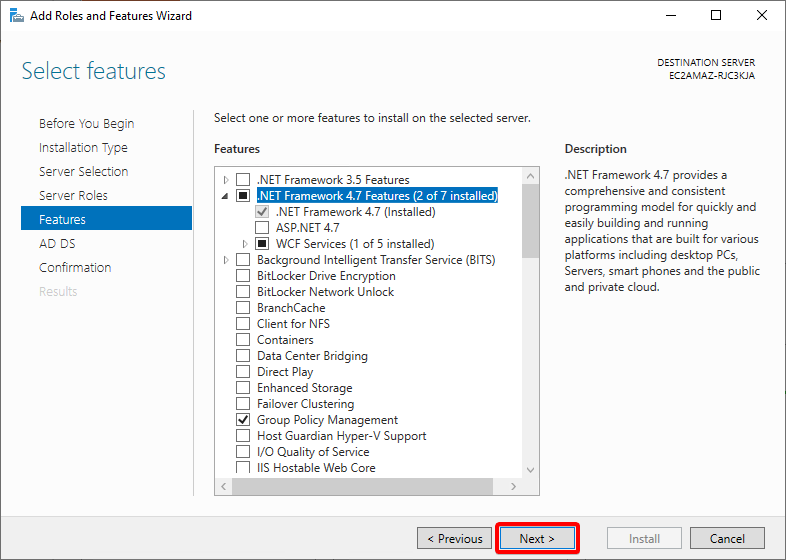

9. 기능 섹션에서 모든 것을 기본값으로 두고 다음을 클릭하십시오.

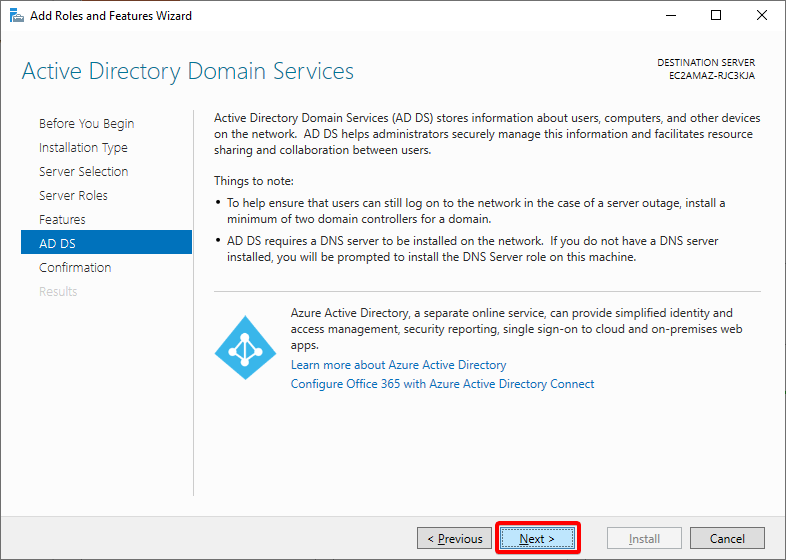

10. AD DS 소개를 검토하고 다음을 클릭하십시오.

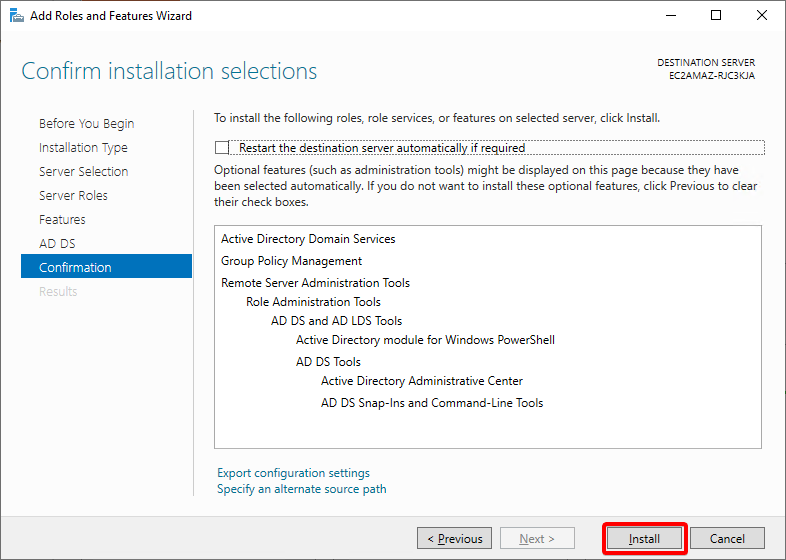

11. 설치 선택 사항을 확인하고 설치를 클릭하십시오. 이렇게하면 서버에 AD가 설치됩니다.

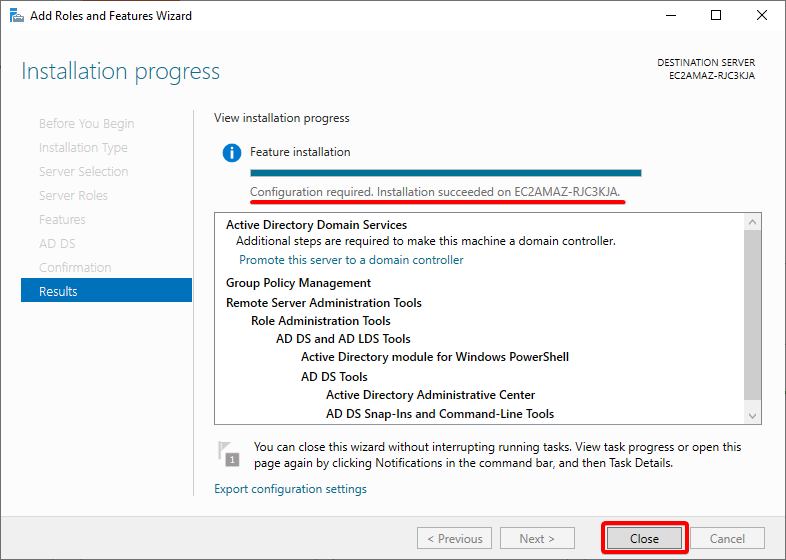

12. 설치가 완료되면 마침을 클릭하십시오. ADAC가 성공적으로 설치되었으며, 이제 유연한 AD 관리를 경험할 수 있습니다.

AD 설치 구성

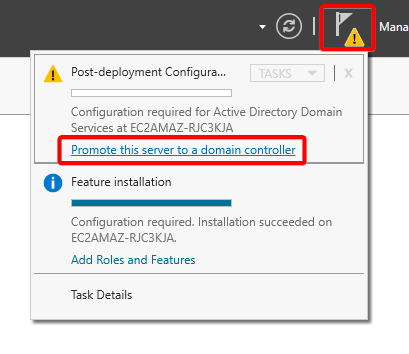

설치 후에도 AD는 서버를 도메인 컨트롤러로 승격시키기 위해 구성을 요구합니다. 이를 통해 서버가 AD 도메인에 대해 권한을 갖게되어 호스트가 어떤 서버가 도메인 컨트롤러인지 인식할 수 있습니다.

1. 서버 관리자에서 깃발(오른쪽 상단) 옆의 노란색 느낌표를 선택하고 “이 서버를 도메인 컨트롤러로 승격시킵니다” 링크를 클릭합니다.

활성 디렉터리 도메인 서비스 구성 마법사가 열리고, 여기에서 새로운 도메인 컨트롤러를 구성합니다.

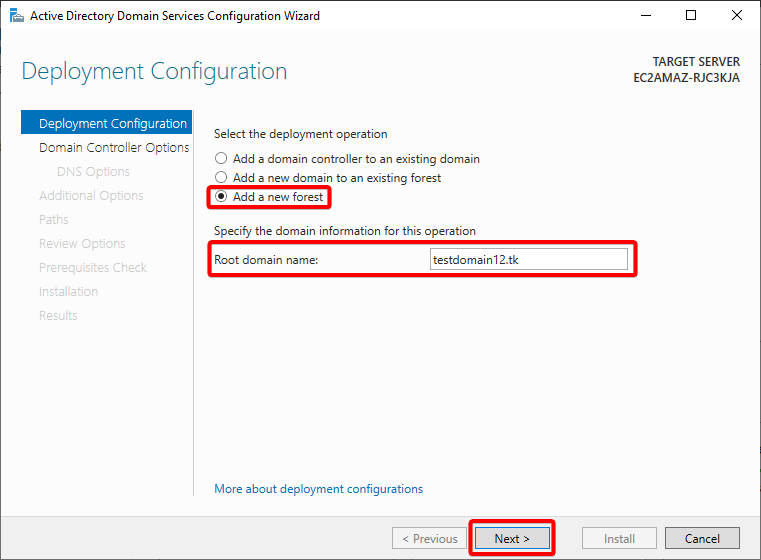

2. 배포 구성에서 새 포레스트 옵션을 선택합니다. 포레스트는 AD에서 도메인을 정의하고 그룹화하는 데 사용되는 개념입니다.

루트 도메인 이름을 지정하고 다음을 클릭합니다. 이 튜토리얼에서는 루트 도메인 이름으로 testdomain12.tk를 선택했습니다.

이 튜토리얼에서는 새로운 포레스트를 생성하지만, 기존 도메인에 가입하여 인프라를 확장하는 것도 가능합니다.

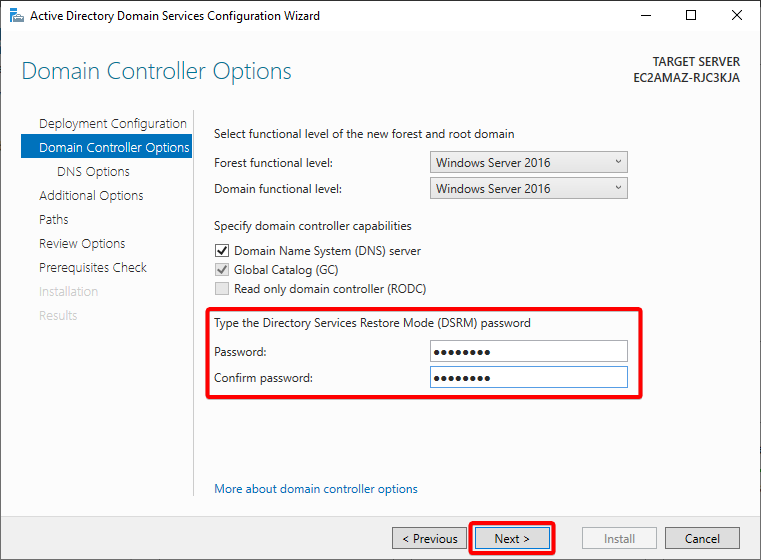

3. 도메인 컨트롤러 옵션에서 기본값을 유지하고 원하는 암호만 설정합니다.

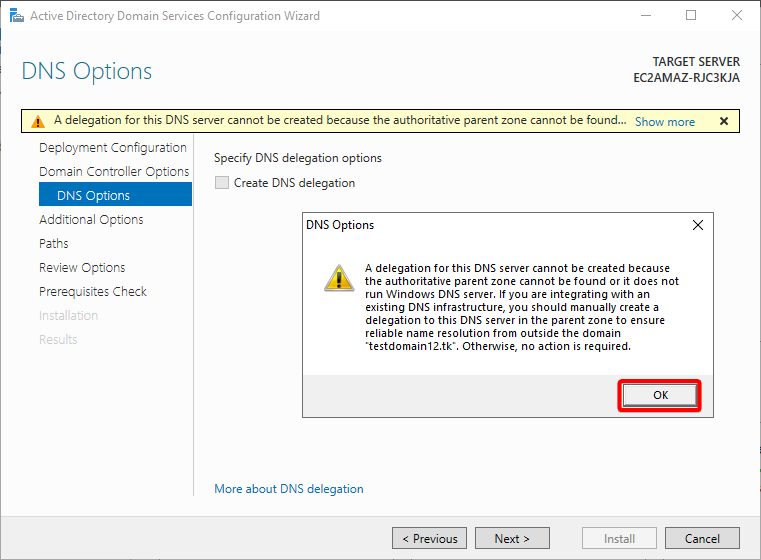

서버가 DNS에 대한 권위 있는 상위 항목을 찾을 수 없는 경우 다음 경고 메시지가 표시됩니다.

이 메시지는 기존 DNS 레코드를 올바르게 해석하여 도메인 이름을 해결하도록 설정해야 함을 알려줍니다. 이 작업은 도메인을 기존 인프라에 통합하려는 경우에만 적용됩니다.

그렇지 않으면 새로운 인프라를 구축하고이 서버를 새로운 DNS 상위 호스트로 사용하는 경우이 메시지를 무시하십시오.

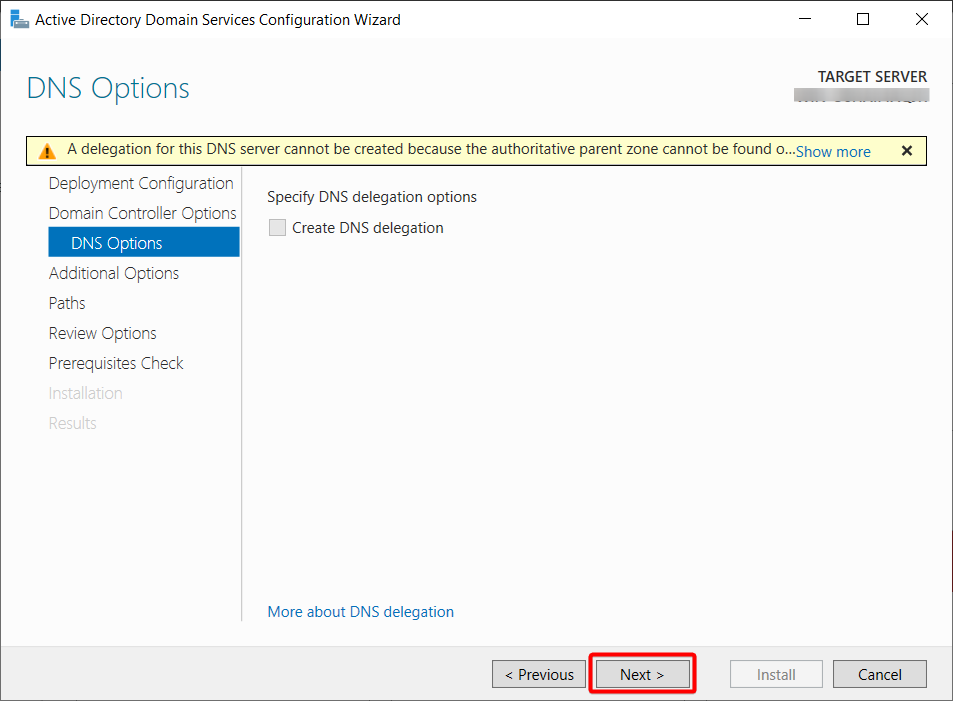

4. DNS 위임 생성 옵션을 선택 해제 한 상태로 다음을 클릭하십시오.

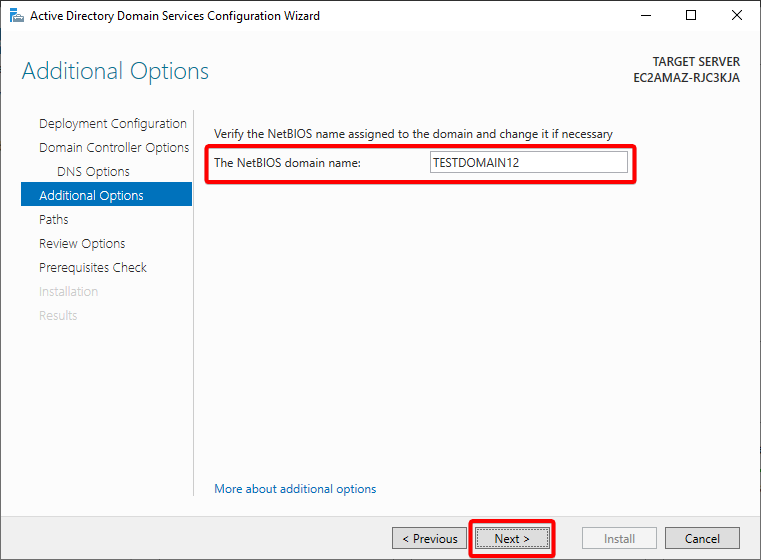

5. 지금은 기본 NetBIOS 도메인 이름을 유지하고 다음을 클릭하십시오.

기본적으로 위자드는 루트 도메인 이름에서 제공한 도메인 이름의 축약 버전으로 NetBIOS 도메인 이름을 설정합니다.

NetBIOS 도메인 이름을 변경할 수는 있지만, 관련된 도메인과 관련이 있으므로 기본값으로 유지하는 것이 좋습니다.

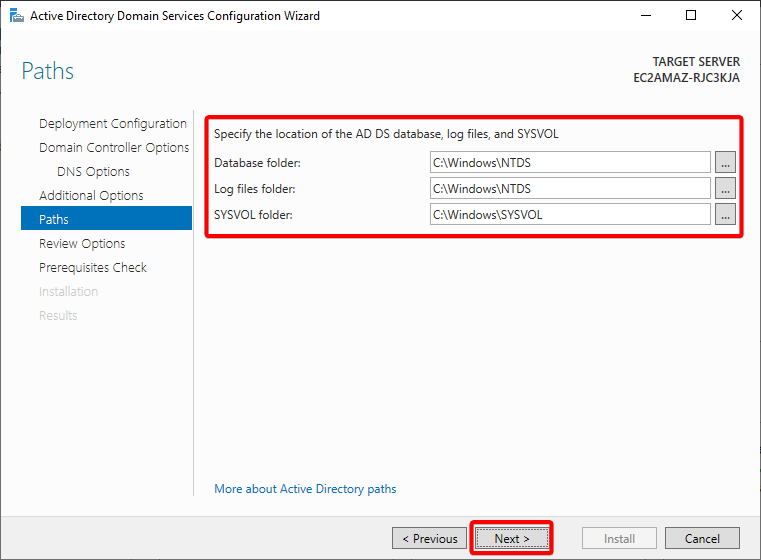

6. 이전 단계와 마찬가지로 설치의 로컬 디렉토리를 정의하는 기본 경로를 유지하십시오.

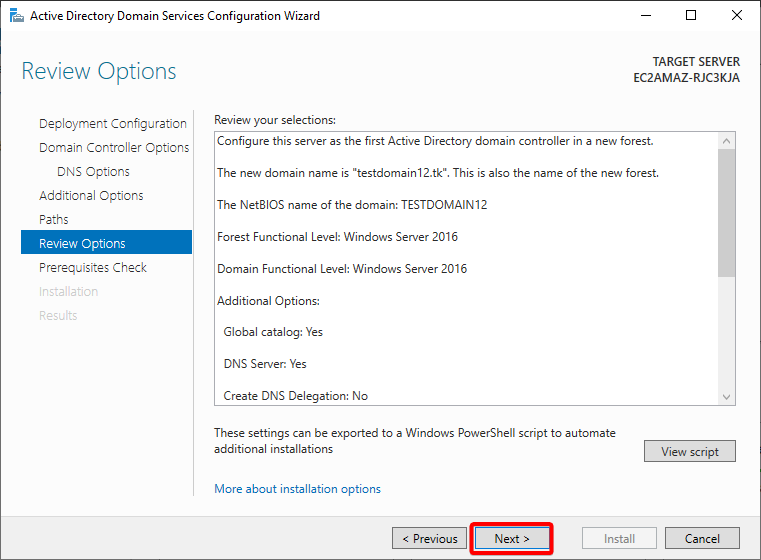

7. 설치 옵션을 검토하고 모든 것에 만족하면 다음을 클릭하십시오.

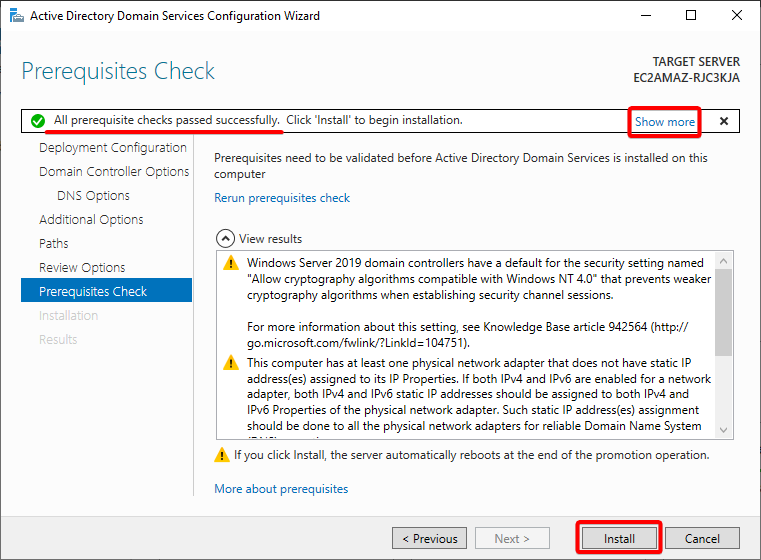

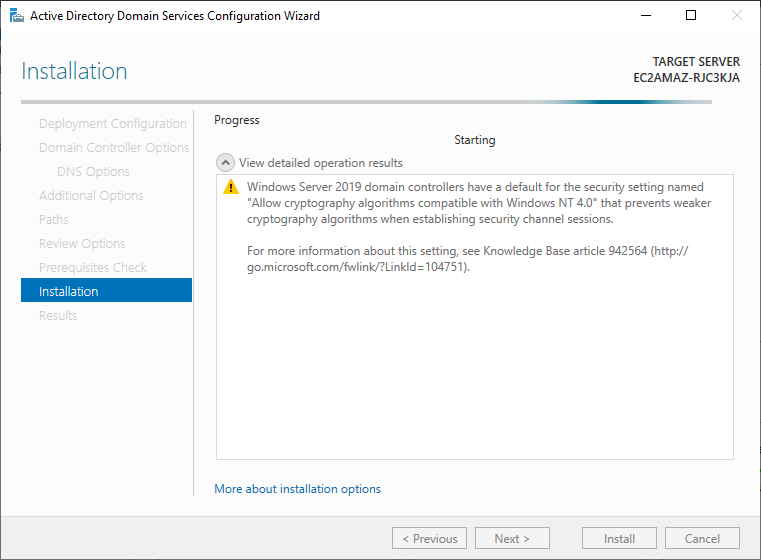

8. 위자드가 구성을 유효성 검사하고 배포 준비가 완료되었음을 확인한 후 설치를 클릭하십시오.

아래에 표시된 대로 모든 전제 조건 검사가 성공적으로 통과되었음을 확인하면 설치를 진행할 수 있습니다. 그렇지 않은 경우에는 자세히 표시를 클릭하고 추가 조사를 수행하십시오.

설치가 완료되면 서버가 재부팅됩니다.

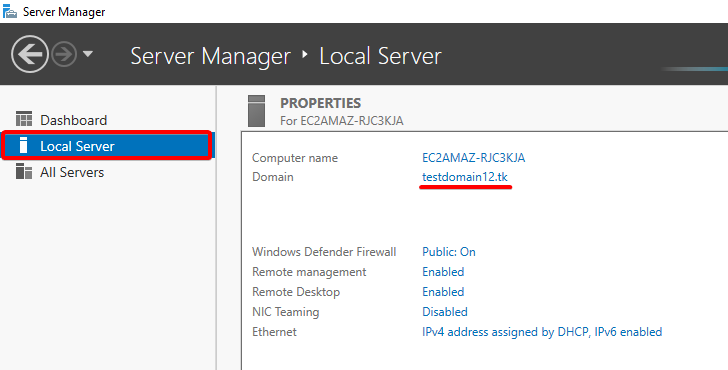

9. 마지막으로, 재부팅 후 서버 관리자를 열고 로컬 서버 탭 (왼쪽 창)으로 이동하십시오. 작업 그룹이 루트 도메인 이름 (testdomain12.tk)으로 변경되었는지 확인됩니다. 이는 서버가 이제 도메인에 속해 있음을 확인하는 것입니다.

조직 단위 생성

조직 단위(OU)는 환경을 조직화하여 깔끔하고 안전하게 유지하기 위해 설계된 컨테이너입니다. 특히 OU 멤버에 대한 특정 권한을 설정할 때 OU는 매우 유용합니다.

도메인의 주요 포레스트 디렉터리에 OU를 생성하려면:

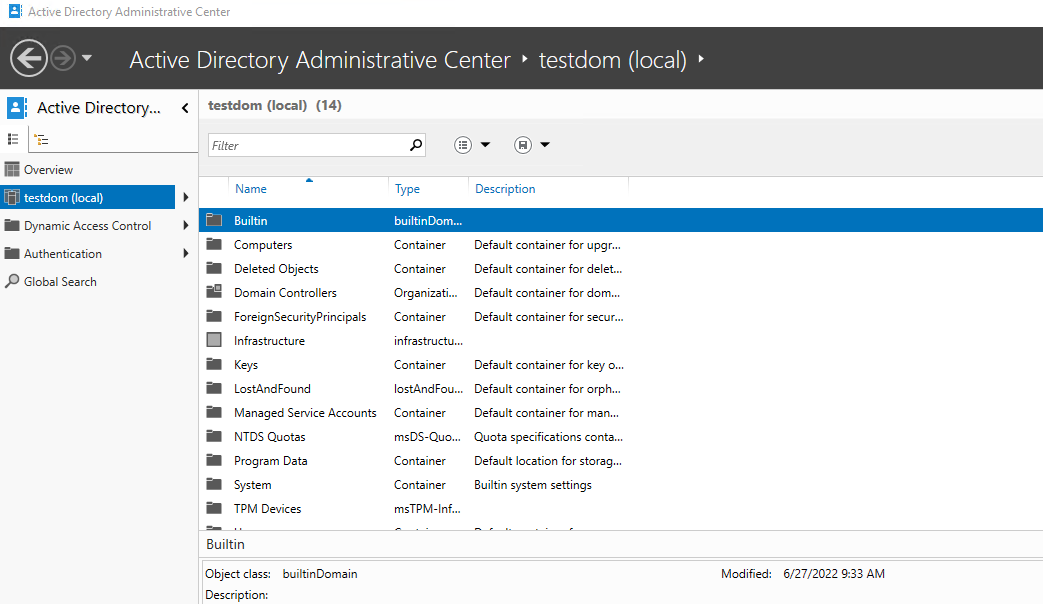

1. 시작 메뉴에서 Active Directory 관리 센터(ADAC)를 엽니다.

2. ADAC가 열리면 왼쪽 창에서 관리 대상 도메인을 선택합니다(아래 그림 참조).

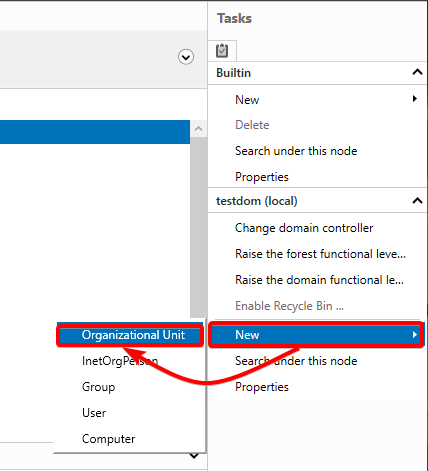

3. 작업 패널(가장 오른쪽)에서 선택한 도메인 아래에서 새로 만들기 -> 조직 단위를 선택합니다. 이렇게 하면 새 OU를 구성할 수 있는 대화 상자가 열립니다(다음 단계 참조).

작업 패널이 기본적으로 표시되지 않는 경우, 위쪽 오른쪽에 있는 관리 -> 작업 패널을 클릭합니다.

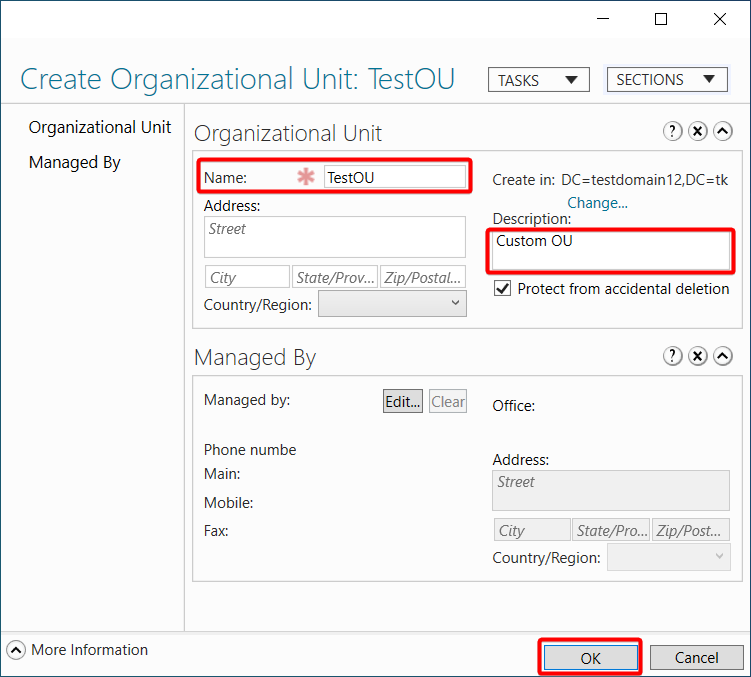

4. 이제 새 OU의 이름과 간단한 설명을 지정하고 OK를 클릭하여 OU를 생성합니다. 이 튜토리얼에서는 OU의 이름으로 TestOU를 사용합니다.

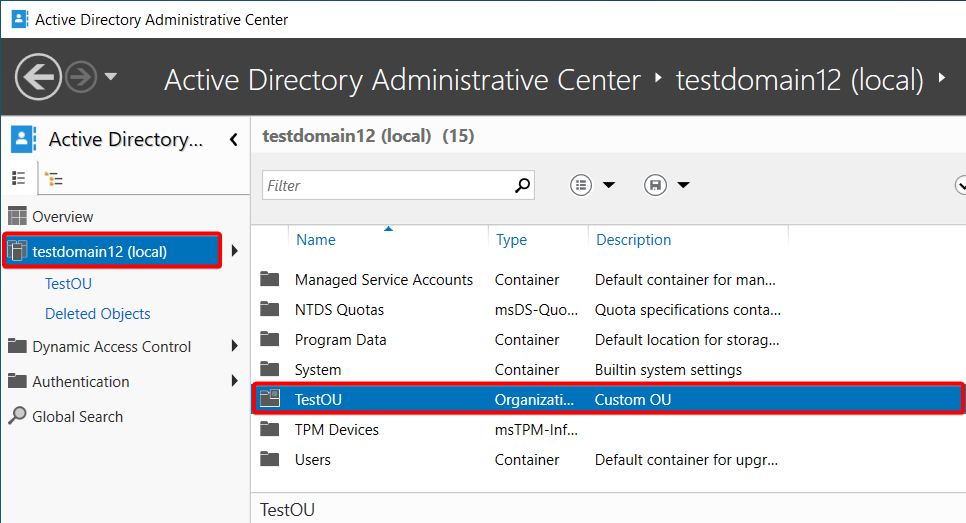

5. 마지막으로 도메인을 선택하고 새 OU의 존재 여부를 확인합니다(아래 그림 참조).

조직 단위에 사용자 추가

직원들은 회사에 입사할 때 조직의 자원에 액세스해야 합니다. 일반적으로 첫 번째 작업은 AD에 사용자 계정을 추가하고 필요한 권한을 제공하는 것입니다.

OU에 사용자를 추가하려면:

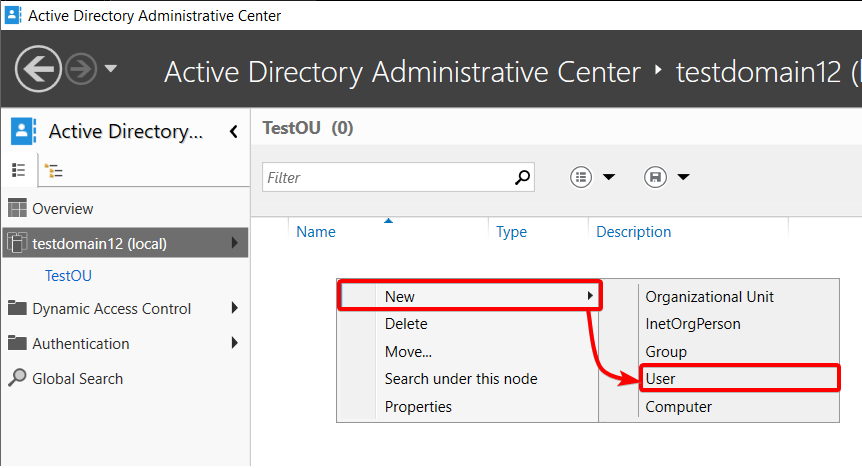

1. 원하는 디렉터리나 OU를 더블 클릭합니다. 새로 생성된 OU에 액세스

2. 다음으로, 빈 테이블 목록에서 마우스 오른쪽 버튼을 클릭하여 새 사용자 생성을 시작합니다.

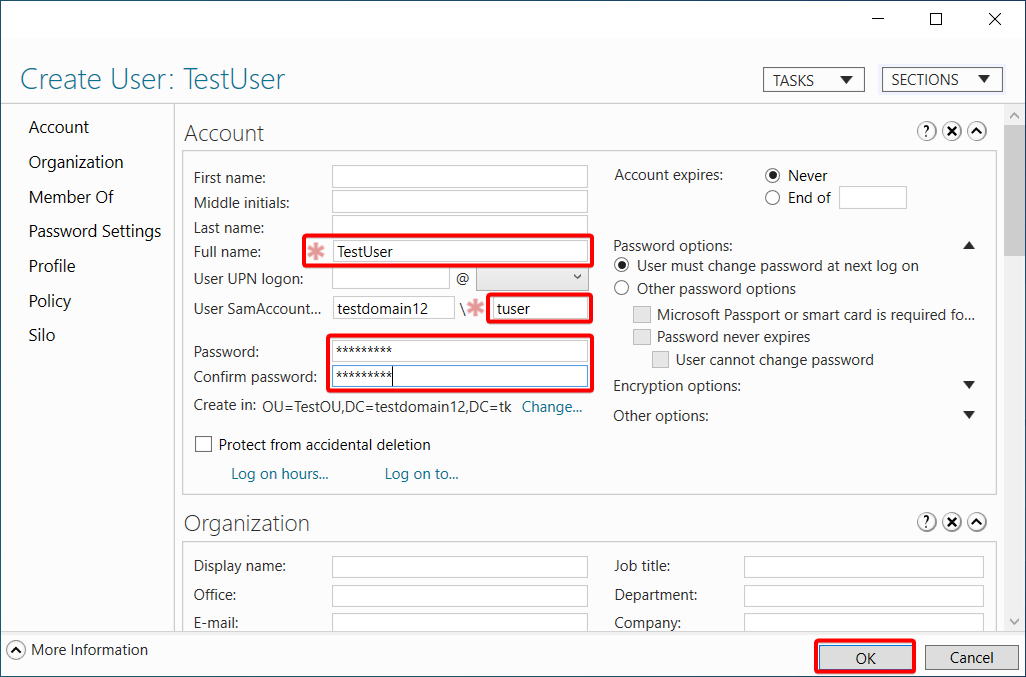

3. 마지막으로, 필수 필드(빨간 별표로 표시된 필드)와 사용자 비밀번호를 기입하고 OK를 클릭하여 새 사용자를 생성합니다.

전체 이름과 사용자 SamAccountName 로그온은 필수 필드입니다. 그러나 선택 사항 필드의 수로 보면 많은 사용자 정의 필드가 있습니다. 예를 들어, 전체 이름, 중간 이니셜 및 성은 사용자의 계정 및 SSO(AD 사용자 로그온 통합)를 사용하는 어플리케이션에 번역됩니다.

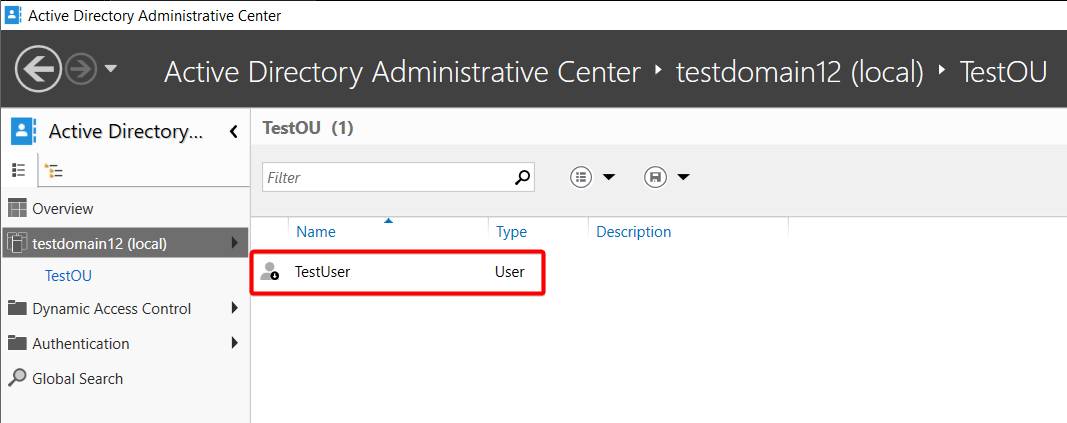

ADAC의 주 창으로 돌아가면 OU에 새로 생성된 사용자가 표시됩니다.

사용자 비밀번호 재설정

어쩌면 사용자 중 한 명이 비밀번호를 잊어버렸을 수도 있습니다 (이런 경우가 많이 발생합니다). 그렇다면 해당 사용자를 찾아 비밀번호를 재설정해야 합니다. 다행히 ADAC는 이 작업에 대해 대응할 수 있습니다.

사용자의 비밀번호를 재설정하려면 다음을 수행합니다:

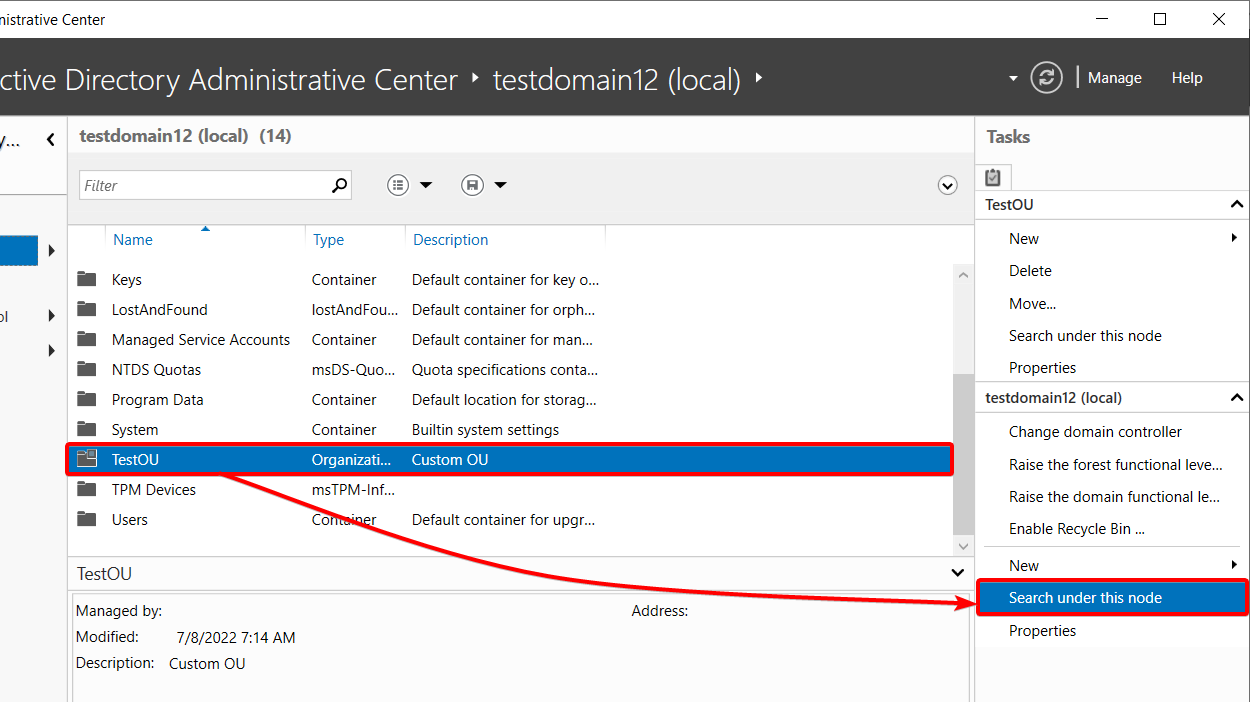

1. ADAC를 열고, 사용자가 있는 도메인을 강조 표시한 다음, 작업 창에서 “이 노드에서 검색” 옵션을 클릭합니다. 아래 그림과 같이 표시됩니다.

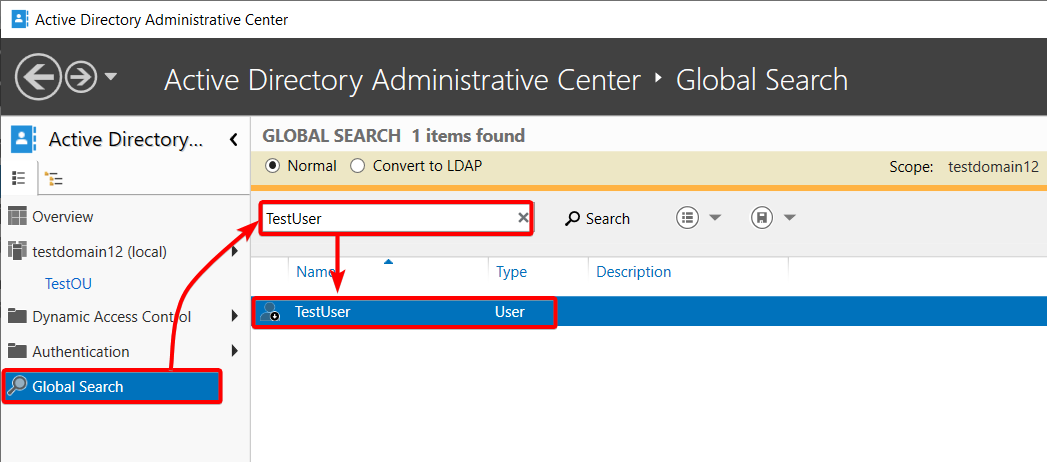

A Global Search option appears on the left pane (step three).

2. 다음으로, 왼쪽 창에 있는 “전역 검색” 옵션을 클릭하고, 사용자 이름 (또는 이름 또는 성과 같은 사용자를 식별할 수 있는 속성)을 입력한 후 Enter 키를 눌러 사용자를 검색합니다.

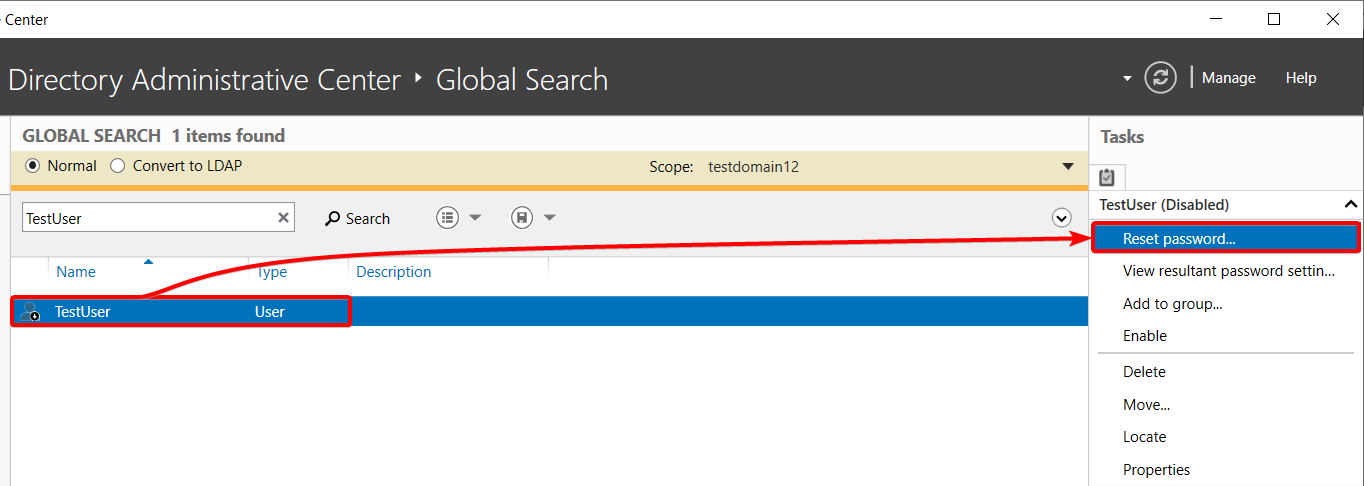

3. 사용자를 선택하고 작업 창에서 “비밀번호 재설정”을 클릭합니다. 4단계에서 사용자의 비밀번호를 재설정할 수 있는 대화 상자가 열립니다.

사용자 또는 기타 AD 개체를 삭제하는 경우 대신 “삭제” 옵션을 선택하십시오. 직원이 회사를 떠날 때는 AD에서 사용자 계정을 삭제하여 액세스를 차단하여 재앙을 일으키지 못하도록 해야합니다.

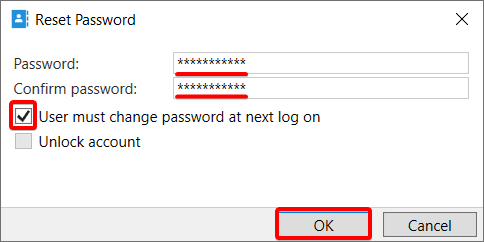

4. 마지막으로 다음과 같이 사용자의 암호를 재설정하십시오:

- 임의의 암호를 입력하고 암호를 확인하십시오. 암호는 조직의 요구 사항과 일치해야 합니다.

- 사용자가 계정에 로그인하기 전에 암호를 변경해야 하는 경우 옵션을 선택하십시오.

- 사용자의 암호 재설정을 완료하려면 확인을 클릭하십시오.

사용자 또는 기타 AD 개체 복원

사용자 또는 그룹과 같은 개체를 실수로 삭제했을 때 해당 개체를 복원해야 합니다. 하지만 어떻게 해야 할까요? 휴지통이 활성화된 한이라면 모든 개체를 복원할 수 있습니다.

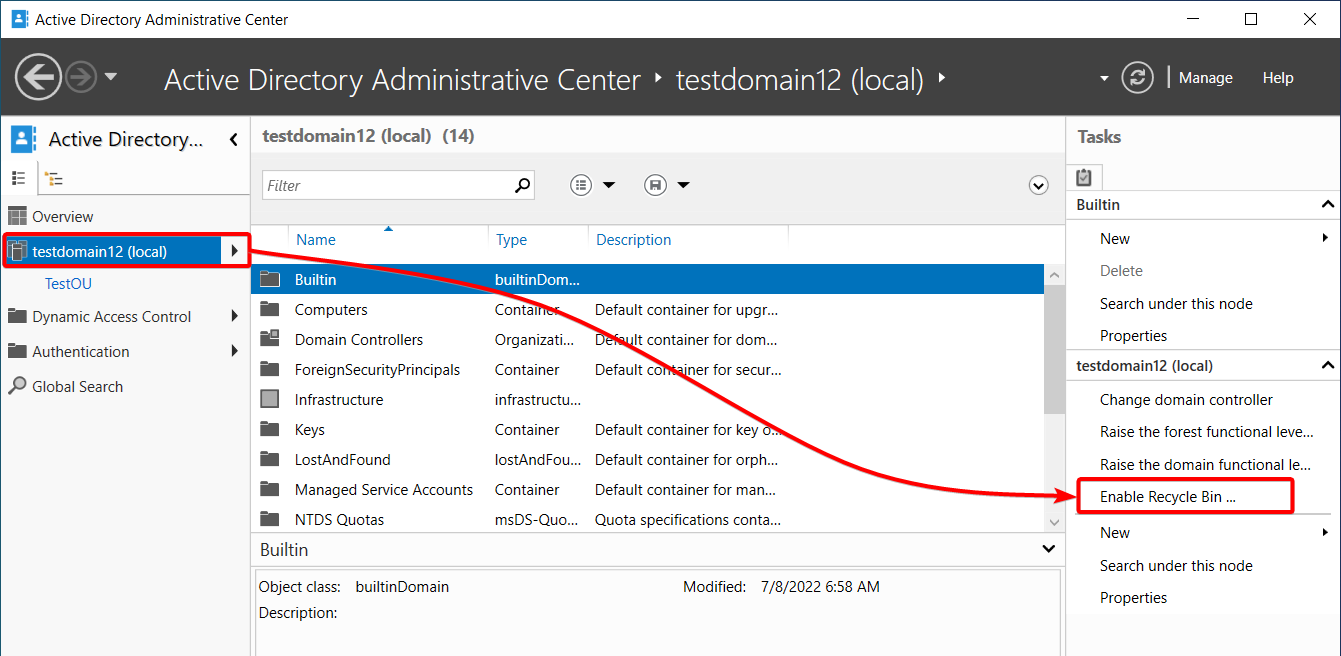

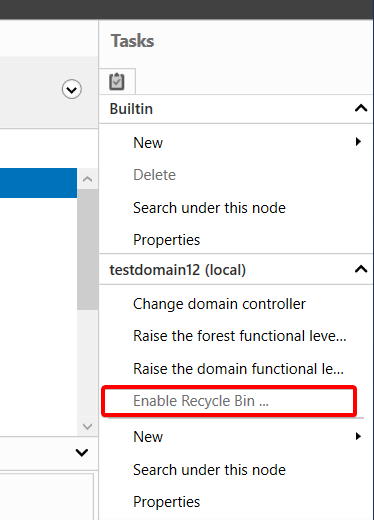

따라서 도메인에 급격한 변경을 가하기 전에 휴지통을 활성화하십시오:

1. 관련 도메인(왼쪽 창)을 선택하고 작업 창에서 휴지통 활성화 옵션을 클릭하여 휴지통을 활성화하십시오. 아래 그림과 같이 표시됩니다.

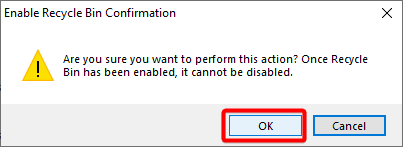

2. 다음으로, 아래 메시지가 표시되면 확인을 클릭하여 휴지통 활성화를 확인하십시오.

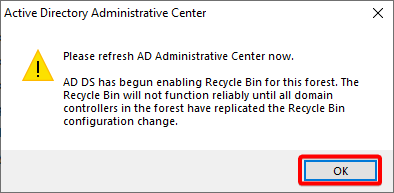

3. 변경 사항을 확인하려면 다시 확인을 클릭하십시오.

4. F5 키를 눌러 ADAC를 새로 고침하면 휴지통이 활성화되어 더 이상 편집할 수 없음을 나타냅니다.

이제 안전하게 개체를 삭제하고 필요할 때 복원할 수 있습니다.

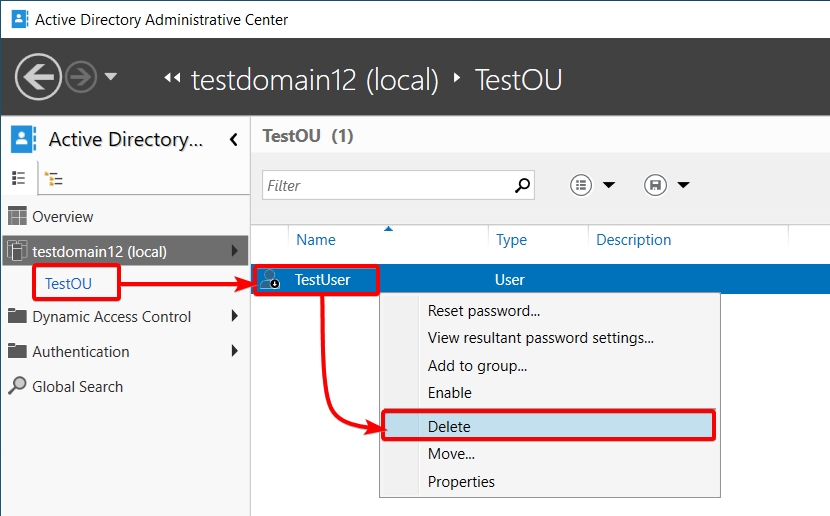

5. 이제 다음과 같이 사용자를 삭제하십시오:

- 도메인으로 이동합니다.

- 사용자가 속한 OU를 선택하십시오.

- 사용자를 마우스 오른쪽 단추로 클릭하고 삭제 옵션을 선택하여 사용자를 삭제하십시오.

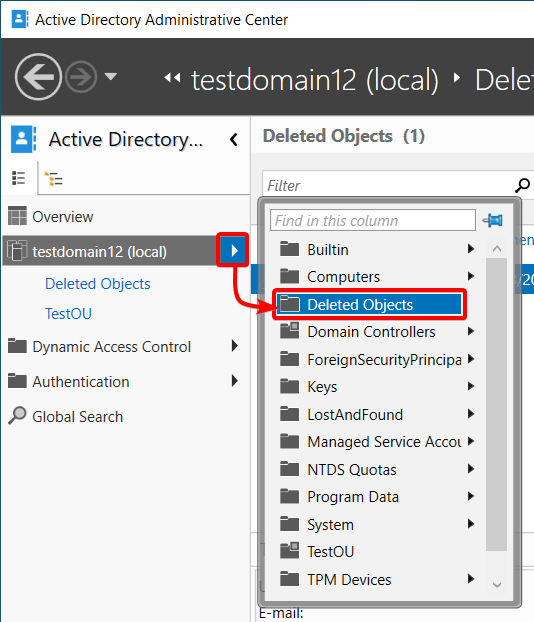

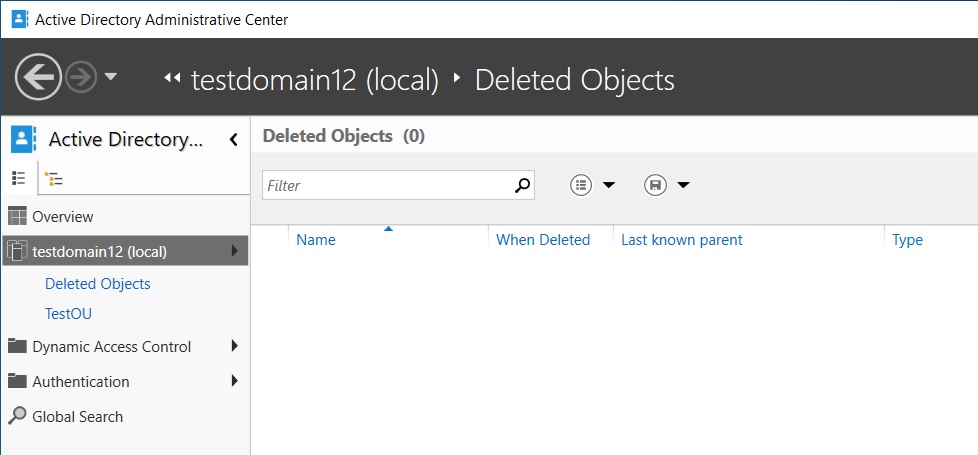

6. 도메인 왼쪽 창의 오른쪽 화살표 아이콘을 클릭하고 삭제된 개체 컨테이너를 선택하여 삭제된 개체 목록을 확인하십시오.

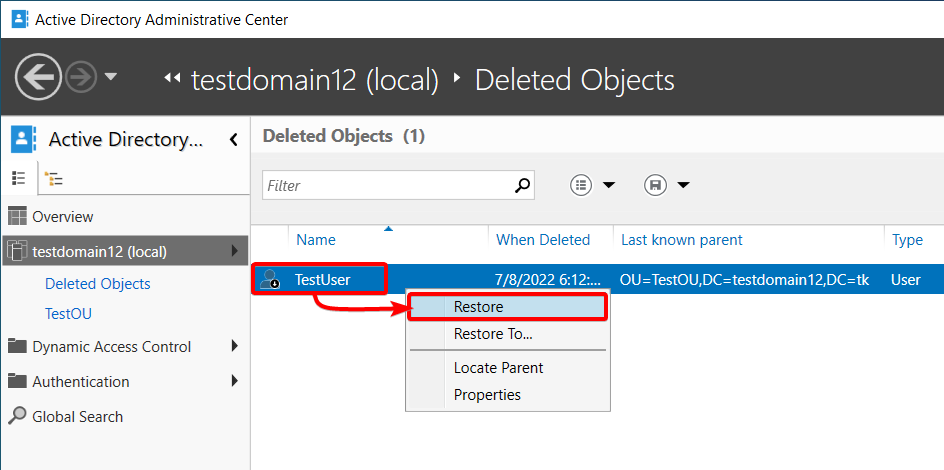

7. 삭제된 개체 목록에서 사용자를 마우스 오른쪽 단추로 클릭하고 복원 옵션을 선택하여 사용자를 원래의 OU로 복원하십시오. 그러나 사용자를 다른 컨테이너/OU로 복원하려는 경우, 대신 복원 위치 옵션을 선택하십시오.

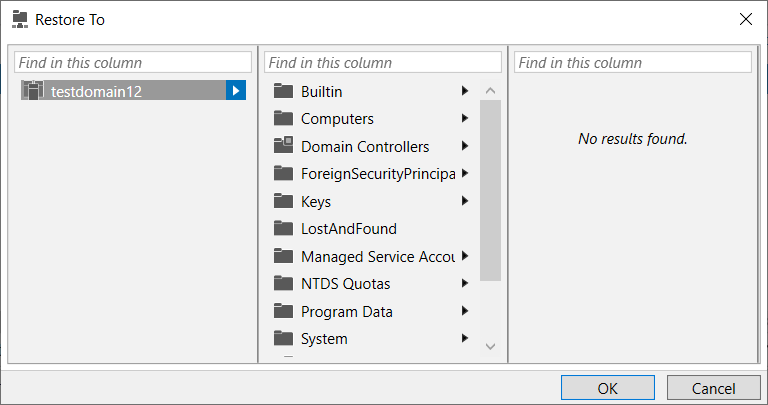

사용자를 다른 위치로 복원하려는 경우, 아래 팝업 창이 나타나며 복원 위치를 선택할 수 있습니다.

복원이 완료되면 사용자는 삭제된 개체 컨테이너에서 사라집니다.

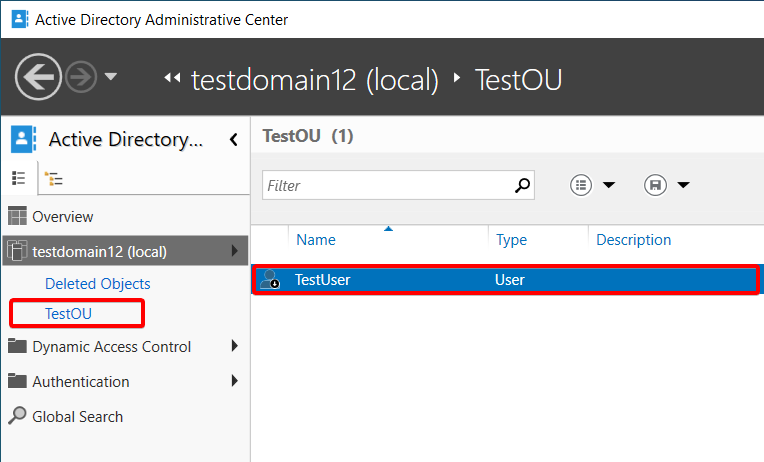

8. 마지막으로, 사용자를 생성한 OU를 클릭하면 사용자가 해당 OU에 다시 나타나는 것을 확인할 수 있습니다.

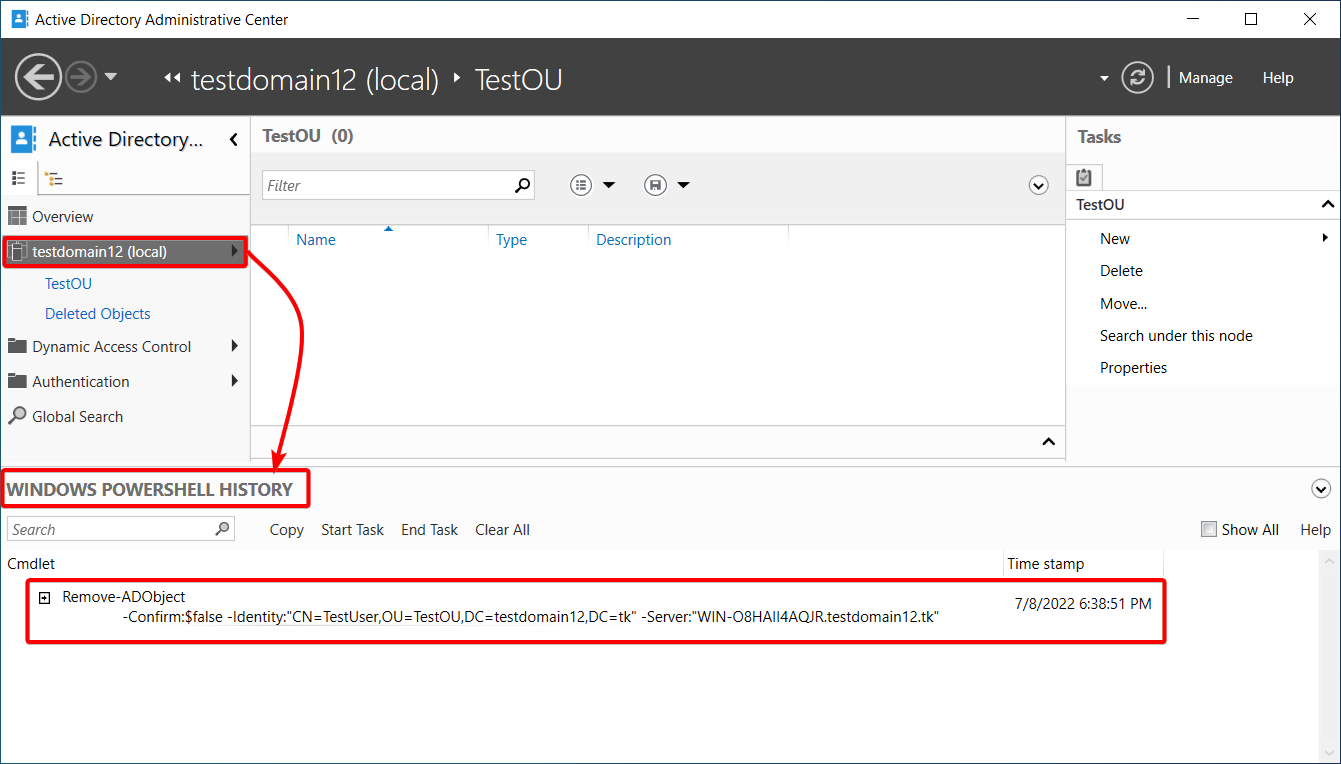

ADAC에서 PowerShell 기록 보기

동료 중 한 명이 도메인 컨트롤러에 무단 변경을 가했다고 가정해보십시오. 당연히, 변경 내역을 즉시 확인하고 어떤 변경이 가해졌는지 확인해야 하며, ADAC가 도움이 될 것입니다.

도메인으로 이동하고, 기본적으로 최소화되어 있는 WINDOWS POWERSHELL HISTORY 섹션을 확장하기 위해 하단을 클릭하십시오.

확장된 상태에서 ADAC에서 수행한 PowerShell 기록을 볼 수 있습니다. 기록을 검토함으로써 도메인에 가해진 무단 변경을 식별하고 이를 되돌릴 수 있습니다.

아래에서는 Remove-ADObject cmdlet을 사용하여 사용자 객체가 제거되었습니다. 이제 삭제된 사용자를 해당 OU로 복원할 수 있습니다.

그룹 정책의 기능을 확장하고 세밀한 암호 정책의 관리를 간소화하십시오. Specops Password Policy를 사용하여 사전 및 패스프레이즈 설정을 가진 GPO 수준, 그룹, 사용자 또는 컴퓨터를 대상으로 설정할 수 있습니다. 무료로 사용해 보세요!

결론

이 튜토리얼은 AD 인스턴스를 처음부터 관리하는 능력을 향상시키기 위한 것이었습니다. 잘 되었나요? 인스턴스 설치 및 구성, 사용자, 객체 및 조직 단위 관리에 대해 설명했으므로 겸손한 환경을 관리할 수 있게 되었습니다.

이제 도메인에서 객체를 관리할 때 삭제되더라도 걱정할 필요가 없습니다. 휴지통에서 몇 번의 클릭으로 항상 복원할 수 있습니다.

조직이 엉망으로 변하는 경우에는 AD를 정리하는 것을 고려해 보세요.

Source:

https://adamtheautomator.com/active-directory-administrative-center/