管理用户和权限可能令人生畏,特别是如果您刚开始担任管理员的角色。但好消息是,Active Directory管理中心(ADAC)就在附近。

无论是创建用户、重置密码还是更改用户权限,ADAC都能胜任。在本教程中,您将学习如何将ADAC部署和利用到专业水平。

感到兴奋了吗?继续阅读,开始您作为管理员使用ADAC的旅程吧!

A FREE read only tool that scans your AD and generates multiple interactive reports for you to measure the effectiveness of your password policies against a brute-force attack. Download Specops Password Auditor now!

先决条件

如果您计划按照本教程中的示例操作,请确保您有一台Windows服务器。本教程使用Windows Server 2019,但较新版本也适用。

在Windows Server 2019+上安装Active Directory

Active Directory(AD)是一种目录服务,使像您这样的管理员能够管理权限并控制对网络资源的访问。但由于AD不会默认安装在您的Windows Server上,您首先需要通过服务器管理器安装AD。

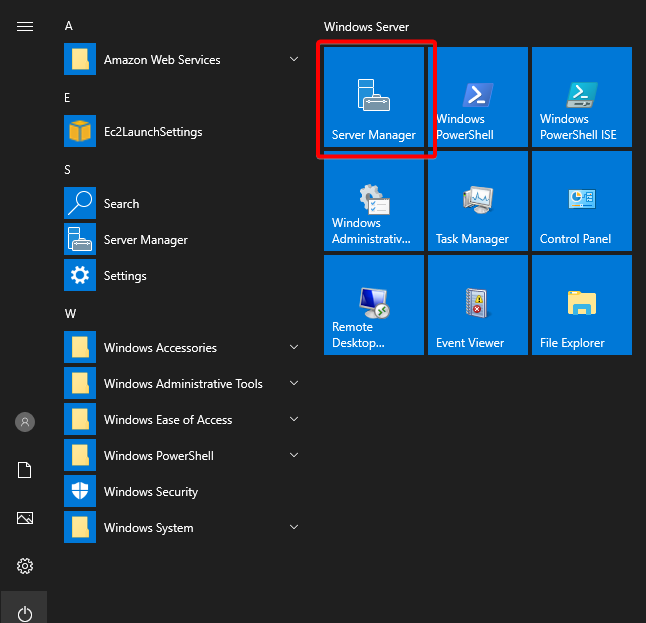

1.从“开始”菜单中打开服务器管理器。

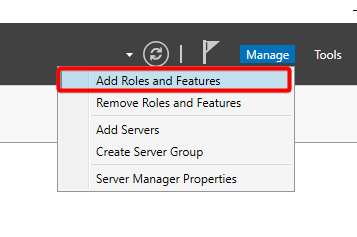

2.在服务器管理器上,单击“管理”(右上角),然后选择“添加角色和功能”选项。会弹出一个安装向导,您可以在其中安装AD。

3.勾选“默认情况下跳过此页面”选项,然后单击“下一步”,因为此页面纯粹是介绍性的。

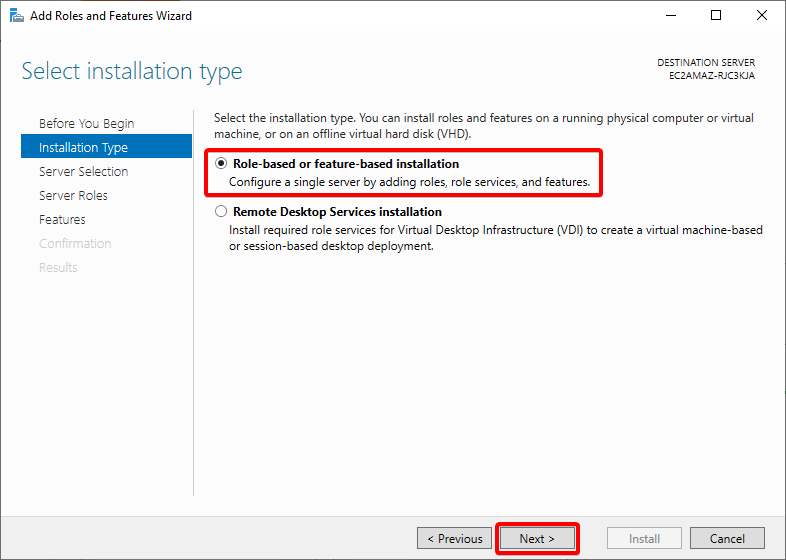

4. 在安装类型部分,选择基于角色或特性的安装,因为您正在使用单个服务器,而不是VDI的一部分,并单击“下一步”

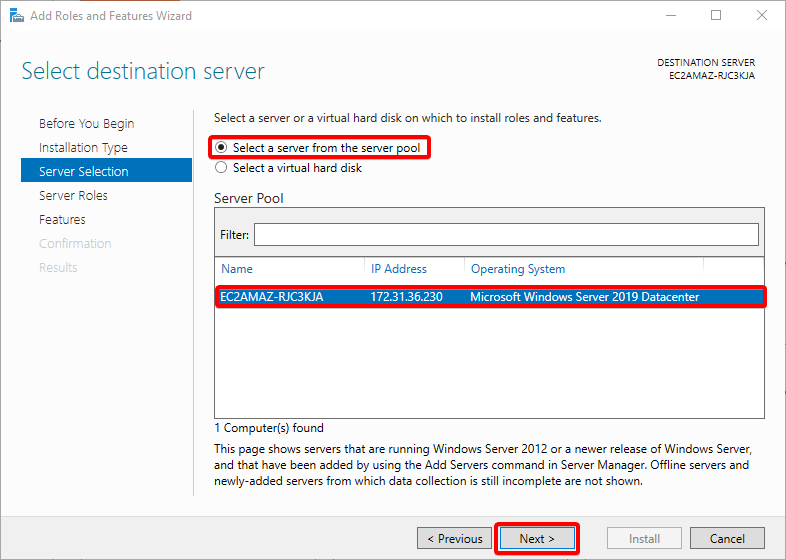

5. 现在,选择从池中选择服务器选项,选择相关服务器作为安装的目标,然后单击“下一步”

选择您希望成为域控制器的服务器在此过程中至关重要。如果您正在处理环境中的第一个主机,池中将只有一个服务器。但是,如果您在具有现有服务的实时环境中,您将看到来自环境的其他服务器。

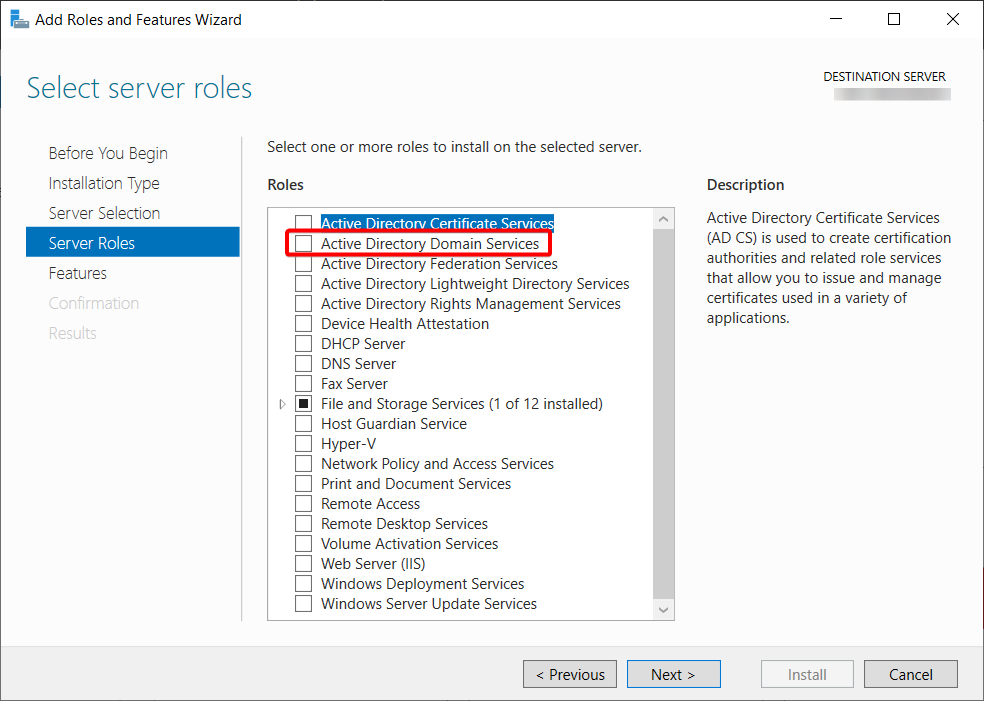

6. 选中“Active Directory域服务”选项,如果存在依赖功能,则可能弹出一个额外的窗口。

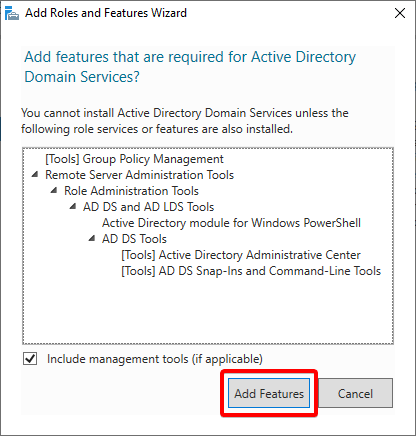

7. 确认依赖关系,然后单击“添加功能”

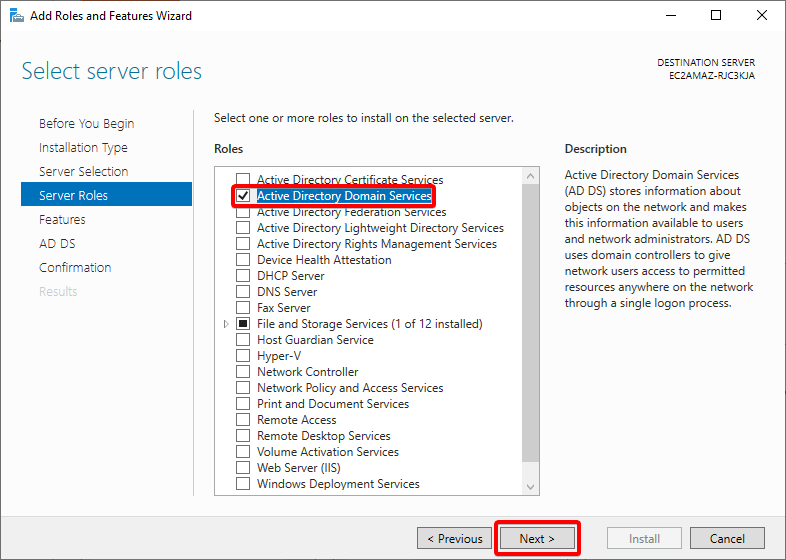

8. 确认已选择“Active Directory域服务”选项,然后单击“下一步”

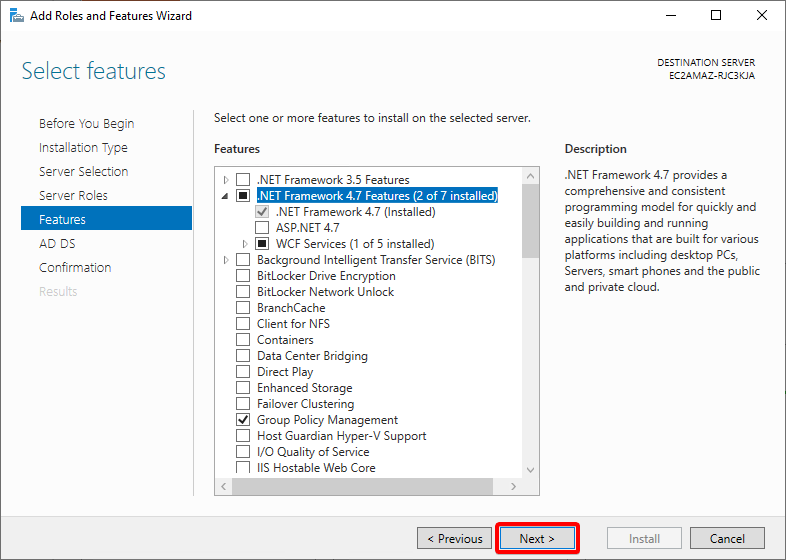

9. 在“功能”部分中保持所有内容默认,然后单击“下一步”

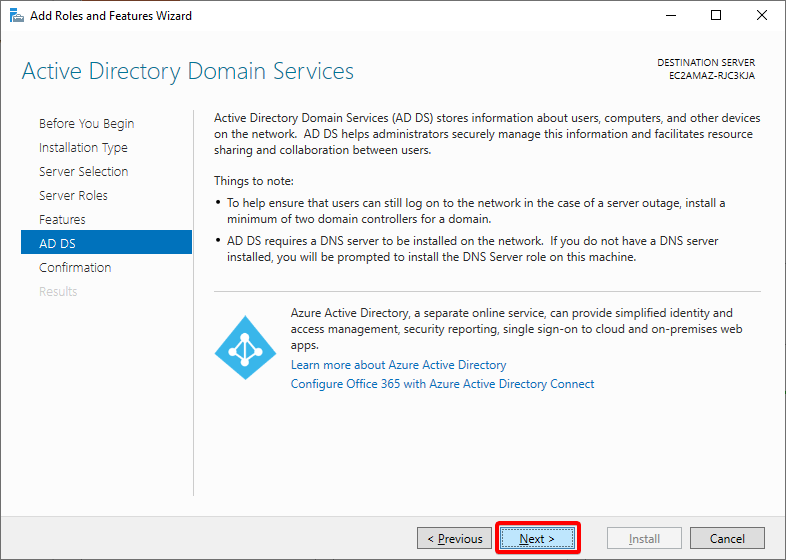

10. 随时查看AD DS简介,然后单击“下一步”

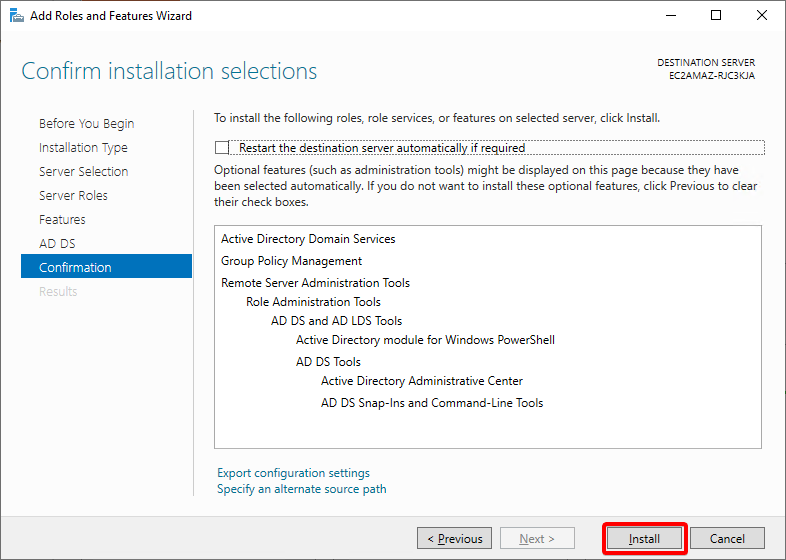

11. 确认您的安装选择,然后单击“安装”。这将启动将AD安装到您的服务器上的过程。

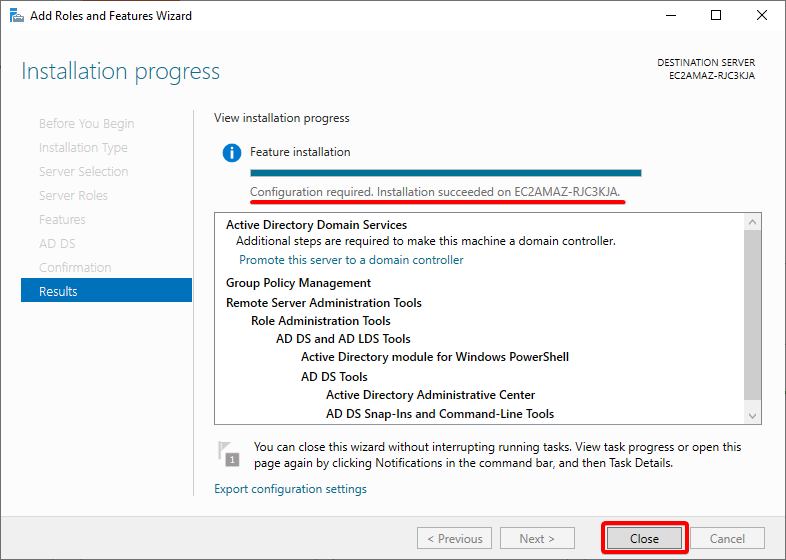

12. 最后,在安装完成后单击“关闭”。您已成功安装ADAC,从现在开始,您将能够体验灵活的AD管理。

配置AD安装

即使安装完成,AD仍然需要配置服务器以晋升为域控制器。这样做可以让您的服务器成为AD域的权威,这对于主机识别哪个服务器是域控制器至关重要。

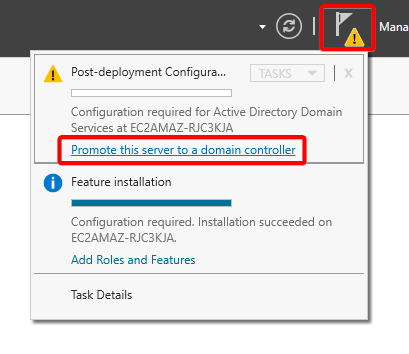

1. 在服务器管理器上,选择旗帜旁边的黄色感叹号(右上角),然后单击“将此服务器晋升为域控制器”链接。

活动目录域服务配置向导将打开,您将在其中配置新的域控制器。

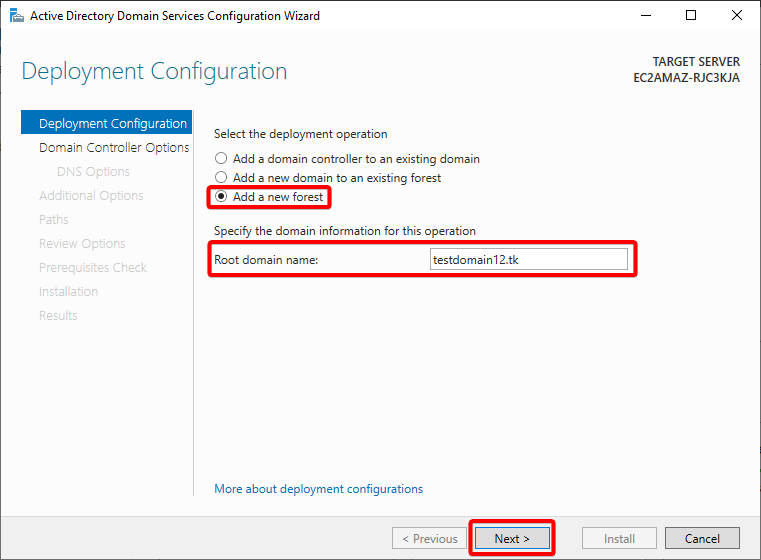

2. 在部署配置下,选择“添加新林”选项。林是AD用来定义和将域组合在一起的结构。

指定根域名,然后单击“下一步”。本教程选择的根域名是testdomain12.tk。

在本教程中,您将创建一个新的林,但也可以加入现有域以扩展您的资产。

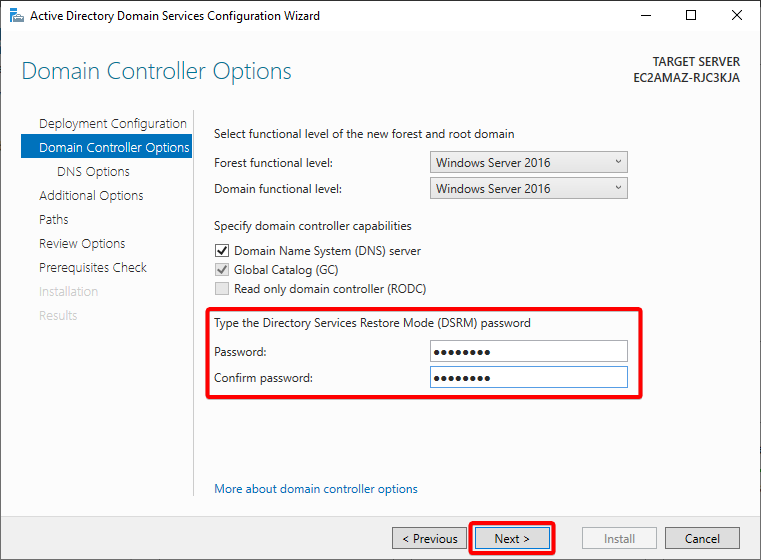

3. 在域控制器选项中保留默认设置,只定义所需的密码。

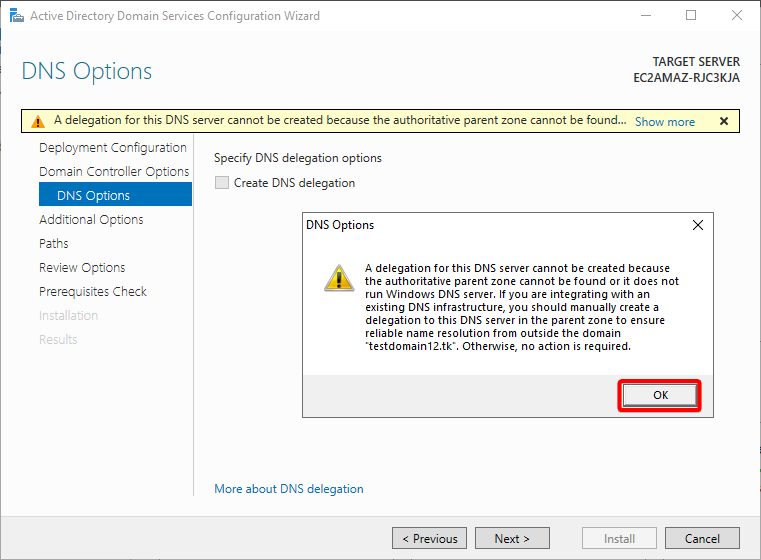

如果您的服务器找不到DNS的权威父级,您将遇到以下警告消息。

此消息只是提醒您设置现有DNS记录以正确解析您域的名称。此操作仅在您想要将您的域集成到现有基础设施时适用。

如果不是的话,并且您正在使用此服务器构建新的基础设施作为您的新 DNS 父主机,请忽略此消息。

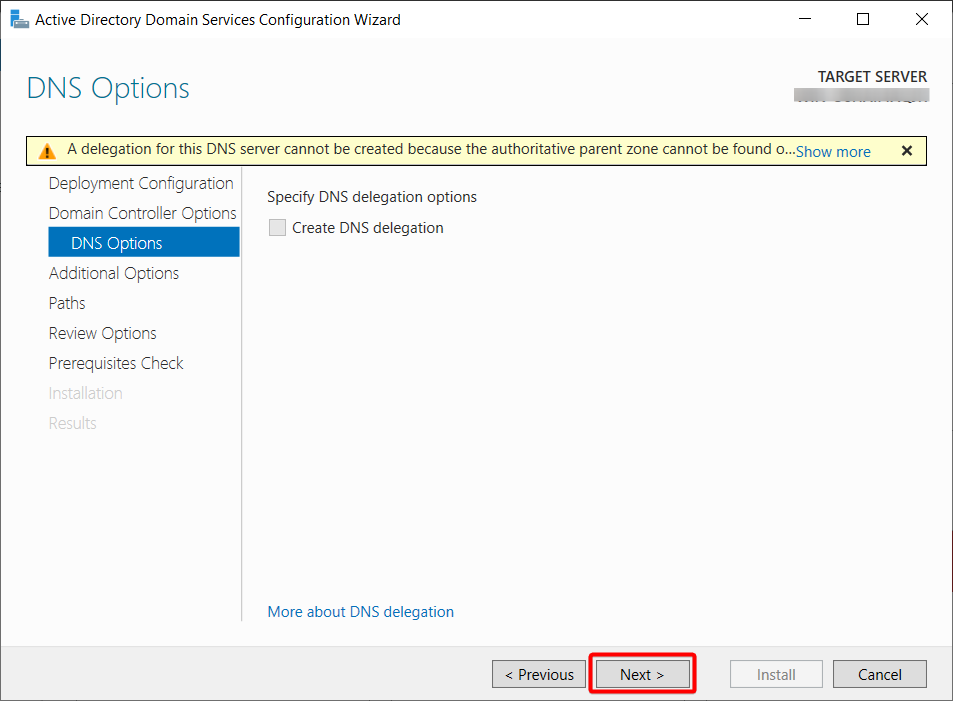

4. 将“创建 DNS 委派”选项保持未选中状态,然后点击“下一步”按钮。

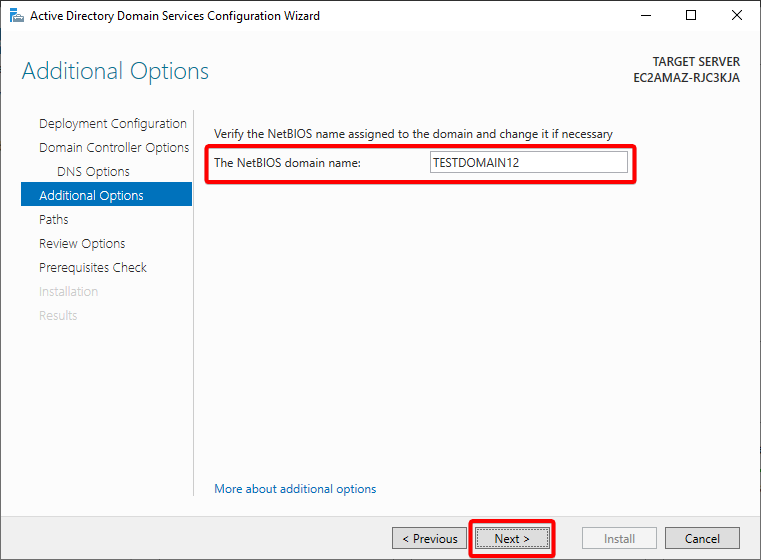

5. 现在,保留默认的 NetBIOS 域名,然后点击“下一步”按钮。

默认情况下,向导将 NetBIOS 域名设置为您在第二步提供的根域名的缩写版本。

虽然您可以更改 NetBIOS 域名,但最好将其保留为默认值,因为它与您的域相关。

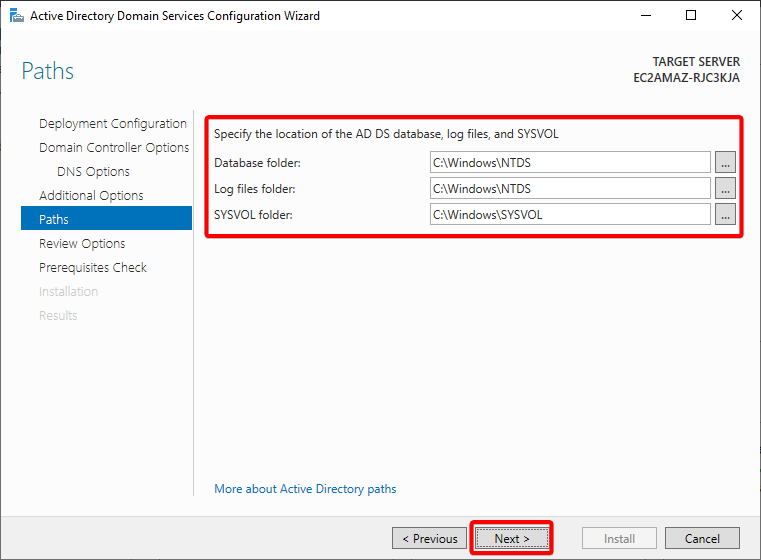

6. 与前几步类似,保留默认路径以定义安装的本地目录。

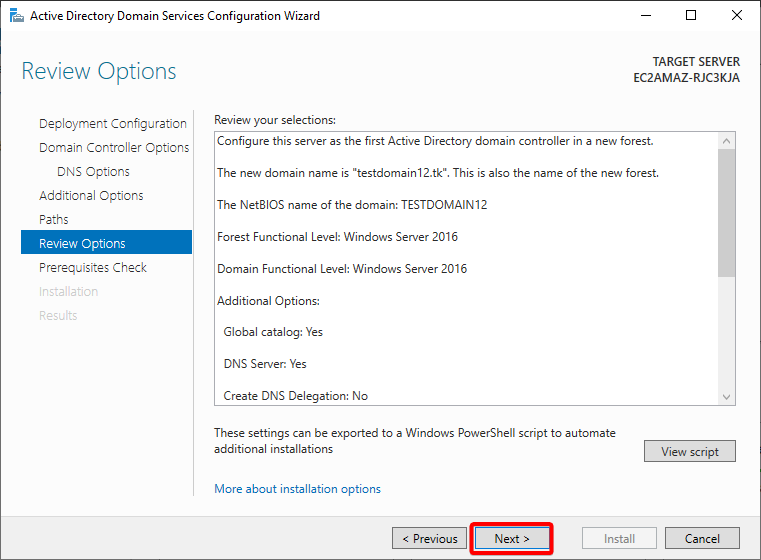

7. 回顾您的安装选项,并在确认一切都满意后点击“下一步”按钮。

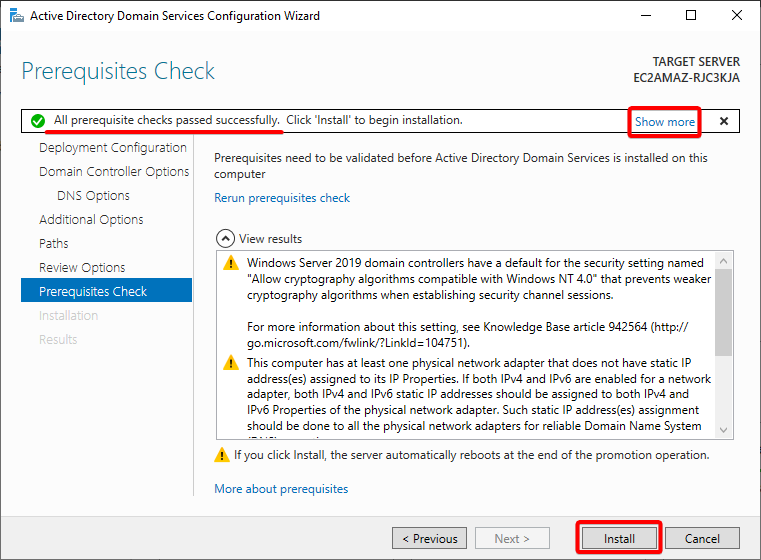

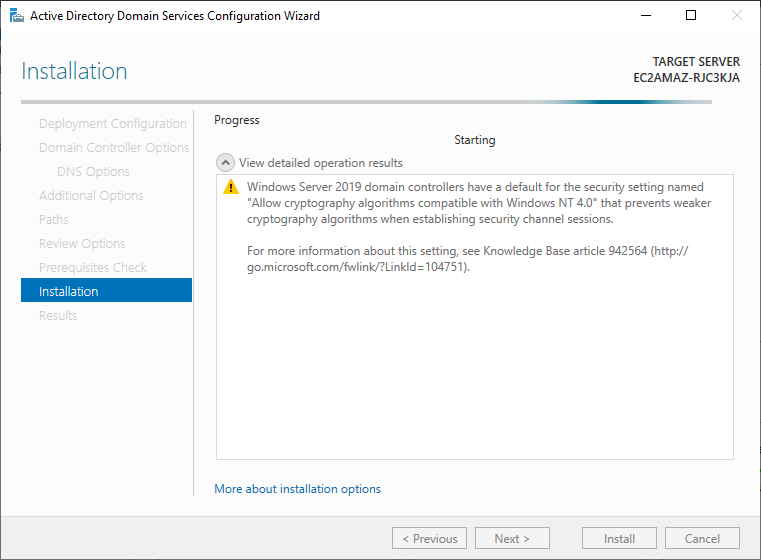

8. 当向导验证了您的配置并确保一切就绪可部署时,点击“安装”按钮。

如果您看到“所有先决条件检查均已成功通过”的消息(如下所示),则可以继续进行安装。如果没有,请单击“显示更多”并进行进一步调查。

安装完成后,您的服务器将重新启动。

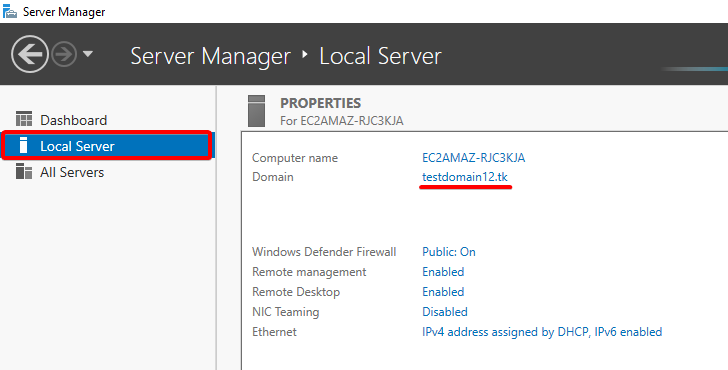

9. 最后,在重新启动后打开您的服务器管理器,并导航至“本地服务器”选项卡(左侧窗格)。您会看到工作组已更改为您的根域名(testdomain12.tk),这确认了您的服务器现在已加入域。

创建组织单位

组织单位(或 OU)是一个旨在组织您的环境、保持整洁和安全的容器。当设置特定权限给 OU 成员时,OU 特别有帮助。

要在您域的主森林目录中创建 OU:

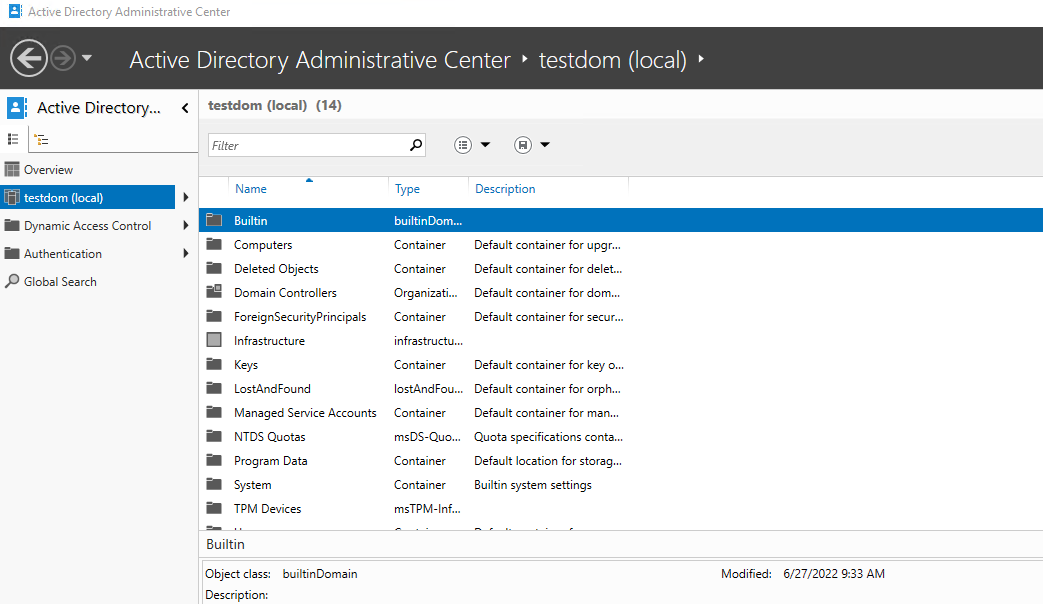

1. 从“开始”菜单打开活动目录管理中心(ADAC)。

2. 一旦ADAC打开,从左窗格中选择您的托管域,如下所示。

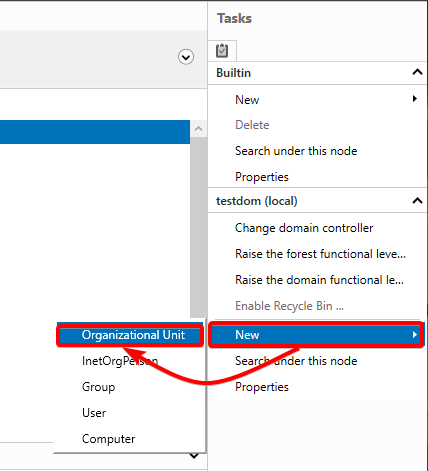

3. 在任务面板(最右边)中,选择“新建” -> 在您选择的域下的“组织单位”。这样做会打开一个对话框,在这里您可以配置一个新的 OU(第四步)。

如果默认情况下未显示任务面板,请点击“管理”(右上角) -> 任务面板。

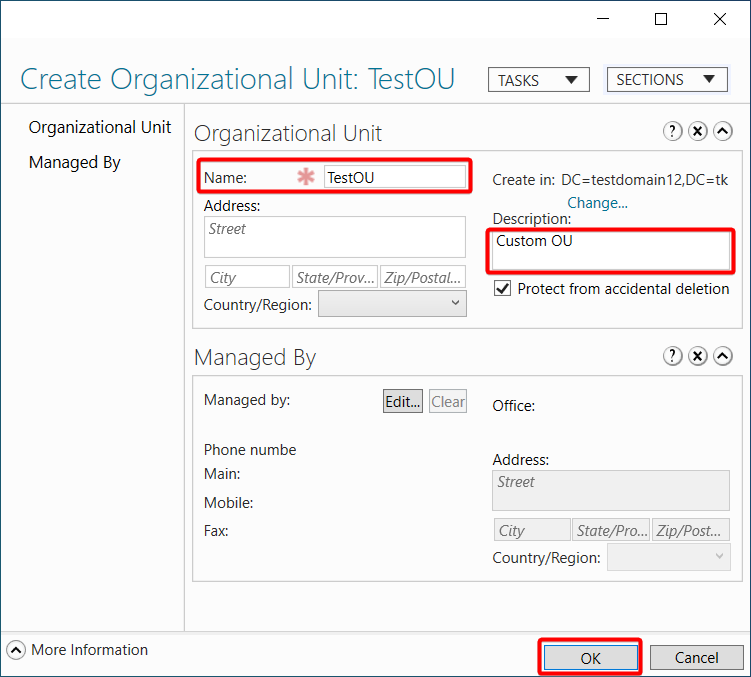

4. 现在,为新的 OU 指定一个名称和简短描述,并单击“确定”以创建 OU。本教程使用“TestOU”作为 OU 的名称。

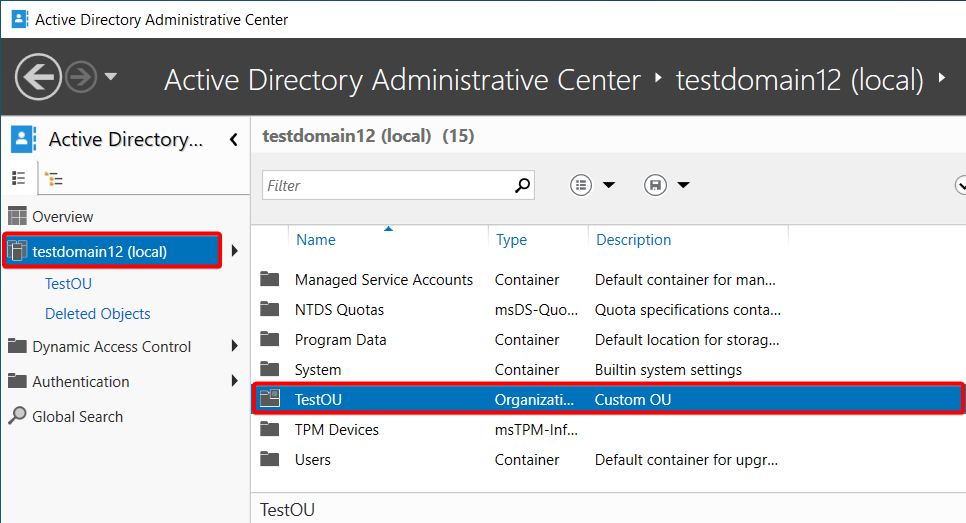

5. 最后,选择您的域,并确认新 OU 的存在,如下所示。

将用户添加到组织单位

员工在入职公司时需要访问组织的资源。通常,您的第一个任务是在 AD 中添加用户帐户,稍后提供必要的权限。

要将用户添加到您的 OU 中:

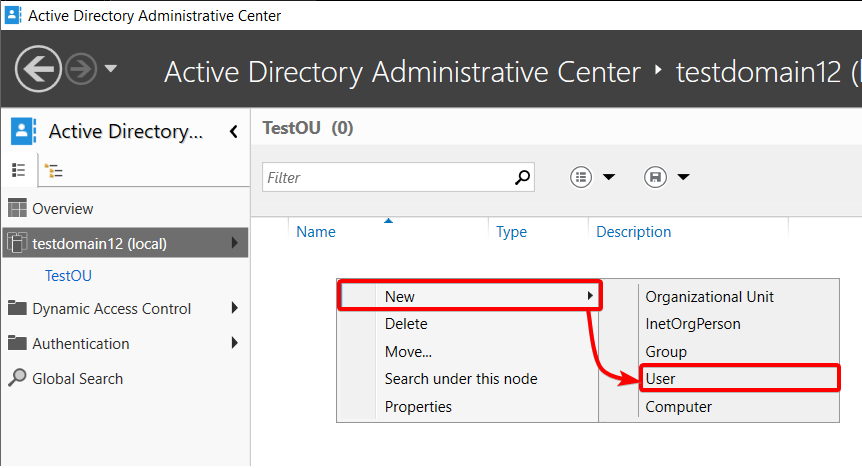

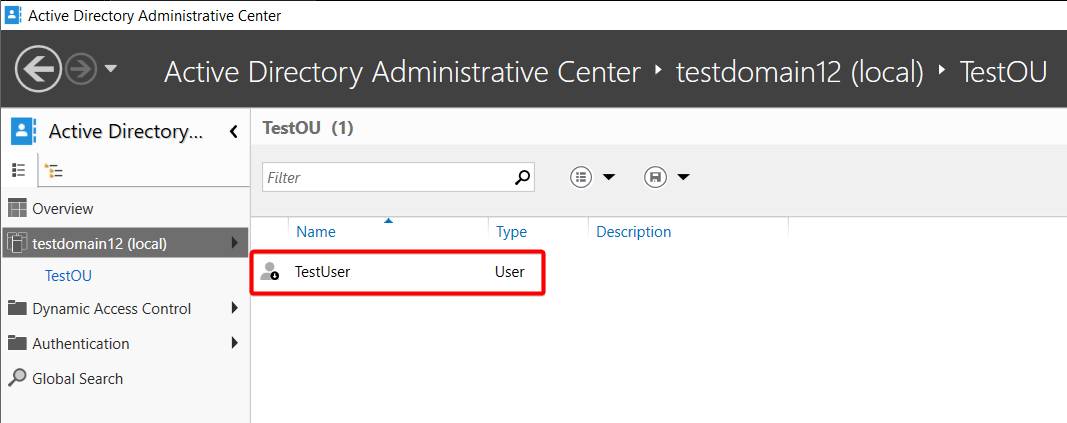

1. 双击您所需的目录或 OU。访问新创建的 OU

2. 接下来,在空白表格列表中右键单击 -> 新建 -> 用户 来开始创建新用户。

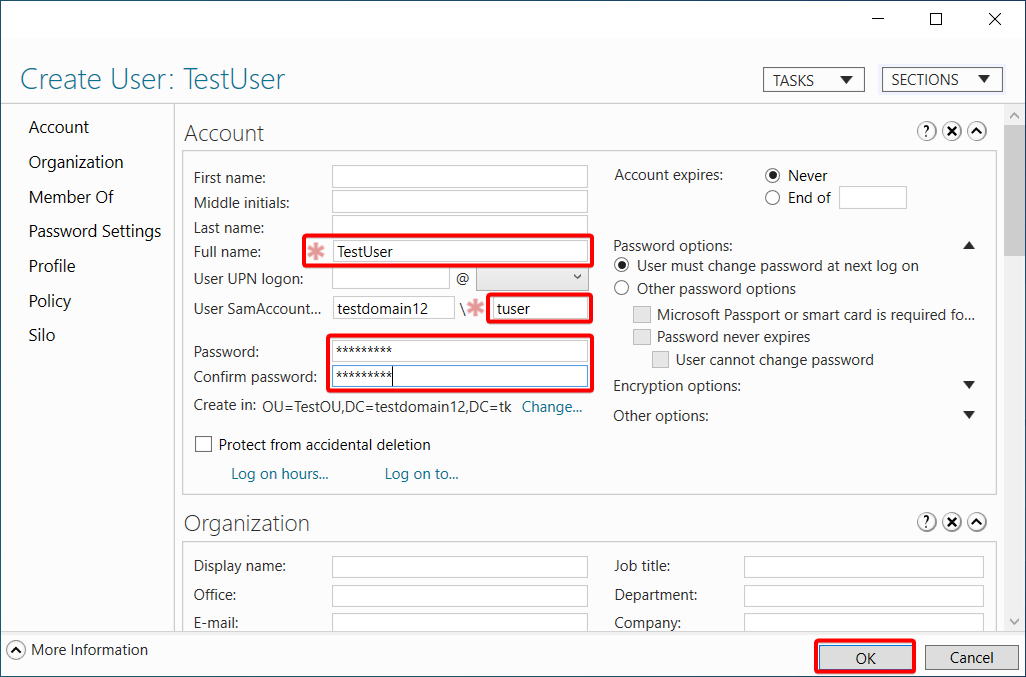

3. 最后,填写必填字段(标有红色星号)以及用户密码,然后单击“确定”以创建新用户。

全名和用户 SamAccountName 登录是唯一的强制字段。但是,正如您可以从可选字段的数量看出的那样,有许多可定制的字段可用。例如,全名、中间名和姓氏将被转换为用户的帐户和使用 SSO(AD 用户登录集成)的任何应用程序。

返回到 ADAC 的主窗口,您会看到您的 OU 中新创建的用户。

重置用户密码

也许其中一位用户忘记了他们的密码(这种情况经常发生)。如果是这样,您需要找到相关用户并重置他们的密码。幸运的是,ADAC 可以胜任。

要重置用户的密码:

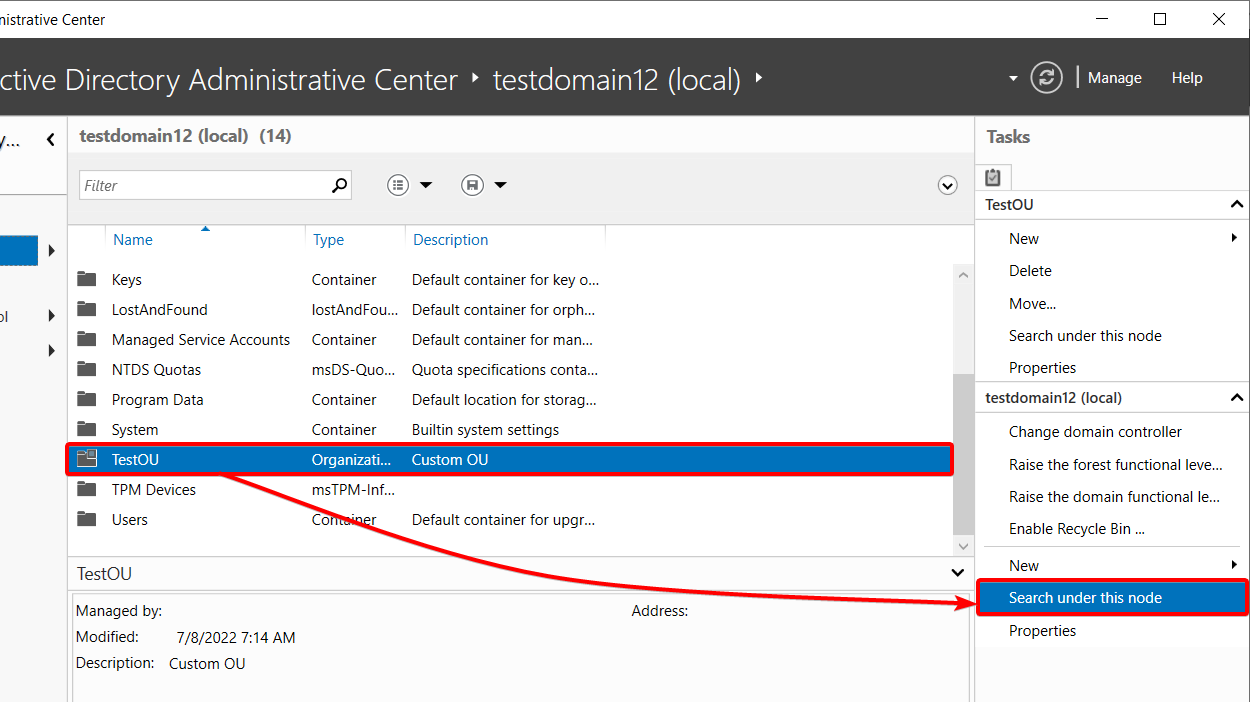

1. 打开 ADAC,突出显示用户所在的域,并单击任务窗格下的此节点选项下的搜索,如下所示。

A Global Search option appears on the left pane (step three).

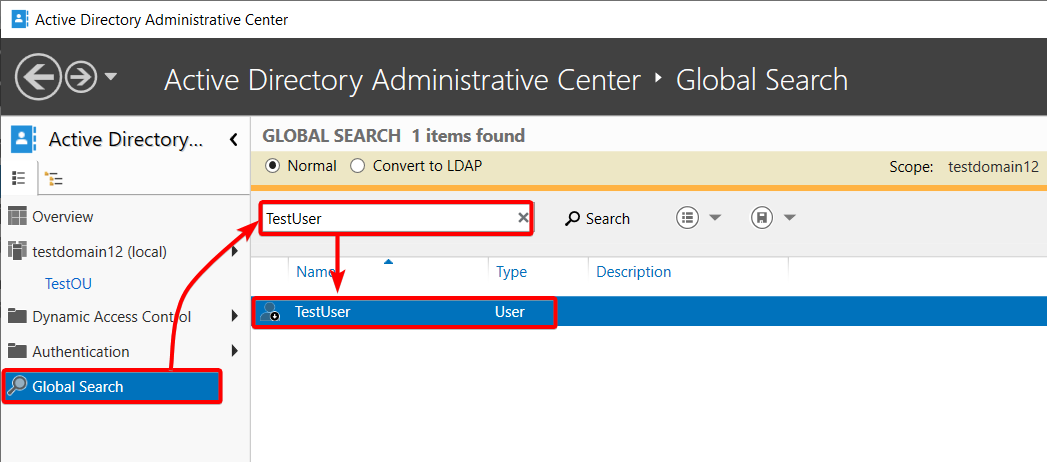

2. 接下来,单击全局搜索选项(左窗格),输入用户名(或任何用户识别属性,如名字或姓氏),然后按 Enter 键搜索用户。

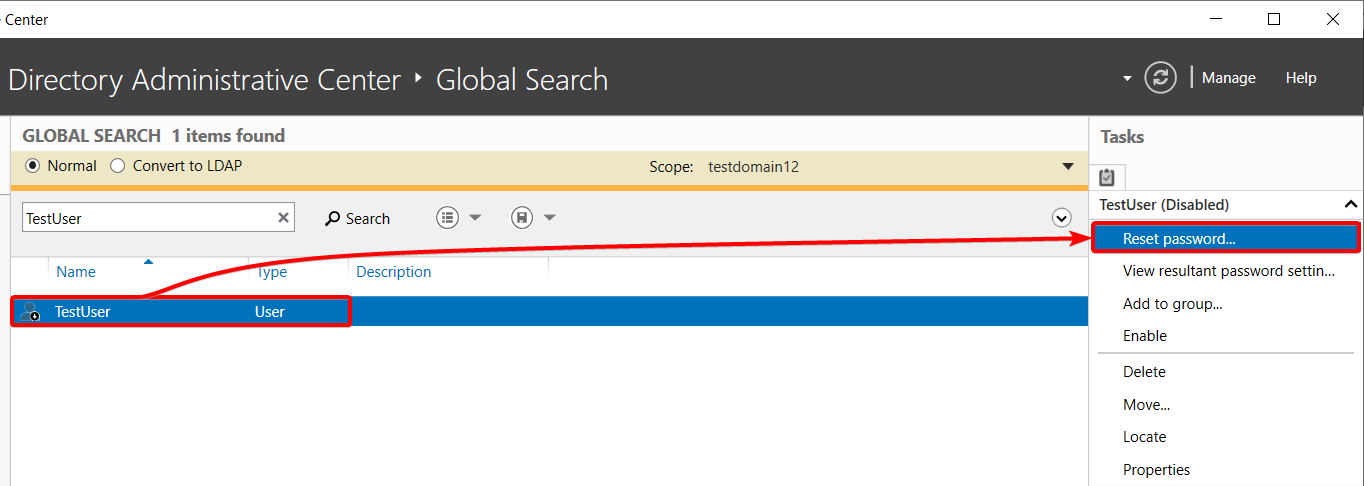

3. 选择用户,然后在任务面板中单击“重置密码”。打开一个对话框,在那里您可以重置用户的密码(第四步)。

如果您要删除用户或任何 AD 对象,请选择“删除”选项。当员工离开公司时,在 AD 中删除用户帐户对于关闭访问是至关重要的,这样他们就无法重新登录并造成混乱。

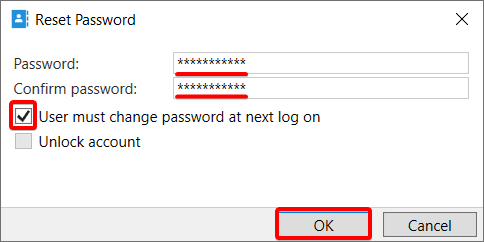

最后,使用以下步骤重置用户密码:

- 设置一个随机密码并确认密码。确保密码符合组织的要求。

- 勾选 用户必须在下次登录时更改密码 选项,要求用户在登录到帐户之前更改密码。

- 单击“确定”以完成重置用户密码的过程。

恢复用户或任何 AD 对象

当您意外删除对象(如用户或组)时,您需要恢复该对象。但是如何操作呢?只要回收站处于启用状态,您就可以恢复任何对象。

因此,在对域进行任何重大更改之前,请务必先启用回收站:

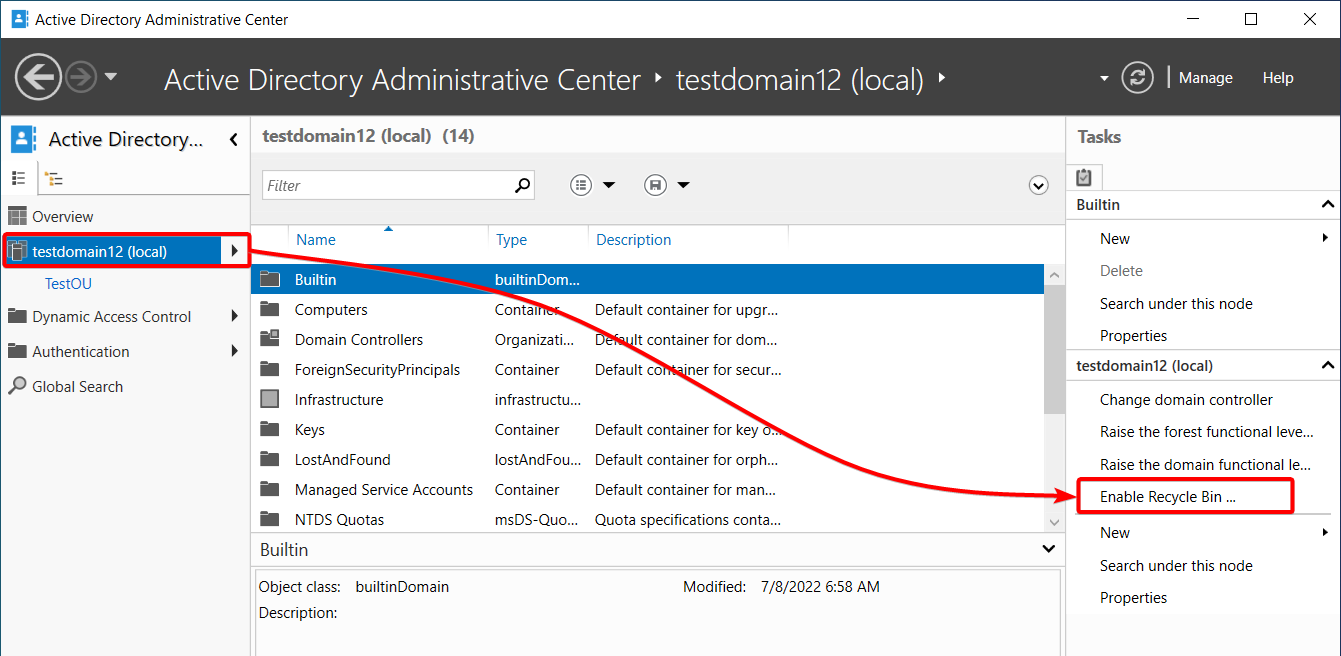

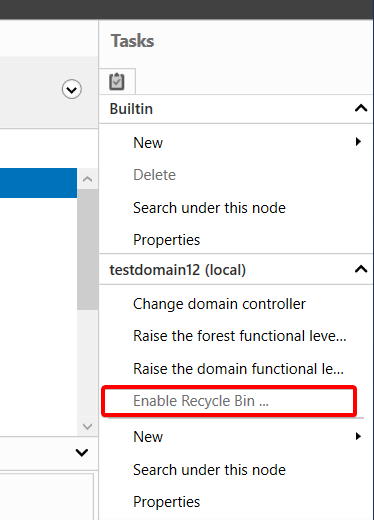

1. 选择相关域(左窗格),然后单击任务窗格下的启用回收站选项,如下图所示,以启用回收站。

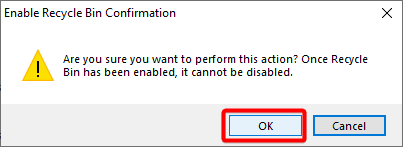

2. 接下来,当收到下面的消息时,单击“确定”以确认启用回收站。

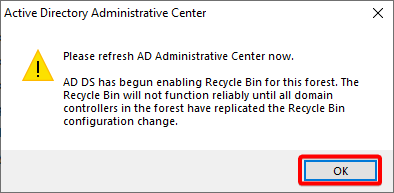

3. 再次单击“确定”以确认更改。

4. 按 F5 键刷新 ADAC,现在“启用回收站”选项变为灰色,表示回收站已启用。

现在,您可以安全地删除对象,并在必要时进行恢复。

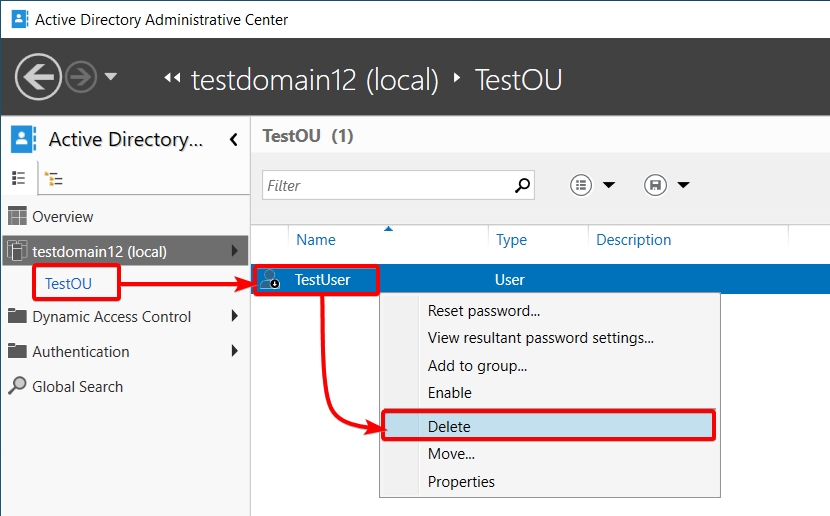

5. 现在,使用以下步骤删除用户:

- 导航到您的域。

- 选择用户所属的 OU。

- 右键单击用户,选择“删除”选项以删除用户。

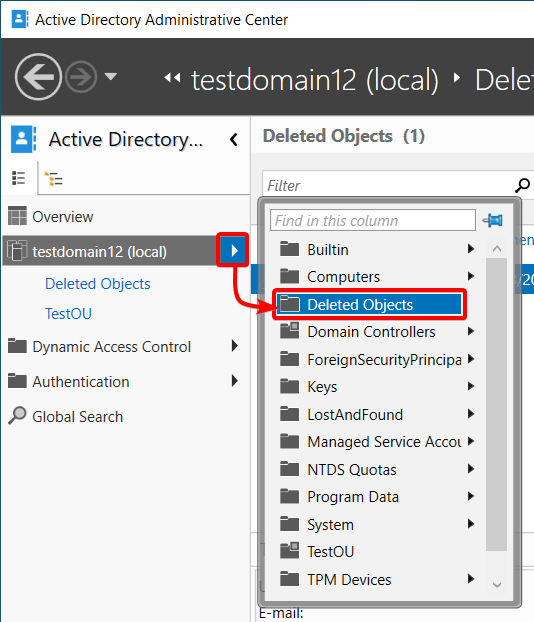

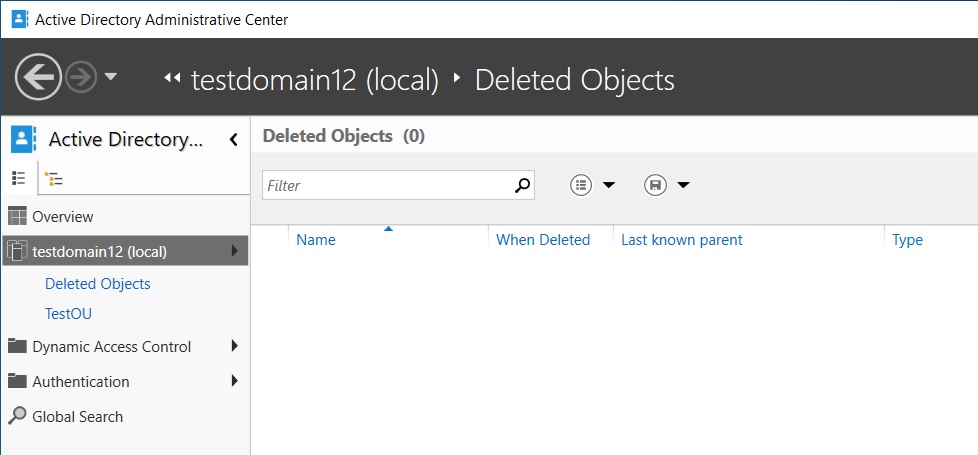

6. 点击域旁边的右箭头图标(左窗格),然后选择“已删除的对象”容器以查看所有已删除对象的列表。

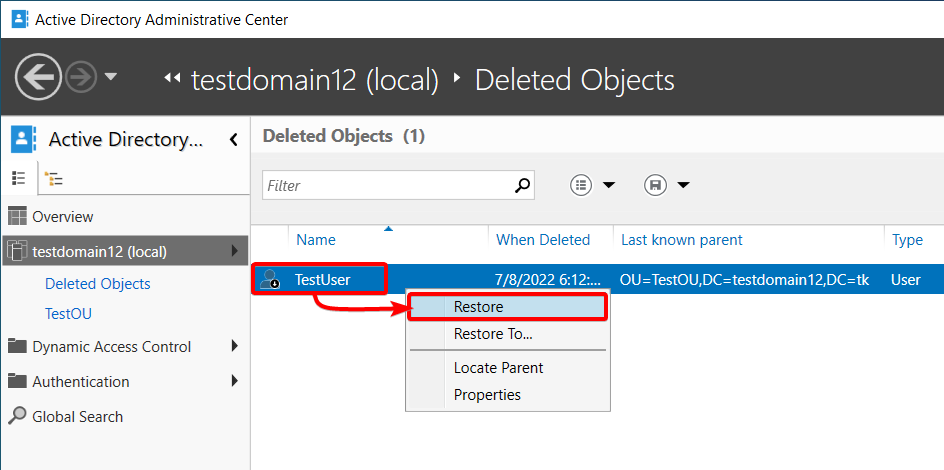

7. 从已删除对象列表中右键单击用户,然后选择“还原”选项将用户还原到其原始 OU。但如果您希望将用户还原到不同的容器/OU,则选择“还原到”选项。

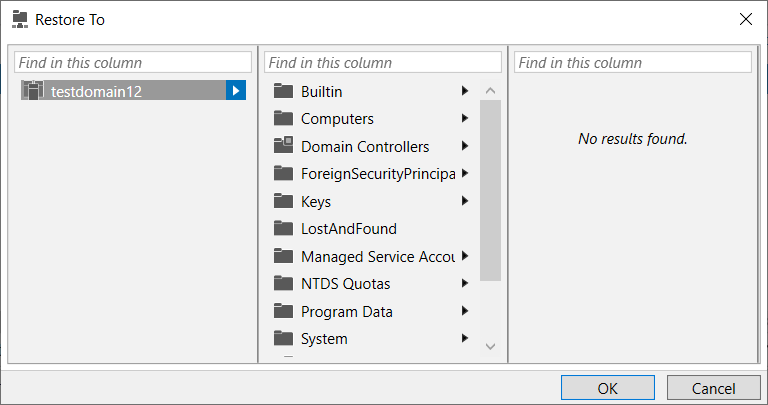

如果选择将用户还原到不同位置,则会出现以下弹出窗口,您可以在其中选择还原位置。

一旦还原,用户将从“已删除的对象”容器中消失。

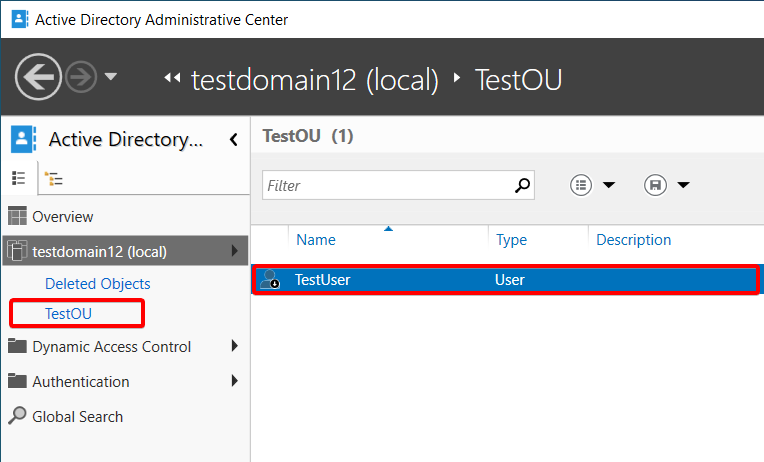

8. 最终,点击您创建用户的 OU,您将看到用户已重新出现在 OU 中。

在 ADAC 中查看 PowerShell 历史记录

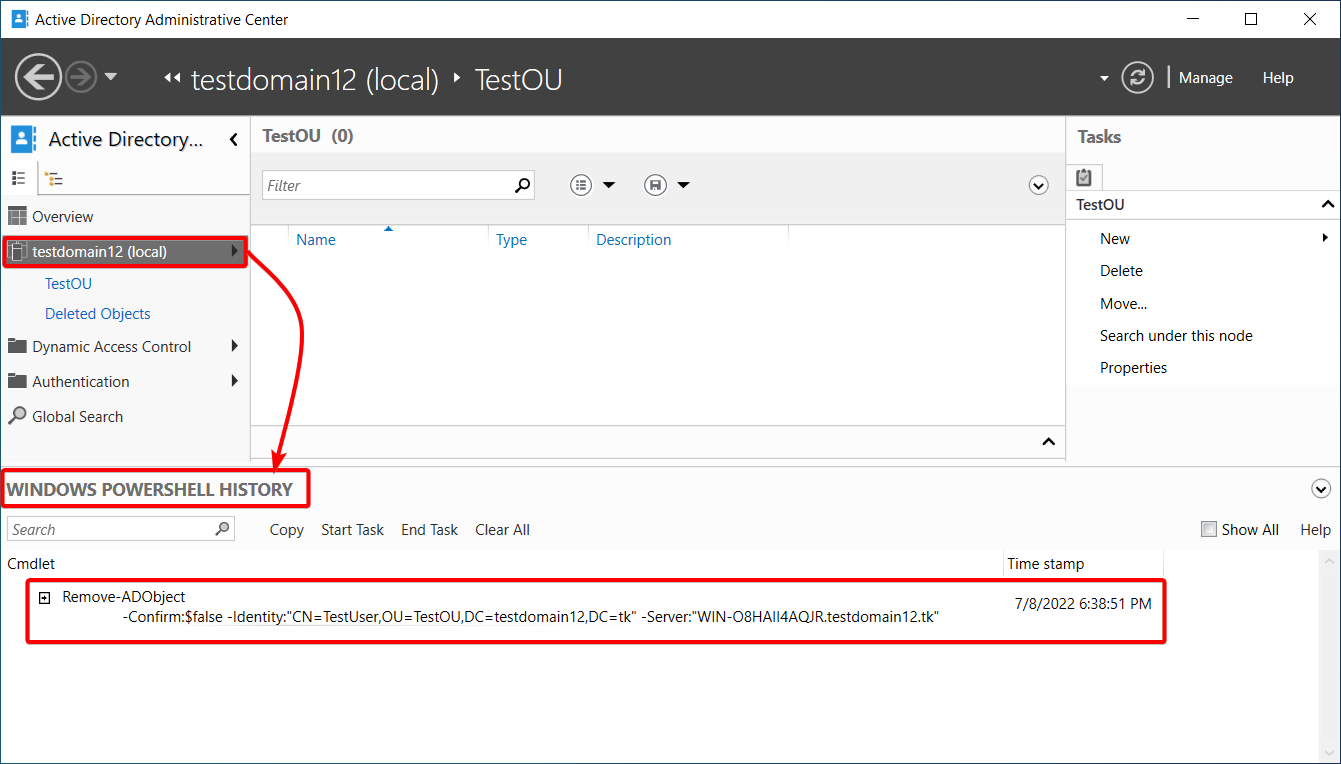

假设您的同事对您的域控制器进行了未经授权的更改。自然而然,您需要查看历史记录,立即了解所做的更改,并且 ADAC 可以帮助您。

导航到您的域,并单击底部的 WINDOWS POWERSHELL HISTORY 部分以展开该部分,因为默认情况下它是最小化的。

展开后,您可以查看 PowerShell 历史记录,因为 PowerShell 会为您在 ADAC 中进行的所有更改运行命令。查看历史记录可以帮助您识别对您的域进行了哪些未经授权的更改,并最终撤销它们。

下面,您可以看到一个对象(用户)已使用Remove-ADObject cmdlet移除。现在,您可以将已删除的用户还原到其组织单位。

扩展组策略的功能,简化细粒度密码策略的管理。使用Specops Password Policy可以针对任何GPO级别、组、用户或计算机设置字典和短语设置。免费试用!

结论

本教程旨在提高您从零开始管理AD实例的能力。表现如何?您已经学习了安装和配置实例、管理用户、对象和组织单位,使您能够管理一个简单的环境。

现在,您可以自信地管理域中的对象,不必担心它们被删除,因为您随时可以在几次点击中从回收站还原它们。

如果您的大型组织变得混乱,可以考虑清理您的AD。

Source:

https://adamtheautomator.com/active-directory-administrative-center/