Beheren van gebruikers en machtigingen kan afschuwelijk zijn, vooral als je net begint als beheerder. Maar het goede nieuws is dat het Active Directory Administrative Center (ADAC) om de hoek is.

Of je nu een gebruiker aanmaakt, een wachtwoord opnieuw instelt of gebruikersmachtigingen wijzigt, ADAC is er klaar voor. En in deze handleiding leer je hoe je ADAC implementeert en gebruikt op professioneel niveau.

Ben je al enthousiast? Lees verder en begin je reis als beheerder met ADAC!

A FREE read only tool that scans your AD and generates multiple interactive reports for you to measure the effectiveness of your password policies against a brute-force attack. Download Specops Password Auditor now!

Vereisten

Als je van plan bent de voorbeelden in deze handleiding te volgen, zorg er dan voor dat je een Windows Server hebt. Deze handleiding maakt gebruik van Windows Server 2019, maar latere versies zullen ook werken.

Active Directory installeren op Windows Server 2019+

Active Directory (AD) is een directoryservice waarmee beheerders zoals jij machtigingen kunnen beheren en toegang tot netwerkbronnen kunnen regelen. Maar omdat AD niet standaard is geïnstalleerd op je Windows Server, moet je eerst AD installeren via de Server Manager.

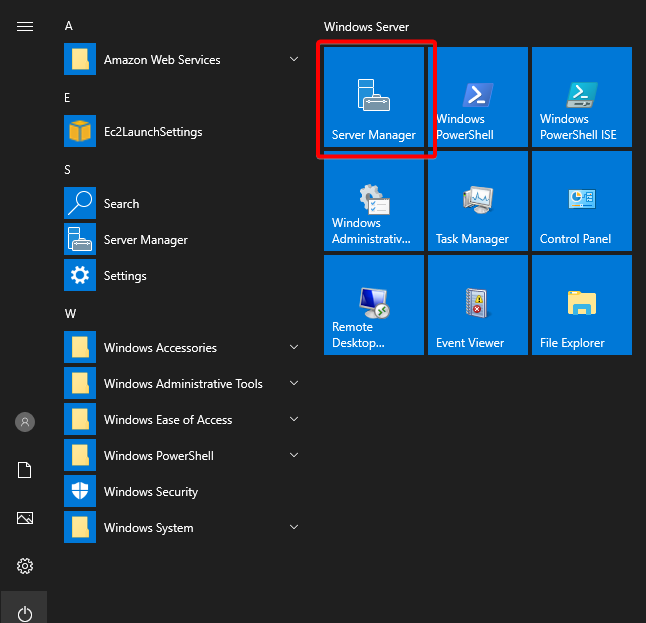

1. Open Server Manager vanuit het Startmenu.

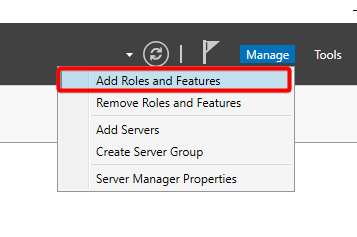

2. Klik in de Server Manager op Beheren (rechtsboven) en selecteer de optie Rollen en functies toevoegen. Er verschijnt een installatiewizard waarin je AD kunt installeren.

3. Vink de optie Deze pagina standaard overslaan aan en klik op Volgende, omdat deze pagina puur introductief is.

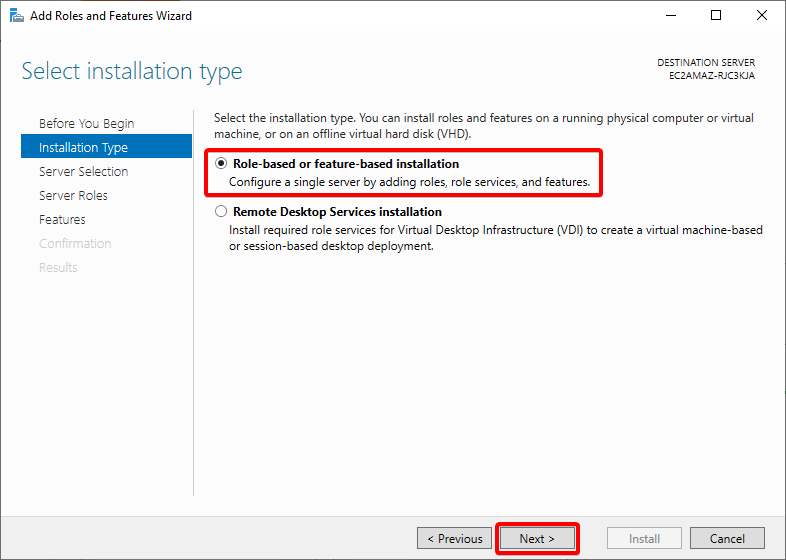

4. Onder de sectie Installatietype kies je voor installatie op basis van rol of functie, aangezien je aan één enkele server werkt en geen deel uitmaakt van een VDI, en klik op Volgende.

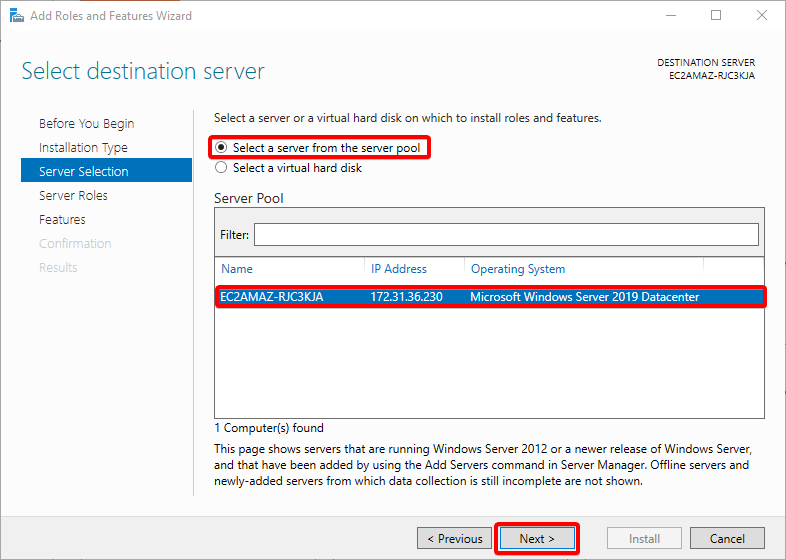

5. Selecteer nu de optie Een server uit de pool selecteren, kies de relevante server als bestemming voor de installatie en klik op Volgende.

Het selecteren van de server die je als je DC wilt hebben, is cruciaal in dit proces. Als je aan het werk bent op de eerste host in je omgeving, zal er slechts één server in de pool zijn. Maar als je in een live omgeving met bestaande services werkt, zie je de andere servers van de omgeving.

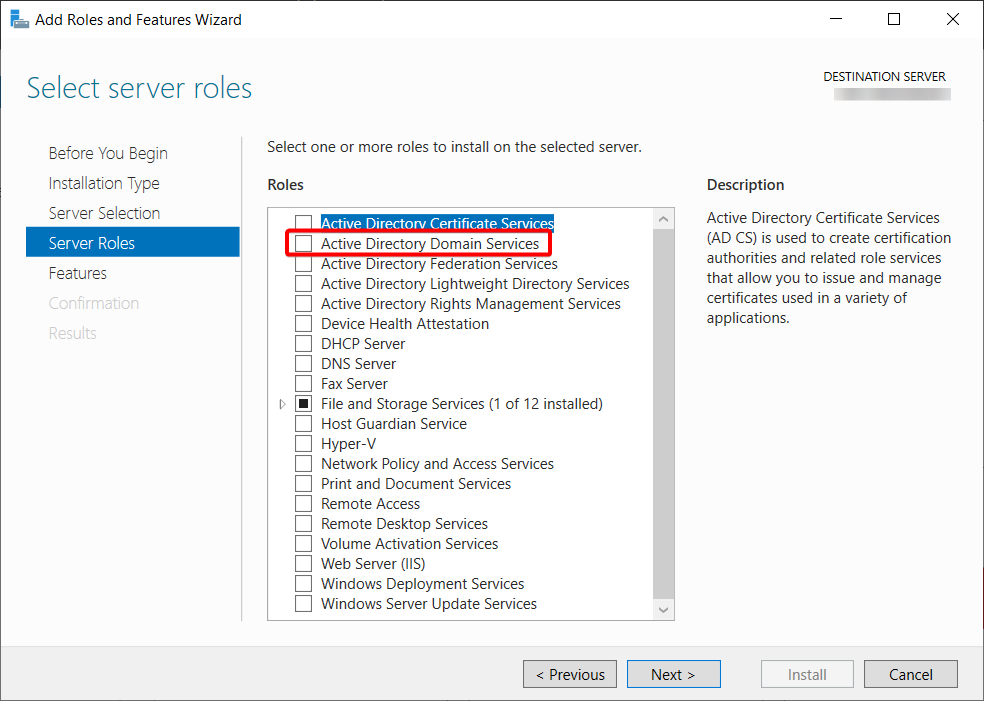

6. Vink de optie Actieve Directory-domeindiensten aan, wat mogelijk een extra venster kan openen als afhankelijke functies ontbreken.

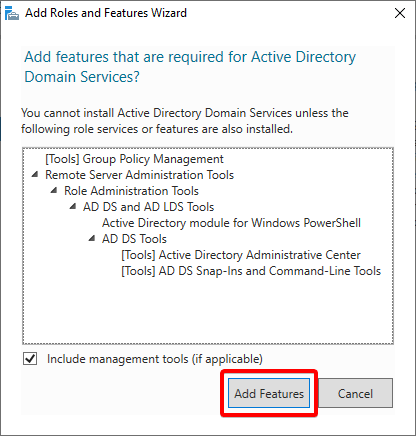

7. Bevestig de afhankelijkheden en klik op Functies toevoegen.

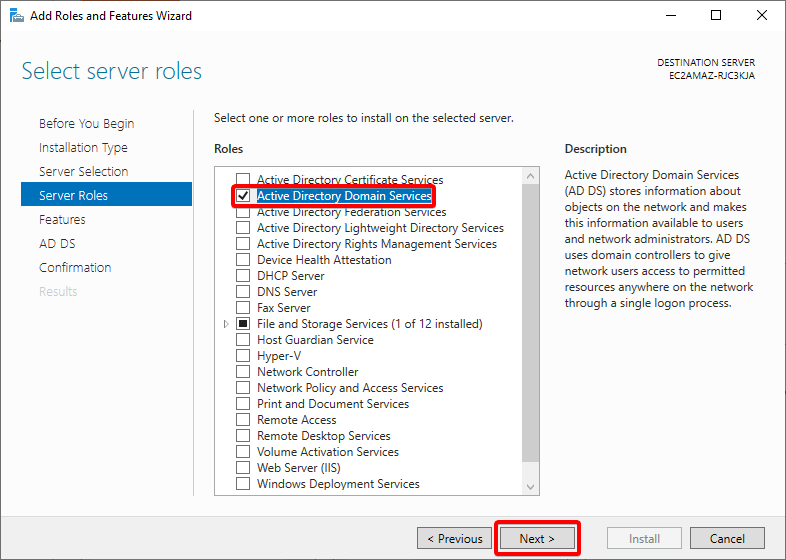

8. Bevestig dat de optie Actieve Directory-domeindiensten is geselecteerd en klik op Volgende.

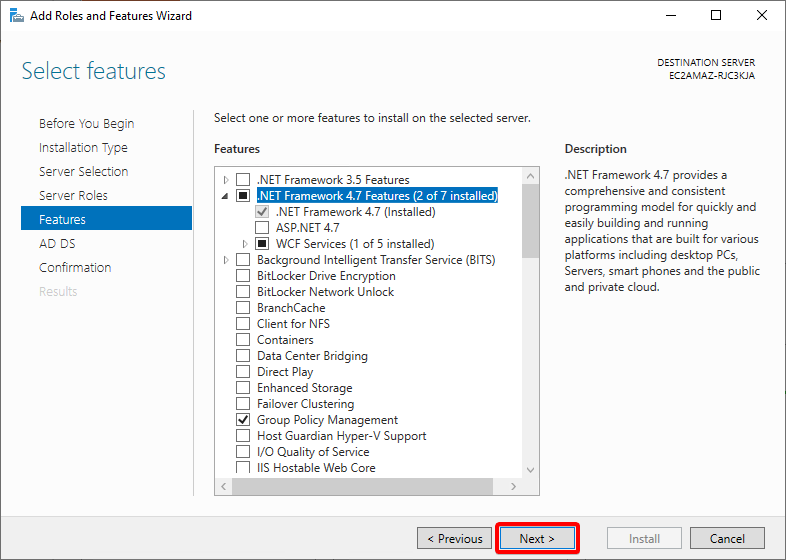

9. Laat alles standaard in de sectie Functies en klik op Volgende.

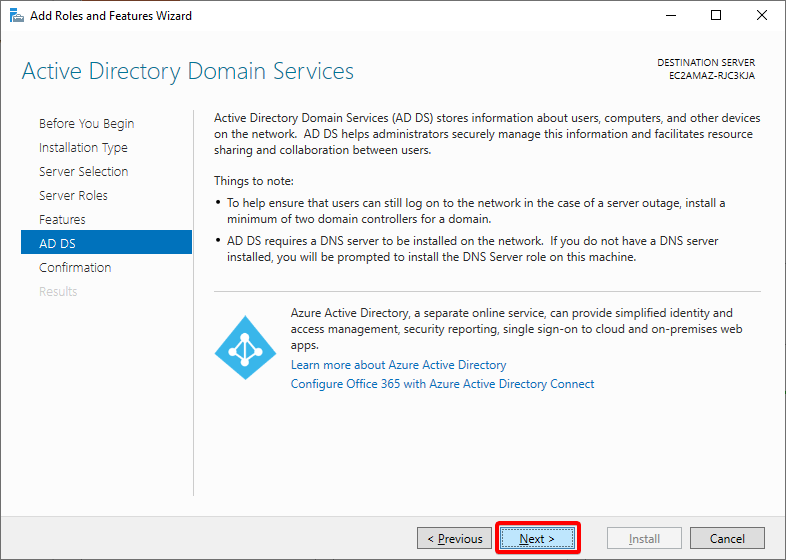

10. Neem gerust de tijd om de introductie van AD DS te bekijken en klik op Volgende.

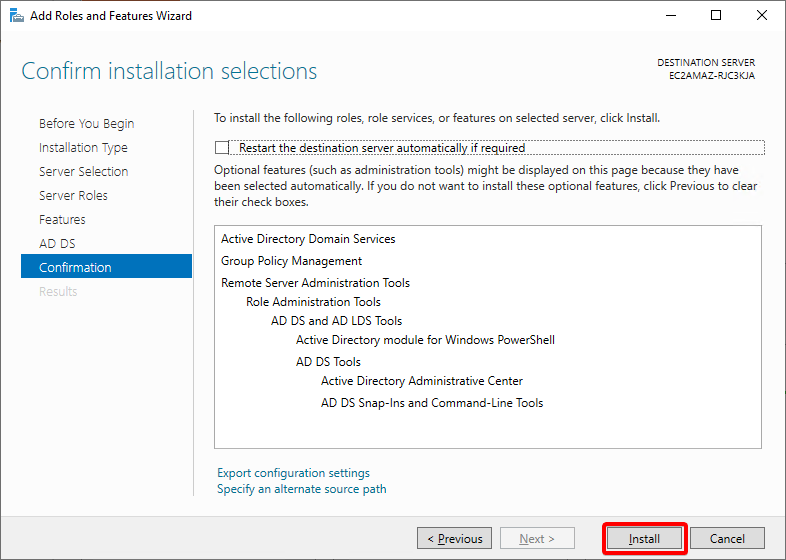

11. Bevestig je installatiekeuzes en klik op Installeren. Hiermee wordt de installatie van AD op je server gestart.

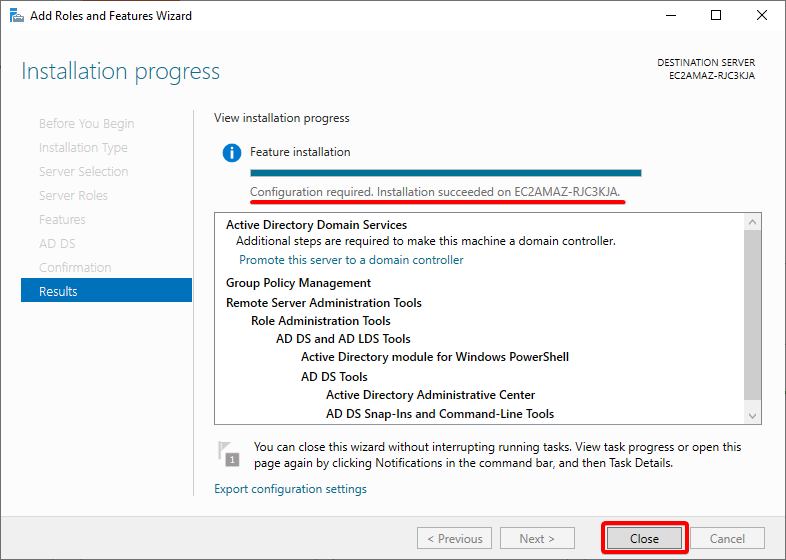

12. Klik ten slotte op Sluiten zodra de installatie is voltooid. Je hebt ADAC succesvol geïnstalleerd en vanaf nu kun je flexibel AD-beheer ervaren.

Configuratie van de AD-installatie

Zelfs na installatie vereist AD nog steeds configuratie om de server te bevorderen tot een domeincontroller. Door dit te doen kan uw server gezaghebbend worden voor een AD-domein, wat essentieel is voor hosts om te herkennen welke server de domeincontroller is.

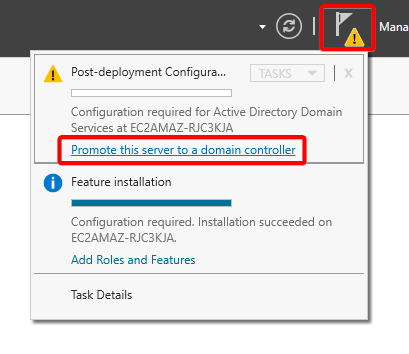

1. Selecteer in uw Serverbeheer het gele uitroepteken naast de vlag (rechtsboven) en klik op de koppeling Deze server bevorderen tot een domeincontroller.

De wizard Active Directory-domeindienstenconfiguratie wordt geopend, waar u uw nieuwe domeincontroller configureert.

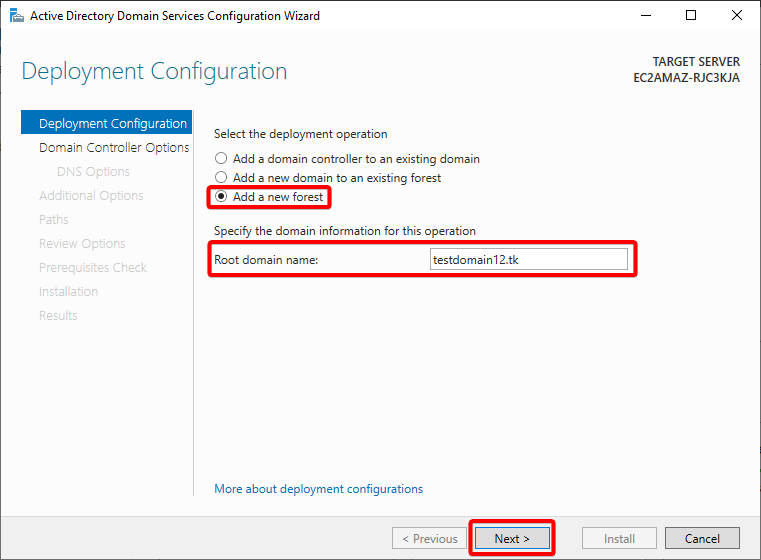

2. Selecteer onder Implementatieconfiguratie de optie Een nieuwe forest toevoegen. Een forest is een constructie die door AD wordt gebruikt om domeinen te definiëren en te groeperen.

Geef de naam van het hoofddomein op en klik op Volgende. In deze handleiding is gekozen voor de naam testdomain12.tk voor het hoofddomein.

In deze handleiding maakt u een nieuw forest aan, maar het is ook mogelijk om een bestaand domein toe te voegen om uw infrastructuur uit te breiden.

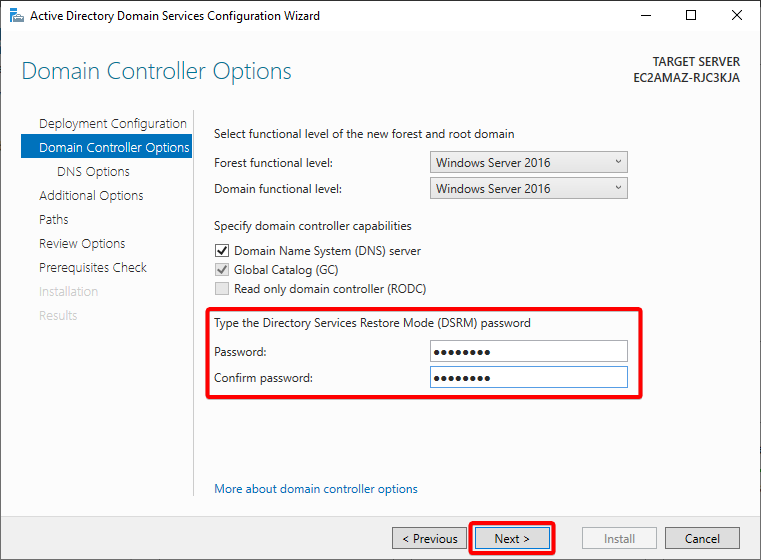

3. Laat de standaardinstellingen in de opties voor de domeincontroller staan en geef alleen uw gewenste wachtwoord op.

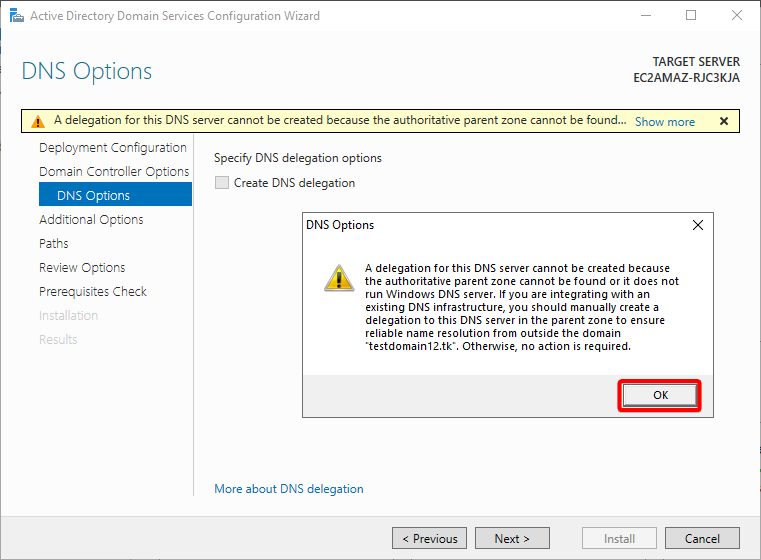

Als uw server geen gezaghebbende ouder voor de DNS kan vinden, krijgt u de volgende waarschuwingsmelding te zien.

Deze melding herinnert u er eenvoudigweg aan om uw bestaande DNS-records in te stellen om de naam van uw domein correct op te lossen. Deze actie is alleen van toepassing wanneer u uw domein in de bestaande infrastructuur wilt integreren.

Indien dit niet het geval is en je nieuwe infrastructuur aan het opzetten bent waarbij deze server je nieuwe DNS-ouderhost is, negeer dan dit bericht.

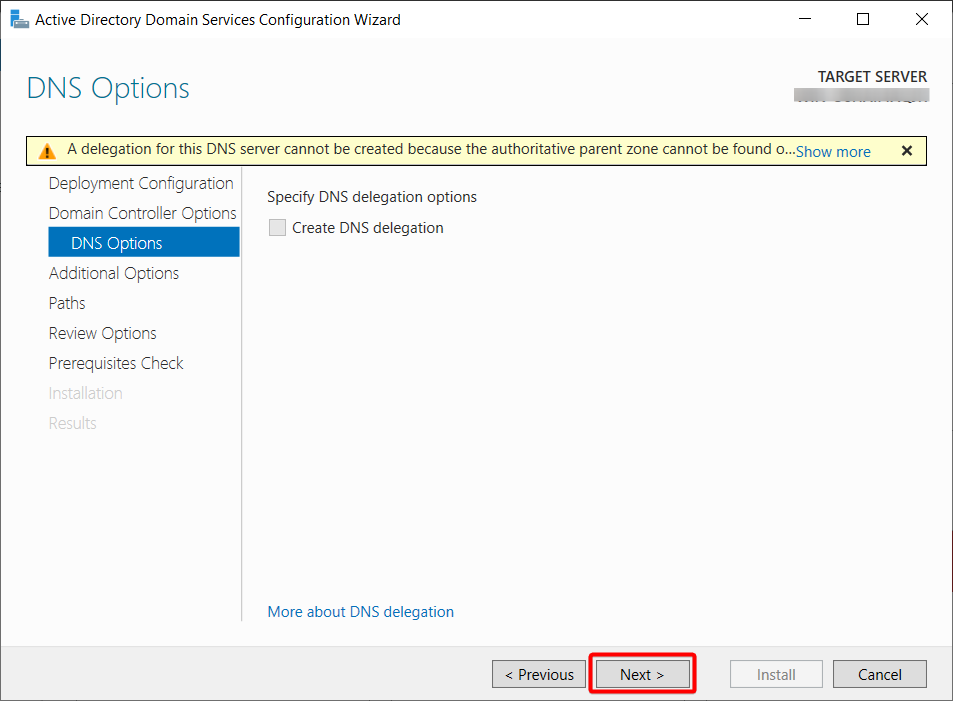

4. Laat de optie Create DNS-delegatie niet aangevinkt en klik op Volgende.

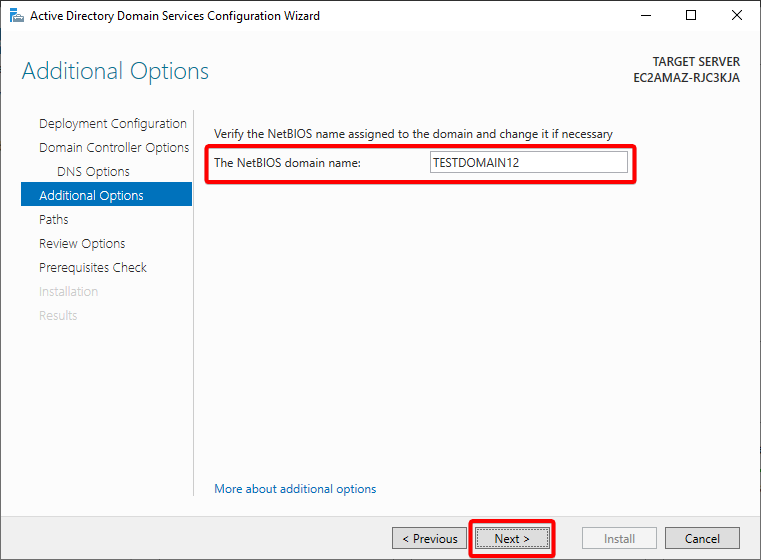

5. Laat nu de standaard NetBIOS-domeinnaam staan en klik op Volgende.

Standaard stelt de wizard de NetBIOS-domeinnaam in als een verkorte versie van de domeinnaam die je hebt opgegeven in de hoofddomeinnaam in stap twee.

Zelfs als je de NetBIOS-domeinnaam kunt wijzigen, is het het beste om deze standaard te laten omdat dit gerelateerd is aan je domein.

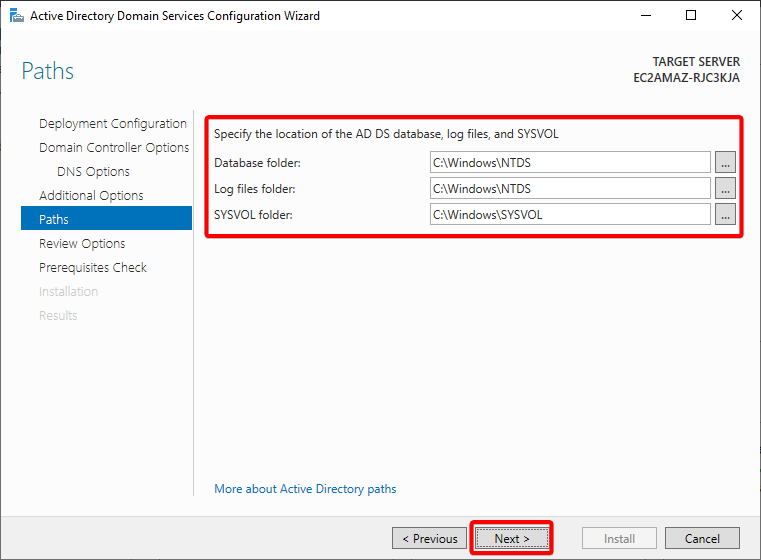

6. Zoals in de vorige stappen, laat de standaard paden om de lokale mappen van de installatie te definiëren.

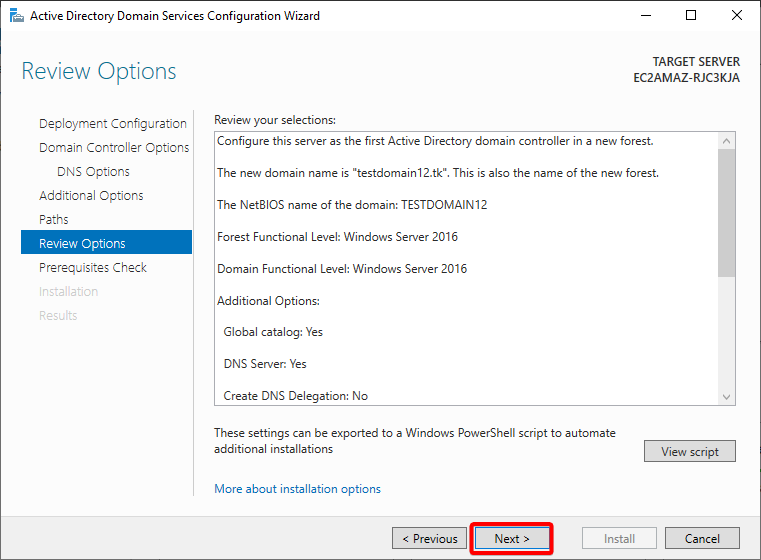

7. Controleer de opties voor je installatie en klik op Volgende wanneer je tevreden bent met alles.

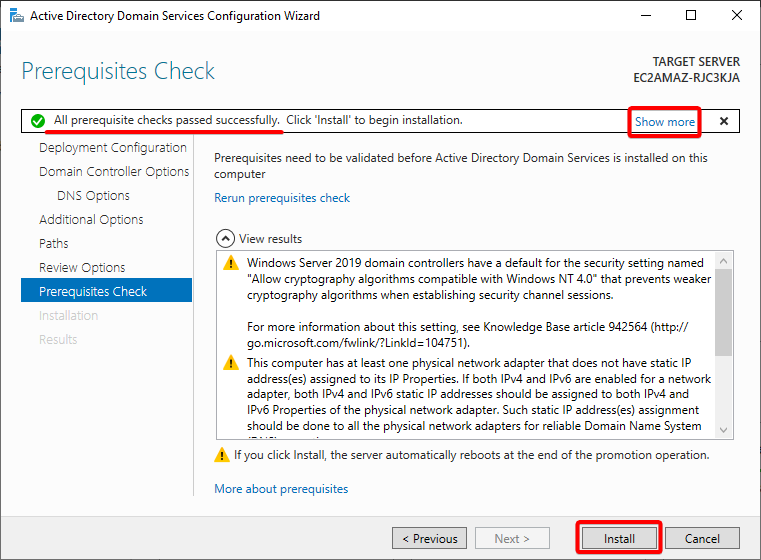

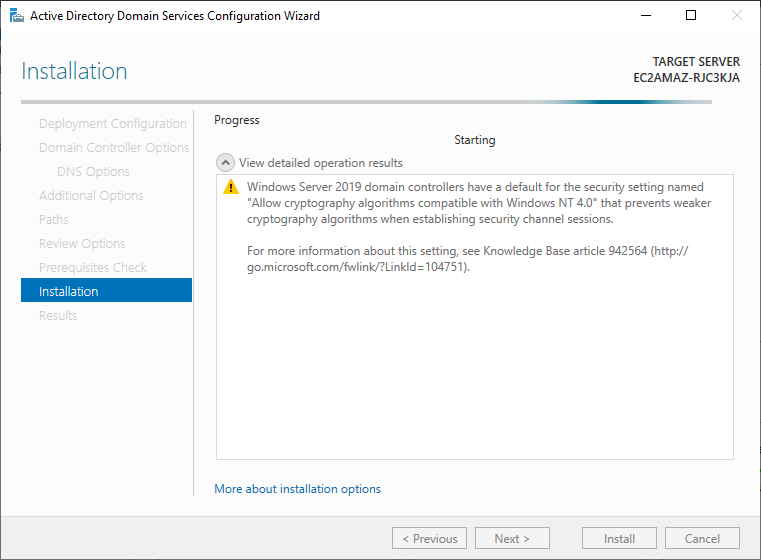

8. Klik op Installeren zodra de wizard je configuratie heeft gevalideerd en heeft gecontroleerd of alles gereed is voor implementatie.

Als je het bericht Alle voorafgaande controles zijn met succes geslaagd ziet, zoals hieronder getoond, kun je doorgaan met de installatie. Zo niet, klik dan op Meer weergeven en onderzoek verder.

Nadat de installatie is voltooid, zal je server opnieuw opstarten.

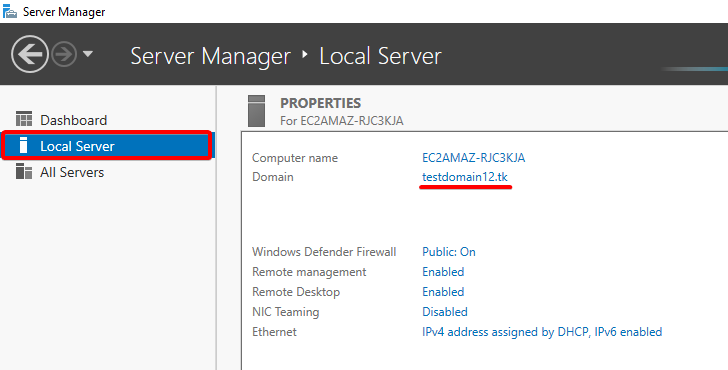

9. Open tot slot je Serverbeheer na de herstart en navigeer naar het tabblad Lokale server (linkerpaneel). Je zult zien dat de werkgroep is veranderd naar je hoofddomeinnaam (testdomain12.tk), wat bevestigt dat je server nu op het domein staat.

Het creëren van een Organizational Unit

Een Organisatie-eenheid (of OU) is een container ontworpen om uw omgeving te organiseren, waardoor zaken netjes en veilig blijven. OUs zijn vooral handig bij het instellen van specifieke machtigingen voor OU-leden.

Om een OU te maken in het hoofdmap van uw domein:

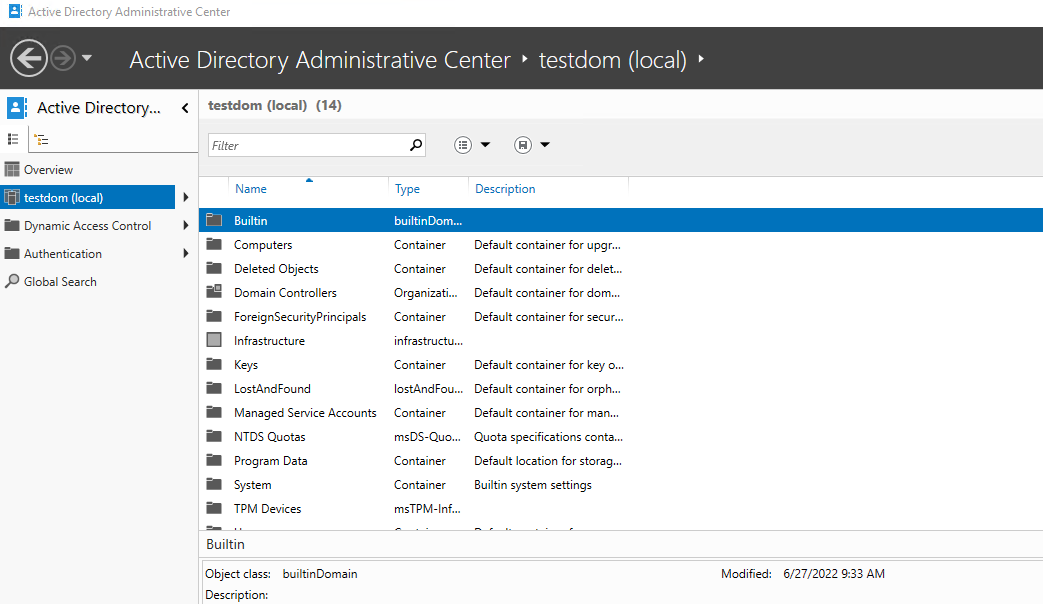

1. Open het Active Directory-beheercentrum (ADAC) vanuit het Startmenu.

2. Zodra ADAC is geopend, selecteert u uw beheerde domein uit het linkerpaneel, zoals hieronder weergegeven.

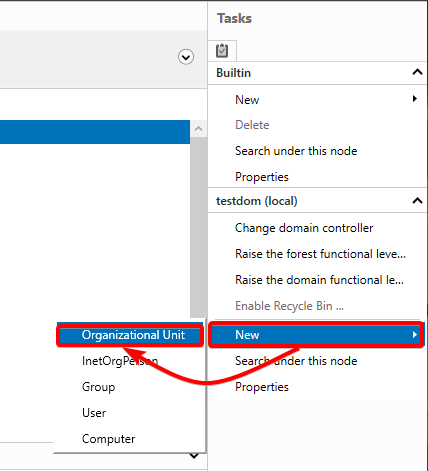

3. In het Taakvenster (rechts), selecteert u Nieuw —> Organisatie-eenheid onder uw geselecteerde domein. Hierdoor wordt een dialoogvenster geopend waarin u een nieuwe OU kunt configureren (stap vier).

Als het Taakvenster niet standaard wordt weergegeven, klikt u op Beheren (rechtsboven) —> Taakvenster.

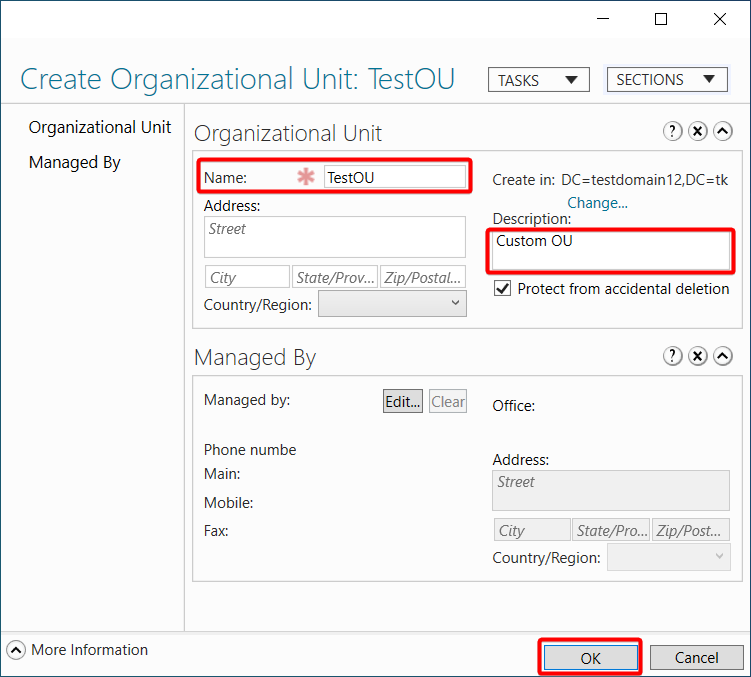

4. Geef nu een naam en korte beschrijving op voor de nieuwe OU, en klik op OK om de OU te maken. Deze tutorial gebruikt TestOU als naam voor de OU.

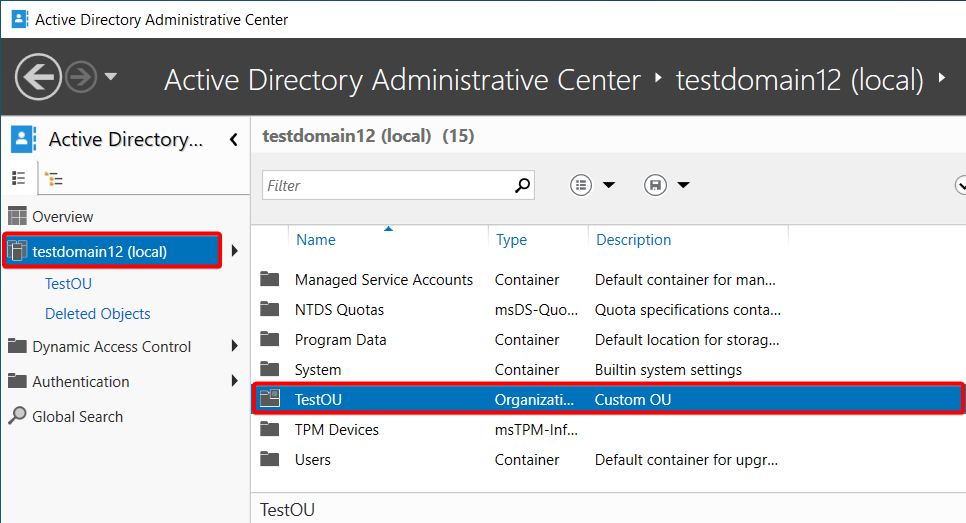

5. Selecteer tot slot uw domein en bevestig het bestaan van de nieuwe OU, zoals hieronder weergegeven.

Gebruikers toevoegen aan een Organisatie-eenheid

Medewerkers hebben toegang nodig tot de resources van de organisatie bij indiensttreding bij het bedrijf. Meestal is uw eerste taak het toevoegen van een gebruikersaccount in AD en het later verstrekken van de benodigde machtigingen.

Om gebruikers toe te voegen aan uw OU:

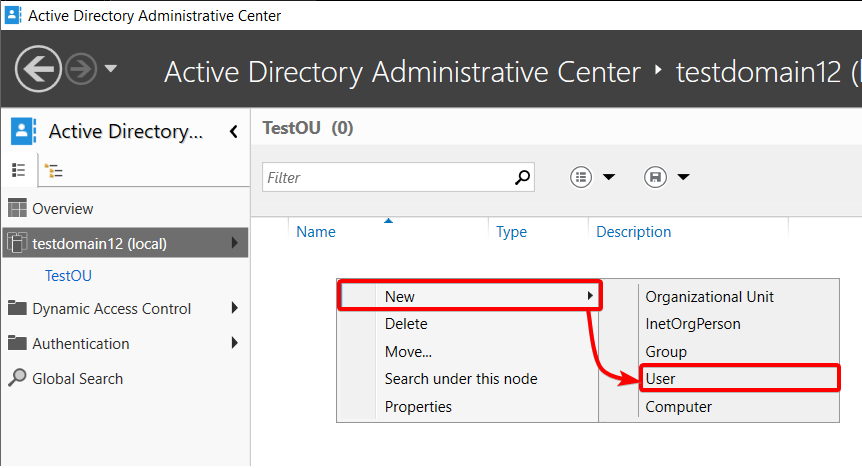

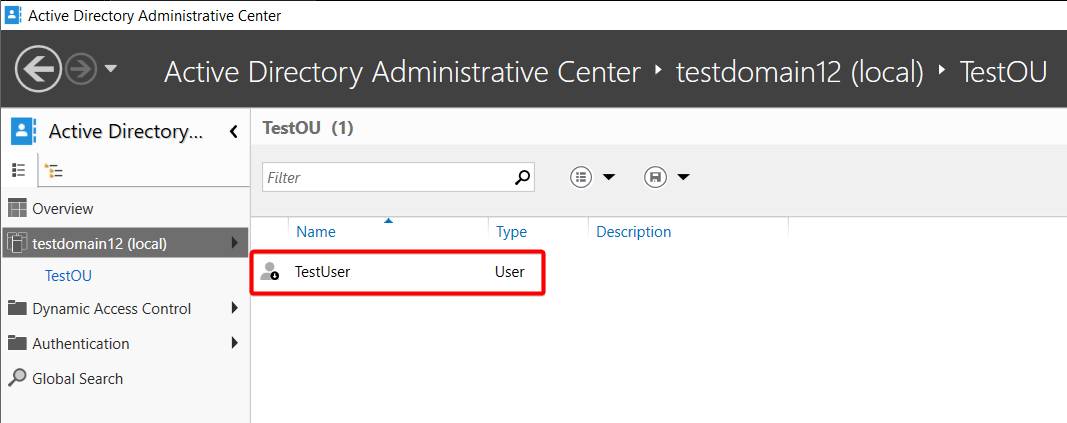

1. Dubbelklik op de gewenste map of OU. Toegang tot de nieuw gemaakte OU

2. Klik vervolgens met de rechtermuisknop in de lege tabel —> Nieuw —> Gebruiker om het maken van een nieuwe gebruiker te starten.

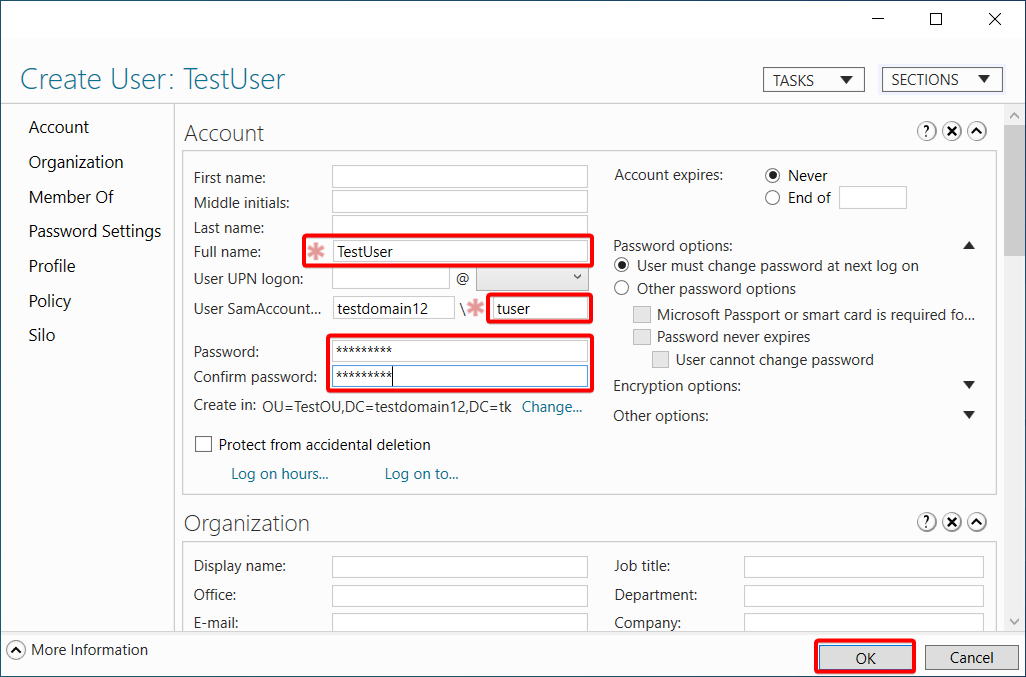

3. Vul tot slot de vereiste velden in (gemarkeerd met rode asterisken) samen met het gebruikerswachtwoord, en klik op OK om de nieuwe gebruiker te maken.

De volledige naam en gebruikersaanmeldingsnaam zijn de enige verplichte velden. Maar zoals je kunt zien aan het aantal optionele velden, zijn er veel aanpasbare velden beschikbaar. Bijvoorbeeld, de volledige naam, middelste initialen en achternaam zullen worden vertaald naar het gebruikersaccount en elke toepassing die SSO (AD User sign-on integration) gebruikt.

Terug naar het hoofdvenster van ADAC, zul je de nieuw aangemaakte gebruiker zien in je OU.

Wachtwoorden van gebruikers opnieuw instellen

Misschien is een van de gebruikers hun wachtwoord vergeten (wat vaak gebeurt). Als dat het geval is, moet je de betreffende gebruiker vinden en hun wachtwoord opnieuw instellen. Gelukkig kan ADAC dat aan.

Om het wachtwoord van een gebruiker opnieuw in te stellen:

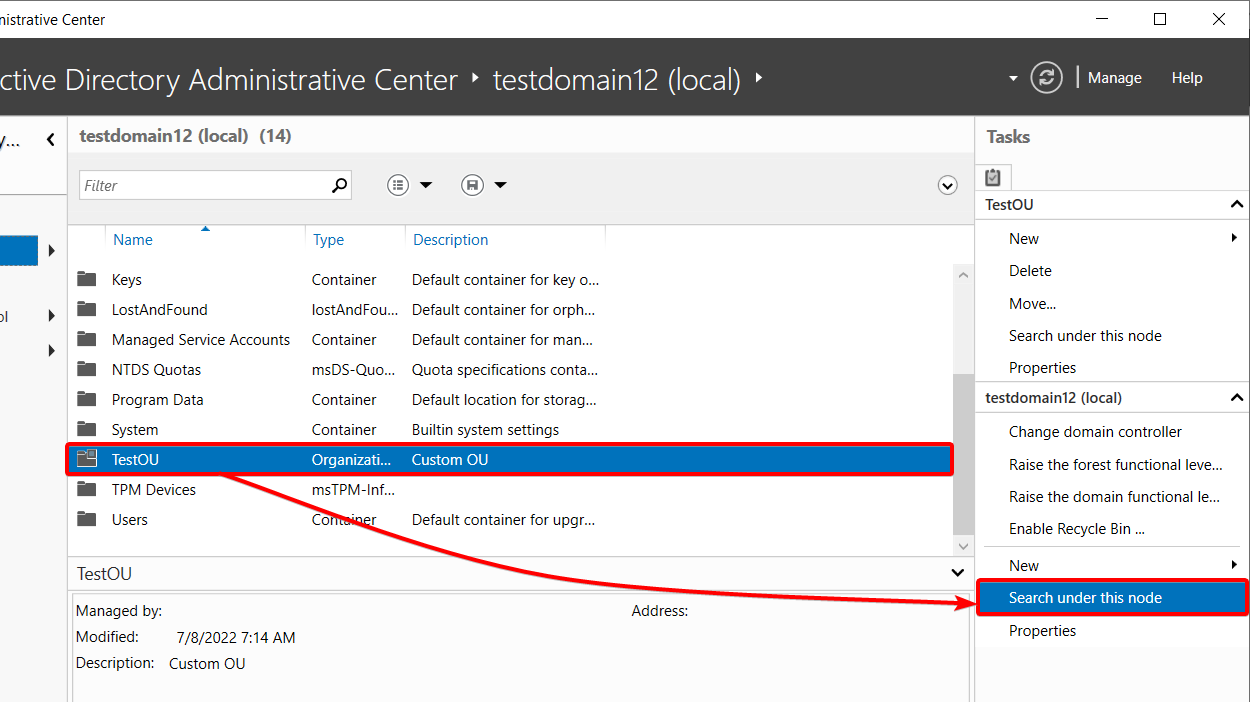

1. Open ADAC, markeer het domein waar de gebruiker zich bevindt, en klik op Zoeken onder deze knooppunt optie in het takenvenster, zoals hieronder wordt weergegeven.

A Global Search option appears on the left pane (step three).

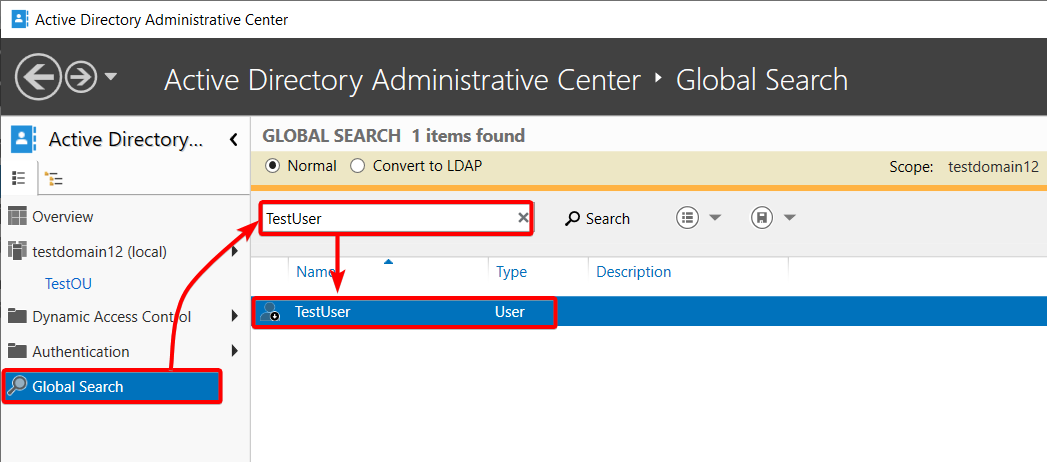

2. Klik vervolgens op de optie Globaal zoeken (linkerpaneel), voer de gebruikersnaam in (of een van de identificerende kenmerken van de gebruiker, zoals voornaam of achternaam), en druk op Enter om de gebruiker te zoeken.

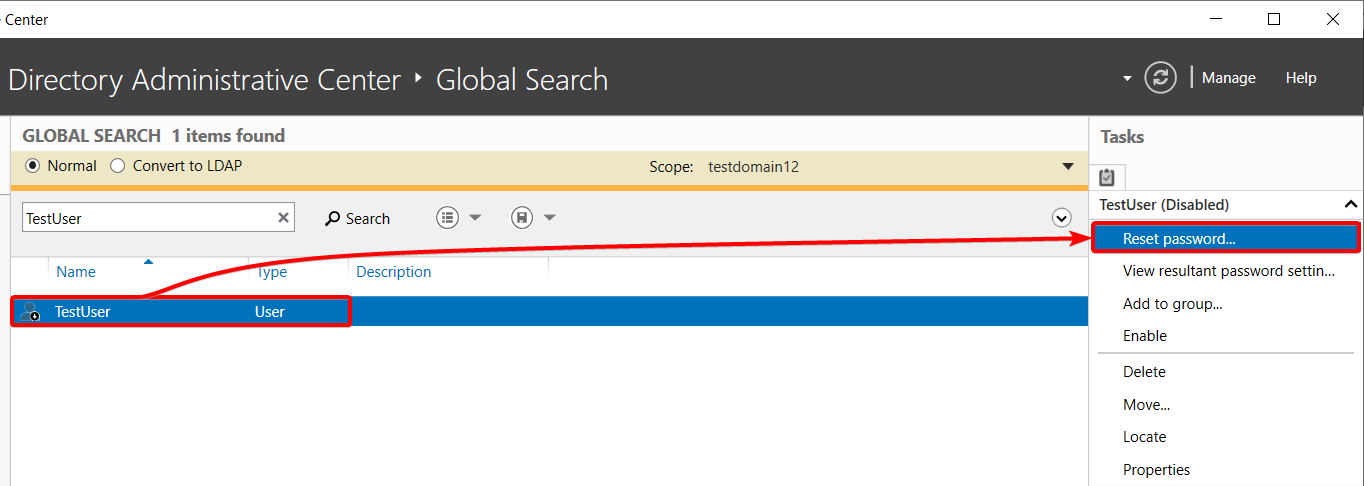

3. Selecteer de gebruiker en klik op Wachtwoord opnieuw instellen in het taakvenster. Er wordt een dialoogvenster geopend waarin je het wachtwoord van de gebruiker kunt opnieuw instellen (stap vier).

Als je een gebruiker of een ander AD-object verwijdert, kies dan in plaats daarvan de Optie verwijderen. Wanneer werknemers het bedrijf verlaten, is het verwijderen van de gebruikersaccounts in AD essentieel om de toegang te sluiten, zodat ze niet opnieuw kunnen inloggen om chaos te veroorzaken.

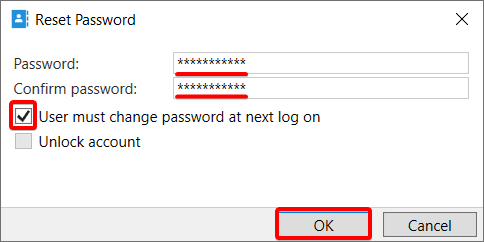

4. Ten slotte, reset het wachtwoord van de gebruiker met het volgende:

- Plaats een willekeurig wachtwoord en bevestig het wachtwoord. Zorg ervoor dat het wachtwoord voldoet aan de organisatorische vereisten.

- Vink de optie Gebruiker moet wachtwoord bij volgende aanmelding wijzigen aan om te vereisen dat de gebruiker het wachtwoord wijzigt voordat deze zich aanmeldt bij het account.Zet de optie aan

- Klik op OK om het resetten van het wachtwoord van de gebruiker definitief te maken.

Herstellen van een gebruiker of een ander AD-object

Wanneer je per ongeluk een object verwijdert, zoals een gebruiker of een groep, moet je dat object herstellen. Maar hoe? Je kunt elk object herstellen zolang de Prullenbak is ingeschakeld.

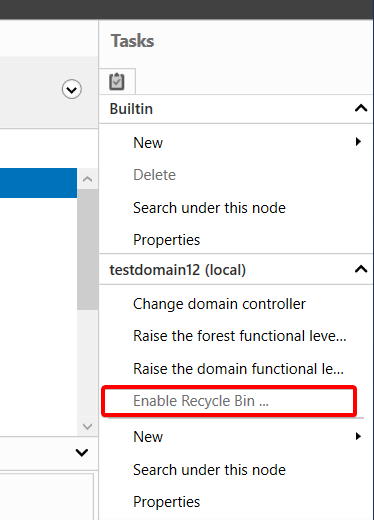

Dus voordat je ingrijpende wijzigingen aanbrengt in je domein, zorg ervoor dat de Prullenbak eerst is ingeschakeld:

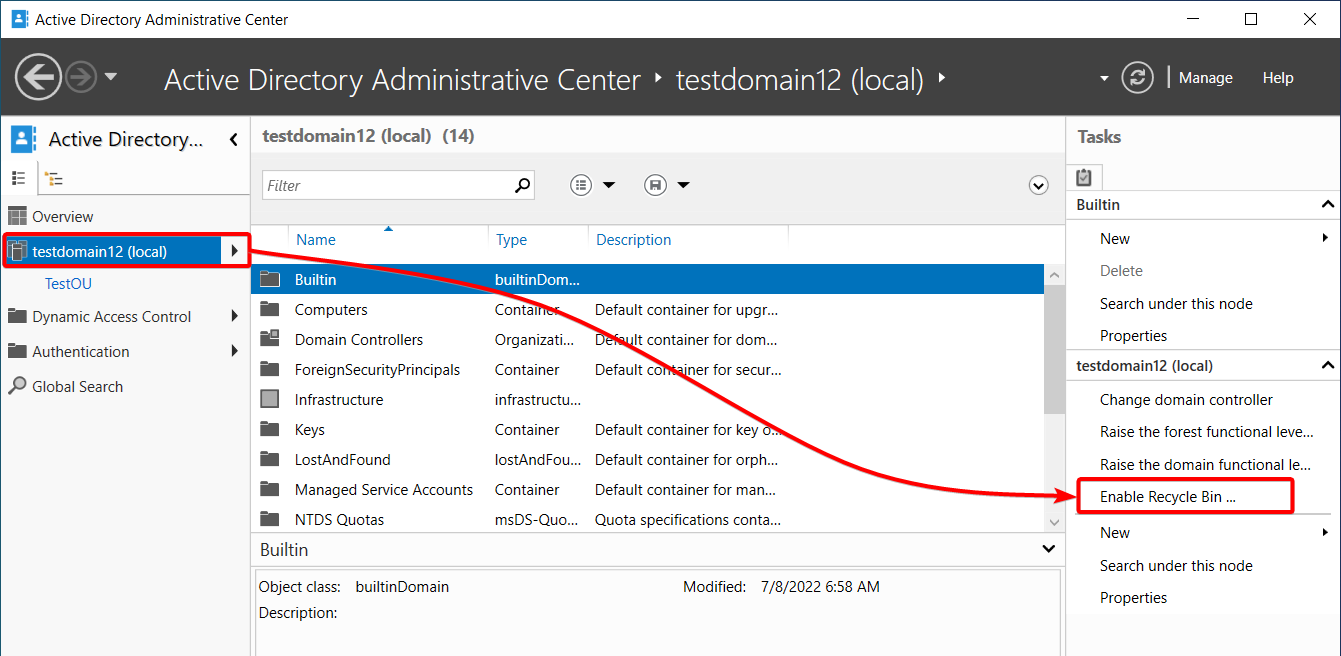

1. Selecteer het relevante domein (linkerpaneel) en klik op de optie Prullenbak inschakelen onder het Taakvenster, zoals hieronder weergegeven, om de Prullenbak in te schakelen.

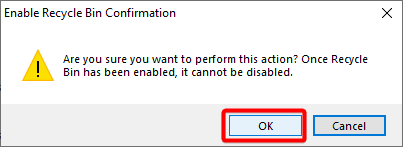

2. Klik vervolgens op OK wanneer gevraagd wordt met het onderstaande bericht om het inschakelen van de Prullenbak te bevestigen.

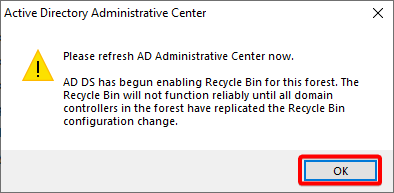

3. Klik nogmaals op OK om de wijzigingen te bevestigen.

4. Druk op de F5-toets om ADAC te vernieuwen, en de optie Prullenbak inschakelen is nu grijs, wat aangeeft dat de Prullenbak is ingeschakeld.

Je kunt nu veilig objecten verwijderen en deze herstellen indien nodig.

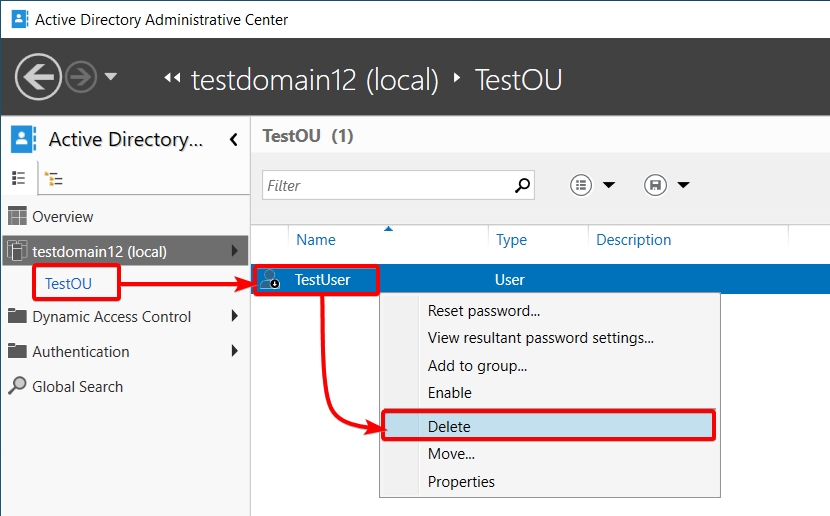

5. Verwijder nu een gebruiker met het volgende:

- Navigeer naar je domein.

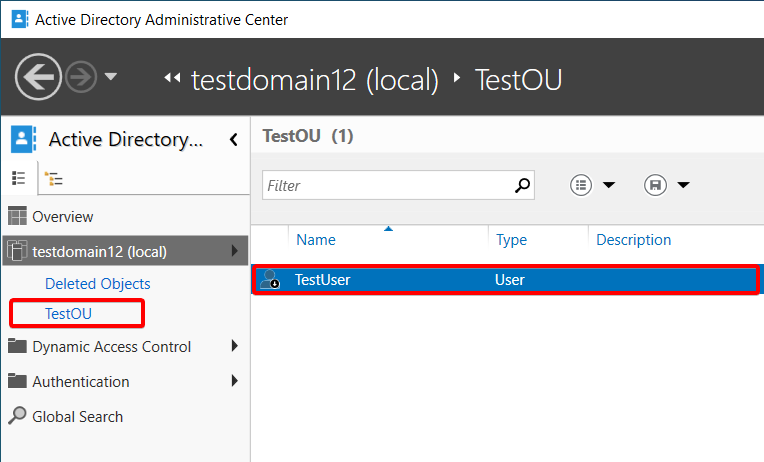

- Selecteer de OU waar de gebruiker zich bevindt.

- Klik met de rechtermuisknop op de gebruiker en selecteer de optie Verwijderen om de gebruiker te verwijderen.

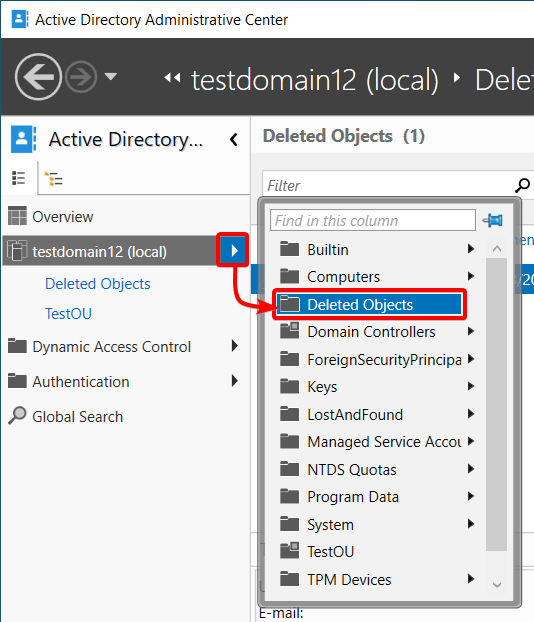

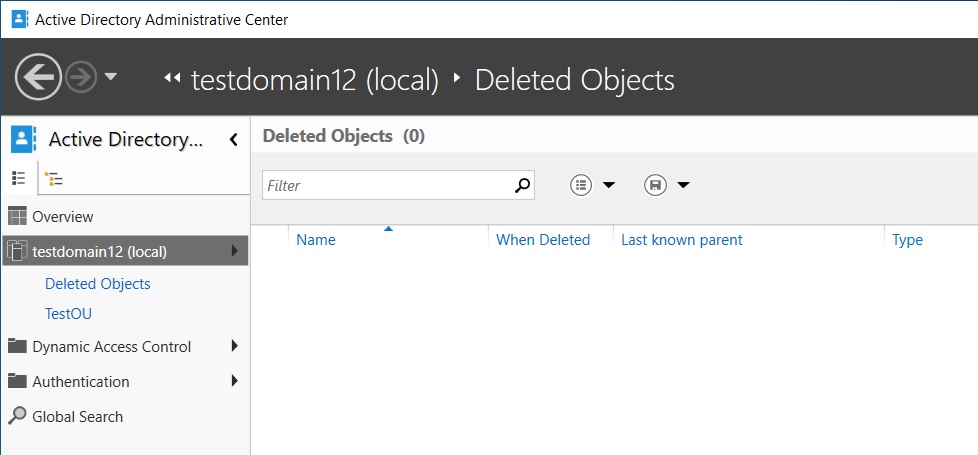

6. Klik op het pijlicoon rechts naast je domein (linkervenster) en selecteer de container Verwijderde objecten om de lijst met alle verwijderde objecten te zien.

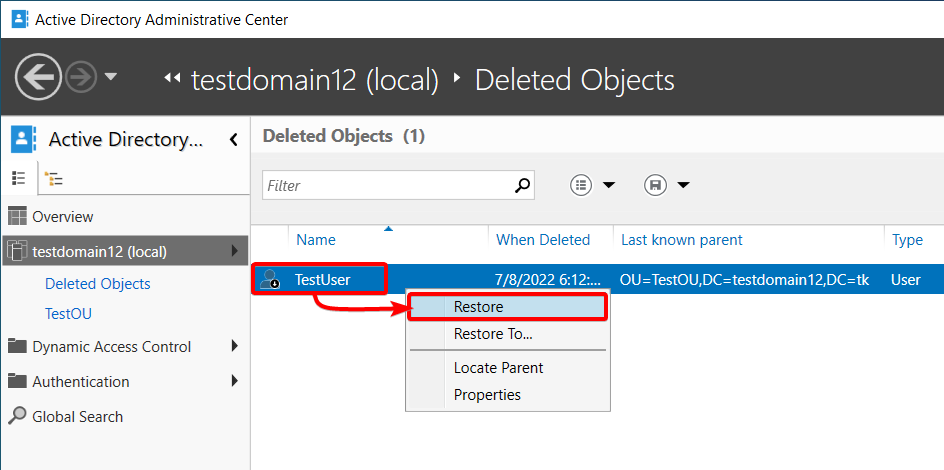

7. Klik met de rechtermuisknop op de gebruiker in de lijst met verwijderde objecten en selecteer de optie Herstellen om de gebruiker te herstellen naar zijn oorspronkelijke OU. Maar als je de gebruiker liever wilt herstellen naar een andere container/OU, kies dan in plaats daarvan de optie Herstellen naar.

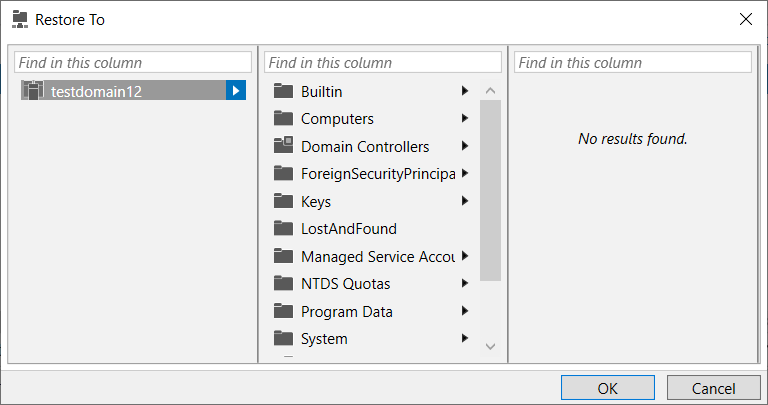

Als je ervoor kiest om de gebruiker naar een andere locatie te herstellen, verschijnt het onderstaande pop-upvenster waar je de herstellocatie kunt selecteren.

Zodra hersteld, verdwijnt de gebruiker uit de container Verwijderde objecten.

8. Klik uiteindelijk op de OU waar je de gebruiker hebt aangemaakt, en je zult zien dat de gebruiker terug is in de OU.

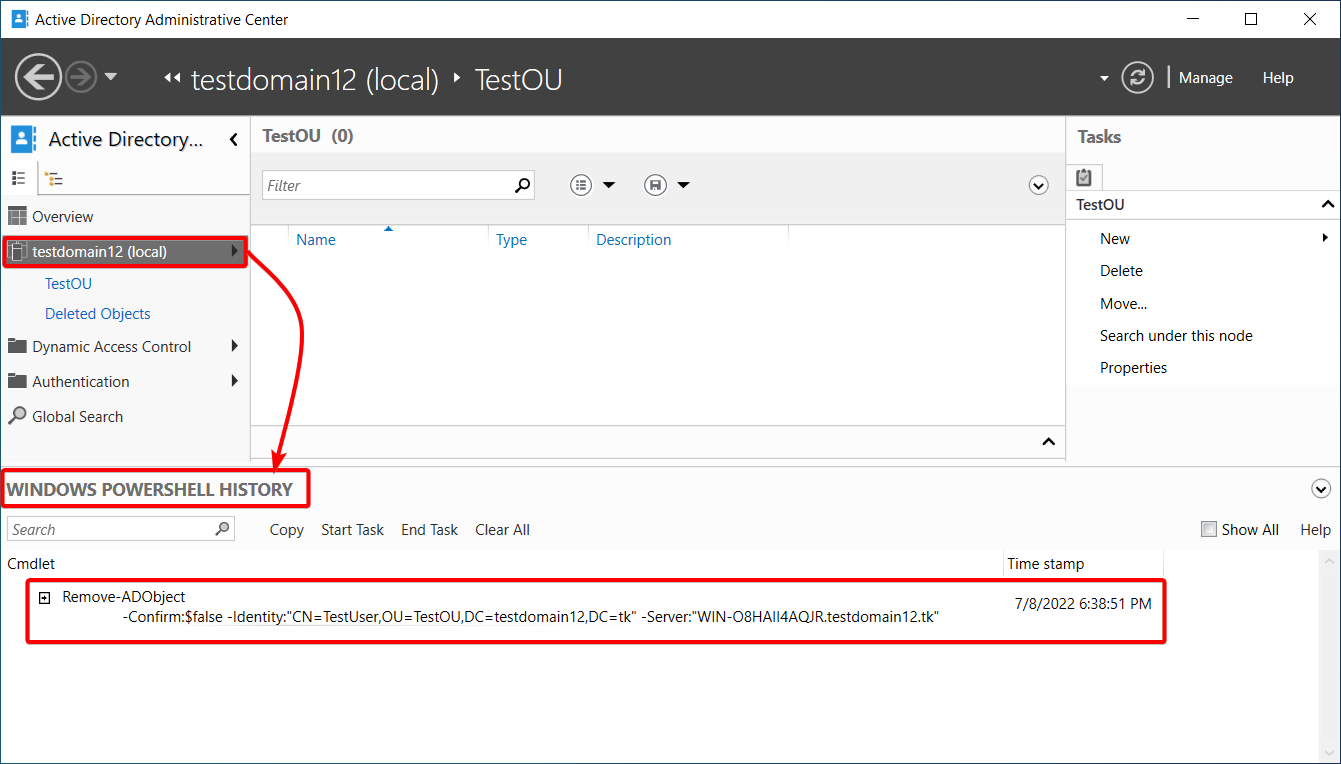

Het bekijken van PowerShell-geschiedenis in ADAC

Stel dat een van je collega’s ongeautoriseerde wijzigingen heeft aangebracht aan je domeincontroller. Natuurlijk moet je de geschiedenis bekijken en zo snel mogelijk zien welke wijzigingen zijn aangebracht, en ADAC kan helpen.

Navigeer naar je domein en klik op de sectie WINDOWS POWERSHELL-GESCHIEDENIS onderaan om de sectie uit te vouwen, aangezien deze standaard is geminimaliseerd.

Eenmaal uitgevouwen, kun je de PowerShell-geschiedenis zien, omdat PowerShell commando’s uitvoert voor alle wijzigingen die je aanbrengt in ADAC. Het bekijken van de geschiedenis stelt je in staat te identificeren welke ongeautoriseerde wijzigingen zijn aangebracht aan je domein en deze uiteindelijk ongedaan te maken.

Hieronder zie je dat een object (een gebruiker) is verwijderd met de Remove-ADObject cmdlet. Nu kun je die verwijderde gebruiker terugzetten naar zijn OU.

Vergroot de functionaliteit van Group Policy en vereenvoudig het beheer van fijnmazige wachtwoordbeleidsregels. Richt je op elk GPO-niveau, groep, gebruiker of computer met woordenboek- en wachtwoordzininstellingen met Specops Password Policy. Probeer het gratis!

Conclusie

Deze tutorial had als doel je vaardigheden te verbeteren om een AD-instantie vanaf nul te beheren. Is dat gelukt? Je hebt de installatie en configuratie van de instantie doorgenomen, gebruikers, objecten en organisatie-eenheden beheerd, waardoor je een bescheiden omgeving kunt beheren.

Je bent nu zelfverzekerd om objecten in je domein te beheren zonder je zorgen te maken als ze worden verwijderd, omdat je ze altijd kunt herstellen uit de Prullenbak met een paar klikken.

Als je ooit op een punt komt waarop je grote organisatie een rommeltje wordt, overweeg dan je AD op te schonen.

Source:

https://adamtheautomator.com/active-directory-administrative-center/