Secure Office 365メール:ベストプラクティス/脅威防止。電子メール通信を介した攻撃は、依然として最も一般的なタイプのサイバー攻撃の1つであるため、電子メール通信のセキュリティ確保は、IT管理者にとって最も重要なタスクの1つです。この記事では、Microsoft 365の電子メール通信をセキュリティ化するためのベストプラクティスと脅威防止戦略に焦点を当てています。スパムおよびフィッシング防止から、スプーフィングおよびデータ損失防止まで、電子メールインフラストラクチャを強化する包括的な対策について説明します。

注意:説明されたツールの利用可能性は、サブスクリプションタイプに依存します(最も高度な機能にはDefender for Office 365 Plan 2またはMicrosoft 365 E5ライセンスが必要であり、インフラストラクチャには適合しません)。

さて、Office 365メールをセキュリティ化する方法:ベストプラクティス/脅威防止の次のセクションに進みましょう。

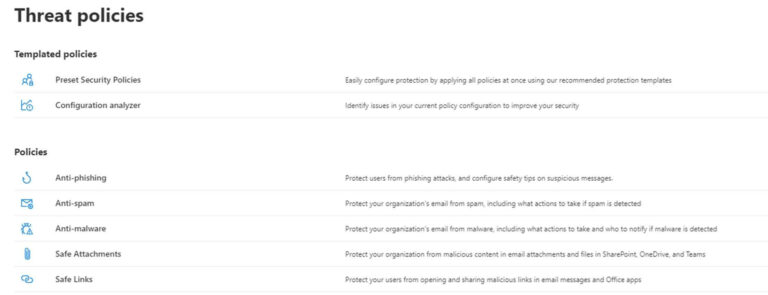

スパムおよびフィッシング防止のベストプラクティスメール&コラボレーション セクションで見つかり、ポリシー&ルール > 脅威ポリシー の下にあります。

最初にMicrosoft 365メールフローを確保するための最初のステップは、脅威ポリシーの構成です。これらは、Microsoft 365 DefenderポータルのEmail & Collaborationセクション内のPolicies & rules > Threat policiesにあります。

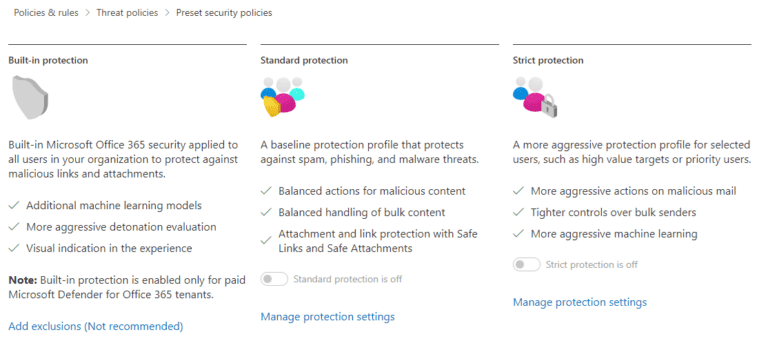

プリセットポリシー(StandardまたはStrict)のいずれかを使用するか、必要に応じてカスタマイズしてください。Strictポリシーはより積極的で、より多くのメッセージを隔離します。これらのポリシーはユーザーレベルで割り当てられ、通常は最も機密性の高いユーザーにはStrictポリシーが割り当てられ、他のすべてのユーザーにはStandardが割り当てられます。これらのポリシーの比較はMicrosoftドキュメントポータルで見つけることができます。

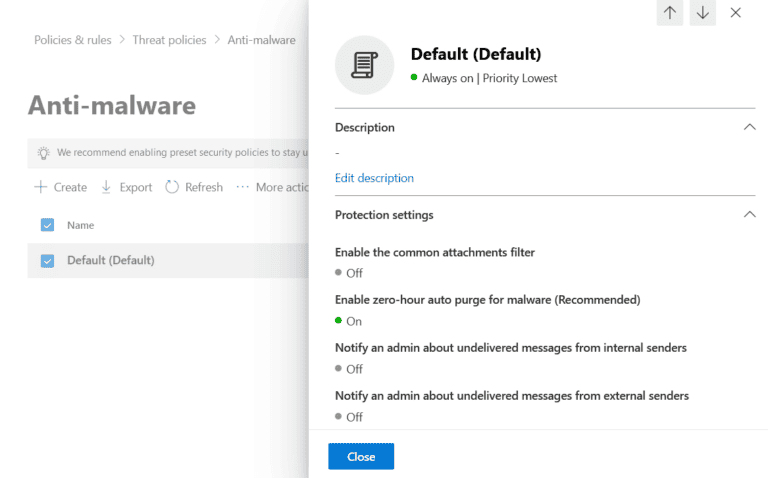

カスタムポリシーを作成することもできます。メールフロー保護のために利用可能な3つのポリシーがあります:スパム対策、マルウェア対策、フィッシング詐欺対策。これにはさまざまなフィルター、アクション、および通知設定が含まれています。詳細はこちらで確認できます:Recommended settings for EOP and Microsoft Defender for Office 365 security。良い実践は、いくつか異なるポリシーを作成し、最も攻撃されやすいメールボックスに厳しいポリシーを割り当てることです(たとえば、企業のウェブサイトのContactsページにあるメールボックス)。

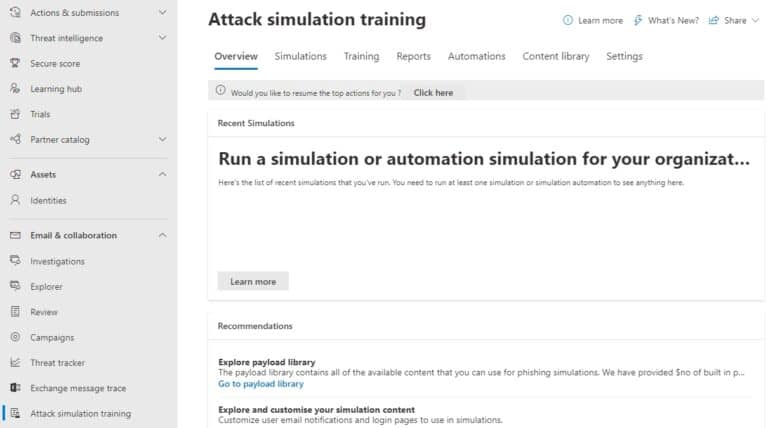

フィッシング防止計画を実施する上で、ツールが100%の保護を保証するわけではないことを認識することが重要です。ユーザーの意識向上は、インフラストラクチャの安全性の確保に役立ちます。ユーザーには、未知の送信元から送信された添付ファイルやリンクを開くことの危険性について情報提供を続けてください。Microsoft 365には、攻撃シミュレーショントレーニングと呼ばれる組み込みツールが含まれており、さまざまなタイプのフィッシング攻撃をシミュレートして従業員を教育するために使用されます。このツールの詳細については、攻撃シミュレーショントレーニングの使用を開始するを参照してください。私の経験からすると、ユーザー トレーニングはフィッシングに対する最も効果的な保護方法です。予算がない場合は、サードパーティのツールを検討してください(最も人気のあるのは Knowbe4 です)。こちらもご覧ください Office 365 での安全なコラボレーション: 外部共有とゲスト アクセスの管理

ユーザーをスプーフィングから保護するには、外部送信者に関する警告メッセージを有効にする必要があります。現在の構成状態を表示するには、Get-ExternalInOutlook PowerShell cmdlet(Exchange Online PowerShell モジュールが必要です)を使用し、Set-ExternalInOutlook を使用して変更します。有効にすると、Outlook はバナーを表示して、メッセージの送信者が外部であることをユーザーに警告し、悪意のある送信者を特定できます。電子メール検証の構成

適切な電子メール検証の実装は、送信者の承認を行い、あなたのドメインをスプーフィングから保護します。ドメインを検証するために使用される一般的な標準は、SPF、DKIM、DMARC です。理想的には、これらすべてを使用する必要があります。SPF が最も重要で、これは TXT DNS レコードであり、あなたのドメイン名を使用してメッセージを送信できる正当な送信者に関する情報を含んでいます。たとえば、メール通信に Microsoft 365 を使用する場合、レコードは次のようになります。「v=spf1 include:spf.protection.outlook.com -all」となります。これは、Microsoft 365 のみがあなたのドメインを使用してメッセージを送信できることを意味します。ドメインが偽装される可能性のある一般的な誤構成:

ハードフェイル (“-all”) の代わりにソフトフェイル (“~all”) を使用する。

スプーフィング(送信ドメインのなりすまし)は、スパマーがユーザーをだますためによく使用される手法であり、悪意のあるファイルやリンクを開かせるためです。ドメインのスプーフィングを防止し、他のドメインをスプーフィングした電子メールの配信を防止するのは、IT管理者の責任です。Microsoft 365には、この目的に使用できるいくつかのツールが用意されています。

外部送信元についてユーザーに警告する

スプーフィングに対してユーザーを保護するために、外部送信元に関する警告メッセージを有効にするようにしてください。現在の設定状況を表示するには、Get-ExternalInOutlook PowerShellコマンドレット(Exchange Online PowerShellモジュールが必要です)を使用し、変更するにはSet-ExternalInOutlookを使用します。有効にすると、Outlookはメッセージの送信者が外部であることを警告するバナーを表示し、悪意のある送信者を特定することができます。

メール検証の設定

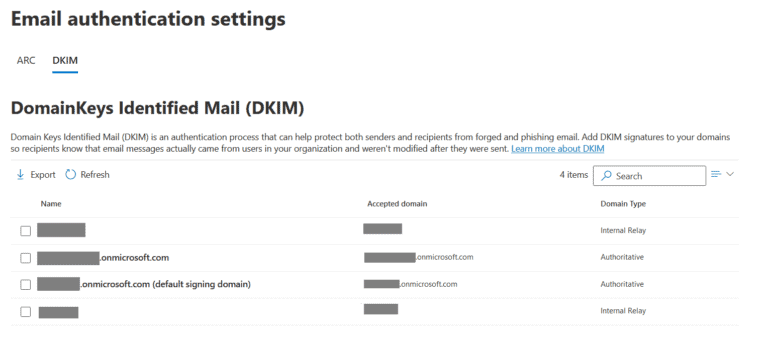

適切なメール検証の実装により、送信者の認証が行われ、ドメインのスプーフィングから保護されます。ドメインを確認するために使用される一般的な規格はSPF、DKIM、DMARCですが、理想的にはこれらのすべてを使用するべきです。

SPFは最も重要なものであり、それはTXT DNSレコードであり、ドメイン名を使用してメッセージを送信できる正規の送信者に関する情報を含んでいます。例えば、電子メールの通信にMicrosoft 365しか使用していない場合、レコードは以下のようになります:”v=spf1 include:spf.protection.outlook.com -all” これはつまり、Microsoft 365だけがあなたのドメインを使用してメッセージを送信できることを意味します。ドメインがなりすましを受ける可能性がある一般的な誤構成:

- ハードフェイル(“-all”)ではなくソフトフェイル(“~all”)の使用。

- レコードへの余分なエントリの追加(例:”A” – ドメインのDNS AレコードのIPv4アドレス、”MX” – ドメインのDNS MXレコードのIPv4アドレス、”ip4:xx.xx.xx.xx” – カスタムのIPv4アドレスなど)。必要なエントリのみを指定し、”念のため”ではないようにしてください。

ただし、SPFレコードへの余分なエントリの追加は、いくつかのシナリオで必要とされる場合があります:

- 複数の電子メールシステムがドメインを使用して電子メールメッセージを送信する。

- メッセージルーティングにサードパーティの電子メールゲートウェイが使用される。

- 一部のアプリケーション/デバイスからのメッセージ配信にSMTP direct送信またはSMTPリレー機能が使用される。

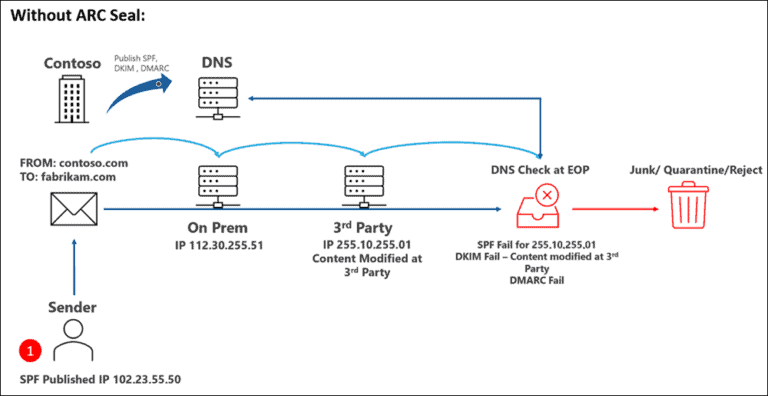

もう一つの検討事項は、メールの流れのルーティングです。送信されたメッセージが配信される前に別のメールシステム(たとえばオンプレミスのデータ損失防止ソリューション)で処理および変更される場合、メッセージヘッダーが変更されるため、送信者アドレスとDKIM署名が無効になり、メール検証が失敗する可能性があります。このシナリオでは、Microsoft 365 Defenderポータルで認証済み受信チェーン(ARC)機能を構成する必要があります。これにより、管理者は他のメールシステムを信頼された第三者のARCシーラーとして構成し、配信性能を向上させることができます。

デジタル署名を使用

メッセージの認証と否認のないことを確認するために、セキュア/マルチプurpose インターネットメール拡張(S/MIME)を使用してメッセージのデジタル署名を行います。これは、メッセージの送信者を確認するためにメッセージに署名(必要に応じて暗号化も行う)するための証明書を使用します。これには、各ユーザーごとに個別の証明書が必要であり、通常は内部認証機関と共に使用されます。詳細については、Exchange Onlineドキュメントポータルで見つけることができます。また、InfraSOSによるOffice 365レポートツールの使用

SPFとDKIMの両方が設定されている場合、Domain-based Message Authentication, Reporting and Conformance(DMARC)を構成できます。電子メールヘッダーには、送信者アドレスを定義する2つの属性が含まれています – MailFrom と From。SPFレコードはMailFromアドレスの認証にのみ役立ち、これによって悪意のある行為者になりすます機会が与えられます。DMARC TXTレコードは、ヘッダーのFrom属性を承認することで、この脆弱性を解消するのに役立ちます。レコードの内容を形成するには、Microsoftのドキュメントにある指示に従ってください。

メールフローのルーティング

電子メール検証の計画を立案する際に考慮すべきもう一つのことは、メールフローのルーティングです。送信されたメッセージが配信される前に別の電子メールシステム(例:オンプレミスのデータ損失防止ソリューション)で処理および変更される場合、メッセージヘッダーが変更されるため、送信者アドレスとDKIM署名が無効になり、電子メール検証に失敗します。

このシナリオでは、Microsoft 365 Defenderポータルで認証済み受信チェーン(ARC)機能を構成する必要があります。これにより、管理者は他の電子メールシステムを信頼された第三者のARCシーラーとして構成し、配信性能を向上させることができます。

メッセージの認証と否認防止を確保するために、Secure/Multipurpose Internet Mail Extensions(S/MIME)を使用してメッセージにデジタル署名を付けます。これにより、送信者の正体を確認するために、メッセージに証明書を使用します(必要に応じて暗号化も行います)。各ユーザーに個別の証明書が必要であり、通常は内部認証局と一緒に使用されます。詳細は、Exchange Online ドキュメンテーションポータルで確認できます。

また、InfraSOSによるOffice 365レポートツールの使用を参照してください。

データ損失防止のベストプラクティス

デジタル暗号化を使用してください。メールの機密性を確保する最も効果的な方法は、メッセージを暗号化することです。これにより、意図した受信者のみが復号化できます。Microsoft 365では、3つの暗号化方法がサポートされています:Microsoft Purview Message Encryption、S/MIME、および情報の権限管理(IRM)。それらの比較はこちらで確認できます。

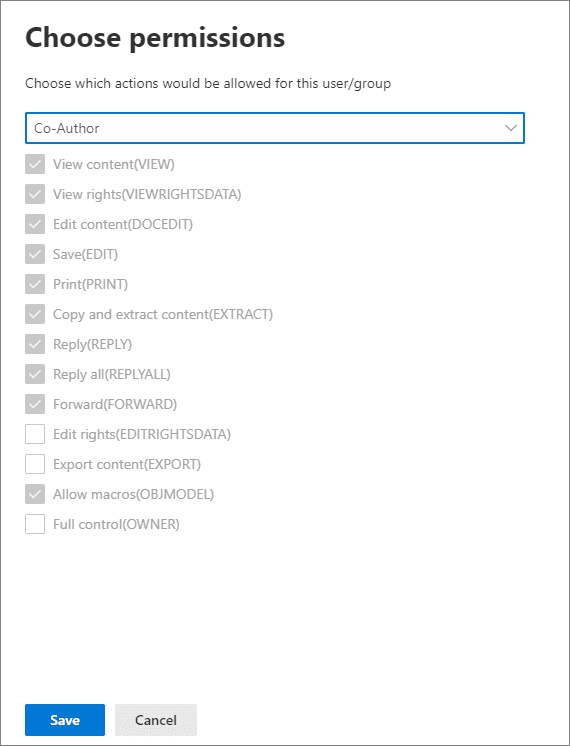

データ使用制限を適用します。 この場合、メッセージの送信後に制御を設定することができるIRM(Information Rights Management)を展開する必要があります。IRMが実装されると、データの使用を制限する感度ラベルを作成できます。たとえば、電子メールのデータからの編集や印刷を防止することができます。利用可能な許可のリストはこちらです。

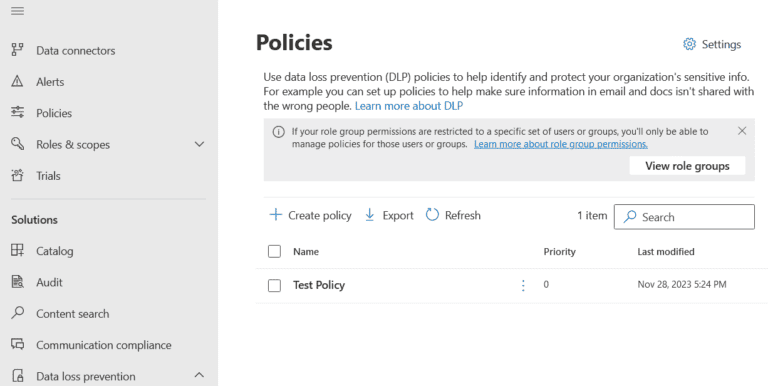

Microsoft Purview Data Loss Preventionを使用します。データ漏洩を防ぐための別の機能はData Loss Prevention(DLP)ポリシーです。これは、Microsoft Purviewポータルの

セキュアなSMTP送信構成の使用

Microsoft 365を使用してアプリケーションやマルチ機能デバイスからSMTPメッセージを送信する場合、次の3つのオプションがあります:SMTPクライアントの登録、直接送信、およびSMTPリレー、詳細はこちらを参照してください。可能な場合は、SMTPクライアントの登録を使用してください。これは、メールボックスレベルで送信者を認証し、メッセージを送信する最も安全な方法とされています。デバイスが承認された送信をサポートしていない場合(現在では非常にまれですが)、SMTPリレーを使用してください。リレー用のコネクタを設定する際には、IPアドレスに基づく接続よりも信頼性の高い証明書認証を使用してください。

ゼロ時間自動パージ機能を有効にします。

Exchange Online接続フィルターポリシーは信頼されたIPアドレスを設定できます。指定されたIPから送信されたメッセージにはすべてのスパムフィルターがスキップされます(またはIPアドレス範囲)。これは悪い慣行と考えられています。IPアドレスブロックの所有者が変更された場合、電子メールシステムが脆弱になります。特定の送信者からの偽陽性メッセージブロックを最小限に抑える必要がある場合は、テナント許可リストなどの他の可能なホワイトリストオプションを使用してください。

以上です。学ぶことが楽しめたら幸いです。記事「Office 365メールのセキュリティ: ベストプラクティス / 脅威防止」は終了しました。さらに読むOffice 365セキュリティのベストプラクティス: Office 365を安全に

Exchange Online 接続フィルターポリシーは、信頼できるIPアドレスを設定することを可能にします:指定されたIP(またはIPアドレス範囲)から送信されたメッセージに対して、すべてのスパムフィルターがスキップされます。これは、IPアドレスブロックの所有者が変更された場合に、電子メールシステムが脆弱になるため、悪い習慣と考えられています。何らかの送信者からの誤検知メッセージブロッキングを最小限に抑える必要がある場合は、テナント許可リストなど、他の可能なホワイトリストオプションの使用を試みてください。

これで以上です。学ぶことを楽しんでいただけたことを願っています。記事 Secure Office 365 Email: Best Practices / Threat Prevention は終了です。

Secure Office 365 Email: Best Practices / Threat Prevention 結論

Microsoft 365の電子メール通信の保護には、進化するサイバー脅威の状況を考慮した多面的なアプローチが必要です。堅牢な脅威ポリシーの実施、メールの検証の設定、データ損失防止対策の実施により、組織は電子メールのセキュリティポストを大幅に向上させることができます。ユーザーの意識と継続的なトレーニング、攻撃シミュレーショントレーニングなどの高度な機能との組み合わせにより、フィッシング試みに対する包括的な防御が実現されます。技術の進歩に伴い、最新のセキュリティ機能を採用するために情報を把握し、積極的に行動することは、強靱な電子メール通信環境を維持するために重要です。

Source:

https://infrasos.com/secure-office-365-email-best-practices-threat-prevention/