Best Practices per i Criteri di Gruppo – Impostazioni di Sicurezza dei GPO. Affrontare un’efficace amministrazione di rete richiede una chiara comprensione degli Oggetti Criteri di Gruppo (GPOs). Questa indagine si concentra sulle impostazioni di sicurezza dei GPO, svelando principi fondamentali e strategie per rafforzare ambienti Active Directory. Questo articolo discute più a fondo su più best practices per i Criteri di Gruppo.

Best Practices per i Criteri di Gruppo – Impostazioni di Sicurezza dei GPO

Alcune impostazioni dei Criteri di Gruppo semplici, quando configurate correttamente, possono ridurre il rischio di violazioni dei dati. Migliorare la sicurezza e il comportamento operativo dei computer all’interno della nostra organizzazione si ottiene modificando le impostazioni nel registro dei computer attraverso i Criteri di Gruppo. Questo potente strumento ci consente di limitare l’accesso degli utenti a determinati risorse, eseguire script e svolgere compiti quotidiani, come imporre una home page designata per ogni utente nella rete.

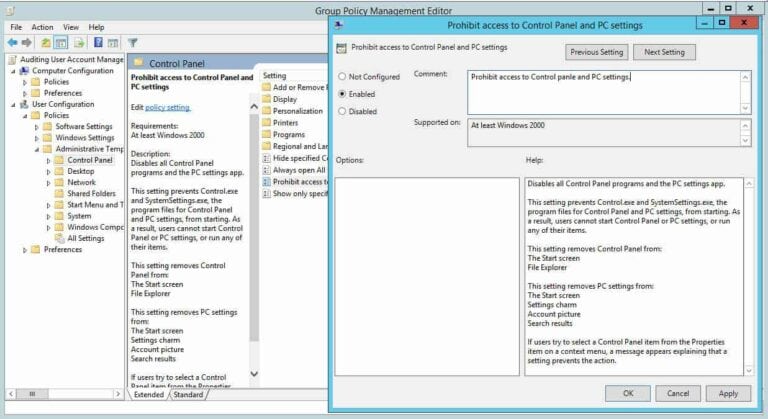

Modera l’accesso al Pannello di controllo

Imporre dei limiti al Pannello di controllo di un computer crea un ambiente aziendale più sicuro. Attraverso il Pannello di controllo, controlliamo tutti gli aspetti del nostro computer. Quindi, moderando chi ha accesso al computer, manteniamo sicuri i dati e le altre risorse. Esegui i seguenti passaggi:

- Nell’Editor di gestione delle policy di gruppo (aperto per una GPO creata dall’utente), vai aConfigurazione utente>Modelli amministrativi>Pannello di controllo.

- Fai doppio clic sulla Politica Proibisci l’accesso al Pannello di controllo e alle impostazioni del PC nel riquadro destro per visualizzarne le proprietà.

- Seleziona Abilitato tra le tre opzioni.

- Fai clic suApplica e OK.

Leggi anche Prova InfraSOS Active Directory Reporting Tool

Prevenire Windows dal memorizzare l’hash di LAN Manager

Windows genera e memorizza le password degli account utente inhash. Windows genera sia un hash di LAN Manager (LM hash) che un hash di Windows NT (NT hash) delle password. Le memorizza nel database locale Security Accounts Manager (SAM) o in Active Directory.

L’hash LM è debole e soggetto a hacking. Pertanto, dovremmo impedire a Windows di memorizzare un hash LM delle nostre password. Eseguire i seguenti passaggi per farlo:

- Trovare Opzioni di sicurezza sotto Configurazione computer>Impostazioni Windows>Impostazioni di sicurezza>Normative locali nella finestra dell’Editor Gestione criteri di gruppo che è apparsa per una GPO personalizzata.

- Nella parte destra, fare doppio clic sulla politica Non memorizzare il valore hash di LAN Manager alla successiva modifica password.

- Selezionare la casella di controllo Definisci questa impostazione della policy e fare clic su Abilitato.

- Fare clic su Applica e OK.

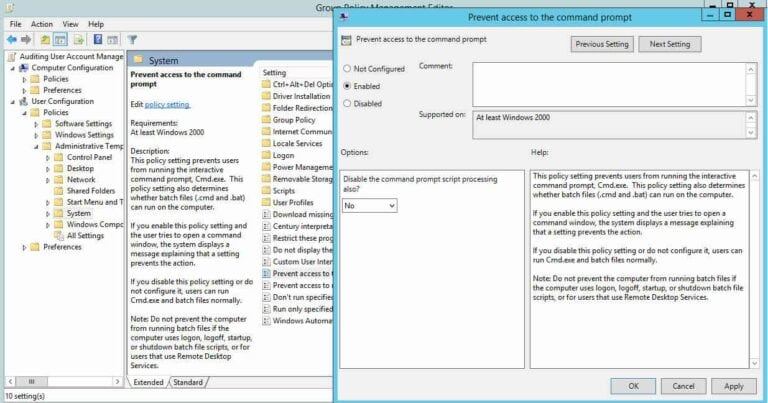

Controllo accesso al Prompt dei comandi

Usiamo i prompt dei comandi per eseguire comandi che danno un accesso ad alto livello agli utenti ed evitano altre restrizioni sul sistema. Quindi, per garantire la sicurezza delle risorse di sistema, è saggio disabilitare il Prompt dei Comandi.

Dopo aver disabilitato il Prompt dei Comandi e qualcuno cerca di aprire una finestra di comando, il sistema visualizza un messaggio che indica che alcune impostazioni impediscono questa azione. Eseguire i seguenti passaggi:

- Nella finestra dell’Editor di Gestione delle Policy di Gruppo (aperto per una GPO personalizzata), andare a Configurazione utente>Impostazioni di Windows>Policy>Modelli amministrativi>Sistema.

- Nella parte destra, fare doppio clic sulla policy Impedisci l’accesso al prompt dei comandi.

- Fare clic su Abilitato per applicare la policy.

- Fare clic su Applica e OK.

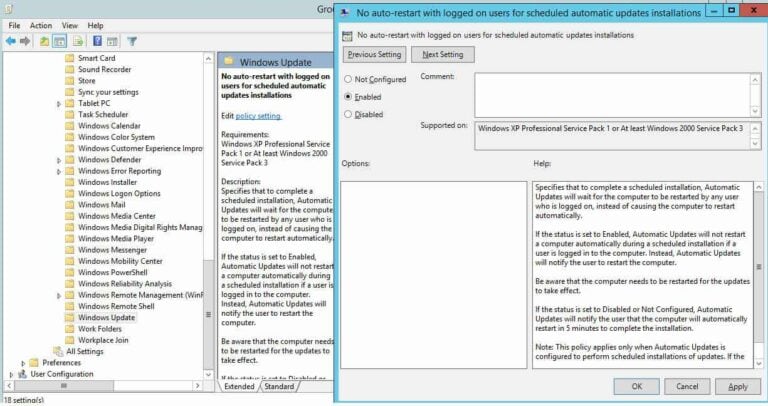

Disattiva i Riavvii Forzati

Riavviare un sistema forzatamente è comune. Ad esempio, ci troviamo in una situazione in cui dobbiamo utilizzare il nostro computer. Compare una notifica su Windows che ci informa che un aggiornamento di sicurezza richiede di riavviare il sistema.

Il computer si riavvia spesso da solo e perdiamo lavori essenziali non salvati se ignoriamo l’avviso o impieghiamo del tempo a reagire. Per disattivare il riavvio forzato tramite GPO, esegui i seguenti passaggi:

- Per accedere a Windows Update, vai a Configurazione del Computer>Modelli Amministrativi>Componenti di Windows nell’Editor della Gestione Criteri di Gruppo che si è aperto per un GPO personalizzato.

- Nella finestra di destra, fai doppio clic su Nessun riavvio automatico con utenti collegati per le installazioni automatiche programmate degli aggiornamenti di policy.

- Fai clic su Abilitato per abilitare la policy.

- Fai clic su Applica e OK.

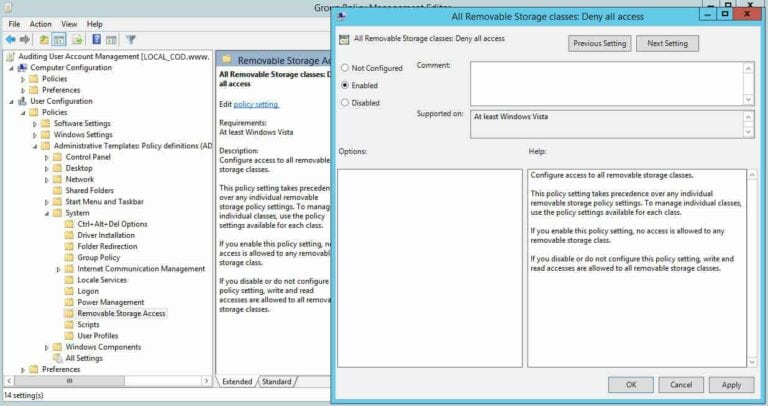

Disabilita le Unità di Supporti Rimovibili

Le unità di supporti rimovibili sono molto suscettibili alle infezioni e potrebbero contenere virus o malware. Se un utente collega un’unità infetta a un computer di rete, l’intera rete viene compromessa. Allo stesso modo, DVD, CD e persino Floppy Disk, nonostante la loro età, sono ancora suscettibili alle infezioni.

È pertanto meglio disattivare del tutto queste unità. Esegui i seguenti passaggi per farlo:

- Nella finestra di Editor Gestione Criteri di gruppo (aperta per un GPO personalizzato), vai su Configurazione utente > Criteri > Modelli amministrativi > Sistema > Accesso all’archiviazione rimovibile.

- Nel riquadro di destra, fai doppio clic su Tutte le classi di archiviazione rimovibile: nega tutti gli accessi politica.

- Fare clic su Abilitato per abilitare il criterio.

- Fare clic su Applica e OK.

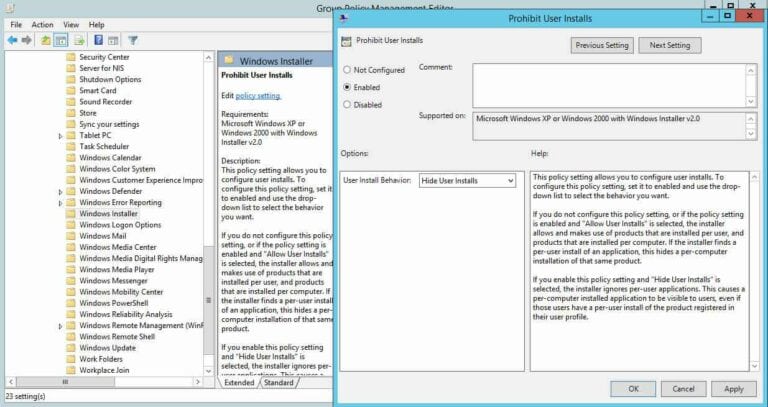

Limitare le installazioni software

Quando diamo agli utenti la libertà di installare software, potrebbero installare app indesiderate che compromettono il nostro sistema. Di solito, gli amministratori di sistema devono eseguire la manutenzione e la pulizia di tali sistemi in modo routinario. È consigliabile impedire le installazioni software tramite Criteri di gruppo:

- In Editor Gestione Criteri di gruppo (aperto per un GPO personalizzato), vai su Configurazione computer > Modelli amministrativi > Componenti di Windows > Windows Installer.

- Nella parte destra, fai doppio clic sulla politica Proibire l’installazione dell’utente.

- Fai clic su Abilitato per abilitare la politica.

- Fai clic su Applica e OK.

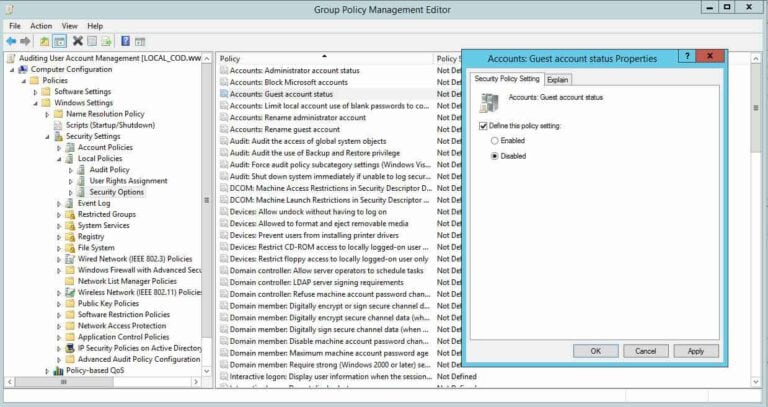

Disabilitare l’Account Ospite

Attraverso un Account Ospite, gli utenti ottengono accesso a dati sensibili. Tali account concedono accesso a un computer Windows e non richiedono una password. Abilitare questo account significa che chiunque può abusare e abusare dell’accesso ai nostri sistemi.

Fortunatamente, possiamo disattivare questi account per impostazione predefinita. È meglio verificare che questo sia il caso nel nostro ambiente IT, poiché se questo account è abilitato nel nostro dominio, disabilitarlo impedisce alle persone di abusare dell’accesso:

- Nell’Editor delle impostazioni di Group Policy Management (aperto per un GPO personalizzato), vai a Configurazione del computer>Impostazioni di Windows>Impostazioni di sicurezza>Criteri locali>Opzioni di sicurezza.

- Nella finestra di destra, fare doppio clic suStato dell’account Ospite della policy.

- Selezionare la casella di controllo Definisci questa impostazione della policy e fare clic su Disabilitato.

- Fare clic su Applica e OK.

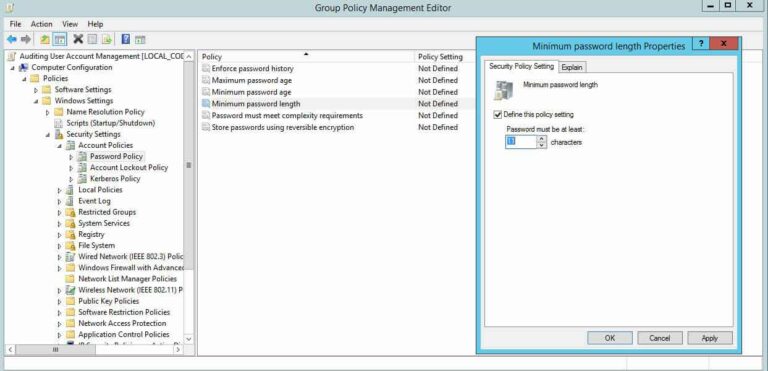

Imposta la Lunghezza Minima della Password a Limiti Più Alti

Imposta la lunghezza minima della password a limiti più alti. Ad esempio, per gli account privilegiati, dovremmo impostare le password con almeno 15 caratteri, e per gli account regolari, almeno 12 caratteri. Impostare un valore inferiore per la lunghezza minima della password crea rischi inutili. L’impostazione predefinita è di “zero” caratteri, quindi dobbiamo specificare un numero:

- Nella finestra dell’Editor di gestione delle impostazioni di gruppo (aperta per un GPO personalizzato), vai a Configurazione computer>Impostazioni di Windows>Impostazioni di sicurezza>Directives delle account>PasswordPolicy.

- Fai doppio clic sulla direttiva Lunghezza minima password nella parte destra, quindi seleziona la casella di controllo Definisci questa impostazione della direttiva.

- Specifica un valore per la lunghezza della password.

- Fai clic su Applica e OK.

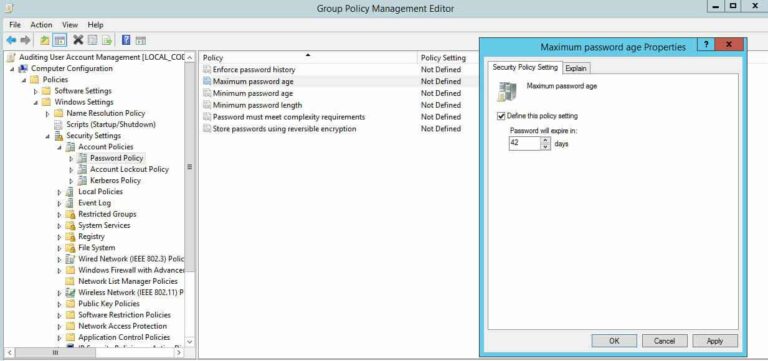

Imposta l’età massima della password ai limiti inferiori

Se impostiamo l’età di scadenza della password per un lungo periodo, gli utenti dovranno cambiarla solo occasionalmente, il che significa che è più probabile che una password venga rubata. Periodi di scadenza della password più brevi sono sempre preferibili.

Windows imposta l’età massima predefinita della password a 42 giorni. La seguente schermata mostra l’impostazione della direttiva per configurare Età massima della password. Esegui i seguenti passaggi:

- Vai a Configurazione del computer>Impostazioni di Windows>Impostazioni di sicurezza>Criteri account>Criteri password nella casella dell’Editor di gestione criteri di gruppo che appare (aperto per un GPO personalizzato).

- Nella parte destra, fai doppio clic sulla politica Età massima della password.

- Seleziona la casella di controllo Definisci questa impostazione della politica e specifica un valore.

- Fai clic su Applica e OK.

Disabilita l’Enumerazione SID anonima

Active Directory assegna un numero univoco a tutti gli oggetti di sicurezza in Active Directory, inclusi Utenti, Gruppi e altri, chiamati numeri di Identificatori di Sicurezza (SID). Nelle versioni più vecchie di Windows, gli utenti potevano interrogare i SID per identificare utenti e gruppi essenziali. Gli hacker sfruttano questa disposizione per ottenere accesso non autorizzato ai dati.

Per impostazione predefinita, questa impostazione è disabilitata. Assicurati che rimanga così. Esegui i seguenti passaggi:

- Navigare aConfigurazione computer>Politiche>Impostazioni di Windows>Impostazioni di sicurezza>Politiche locali>Opzioni di sicurezza nella finestra dell’Editor di gestione delle impostazioni di gruppo.

- Fare doppio clic suAccesso alla rete nel riquadro destro.Non consentire l’enumerazione degli account SAM e la comunicazione anonima impostazioni delle politiche.

- ScegliereAbilitato e quindi fare clic suApplicaeOKper salvare le nostre impostazioni.

Se otteniamo queste impostazioni delle politiche di gruppo corrette, la sicurezza della nostra organizzazione migliorerà automaticamente. Questo elenco potrebbe non essere completo, ma è una guida di partenza ottima per rafforzare la sicurezza nel nostro ambiente di dominio.

Migliori pratiche per le impostazioni di sicurezza delle impostazioni di gruppo – Conclusioni

Source:

https://infrasos.com/group-policy-best-practices-gpo-security-settings/