Come configurare e gestire la Password Policy di Active Directory. Le organizzazioni hanno ora più che mai bisogno di una forte policy sulla password con l’aumento degli attacchi informatici in tutto il mondo. Purtroppo, gli hacker sfruttano gli utenti e gli amministratori per accedere alle reti aziendali, il che porta a violazioni di sicurezza e fallimenti della conformità. Questo articolo copre lo sviluppo e il mantenimento di una solida ed efficiente policy sulla password di Active Directory (AD).

Cominciamo con Come configurare e gestire la Password Policy di Active Directory.

Come configurare e gestire la Password Policy di Active DirectoryAD .

Prima di iniziare, diamo un’occhiata a perché abbiamo bisogno di imporre password forti nel nostro ambiente AD.

Come i criminali compromettono le password aziendali

Imporre password forti Active Directory password è fondamentale per garantire la sicurezza della rete della tua organizzazione. I criminali sfruttano password deboli o facilmente indovinabili per ottenere accesso non autorizzato a informazioni sensibili, compromettere account utente e svolgere attività malevole come furto di dati o sabotaggio. D’altra parte, le password forti rendono molto più difficile per gli attaccanti scoprire o indovinare la password e ottenere accesso non autorizzato.

Alcuni dei metodi che gli avversari utilizzano per compromettere le password aziendali:

- Attacco Brute Force: Gli hacker utilizzano strumenti per inserire numerosi possibili password per un determinato account utente fino a quando non trovano quella che funziona in un attacco di forza bruta.

- Attacco a dizionario: Questo attacco di forza bruta coinvolge il testare le parole del dizionario come potenziali password.

- Attacco di Password Spraying: Questo attacco utilizza molti account utente per testare l’efficacia delle password comuni, noto come “attacco di password spraying”.

- Attacco di Credential Surfing: Questo attacco utilizza sistemi automatizzati per inserire liste di credenziali in numerosi siti di login di aziende, noti come “attacchi di credential stuffing”.

- Ragnatela (Spidering): Questo attacco è la pratica di avversari che raccolgono più informazioni possibili su un bersaglio per il hacking prima di testare password create con quelle informazioni.

Visualizzazione e modifica della Policy delle Password di Active Directory

Le organizzazioni necessitano di una solida politica di Active Directory password per proteggersi da queste minacce. Le politiche delle password stabiliscono i criteri di creazione delle password, come la lunghezza minima, la complessità (ad esempio, se è necessario un carattere speciale) e la frequenza dei cambiamenti di password.

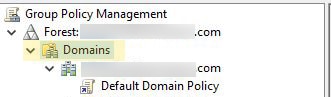

Gli amministratori configurano una politica di password di dominio utilizzando l’oggetto di Group Policy predefinito del dominio (GPO), che ha impostazioni che si applicano a tutti gli oggetti del dominio. Visualizza o modifica questo GPO seguendo questi passaggi:

- Accedi al Group Policy Management Console (GPMC).

- Espandi la cartella Domains e seleziona il dominio per il quale desideri accedere alla politica.

3. Fare clic su Group Policy Objects.

4. Fare clic con il tasto destro del mouse sul Default Domain Policy e selezionare Edit.

5. Passare alla sezione Password Policy sotto Computer Configuration, quindi passare a Policies > Windows Settings > Security Settings > Account Policies.

In alternativa, possiamo accedere alla nostra politica di password di dominio eseguendo il seguente comando PowerShell:

Get-ADDefaultDomainPasswordPolicyRicorda che qualsiasi modifica apportata alla politica di password predefinita di un dominio influisce su tutti i suoi account. Il Active Directory Administrative Center (ADAC) in Windows Server ci consente di progettare e gestire le politiche di password con una granularità più fine. Inoltre, si raccomanda di non creare un nuovo GPO e collegare la nuova politica a un OU.

Migliora la tua Sicurezza Active Directory & Azure AD

Provateci gratuitamente, accesso a tutte le funzionalità. – Disponibili oltre 200 modelli di report AD. Personalizza facilmente i tuoi report AD.

Comprendere le impostazioni di criteri di password di AD

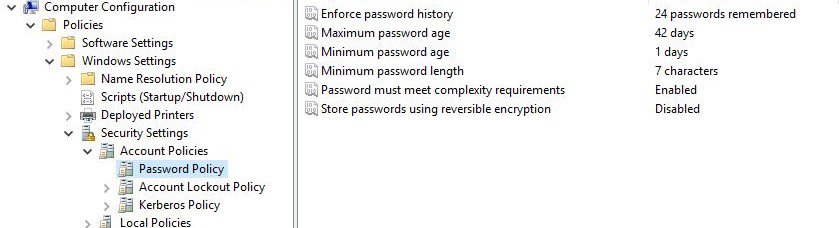

Comprendere le impostazioni dei criteri di password di AD è essenziale per qualsiasi organizzazione che desideri mantenere una solida postura di sicurezza e tenere al sicuro i propri dati e risorse sensibili. Abbiamo sei opzioni di criteri di password elencate di seguito, insieme ai loro valori predefiniti:

- Imporre la storia della password — Il valore predefinito è 24. Determina il numero di password univoche che un utente deve generare prima di poter utilizzare una precedente. Questo criterio riduce il rischio di password compromesse.

- Massimo periodo di validità della password – Il valore predefinito è 42.Specifica il periodo minimo prima che un utente debba modificare nuovamente la propria password. Previene la riutilizzo della password immediatamente.

- Periodo minimo di validità della password – Il valore predefinito è un giorno.La lunghezza di una password prima che un utente modifichi questo parametro la specifica. Una restrizione minima sulla durata impedisce agli utenti di cambiare continuamente le loro password per aggirare la configurazione “Imponi cronologia password” e riutilizzare immediatamente una password preferita.

- Lunghezza minima della password – Il valore predefinito è 7. Determina il numero minimo di caratteri per una password. Le password più lunghe sono più sicure, ma possono portare a blocchi e rischi di sicurezza, se scritte su un supporto fisico.

- Requisiti di complessità – Il valore predefinito è Abilitato. Specifica i tipi di caratteri che una password deve includere, come lettere maiuscole o minuscole, caratteri numerici e caratteri non alfanumerici.

- Archivia le password utilizzando la crittografia reversibile – Il valore predefinito è Disabilitato. Se abilitato, gli aggressori accedono alla rete, se riescono a decrittografare la crittografia.

Configurazione delle Politiche di Password Dettagliate

In passato, creavamo solo una politica delle password per ogni dominio nelle iterazioni di AD. Tuttavia, grazie alle politiche di password dettagliate (FGPP), gli amministratori ora definiscono varie regole delle password per adattarsi meglio alle esigenze aziendali. Ad esempio, dovremmo richiedere che gli account amministrativi utilizzino password più forti rispetto agli account utente standard. Inoltre, dobbiamo definire il nostro assetto organizzativo in modo attento, in modo che sia allineato alle nostre politiche di password desiderate.

Mentre definiamo la politica predefinita della password del dominio all’interno di un GPO, impostiamo anche i FGPP nei PSO (Password Settings Objects). Dobbiamo modificare la politica predefinita del dominio per modificare la politica della password.

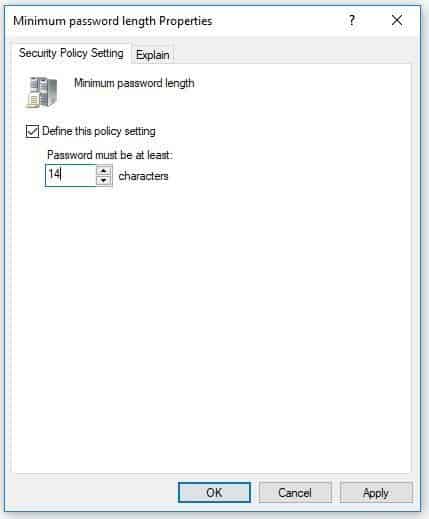

A partire dal nostro passaggio precedente, proviamo a fare doppio clic sulle impostazioni che desideriamo modificare, come ad esempio lunghezza minima della password.

Best Practice per la Politica della Password

Per migliorare la sicurezza di Active Directory, è consigliato seguire le migliori pratiche per la politica delle password. Inoltre, dobbiamo anche avere una politica di blocco dell’account configurata per bloccare gli utenti dopo molte tentativi di accesso falliti. Di seguito sono riportate le migliori pratiche per la politica delle password secondo i benchmark di sicurezza di Microsoft, CIS e NIST security.

Linee guida per le password di Microsoft

Queste impostazioni provengono daMicrosoft’s Security Compiance Toolkit.Questo toolkit fornisce impostazioni di GPO raccomandate da Microsoft.

- Applica cronologia delle password: 24

- Età massima della password: non impostato

- Età minima della password: non impostato

- Lunghezza minima della password: 14

- La password deve rispettare la complessità: Abilitata

- Archiviare le password utilizzando la crittografia reversibile: Disabilitata

Nota: Microsoft ha eliminato le politiche di scadenza delle password a partire dalla linea di base di sicurezza 1903.

Linee guida CIS per le password

Queste impostazioni provengono da CIS Benchmarks. Il centro per la sicurezza Internet è un’organizzazione no profit che sviluppa linee guida e benchmark di sicurezza.

- Imporre la storia delle password: 24

- Età massima della password: 60 giorni o meno

- Durata minima della password: 1 o più

- Lunghezza minima della password: 14

- La password deve soddisfare la complessità: Abilitata

- Archiviare le password utilizzando la crittografia reversibile: Disabilitato

Linee guida per le password NIST SP 800-63

A federal organization called the National Institute of Standards (NIST) is responsible for issuing guidelines and specifications for managing digital IDs. Special Publication 800-63B covers the standards for strong passwords. The most recent version of SP 800-63B is Revision 3, released in 2017 and revised in 2019.

Queste raccomandazioni forniscono alle aziende una base solida per stabilire un’infrastruttura vitale per la sicurezza delle password. NIST offre le seguenti suggerimenti:

- Impostare una lunghezza minima della password di otto (8) caratteri per le password generate dagli utenti e sei per quelle generate dalle macchine.

- Consentire agli utenti di creare password fino ad un massimo di 64 caratteri.

- Consentire l’uso di qualsiasi carattere ASCII/Unicode nelle password.

- Proibire password contenenti caratteri sequenziali (“12345” o “qwerty”) o ripetuti (“ffff”).

- Evitare di richiedere frequenti cambiamenti di password, poiché ciò porta gli utenti a effettuare modifiche incrementali facilmente intuibili alle loro password o a scriverle. Invece, si consiglia di utilizzare elenchi di password proibite, promuovere password più lunghe e imporre l’autenticazione a più fattori (MFA) per una maggiore sicurezza, come raccomandato dalle ultime normative NIST 800-63B e dalle ricerche recenti.

Microsoft, CIS e NIST sono tutte organizzazioni autorevoli che guidano le impostazioni delle politiche delle password. Le linee guida di Microsoft si basano sui migliori standard e raccomandazioni per i loro prodotti software, mentre CIS fornisce un benchmark per le configurazioni di sicurezza standard del settore. NIST, al contrario, fornisce indicazioni dettagliate e aggiornate sulle politiche delle password che molte organizzazioni utilizzano ampiamente.

È importante notare che ogni linea guida può avere raccomandazioni diverse in base a vari fattori, tra cui la dimensione dell’organizzazione, il settore e i requisiti di sicurezza specifici. Pertanto, è fondamentale rivedere ogni linea guida e selezionare quella che meglio si adatta alle esigenze dell’organizzazione.

Grazie per aver letto Come impostare e gestire la politica delle password di Active Directory. Concluderemo l’articolo.

Come configurare e gestire la politica delle password di AD Conclusion

In conclusione, configurare e gestire una politica delle password per Active Directory è cruciale per garantire la sicurezza della rete della nostra organizzazione. Implementando una solida politica delle password e applicando regolarmente cambiamenti di password, riduciamo il rischio di accessi non autorizzati e proteggiamo informazioni sensibili. Ricordati di scegliere una complessità di password adeguata, definire le impostazioni di blocco dell’account e di scadenza della password, e rivedere e aggiornare regolarmente la nostra politica delle password per far fronte alle minacce alla sicurezza in evoluzione.

Con queste migliori pratiche in atto, rafforziamo la postura di sicurezza della nostra organizzazione e ci difendiamo da potenziali violazioni della sicurezza.

Source:

https://infrasos.com/how-to-setup-and-manage-active-directory-password-policy/