La virtualización ha provocado cambios revolucionarios en la forma en que se construyen los centros de datos. La mayoría de los centros de datos modernos utilizan virtualización de hardware e implementan servidores físicos como hipervisores para ejecutar máquinas virtuales en dichos servidores. Este enfoque mejora la escalabilidad, flexibilidad y eficiencia de costos del centro de datos. VMware es uno de los principales actores en el mercado de la virtualización y sus productos son muy respetados en la industria de TI, siendo su VMware ESXi Hypervisor y VMware vCenter componentes ampliamente conocidos de la solución de virtualización VMware vSphere.

La red es un componente crucial de cada centro de datos, incluidos los centros de datos virtualizados, y si necesita redes grandes y configuraciones de red complejas para su centro de datos virtualizado, considere el uso de redes definidas por software (SDN). La red definida por software es una arquitectura que tiene como objetivo hacer que las redes sean ágiles y flexibles. El objetivo de SDN es mejorar el control de la red al permitir que las empresas y los proveedores de servicios respondan rápidamente a los requisitos comerciales cambiantes. VMware se preocupa por sus clientes y proporciona la solución VMware NSX para construir redes definidas por software. La publicación de blog de hoy cubre VMware NSX y explora la diferencia entre VMware NSX-v y VMware NSX-T.

¿Qué es VMware NSX y cómo se puede utilizar?

VMware NSX es una solución de virtualización de redes que te permite construir redes definidas por software en centros de datos virtualizados. Así como las MV están abstractas del hardware físico del servidor, las redes virtuales, incluidos switches, puertos, routers, firewalls, etc., se construyen en el espacio virtual. Las redes virtuales se provisionan y gestionan de forma independiente del hardware subyacente. Las máquinas virtuales están conectadas a puertos virtuales de switches virtuales; la conexión entre redes virtuales se realiza con routers virtuales, y las reglas de acceso se configuran en firewalls virtuales. Alternativamente, también está disponible el balanceo de carga de redes. VMware NSX es el sucesor de VMware vCloud Networking & Security (vCNS) y Nicira NVP, que fue adquirido por VMware en 2012.

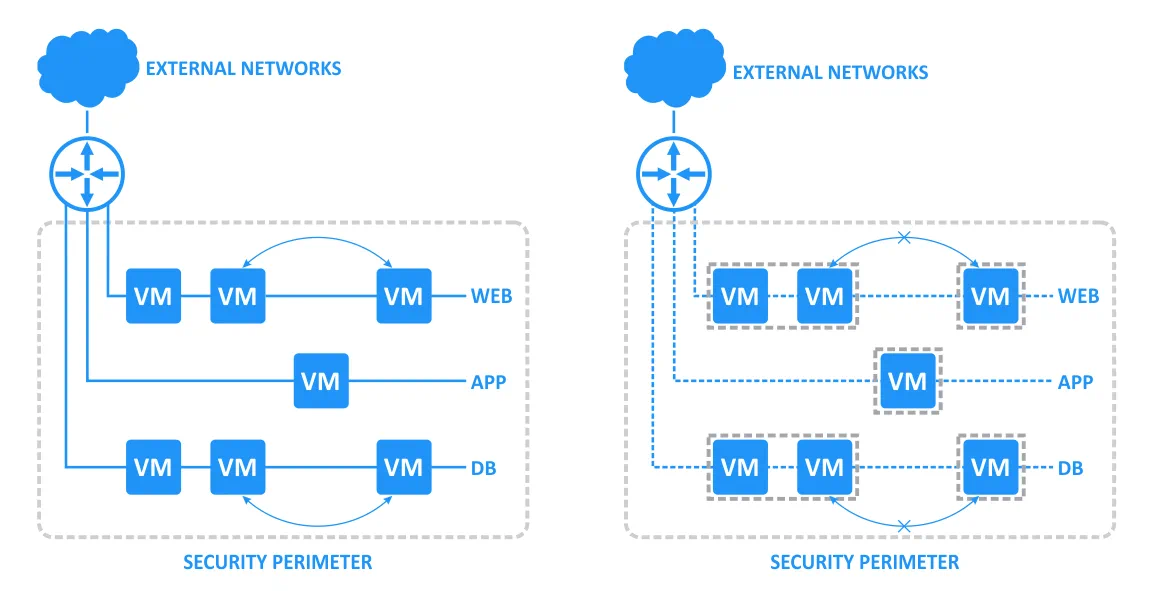

Micro segmentación

Al utilizar un enfoque tradicional para configurar el acceso entre múltiples redes en un entorno virtual, generalmente se implementa un enrutador físico o una puerta de enlace de borde que se ejecuta en una VM, aunque este enfoque no es especialmente rápido o conveniente. VMware ha implementado el concepto de microsegmentación en NSX utilizando un firewall distribuido que se ha integrado en el núcleo del hipervisor. Las políticas de seguridad, los parámetros de interacción de red para direcciones IP, direcciones MAC, VM, aplicaciones y otros objetos se establecen en este firewall distribuido. Las reglas se pueden configurar utilizando objetos como usuarios y grupos de Active Directory si NSX se implementa dentro de su empresa donde se utiliza el controlador de dominio de Active Directory (ADDC). Cada objeto puede considerarse como un microsegmento en su propio perímetro de seguridad de la red adecuada que tiene su propia DMZ (zona desmilitarizada).

El Firewall Distribuido le permite segmentar entidades de centros de datos virtuales como máquinas virtuales. La segmentación puede basarse en nombres y atributos de VM, identidad del usuario, objetos de vCenter como centros de datos y hosts, o puede basarse en atributos de red tradicionales como direcciones IP, grupos de puertos, etc.

El componente de Firewall de Borde le ayuda a cumplir con requisitos clave de seguridad perimetral, como la creación de DMZ basadas en constructos IP/VLAN, aislamiento entre inquilinos en centros de datos virtuales multiinquilino, Traducción de Direcciones de Red (NAT), VPN para socios (extranet) y VPN basadas en usuarios SSL.

Si una VM se migra de un host a otro, de una subred a otra, las reglas de acceso y las políticas de seguridad se adoptan de acuerdo con la nueva ubicación. Si un servidor de bases de datos está ejecutándose en una VM migrada, las reglas establecidas para esta VM en el firewall seguirán funcionando para esta VM después de la migración a otro host o red completada, permitiendo que el servidor de bases de datos acceda al servidor de aplicaciones que se ejecuta en la VM que no se migró. Este es un ejemplo de mayor flexibilidad y automatización en acción al usar VMware NSX. NSX puede ser especialmente útil para proveedores de nube y grandes infraestructuras virtuales. VMware ofrece dos tipos de la plataforma de redes definidas por software NSX: NSX-v y NSX-T.

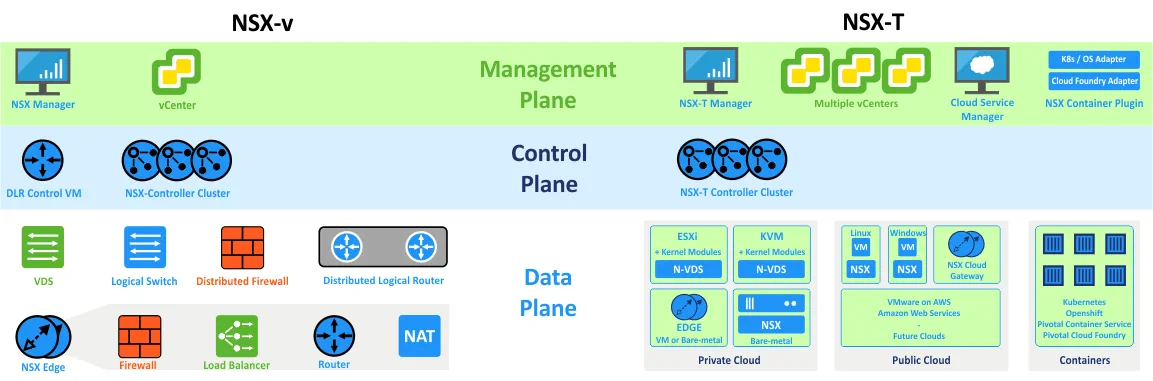

NSX para vSphere (NSX-v) está estrechamente integrado con VMware vSphere y requiere la implementación del VMware vCenter. VMware NSX-v es específico para entornos de hipervisor vSphere y fue desarrollado antes que NSX-T.

NSX-T (NSX-Transformers) fue diseñado para diferentes plataformas de virtualización y entornos multi-hipervisor y también puede ser utilizado en casos donde NSX-v no es aplicable. Mientras que NSX-v admite SDN solo para VMware vSphere, NSX-T también soporta la pila de virtualización de red para KVM, Docker, Kubernetes, OpenStack y cargas de trabajo nativas de AWS. VMware NSX-T puede ser implementado sin un servidor vCenter y es adoptado para sistemas de cómputo heterogéneos.

Los escenarios principales para usar NSX-v se enumeran en la tabla a continuación. La tabla se divide en tres filas, una de las cuales describe la categoría de escenario. Los escenarios para usar NSX-T se destacan con fuente en negrita.

| Seguridad | Automatización | Continuidad de la aplicación |

| Microsegmentación | Automatización de TI | Recuperación ante desastres |

| Usuario final seguro | Nube para desarrolladores | Agrupación de múltiples centros de datos |

| DMZ en cualquier lugar | Infraestructura de múltiples inquilinos | Multi nube |

Componentes de NSX

Los principales componentes de VMware NSX son NSX Manager, controladores de NSX y pasarelas de borde de NSX.

NSX Manager es un componente centralizado de NSX que se utiliza para la gestión de redes. NSX Manager se puede implementar como una máquina virtual en uno de los servidores ESXi gestionados por vCenter (a partir de una plantilla OVA). En los casos en los que se utiliza NSX-v, NSX Manager puede funcionar con solo un servidor vCenter, mientras que NSX Manager para NSX-T se puede implementar como una máquina virtual ESXi o KVM y puede funcionar con varios servidores vCenter a la vez.

NSX Manager para vSphere está basado en Photon OS (similar al Appliance del servidor vCenter).

NSX-T Manager se ejecuta en el sistema operativo Ubuntu.

Despliegue NSX Manager como una VM en un host ESXi utilizando un appliance virtual. Asegúrese de registrar NSX Manager en vSphere vCenter (para NSX-v). Si está utilizando NSX-T, NSX Manager se puede desplegar como un appliance virtual en un host KVM ya que VMware NSX-T le permite crear un clúster de NSX Managers.Despliegue tres controladores NSX y cree un clúster de controladores NSX.

Instale VIBs (módulos kernel) en los hosts ESXi para habilitar un firewall distribuido, enrutamiento distribuido y VXLAN si está utilizando NSX-v. Si está utilizando NSX-T, los módulos kernel también deben ser instalados en los hipervisores KVM.Instale NSX Edge como una VM en ESXi (para NSX-v y NSX-T). Si está utilizando NSX-T y no hay posibilidad de instalar Edge como una máquina virtual en ESXi, Edge puede ser desplegado en un servidor físico. La instalación de Edge como una VM en hipervisores KVM no está soportada en este momento (para NSX-T v.2.3). Si necesita desplegar Edge en un servidor físico, verifique la lista de compatibilidad de hardware (importante para CPUs y NICs) antes de hacer esto.

Capacidades Comunes de NSX

Existen una serie de capacidades que están disponibles para ambos tipos de NSX.

- Las capacidades comunes para NSX-v y NSX-T son:

- Virtualización de red basada en software

- Overlay basado en software

Enrutamiento distribuido Firewall distribuido Automatización impulsada por API Monitoreo detallado y estadísticas Tenga en cuenta que las APIs son diferentes para NSX-v y NSX-T. Licenciamiento - Instale NSX Edge como una máquina virtual en ESXi (para NSX-v y NSX-T). Si está utilizando NSX-T y no hay posibilidad de instalar Edge como una máquina virtual en ESXi, Edge se puede implementar en un servidor físico. En este momento, no se admite la instalación de Edge como una máquina virtual en hipervisores KVM (para NSX-T v.2.3). Si necesita implementar Edge en un servidor físico, verifique la lista de compatibilidad de hardware (importante para CPUs y NICs) antes de hacer esto.

Capacidades comunes de NSX

Existen una serie de capacidades disponibles para ambos tipos de NSX.

Las capacidades comunes para NSX-v y NSX-T son:

- Virtualización de red basada en software

- Overlay basado en software

- Enrutamiento distribuido

- Cortafuegos distribuido

- Automatización basada en API

- Monitoreo detallado y estadísticas

Tenga en cuenta que las API son diferentes para NSX-v y NSX-T.

Licencias

Las licencias son las mismas para ambos tipos de NSX, lo que le brinda más flexibilidad y universalidad. Por ejemplo, puede solicitar una licencia para usar NSX para vSphere, y si realiza cambios en su infraestructura y necesita implementar NSX-T, puede utilizar la licencia obtenida para ESXi-v. NSX es NSX, no hay distinción desde el punto de vista de la licencia, ya que las ediciones de licencias también son las mismas.

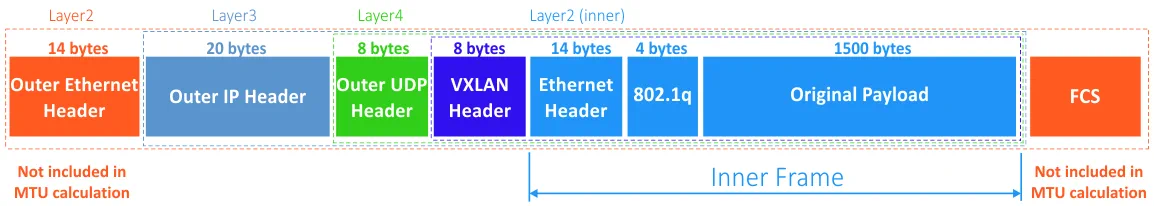

Encapsulación de overlay

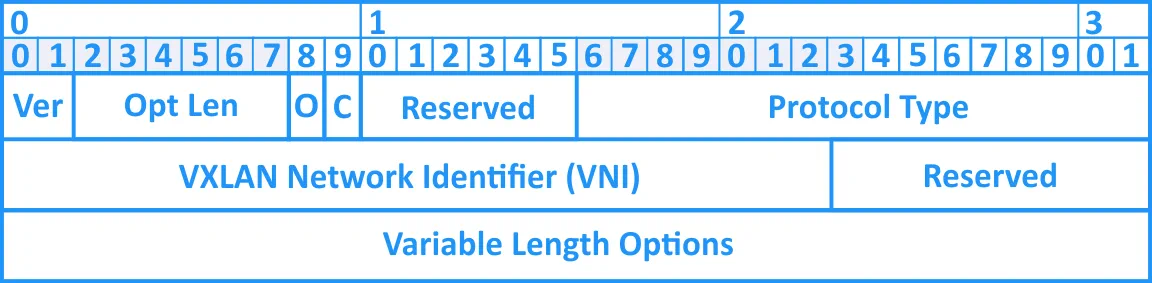

El encabezado VXLAN consta de las siguientes partes.

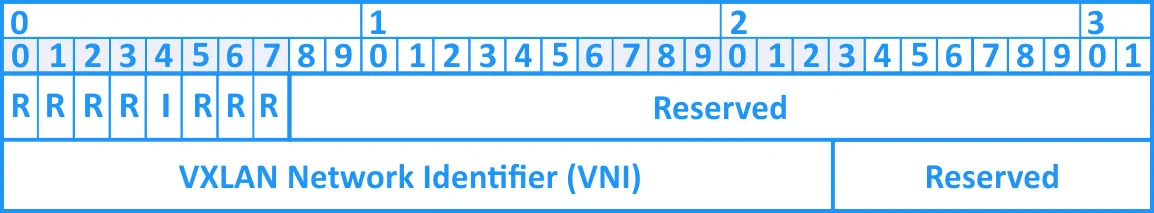

Se utilizan 8 bits para las banderas. La bandera I debe establecerse en 1 para que un ID de Red VXLAN (VNI) sea válido. Los otros 7 bits son campos R que están reservados y deben establecerse en cero en la transmisión. Los campos R establecidos en cero se ignoran al recibirlos.El Identificador de Red VXLAN (VNI), también conocido como Identificador de Segmento VXLAN, es un valor de 24 bits utilizado para determinar la red de superposición individual utilizada para comunicar máquinas virtuales entre sí.

Los campos reservados (de 24 bits y 8 bits) deben establecerse en cero e ignorarse al recibirlos.

GENEVE. El encabezado GENEVE se parece mucho a VXLAN y tiene la siguiente estructura:

Hay opciones de longitud variable disponibles para hacer posible la implementación de innovaciones futuras.

- El tamaño del encabezado GENEVE es variable.

NSX-T utiliza GENEVE ( GE nericN etworkV irtualizationE ncapsulation) como protocolo de túnel que preserva las capacidades tradicionales de descarga disponibles en NICs (Controladores de Interfaz de Red) para obtener el mejor rendimiento. Se puede agregar metadatos adicionales a los encabezados de superposición y permite mejorar la diferenciación de contexto para procesar información como telemetría de extremo a extremo, seguimiento de datos, cifrado, seguridad, etc. en la capa de transferencia de datos. La información adicional en los metadatos se llama TLV (Tipo, Longitud, Valor). GENEVE fue desarrollado por VMware, Intel, Red Hat y Microsoft. GENEVE se basa en los mejores conceptos de los protocolos de encapsulación VXLAN, STT y NVGRE. - Identificador de Red VXLAN (VNI), también conocido como ID de Segmento VXLAN, es un valor de 24 bits utilizado para determinar la red de sobrecapa individual utilizada para comunicarse entre VM.

- Los campos reservados (24 bits y 8 bits) deben establecerse en cero e ignorarse al recibir.

A size of the VXLAN header is fixed and is equal to 8 bytes. Using Jumbo frames with MTU set to 1600 bytes or more is recommended for VXLAN.

GENEVE. El encabezado GENEVE se parece mucho a VXLAN y tiene la siguiente estructura:

- A compact tunnel header is encapsulated in UDP over IP.

- A small fixed tunnel header is used to provide control information, as well as a base level of functionality and interoperability.

- Las opciones de longitud variable están disponibles para permitir la implementación de futuras innovaciones.

El tamaño del encabezado GENEVE es variable.

NSX-T utiliza GENEVE (GEnerico Network Virtualization Encapsulation) como protocolo de túnel que preserva las capacidades de descarga tradicionales disponibles en NICs (Controladores de Interfaz de Red) para el mejor rendimiento. Se puede agregar metadatos adicionales a los encabezados de sobrecapa y permiten mejorar la diferenciación de contexto para procesar información como telemetría de extremo a extremo, seguimiento de datos, cifrado, seguridad, etc., en la capa de transferencia de datos. La información adicional en el metadato se llama TLV (Tipo, Longitud, Valor). GENEVE es desarrollado por VMware, Intel, Red Hat y Microsoft. GENEVE se basa en los mejores conceptos de los protocolos de encapsulación VXLAN, STT y NVGRE.

El valor MTU para marcos Jumbo debe ser de al menos 1700 bytes al utilizar el encapsulamiento GENEVE, lo cual se debe al campo de metadatos de longitud variable para los encabezados GENEVE (se utiliza un MTU de 1600 o superior para VXLAN, como recordará).

NSX-v y NSX-T no son compatibles debido a la diferencia en el encapsulamiento de sobrecapa explicada en esta sección.

Redes de Capa 2

Ahora que sabes cómo se encapsulan los marcos de Ethernet de la capa 2 virtual sobre redes IP, es hora de explorar la implementación de redes de capa 2 virtual para NSX-v y NSX-T.

Nodos de transporte y switches virtuales

Los nodos de transporte y los switches virtuales representan los componentes de transferencia de datos de NSX.

Nodo de transporte (TN) es el dispositivo compatible con NSX que participa en la transmisión de tráfico y la superposición de redes NSX. Un nodo debe contener un hostswitch para poder servir como nodo de transporte.

NSX-v requiere el uso del vSphere Distributed Virtual Switch (VDS) como es habitual en vSphere. Los switches virtuales estándar no se pueden utilizar para NSX-v.

NSX-T presume que es necesario implementar un switch virtual distribuido NSX-T (N-VDS). Se pueden utilizar Open vSwitches (OVS) para hosts KVM y VMware vSwitches para hosts ESXi con este fin.

N-VDS (virtual distributed switch that is previously known as a hostswitch) is a software NSX component on the transport node, that performs traffic transmission. N-VDS is the primary component of the transport nodes’ data plane that forwards traffic and owns at least one physical network interface controller (NIC). NSX Switches (N-VDS) of the different transport nodes are independent but can be grouped by assigning the same names for centralized management.

En los hipervisores ESXi, N-VDS se implementa mediante el uso de VMware vSphere Distributed Switch a través del módulo NSX-vSwitch que se carga en el núcleo del hipervisor. En los hipervisores KVM, el hostswitch se implementa mediante el módulo Open-vSwitch (OVS).

Zonas de transporte están disponibles tanto para NSX-v como para NSX-T. Las zonas de transporte definen los límites de distribución de redes lógicas. Cada zona de transporte está vinculada a su Switch NSX (N-VDS). Las zonas de transporte para NSX-T no están vinculadas a clústeres.

Hay dos tipos de zonas de transporte para VMware NSX-T debido a la encapsulación GENEVE: Overlay o VLAN. En cuanto a VMware NSX-v, una zona de transporte define los límites de distribución de VXLAN solamente.

Modos de replicación de interruptores lógicos

Cuando dos máquinas virtuales ubicadas en hosts diferentes se comunican directamente, el tráfico unicast se intercambia en modo encapsulado entre dos direcciones IP de extremo asignadas a hipervisores sin necesidad de inundación. A veces, el tráfico de red de capa 2 originado por una MV debe ser inundado de manera similar al tráfico de capa 2 en redes físicas tradicionales, por ejemplo, si un emisor no conoce la dirección MAC de la interfaz de red de destino. Esto significa que el mismo tráfico (broadcast, unicast, multicast) debe enviarse a todas las MV conectadas al mismo interruptor lógico. Si las MV están ubicadas en hosts diferentes, el tráfico debe replicarse en esos hosts. El tráfico de broadcast, unicast y multicast también se conoce como tráfico BUM.

Vamos a ver la diferencia entre los modos de replicación para NSX-v y NSX-T.

NSX-v admite el modo Unicast, el modo Multicast y el modo Híbrido.

NSX-T admite el modo Unicast con dos opciones: replicación jerárquica de dos niveles (optimizada, igual que para NSX-v) y replicación de cabecera (no optimizada).

La supresión de ARP reduce la cantidad de tráfico de difusión ARP enviado por la red y está disponible para los modos de replicación de tráfico Unicast e Híbrido. Por lo tanto, la supresión de ARP está disponible tanto para NSX-v como para NSX-T.

Cuando una VM1 envía una solicitud ARP para conocer la dirección MAC de una VM2, la solicitud ARP es interceptada por el interruptor lógico. Si el interruptor ya tiene la entrada ARP para la interfaz de red objetivo de la VM2, la respuesta ARP es enviada a la VM1 por el interruptor. De lo contrario, el interruptor envía la solicitud ARP a un controlador NSX. Si el controlador NSX contiene la información sobre la vinculación de IP a MAC de VM, el controlador envía la respuesta con esa vinculación y luego el interruptor lógico envía la respuesta ARP a la VM1. Si no hay ninguna entrada ARP en el controlador NSX, entonces la solicitud ARP es retransmitida en el interruptor lógico.

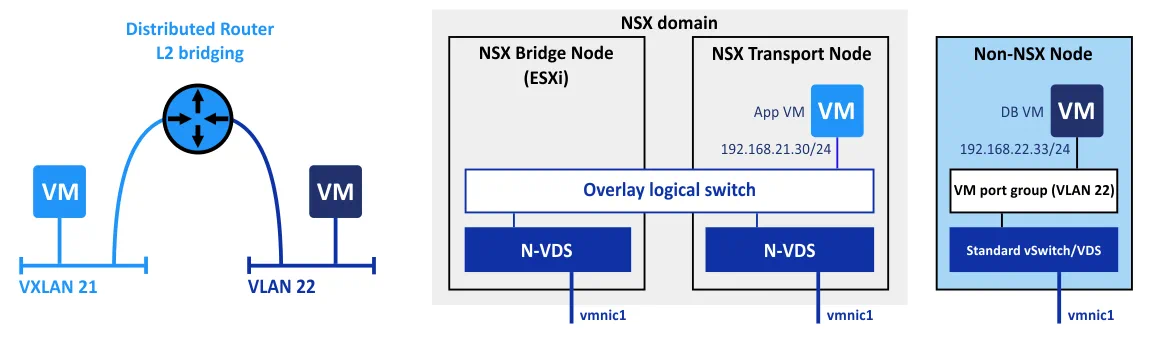

Puente de capa 2 de NSX

El puente de capa 2 es útil para migrar cargas de trabajo de redes de sobreposición a VLAN, o para dividir subredes entre cargas de trabajo físicas y virtuales.

NSX-v:

Esta función funciona a nivel de kernel de un hipervisor en el que se ejecuta una VM de control.

NSX-T:

Se crea un nodo de puente NSX separado con este propósito. Los nodos de puente NSX pueden ser agrupados en clústeres para mejorar la tolerancia a fallos de toda la solución.

En la VM de control NSX-v, la redundancia se implementó utilizando el esquema de Alta Disponibilidad (HA). Una copia de la VM está activa mientras que la segunda copia de la VM está en espera. Si la VM activa falla, puede llevar algún tiempo cambiar las VM y cargar la VM en espera convirtiéndola en activa. NSX-T no enfrenta esta desventaja, ya que se utiliza un clúster tolerante a fallos en lugar del esquema activo/en espera para HA.

El modelo de enrutamiento

En los casos en que está utilizando VMware NSX, se utilizan los siguientes términos:

El tráfico este-oeste se refiere a la transferencia de datos dentro de la red en el centro de datos. Este nombre se utiliza para este tipo particular de tráfico ya que las líneas horizontales en los diagramas típicamente indican tráfico de red de área local (LAN).

El tráfico norte-sur se refiere al tráfico cliente-servidor o al tráfico que se mueve entre un centro de datos y una ubicación fuera del centro de datos (redes externas). Las líneas verticales en los diagramas suelen describir este tipo de tráfico de red.

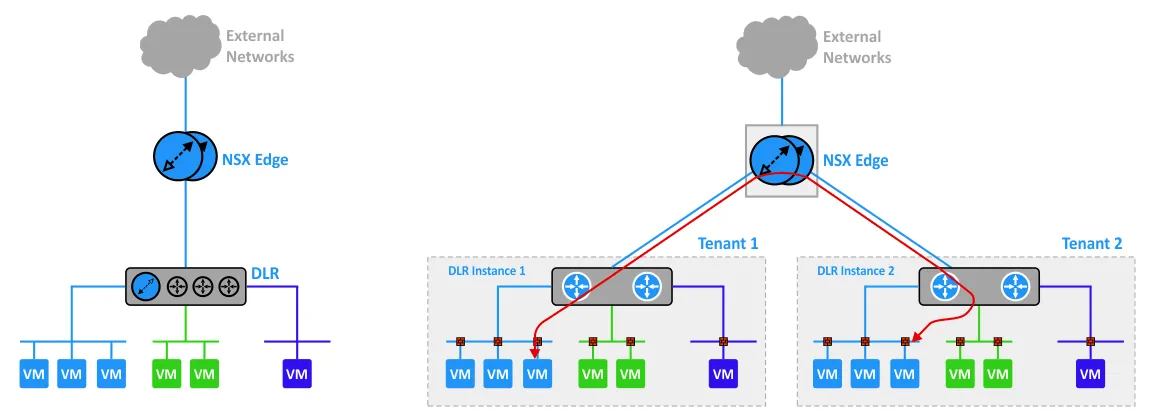

El enrutador lógico distribuido (DLR) es un enrutador virtual que puede utilizar rutas estáticas y protocolos de enrutamiento dinámico como OSPF, IS-IS o BGP.

Inquilino se refiere a un cliente u organización que obtiene acceso a un entorno seguro aislado proporcionado por un proveedor de servicios gestionados (MSP). Una gran organización puede utilizar una arquitectura multiinquilino considerando cada departamento como un único inquilino. VMware NSX puede ser particularmente útil para proporcionar Infraestructura como Servicio (IaaS).

Enrutamiento en NSX-v

NSX para vSphere utiliza DLR (enrutador lógico distribuido) y enrutamiento centralizado. Hay un módulo de enrutamiento en el kernel en cada hipervisor en el que se realiza el enrutamiento entre interfaces lógicas (LIFs) en el enrutador distribuido.

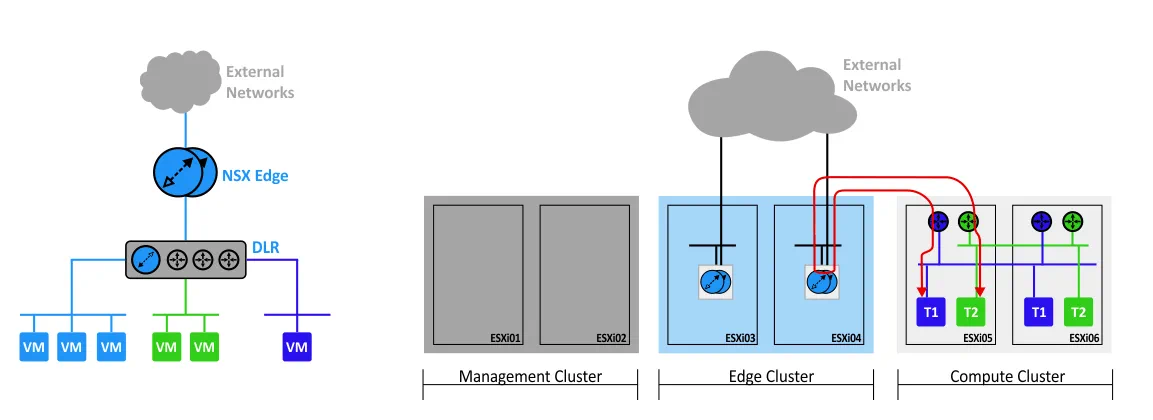

Consideremos, por ejemplo, el esquema de enrutamiento típico para NSX-v, cuando se tiene un conjunto de tres segmentos: VMs que ejecutan bases de datos, VMs que ejecutan servidores de aplicaciones y VMs que ejecutan servidores web. Las VM de estos segmentos (azul cielo, verde y azul profundo) están conectadas a un enrutador lógico distribuido (DLR) que a su vez está conectado a redes externas a través de pasarelas de borde (NSX Edge).

Si estás trabajando con múltiples inquilinos, puedes utilizar una construcción de NSX Edge de múltiples niveles, o cada inquilino puede tener su propio DLR y controlador VM dedicados, este último reside en el clúster de borde. La puerta de enlace de NSX Edge conecta redes aisladas y de stub a redes compartidas (uplink) al proporcionar servicios de puerta de enlace comunes como DHCP, VPN, NAT, enrutamiento dinámico y equilibrio de carga. Implementaciones comunes de NSX Edge incluyen en la DMZ, VPN Extranets y entornos de nube multiinquilino donde NSX Edge crea límites virtuales para cada inquilino.

Si necesitas transmitir tráfico desde una MV ubicada en el segmento A (azul) del primer inquilino al segmento A del segundo inquilino, el tráfico debe pasar por la puerta de enlace de NSX Edge. En este caso, no hay enrutamiento distribuido, ya que el tráfico debe pasar por el único punto que es la puerta de enlace de NSX Edge designada.

También puedes ver el principio de funcionamiento en el esquema en el que los componentes se dividen en clústeres: clúster de gestión, clúster de borde y clúster de cómputo. En este ejemplo, cada clúster utiliza 2 hosts ESXi. Si dos MV están en ejecución en el mismo host ESXi pero pertenecen a segmentos de red diferentes, el tráfico pasa por la puerta de enlace de NSX Edge que se encuentra en otro host ESXi del clúster de borde. Después de enrutar, este tráfico debe transmitirse de vuelta al host ESXi en el que se están ejecutando las MV de origen y destino.

La ruta de transmisión de tráfico no es óptima en este caso. Las ventajas disponibles para el enrutamiento distribuido en el modelo multiinquilino con puertas de enlace de borde no se pueden utilizar, lo que resulta en una mayor latencia para el tráfico de red.

Enrutamiento en NSX-T

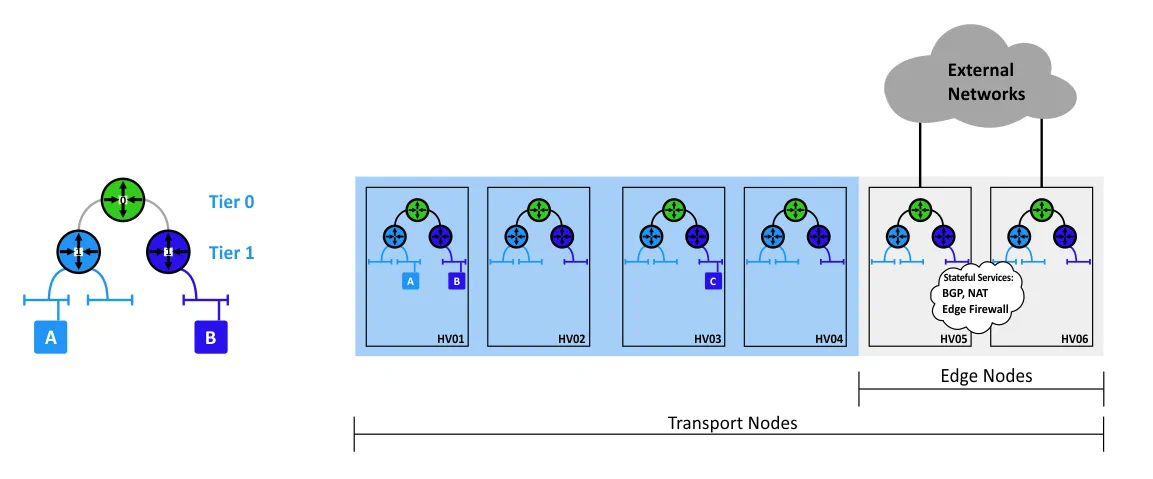

NSX-T utiliza un modelo de enrutamiento distribuido de dos niveles para resolver los problemas explicados anteriormente. Tanto el Tier0 como el Tier1 se crean en los nodos de transporte, siendo este último no necesario, pero está destinado a mejorar la escalabilidad.

El tráfico se transmite utilizando la ruta más óptima, ya que el enrutamiento se realiza en el hipervisor ESXi o KVM en el que se están ejecutando las MV. El único caso en el que se debe utilizar un punto fijo de enrutamiento es al conectarse a redes externas. Hay nodos Edge separados desplegados en servidores que ejecutan hipervisores.

Servicios adicionales como BGP, NAT y Firewall Edge se pueden habilitar en los nodos Edge, que a su vez se pueden combinar en un clúster para mejorar la disponibilidad. Además, NSX-T también proporciona una detección de fallas más rápida. En términos sencillos, el mejor medio para distribuir el enrutamiento es el enrutamiento dentro de la infraestructura virtualizada.

Direccionamiento IP para redes virtuales

Cuando configura NSX-v, debe componer un plan de direccionamiento IP dentro de los segmentos de NSX. Los conmutadores lógicos de tránsito que vinculan los DLR y los gateways Edge también deben agregarse en este caso. Si está utilizando un gran número de gateways Edge, debe componer el esquema de direccionamiento IP para los segmentos que están vinculados por estos gateways Edge.

NSX-T, sin embargo, no requiere estas operaciones. Todos los segmentos de red entre Tier0 y Tier1 obtienen direcciones IP automáticamente. No se utilizan protocolos de enrutamiento dinámico, en su lugar se utilizan rutas estáticas y un sistema conecta automáticamente los componentes, facilitando la configuración; no es necesario dedicar mucho tiempo a planificar el direccionamiento IP para los componentes de la red de servicio (tránsito).

Integración para Inspección de Tráfico

NSX-v ofrece integración con servicios de terceros como antivirus sin agente, firewall avanzado (firewalls de próxima generación), IDS (Sistemas de Detección de Intrusiones), IPS (Sistemas de Prevención de Intrusiones) y otros tipos de servicios de inspección de tráfico. La integración con los tipos mencionados de inspección de tráfico se realiza en una capa de kernel de hipervisor utilizando un bus VMCI protegido (Interfaz de Comunicación de Máquina Virtual).

NSX-T no proporciona estas capacidades en este momento.

Seguridad

Se pueden configurar firewalls distribuidos a nivel de kernel para NSX-v y NSX-T, trabajando a nivel de adaptador virtual de VM. Las opciones de seguridad de switch están disponibles para ambos tipos de NSX, pero la opción “Limitar la velocidad del tráfico de difusión y multidifusión” está disponible solo para NSX-T.

NSX-T le permite aplicar reglas de manera más granular, lo que resulta en una utilización más racional de los nodos de transporte. Por ejemplo, puede aplicar reglas basadas en los siguientes objetos: switch lógico, puerto lógico, NSGroup. Esta función se puede utilizar para reducir la configuración del conjunto de reglas en el switch lógico, el puerto lógico o las instancias de NSGroup para lograr niveles más altos de eficiencia y optimización. También puede ahorrar espacio de escala y ciclos de búsqueda de reglas, además de alojar implementaciones de multiinquilinato y aplicar reglas específicas del inquilino (reglas que se aplican a las cargas de trabajo del inquilino correspondiente).

El proceso de creación y aplicación de las reglas es bastante similar tanto para NSX-v como para NSX-T. La diferencia es que las políticas creadas para NSX-T se envían a todos los Controladores donde las reglas se convierten en direcciones IP, mientras que en NSX-v, las políticas se transfieren inmediatamente al Demonio del Cortafuegos vShield (VSFWD).

NSX-v vs NSX-T – Tabla Comparativa

Ahora que estás familiarizado con las capacidades más interesantes de VMware NSX, resumamos las principales características de NSX-v y NSX-T que se han explorado en esta publicación del blog además de compararlas en la tabla.

NSX-v es la solución más óptima si solo utilizas un entorno de vSphere, mientras que NSX-T puede ser utilizado no solo para vSphere, sino también para plataformas de virtualización KVM, Docker, Kubernetes y OpenStack en el marco de la construcción de redes virtuales. No hay una única respuesta sobre qué tipo de NSX es mejor. Si debes usar NSX-v o NSX-T depende de tus necesidades y de las características proporcionadas por cada tipo de NSX.

La política de licenciamiento de NSX es amigable para el usuario: solo necesitas comprar una licencia de NSX, independientemente del tipo de NSX que vayas a utilizar. Más adelante, puedes instalar NSX-T en un entorno NSX-v o viceversa, según tus necesidades, y continuar utilizando tu única licencia de NSX.

Puedes construir tu propio centro de datos definido por software con VMware utilizando la solución NSX. VMware te proporciona

para garantizar la continuidad de la operación, alta disponibilidad y tolerancia a fallas, aunque la copia de seguridad de las máquinas virtuales no será una medida redundante. Haz copias de seguridad regularmente de tus máquinas virtuales de producción relacionadas con diferentes proyectos y de las máquinas virtuales que se ejecutan como componentes de VMware vSphere y VMware NSX (como vCenter, NSX Manager, NSX Controller, NSX Edge) para proteger tus datos. NAKIVO Backup & Replication puede ayudarte a crear la copia de seguridad de VMware de manera confiable y eficiente incluso si estás utilizando clústeres.

Conclusión

NSX-v es la solución más óptima si solo utilizas un entorno vSphere, mientras que NSX-T se puede utilizar no solo para vSphere sino también para las plataformas de virtualización KVM, Docker, Kubernetes y OpenStack en el marco de la construcción de redes virtuales. No hay una respuesta única sobre qué tipo de NSX es mejor. Si debes utilizar NSX-v o NSX-T depende de tus necesidades y de las características proporcionadas por cada tipo de NSX.

La política de licencias de NSX es amigable para el usuario: solo necesitas comprar una licencia de NSX, independientemente del tipo de NSX que vayas a utilizar. Más adelante, puedes instalar NSX-T en un entorno NSX-v o viceversa, según tus necesidades, y seguir utilizando tu única licencia de NSX.

Puedes construir tu propio centro de datos definido por software con VMware utilizando la solución NSX. VMware te proporciona funciones de clustering para garantizar la continuidad de la operación, alta disponibilidad y tolerancia a fallos, pero la copia de seguridad de VM no será una medida redundante.

Haz copias de seguridad regularmente de tus VM de producción relacionadas con diferentes proyectos y de las VM que se ejecutan como componentes de VMware vSphere y VMware NSX (como vCenter, NSX Manager, NSX Controller, NSX Edge) para proteger tus datos. NAKIVO Backup & Replication puede ayudarte a crear la copia de seguridad de VMware de manera confiable y eficiente incluso si estás utilizando clústeres.

Source:

https://www.nakivo.com/blog/nsx-v-vs-nsx-t-comprehensive-comparison/