Cómo configurar y administrar la política de contraseñas de Active Directory. Las organizaciones necesitan una política de contraseña sólida ahora más que nunca con el aumento de los ataques cibernéticos en todo el mundo. Lamentablemente, los hackers utilizan a los usuarios y administradores para acceder a las redes de la empresa, lo que resulta en violaciones de seguridad y incumplimientos normativos. Este artículo cubre el desarrollo y mantenimiento de una política de contraseña (AD) de Active Directory sólida y eficiente.

¿Comenzamos con Cómo configurar y administrar la política de contraseñas de Active Directory?

Cómo configurar y administrar la política de contraseñas de Active DirectoryAD .

Antes de comenzar, echemos un vistazo a por qué necesitamos hacer cumplir contraseñas seguras en nuestro entorno AD.

Cómo los atacantes comprometen contraseñas corporativas

Hacer cumplir contraseñas seguras en Active Directory es crucial para garantizar la seguridad de la red de su organización. Los atacantes aprovechan contraseñas débiles o fácilmente adivinables para obtener acceso no autorizado a información confidencial, comprometer cuentas de usuario y llevar a cabo actividades maliciosas como robo de datos o sabotaje. Por otro lado, las contraseñas seguras hacen que sea mucho más difícil que los atacantes descifren o adivinen la contraseña y accedan de forma no autorizada.

Algunas de las técnicas que emplean los adversarios para comprometer contraseñas corporativas:

- Ataque de fuerza bruta: Los hackers utilizan herramientas para ingresar numerosas contraseñas potenciales para una cuenta de usuario en particular hasta que encuentran la que funciona en un ataque de fuerza bruta.Ataque de diccionario:

- Este ataque de fuerza bruta implica probar palabras del diccionario como contraseñas potenciales.Ataque de rociado de contraseñas:

- Este ataque utiliza numerosas cuentas de usuario para probar la efectividad de contraseñas comunes, conocido como “ataque de rociado de contraseñas”.Ataque de suplantación de credenciales:

- Este ataque utiliza sistemas automatizados para enviar listas de credenciales a numerosos sitios de inicio de sesión de empresas conocidos como “ataques de relleno de credenciales”.Rastreo:

- Este ataque es la práctica de adversarios que recopilan la mayor cantidad de información posible sobre un objetivo para hackear antes de probar contraseñas creadas con esa información.También lea

Echa un vistazo a los Informes de Contraseñas de Active Directory

Ver y editar la Política de Contraseñas de Active Directory

Las organizaciones requieren una sólida política de contraseñas de Active Directory para protegerse contra estas amenazas. Las políticas de contraseñas especifican los criterios de creación de contraseñas, como la longitud mínima, la complejidad (por ejemplo, si se requiere un carácter especial) y la frecuencia de cambios de contraseñas.

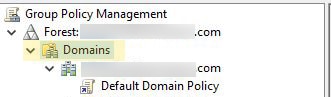

Los administradores configuran una política de contraseña de dominio utilizando el Objeto de Política de Grupo de la Política de Dominio Predeterminada (GPO), que tiene configuraciones que se aplican a todos los objetos de dominio. Vea o modifique este GPO mediante:

- Acceda al Consola de Administración de Política de Grupo (GPMC).

- Expanda el carpeta de Dominios y seleccione el dominio para el que desea acceder a la política.

3. Haga clic en Objetos de Política de Grupo.

4. Haga clic derecho en la carpeta Directiva de Dominio Predeterminada y seleccione Editar.

5. Navegue hasta la sección Directiva de Contraseña bajo Configuración de Equipo, luego navegue a Políticas > Configuración de Windows > Configuración de Seguridad > Políticas de Cuenta.

Alternativamente, accedemos a nuestra directiva de contraseña de dominio ejecutando el siguiente comando PowerShell:

Get-ADDefaultDomainPasswordPolicyRecuerde que cualquier modificación que realicemos en la directiva de contraseña predeterminada de un dominio afecta a todas sus cuentas. El Centro de Administración de Active Directory (ADAC) en Windows Server nos permite diseñar y administrar directivas de contraseña con una granularidad más fina. Además, recomendamos no establecer un nuevo GPO y conectar la nueva directiva a un OU.

Mejore su Seguridad de Active Directory & Azure AD

Pruébanos de gratis, acceso a todas las características. – Más de 200 plantillas de informes de AD disponibles. Personalice fácilmente sus propios informes de AD.

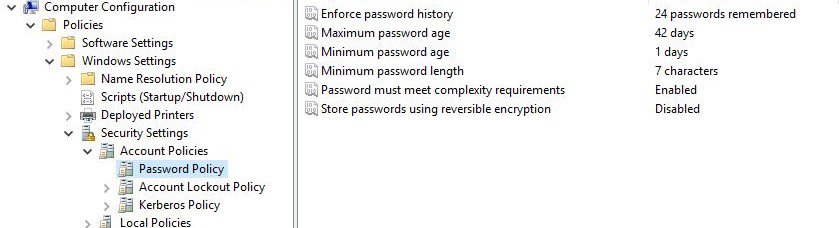

Entendiendo la configuración de la política de contraseñas de AD

Entender la configuración de la política de contraseñas de AD es esencial para cualquier organización que desee mantener una postura de seguridad sólida y mantener seguras sus datos y recursos sensibles. Tenemos seis opciones de política de contraseñas enumeradas a continuación, junto con sus valores predeterminados:

- Imponer historial de contraseñas — El valor predeterminado es 24. Determina cuántas contraseñas únicas debe generar un usuario antes de utilizar una contraseña anterior. Esta política reduce el riesgo de contraseñas comprometidas.

- Edad máxima de la contraseña – El valor predeterminado es 42.Especifica el período mínimo antes de que un usuario cambie su contraseña nuevamente. Impide la reutilización de contraseñas de inmediato.

- Edad mínima de la contraseña— El valor predeterminado es un día.La duración de una contraseña antes de que un usuario modifique este parámetro especifica esto. Una restricción de edad mínima impide que los usuarios cambien constantemente sus contraseñas para evitar la configuración de “Aplicar historial de contraseñas” y reutilizar una contraseña favorita de inmediato.

- Longitud mínima de la contraseña—El valor predeterminado es 7. Determina el número mínimo de caracteres para una contraseña. Las contraseñas más largas son más seguras pero pueden llevar a bloqueos y riesgos de seguridad, si se escriben.

- Requisitos de complejidad — El valor predeterminado es Habilitado. Especifica los tipos de caracteres que una contraseña debe incluir, como letras mayúsculas o minúsculas, caracteres numéricos y caracteres no alfanuméricos.

- Almacenar contraseñas utilizando cifrado reversible — El valor predeterminado es Deshabilitado. Si está habilitado, los atacantes acceden a la red si logran descifrar el cifrado.

Configuración de políticas de contraseña de grano fino

Solo creamos una política de contraseña para cada dominio en las iteraciones anteriores de AD. Sin embargo, los administradores ahora definen diversas reglas de contraseña para adaptarse mejor a las necesidades comerciales gracias a las políticas de contraseña de grano fino (FGPP). Por ejemplo, debemos exigir que las cuentas de administrador utilicen contraseñas más fuertes que las cuentas de usuario estándar. Además, debemos definir nuestra estructura organizativa de manera reflexiva, para que se ajuste a nuestras políticas de contraseña deseadas.

Mientras definimos la política de contraseña de dominio predeterminada dentro de un GPO, también configuramos los FGPP en objetos de configuración de contraseña (PSOs). Necesitamos cambiar la política de dominio predeterminada para modificar la política de contraseña.

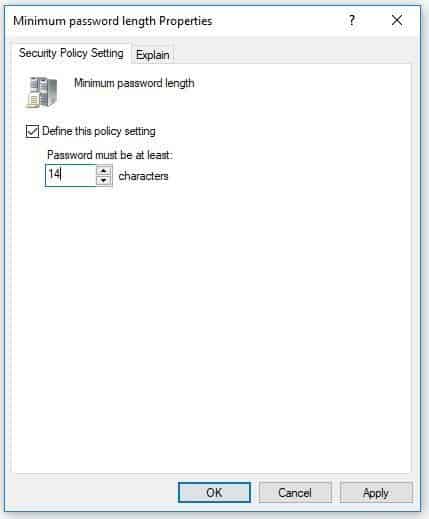

Desde nuestro último paso anterior, intentemos hacer doble clic en la configuración que desea modificar, como Longitud Mínima de Contraseña.

Prácticas recomendadas de política de contraseña

Para mejorar la seguridad de Active Directory, se recomienda seguir las mejores prácticas en cuanto a política de contraseñas. Además, también debemos tener una política de bloqueo de cuenta configurada para bloquear a los usuarios después de múltiples intentos fallidos de inicio de sesión. A continuación se presentan las mejores prácticas en cuanto a política de contraseñas según las directrices de Microsoft, CIS y NIST security.

Directrices de contraseñas de Microsoft

Estas configuraciones provienen de

Microsoft’s Security Compiance Toolkit.

Este kit de herramientas proporciona configuraciones recomendadas de GPO de Microsoft.

- Aplicar historial de contraseñas: 24

- Máximo de edad de contraseña: no establecido

- Mínimo de edad de contraseña: no establecido

- Longitud mínima de la contraseña: 14

- La contraseña debe cumplir con la complejidad: Habilitado

- Almacenar contraseñas utilizando cifrado reversible: Deshabilitado

Nota: Microsoft eliminó las políticas de expiración de contraseñas a partir de la línea de base de seguridad 1903.

Pautas de contraseña de CIS Benchmark

Estas configuraciones provienen del CIS Benchmarks. El centro para la seguridad en Internet es una organización sin fines de lucro que desarrolla pautas y benchmarks de seguridad.

- Historial de contraseñas obligatorio: 24

- Edad máxima de la contraseña: 60 días o menos

- Duración mínima de la contraseña: 1 o más

- Longitud mínima de la contraseña: 14

- La contraseña debe cumplir con la complejidad: Habilitado

- Almacenar contraseñas utilizando cifrado reversible: Deshabilitado

Pautas de contraseña NIST SP 800-63

A federal organization called the National Institute of Standards (NIST) is responsible for issuing guidelines and specifications for managing digital IDs. Special Publication 800-63B covers the standards for strong passwords. The most recent version of SP 800-63B is Revision 3, released in 2017 and revised in 2019.

Estas recomendaciones brindan a las empresas una base sólida para establecer una infraestructura vital para la seguridad de las contraseñas. NIST ofrece las siguientes sugerencias:

- Establezca una longitud mínima de contraseña de ocho (8) caracteres para contraseñas generadas por el usuario y seis para las generadas por máquinas.

- Permitir usuarios crear contraseñas hasta un tamaño máximo de 64 caracteres.

- Permita el uso de cualquier carácter ASCII/Unicode en las contraseñas.

- Prohibir contraseñas que contengan caracteres secuenciales (“12345” o “qwerty”) o repetidos (“ffff”).

- Evite requerir cambios frecuentes de contraseña, ya que esto resulta en que los usuarios realicen cambios incrementales fácilmente adivinables en sus contraseñas o las escriban. En cambio, considere el uso de listas de contraseñas prohibidas, promueva contraseñas más largas y haga cumplir la autenticación de múltiples factores autenticación (MFA) para mayor seguridad, como lo recomiendan los últimos estándares NIST 800-63B y la investigación reciente.

Microsoft, CIS y NIST son todas organizaciones de buena reputación que guían la configuración de políticas de contraseña. Las pautas de Microsoft se basan en las mejores prácticas y recomendaciones para sus productos de software, mientras que CIS proporciona una referencia para la configuración de seguridad estándar en la industria. Por otro lado, NIST proporciona orientación detallada y actualizada sobre políticas de contraseña que muchas organizaciones utilizan ampliamente.

Es importante tener en cuenta que cada pauta puede tener recomendaciones diferentes en función de varios factores, incluido el tamaño de la organización, la industria y los requisitos de seguridad específicos. Por lo tanto, es esencial revisar cada pauta y seleccionar la que mejor se alinee con las necesidades de su organización.

Gracias por leer Cómo configurar y administrar la política de contraseña de Active Directory. Vamos a concluir el artículo.

Cómo Configurar y Administrar la Política de Contraseña de AD Conclusión

En conclusión, configurar y administrar una política de contraseña para Active Directory es crucial para garantizar la seguridad de la red de nuestra organización. Al implementar una política de contraseña sólida y hacer cumplir cambios regulares de contraseña, reducimos el riesgo de acceso no autorizado y protegemos información sensible. Recuerda elegir una complejidad de contraseña adecuada, definir la configuración de bloqueo de cuenta y caducidad de contraseña, y revisar y actualizar regularmente nuestra política de contraseñas para mantenernos al día con las amenazas de seguridad en evolución.

Con estas mejores prácticas en su lugar, fortalecemos la postura de seguridad de nuestra organización y nos protegemos contra posibles violaciones de seguridad.

Source:

https://infrasos.com/how-to-setup-and-manage-active-directory-password-policy/