Goldenes Ticket Angriffe: Wie man sie erkennt. Ein Goldener Ticket Angriff ist ein bösartiger Cybersecurity-Angriff, bei dem ein Bedrohungsakteur versucht, auf Benutzerdaten zuzugreifen, die in Microsoft Active Directory (AD) gespeichert sind, um nahezu uneingeschränkten Zugriff auf die Domäne einer Organisation zu erhalten (Dateien, Geräte, Domänencontroller usw.). Er umgeht die Standard-Authentifizierung, indem er Schwachstellen im Kerberos-Identitätsauthentifizierungsprotokoll nutzt, die von Angreifern verwendet werden, um Zugriff auf das AD zu erlangen.

Da Organisationen zunehmend auf robuste Sicherheitsmaßnahmen angewiesen sind, wird das Verständnis der Anatomie dieser Angriffe entscheidend. In diesem Artikel gehen wir auf die Mechanismen von Golden Ticket Angriffen ein, beleuchten die von Angreifern eingesetzten Techniken und bieten handlungsorientierte Einblicke in effektive Erkennungsmethoden, um sich gegen diesen raffinierten Sicherheitsvorfall zu schützen.

Goldenes Ticket Angriffe: Wie Angreifer Tickets fälschen & Wie man sie erkennt

Mitarbeiter nutzen bereits ihre eigenen Geräte und Netzwerke, um auf Unternehmenssysteme zuzugreifen, wodurch die Angriffsfläche über das traditionelle Perimeter hinaus erweitert wird, während Unternehmen sich in Richtung Cloud und einem remote-first-Ansatz bewegen. Infolgedessen hat dies das Risiko erhöht, dass Angreifer in ein Netzwerk eindringen und eine Golden Ticket Attacke durchführen, um Zugang zu erlangen.

Geschichte der Golden Ticket Attacke

Der Begriff „Golden Ticket“ in der Cybersicherheit, inspiriert von Roald Dahls „Charlie und die Schokoladenfabrik“, symbolisiert ein begehrtes Pass. Ähnlich wie das goldene Ticket im Roman, das Zugang zu Willy Wonkas exklusivem Universum gewährt, bezieht sich ein „Golden Ticket“ in der Cybersicherheit auf ein gefälschtes Kerberos-Ticket, das unbefugten Zugang bietet.

Hier ist eine kurze historische Übersicht:

- Entwicklung von Mimikatz:

-

- Benjamin Delpy erstellte Mimikatz, um Sicherheitsschwächen in den Authentifizierungsprotokollen von Windows zu demonstrieren und anzugehen.

- Das Tool erregte Aufmerksamkeit durch seine Fähigkeit, Klartextpasswörter, Kerberos-Tickets und andere sensitive Informationen aus dem Speicher zu extrahieren.

2. Golden Ticket Konzept:

-

- Ein „Goldenes Ticket“ bezieht sich auf ein gefälschtes Kerberos-Ticket, das unbefugten, dauerhaften Netzwerkzugriff gewährt.

- Ein Angreifer kann sich als beliebiger Benutzer ausgeben und auf Netzwerkressourcen zugreifen, indem er ein Golden Ticket mit Mimikatz oder ähnlichen Tools erstellt. Alles ohne die Anmeldeinformationen des Benutzers zu benötigen.

3. Fortgeschrittene Persistente Bedrohungen (APTs):

-

- APTs-Gruppen, bekannt für ihre ausgeklügelte und persistente Natur, begannen, die Goldene Ticket-Technik in ihre Angriffsstrategien zu integrieren.

- Die Technik ermöglicht es Angreifern, langfristigen Zugriff auf ein kompromittiertes Netzwerk aufrechtzuerhalten, was es für Verteidiger schwierig macht, die Bedrohung zu erkennen und zu bekämpfen.

4. Maßnahmen und Verteidigungen:

-

- Mit zunehmendem Bewusstsein für den Golden Ticket-Angriff konzentrierten sich Organisationen und Cybersicherheitsfachleute auf die Umsetzung von Maßnahmen.

- Zu den bewährten Verfahren gehören die regelmäßige Überwachung des Active Directory auf ungewöhnliche Aktivitäten, die Durchsetzung des Prinzips des geringsten Privilegs sowie das Aktualisieren von Systemen und Software.

Maßnahmen umfassen gesteigertes Bewusstsein und Sicherheitsmaßnahmen. Organisationen betonen die Überwachung des Active Directory, die Durchsetzung des Prinzips des geringsten Privilegs und die Aktualisierung von Systemen, um den Golden Ticket-Angriff zu bekämpfen. Diese Technik veranschaulicht das fortwährende Katz-und-Maus-Spiel in der Cybersicherheit und betont die Notwendigkeit innovativer Sicherheitsmaßnahmen, um sich gegen sich entwickelnde Bedrohungen durchzusetzen.

Auch lesen So schützen Sie Windows Server: Malware, Ransomware, DDoS-Angriffe und andere Bedrohungen

Golden Ticket-Angriffsprozess

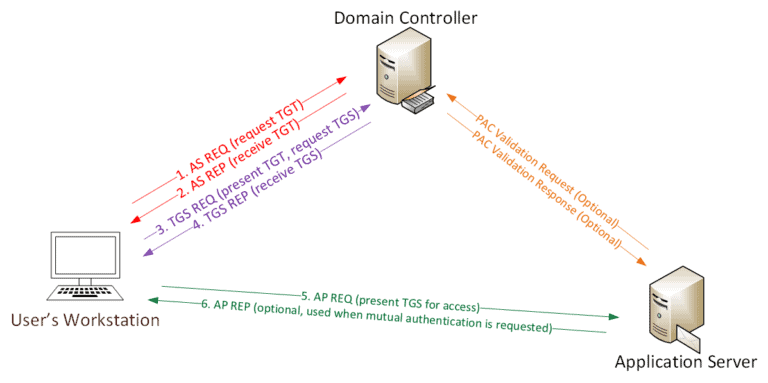

A key distribution center is typically used in Kerberos authentication to safeguard and confirm user identification. Using Kerberos authentication, it is unnecessary to ask the user for credentials repeatedly. Instead, we confirm the user’s identity and issue a ticket to them for access. The Distribution center has a ticket-granting server (TGS) to connect the user to the service server.

Die Kerberos-Datenbank enthält die Passwörter aller verifizierten Benutzer. Der Authentifizierungsserver (AS) führt die initiale Authentifizierung des Benutzers durch. Wenn AS bestätigt ist, erhält der Benutzer ein Kerberos Ticket Grant Ticket (TGT), ein Authentifizierungsnachweis.

So führen Angreifer Gold-Ticket-Angriffe durch

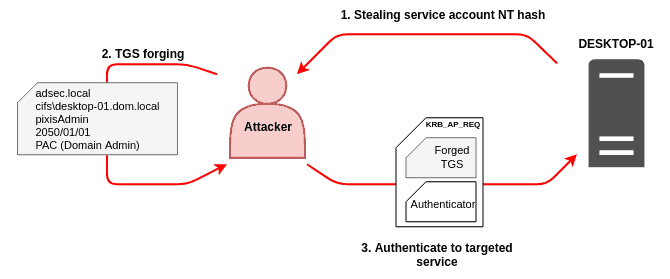

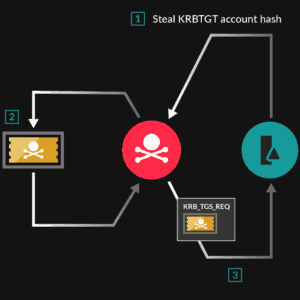

Für einen Golden Ticket-Angriff benötigt ein Angreifer den vollqualifizierten Domänennamen, den Domänen-Sicherheits-Identifier, den Hash des KRBTGT-Passworts und den Benutzernamen des Kontos, auf das zugegriffen werden soll. Die folgenden Schritte erklären, wie ein Angreifer an diese Daten gelangt und den Angriff durchführt.

Schritt 1: Untersuchen – Die erste Phase, der Angreifer benötigt vorhandenen Systemzugriff, der oft durch Phishing-E-Mails erreicht wird. Diese irreführenden E-Mails sind der Einstiegspunkt, der es Angreifern ermöglicht, zu untersuchen und wesentliche Informationen wie den Domänennamen zu sammeln.

Schritt 2: Zugriff erlangen – Nach erfolgreichem Zugang zum Domänencontroller holt der Angreifer den NTLM-Hash des AD Key Distribution Service Accounts (KRBTGT) ein. Techniken wie Pass-the-Hash (PtH) werden eingesetzt, was einen Vorteil bietet, da im Gegensatz zu anderen Methoden des Zugriffsdiebstahls kein Passwortknacken erforderlich ist.

Schritt 3: Angriff einleiten – Mit dem KRBTGT-Passwort bewaffnet, erhält der Angreifer ein Ticket Granting Ticket (TGT), das den Zugriff auf den Domänencontroller ermöglicht und die Identität des Servers überprüft. TGTs verleihen dem Angreifer uneingeschränkten Zugriff auf Ressourcen, was es ihnen ermöglicht, domänenbezogene Aufgaben zu delegieren und Tickets zu generieren.

Schritt 4. Zugriff behalten – Das Ticket ist bis zu 10 Jahre gültig, und dieser Angriff bleibt oft unentdeckt. Im Allgemeinen legen Angreifer die Schlüssel auf eine kürzere Gültigkeitsdauer fest, um einer weiteren Entdeckung zu entgehen.

Erkennung von Golden Ticket Angriffen

Organisationen sollten mehrere Verfahren implementieren, um potenzielle Golden Ticket Angriffe zu identifizieren. Sobald ein Angreifer Schritt 2 abgeschlossen hat und Zugriff erlangt hat, erhält er Anmeldeinformationen für weitere Angriffe. Angreifer nutzen automatisierte Technologien mit zuvor aufgedeckten Mitarbeiter- und Kundendaten, um aktive Konten zu lokalisieren.

Je nachdem, ob die Anmeldeinformationen gültig sind, sendet Kerberos unterschiedliche Antworten, wenn es eine TGT-Anfrage ohne vorherige Authentifizierung erhält. Angreifer nutzen dies aus und verwenden legitime Anmeldeinformationen für potenzielle zukünftige Angriffe. Sicherheitsteams könnten nach mehreren Tickets von einer einzigen Quelle ohne Vorauthentifizierung suchen.

Verwendung von Extended Detection and Response (XDR)

Extended Detection and Response (XDR) nimmt eine ganzheitliche Perspektive auf Sicherheitsoperationen ein. Es assimiliert und analysiert Daten aus verschiedenen Quellen innerhalb der IT-Infrastruktur einer Organisation, einschließlich Endpunkten, Netzwerken und Cloud-Plattformen.

Bedrohungsdaten werden von XDR-Systemen aus vielen Tools innerhalb des Technologiestapels einer Organisation gesammelt, um ein schnelleres Bedrohungsjagd und Reaktionsverfahren zu ermöglichen. Mit integrierten Bedrohungsdaten aus dem gesamten technologischen Stapel können XDR-Lösungen alle Erkennungs- und Reaktionsvorgänge in eine einzige Befehlskonsole zusammenführen, was es einer Organisation ermöglicht, einen Golden Ticket-Angriff schneller zu identifizieren.

Tipps zur Verhinderung von Golden Ticket-Angriffen

Golden Ticket-Angriffe erfordern eine kompromittierte Umgebung, da es sich um Post-Exploitation-Angriffe handelt. Die folgenden Richtlinien helfen dabei, den Zugriff von Eindringlingen zu verhindern.

Tipp 1: Active Directory sichern

Die Absicherung des Active Directory (AD) ist von größter Bedeutung, da ein kompromittierter Endpunkt oder eine Arbeitslast das gesamte Unternehmen erheblich gefährdet. Die Implementierung von Zero-Trust-Prinzipien, die kontinuierliche Überprüfung und Autorisierung betonen, schützt das AD und die Benutzeridentitäten. Wenden Sie das Prinzip des geringsten Privilegs (POLP) an, das die AD-Sicherheit durch die Zuweisung von Zugriffsrechten auf der Grundlage von Aufgabenaktivitäten verbessert. Es ist unerlässlich, die Sichtbarkeit in den Benutzerzugriff zu gewährleisten.

Tipp 2: Priorisieren Sie die Verhinderung von Anmeldeinformationen-Diebstahl

Konzentrieren Sie sich auf die Verhinderung von Anmeldeinformationen-Diebstahl, einem häufigen Vorläufer, der im Schritt 1 des Angriffsprozesses beschrieben wird. Die Schulung der Mitarbeiter zur Identifizierung und Vereitelung von Phishing-Versuchen ist entscheidend, um den initialen Zugriff der Angreifer zu blockieren. Der Einsatz von IT-Hygiene-Tools ist entscheidend, um die Sicherheit von Anmeldeinformationen zu gewährleisten, ihre Sicherheit zu gewährleisten und Passwortänderungen durchzusetzen. Dieser proaktive Ansatz erhöht die Wahrscheinlichkeit, Golden Ticket-Angriffe auf kompromittierte Systeme zu erkennen und zu vereiteln.

Tipp 3: Begrüßen Sie die Bedrohungsjagd

Die menschliche Bedrohungsjagd spielt eine entscheidende Rolle bei der Identifizierung und Bekämpfung von heimtückischen Angriffen, die gestohlene Anmeldeinformationen nutzen, insbesondere im Fall eines Golden Ticket-Angriffs, der automatischen Sicherheitstools entgehen kann. Bei der Bedrohungsjagd handelt es sich um erfahrene Fachleute, die unter dem Deckmantel legitimer Benutzer subtile Bedrohungen aufdecken. Indem sie das Fachwissen nutzen, das sie aus täglichen Begegnungen mit Akteuren der fortgeschrittenen anhaltenden Bedrohung (APT) gewonnen haben, durchsuchen Bedrohungsjagdteams täglich Millionen potenzieller Bedrohungen, unterscheiden zwischen legitimen und bösartigen Hinweisen und geben bei Bedarf Warnungen aus.

Golden Ticket-Angriffe: Wie man sie erkennt Schlussfolgerung

Da der digitale Bereich weiterhin einer Vielzahl von Cyberbedrohungen ausgesetzt ist, unterstreicht die Bedrohung durch Golden Ticket-Angriffe die Bedeutung proaktiver Verteidigungsstrategien. Wachsamkeit gegenüber der geschickten Ausnutzung von Authentifizierungs-Schwachstellen ist nicht nur eine Wahl, sondern eine Notwendigkeit, um sensible Netzwerke zu schützen. Durch den Einsatz robuster Erkennungsmechanismen bleiben Organisationen einen Schritt voraus und stärken ihre Cyberverteidigung, um die Risiken dieser verdeckten Infiltrationen zu minimieren und eine widerstandsfähige und sichere digitale Zukunft zu gewährleisten.

Source:

https://infrasos.com/golden-ticket-attacks-how-to-detect/