Die Verwendung von IT-Überwachung in der Infrastruktur einer Organisation kann deren Zuverlässigkeit verbessern und helfen, schwerwiegende Probleme, Ausfälle und Ausfallzeiten zu verhindern. Es gibt verschiedene Ansätze zur Implementierung der IT-Überwachung, entweder durch den Einsatz spezieller Tools oder durch native Funktionen. Bei beiden Ansätzen können Sie die Überwachungsdaten bei Bedarf einsehen oder automatische Warnungen und Berichte konfigurieren, um über wichtige Ereignisse informiert zu werden. Dieser Blogbeitrag erklärt, wie Sie die IT-Überwachungsstrategie durch den Einsatz von Alarmen und Berichten verbessern können.

Die Bedeutung von IT-Überwachung und -Berichterstattung für Unternehmen

IT-Überwachung ist für Organisationen von entscheidender Bedeutung, da sie hilft sicherzustellen, dass die IT-Infrastruktur ordnungsgemäß und zuverlässig funktioniert.

- Maximierung der Betriebszeit und Zuverlässigkeit. Kritische Geschäftssysteme erfordern in der Regel einen 24/7-Betrieb. Solche Systeme werden in Branchen wie Gesundheitswesen, Finanzen und anderen Dienstleistern eingesetzt, wo Ausfallzeiten zu schwerwiegenden Konsequenzen führen können. Glücklicherweise ist es möglich, solche Probleme zu verhindern, wenn Sie ein IT-Überwachungssystem implementieren und richtig konfigurieren.

Proaktive Problemerkennung hilft Administratoren, potenzielle Probleme wie Serverüberlastungen, Anwendungsfehler, Hardwareprobleme und Leistungsverschlechterungen rechtzeitig zu erkennen, bevor sie zu größeren Ausfällen führen. Dieser proaktive Ansatz ermöglicht es Administratoren, zu intervenieren und Korrekturmaßnahmen zu ergreifen, bevor negative Auswirkungen auf Server, virtuelle Maschinen (VMs), Geschäftsabläufe und Endbenutzer eintreten. Der Erhalt von Berichten über potenzielle Probleme macht die IT-Überwachung und -Verwaltung effizienter.

- Verbesserung der Sicherheit. Die IT-Überwachung wird verwendet, um unbefugte Zugriffsversuche, ungewöhnlichen Netzwerkverkehr und andere verdächtige Aktivitäten zu erkennen, die auf einen Cyberangriff hinweisen können. Dieser Ansatz ermöglicht es Administratoren, Sicherheitsbedrohungen rechtzeitig zu erkennen. Einige Branchen müssen gesetzliche Anforderungen erfüllen, die eine kontinuierliche Überwachung der IT-Systeme erfordern, um Strafen zu vermeiden.

- Verbesserung von Leistung und Effizienz. Administratoren können die Ressourcennutzung auf Servern, virtuellen Maschinen und Netzwerkgeräten optimieren, indem sie die IT-Überwachung und -Benachrichtigungen konfigurieren. Durch die Konfiguration von IT-Überwachungstools zur Verfolgung der CPU-, Speicher- und Bandbreitennutzung für weitere Analyse dieser Daten können Sie besser verstehen, was verbessert werden kann. Als Ergebnis können Organisationen ihre Ressourcen optimieren und Verschwendung reduzieren, um eine hohe Effizienz in ihren IT-Systemen zu erreichen. Dies hilft auch Administratoren, Engpässe zu identifizieren und die Leistung zu verbessern.

- Verbesserung der Geschäftskontinuität und des Notfallwiederherstellungsplans. Die frühzeitige Erkennung von Ausfällen ist einer der Hauptgründe, warum Administratoren von Organisationen IT-Überwachungssysteme mit Benachrichtigungen konfigurieren sollten. Dieser Ansatz kann Anzeichen für Datenkorruption, Anwendungsabstürze und Hardwareausfälle frühzeitig erkennen, um Datenverlust zu verhindern. Die Verhinderung von Datenverlust ist notwendig, um die Geschäftskontinuität aufrechtzuerhalten. Durch die Verwendung von Überwachungstools mit konfigurierten Benachrichtigungen können Administratoren sicherstellen, dass Backup-Systeme und Notfallwiederherstellungspläne getestet und korrekt funktionieren. Es kann sichergestellt werden, dass ein Unternehmen Daten und Arbeitslasten im Falle eines Notfalls schnell wiederherstellen kann.

- Verbesserung der Kundenerfahrung. Kunden erwarten, dass Dienste jederzeit verfügbar sind. Die Konfiguration von IT-Überwachungssystemen zur Überwachung von Servern, virtuellen Maschinen, Netzwerkgeräten und Anwendungen im Zusammenhang mit dem Betrieb der Website hilft sicherzustellen, dass die Websites und Dienste immer für Kunden verfügbar sind. Nicht nur die Ressourcenverfügbarkeit, sondern auch die Leistung wird überwacht, um den besten Service zu erreichen.

Der Erhalt von Berichten, die Informationen zu Problemen enthalten, kann zu einer schnellen Lösung führen. Die Berichte enthalten die Informationen, die Administratoren benötigen, um Probleme so schnell wie möglich zu lösen. Diese Maßnahmen minimieren die negativen Auswirkungen auf Kunden und führen zu einer positiven Erfahrung für Kunden.

- Kostenmanagement. Durch die Konfiguration von proaktiven Überwachungssystemen kann Ausfallzeiten verhindert werden. Nicht geplante Ausfallzeiten können teuer sein, da ein Unternehmen Umsatzeinbußen erleidet und Ressourcen aufwenden muss, um Daten und Infrastruktur wiederherzustellen. Die Überwachung mit Alarmbenachrichtigungen ermöglicht es Administratoren, das Problem so schnell wie möglich zu beheben und das Risiko von Ausfallzeiten zu reduzieren.

Verständnis von Alarmen in der IT-Überwachung

Die Konfiguration von Alarmen für IT-Überwachungssysteme verbessert die Reaktionszeit der Administratoren, um über das Problem informiert zu werden und es schneller zu beheben. Wenn nur Ressourcen wie Webseiten mit Grafiken und Statistiken konfiguriert sind, kann der Systemadministrator Probleme nur bemerken, wenn er die Webseite mit den Überwachungsinformationen überprüft. Administratoren haben eine Vielzahl von verschiedenen Aufgaben und können normalerweise nicht kontinuierlich eine Webseite mit dem Zustand der IT-Infrastruktur überwachen.

Wenn Alarme konfiguriert sind, erhalten Administratoren so schnell wie möglich eine Benachrichtigung über das Problem, potenzielle Probleme, Ausfälle oder andere kritische oder verdächtige Ereignisse. Ein Zeitintervall kann normalerweise konfiguriert werden, z. B. kann eine Nachricht 1 Minute oder 5 Minuten nach der Erkennung eines Problems durch das Überwachungssystem gesendet werden.

Als Ergebnis kann der Systemadministrator das Problem schneller bemerken und darauf reagieren, um es zu beheben und negative Konsequenzen zu vermeiden. Verschiedene Benachrichtigungsmethoden können verwendet werden, wie Benachrichtigungen per E-Mail, SMS, Skype usw., abhängig von der IT-Überwachungssoftware.

Was sind Alarme und warum sind sie wichtig?

Alarme sind Benachrichtigungen, die ausgelöst werden, wenn ein bestimmtes Ereignis eintritt und die entsprechenden Bedingungen oder Schwellenwerte im IT-System erfüllt sind. Diese Bedingungen können auf verschiedenen Ereignissen basieren, einschließlich:

- Leistungsprobleme: Hohe CPU-Auslastung, Speicherauslastung, langsame Antwortzeiten

- Ressourcenschwellen: Wenig verfügbarer Festplattenspeicher, Sättigung des Netzwerk-Bandbreite

- Systemausfälle: Serverabstürze, Anwendungsfehler, Serviceausfälle

- Sicherheitsvorfälle: Versuche unbefugten Zugriffs, Malware-Erkennung, ungewöhnlicher Netzwerkverkehr

- Betriebliche Ereignisse: Backupfehler, Service-Neustarts, Änderungen in der Konfiguration

Wenn ein Alarm ausgelöst wird, generiert das Überwachungssystem einen Alarm, und dieser Alarm wird über verschiedene Kanäle an den zuständigen Benutzer, hauptsächlich den IT-Administrator, gesendet. Diese Alarme enthalten Informationen über das Problem, einschließlich seiner Schwere, des betroffenen Systems oder Komponenten und empfohlener Maßnahmen.

Wichtige Metriken zur Überwachung

CPU-Auslastung. Die Überwachung der CPU-Nutzung ist notwendig, um sicherzustellen, dass genügend Ressourcen für Server und Systeme in Bezug auf die Rechenleistung vorhanden sind. Dies ist wichtig, um Arbeitslasten zu bewältigen, ohne überlastet zu werden. Eine hohe CPU-Nutzung kann ein Signal dafür sein, dass das System überlastet ist. Eine niedrige CPU-Nutzung deutet darauf hin, dass genügend Ressourcen vorhanden sind oder dass die CPU-Ressourcen unterausgelastet sind.

Speicher (RAM) Nutzung. Anwendungen und Dienste benötigen ausreichend Speicher für einen reibungslosen Betrieb, und der Speicherparameter ist in diesem Zusammenhang entscheidend. Administratoren sollten die RAM-Nutzung überwachen, um Speicherengpässe zu vermeiden, die zu einer Leistungsverschlechterung und sogar zu Systemabstürzen führen können. Achten Sie auf übermäßige Speichernutzung, unzureichende Speicherzuweisung und Speicherlecks.

Festplattennutzung und I/O-Leistung. Der Speicherplatz und die Eingabe-/Ausgabe (I/O)-Leistung sind kritische Kennzahlen für die Datenspeicherung. Es wird empfohlen, diese Parameter zu überwachen, um speicherbezogene Probleme, einschließlich Leistungsprobleme, zu vermeiden. Achten Sie auf eine hohe Festplattennutzung, schnelles Wachstum des genutzten Speicherplatzes, hohe Latenzzeiten beim Lesen/Schreiben von Daten und häufige I/O-Wartezeiten. Abnormales Verhalten hinsichtlich dieser Parameter kann auf potenzielle Speicherprobleme hinweisen.

Netzwerkbandbreite und Latenz. Die Netzwerkleistung beeinflusst alle Abläufe in einem Büro oder Rechenzentrum, da Computer, Server und virtuelle Maschinen über das Netzwerk miteinander verbunden sind. Die Netzwerkleistung ist entscheidend für die Dienste, die Kunden bereitgestellt werden. Die Überwachung der Netzwerkbandbreite und Latenz ermöglicht es, Engpässe und andere Probleme zu erkennen und rechtzeitig zu beheben, um die Netzwerkressourcen effizient zu nutzen. Achten Sie auf eine hohe Netzwerknutzung, Paketverlust und hohe Latenz, da diese Indikatoren Anzeichen für langsame Leistung und Probleme mit der Netzwerkverbindung sind.

Verfügbarkeit von Diensten und Prozessen. Wichtige Prozesse laufen in Betriebssystemen auf Servern oder virtuellen Maschinen und müssen verfügbar sein, um den geschäftlichen Anforderungen gerecht zu werden. Die Überwachung von Diensten und deren Verfügbarkeit stellt sicher, dass kritische Dienste betriebsbereit sind. Um die Verfügbarkeit von Diensten zu gewährleisten, sollten Administratoren die Betriebszeiten, die Häufigkeit von Dienstneustarts und Prozessfehler überwachen.

Datenbankleistung. Datenbanken sind oft Teil von komplexeren Lösungen, einschließlich Webanwendungen. Darüber hinaus erfordern die meisten Softwarelösungen für die interne Nutzung in Organisationen Datenbanken. Aus diesen Gründen ist es wichtig, die Datenbankleistung und -verfügbarkeit zu überwachen. Die Überwachung von Datenbanken stellt sicher, dass Daten zugänglich sind und die damit verbundenen Vorgänge reibungslos ablaufen. Bei der Überwachung einer Datenbank sollten Sie sich auf die Antwortzeiten von Abfragen, langsam laufende Abfragen, Datenbanksperren und die Nutzung von Verbindungspools konzentrieren, da diese Kennzahlen entscheidend für die Gesundheit der Datenbank sind.

Berichterstattung für die IT-Überwachung

Reporting wird verwendet, um strukturierte, umsetzbare Einblicke aus der großen Menge an Daten zu bieten, die von Überwachungswerkzeugen gesammelt werden. Reporting verwandelt Rohdaten in Informationen, die für die in einer Organisation tätigen Personen, insbesondere für IT-Administratoren, lesbar und verständlich sind. Nach der Überprüfung der Berichte können Administratoren und das Management fundierte Entscheidungen treffen. Dies ermöglicht es den IT-Teams, die Leistung zu optimieren, Probleme zu verhindern und die Geschäftskontinuität zu verbessern.

Berichte können Anomalien hervorheben, die bei der Untersuchung der Alarme nicht auffallen. Die Daten in den Berichten werden aggregiert, um eine größere Bequemlichkeit zu schaffen und die Notwendigkeit zu vermeiden, manuell nach wichtigen Kennzahlen zu suchen und die gesammelten Daten zu organisieren. Dadurch haben Administratoren einen Überblick über die gesamte Infrastruktur und die wichtigsten Komponenten. Informiert über die Bedingungen, die zu einem Vorfall führen, können Administratoren dies für eine schnelle Reaktion auf Vorfälle und zur Durchführung präventiver Maßnahmen nutzen.

Überwachung mit NAKIVO Backup & Replication

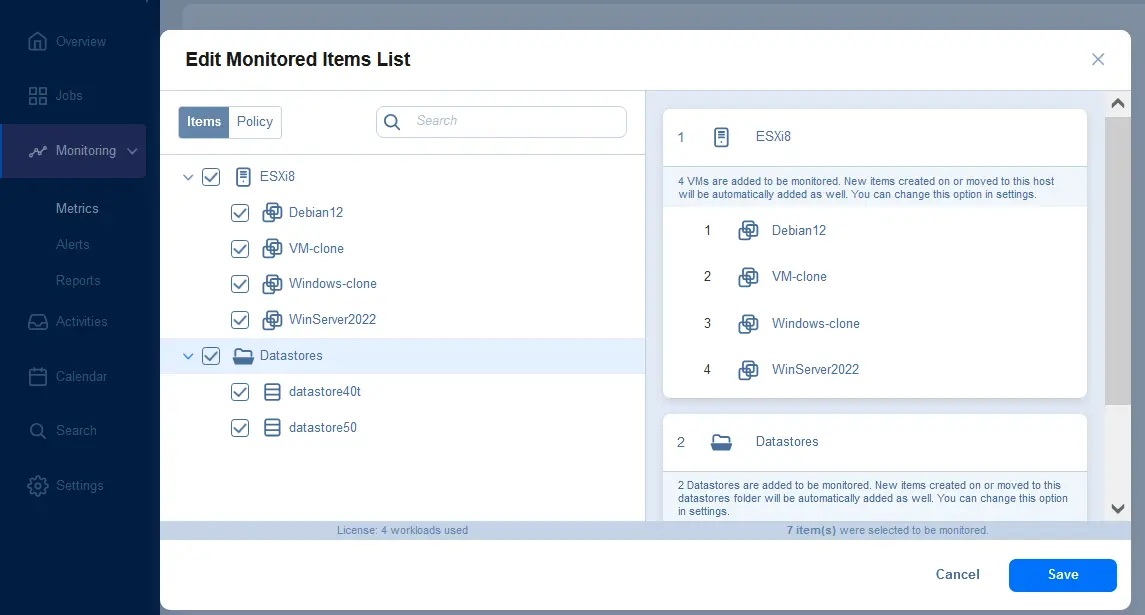

NAKIVO Backup & Replication kann Ihnen helfen, die Elemente Ihrer IT-Infrastruktur zu überwachen. Gehen Sie zum Überwachung-Bereich in der Webschnittstelle, fügen Sie die überwachten Elemente hinzu und überprüfen Sie die Grafiken, die die unterstützten Kennzahlen der VMware vSphere-Infrastruktur anzeigen.

Sie können Elemente zur Überwachung auswählen, wie ESXi-Hosts oder Cluster, VMware-VMs und Datenspeicher unter Überwachung > Kennzahlen.

Konfigurieren von Alarmen in der NAKIVO-Lösung

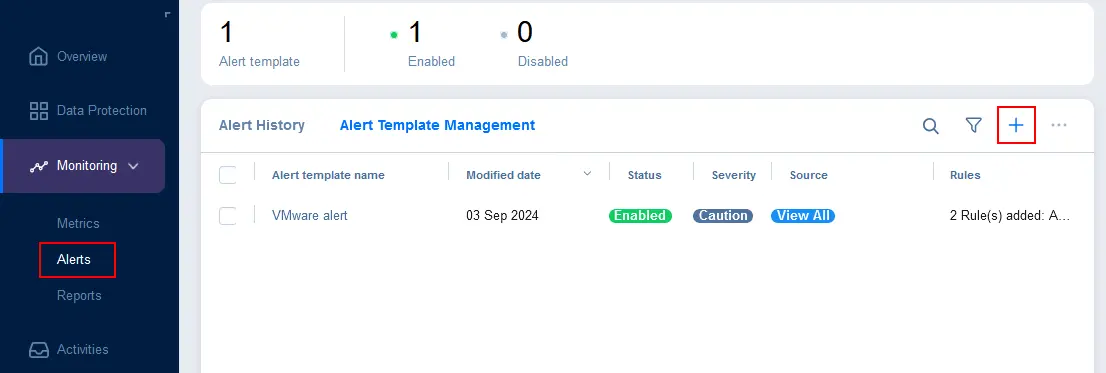

Sie können in der NAKIVO-Lösung Warnmeldungen konfigurieren, um so früh wie möglich über mögliche Probleme informiert zu werden und sie schnell zu lösen, bevor sie zu ernsthaften Konsequenzen führen.

- Wechseln Sie zu Monitoring > Warnmeldungen, wählen Sie den Tab Warnmeldungs-Management und klicken Sie auf +, um Warnmeldungen für bestimmte Elemente hinzuzufügen.

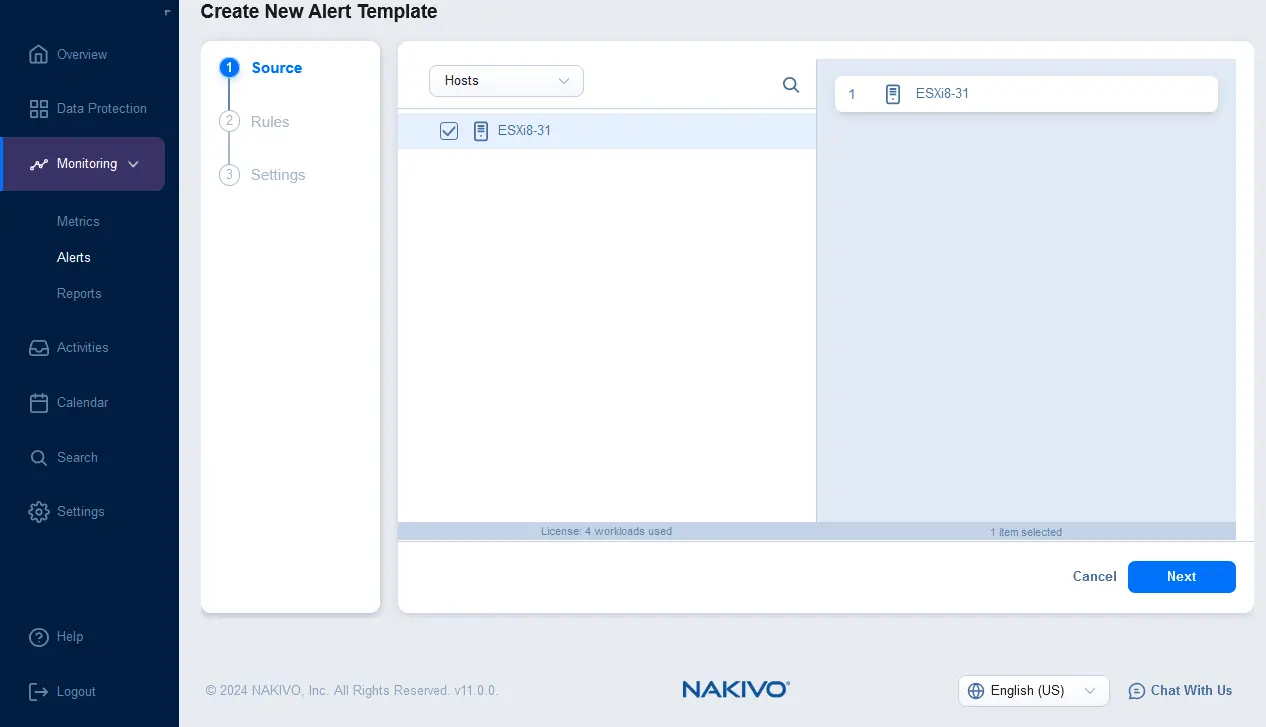

- Wählen Sie die überwachten Elemente aus, für die der Alarm ausgelöst werden soll. Sie können ESXi-Hosts, virtuelle Maschinen (VMs) oder Datenspeicher auswählen. Klicken Sie auf Weiter, um fortzufahren.

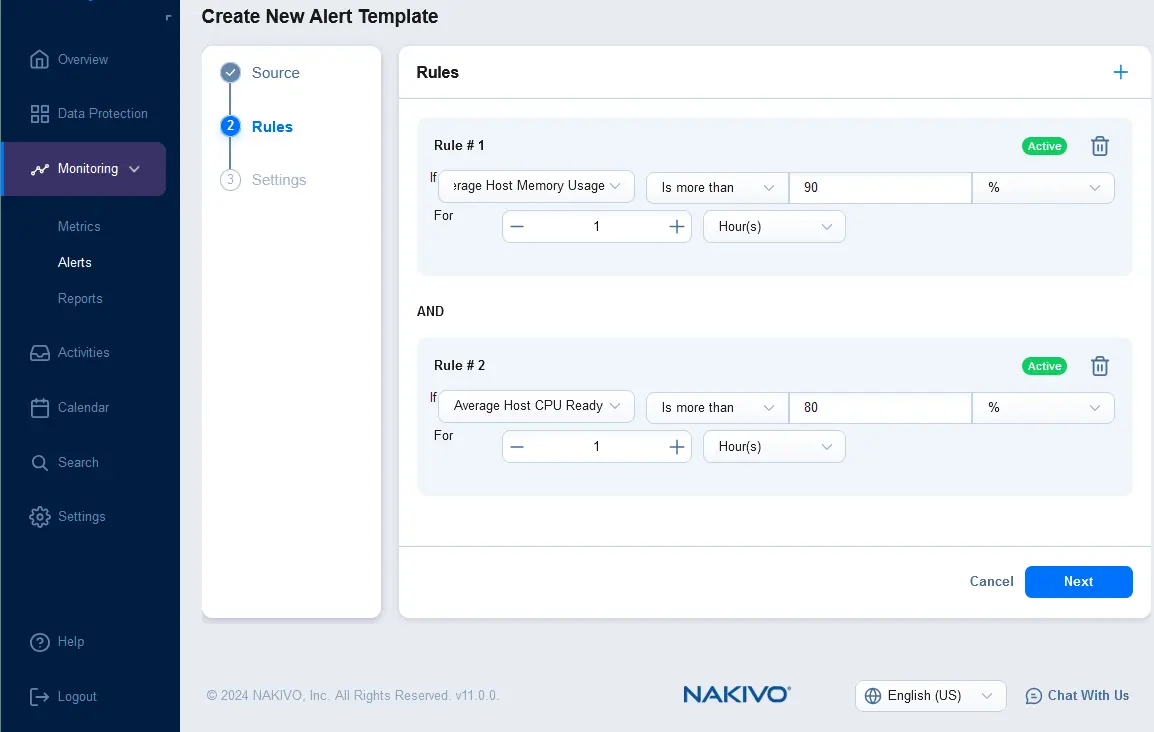

- Konfigurieren Sie Regeln für eine neue Warnmeldungs-Vorlage. Klicken Sie auf + und wählen Sie die Regelbedingung aus. Sie können z.B. eine Warnmeldungs-Vorlage einrichten, die ausgelöst werden muss, wenn die durchschnittliche Speicherauslastung des Hosts über 90% für 1 Stunde liegt. Sie können mehrere Regeln für eine Warnmeldungs-Vorlage hinzufügen.

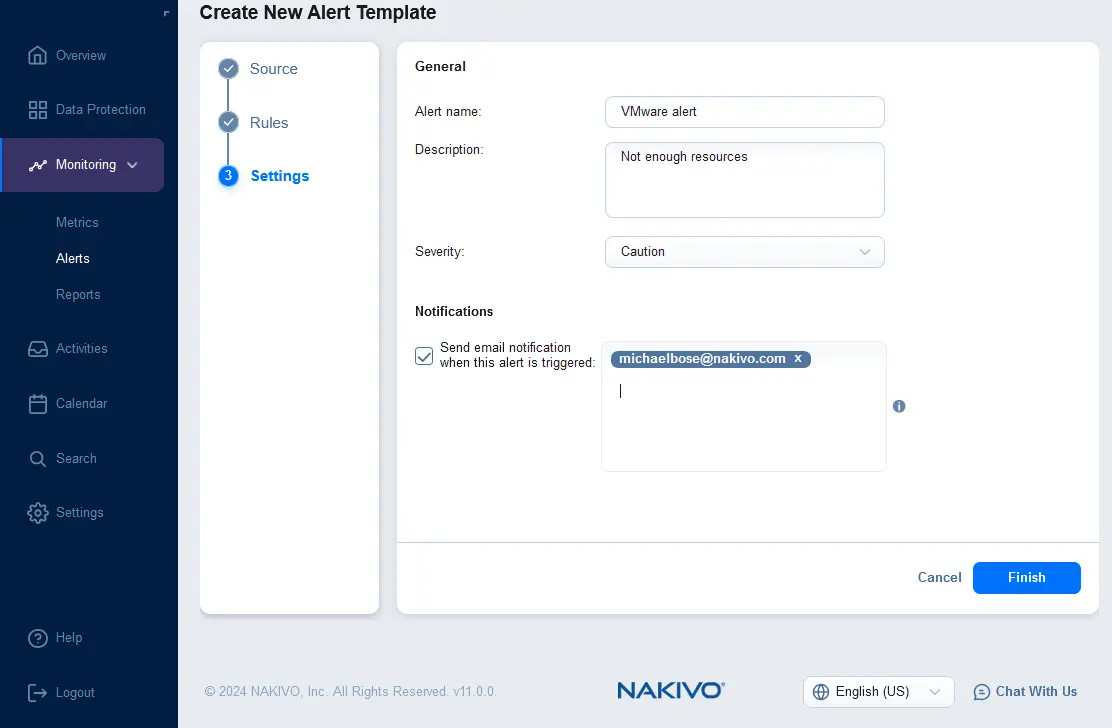

- Konfigurieren Sie die Einstellungen für die Warnungsvorlage. Geben Sie den Warnungsnamen und die Beschreibung ein und wählen Sie die Schwere. Sie können das Kontrollkästchen auswählen, um eine E-Mail-Benachrichtigung zu senden, wenn diese Warnung ausgelöst wird, und mehrere E-Mail-Adressen der Empfänger eingeben, die die Warnbenachrichtigungen erhalten sollen. Klicken Sie auf Fertig.

Konfigurieren von Berichten in der NAKIVO-Lösung

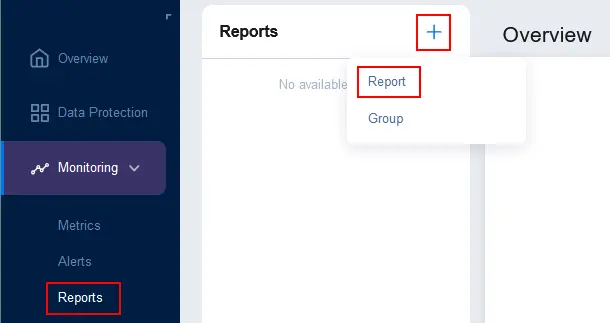

- Um Berichte zu konfigurieren, gehen Sie zu Überwachung > Berichte, klicken Sie auf + und wählen Sie Bericht.

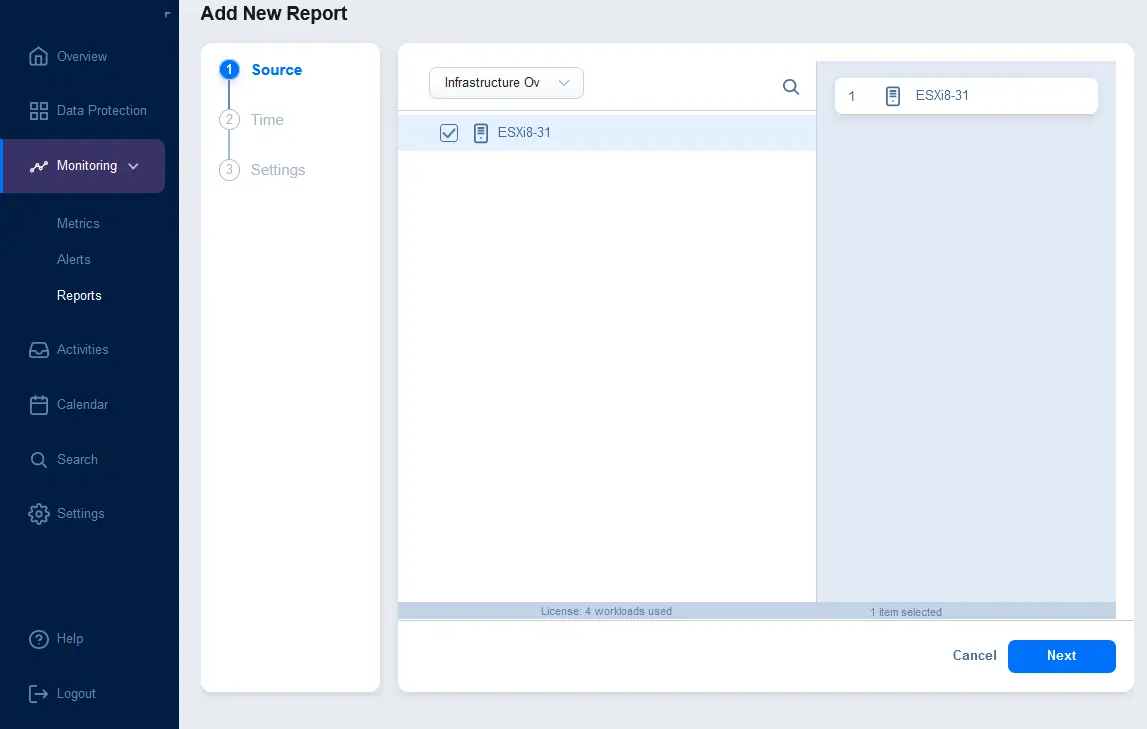

- Sie können einen der unterstützten Quellentypen auswählen:

- Infrastrukturübersicht – Informationen zu vCenter-Servern, von vCenter verwalteten ESXi-Hosts und eigenständigen ESXi-Hosts

- VM-Leistung

- Datastore-Kapazität

- Host-Leistung

- Schutzbericht

Nach Auswahl des Quellentyps wählen Sie die Elemente aus, die im Bericht enthalten sein sollen. Im folgenden Screenshot sehen Sie, dass Infrastrukturübersicht in der Dropdown-Liste ausgewählt ist und ein ESXi-Host ausgewählt wurde, um im Bericht enthalten zu sein. Klicken Sie auf Weiter, um fortzufahren.

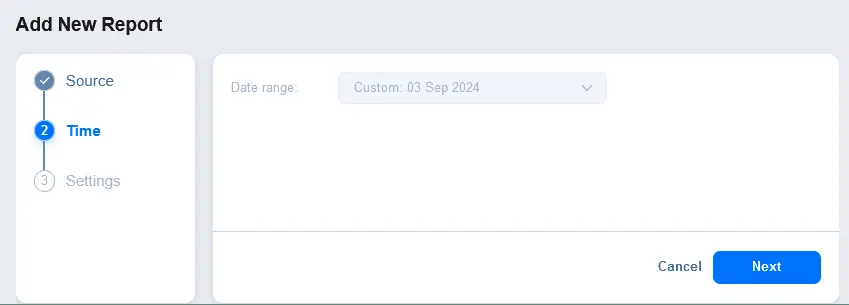

- Konfigurieren Sie die Zeit- und Datumsbereiche für den Bericht. Sie können beispielsweise einen Bericht für die letzten 30 Tage erstellen.

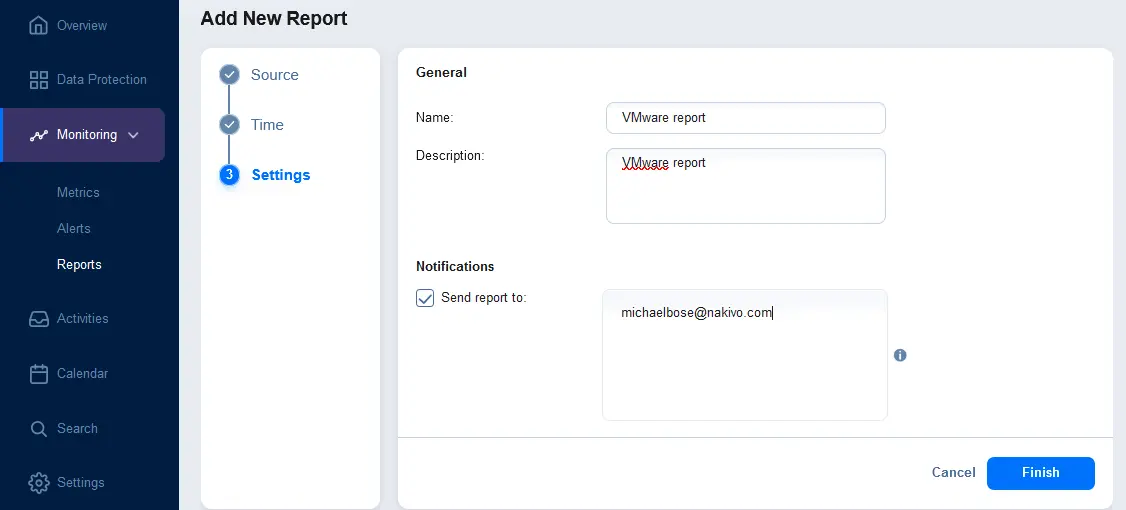

- Konfigurieren Sie die Berichtseinstellungen. Geben Sie einen angezeigten Berichtsname und eine Beschreibung ein. Optional können Sie im Benachrichtigungen-Bereich das Kontrollkästchen auswählen, um einen Bericht an die angegebenen E-Mail-Adressen zu senden. Geben Sie eine E-Mail-Adresse ein und drücken Sie Enter, um diese E-Mail-Adresse anzuwenden. Sie können mehrere E-Mail-Adressen eingeben. Klicken Sie auf Fertigstellen, um die Einstellungen für die Berichtserstellung zu speichern.

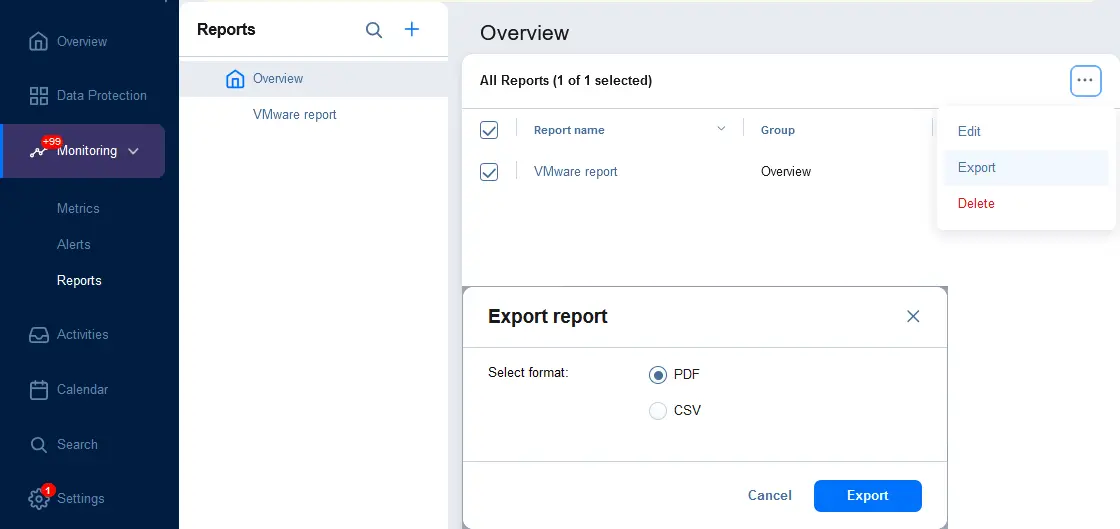

- Sie können Berichte in eine Datei exportieren. Gehen Sie zu Überwachung > Berichte und wählen Sie die Berichte aus, die Sie exportieren möchten (Kontrollkästchen auswählen). Klicken Sie auf die Schaltfläche … (weitere Optionen), klicken Sie auf Exportieren, und wählen Sie im Dialogfeld das Dateiformat (PDF oder CSV) aus. Klicken Sie auf Exportieren.

Fazit

Die Überwachung von IT-Infrastrukturen kann die Verwaltungseffizienz verbessern, die Geschäftskontinuität sicherstellen und Kosten sparen. Es wird empfohlen, IT-Überwachungstools zu konfigurieren, um Warnmeldungen und Berichte für eine frühzeitige Reaktion auf Vorfälle zu senden, um potenzielle Probleme zu verhindern und bestehende Probleme so schnell wie möglich zu beheben. Verwenden Sie NAKIVO Backup & Replication, um Ihre Daten, einschließlich VMware-virtueller Maschinen, zu schützen und Ihre vSphere-Infrastruktur sowie DatenSchutzaufträge zu überwachen.

Source:

https://www.nakivo.com/blog/how-to-use-alarms-and-reporting-for-it-monitoring/