تأمين بريد Office 365: أفضل الممارسات / الوقاية من التهديدات. يظل الهجوم من خلال التواصل عبر البريد الإلكتروني واحدًا من أنواع الهجمات السيبرانية الأكثر شيوعًا ، ولذلك فإن تأمين التواصل عبر البريد الإلكتروني هو واحد من أهم المهام لمسؤولي تكنولوجيا المعلومات. يركز هذا المقال على أفضل الممارسات و استراتيجيات الوقاية من التهديدات لتأمين تواصل البريد الإلكتروني من Microsoft 365 . من منع البريد العشوائي و الصيد الاحتيالي إلى التزييف ومنع فقدان البيانات، نقوم بتناول تدابير شاملة لتقوية بنية البريد الإلكتروني الخاص بك.

يرجى ملاحظة أن توافر الأدوات الموصوفة يعتمد على نوع اشتراكك (الميزات المتقدمة الأكثر تطورًا تتطلب خطة Defender for Office 365 Plan 2 أو تراخيص Microsoft 365 E5) وبنية البنية التحتية الخاصة بك (بعض الأدوات قد لا تعمل لصناديق بريد محلية الاستضافة في النشرات الهجينة).

دعونا نواصل مع المقال حول كيفية تأمين بريد Office 365: أفضل الممارسات / الوقاية من التهديدات القسم التالي.

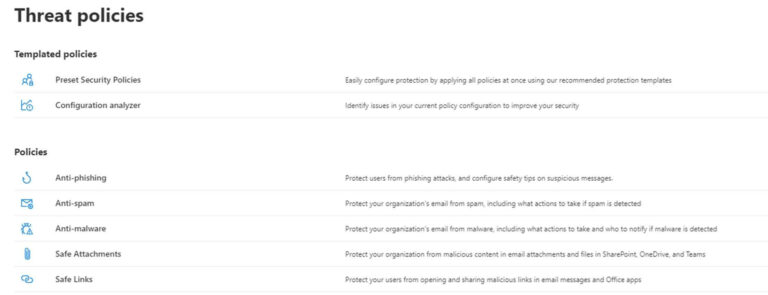

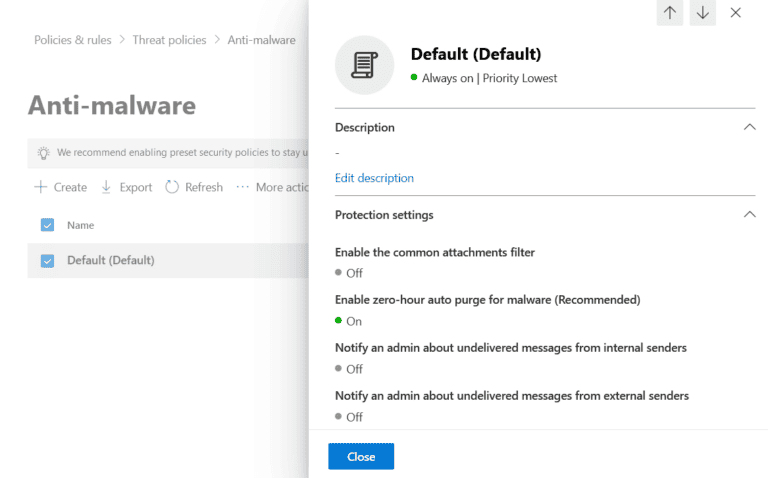

أفضل الممارسات في منع البريد العشوائي والصيد الاحتيالي أول شيء لتأمين تدفق البريد في Microsoft 365 هو تكوين سياسات التهديد. توجد في بوابة Microsoft 365 Defender في القسم البريد الإلكتروني والتعاون ، تحت السياسات والقواعد > سياسات التهديدات .

الشيء الأول لتأمين تدفق البريد الإلكتروني في Microsoft 365 هو تكوين سياسات التهديد. يمكن العثور عليها في بوابة Microsoft 365 Defender في قسم البريد الإلكتروني والتعاون، تحت السياسات والقواعد > سياسات التهديد.

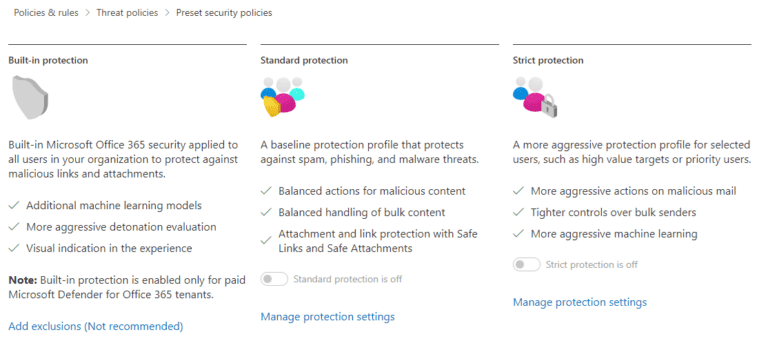

استخدم إحدى السياسات المحددة مسبقًا (القياسية أو الصارمة)، أو قم بالتخصيص حسب احتياجاتك. تعتبر سياسة الصرامة أكثر عدوانية وتحجز المزيد من الرسائل. يتم تعيين هذه السياسات على مستوى المستخدم وعادةً ما يتم تعيين سياسة الصرامة للمستخدمين الأكثر حساسية، بينما تُعين سياسة القياسية – لجميع الآخرين. يمكن العثور على مقارنة هذه السياسات في بوابة توثيق Microsoft.

يتوفر هنا 3 سياسات لحماية تدفق البريد الإلكتروني: مكافحة البريد المزعج، ومكافحة البرمجيات الخبيثة، ومكافحة الاحتيال. تتضمن هذه السياسات مرشحات وإجراءات وإعدادات إشعار متنوعة. المزيد من المعلومات يمكن العثور عليها هنا: الإعدادات الموصى بها لـ EOP و Microsoft Defender for Office 365 security. الممارسة الجيدة هي إنشاء عدة سياسات مختلفة وتعيين السياسات الصارمة لصناديق البريد الإلكتروني التي من المرجح أن تتعرض للهجوم بشكل أكبر (مثل صناديق البريد الإلكتروني المتوفرة في صفحة الـ Contacts على موقع الويب الخاص بشركتك).

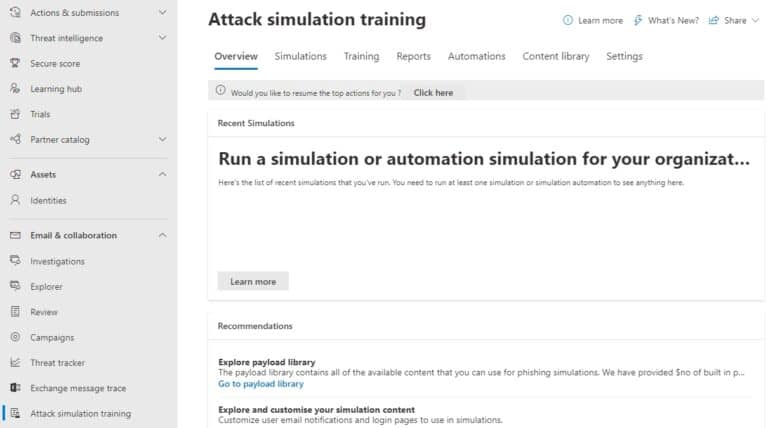

أثناء التخطيط لمنع الاحتيال بالتصيّد، من المهم فهم أنه لا يوجد أداة توفر حماية مضمونة بنسبة 100٪. الوعي الذاتي للمستخدم يساعد في ضمان سلامة البنية التحتية الخاصة بك. أبقِ المستخدمين على علم بخطورة فتح المرفقات والروابط المرسلة من مرسلين مجهولين. يحتوي Microsoft 365 على أداة مدمجة تسمى تدريب محاكاة الهجمات التي تُستخدم لمحاكاة أنواع مختلفة من هجمات الاحتيال بالتصيّد لتثقيف الموظفين. تفاصيل إضافية حول هذه الأداة متوفرة هنا ابدأ في استخدام تدريب محاكاة الهجمات. من تجربتي، تدريب المستخدمين هو الطريقة الأكثر فعالية للحماية ضد الاحتيال بالتصيّد. إذا لم يكن لديك ميزانية لذلك، فكر في استخدام أدوات من جهات خارجية (الأكثر شهرة هي Knowbe4). اقرأ أيضًا التعاون الآمن في Office 365: إدارة المشاركة الخارجية والوصول للزوار

أثناء التخطيط للوقاية من الاحتيال الإلكتروني ، من المهم أن نفهم أن أي أداة لا توفر حماية مضمونة بنسبة 100٪. يساعد توعية المستخدمين في ضمان سلامة بنية البنية التحتية الخاصة بك. أبقِ المستخدمين على علم بخطورة فتح المرفقات والروابط المرسلة من المرسلين المجهولين. يحتوي Microsoft 365 على أداة مدمجة تسمى تدريب محاكاة الهجمات التي تُستخدم لمحاكاة أنواع مختلفة من هجمات الاحتيال الإلكتروني لتثقيف الموظفين. لمزيد من التفاصيل حول هذه الأداة ، يرجى الاطلاع على الرابط التالي ابدأ باستخدام تدريب محاكاة الهجمات. من خبرتي ، التدريب المستخدم هو أكثر الطرق فعالية للحماية ضد الاحتيال الإلكتروني. إذا لم يكن لديك ميزانية لذلك ، فكر في استخدام أدوات من جهات خارجية (الأكثر شهرة هي Knowbe4).

أفضل الممارسات للوقاية من التزوير

التدليس (تقليد نطاق الإرسال) هو الأسلوب الشائع الذي يستخدمه رسائل المزعجون لخداع المستخدمين وإقناعهم بفتح الملف أو الرابط الضار. من مسؤولية مسؤول تقنية المعلومات أن يمنع تدليس نطاقك ويمنع تسليم رسائل البريد الإلكتروني التي تقلد نطاقات أخرى. توفر Microsoft 365 العديد من الأدوات التي يمكن استخدامها لهذا الغرض.

تحذير المستخدمين حول المرسلين الخارجيين

لحماية المستخدمين من التدليس، تأكد من تمكين رسائل التحذير حول المرسلين الخارجيين. استخدم أمر Get-ExternalInOutlook PowerShell cmdlet (يتطلب Exchange Online PowerShell module) لعرض حالة التكوين الحالية، وSet-ExternalInOutlook لتعديلها. عند التمكين، يظهر Outlook شريطًا إعلاميًا يحذر المستخدم بأن مرسل الرسالة خارجي، مما يسمح بتحديد مرسل الرسالة الضارة.

تكوين التحقق من البريد الإلكتروني

تنفيذ التحقق الصحي

SPF هو الأهم، إنه سجل DNS TXT يحتوي على معلومات حول المرسلين الشرعيين الذين يمكنهم إرسال رسائل باستخدام اسم النطاق الخاص بك. على سبيل المثال، إذا كنت تستخدم Microsoft 365 فقط للاتصال بالبريد الإلكتروني، يجب أن يبدو السجل مثل “v=spf1 include:spf.protection.outlook.com -all”، والذي يعني أن Microsoft 365 فقط يمكنها إرسال رسائل باستخدام نطاقك. خطأ شائع في التكوين يمكن أن يؤدي إلى تقمص نطاقك:

- استخدام soft fail (“~all”) بدلاً من hard fail (“-all”).

- إضافة إدخالات إضافية إلى السجل (على سبيل المثال “A” – عنوان IPv4 لسجل DNS A لنطاقك، “MX” – عنوان IPv4 لسجل DNS MX لنطاقات، “ip4:xx.xx.xx.xx” – عنوان IPv4 مخصص، إلخ). حدد فقط الإدخالات الضرورية، وليس “فقط في حالة”.

ومع ذلك، قد تكون هناك حاجة لإضافة إدخالات إضافية إلى سجل SPF في عدة سيناريوهات:

- يتم استخدام أنظمة بريد إلكتروني متعددة لإرسال رسائل بريد إلكتروني باستخدام نطاقك.

- يتم استخدام بوابة بريد إلكتروني من جهة ثالثة لتوجيه الرسائل.

- SMTP مباشر إرسال أو تستخدم ميزات إعادة توجيه SMTP لتسليم الرسائل من بعض التطبيقات/الأجهزة.

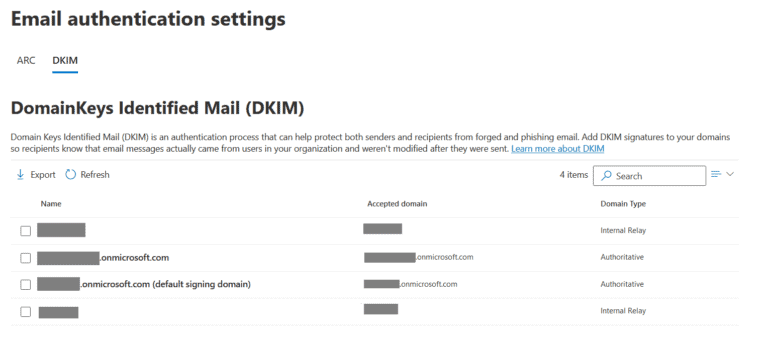

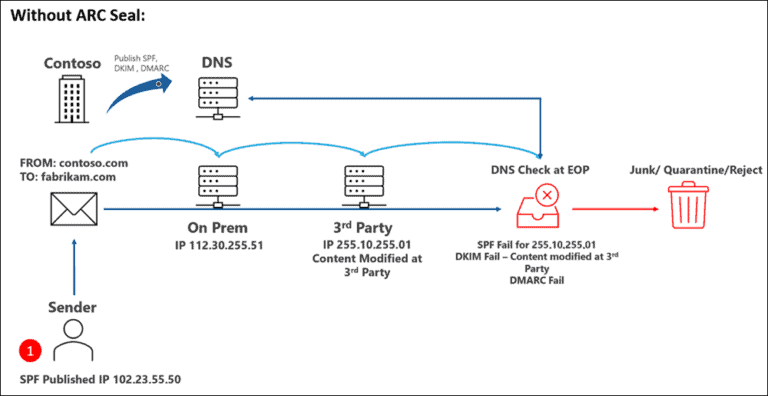

آخر شيء يجب مراعاته أثناء تخطيط التحقق من البريد الإلكتروني هو توجيه تدفق البريد. إذا تم معالجة الرسائل المرسلة وتغييرها من قبل نظام بريد إلكتروني آخر (على سبيل المثال، حلول منع فقدان البيانات على الأماكن) قبل التسليم، فإن رأس الرسالة يتم تغييره بحيث يصبح عنوان المرسل والتوقيع DKIM غير صالح، مما يتسبب في فشل التحقق من البريد الإلكتروني.في هذ scenario، يجب تكوين ميزة Authenticated Received Chain (ARC) في بوابة Microsoft 365 Defender. تتيح للمسؤولين تكوين أنظمة البريد الإلكتروني الأخرى كمختومين ARC الخارجيين الموثوق بهم وتحسين قابلية التسليم.

استخدم Digital Signatures

ضمان المصادقة على الرسالة وعدم الإنكار – توقيع الرسالة باستخدام Secure/Multipurpose internet Mail Extensions (S/MIME). يستخدم الشهادات لتوقيع (وتشفير، إن لزم الأمر) الرسالة لتأكيد هوية المرسل. يتطلب شهادة فردية لكل مستخدم وعادة ما يتم استخدامه مع سلطة الاعتماد الداخلية. المزيد من المعلومات متوفرة في موقع الوثائق الخاص بـ Exchange Online.أيضًا اقرأ استخدم أداة تقرير Office 365 من InfraSOS

عندما يكون كل من SPF و DKIM موجودين، يمكن تكوين Domain-based Message Authentication، Reporting and Conformance (DMARC). تحتوي رؤوس البريد الإلكتروني على 2 سمة تحدد عنوان المُرسل – MailFrom و From. يساعد سجل SPF فقط في مصادقة عنوان MailFrom، مما يمنح الجهات الخبيثة فرصة التزييف. يساعد سجل DMARC TXT في إغلاق هذه الثغرة عن طريق تفويض سمة From في الرأس. لتشكيل محتوى السجل، اتبع التعليمات من وثائق Microsoft.

توجيه تدفق البريد

شيء آخر يجب مراعاته أثناء تخطيط التحقق من البريد الإلكتروني هو توجيه تدفق البريد. إذا تم معالجة الرسائل المرسلة وتغييرها بواسطة نظام بريد إلكتروني آخر (على سبيل المثال، حلاً لمنع فقدان البيانات على الأماكن) قبل التسليم، يتم تعديل رأس الرسالة بحيث يصبح عنوان المُرسل وتوقيع DKIM غير صالح، مما يتسبب في فشل التحقق من البريد الإلكتروني.

في هذ scenاريو يجب تكوين ميزة Authenticated Received Chain (ARC) في بوابة Microsoft 365 Defender. تتيح للمسؤولين تكوين أنظمة بريد إلكتروني أخرى كمصدقين ثالثين موثوق بهم للختم ARC وتحسين قابلية التسليم.

تأكيد مصادقة الرسالة وعدم الإنكار – توقيع رقمي للرسالة باستخدام توسيعات البريد الإلكتروني الآمنة / متعددة الاستخدامات على الإنترنت (S/MIME). يستخدم الشهادات لتوقيع (وتشفير، إذا لزم الأمر) الرسالة لتأكيد هوية المرسل. يتطلب شهادة فردية لكل مستخدم وعادة ما يتم استخدامه مع سلطة الشهادات الداخلية. يمكن العثور على مزيد من المعلومات على بوابة توثيق Exchange Online.

اقرأ أيضًا استخدم أداة تقرير Office 365 من InfraSOS

ممارسات أفضل لمنع فقدان البيانات

استخدم التشفير الرقمي. أكثر الطرق فعالية لضمان سرية البريد الإلكتروني هي تشفير الرسالة – بحيث يمكن فك تشفيرها فقط بواسطة المستلم المقصود. يدعم Microsoft 365 3 طرق للتشفير: تشفير رسالة Microsoft Purview و S/MIME وإدارة حقوق المعلومات (IRM). قارن بينهم هنا.

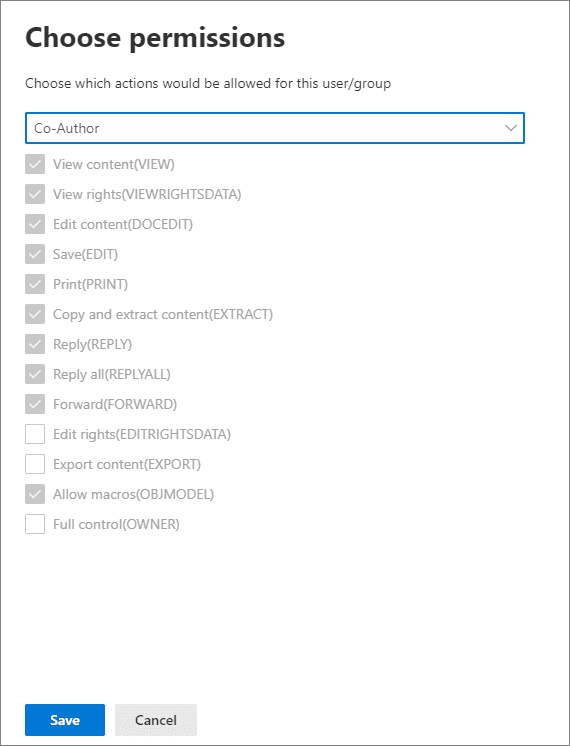

تطبيق قيود استخدام البيانات. في هذه الحالة، تحتاج إلى نشر IRM – الحل الذي يسمح بتكوين التحكم في الرسالة بعد إرسالها. عند تنفيذ IRM، تقوم بإنشاء علامات الحساسية التي تقيد استخدام البيانات – على سبيل المثال، منع البيانات من رسائل البريد الإلكتروني من التحرير أو الطباعة. قائمة الأذونات المتاحة هنا.

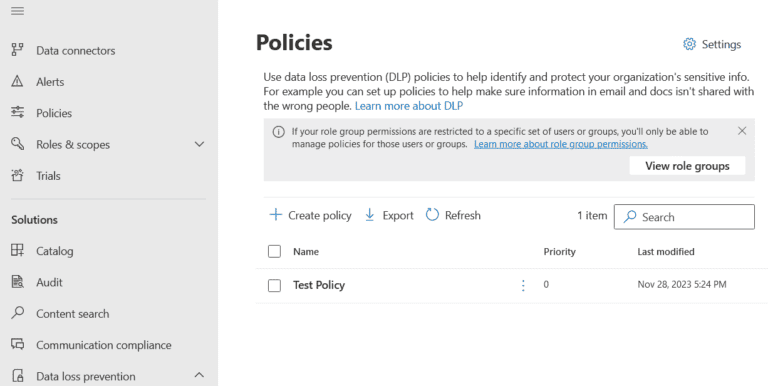

استخدم Microsoft Purview Data Loss Prevention. ميزة أخرى لتجنب تسرب البيانات هي سياسات منع فقدان البيانات (DLP)، التي يمكن تكوينها في بوابة Microsoft Purview، تحت الحلول > منع فقدان البيانات. تضمن هذه السياسات عدم خروج البيانات الحساسة من الشركة: تقوم قواعد DLP بفحص محتوى البريد الإلكتروني وتنفيذ الإجراءات المكونة في حالة العثور على معلومات سرية. على سبيل المثال، تقوم المؤسسة الطبية بتكوين سياسات DLP لحظر جميع الرسائل الصادرة التي تحتوي على معلومات طبية سرية لتجنب تسرب البيانات.

استخدم تكوين إرسال SMTP آمن.

إذا كنت بحاجة إلى استخدام Microsoft 365 لإرسال رسائل SMTP من تطبيقاتك أو أجهزتك متعددة الوظائف، لديك ثلاث خيارات: إرسال العميل SMTP، الإرسال المباشر و إعادة توجيه SMTP، كما هو موضح هنا. تأكد من استخدام إرسال العميل SMTP في كل الأوقات إذا كان ذلك ممكنًا، حيث يقوم بالتحقق من هوية المرسل على مستوى صندوق البريد ويُعتبر الطريقة الأكثر أمانًا لإرسال الرسائل. في حالة عدم دعم جهازك للإرسال المصرح به (وهو أمر نادر جدًا في الوقت الحالي)، استخدم إعادة توجيه SMTP. أثناء تكوين الموصل للتوجيه، استخدم المصادقة بشهادة، حيث أنها أكثر موثوقية من الاتصالات المعتمدة على عنوان IP.

تمكين ميزة الحذف التلقائي في الساعة الصفرية

سياسات تصفية الاتصال بـ Exchange Online تتيح تكوين عناوين IP الموثوق بها: سيتم تخطي جميع مرشحات البريد العشوائي للرسائل المرسلة من العناوين IP المحددة (أو نطاقات عناوين IP). يُعتبر ذلك ممارسة سيئة، حيث في حالة تغيير مالك كتلة عناوين IP ستصبح نظام البريد الإلكتروني الخاص بك عُرضة للتهديد. في حالة الحاجة إلى تقليل حجب الرسائل الإيجابية الكاذبة من بعض المُرسِلين، جرب استخدام خيارات تبييض أخرى ممكنة، مثل قائمة سماح المستأجر.

هذا هو كل شيء. آمل أن تكون قد استمتعت بالتعلم. تم اختتام مقالة “تأمين البريد الإلكتروني لـ Office 365: أفضل الممارسات / الوقاية من التهديدات”.اقرأ أيضًا أفضل ممارسات أمان Office 365: ضمان أمان بيئة العمل الخاصة بك

تسمح سياسات تصفية الاتصال لـ Exchange Online بتكوين عناوين IP الموثوق بها: سيتم تخطي جميع مرشحات البريد المزعج للرسائل التي يتم إرسالها من عناوين IP المحددة (أو نطاقات عناوين IP). يُعتبر ذلك ممارسة سيئة، حيث أنه في حالة تغيير مالك مجموعة عناوين IP الخاصة بك، ستصبح نظام البريد الإلكتروني الخاص بك غير آمن. إذا كنت تحتاج إلى تقليل حجب الرسائل الإيجابية الكاذبة من بعض المرسلين، جرب استخدام خيارات التبييض الأخرى الممكنة، مثل قائمة السماح للمستأجر.

هذا هو كل شيء. آمل أن تكون استمتعت بالتعلم. يتم ختام المقالة الخاصة بممارسات أمان بريد Office 365: الأفضليات / الوقاية من التهديدات.

استنتاج ممارسات أمان بريد Office 365: الأفضليات / الوقاية من التهديدات

حماية الاتصالات عبر البريد الإلكتروني في Microsoft 365 تتطلب نهجًا متعدد الجوانب، مع النظر في التطورات في مجال التهديدات الإلكترونية. من خلال تنفيذ سياسات التهديد القوية، وتكوين التحقق من البريد الإلكتروني، وتنفيذ تدابير منع فقدان البيانات، يمكن للمؤسسات تعزيز بشكل كبير موقف أمان البريد الإلكتروني لديها. ويسهم الإدراك الإيجابي للمستخدم والتدريب المستمر، جنبًا إلى جنب مع ميزات متقدمة مثل تدريب محاكاة الهجوم، في تعزيز الدفاع الشامل ضد محاولات الاحتيال. مع تقدم التكنولوجيا، من الضروري البقاء على اطلاع والتفاعلي في تبني أحدث الميزات الأمنية للحفاظ على بيئة اتصال بريد إلكتروني قوية

Source:

https://infrasos.com/secure-office-365-email-best-practices-threat-prevention/