Лучшие практики управления доступом на основе ролей Azure AD: Как использовать роли и привилегии Azure AD эффективно.Вы отвечаете за управление ролями в Azure AD и стремитесь разработать стратегию лучших практик для управления доступом на основе ролей? Для разработки стратегии лучших практик вам необходимо сначала понять понятия “Роли” и “Управление доступом на основе ролей” в Azure AD. Эта статья начинается с объяснения этих концепций в Azure AD.

После этого руководство описывает 10 лучших практик эффективного управления ролями и привилегиями Azure AD.

Что такое роли и управление доступом на основе ролей в Azure AD?

Azure AD использует роли для управления ресурсами каталога. Назначение ролей пользователям, группам или другим объектам известно как управление доступом на основе ролей Azure AD (Azure AD RBAC).

Относительно ролей Azure AD предлагает несколько встроенных вариантов с конкретными разрешениями. Однако может возникнуть редкие случаи, когда встроенные роли не полностью удовлетворяют потребности организаций.

В таких случаях администраторы создают пользовательские роли с ограниченными разрешениями для удовлетворения своих требований.

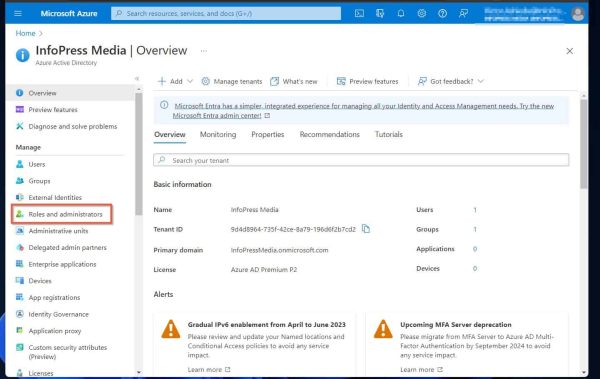

Три самые важные встроенные роли Azure AD включают администратора по биллингу, администратора пользователей и глобального администратора. Чтобы просмотреть все роли, доступные в Azure AD, перейдите в раздел “Роли и администраторы” в портале Azure Active Directory.

Важно отметить, что пользователи с бесплатной подпиской Azure AD могут использовать встроенные роли. Однако пользователю необходимо быть назначенным лицензия Azure AD Premium P1 для создания пользовательских ролей.

Лучшие практики для управления доступом на основе ролей Azure AD

1. Используйте встроенные роли Azure AD, где это возможно

Найдите существующую роль и используйте ее для назначения управления ресурсами. В Azure AD есть более 70 встроенных ролей.

Однако, если ни одна из них не удовлетворяет ваши потребности, создайте и используйте пользовательские роли.

Чтобы проверить роли Azure AD, войдите на сайт porta.azure.com. Найдите и откройте “azure active directory”.

Наконец, нажмите “Роли и администраторы”.

Также читайте Важность контроля доступа на основе ролей в Azure AD

2. Подходите к Azure AD RBAC с принципом минимальных привилегий

Принцип “Минимальных привилегий” способствует предоставлению администраторам явного разрешения, необходимого для выполнения задачи. Следуя этому руководству, вы ограничиваете риск для вашей среды.

Принятие этого принципа может потребовать создания пользовательских ролей. Это необходимо, поскольку существующие роли могут иметь больше разрешений, чем вам нужно назначить для конкретной задачи.

3. Назначение разрешений на ограниченное время с использованием механизма моментального доступа

Еще одной особенностью подхода “Минимальные привилегии” является предоставление пользователям разрешений на ограниченное время.

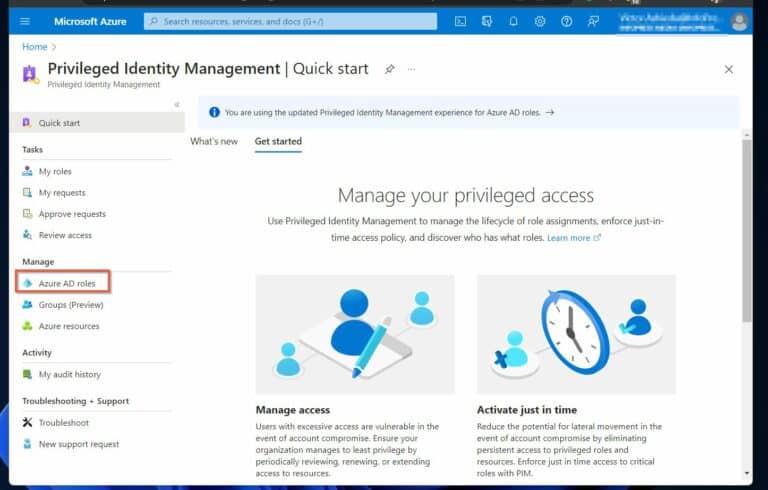

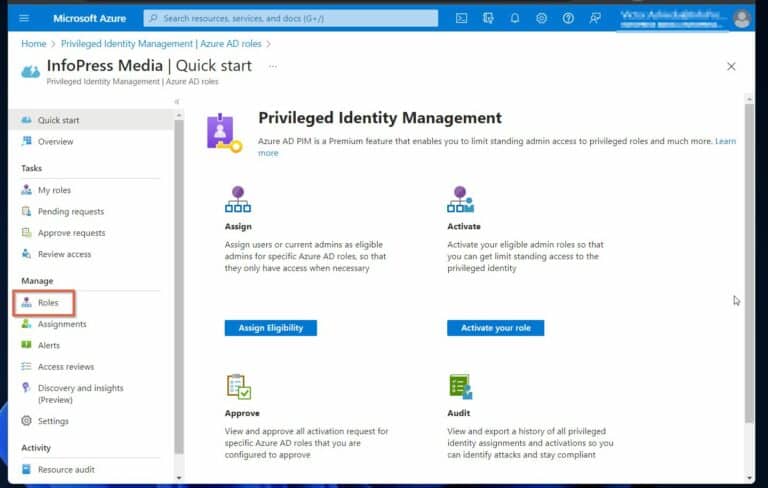

Для достижения этой цели администраторы используют привилегированный доступ к Azure AD (Идентификация) (PIM). Эта функция позволяет предоставлять моментальный доступ другому администратору.

После включения Azure AD PIM администраторы, которым требуются разрешения, запрашивают авторизацию. После этого пользователи в группе утверждающих группе предоставляют или отклоняют запрос.

С помощью моментального доступа администраторы избегают предоставления разрешений на неограниченный срок, используя управление доступом на основе ролей Azure AD, что делает это одной из важных лучших практик.

4. Минимизация уязвимости и поверхности атаки привилегированных учетных записей

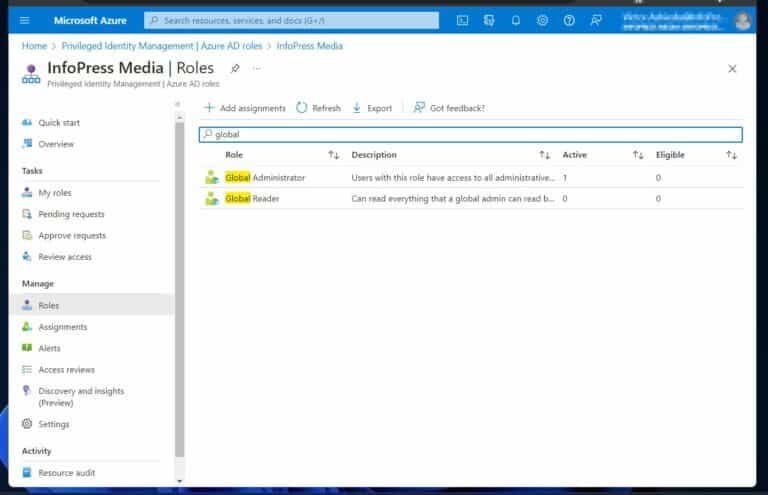

Azure AD имеет некоторые привилегированные роли, при этом роль Global Admins имеет наивысший уровень доступа. Атакующие нацеливаются на эти учетные записи, потому что получение доступа дает им немедленное разрешение на причинение наибольшего ущерба.

Поэтому лучше всего снизить уязвимость и поверхность атаки этих учетных записей. Один из способов достичь этого – ограничить количество администраторов, назначенных роль Global Admin, до максимума 5.

Почему это важная практика?

Эта роль имеет полный доступ к изменению всех ресурсов в аренде Microsoft 365.

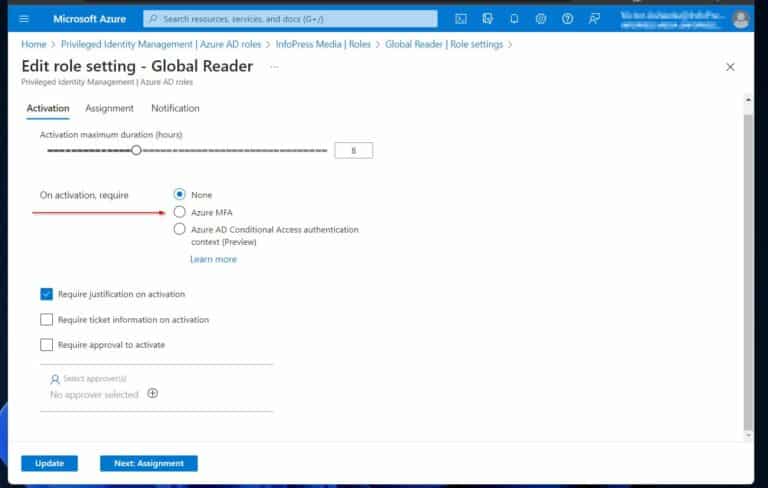

5. (Вариант 1 из 2) Защитите все учетные записи администраторов с помощью многофакторной аутентификации через настройки роли

Организации дополнительно снижают это, включив многофакторную аутентификацию (MFA). Когда MFA включена для учетных записей администраторов, злоумышленнику требуется дополнительная аутентификация для входа.

Этот дополнительный уровень безопасности снижает “поверхность атак” этой чрезвычайно важной роли.

Включите MFA из настроек роли или с помощью включения Условного доступа.

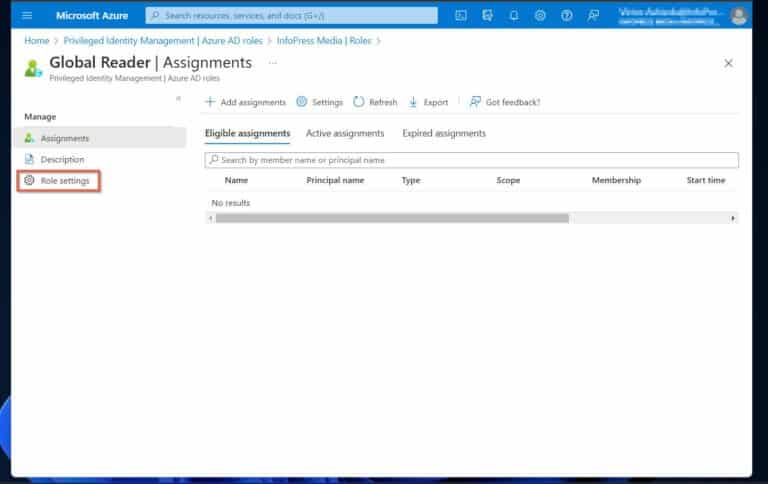

Чтобы включить MFA из настроек роли, войдите в портал Azure, откройте Azure AD Privileged Identity Management. Нажмите “Роли Azure AD -> Роли”.

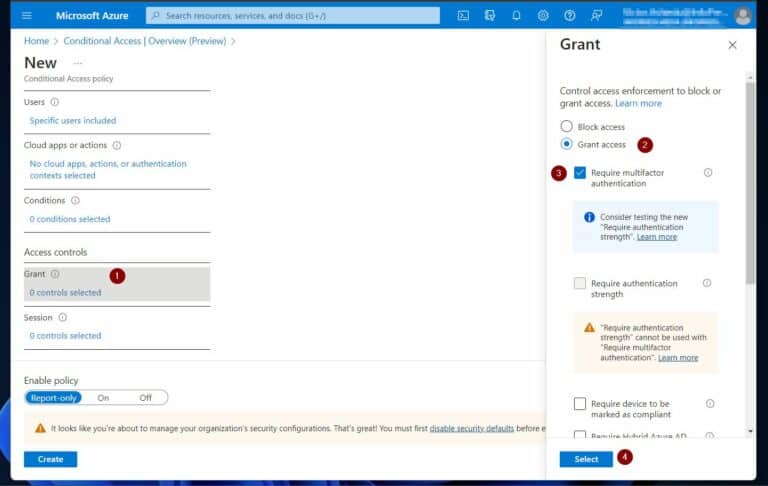

5. (Вариант 2 из 2) Защита всех учетных записей администраторов с помощью многофакторной аутентификации с помощью политики Условного доступа

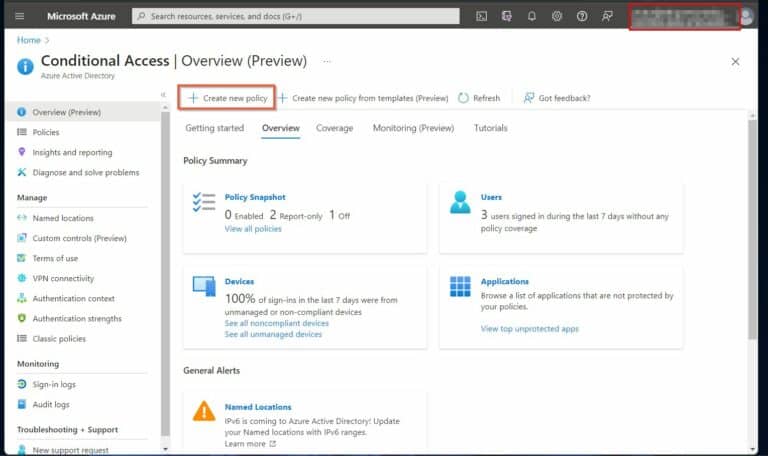

Кроме того, Azure AD предлагает лучший вариант через свою функцию Условного доступа политики.

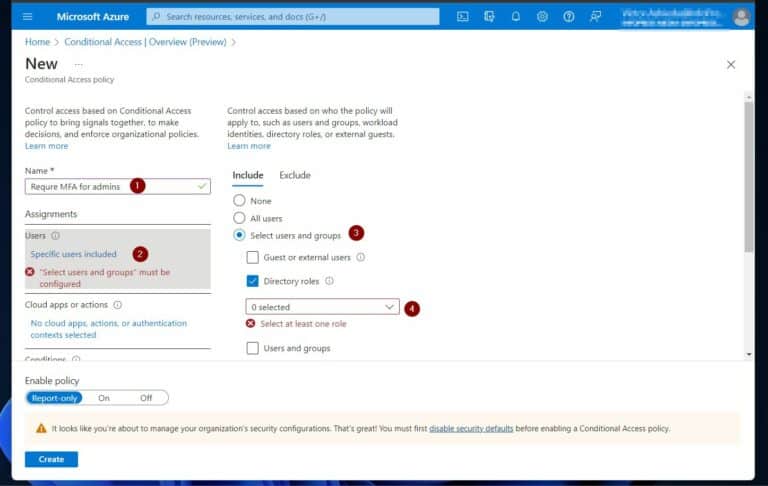

Для включения MFA для учетных записей администраторов через политику Условного доступа откройте инструмент в портале Azure. Затем нажмите “+ Создать новую политику”.

Далее, дайте ему имя на новой странице политики, затем перейдите в раздел “Пользователи“. Нажмите “Выбрать пользователей и группы” на вкладке Включить, затем нажмите “Роли каталога.”

Наконец, нажмите на выпадающий список и установите флажки для всех административных ролей, которые вы хотите активировать MFA.

Также прочтите Как включить многофакторную аутентификацию Office 365 (MFA)

6. Автоматическое отзывание ненужных разрешений с помощью обзоров доступа

На протяжении жизненного цикла арендатора Azure AD роли и разрешения назначаются пользователям. Со временем некоторые пользователи могут сохранять разрешения, которые им больше не нужны.

С учетом принципа “наименьших привилегий” лучшей практики организации должны разработать стратегию отзыва ненужных административных привилегий.

Регулярно проводите аудит учетных записей администраторов или их проверки.

Для шагов по созданию доступа посетите страницу Microsoft. Точно так же посмотрите шаги для создания аудита для приложений групп Azure AD.

7. Назначение ролей группам вместо прямого назначения пользователям

Некоторые администраторы назначают роли Azure AD напрямую пользователям. Это неправильный способ управления разрешениями.

Лучшая практика – добавить пользователей в качестве членов группы. Затем назначьте роли группе.

Например, если вам нужно удалить роль из учетной записи пользователя, удалите пользователя из группы.

Еще одна важная лучшая практика – назначить владельца всем группам. Назначив владельцев группы, глобальные администраторы косвенно делегируют контроль и управление этой группой владельцу.

8. Используйте учетные записи “сломай стекло”, чтобы избежать блокировки глобальной учетной записи

Это должно быть в верхней части вашего списка лучших практик управления доступом на основе ролей Azure AD, которые вы должны реализовать. Представьте, что арендатор Azure AD вашей организации имеет одного глобального администратора, и этот аккаунт заблокирован.

Чтобы избежать этого негативного опыта, Microsoft рекомендует создание и использование “кражи стекла” или аварийных учетных записей.

Помимо наличия учетной записи “кражи стекла”, как упоминается в лучшей практике 4, арендатор Azure AD вашей организации должен иметь более одного глобального администратора.

Внедрение этой лучшей практики гарантирует, что бизнес не потеряет доступ к своему Azure AD, если один из глобальных администраторов заблокирован.

9. Будьте проактивными в обнаружении и реагировании на угрозы идентичности

Проактивное обнаружение и реагирование на угрозы идентичности является важной лучшей практикой управления доступом на основе ролей Azure AD. Чтобы обеспечить раннее обнаружение угроз и их устранение, изучите, как реализовать эту рекомендуемую лучшую практику. Прочтите нашу статью об обнаружении и реагировании на угрозы идентичности.

10. Реализуйте управление привилегированными учетными записями (PIM) для групп

Реализация эффективного управления группами Azure AD с использованием PIM для групп – последняя, но одинаково важная лучшая практика. Это позволяет администраторам Azure AD активировать членство или владение для группы безопасности Azure AD или группы Microsoft.

Активируя PIM для групп, администраторы создают политики, требующие утверждения для членства в группе и других требований, таких как MFA.

Лучшие практики управления доступом на основе ролей Azure AD: Как эффективно использовать роли и привилегии Azure AD Заключение

В заключение, эффективное использование ролей и привилегий Azure AD необходимо для безопасной и хорошо управляемой среды.

Эта статья подчеркивает использование встроенных ролей Azure AD, применение принципа минимальных привилегий и внедрение механизма моментального доступа. Также подчеркивается важность защиты учетных записей администратора с помощью многофакторной аутентификации и автоматизация проверки доступа.

Кроме того, рекомендуется назначать роли группам, а не отдельным пользователям. Дополнительно рекомендуется иметь “сломанные стекла” учетные записи и проактивное обнаружение и реагирование на угрозы являются важными мерами.

Наконец, внедрение Привилегированного Управления Идентификацией (PIM) для групп добавляет контроль и ответственность. Организации внедряют эти практики для обеспечения надежной и безопасной структуры управления доступом на основе ролей Azure AD.