Melhores práticas de Controle de Acesso Baseado em Função do Azure AD: Como usar Funções e Privilégios do Azure AD de forma eficaz. Você é responsável por gerenciar as funções do Azure AD e busca desenvolver uma estratégia de melhores práticas para o Controle de Acesso Baseado em Função?

Para desenvolver uma estratégia de melhores práticas, você primeiro precisa entender os Conceitos de Funções e Controle de Acesso Baseado em Função no Azure AD. Este artigo começa explicando esses conceitos do Azure AD.

Após isso, o guia delineia 10 melhores práticas para a gestão eficiente de Funções e Privilégios do Azure AD.

O que são Funções e Controle de Acesso Baseado em Função no Azure AD?

O Azure AD usa funções para gerenciar recursos de diretório. Atribuir funções a usuários, grupos ou outros objetos é conhecido como controle de acesso baseado em funções do Azure AD (Azure AD RBAC).

Quanto a funções, o Azure AD oferece várias opções integradas com permissões específicas. No entanto, pode haver casos raros em que as funções integradas não atendem totalmente às necessidades das organizações.

Nesses casos, os administradores criam funções personalizadas com permissões limitadas para atender às suas necessidades.

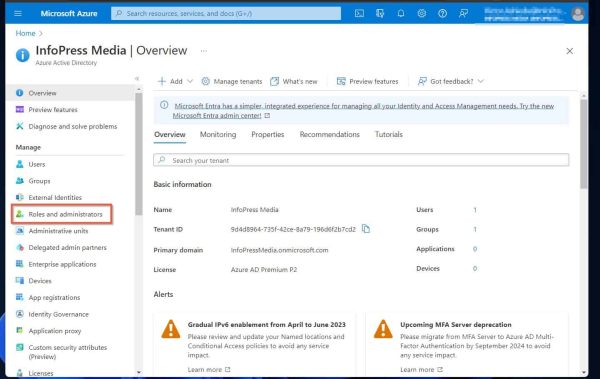

As 3 funções integradas mais importantes do Azure AD incluem Administração de Faturamento, Administração de Usuários e Administração Global. Para visualizar todas as funções disponíveis no Azure AD, navegue até “Funções e administradores” no portal do Azure Active Directory.

É crucial mencionar que usuários com uma assinatura gratuita do Azure AD podem usar funções integradas. No entanto, um usuário deve ser atribuído à licença Azure AD Premium P1 para criar funções personalizadas.

Melhores Práticas para o Controle de Acesso Baseado em Função do Azure AD

1. Use Funções Integradas do Azure AD sempre que Possível

Encontre uma função existente e use-a para atribuir gerenciamento de recursos. O Azure AD possui mais de 70 funções integradas.

No entanto, se nenhuma atender às suas necessidades, crie e use funções personalizadas.

Para verificar as funções do Azure AD, faça login em portal.azure.com. Procure e abra “diretório ativo do Azure”.

Por fim, clique em “Funções e administradores”.

2. Aborde o Azure AD RBAC a partir do Princípio do Menor Privilégio

O princípio do “Menor Privilégio” promove conceder aos administradores a permissão explícita necessária para realizar uma tarefa. Seguir esta diretriz limita o risco para o seu ambiente.

Abraçar este princípio pode exigir a criação de funções personalizadas. Isso é essencial, já que as funções existentes podem ter mais permissões do que você precisa atribuir para uma tarefa específica.

3. Atribuir permissões por um tempo limitado usando o acesso just-em-tempo

Outra característica da abordagem “Mínimo Privilégio” é conceder permissões aos usuários por um tempo limitado.

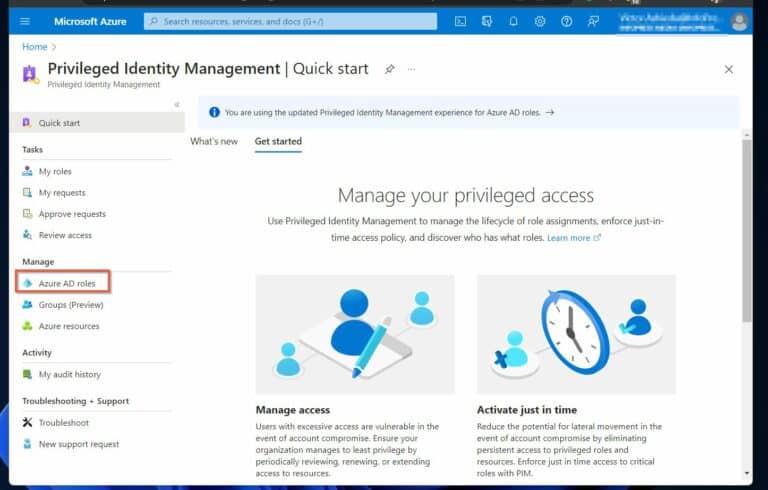

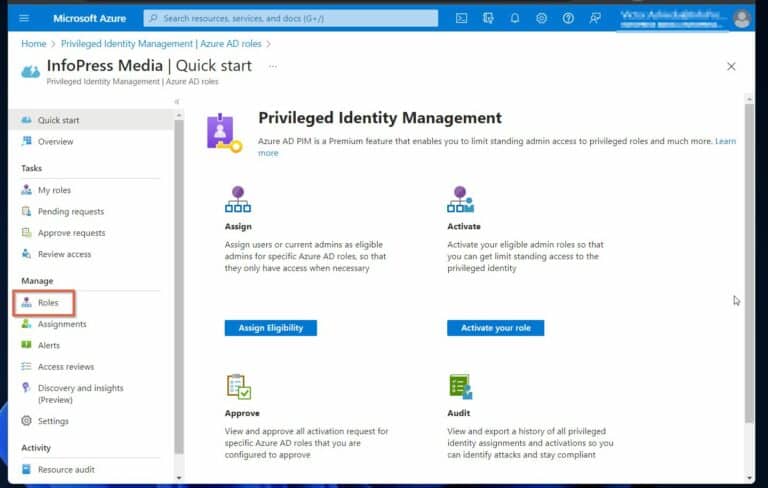

Para alcançar isso, os administradores usam o Azure AD Privileged Gerenciamento de Identidade (PIM). Essa função permite a concessão de acesso just-em-tempo a outro administrador.

Uma vez que o Azure AD PIM é habilitado, os administradores que requerem permissões solicitam autorização. Em seguida, usuários no grupo de aprovação concedem ou nega a solicitação.

Com o acesso just-em-tempo, os administradores evitam conceder permissões por períodos ilimitados usando o Azure AD Controle de Acesso Baseado em Função, o que o torna uma das práticas recomendadas cruciais.

4. Minimizar a vulnerabilidade e a superfície de ataque das contas privilegiadas

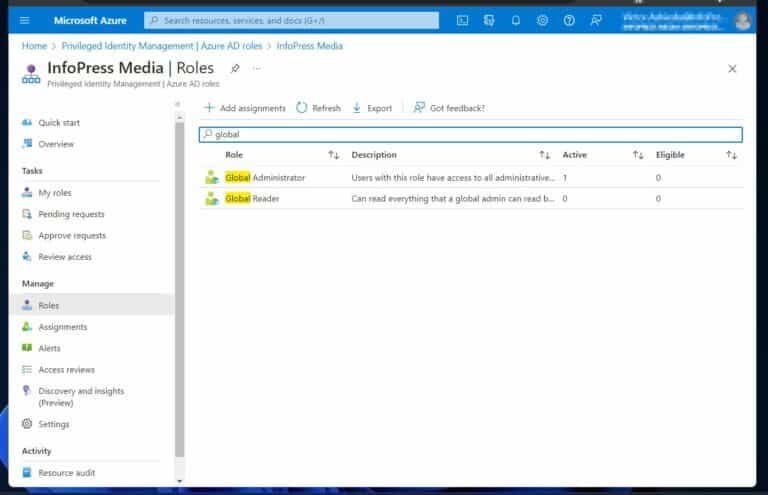

O Azure AD possui alguns cargos privilegiados, sendo que o cargo de Global Admins tem o maior acesso. Atacantes miram essas contas porque obter acesso lhes concede autorização imediata para causar o maior dano.

Portanto, é uma prática recomendada reduzir a vulnerabilidade e a superfície de ataque dessas contas. Uma maneira de fazer isso é limitar o número de administradores designados ao cargo de Global Admin para um máximo de 5.

Por que essa prática recomendada é crucial?

Esse cargo tem acesso total para modificar todos os recursos no locatário do Microsoft 365.

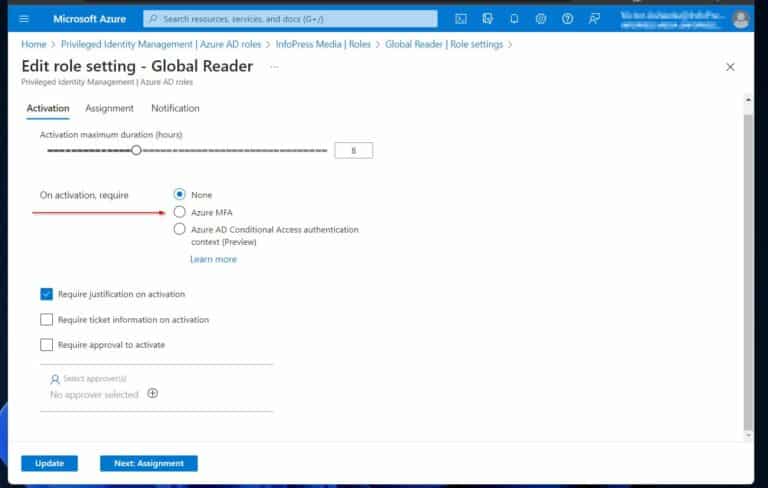

5. (Opção 1 de 2) Proteger todas as Contas de Administrador com Autenticação Multifator por meio das Configurações de Cargo

As organizações reduzem ainda mais isso ao habilitar a autenticação multifator (MFA). Quando o MFA é ativado para contas de administrador, um intruso necessita de autenticação adicional para fazer login.

Essa camada de segurança adicional reduz a “superfície de ataque” deste papel de extrema importância.

Ative o MFA nas configurações da função ou habilitando o Acesso Condicional.

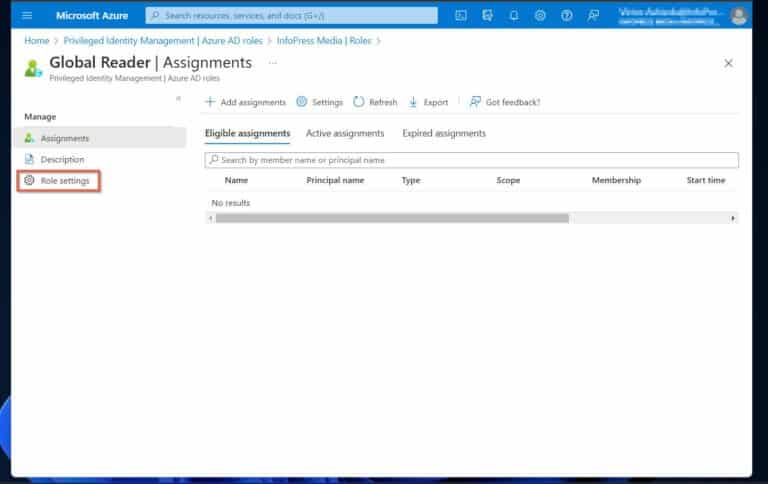

Para ativar o MFA nas configurações da função, faça login no portal do Azure, abra o Gerenciamento de Identidade Privilegiada do Azure AD. Clique em “Funções do Azure AD -> Funções”.

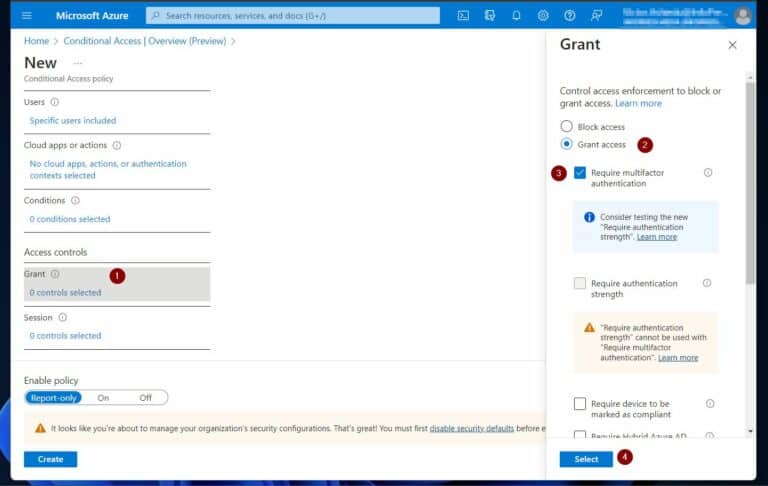

5. (Opção 2 de 2) Proteger todas as Contas de Administrador com Autenticação Multifator via Política de Acesso Condicional

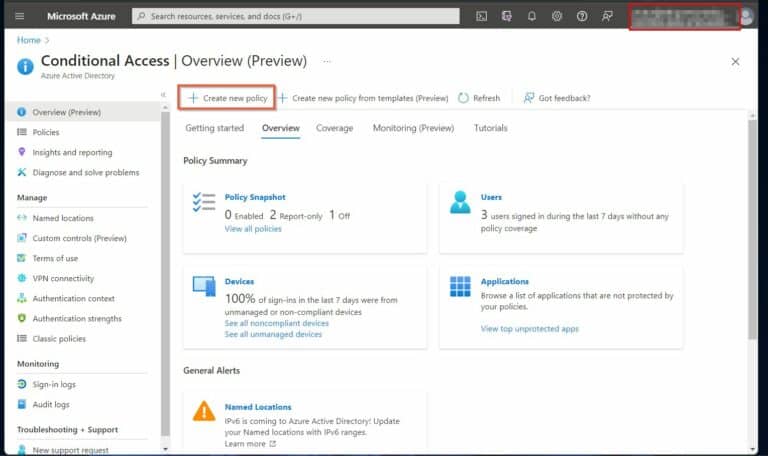

Bem, o Azure AD oferece uma opção melhor por meio de sua funcionalidade de Acesso Condicional política.

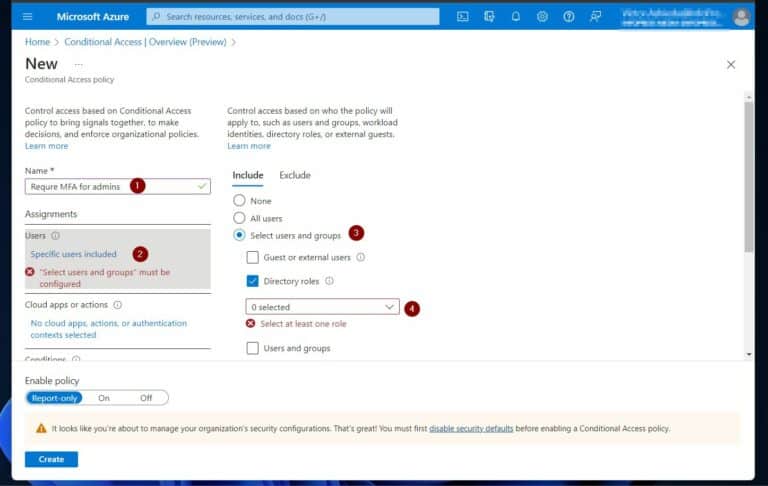

Para habilitar o MFA para contas de administrador via Política de Acesso Condicional, abra a ferramenta no portal do Azure. Em seguida, clique em “+ Criar nova política”.

Em seguida, dê um nome na nova página de política e clique na seção “Usuários“. Clique em “Selecionar usuários e grupos” na aba Incluir, depois clique em “Funções de diretório”.

Finalmente, clique no menu suspenso e marque as caixas de seleção para todas as funções de admin que você deseja habilitar MFA.

6. Revogar Automaticamente Permissões Desnecessárias com Revisões de Acesso

Ao longo do ciclo de vida de um inquilino do Azure AD, papéis e permissões são atribuídos aos usuários. Com o passar do tempo, alguns usuários podem reter permissões que já não necessitam.

Considerando o princípio da “menor privilégio” como melhor prática, as organizações devem desenvolver uma estratégia para revogar privilégios administrativos desnecessários.

Realize auditorias ou revisões regulares de contas de administradores.

Para os passos para criar acesso, visite a página da Microsoft. Da mesma forma, veja os passos para criar uma revisão de auditoria para aplicativos de grupos do Azure AD.

7. Atribua funções a grupos em vez de diretamente a usuários

Alguns administradores atribuem funções do Azure AD diretamente a usuários. Esta é uma maneira incorreta de gerenciar permissões.

A melhor prática é adicionar usuários como membros de um grupo. Em seguida, atribua funções ao grupo.

Por exemplo, se precisar remover uma função da conta de um usuário, remova o usuário do grupo.

Outra prática essencial é atribuir propriedade a todos os grupos. Ao atribuir proprietários de grupo, os administradores globais delegaram indiretamente o controle e gerenciamento desse grupo ao proprietário.

8. Use Contas “break glass” para Evitar Bloqueios de Conta Global

Isso deve estar no topo da sua lista de melhores práticas de Controle de Acesso Baseado em Função do Azure AD que você deve implementar. Imagine que o inquilino do Azure AD da sua organização tenha um Administrador Global e essa conta seja bloqueada.

Então, para evitar essa experiência negativa, a Microsoft recomenda a criação e utilização de contas de acesso de emergência ou “break glass.”

Além de ter uma conta de “break glass”, conforme mencionado na melhor prática 4, o inquilino do Azure AD da organização deve ter mais de um Administrador Global.

A implementação desta melhor prática garante que o negócio não perca o acesso ao seu Azure AD caso um Administrador Global seja bloqueado.

9. Seja Proativo na Detecção e Resposta a Ameaças de Identidade

Detectar e responder proativamente a ameaças de identidade é uma prática essencial de Controle de Acesso Baseado em Função do Azure AD. Para garantir a detecção e mitigação de ameaças precoces, aprenda como implementar essa melhor prática recomendada. Leia nosso artigo sobre detecção e resposta a ameaças de identidade.

10. Implemente o Gerenciamento de Identidade Privilegiada (PIM) para Grupos

Implementar a gestão eficiente de grupos do Azure AD usando PIM para Grupos é a última, mas igualmente importante, melhor prática. Isso permite aos administradores do Azure AD ativar a associação ou propriedade para o grupo de segurança do Azure AD ou grupo do Microsoft 365.

Ao ativar o PIM para Grupos, os administradores criam políticas que exigem aprovação para associação a grupos e outros requisitos como MFA.

Melhores Práticas de Controle de Acesso Baseado em Função do Azure AD: Como Usar Funções e Privilégios do Azure AD de Forma Eficaz Conclusão

Para concluir, usar efetivamente as funções e privilégios do Azure AD é vital para um ambiente seguro e bem gerenciado.

Este artigo enfatizou o uso de funções integradas do Azure AD, aplicando o princípio do menor privilégio e implementando acesso just-in-time. Também destacou a importância de proteger contas de administrador com autenticação multifator e automatizar revisões de acesso.

Não apenas isso, mas atribuir funções a grupos, e não a usuários individuais, é recomendado. Além disso, ter contas “break glass” e detecção proativa de ameaças e resposta são medidas cruciais.

Por fim, implementar o Gerenciamento de Identidade Privilegiada (PIM) para grupos adiciona controle e responsabilidade. As organizações implementam essas práticas para garantir um framework robusto e seguro de controle de acesso baseado em funções do Azure AD.