Azure AD 角色基础访问控制最佳实践:如何有效使用 Azure AD 角色和权限。您负责管理 Azure AD 角色 并寻求开发基于角色的最佳实践策略吗?

要制定最佳实践策略,首先必须了解 Azure AD 中的角色和基于角色的访问控制概念。本文首先解释了这些 Azure AD 概念。

接着,本指南概述了有效管理 Azure AD 角色和权限的 10 个最佳实践。

在 Azure AD 中,角色和基于角色的访问控制是什么?用户 、组 或其他对象分配角色被称为 Azure AD 基于角色的 访问控制 (Azure AD RBAC )。

Azure AD 使用角色来管理目录资源。将角色分配给用户、组或其他对象称为基于角色的 Azure AD 访问控制(Azure AD RBAC)。

关于角色,Azure AD 提供了多个内置选项,具有特定的权限。然而,可能存在一些罕见的情况,其中内置角色无法完全满足组织的需求。

在这种情况下,管理员创建具有有限权限的自定义角色以解决他们的需求。

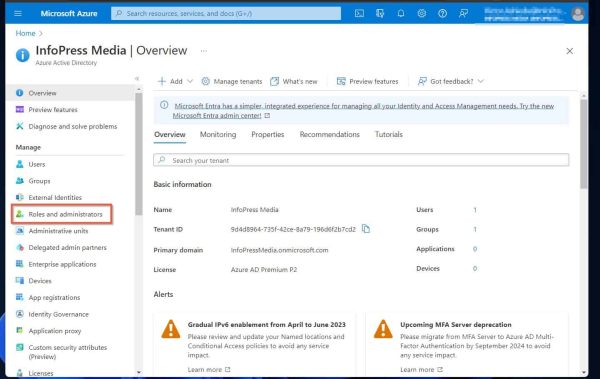

Azure AD 内置的 3 个最重要的角色包括计费管理员、用户管理员和全局管理员。要查看 Azure AD 中可用的所有角色,请导航到 Azure Active Directory 门户中的“角色和管理员”。

重要的是要提到,具有免费 Azure AD 订阅的用户可以使用内置角色。然而,用户必须分配 Azure AD Premium P1 许可证才能创建自定义角色。

Azure AD基于角色的访问控制最佳实践

1. 在可能的情况下使用内置的Azure AD角色

查找现有角色并使用它来分配资源管理。Azure AD拥有70多个内置角色。

然而,如果没有符合您需求的角色,请创建并使用自定义角色。

要检查Azure AD角色,请登录到porta.azure.com。搜索并打开“azure active directory”。

最后,点击“角色和管理员”。

2. 从最小权限原则的角度处理Azure AD RBAC

“最小权限”原则鼓励授予管理员执行任务所需的显式权限。遵循此指南可以限制对您的环境的风险。

遵循这个原则可能需要创建自定义角色。这是必要的,因为现有角色可能具有比您为特定任务分配的权限更多的权限。

亦阅读 尝试我们的活动目录报告工具

还阅读检查活动目录锁定用户报告

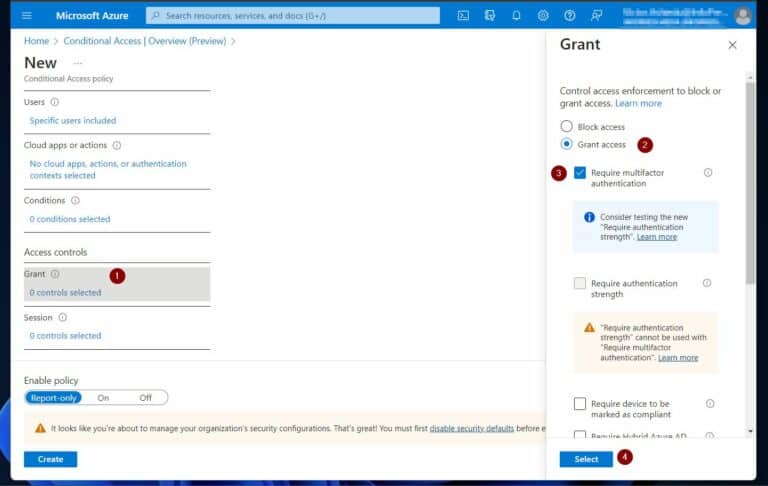

5.(2 选 2 的选项)通过条件访问策略保护所有管理员帐户,使用多重身份验证

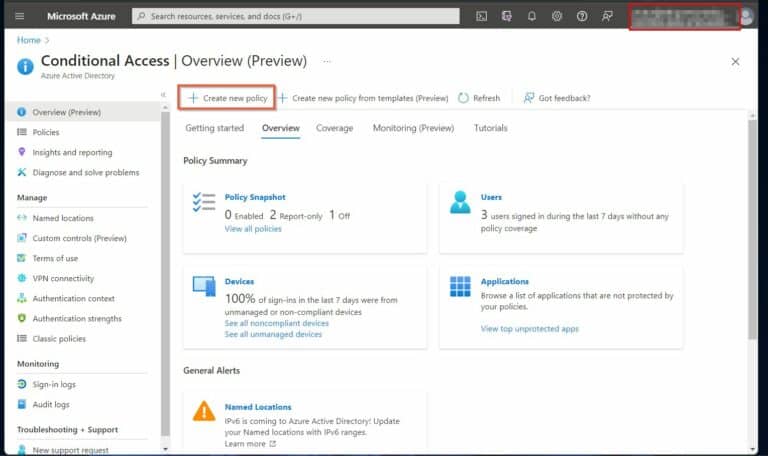

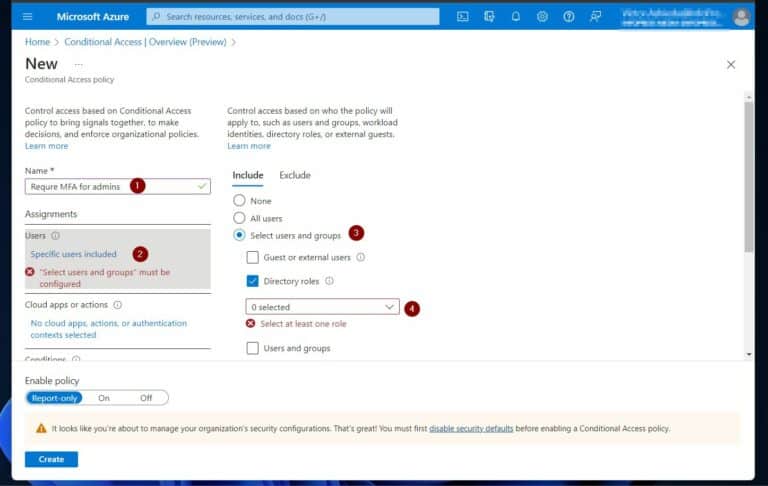

好吧,Azure AD 通过其 条件访问 策略功能提供了更好的选择。

要通过条件访问策略为管理员帐户启用 MFA,请在 Azure 门户中打开该工具。然后,点击“+ 创建新策略”。

另请参阅:如何启用 Office 365 MFA(多因素认证)

7. 将对用户直接分配角色改为分配给组

一些管理员直接将Azure AD角色分配给用户。这是管理权限的错误方式。

最佳实践是将用户添加为组成员,然后为该组分配角色。

例如,如果您需要从用户账户中移除角色,请将用户从组中移除。

另一个重要的最佳实践是给所有组分配所有者。通过分配组所有者,全局管理员间接委派了对该组的控制和管理。

9. 积极主动地探测和应对身份威胁

积极主动地探测和应对身份威胁是 Azure AD 基于角色的访问控制的重要最佳实践。为了确保早期威胁检测和缓解,请了解如何实施此推荐的最佳实践。阅读我们的文章,了解如何探测和应对身份威胁。

Azure AD基于角色的访问控制最佳实践:如何有效使用Azure AD角色和权限结论

总之,有效地使用Azure AD 角色和权限对于一个安全且管理良好的环境至关重要。

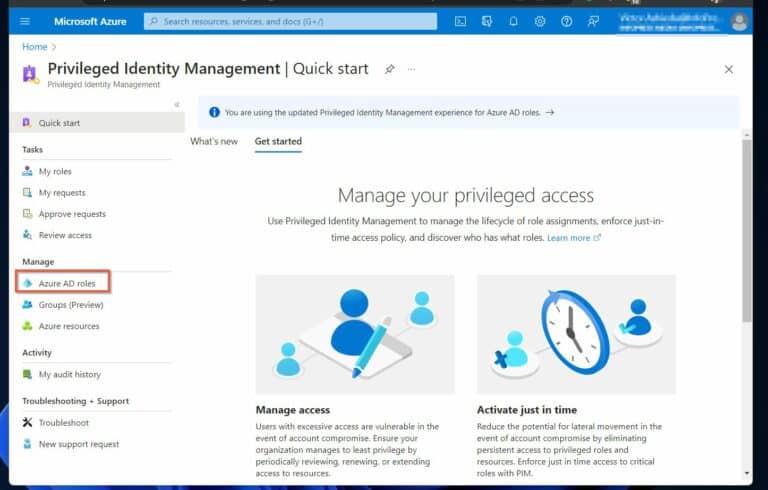

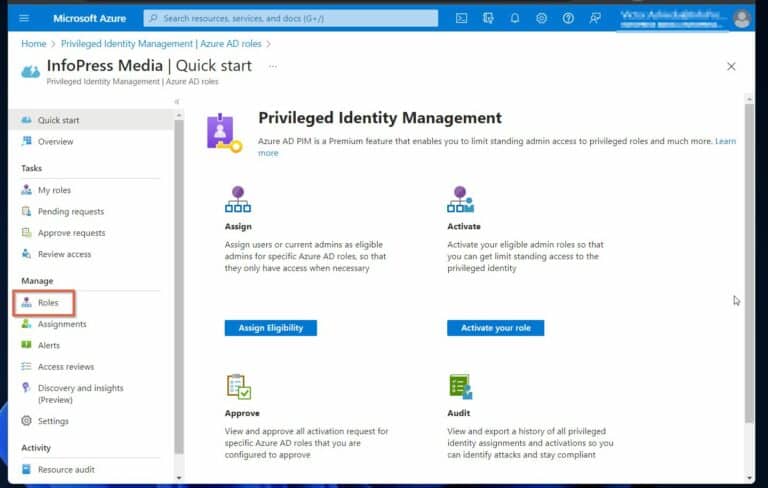

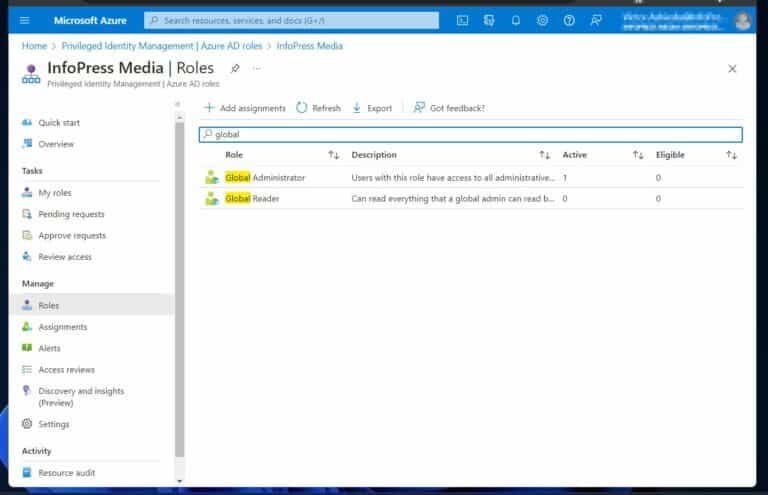

这篇文章强调了使用内置的Azure AD角色,应用最小特权原则,并实施即时访问。它还强调了用多重身份验证保护管理员帐户的重要性,以及自动化访问审查。

不仅如此,推荐将角色分配给组,而不是个人用户。此外,拥有“打破玻璃”帐户和积极的威胁检测和响应是关键措施。

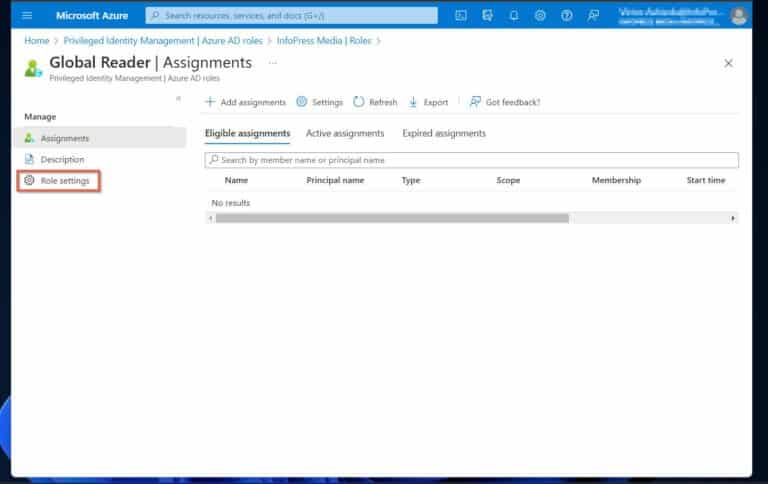

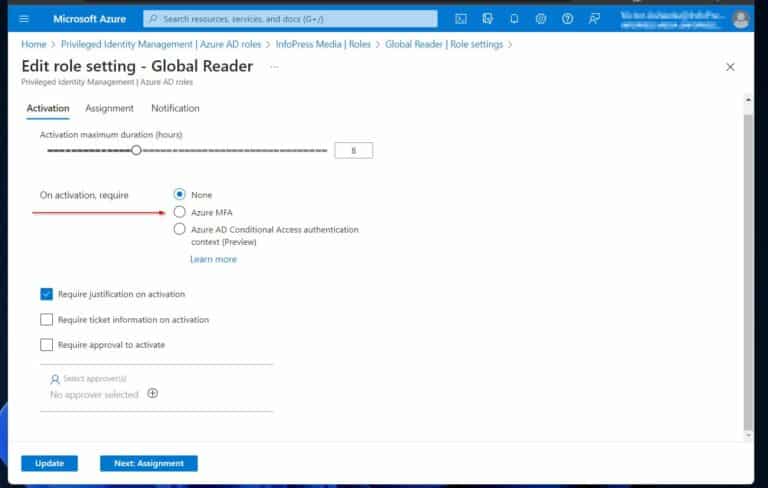

最后,为组实施特权身份管理(PIM)可以增加控制和问责。组织实施这些做法是为了确保一个健壮而安全的Azure AD基于角色的访问控制框架