أفضل الممارسات في التحكم في الوصول بناءً على الأدوار في Azure AD: كيفية استخدام أدوار Azure AD والامتيازات بفعالية. هل أنت مسؤول عن إدارة الأدوار في Azure AD وتسعى لتطوير استراتيجية أفضل الممارسات للتحكم بناءً على الأدوار؟

لتطوير استراتيجية أفضل الممارسات، يجب عليك أولاً فهم مفهوم الأدوار والتحكم بالوصول بناءً على الأدوار في Azure AD. يبدأ هذا المقال بشرح هذه المفاهيم في Azure AD.

بعد ذلك، يوضح الدليل 10 ممارسات مثلى لإدارة فعالة لأدوار وامتيازات Azure AD.

ما هي الأدوار والتحكم بالوصول بناءً على الأدوار في Azure AD؟

Azure AD تستخدم الأدوار لإدارة موارد الدليل. تعيين الأدوار لل مستخدمين, المجموعات, أو أشياء أخرى يطلق عليه تحكم ال القائم على التراخيص المبني على الأدوار في Azure AD (Azure AD RBAC).

فيما يتعلق بالأدوار، توفر Azure AD خيارات متكاملة من الأدوار المبنية بالفرص المعينة. ومع ذلك قد تكون هناك حالات نادرة حيث لا تكون الأدوار المبنية تمامًا توفر على الاحتياجات التي تطلبها المنظمات.

في هذه الحالات، ينشئ المشرفون أدوار مختلفة مع تراخيص محدودة لتساعدهم في إنجاز احتياجاتهم.

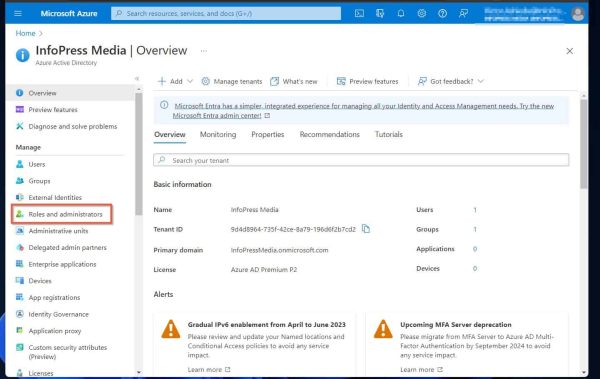

أهم الأدوار الثلاثة في Azure AD المبنية من أجلها تشمل مشرف الفatura، ومشرف المستخدمين، والمشرف العالمي. لمشاهدة جميع الأدوار المتاحة في Azure AD، قم بتغيير الموقع إلى “أدوار ومشرفون” في واجهة Azure Active Directory.

ومن المهم أن يذكر أن المستخدمون يمكن أستخدام الأدوار المبنية لمشاهدة مداري الAzure AD المجاني. ومع ذلك، يتوجب تعيين المستخدم على ترخيص Azure AD Premium P1 لإنشاء الأدوار المختلفة.

أفضل الممارسات للتحكم في الوصول القائم على الأدوار في Azure AD

1. استخدم أدوار Azure AD المدمجة عند الإمكان

ابحث عن دور موجود واستخدمه لتعيين إدارة الموارد. يحتوي Azure AD على أكثر من 70 دورًا مدمجًا.

ومع ذلك، إذا لم يلبي أي منها احتياجاتك، قم بإنشاء أدوار مخصصة واستخدمها.

للتحقق من أدوار Azure AD ، قم بتسجيل الدخول إلى porta.azure.com. ابحث عن “مجلد الدليل النشط لـ Azure”.

أخيرًا ، انقر فوق “الأدوار والمسؤولين”.

2. اتبع مبدأ أدنى الامتياز في التحكم في الوصول القائم على الأدوار في Azure AD

يعزز مبدأ “أدنى امتياز” منح المسؤولين الإذن الصريح الذي يلزم لأداء مهمة معينة. يحد من هذا التوجه المخاطر المتعلقة ببيئتك.

قد يتطلب تبني هذا المبدأ إنشاء أدوار مخصصة. هذا أمر ضروري لأن الأدوار الموجودة قد تحتوي على أذونات أكثر مما تحتاجه لتعيين مهمة محددة.

3. قم بتعيين الأذونات لفترة محدودة باستخدام الوصول في اللحظة المناسبة

ميزة أخرى لنهج “أدنى الامتياز” هي منح المستخدمين إذن لفترة محدودة.

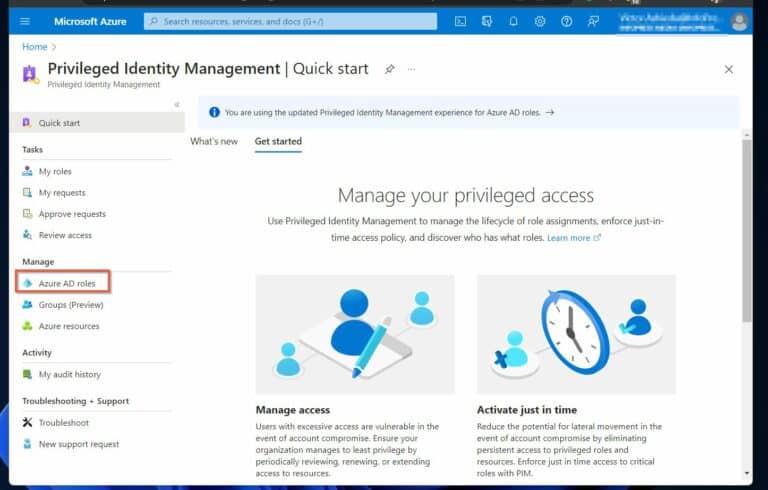

لتحقيق ذلك، يستخدم المسؤولون إدارة الهوية الامتيازية لـ Azure AD (PIM). تتيح لهذه الميزة منح وصول في اللحظة المناسبة لمسؤول آخر.

بمجرد تمكين Azure AD PIM، يُطلب من المسؤولين الذين يحتاجون إلى الأذونات طلب التفويض. بعد ذلك، يمنح أو يرفض المستخدمون في مجموعة الموافقة الطلب.

مع الوصول في اللحظة المناسبة، يتجنب المسؤولون منح الأذونات لفترات غير محدودة من خلال استخدام الرقابة على الوصول بناءً على الأدوار في Azure AD، مما يجعلها واحدة من أفضل الممارسات الحيوية.

4. قلل من الضعف والسطح الهجومي للحسابات الامتيازية

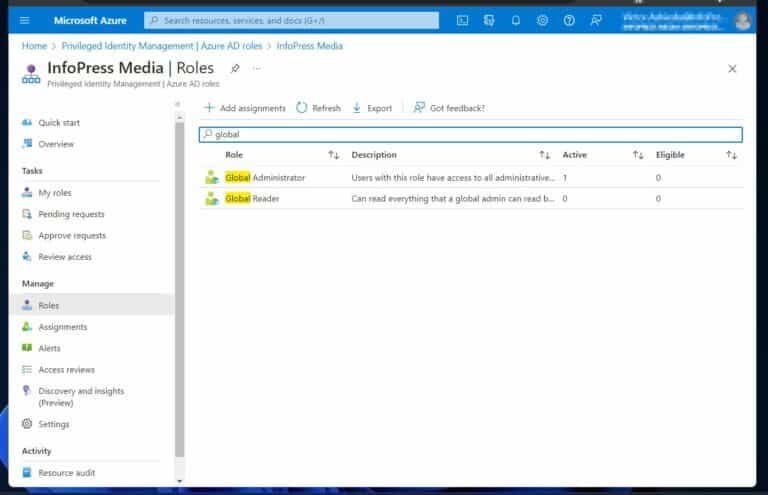

يحتوي Azure AD على بعض الأدوار ذات الامتيازات، حيث تحمل دور Global Admins أعلى مستوى وصول. المهاجمون يستهدفون هذه الحسابات لأن الوصول إليها يمنحهم التفويض الفوري لتسبب أكبر ضرر.

لذا، من الأفضل ممارسة تقليل ضعف وجه الهجوم والحسابات ذات الامتياز. وسيلة لتحقيق ذلك هي تقليل عدد المسؤولين المعينين بدور Global Admin إلى الحد الأقصى 5.

لماذا هذه الممارسة الجيدة مهمة؟

يحتوي هذا الدور على وصول كامل لتعديل جميع الموارد في مستأجر Microsoft 365.

5. (الخيار 1 من 2) حماية جميع حسابات المسؤول بالمصادقة متعددة العوامل عبر إعدادات الدور

تقوم المنظمات بتقليل ذلك بشكل أكبر من خلال تمكين المصادقة متعددة العوامل (MFA). عند تشغيل MFA لحسابات المسؤول، يتطلب المتسلل مصادقة إضافية لتسجيل الدخول.

هذا الطاقم الأ额 additional يقلل من “سطح الهجمات” لهذه الدورة المهمة بشكل كبير.

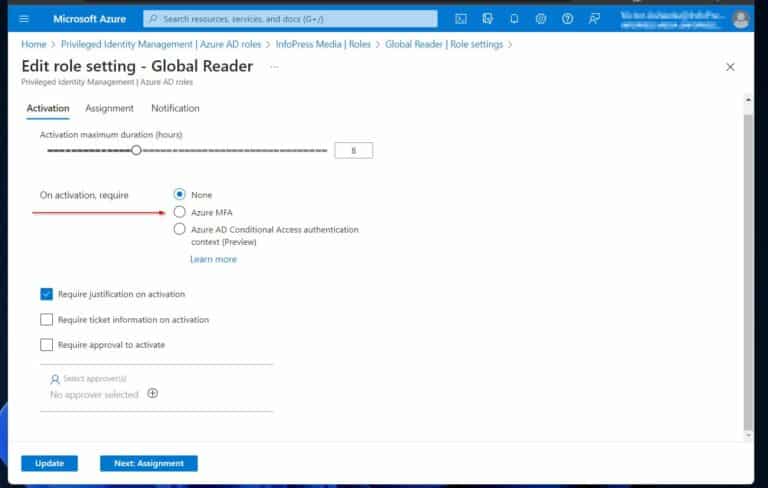

قم بتفعيل MFA من 设置 الدور أو عن طريق تمكين الوصول الشروطي.

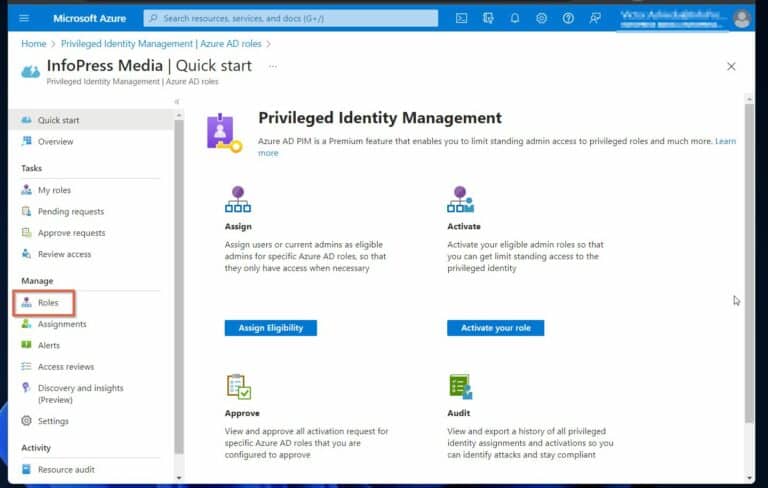

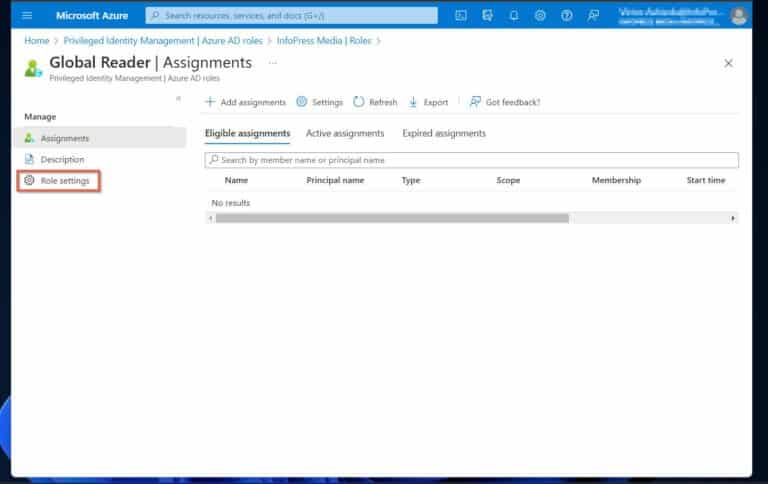

لتفعيل MFA من 设置 الدور، قم بتسجيل الدخول إلى واجهة Azure ، وافتح Azure AD Privileged Identity Management. انقر على “أدوار Azure AD -> أدوار.”

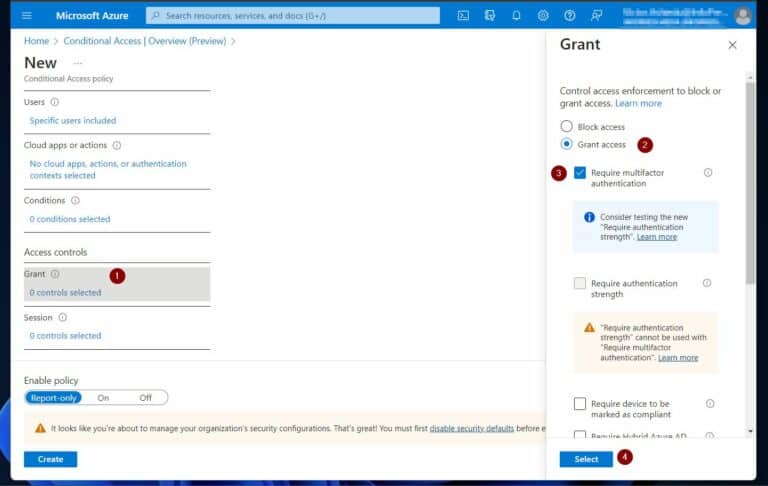

5. (خيار 2 من 2) تأمين جميع الحسابات المشغولة بالإدارة مع تأكيد متعدد المتغيرات عن طريق سياسة

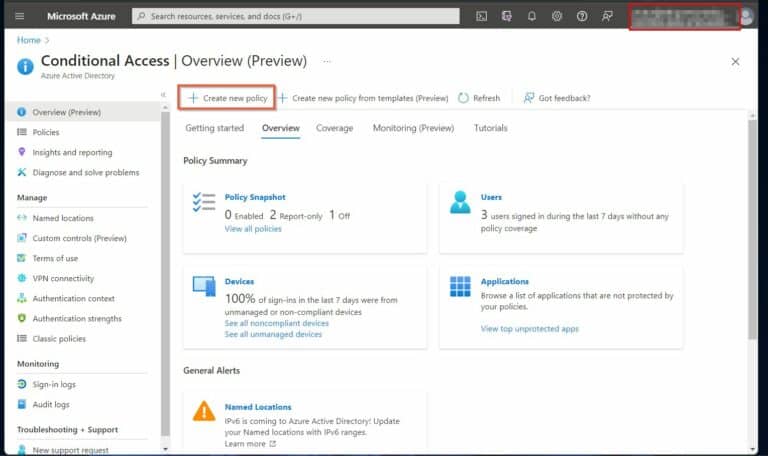

حسنًا، يقدم Azure AD خيارًا أفضل عبر وظيفة Conditional Access الخاصة به.

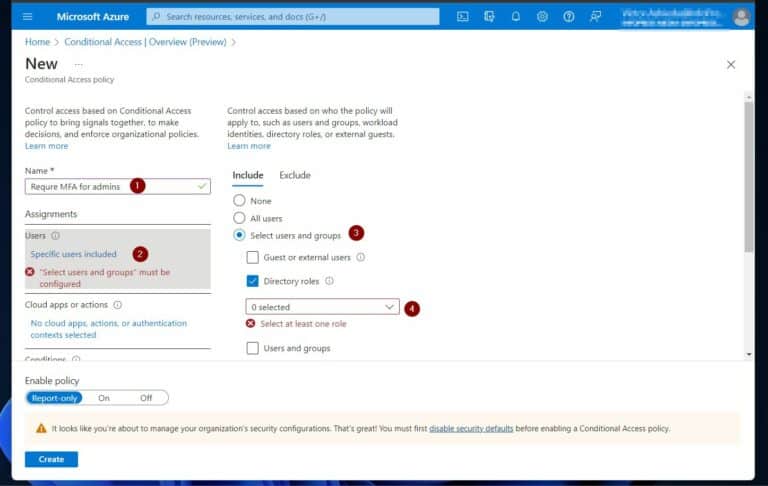

لتفعيل MFA للحسابات المشغولة بالإدارة عن طريق سياسة الوصول الشروطي، افتح الأداة في واجهة Azure. ومن ثم، انقر على “+ إنشاء سياسة جديدة.”

بعد ذلك، أعطه اسمًا في صفحة السياسة الجديدة، ثم انقر فوق قسم “المستخدمين“. انقر فوق “تحديد المستخدمين والمجموعات” في علامة التبويب “تشمل”، ثم انقر فوق “الأدوار التابعة للدليل”.

أخيرًا، انقر فوق المنسدلة واختر خانات الاختيار لجميع الأدوار الإدارية التي ترغب في تمكينها من MFA.

6. إلغاء تراخيص غير ضرورية تلقائيًا باستخدام مراجعات الوصول

على مدار عمر مستأجر Azure AD، يتم تعيين الأدوار والأذونات للمستخدمين. مع مرور الوقت، قد يحتفظ بعض المستخدمين بالأذونات التي لم يعد هناك حاجة لها.

بالنظر إلى مبدأ “أدنى حقوق” الأفضلية، يجب على المؤسسات تطوير استراتيجية لإلغاء الأذونات الإدارية الزائدة.

يجب عمل فحص حسابات المشرفين بشكل دوري.

للخطوات التي تتطلب إنشاء الوصول، يمكنك الذهاب إلى الصفحةالصفحة المايكروسوفتية. بتعويذة، رؤية الخطواتلإنشاء مراجعة فحص لتطبيقات مجموعات أيزور أد.

7. تعيين الدورات للمجموعات بدلاً من تعيينها مباشرة على المستخدمين

بعض المشرفين يتخذون دورات أيزور أد مباشرة على المستخدمين. هذه طريقة خطأ للتواريخالإذنات.

الممارسة الأفضل هي إضافة المستخدمين كأعضاء مجموعة. ثم، تعيين الدورات على المجموعة.

على سبيل المثال، إذا كان عليك إزالة دور من حساب مستخدم، أزل المستخدم من المجموعة.

ويعتبر ممارسة أساسية أيضًا تعيين المالكين على جميع المجموعات. من خلال تعيين مالكي المجموعات، يتم تفويض سلطات عامة بشكل غير مباشر وإدارة هذه المجموعة للمالك.

8. استخدام الحسابات “break glass” لتجنب قيود الحساب العام.

يجب أن تكون هذه في أعلى قائمتك لأفضل الممارسات للتحكم في الوصول بناءً على الأدوار في Azure AD التي يجب عليك تنفيذها. تخيل أن المستأجر Azure AD لمؤسستك لديه مسؤول عام واحد، وأن حسابه مقفل.

لذلك، من أجل تجنب هذه التجربة السلبية، توصي Microsoft بإنشاء واستخدام “حسابات الوصول الطارئة” أو “كسر الزجاج”.

بالإضافة إلى وجود حساب “كسر الزجاج”، كما هو مذكور في أفضل الممارسات 4، يجب أن يحتوي مستأجر Azure AD للمؤسسة على أكثر من مسؤول عام واحد.

تنفيذ هذه أفضل الممارسات يضمن عدم فقدان الوصول إلى Azure AD إذا تم قفل مسؤول عام واحد.

9. كن نشطًا في اكتشاف والاستجابة لتهديدات الهوية.

اكتشاف والاستجابة نشطًا لـتهديدات الهوية هي واحدة من أفضل الممارسات الأساسية للتحكم في الوصول بناءً على الأدوار في Azure AD. لضمان اكتشاف التهديد المبكر والتخفيف، تعلم كيفية تنفيذ هذه الممارسة الموصى بها. اقرأ مقالتنا حول اكتشاف والاستجابة لتهديدات الهوية.

10. تنفيذ إدارة الهوية ذات الامتياز (PIM) للمجموعات

تنفيذ إدارة مجموعات Azure AD فعالة باستخدام PIM لـ المجموعات هو آخر أفضل الممارسات ولكنها مهمة بنفس القدر. يتيح هذا لمسؤولي Azure AD تنشيط عضوية أو ملكية المجموعة لمجموعة الأمان في Azure AD أو مجموعة Microsoft 365.

من خلال تنشيط PIM للمجموعات، ينشئ المسؤولون سياسات تتطلب الموافقة على عضوية المجموعة ومتطلبات أخرى مثل MFA.

أفضل ممارسات التحكم في الوصول بناءً على الأدوار في Azure AD: كيفية استخدام أدوار Azure AD والامتيازات بفعالية الختام

لإجمالي، استخدام الأدوار والامتيازات في Azure AD بفعالية ضروري لبيئة آمنة ومديرة بشكل جيد.

هذه المقالة تأكيدت استخدام الدورات البنية في Azure AD المدمجة، تطبيق مبدأ الصلاحية الأقل، وتنفيذ تأكيد الوصول في الوقت المناسب. ويبرز أيضًا أهمية حماية حسابات المدمنين بواسطة التحقق المتعدد الأبعاد وتautomating access reviews.

وليس ذلك فقط، لكن تعيين الدورات لوظائف أو مجموعات، وليس للمستخدمين الشخصيين، يوصون به. أيضًا، توفر “حسابات الكسر الزجاجي” والكشف المبكر والتجاوب مع التهديدات هو من التدابير الحاسمة.

أخيرًا، تطبيق Privileged Identity Management (PIM) للمجموعات يضيف السيطرة والمسؤولية. تنفذ المنظمات تلك الممارسات لضمان إنشاء إطار تحكم بالصلاحية القوي والآمن لتأكيد الوصول بناءً على Azure AD.