Pratiche consigliate per il controllo degli accessi basato sui ruoli di Azure AD: come utilizzare efficacemente i ruoli e i privilegi di Azure AD. Sei responsabile della gestione dei ruoli di Azure AD e stai cercando di sviluppare una strategia di pratiche consigliate per il controllo degli accessi basato sui ruoli? Per sviluppare una strategia di pratiche consigliate, devi prima capire i Ruoli e il concetto di Controllo degli accessi basato sui

Ruoli in Azure AD. Questo articolo inizia spiegando questi concetti di Azure AD.

In seguito, la guida illustra 10 pratiche consigliate per la gestione efficiente dei Ruoli e dei Privilegi di Azure AD.

Cosa sono i Ruoli e il Controllo degli accessi basato sui Ruoli in Azure AD?utenti , gruppi o altri oggetti è nota come controllo degli accessi basato sui ruoli di Azure AD (RBAC di Azure AD).

Azure AD utilizza i ruoli per gestire le risorse della directory. Assegnare ruoli a utenti, gruppi o altri oggetti è noto come controllo di accesso basato su ruoli di Azure AD (Azure AD RBAC).

Per quanto riguarda i ruoli, Azure AD offre diverse opzioni predefinite con specifiche autorizzazioni. Tuttavia, potrebbero esserci casi rari in cui i ruoli predefiniti non soddisfano completamente le esigenze delle organizzazioni.

In tali casi, gli amministratori creano ruoli personalizzati con autorizzazioni limitate per soddisfare le loro esigenze.

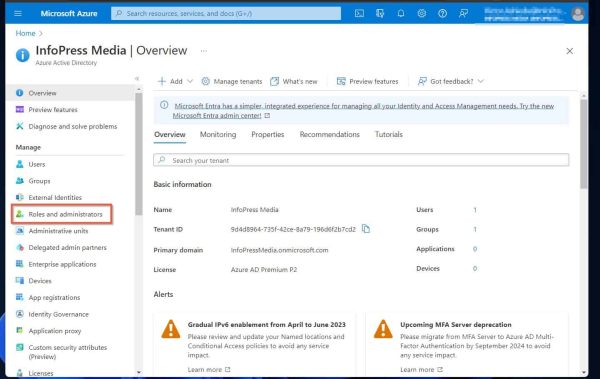

I 3 ruoli predefiniti più importanti di Azure AD includono Amministratore di fatturazione, Amministratore di utenti e Amministratore globale. Per visualizzare tutti i ruoli disponibili in Azure AD, accedere a “Ruoli e amministratori” nel portale Azure Active Directory.

È fondamentale sottolineare che gli utenti con una sottoscrizione gratuita di Azure AD possono utilizzare i ruoli predefiniti. Tuttavia, per creare ruoli personalizzati, è necessario che l’utente sia assegnato una licenza Azure AD Premium P1.

Linee Guida per il Controllo degli Accessi Basato sui Ruoli di Azure AD

1. Utilizzare i Ruoli Integrati di Azure AD quando Possibile

Trova un ruolo esistente e utilizzalo per assegnare la gestione delle risorse. Azure AD dispone di oltre 70 ruoli integrati.

Tuttavia, se nessuno soddisfa le tue esigenze, crea e utilizza ruoli personalizzati.

Per verificare i ruoli di Azure AD, accedi a porta.azure.com. Cerca e apri “directory attiva di Azure.”

Infine, fai clic su “Ruoli e amministratori”.

2. Affrontare il RBAC di Azure AD dal Principio del Minimo Privilegio

Il principio del “Minimo Privilegio” promuove il conferimento agli amministratori dell’autorizzazione esplicita necessaria per svolgere un’attività. Seguire questa linea guida limita il rischio per il tuo ambiente.

Abbracciare questo principio potrebbe richiedere la creazione di ruoli personalizzati. È essenziale in quanto i ruoli esistenti potrebbero avere più autorizzazioni di quelle necessarie per assegnare una specifica attività.

3. Assegnare i permessi per un periodo di tempo limitato utilizzando l’accesso just-in-time

Un’altra caratteristica dell’approccio “privilegio minimo” consiste nel concedere ai utenti i permessi per un periodo di tempo limitato.

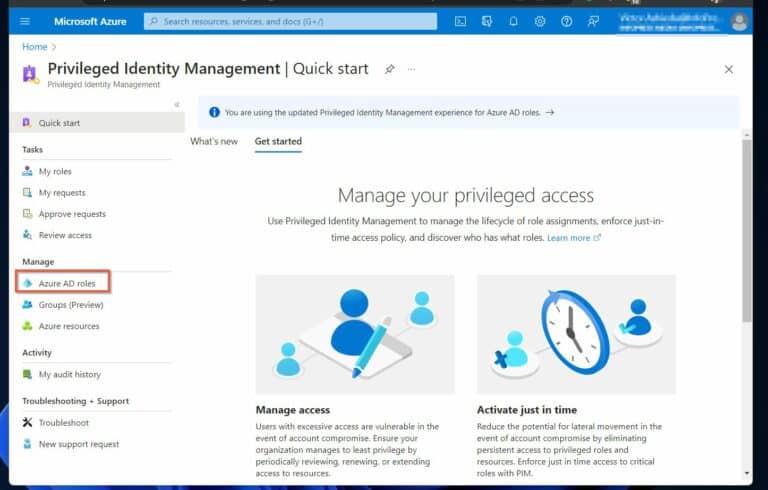

Per raggiungere questo scopo, gli amministratori utilizzano la Gestione delle identità privilegiate di Azure AD (PIM) di Azure AD. Questa funzionalità consente di concedere l’accesso just-in-time a un altro amministratore.

Una volta abilitata la Gestione delle identità privilegiate di Azure AD, gli amministratori che richiedono i permessi richiedono l’autorizzazione. Successivamente, gli utenti nel gruppo dei autorizzatori

concedono o negano la richiesta.

4. Ridurre la vulnerabilità e la superficie di attacco dei conti con privilegi elevati

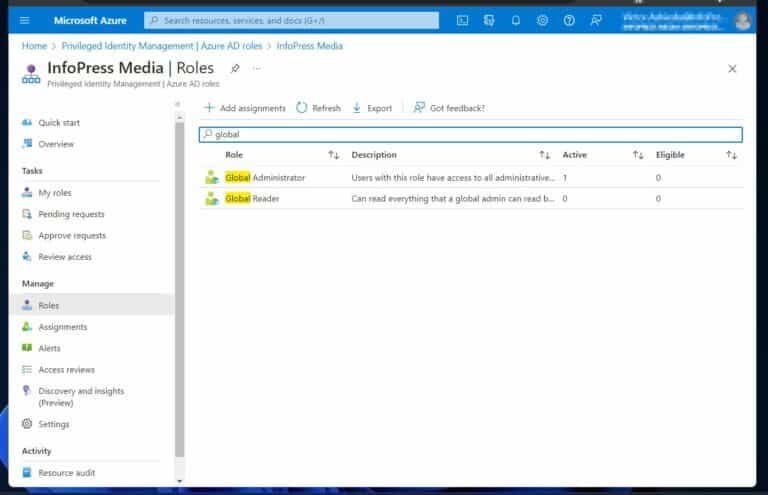

Azure AD dispone di alcuni ruoli privilegiati, con il ruolo di Global Admins che ha il livello di accesso più elevato. Gli attaccanti mirano a questi account perché ottenere l’accesso li autorizza immediatamente a causare i danni più significativi.

Pertanto, è consigliabile ridurre la vulnerabilità e la superficie di attacco di questi account. Un modo per raggiungere questo obiettivo è limitare il numero di amministratori assegnati al ruolo di Global Admin a un massimo di 5.

Perché questa pratica ottimale è cruciale?

Questo ruolo ha accesso completo per modificare tutte le risorse nel tenant Microsoft 365.

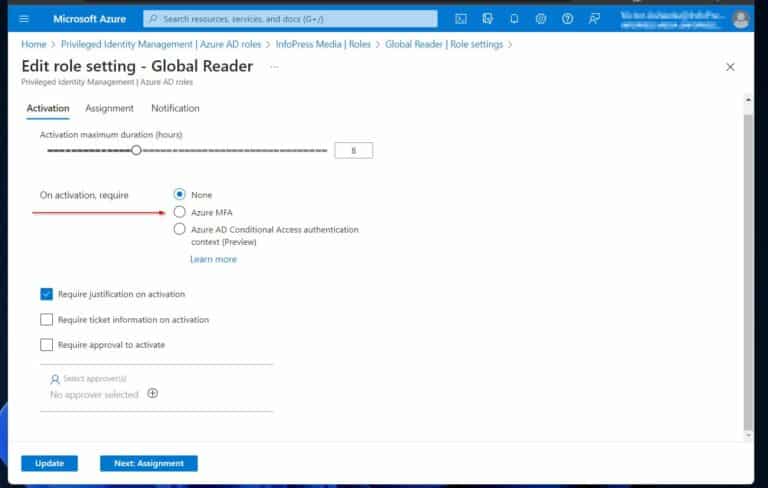

5. (Opzione 1 di 2) Proteggi tutti gli account amministrativi con l’autenticazione a più fattori tramite le impostazioni del ruolo

Le organizzazioni lo riducono ulteriormente abilitando l’autenticazione a più fattori (MFA). Quando l’MFA è attivato per gli account amministrativi, un intruso richiede un’ulteriore autenticazione per accedere.

Questo strato aggiuntivo di sicurezza riduce la “superficie di attacco” di questo ruolo estremamente importante.

Attiva MFA dalle impostazioni del ruolo o abilitando l’Accesso condizionale.

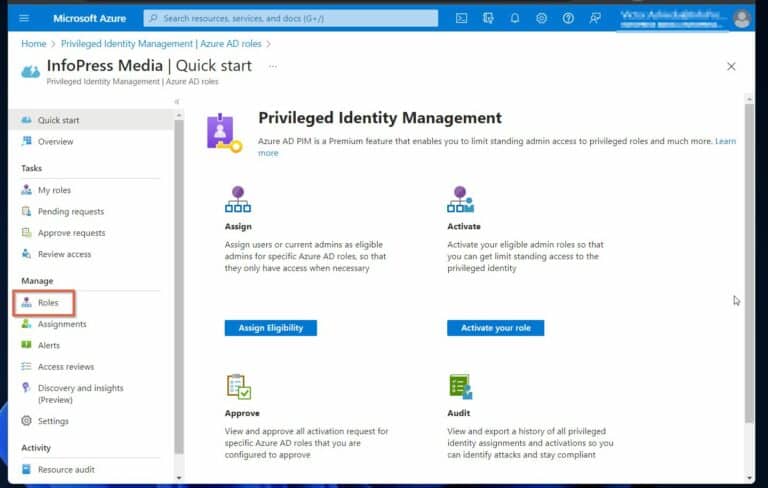

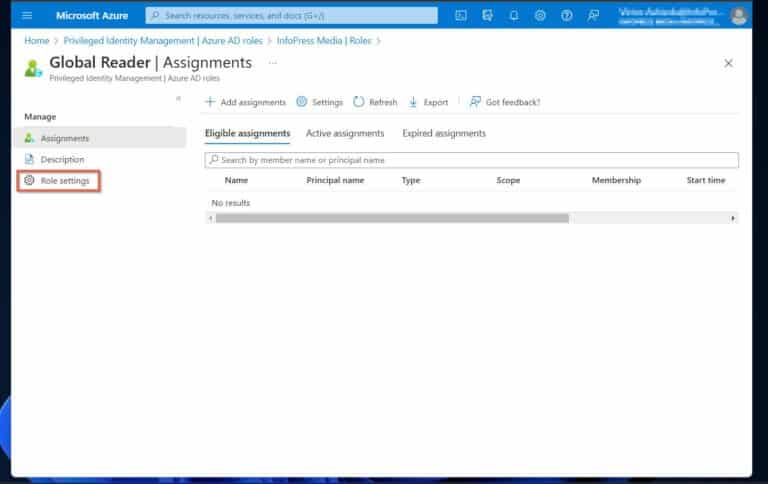

Per attivare MFA dalle impostazioni del ruolo, accedi al portale di Azure, apri il Gestione identità privilegiata di Azure AD. Clicca su “Ruoli di Azure AD -> Ruoli”.

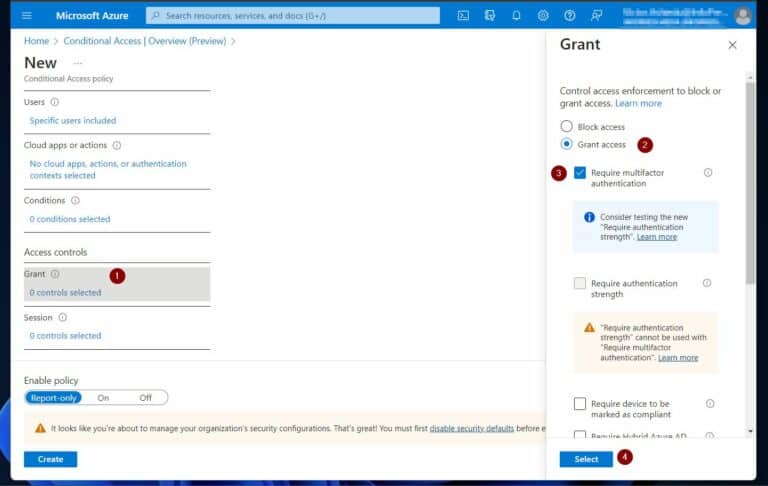

5. (Opzione 2 di 2) Proteggi tutti gli account amministrativi con l’autenticazione a più fattori tramite la Policy di Accesso Condizionale

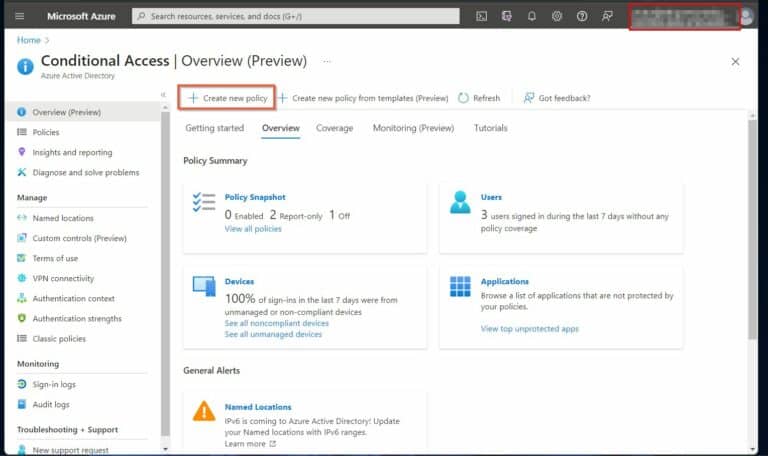

Bene, Azure AD offre una soluzione migliore tramite la sua funzionalità di Policy di Accesso Condizionale.

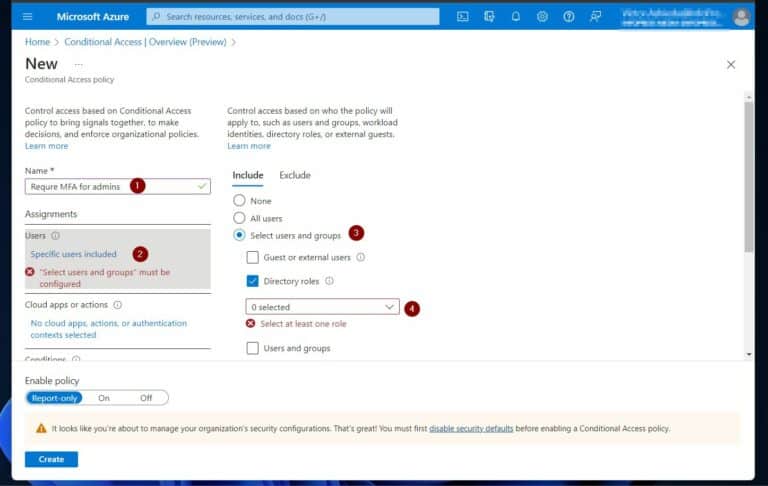

Per abilitare MFA per gli account amministrativi tramite la Policy di Accesso Condizionale, apri lo strumento nel portale di Azure. Quindi, clicca su “+ Crea nuova policy”.

Successivamente, assegnagli un nome nella nuova pagina delle politiche, quindi fai clic sulla sezione “Utenti“. Fai clic su “Seleziona utenti e gruppi” nella scheda Includi, quindi fai clic su “Ruoli di directory”.

Infine, fai clic sull’elenco a discesa e seleziona le caselle di controllo per tutti i ruoli di amministratore che desideri abilitare MFA.

6. Revoca automaticamente le autorizzazioni non necessarie con le recensioni degli accessi

Durante il ciclo di vita di un tenant di Azure AD, vengono assegnati ruoli e autorizzazioni agli utenti. Con il passare del tempo, alcuni utenti potrebbero mantenere autorizzazioni di cui non hanno più bisogno.

Tenendo conto del principio della “minima autorizzazione” come prassi ottimale, le organizzazioni devono sviluppare una strategia per revocare i privilegi amministrativi superflui.

Eseguire regolarmente la revisione degli account degli amministratori.

Per i passaggi per creare l’accesso, visita la pagina di Microsoft. Allo stesso modo, consulta i passaggi per creare una revisione di audit per le applicazioni dei gruppi di Azure AD.

7. Assegnare ruoli ai gruppi anziché direttamente agli utenti

Alcuni amministratori assegnano ruoli di Azure AD direttamente agli utenti. Questo non è un modo corretto per gestire autorizzazioni.

La prassi migliore è aggiungere gli utenti come membri di un gruppo. Quindi, assegnare i ruoli al gruppo.

Ad esempio, se è necessario rimuovere un ruolo dall’account di un utente, rimuovere l’utente dal gruppo.

Un’altra prassi fondamentale è assegnare la proprietà a tutti i gruppi. Assegnando i proprietari dei gruppi, gli amministratori globali hanno delegato indirettamente il controllo e la gestione di quel gruppo al proprietario.

8. Utilizzare gli account “break glass” per evitare i blocchi dell’account globale

Questo dovrebbe essere in cima alla tua lista delle best practice di controllo degli accessi basato sui ruoli di Azure AD che devi implementare. Immagina che il Azure AD tenant della tua organizzazione abbia un amministratore globale e che tale account sia bloccato.

Quindi, per evitare questa esperienza negativa, Microsoft raccomanda di creare e utilizzare account “di emergenza” o “break glass”.

Oltre ad avere un account “break glass”, come menzionato nella best practice 4, il tenant Azure AD dell’organizzazione deve avere più di un amministratore globale.

Implementare questa best practice garantisce che l’azienda non perda l’accesso al proprio Azure AD se un amministratore globale viene bloccato.

9. Essere proattivi nel rilevare e rispondere alle minacce all’identità

Il rilevare e rispondere in modo proattivo alle minacce all’identità è una pratica fondamentale di controllo degli accessi basato sui ruoli di Azure AD. Per garantire il rilevamento precoce delle minacce e la mitigazione, impara come implementare questa best practice consigliata. Leggi il nostro articolo sul rilevare e rispondere alle minacce all’identità.

10. Implementare la Gestione dell’identità privilegiata (PIM) per i gruppi

L’implementazione di una gestione efficiente dei gruppi di Azure AD utilizzando PIM per i gruppi è l’ultima, ma altrettanto importante, best practice. Ciò consente agli amministratori di Azure AD di attivare l’appartenenza o la proprietà per il gruppo di sicurezza di Azure AD o il gruppo di Microsoft 365.

Attivando PIM per i gruppi, gli amministratori creano delle politiche che richiedono l’approvazione per l’appartenenza al gruppo e altri requisiti come MFA.

Best practice per il controllo degli accessi basato sui ruoli di Azure AD: come utilizzare in modo efficace i ruoli e i privilegi di Azure AD Conclusioni

Per concludere, è fondamentale utilizzare in modo efficace i ruoli e i privilegi di Azure AD per un ambiente sicuro e ben gestito.

Questo articolo ha sottolineato l’uso dei ruoli Azure AD incorporati, l’applicazione del principio del minor privilegio e l’implementazione dell’accesso giusto-in-tempo. Ha anche sottolineato l’importanza di proteggere gli account amministrativi con l’autenticazione multi-fattore e automatizzare le revisioni degli accessi.

Non solo, ma assegnare ruoli a gruppi, non a singoli utenti, è consigliato. Inoltre, avere account “break glass” e rilevamento e risposta proattivi alle minacce sono misure cruciali.

Infine, l’implementazione della Gestione dell’Identità Priviliegiata (PIM) per i gruppi aggiunge controllo e responsabilità. Le organizzazioni implementano queste pratiche per garantire un quadro di controllo degli accessi basato sui ruoli Azure AD robusto e sicuro.