Email Seguro do Office 365: Melhores Práticas / Prevenção de Ameaças. Atacar através de comunicações por email continua sendo um dos tipos mais comuns de ataques cibernéticos, portanto, garantir a comunicação por email é uma das tarefas mais importantes para os administradores de TI. Este artigo foca nas melhores práticas e estratégias de prevenção de ameaças para garantir a comunicação por email do Microsoft 365. Desde prevenção de spam e phishing até spoofing e prevenção de perda de dados, exploramos medidas abrangentes para fortalecer sua infraestrutura de email.

Observe que a disponibilidade das ferramentas descritas depende do tipo de assinatura (as características mais avançadas exigem o Plano 2 do Defender for Office 365 ou licenças Microsoft 365 E5) e de sua infraestrutura (algumas das ferramentas não funcionariam para caixas de correio locais em implantações híbridas).

Vamos continuar com o artigo sobre como Segurar o Email do Office 365: Melhores Práticas / Prevenção de Ameaças na próxima seção.

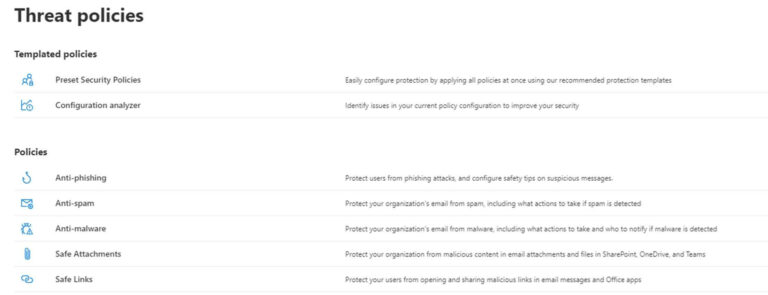

Melhores Práticas para Prevenção de Spam e PhishingEmail & Colaboração , em Políticas & regras > Políticas de ameaças .

A primeira coisa a fazer para garantir o fluxo de correio do Microsoft 365 é a configuração das políticas de ameaças. Elas são encontradas no portal Microsoft 365 Defender na seção Email & Collaboration, em Policies & rules > Threat policies.

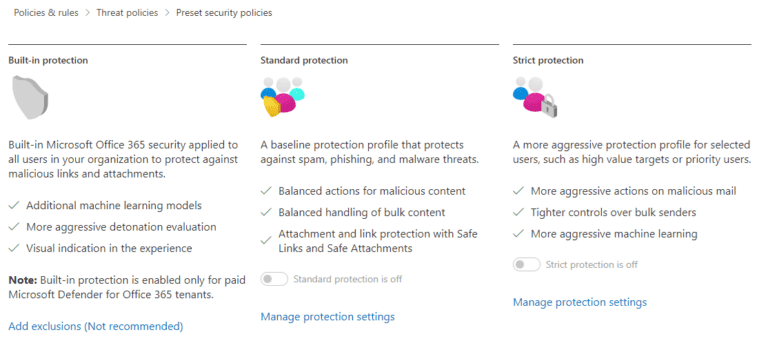

Use uma das políticas predefinidas (Standard ou Strict), ou personalize de acordo com suas necessidades. A política Strict é mais agressiva e coloca em quarentena mais mensagens. Essas políticas são atribuídas ao nível do usuário e geralmente a política Strict é atribuída aos usuários mais sensíveis, enquanto a Standard é atribuída a todos os outros. A comparação dessas políticas é encontrada no portal de documentação da Microsoft.

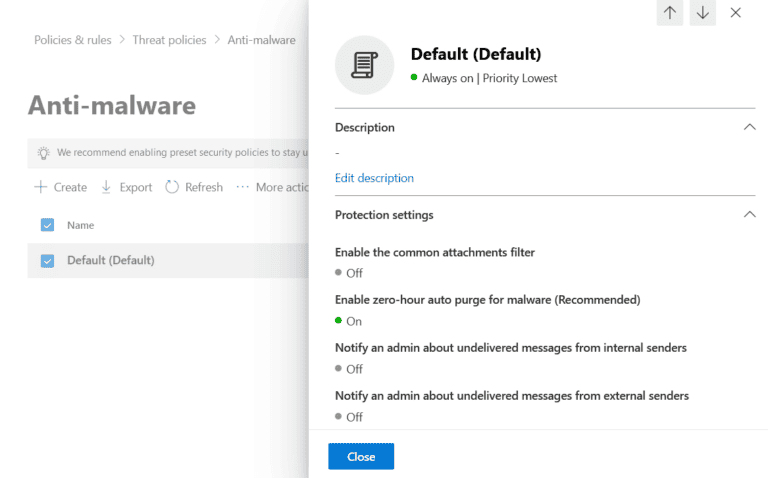

Ou, você pode criar políticas personalizadas. Existem 3 políticas disponíveis para proteção do fluxo de correio: anti-spam, anti-malware e anti-phishing. Elas incluem vários filtros, ações e configurações de notificação. Mais informações podem ser encontradas aqui: Configurações recomendadas para a segurança do EOP e do Microsoft Defender para Office 365. A boa prática é criar várias políticas diferentes e atribuir as mais rigorosas às caixas de correio que são mais propensas a serem atacadas (por exemplo, caixas de correio disponíveis na página de Contatos do seu site corporativo).

Existe uma política de proteção integrada chamada Proteção built-in que faz parte do Microsoft Defender para Office 365 e está disponível apenas se você tiver as licenças necessárias. Essa política se aplica apenas às funções Links Seguros e Anexos Seguros e está habilitada por padrão. A função Links Seguros é uma função premium que ajudar a prevenir ataques de phishing fornecendo a varredura de URL. O serviço verifica as mensagens entrantes e, se houver hiperlinks nelas, analisa-os em busca de conteúdo potencialmente prejudicial. Saiba mais sobre essa função em Links Seguros no Microsoft Defender para Office 365. A função Anexos Seguros ajuda a proteger contra malware em arquivos anexos. Ela é mais avançada do que a proteção anti-malware: ela bloqueia ameaças conhecidas e desconhecidas. Quando ativada, ela baixa e testa os anexos em um ambiente de areia e, se o anexo for malicioso, ele o bloqueia. Saiba mais sobre isso em Anexos Seguros no Microsoft Defender para Office 365.

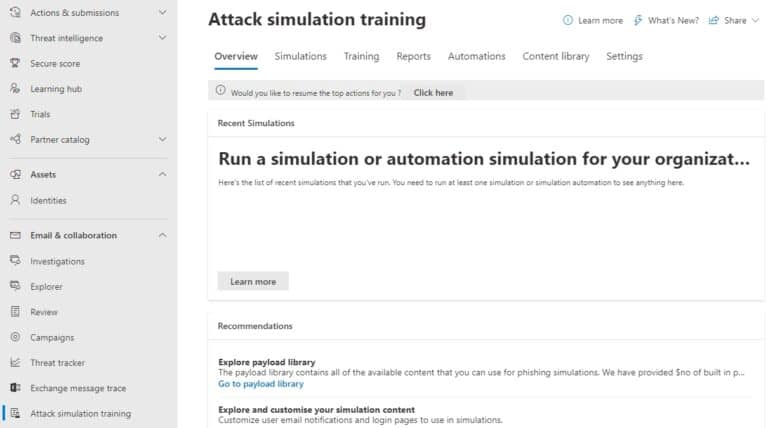

Durante a planificação de prevenção de phishing, é importante entender que nenhuma ferramenta oferece proteção garantida em 100%. A conscientização do usuário ajuda a garantir a segurança da sua infraestrutura. Mantenha os usuários informados sobre os perigos de abrir anexos e links enviados por remetentes desconhecidos. O Microsoft 365 contém uma ferramenta integrada chamada Treinamento de simulação de ataques que é usada para simular diferentes tipos de ataques de phishing para educar os funcionários. Mais detalhes sobre essa ferramenta estão aqui Comece a usar o Treinamento de simulação de ataques. Na minha experiência, o treinamento de usuários é a forma mais eficaz de proteção contra o phishing. Se você não tiver orçamento para isso, considere ferramentas de terceiros (a mais popular é a Knowbe4).

Melhores práticas de prevenção de suplantação

Avisar usuários sobre Remetentes Externos

Para proteger usuários contra spoofing, certifique-se de habilitar mensagens de aviso sobre remetentes externos. Utilize o cmdlet PowerShell Get-ExternalInOutlook (módulo PowerShell Online Exchange é necessário) para exibir o status de configuração atual e Set-ExternalInOutlook para alterá-lo. Quando habilitado, o Outlook exibe uma faixa que avisa o usuário de que o remetente da mensagem é externo, permitindo identificar o remetente mal-intencionado.

Configurar Validação de Email

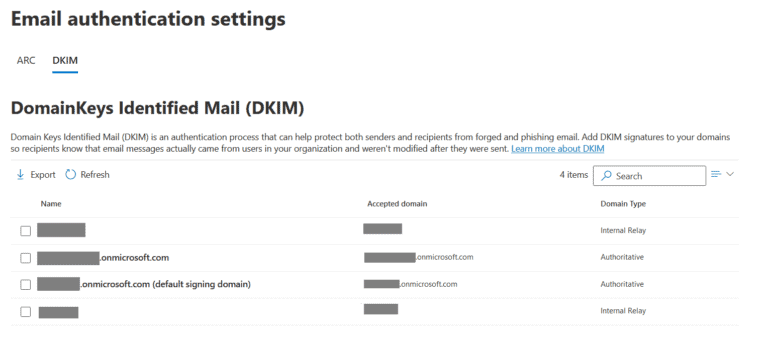

A implementação de validação de email adequada ajuda a autenticar o remetente e protege seu domínio contra o spoofing. Os padrões comuns utilizados para verificar o domínio são SPF, DKIM e DMARC, idealmente, você deveria usá-los todos os três.

SPF é o mais importante, é um registro DNS TXT que contém informações sobre remetentes legítimos que podem enviar mensagens usando o nome de seu domínio. Por exemplo, se você só usa o Microsoft 365 para comunicação por e-mail, o registro deve ser semelhante a “v=spf1 include:spf.protection.outlook.com -all”, o que significa que apenas o Microsoft 365 pode enviar mensagens usando seu domínio. Uma configuração comum incorreta que pode fazer com que seu domínio seja impersonificado:

- Usar falha suave (“~all”) em vez de falha rígida (“-all”).

- Adicionar entradas extras ao registro (por exemplo, “A” – endereço IPv4 do registro A DNS do domínio, “MX” – endereço IPv4 do registro MX DNS do domínio, “ip4:xx.xx.xx.xx” – endereço IPv4 personalizado, etc.). Especifique apenas entradas que sejam necessárias, não “apenas por precaução”.

No entanto, adicionar entradas extras ao registro SPF pode ser necessário em vários cenários:

- Vários sistemas de e-mail são usados para enviar mensagens de e-mail usando seu domínio.

- Um gateway de e-mail de terceiros é usado para roteamento de mensagens.

- Envio direto SMTP ou recursos de retransmissão SMTP são usados para entrega de mensagens de algumas aplicações/dispositivos.

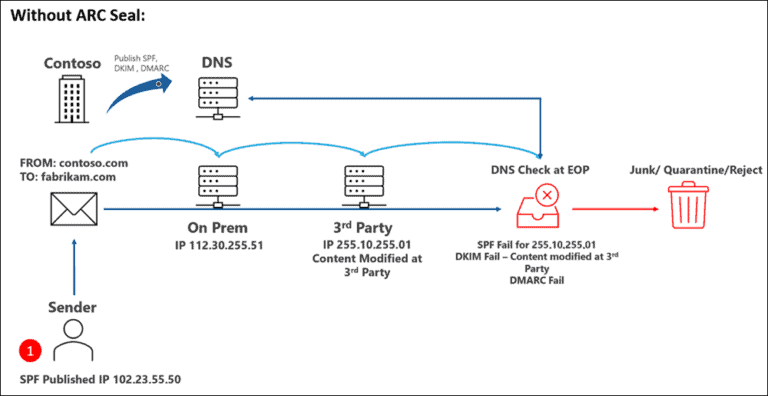

Outra coisa a considerar ao planejar a validação de email é o fluxo de correio. Se as mensagens enviadas forem processadas e alteradas por outro sistema de email (por exemplo, uma solução de prevenção de perda de dados local) antes de serem entregues, o cabeçalho da mensagem é alterado, fazendo com que o endereço do remetente e a assinatura DKIM se tornem inválidos, o que causa falha na validação do email.Neste cenário, o recurso Autenticado Received Chain (ARC) deve ser configurado no portal Microsoft 365 Defender. Ele permite que os administradores configurem outros sistemas de email como seladores de terceiros de confiança ARC e melhorem a capacidade de entrega.

Use Assinaturas Digitais

Assegure a autenticação da mensagem e a não repúdio – assinatura digital da mensagem usando Extensões de Correio da Internet Seguras/Multiuso (S/MIME). Ela usa certificados para assinar (e criptografar, se necessário) a mensagem para confirmar a identidade do remetente. Isso requer um certificado individual para cada usuário e geralmente é usado com uma autoridade de certificação interna. Mais informações encontradas no portal de documentação do Exchange Online.Também leia Use a Ferramenta de Relatórios do Office 365 da InfraSOS

Quando tanto o SPF quanto o DKIM estão em vigor, o Domain-based Message Authentication, Reporting and Conformance (DMARC) pode ser configurado. Os cabeçalhos de e-mail contêm 2 atributos que definem o endereço do remetente – MailFrom e From. O registro SPF apenas ajuda a autenticar o endereço MailFrom, o que dá aos atores maliciosos a oportunidade de spoofing. O registro TXT do DMARC ajuda a fechar essa vulnerabilidade autorizando o atributo From do cabeçalho. Para formar o conteúdo do registro, siga as instruções da documentação da Microsoft.

Encaminhamento de Fluxo de E-mail

Outra coisa a considerar ao planejar a validação de e-mail é o encaminhamento de fluxo de e-mail. Se as mensagens enviadas forem processadas e alteradas por outro sistema de e-mail (por exemplo, uma solução de prevenção de perda de dados local) antes de serem entregues, o cabeçalho da mensagem é alterado, tornando o endereço do remetente e a assinatura DKIM inválidos, o que causa falha na validação de e-mail.

Nesse cenário, o recurso Authenticated Received Chain (ARC) deve ser configurado no portal Microsoft 365 Defender. Ele permite que os administradores configurem outros sistemas de e-mail como seladores de ARC de terceiros confiáveis e melhorem a capacidade de entrega.

Garanta a autenticação da mensagem e a não repudiação – assinatura digital da mensagem usando Extensões de Correio Internet Seguras/Multiuso (S/MIME). Utiliza certificados para assinar (e criptografar, se necessário) a mensagem para confirmar a identidade do remetente. Requer um certificado individual para cada usuário e geralmente é usado com autoridade de certificação interna. Mais informações encontradas no portal de documentação do Exchange Online.

Práticas recomendadas de prevenção de perda de dados

Use criptografia digital. A maneira mais eficaz de garantir a confidencialidade do e-mail é criptografar a mensagem – para que ela possa ser descriptografada apenas pelo destinatário pretendido. O Microsoft 365 suporta 3 métodos de criptografia: Criptografia de Mensagem do Microsoft Purview, S/MIME e Gerenciamento de Direitos de Informação (IRM). Compare-os aqui.

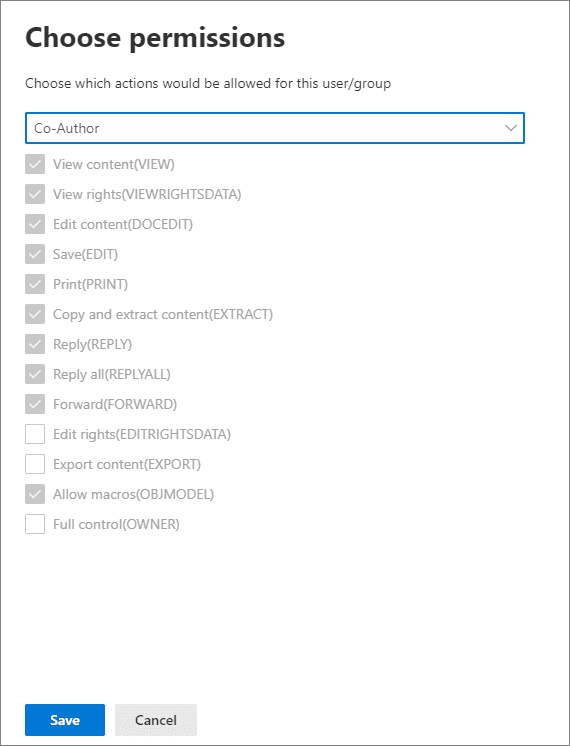

Aplicar restrições de uso de dados. Neste caso, é necessário implementar o IRM – a solução permite configurar o controle sobre a mensagem depois que ela é enviada. Quando o IRM é implementado, você cria rótulos de sensibilidade que restringem o uso dos dados – por exemplo, impedem que os dados das mensagens de e-mail sejam editados ou impressos. A lista de permissões disponíveis está aqui.

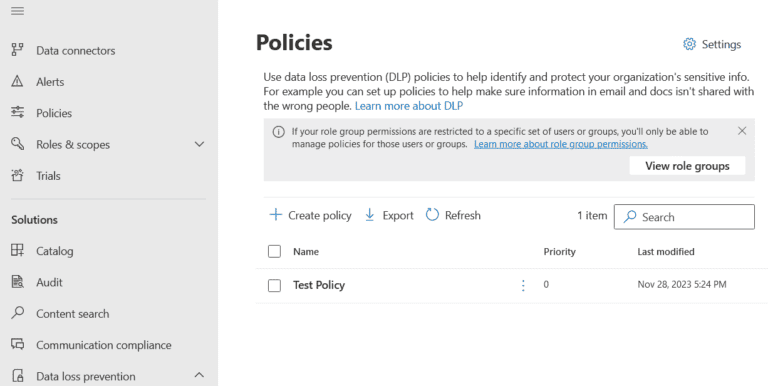

Use a Prevenção de Perda de Dados Microsoft Purview. Outra funcionalidade para evitar vazamentos de dados é a Prevenção de Perda de Dados (DLP), que pode ser configurada no portal Microsoft Purview, em Soluções > Prevenção de Perda de Dados. As políticas garantem que os dados sensíveis não saiam da empresa: as regras de DLP escaneiam o conteúdo do e-mail e executam as ações configuradas caso encontrem informações confidenciais. Por exemplo, organizações médicas configuram políticas de DLP para bloquear todas as mensagens de saída que contenham informações médicas confidenciais para evitar vazamentos de dados.

Outras Práticas de Prevenção de Ameaças

Use Configuração de Envio SMTP Seguro

Se precisar de usar o Microsoft 365 para enviar mensagens SMTP a partir das suas aplicações ou dispositivos multifuncionais, tem três opções: submissão de cliente SMTP, envio direto e retransmissão SMTP, conforme descrito aqui. Certifique-se de usar submissão de cliente SMTP sempre que possível, uma vez que autentica o remetente ao nível da caixa de correio e é considerado o modo mais seguro de enviar mensagens. Caso o seu dispositivo não suporte o envio autorizado (o que é muito raro nos dias de hoje), utilize retransmissão SMTP. Ao configurar o conector para a retransmissão, utilize autenticação por certificado, pois é mais fiável do que as conexões baseadas em endereço IP.

Ativar a Funcionalidade de Purga Automática de Última Hora;

As políticas de filtro de conexão do Exchange Online permitem configurar endereços IP confiáveis: todos os filtros de spam serão ignorados para as mensagens enviadas a partir do IP especificado (ou intervalos de endereços IP). Isso é considerado uma prática ruim, já que em caso de mudança de proprietário do bloco de endereços IP, seu sistema de email ficará vulnerável. Caso precise minimizar o bloqueio de mensagens falsos positivos de algum remetente, tente usar outras opções possíveis de lista de permissões, como Lista de Permissões do Locatário.

É isso. Espero que tenha gostado de aprender. O artigo “E-mail Seguro do Office 365: Melhores Práticas / Prevenção de Ameaças” está concluído. Leia também Melhores Práticas de Segurança do Office 365: Proteja o seu Office 365

As políticas de filtro de conexão do Exchange Online permitem configurar endereços IP confiáveis: todos os filtros de spam serão ignorados para as mensagens enviadas a partir do IP especificado (ou intervalos de endereços IP). É considerado uma prática ruim, uma vez que em caso de mudança do proprietário do bloco de endereços IP, seu sistema de e-mail se tornará vulnerável. Caso precise minimizar o bloqueio de mensagens falsos positivos de algum remetente, tente usar outras opções possíveis de listagem branca, como Lista de Permissão do Locatário.

É isso. Espero que tenha gostado de aprender. O artigo “E-mail Seguro do Office 365: Melhores Práticas / Prevenção de Ameaças” está concluído.

E-mail Seguro do Office 365: Melhores Práticas / Conclusão da Prevenção de Ameaças

Proteger a comunicação por email do Microsoft 365 requer uma abordagem multifacetada, considerando o cenário em constante evolução das ameaças cibernéticas. Ao implementar políticas de ameaças robustas, configurar validação de email e adotar medidas de prevenção de perda de dados, as organizações podem melhorar significativamente sua postura de segurança por email. A conscientização do usuário e treinamento contínuo, aliados a recursos avançados como treinamento de simulação de ataques, contribuem para uma defesa holística contra tentativas de phishing. À medida que a tecnologia avança, estar informado e ser proativo na adoção dos recursos de segurança mais recentes é crucial para manter um ambiente de comunicação por email resiliente.

Source:

https://infrasos.com/secure-office-365-email-best-practices-threat-prevention/