Ataques Golden Ticket: Como Detectar. Um ataque Golden Ticket é um ataque cibernético malicioso onde um ator de ameaça tenta acessar dados do usuário armazenados no Microsoft Active Directory (AD) para obter acesso quase irrestrito ao domínio de uma organização (arquivos, dispositivos, controladores de domínio, etc.). Isso contorna a autenticação padrão usando falhas no protocolo de autenticação de identidade Kerberos, que os atacantes utilizam para acessar o AD.

À medida que as organizações dependem cada vez mais de medidas de segurança robustas, entender a anatomia desses ataques torna-se crucial. Neste artigo, exploramos os mecanismos dos ataques Golden Ticket, lançando luz sobre as técnicas empregadas pelos atacantes e fornecendo insights acionáveis sobre métodos eficazes de detecção para proteger-se contra essa sofisticada violação de segurança.

Ataques Golden Ticket: Como os Atacantes Forjam Tickets e Como Detectar

Os funcionários já utilizam seus próprios dispositivos e redes para acessar os sistemas da empresa, expandindo a superfície de ataque além do perímetro tradicional à medida que as empresas se movem em direção à nuvem e adotam uma abordagem remota em primeiro lugar. Isso, por sua vez, aumentou o risco de os atacantes invadirem uma rede e usarem um ataque de Golden Ticket para obter acesso.

História do Ataque Golden Ticket

O termo “Golden Ticket” em cibersegurança, inspirado em “Charlie e a Fábrica de Chocolate” de Roald Dahl, simboliza um passe cobiçado. Assim como o bilhete dourado do romance concede acesso ao mundo exclusivo de Willy Wonka, um “Golden Ticket” em cibersegurança refere-se a um ticket Kerberos forjado, oferecendo acesso não autorizado.

Aqui está uma breve visão histórica:

- Desenvolvimento do Mimikatz:

-

- Benjamin Delpy criou o Mimikatz para demonstrar e abordar fraquezas de segurança nos protocolos de autenticação do Windows.

- A ferramenta ganhou atenção por sua capacidade de extrair senhas em texto plano, tickets Kerberos e outras informações sensíveis da memória.

2. Conceito de Ticket Dourado:

-

- “Golden Ticket” refere-se a um bilhete Kerberos falsificado concedendo acesso não autorizado e persistente à rede.

- Um atacante pode se passar por qualquer usuário e acessar recursos de rede usando um Golden Ticket feito com o Mimikatz ou ferramentas similares. Tudo isso sem precisar das credenciais do usuário.

3. Ameaças Persistentes Avançadas (APTs):

-

- Grupos de APT, conhecidos por sua natureza sofisticada e persistente, começaram a incorporar a técnica do Golden Ticket em suas estratégias de ataque.

- A técnica permite que os atacantes mantenham acesso de longo prazo a uma rede comprometida, tornando desafiador para os defensores detectar e mitigar a ameaça.

4. Mitigações e Defesas:

-

- Ao aumentar a consciência sobre o ataque Golden Ticket, organizações e profissionais de cibersegurança focaram em implementar mitigações.

- As melhores práticas incluem monitoramento regular do Active Directory para atividades incomuns, aplicação do princípio do menor privilégio e manter sistemas e software atualizados.

Mitigações envolvem conscientização elevada e medidas de segurança. Organizações enfatizam o monitoramento do Active Directory, a aplicação do princípio do menor privilégio e a manutenção de sistemas atualizados para combater o ataque Golden Ticket. Essa técnica exemplifica o contínuo jogo de gato e rato na cibersegurança, destacando a necessidade de medidas de segurança inovadoras para superar ameaças em evolução.

Processo de Ataque de Golden Ticket

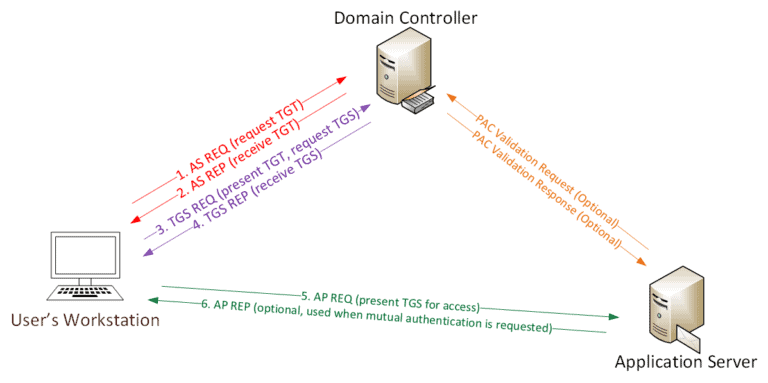

A key distribution center is typically used in Kerberos authentication to safeguard and confirm user identification. Using Kerberos authentication, it is unnecessary to ask the user for credentials repeatedly. Instead, we confirm the user’s identity and issue a ticket to them for access. The Distribution center has a ticket-granting server (TGS) to connect the user to the service server.

O banco de dados do Kerberos contém as senhas de todos os usuários verificados. O servidor de autenticação (AS) realiza a autenticação inicial do usuário. Se o AS for confirmado, o usuário recebe um Ticket de Concessão de Ticket do Kerberos (TGT), prova de autenticação.

Como os Atacantes Realizam Ataques de Golden Ticket

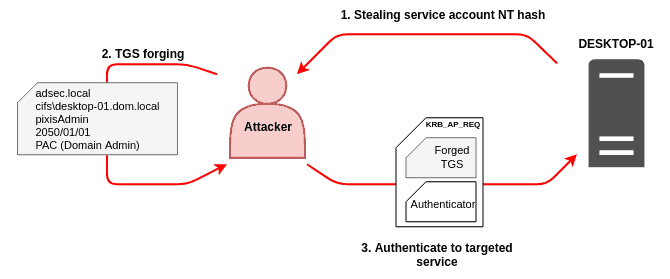

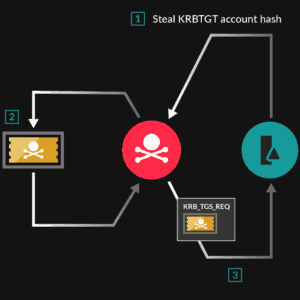

Um atacante precisa do nome de domínio totalmente qualificado, identificador de segurança do domínio, o hash da senha KRBTGT e o nome de usuário da conta para acessar e realizar um ataque de Golden Ticket. Os procedimentos a seguir explicam como um atacante obtém esses dados e como lançar o ataque.

Passo 1: Examine – Na fase inicial, o atacante precisa de acesso ao sistema existente, frequentemente alcançado por meio de e-mails de phishing. Esses e-mails enganosos são o ponto de entrada, permitindo aos atacantes examinar e reunir informações essenciais, como o nome de domínio.

Passo 2: Adquirir Acesso – Após obter acesso bem-sucedido ao controlador de domínio, o atacante obtém o hash NTLM da Conta de Serviço de Distribuição de Chave AD (KRBTGT). Técnicas como Pass-the-Hash (PtH) são empregadas, oferecendo uma vantagem ao eliminar a necessidade de quebrar senhas, ao contrário de outros métodos de roubo de credenciais.

Passo 3:Iniciar o Ataque – Munido com a senha KRBTGT, o atacante obtém um Ticket Granting Ticket (TGT), facilitando o acesso ao controlador de domínio e verificando a identidade do servidor. Os TGTs concedem ao atacante acesso irrestrito a recursos, permitindo-lhes delegar tarefas relacionadas ao domínio e gerar tickets.

Passo 4. Manter o Acesso – O ticket é válido por até 10 anos, e esse ataque frequentemente passa despercebido. Geralmente, os atacantes definem as chaves para serem válidas por um período mais curto para evitar detecção adicional.</di

Detectando Ataques de Golden Ticket

As organizações devem implementar vários procedimentos para ajudá-las a identificar possíveis ataques de Golden Ticket. Uma vez que um atacante tenha concluído a Etapa 2 e adquirido acesso, eles obtêm credenciais de login para ataques subsequentes. Os atacantes utilizam tecnologias automatizadas com dados de funcionários e clientes previamente descobertos para localizar contas ativas.

Dependendo se as credenciais de login são válidas, o Kerberos envia respostas diferentes quando recebe uma solicitação de TGT sem autenticação prévia. Os atacantes aproveitam isso e usam credenciais legítimas em ataques potenciais no futuro. As equipes de segurança podem procurar vários tickets de uma única fonte sem pré-autenticação.

Usando Detecção e Resposta Estendida (XDR)

A Detecção e Resposta Estendida (XDR) adota uma perspectiva holística sobre as operações de segurança. Ela assimila e analisa dados de diversas fontes dentro da infraestrutura de TI de uma organização, abrangendo endpoints, redes e plataformas de nuvem.

Os dados de ameaças são coletados pelos sistemas XDR de várias ferramentas dentro do conjunto de tecnologia de uma organização, facilitando um procedimento de caça a ameaças mais rápido e de resposta. Com dados de ameaças integrados de todo o conjunto tecnológico, as soluções XDR podem combinar todas as detecções e respostas em um único console de comando, permitindo que uma organização identifique um ataque Golden Ticket mais rapidamente.

Dicas para Prevenir Ataques Golden Ticket

Ataques Golden Ticket exigem um ambiente comprometido, pois são ataques pós-exploração. As seguintes diretrizes ajudam a prevenir o acesso de intrusos.

Dica 1: Proteger o Active Directory

Proteger o Active Directory (AD) é fundamental, pois um endpoint ou carga de trabalho comprometidos ameaçam significativamente toda a empresa. Implementar princípios de Confiança Zero, enfatizando a verificação e autorização contínuas, protege o AD e as identidades dos usuários. Aplicar o princípio do menor privilégio (POLP), que melhora a segurança do AD alocando privilégios de acesso com base nas atividades do trabalho. É imperativo manter a visibilidade sobre o acesso do usuário.

Dica 2: Priorize a Prevenção do Roubo de Credenciais

Concentre-se em prevenir o roubo de credenciais, um precursor comum delineado no Passo 1 do processo de ataque. O treinamento da equipe para identificar e frustrar tentativas de phishing é essencial para bloquear o acesso inicial dos atacantes. Utilizar ferramentas de higiene de TI é fundamental para manter a segurança das credenciais, garantindo sua segurança e aplicando alterações de senha. Essa abordagem proativa aumenta a probabilidade de detectar e frustrar ataques de Golden Ticket em sistemas comprometidos.

Dica 3: Adote a Caça às Ameaças

A caça às ameaças liderada por humanos desempenha um papel crucial na identificação e no combate a ataques sorrateiros que utilizam credenciais roubadas, especialmente no caso de um ataque de Golden Ticket que pode escapar das ferramentas de segurança automatizadas. A caça às ameaças envolve profissionais qualificados operando sob a aparência de usuários legítimos para descobrir ameaças sutis. Alavancando a expertise adquirida a partir de encontros diários com atores de ameaças persistentes avançadas (APT), equipes de caça às ameaças examinam milhões de ameaças potenciais diariamente, distinguindo entre leads legítimos e maliciosos e emitindo alertas quando necessário.

Ataques Golden Ticket: Como detectar

À medida que o mundo digital continua a enfrentar uma tempestade de ameaças cibernéticas, a ameaça dos ataques Golden Ticket sublinha a importância de estratégias de defesa proativas. A vigilância contra a exploração habilidosa das vulnerabilidades de autenticação não é apenas uma opção, mas uma necessidade na proteção de redes sensíveis. Com mecanismos robustos de detecção, as organizações reforçam suas defesas cibernéticas e mitigam os riscos impostos por essas infiltrações clandestinas, garantindo um futuro digital resiliente e seguro.

Source:

https://infrasos.com/golden-ticket-attacks-how-to-detect/