Gerenciar usuários e permissões pode ser terrível, especialmente se você está começando como administrador. Mas a boa notícia é que o Centro Administrativo do Active Directory (ADAC) está bem próximo.

Seja criando um usuário, redefinindo uma senha ou alterando permissões de usuário, o ADAC está preparado para a tarefa. E neste tutorial, você aprenderá como implantar e utilizar o ADAC em um nível profissional.

Empolgado? Continue lendo e inicie sua jornada como administrador com o ADAC!

A FREE read only tool that scans your AD and generates multiple interactive reports for you to measure the effectiveness of your password policies against a brute-force attack. Download Specops Password Auditor now!

Pré-requisitos

Se você planeja seguir os exemplos deste tutorial, certifique-se de ter um servidor Windows. Este tutorial utiliza o Windows Server 2019, mas versões posteriores também funcionarão.

Instalando o Active Directory no Windows Server 2019+

O Active Directory (AD) é um serviço de diretório que permite a administradores, como você, gerenciar permissões e controlar o acesso a recursos de rede. Mas como o AD não vem instalado por padrão no seu Windows Server, você precisará instalá-lo via Gerenciador do Servidor.

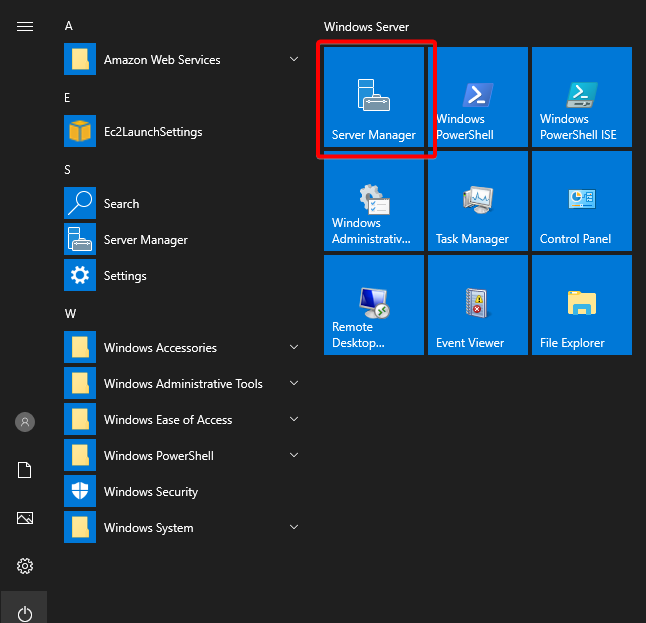

1. Abra o Gerenciador do Servidor no menu Iniciar.

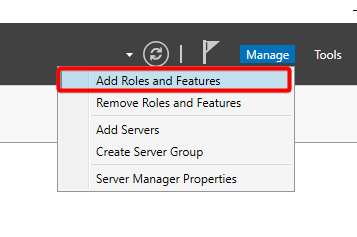

2. No Gerenciador do Servidor, clique em Gerenciar (canto superior direito) e selecione a opção Adicionar Funções e Recursos. Um assistente de instalação aparece, onde você pode instalar o AD.

3. Marque a opção Pular esta página por padrão e clique em Avançar, pois esta página é puramente introdutória.

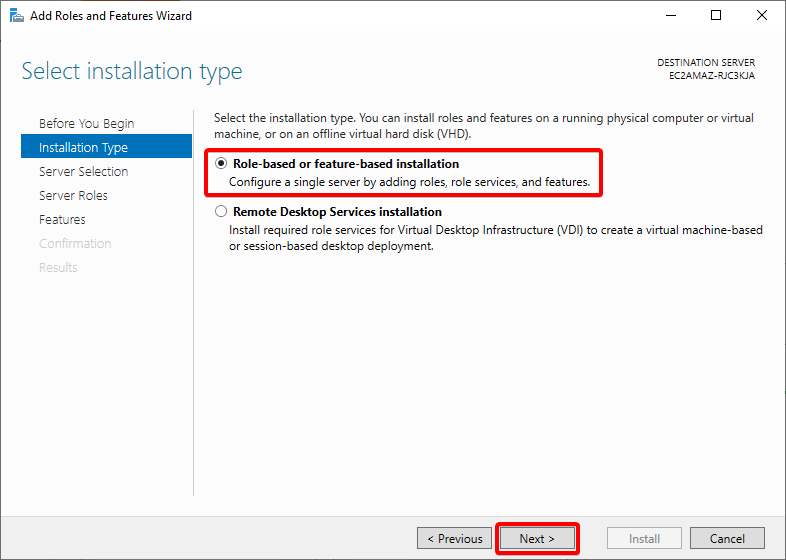

4. Na seção Tipo de Instalação, escolha a instalação baseada em função ou recurso, já que você está trabalhando em um único servidor, não faz parte de um VDI, e clique em Avançar.

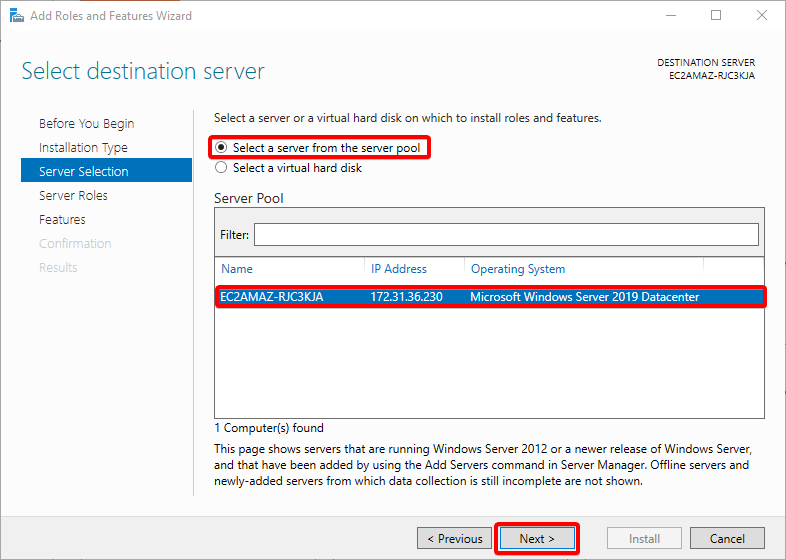

5. Agora, selecione a opção Selecionar um servidor do pool, escolha o servidor relevante como destino para a instalação e clique em Avançar.

Selecionar o servidor que você deseja que seja seu DC é crucial neste processo. Se você estiver trabalhando no primeiro host em seu ambiente, haverá apenas um servidor no pool. Mas se estiver em um ambiente ao vivo com serviços existentes, você verá os outros servidores do ambiente.

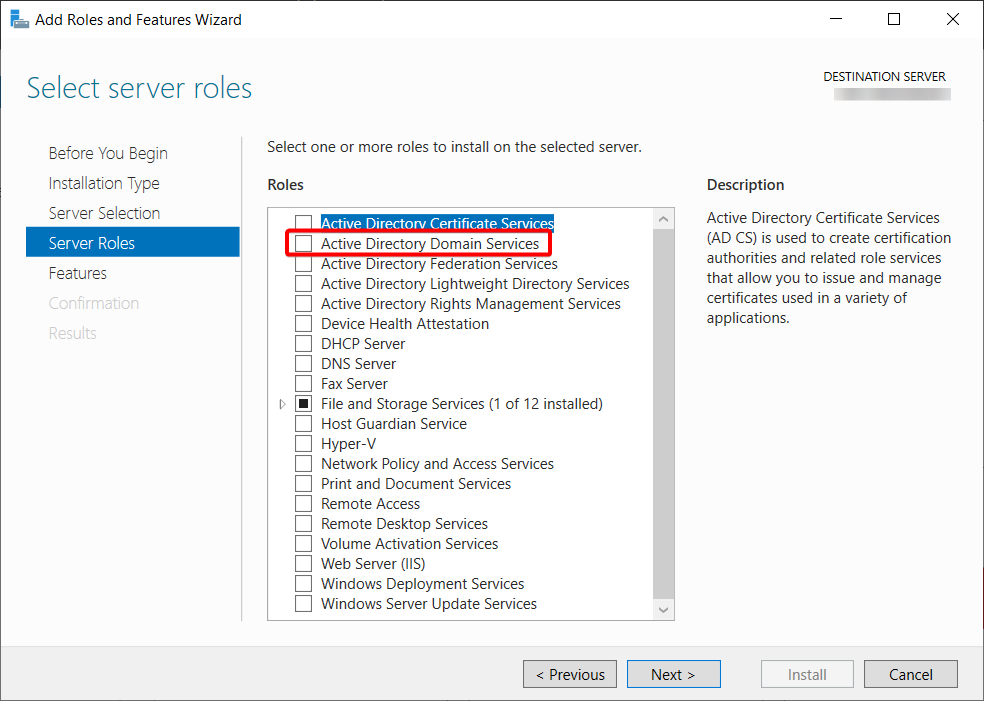

6. Marque a opção Serviços de Domínio do Active Directory, o que pode abrir uma janela adicional se os recursos dependentes estiverem ausentes.

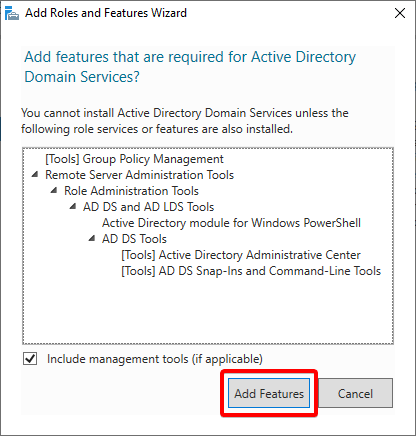

7. Confirme as dependências e clique em Adicionar Recursos.

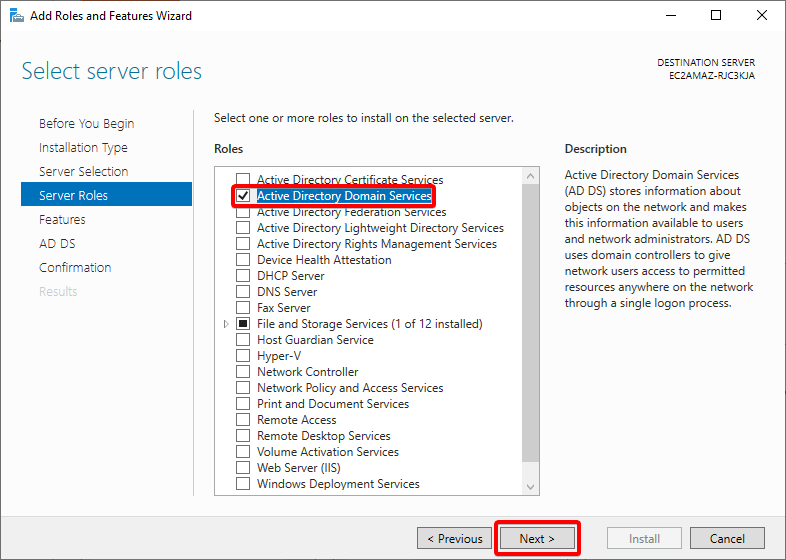

8. Confirme que a opção Serviços de Domínio do Active Directory está selecionada e clique em Avançar.

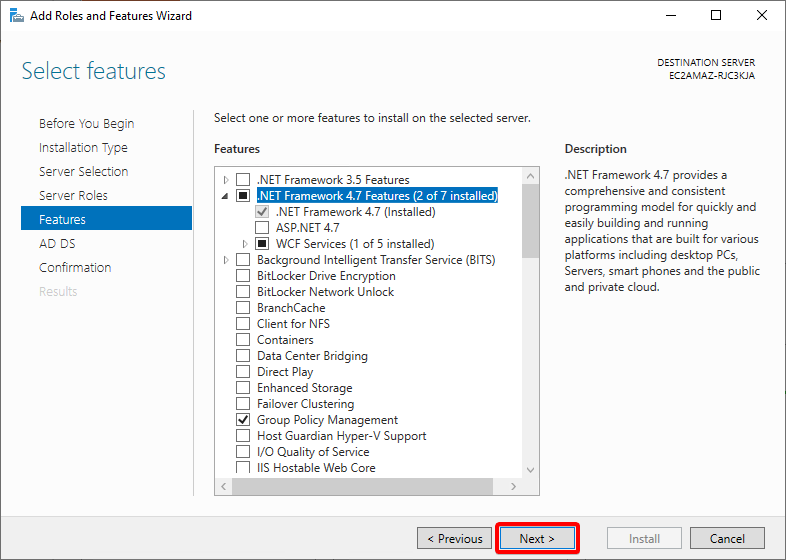

9. Deixe tudo como padrão na seção Recursos e clique em Avançar.

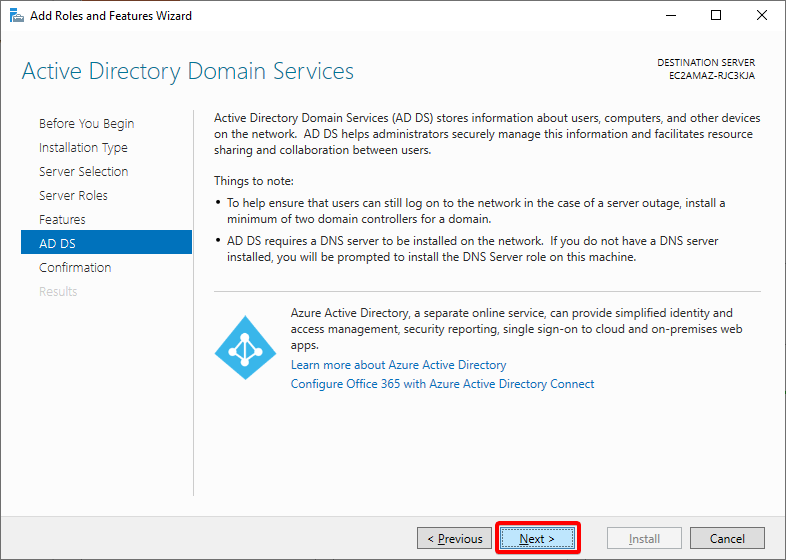

10. Fique à vontade para revisar a introdução ao AD DS e clique em Avançar.

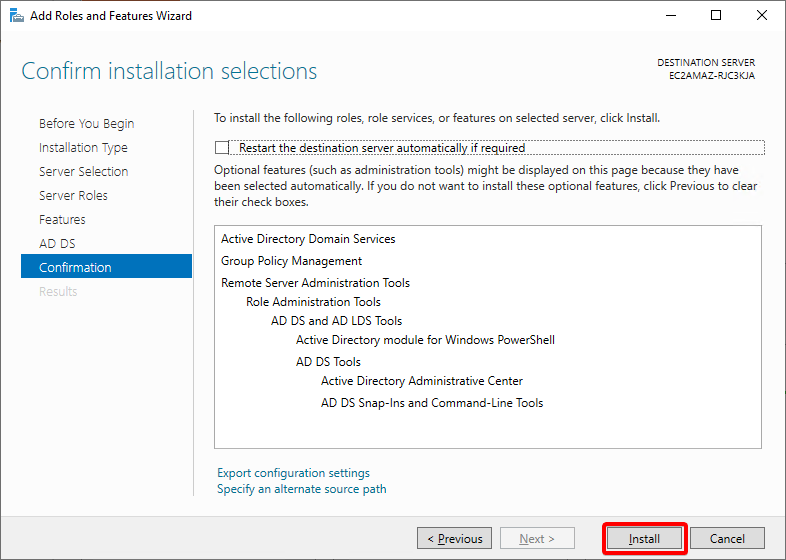

11. Confirme suas seleções de instalação e clique em Instalar. Fazendo isso, inicia-se a instalação do AD em seu servidor.

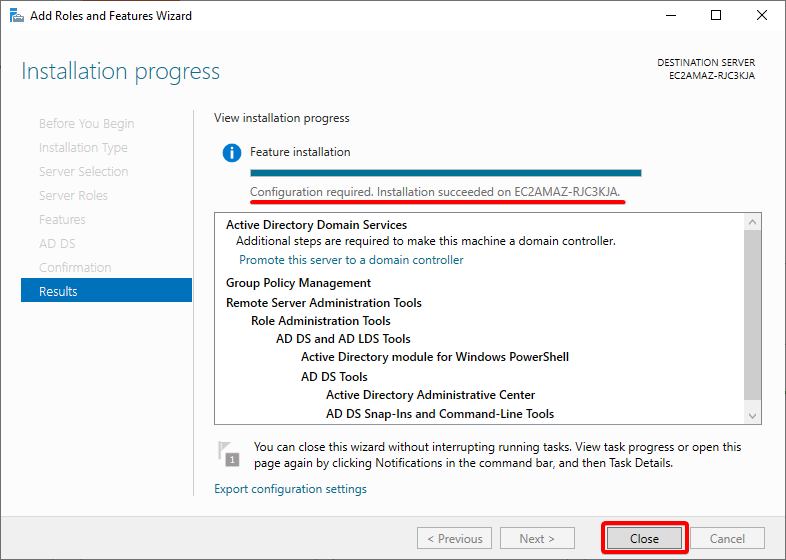

12. Por fim, clique em Fechar assim que a instalação for concluída. Você instalou com sucesso o ADAC e, a partir daqui, poderá experimentar uma gestão flexível do AD.

Configurando a Instalação do AD

Mesmo após a instalação, o AD ainda requer configuração para que o servidor seja promovido a controlador de domínio. Fazer isso permite que seu servidor se torne autoritário para um domínio AD, o que é essencial para que os hosts reconheçam qual servidor é o controlador de domínio.

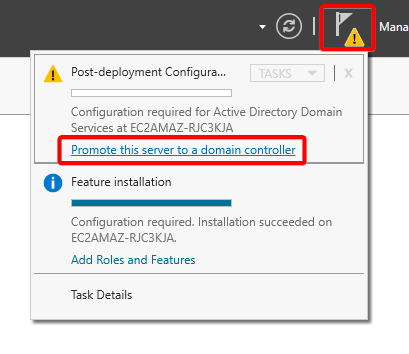

1. No Gerenciador do Servidor, selecione o ponto de exclamação amarelo próximo à bandeira (canto superior direito) e clique no link Promover este servidor a controlador de domínio.

O Assistente de Configuração dos Serviços de Domínio do Active Directory será aberto, onde você configurará seu novo controlador de domínio.

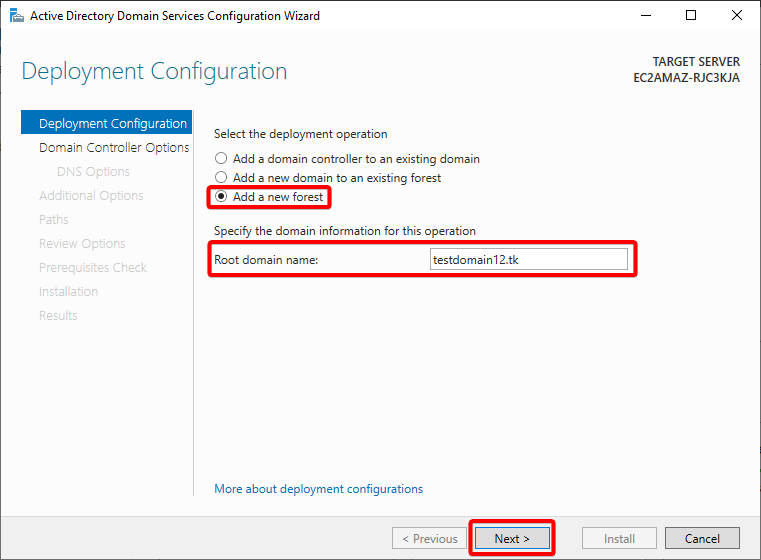

2. Na Configuração de Implantação, selecione a opção Adicionar um novo domínio. Um domínio é uma estrutura usada pelo AD para definir e agrupar domínios.

Especifique o nome do domínio raiz e clique em Avançar. A escolha deste tutorial para o nome do domínio raiz é testdomain12.tk.

Neste tutorial, você criará um novo domínio, mas é possível unir-se a um domínio existente para expandir sua infraestrutura.

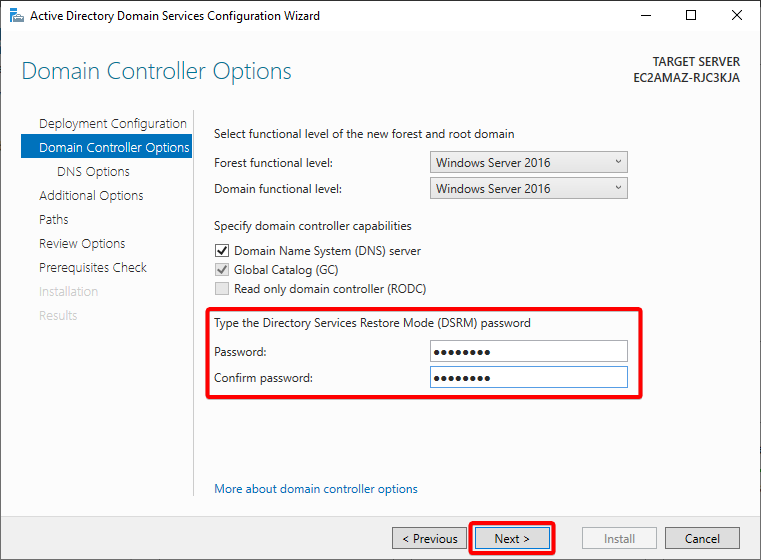

3. Deixe as configurações padrão nas Opções do Controlador de Domínio e defina apenas a senha desejada.

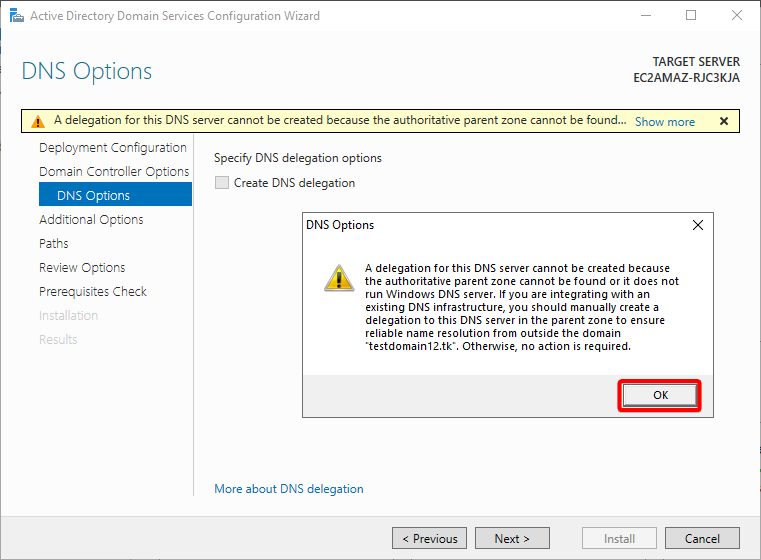

Se o seu servidor não conseguir encontrar um pai autoritário para o DNS, você encontrará a seguinte mensagem de aviso.

Esta mensagem apenas lembra você de definir corretamente os registros DNS existentes para resolver corretamente o nome do seu domínio. Esta ação se aplica apenas quando você deseja integrar seu domínio à infraestrutura existente.

Se não for o caso, e você estiver construindo uma nova infraestrutura com este servidor como seu novo host DNS pai, ignore esta mensagem.

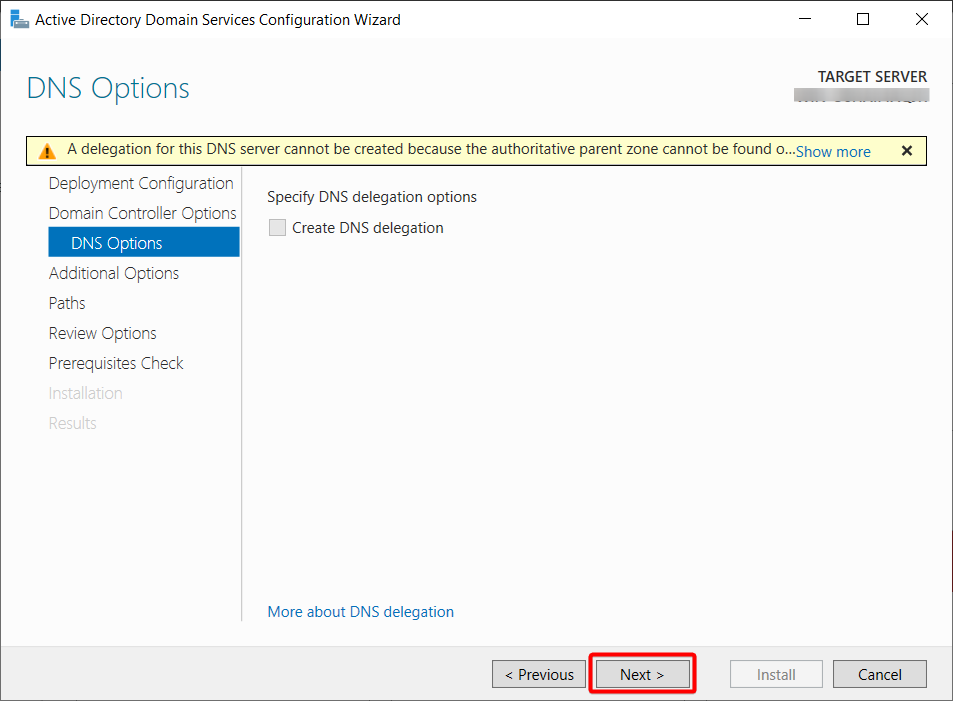

4. Deixe a opção de criar a delegação DNS desmarcada e clique em Avançar.

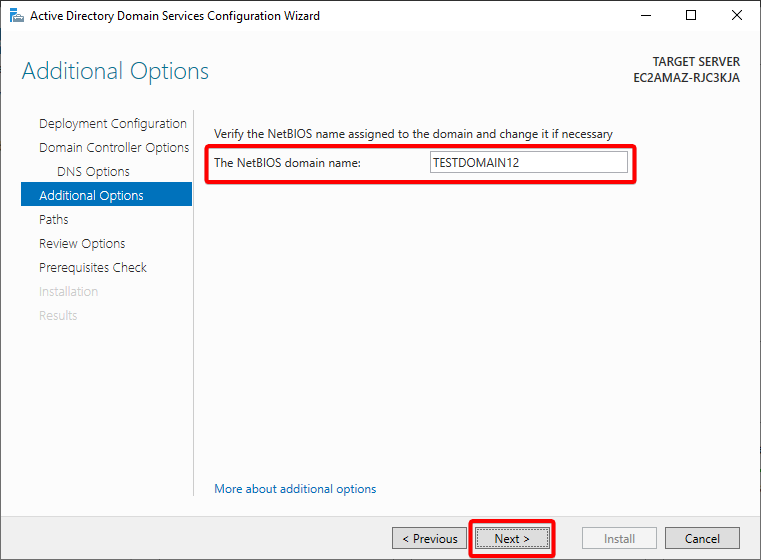

5. Agora, deixe o nome de domínio NetBIOS padrão e clique em Avançar.

Por padrão, o assistente define o nome de domínio NetBIOS como uma versão abreviada do nome de domínio que você forneceu no nome de domínio raiz no passo dois.

Mesmo que você possa alterar o nome de domínio NetBIOS, é uma prática recomendada deixar como padrão porque está relacionado ao seu domínio.

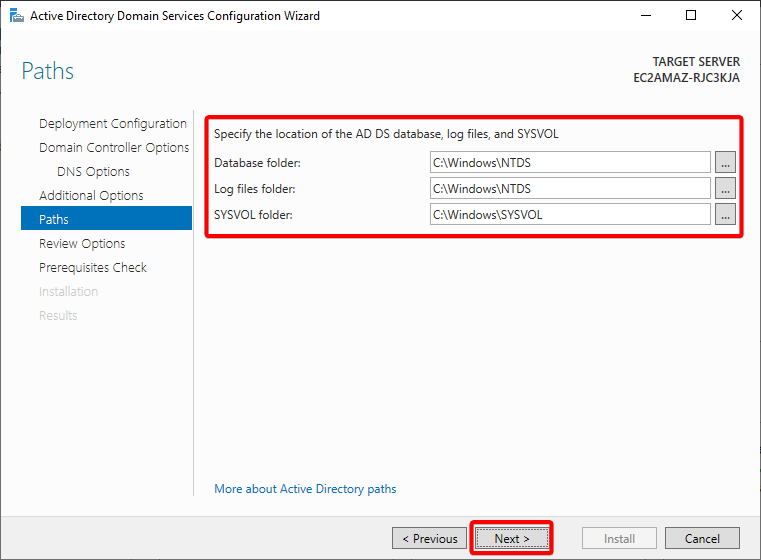

6. Como nos passos anteriores, deixe os caminhos padrão para definir os diretórios locais da instalação.

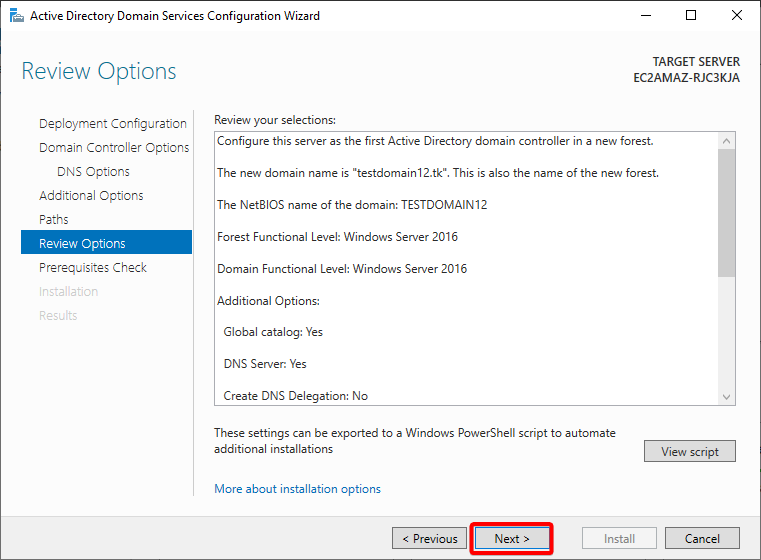

7. Revise as opções para a sua instalação e clique em Avançar quando estiver satisfeito com tudo.

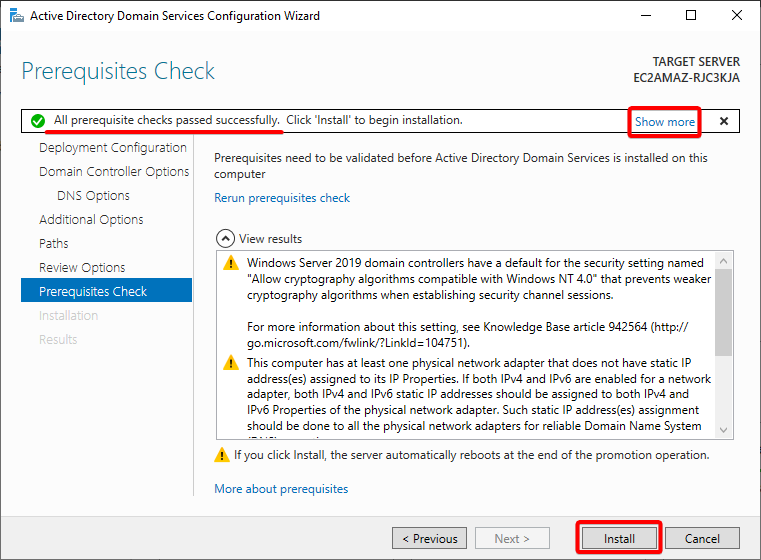

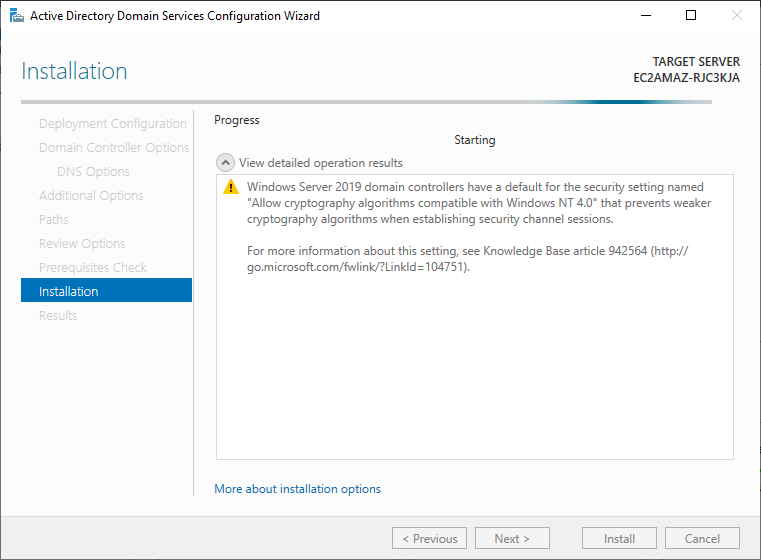

8. Clique em Instalar assim que o assistente validar sua configuração e garantir que tudo esteja pronto para o deployment.

Se você ver a mensagem Todos os pré-requisitos verificados com sucesso, conforme mostrado abaixo, você está pronto para prosseguir com a instalação. Caso contrário, clique em Mostrar mais e investigue mais.

Após a conclusão da instalação, seu servidor será reiniciado.

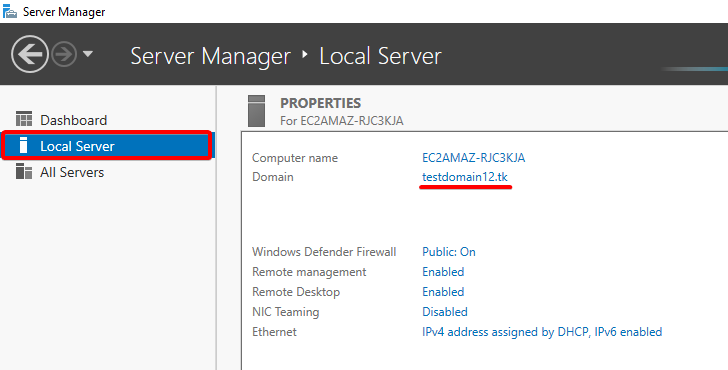

9. Por fim, abra o Gerenciador do Servidor após o reinício e navegue até a guia Servidor Local (painel esquerdo). Você verá que o grupo de trabalho mudou para o nome de domínio raiz (testdomain12.tk), confirmando que seu servidor agora está no domínio.

Criando uma Unidade Organizacional

Brazilian Portuguese

Uma Unidade Organizacional (OU) é um recipiente projetado para organizar seu ambiente, mantendo as coisas organizadas e seguras. As OUs são especialmente úteis ao definir permissões específicas para os membros da OU.

Para criar uma OU no diretório principal da floresta do seu domínio:

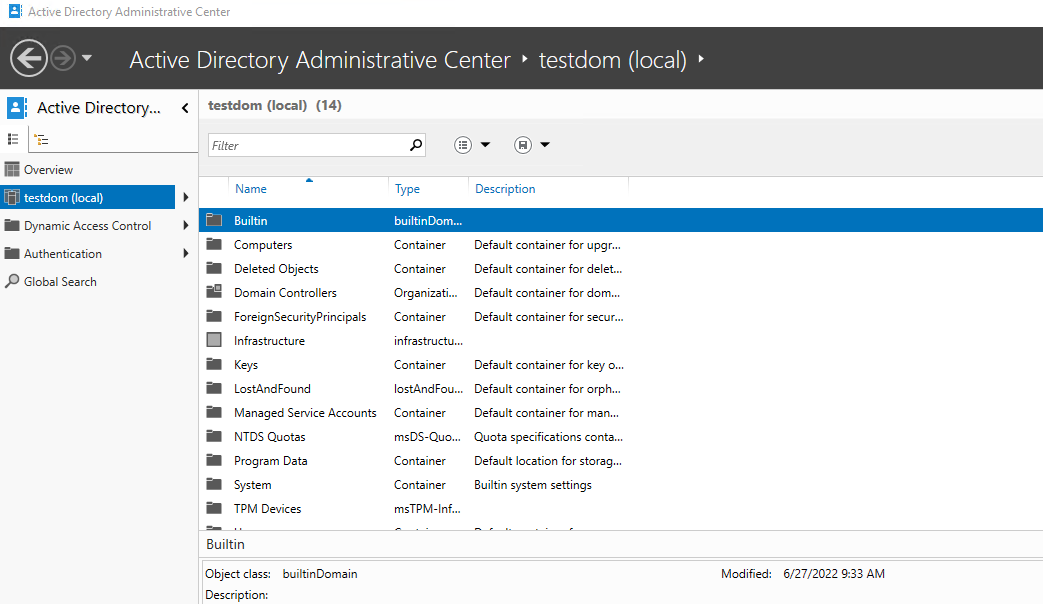

1. Abra o Centro Administrativo do Active Directory (ADAC) no Menu Iniciar.

2. Uma vez que o ADAC estiver aberto, selecione seu domínio gerenciado no painel esquerdo, conforme mostrado abaixo.

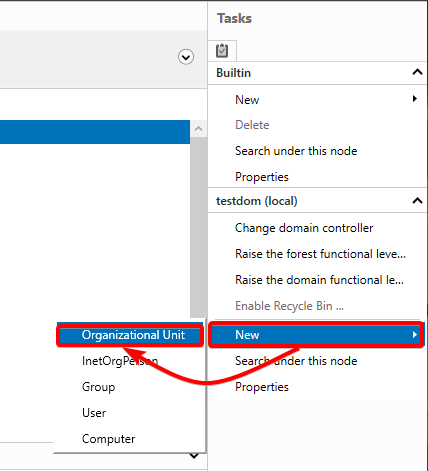

3. No painel de Tarefas (extremo direito), selecione Novo —> Unidade Organizacional sob o domínio selecionado. Isso abrirá uma caixa de diálogo onde você pode configurar uma nova OU (passo quatro).

Se o painel de Tarefas não estiver sendo exibido por padrão, clique em Gerenciar (canto superior direito) —> Painel de Tarefas.

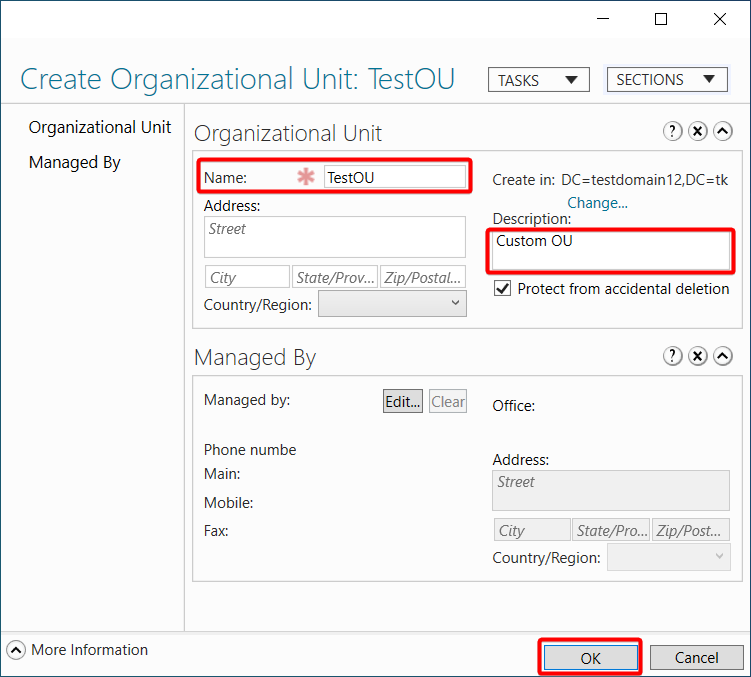

4. Agora, especifique um Nome e uma Breve Descrição para a nova OU e clique em OK para criar a OU. Este tutorial utiliza TestOU como nome da OU.

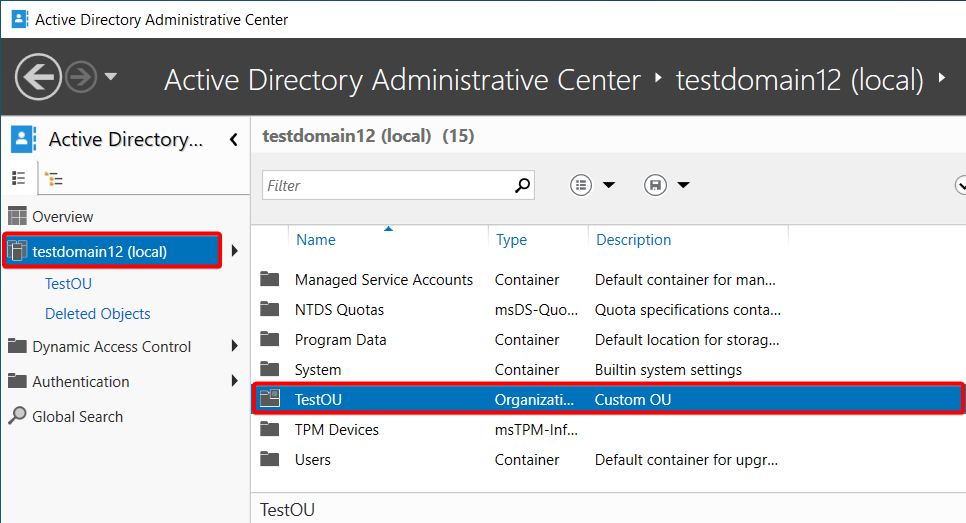

5. Por fim, selecione seu domínio e confirme a existência da nova OU, conforme mostrado abaixo.

Adição de Usuários a uma Unidade Organizacional

Os funcionários precisam de acesso aos recursos da organização ao integrarem à empresa. Tipicamente, sua primeira tarefa é adicionar uma conta de usuário no AD e fornecer permissões necessárias posteriormente.

Para adicionar usuários à sua OU:

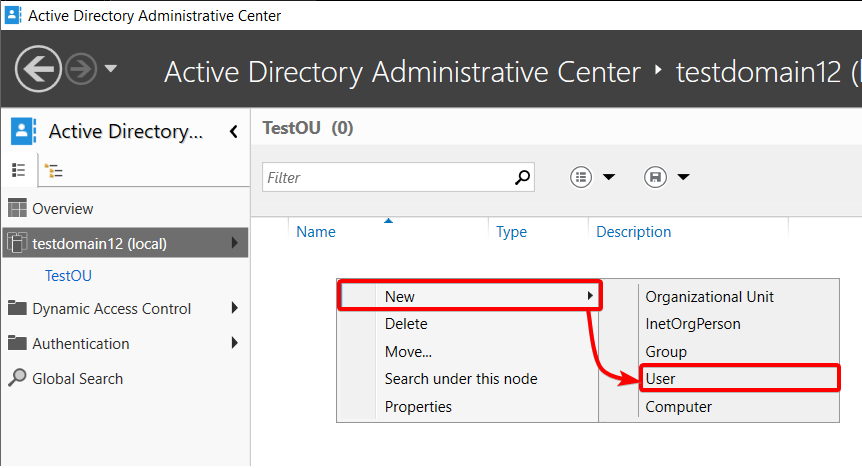

1. Dê um duplo clique no diretório ou OU desejado. Acessando a OU recém-criada

2. Em seguida, clique com o botão direito na lista de tabelas em branco —> Novo —> Usuário para iniciar a criação de um novo usuário.

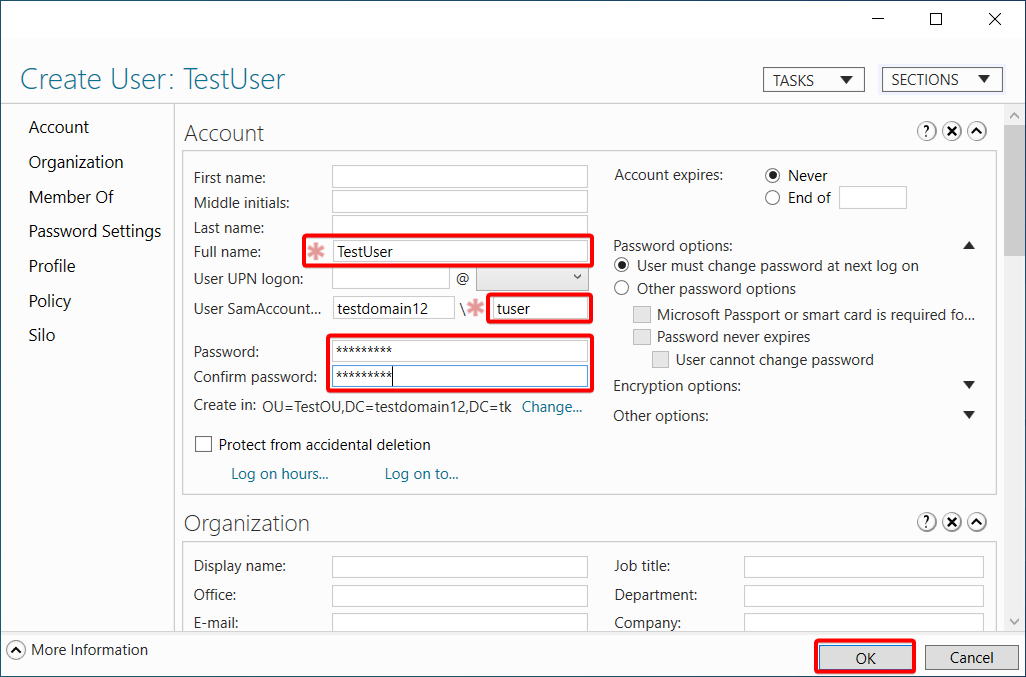

3. Por fim, preencha os campos obrigatórios (marcados com asteriscos vermelhos) junto com a senha do usuário e clique em OK para criar o novo usuário.

O nome completo e o logon do SamAccountName do usuário são os únicos campos obrigatórios. No entanto, como você pode ver pela quantidade de campos opcionais, muitos campos personalizáveis estão disponíveis. Por exemplo, o nome completo, iniciais do meio e sobrenome serão traduzidos para a conta do usuário e qualquer aplicativo que utiliza SSO (integração de logon de usuário do AD).

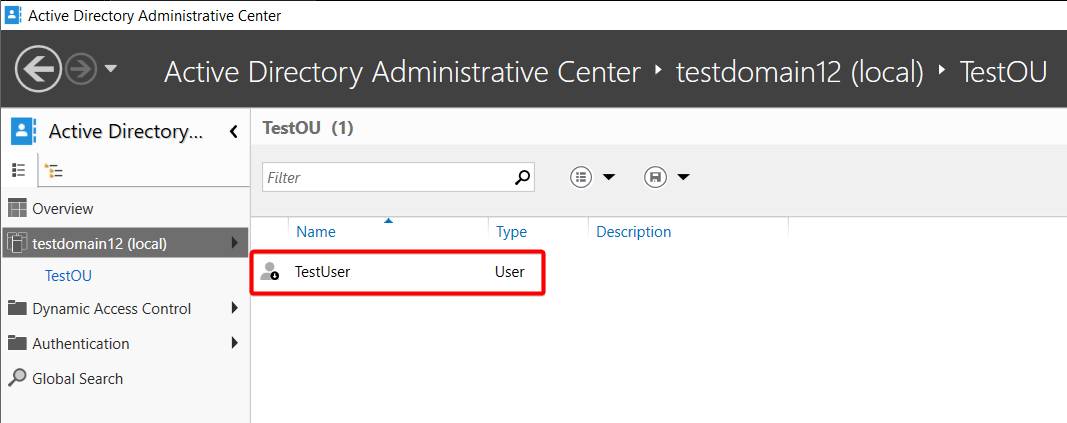

De volta à janela principal do ADAC, você verá o usuário recém-criado em sua Unidade Organizacional.

Redefinindo Senhas de Usuários

Talvez um dos usuários tenha esquecido sua senha (o que acontece o tempo todo). Se for o caso, você precisará encontrar o usuário em questão e redefinir sua senha. Felizmente, o ADAC está preparado para essa tarefa.

Para redefinir a senha de um usuário:

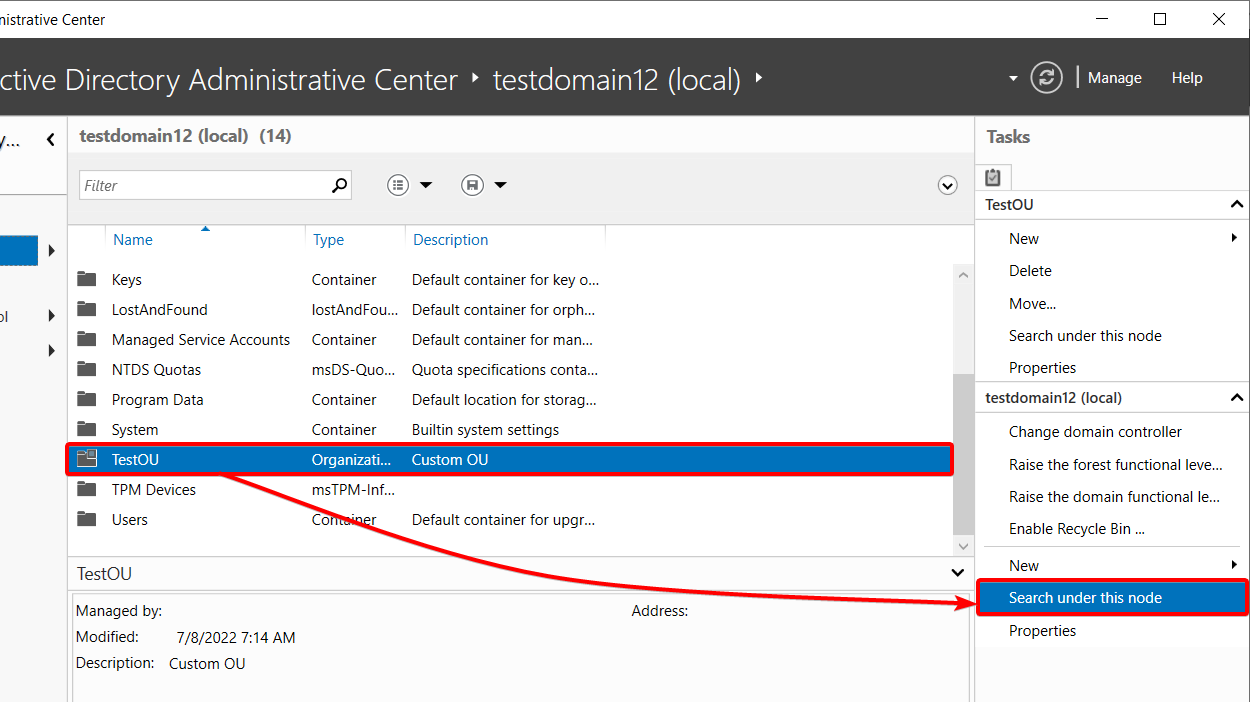

1. Abra o ADAC, destaque o domínio onde o usuário está localizado e clique em Pesquisar sob esta opção de nó no painel de tarefas, como mostrado abaixo.

A Global Search option appears on the left pane (step three).

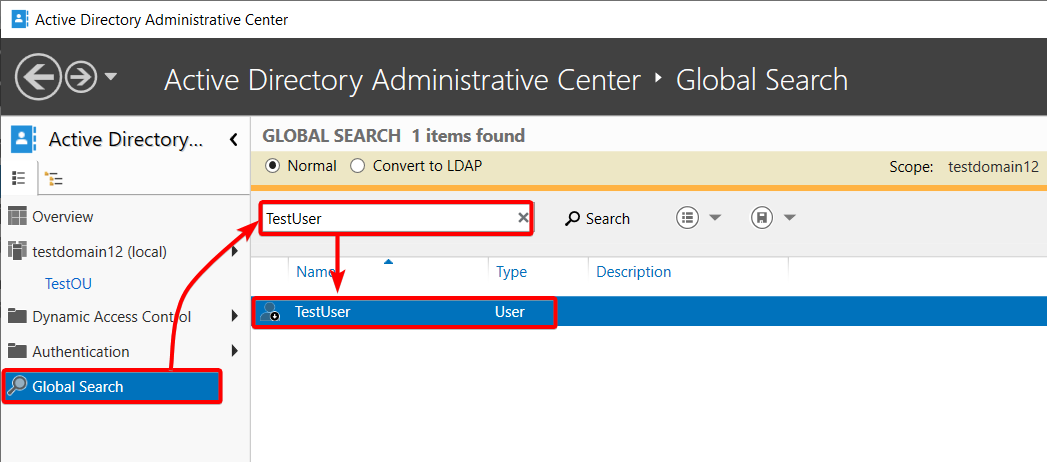

2. Em seguida, clique na opção de Pesquisa Global (painel esquerdo), insira o nome de usuário (ou qualquer atributo de identificação do usuário, como nome ou sobrenome) e pressione Enter para procurar o usuário.

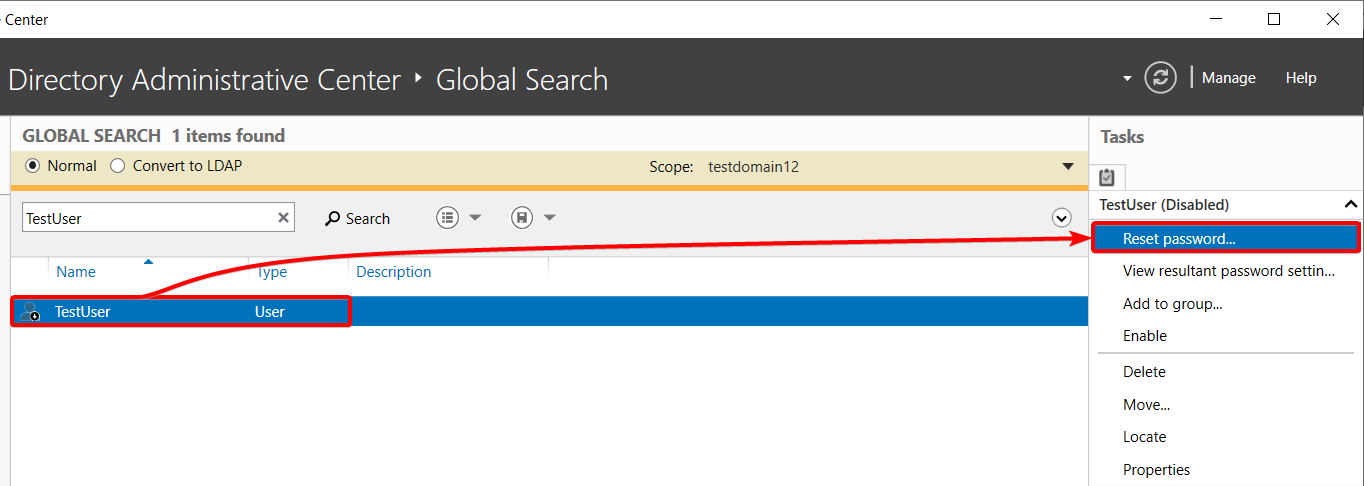

3. Selecione o usuário e clique em Redefinir senha no painel de tarefas. Uma caixa de diálogo será aberta onde você pode redefinir a senha do usuário (passo quatro).

Se você estiver excluindo um usuário ou qualquer objeto do AD, escolha a opção Excluir. Quando os funcionários deixam a empresa, excluir as contas de usuário no AD é essencial para encerrar o acesso, impedindo que eles entrem novamente e causem problemas.

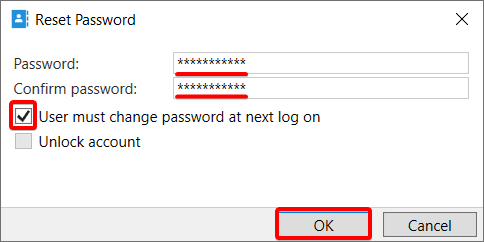

Por último, redefina a senha do usuário com o seguinte:

- Coloque uma senha aleatória e confirme a senha. Faça com que a senha atenda aos requisitos da sua organização.

- Marque a opção O usuário deve alterar a senha no próximo logon ativada para exigir que o usuário altere a senha antes de fazer login na conta.

- Clique em OK para finalizar a redefinição da senha do usuário.

Restaurando um Usuário ou Qualquer Objeto AD

Quando você exclui acidentalmente um objeto, como um usuário ou um grupo, você precisará recuperar esse objeto. Mas como fazer isso? Você pode recuperar qualquer objeto desde que a Lixeira esteja ativada.

Então, antes de fazer mudanças drásticas no seu domínio, certifique-se de ativar a Lixeira primeiro:

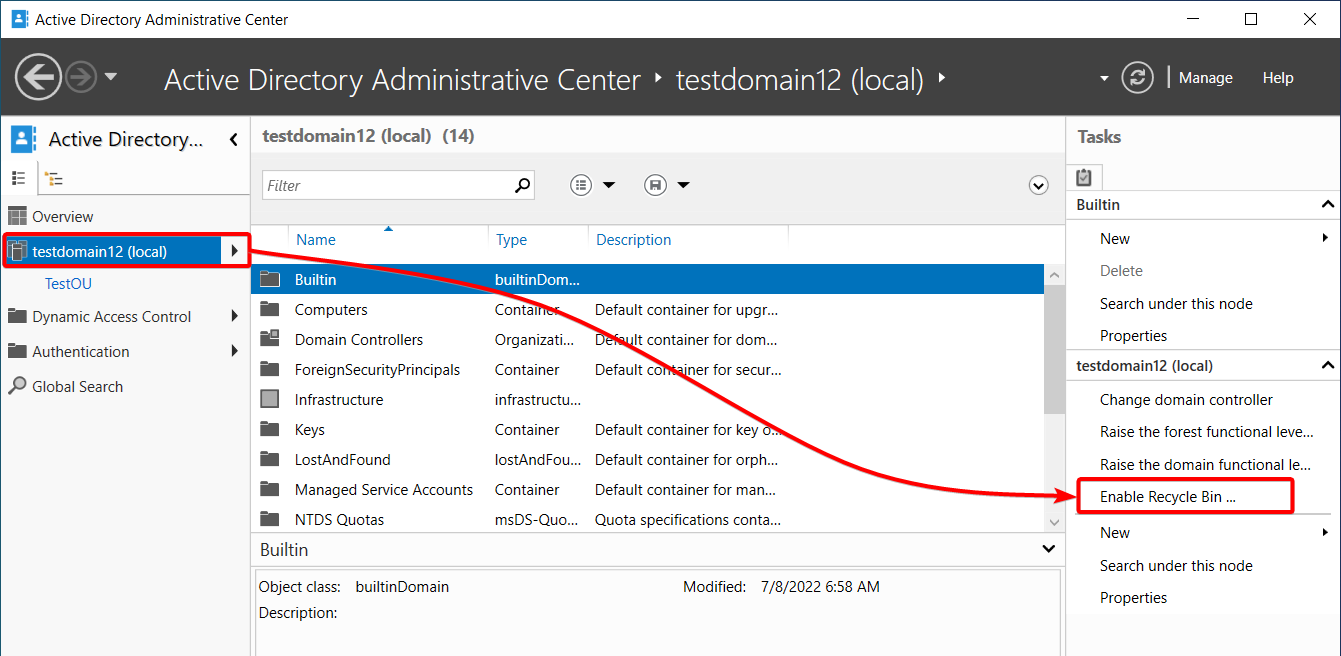

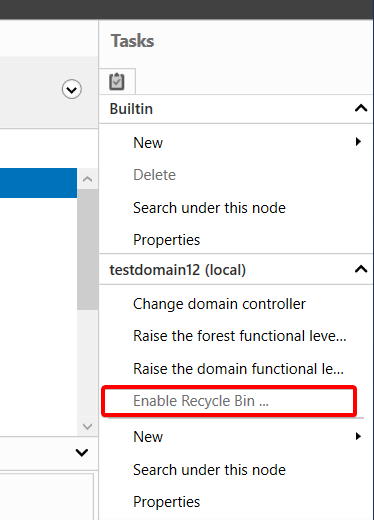

1. Selecione o domínio relevante (painel esquerdo) e clique na opção Ativar Lixeira nas tarefas (Tasks) conforme mostrado abaixo, para ativar a Lixeira.

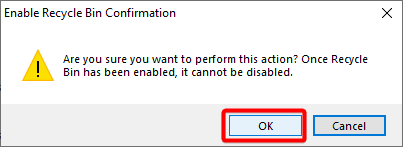

2. Em seguida, clique em OK quando solicitado com a mensagem abaixo para confirmar a ativação da Lixeira.

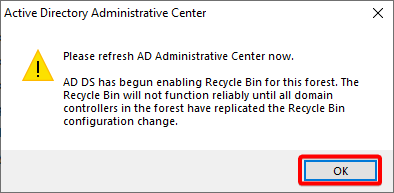

3. Clique em OK novamente para confirmar as alterações.

4. Pressione a tecla F5 para atualizar o ADAC, e a opção Ativar Lixeira agora estará desativada, indicando que a Lixeira está ativada.

Agora você pode excluir objetos com segurança e recuperá-los quando necessário.

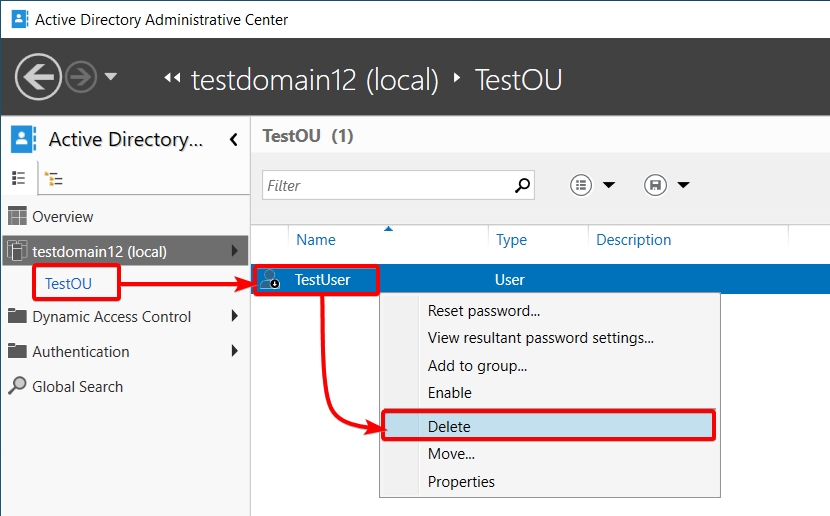

5. Agora, exclua um usuário com o seguinte:

- Navegue até o seu domínio.

- Selecione a UO onde o usuário reside.

- Clique com o botão direito do mouse no usuário e selecione a opção Excluir para remover o usuário.

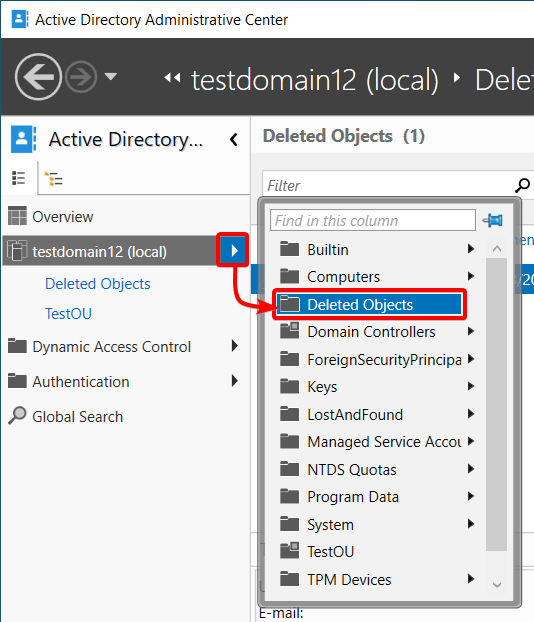

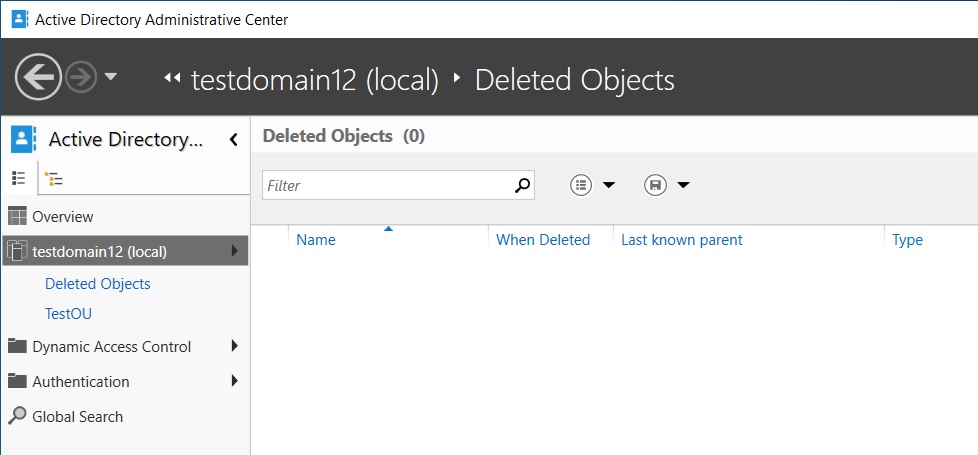

6. Clique na seta para a direita ao lado do seu domínio (painel esquerdo) e selecione o contêiner Objetos Excluídos para ver a lista de todos os objetos excluídos.

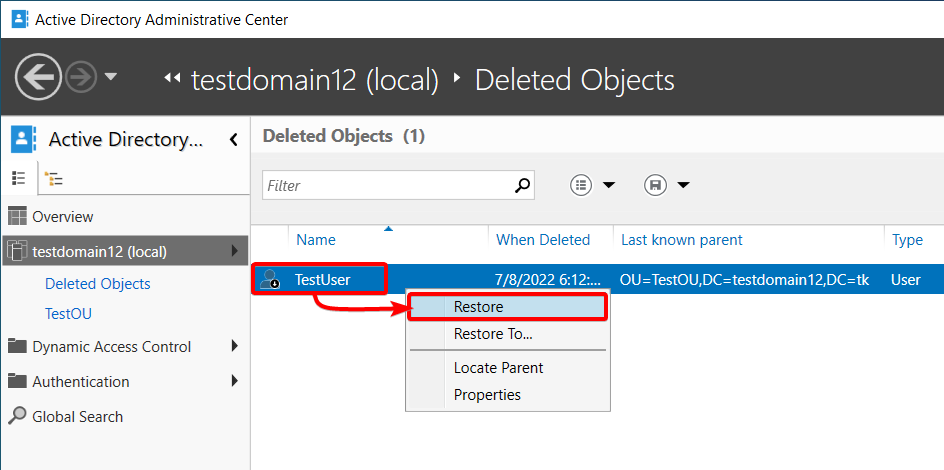

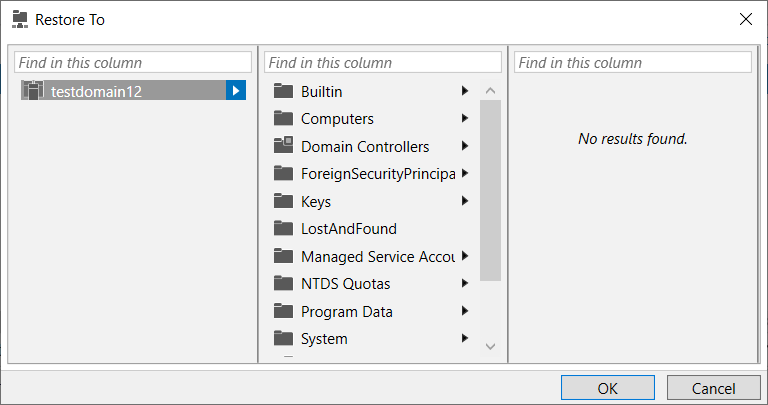

7. Clique com o botão direito do mouse no usuário na lista de objetos excluídos e selecione a opção Restaurar para restaurar o usuário para sua UO original. Mas se preferir restaurar o usuário para um contêiner/UO diferente, escolha a opção Restaurar Para.

Se optar por restaurar o usuário para um local diferente, a janela pop-up abaixo aparece onde você pode selecionar o local de restauração.

Uma vez restaurado, o usuário desaparece do contêiner Objetos Excluídos.

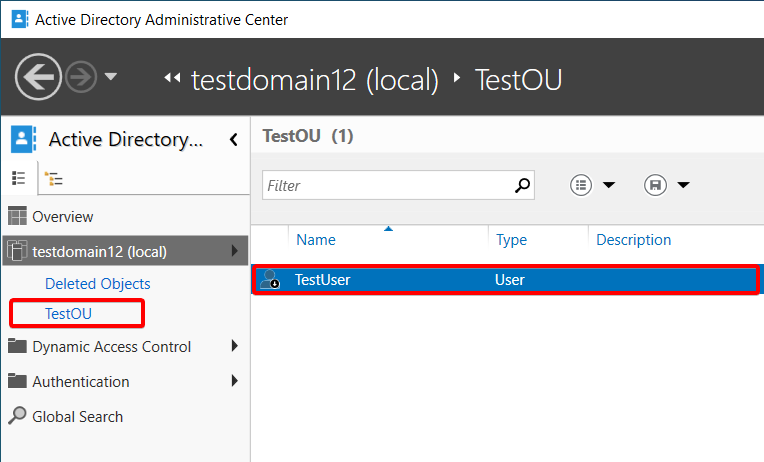

8. Por fim, clique na UO onde você criou o usuário, e você verá que o usuário está de volta à UO.

Visualizando o Histórico do PowerShell no ADAC

Suponha que um de seus colegas tenha feito alterações não autorizadas no seu controlador de domínio. Naturalmente, você precisará ver o histórico e verificar quais alterações foram feitas o mais rápido possível, e o ADAC pode ajudar.

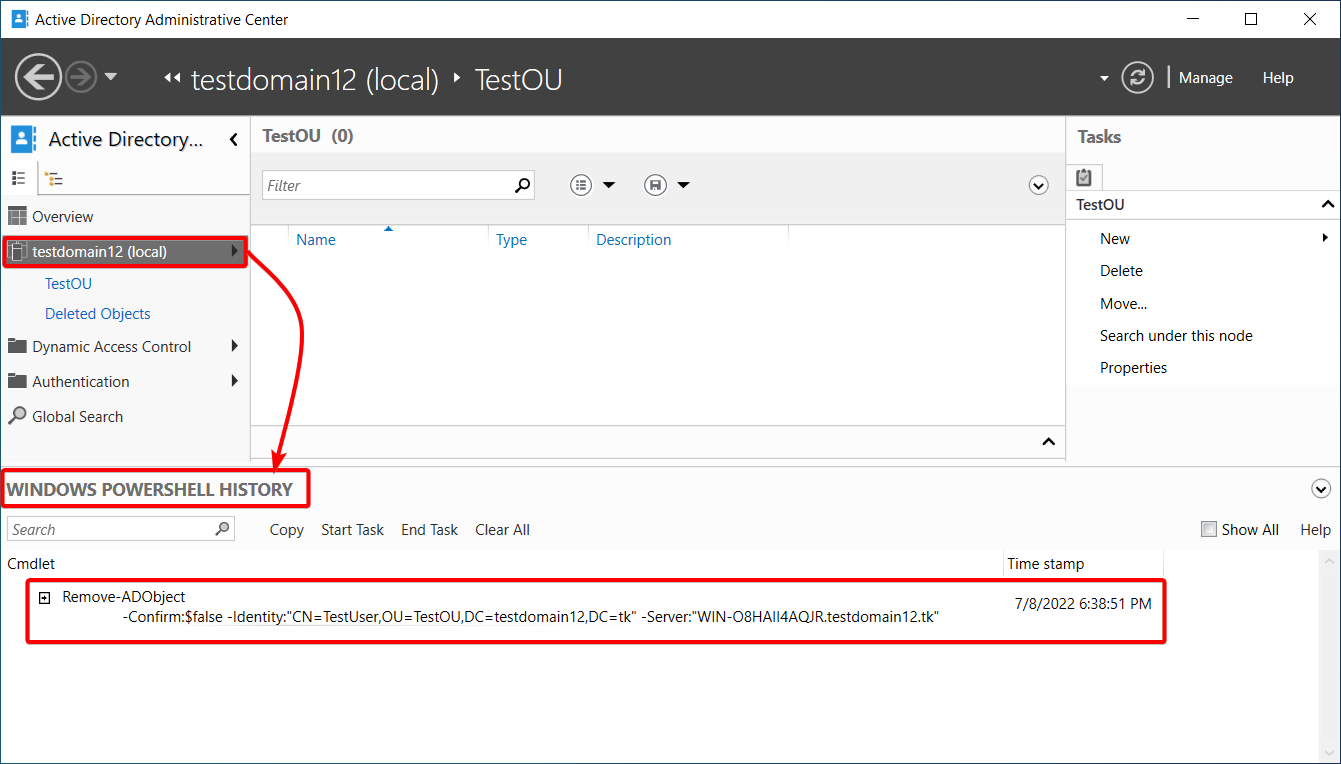

Navegue até o seu domínio e clique na seção HISTÓRICO DO WINDOWS POWERSHELL na parte inferior para expandir a seção, já que ela é minimizada por padrão.

Uma vez expandido, você pode ver o histórico do PowerShell, já que o PowerShell executa comandos para todas as alterações que você faz no ADAC. Revisar o histórico permite identificar quais alterações não autorizadas foram feitas no seu domínio e eventualmente revertê-las.

Abaixo, você pode ver que um objeto (um usuário) foi removido com o cmdlet Remove-ADObject. Agora você pode restaurar esse usuário deletado para sua OU.

Estenda a funcionalidade da Política de Grupo e simplifique a gestão de políticas de senha de granularidade fina. Alcance qualquer nível de GPO, grupo, usuário ou computador com configurações de dicionário e frase de acesso com a Specops Password Policy.Experimente Grátis!

Conclusão

Este tutorial teve como objetivo aumentar sua capacidade de gerenciar uma instância do AD do zero. Ele teve sucesso? Você aprendeu a instalar e configurar a instância, administrar usuários, objetos e unidades organizacionais, permitindo que você gerencie um ambiente modesto.

Agora você está confiante para gerenciar objetos em seu domínio sem se preocupar se eles forem excluídos, pois sempre pode restaurá-los da Lixeira em alguns cliques.

Se você algum dia chegar a um ponto em que sua grande organização se torna uma bagunça, considere limpar seu AD.

Source:

https://adamtheautomator.com/active-directory-administrative-center/