Gouden Ticket-aanvallen: Hoe te detecteren. Een Gouden Ticket-aanval is een kwaadaardige cyberbeveiligingsaanval waarbij een bedreigingspartij probeert toegang te krijgen tot gebruikersgegevens die zijn opgeslagen in Microsoft Active Directory (AD) om bijna onbeperkte toegang te krijgen tot een organisatie’s domein (bestanden, apparaten, domeincontrollers, enz.). Het omzeilt standaard authenticatie door middel van beveiligingslekken in het Kerberos-identiteitsauthenticatieprotocol, dat aanvallers gebruiken om toegang te krijgen tot de AD.

Aangezien organisaties steeds meer vertrouwen op robuuste beveiligingsmaatregelen, wordt het begrijpen van de anatomie van deze aanvallen van vitaal belang. In dit artikel gaan we in op de werking van Gouden Ticket-aanvallen, waarbij we licht werpen op de technieken die door aanvallers worden gebruikt en praktische inzichten bieden over effectieve detectiemethoden om zich te beschermen tegen deze verfijnde beveiligingsinbreuk.

Gouden Ticket-aanvallen: Hoe aanvallers tickets vervalsen & Hoe te detecteren

Werknemers gebruiken al hun eigen apparaten en netwerken om in te loggen op bedrijfsystemen, waardoor het aanvalsoppervlak zich buiten het traditionele perimetervoerend uitstrekt, aangezien bedrijven zich richten op de cloud en een remote-first aanpak. Hierdoor is het risico op dat aanvallers een netwerk binnendringen en een Golden Ticket-aanval gebruiken om toegang te krijgen, toegenomen.

Geschiedenis van de Golden Ticket-aanval

De term “Golden Ticket” in de cybersecurity, geïnspireerd door Roald Dahl’s “Charlie en de Chocoladefabriek”, symboliseert een begeerde pas. Net als in het boek de gouden kaart die toegang geeft tot Willy Wonka’s exclusieve wereld, verwijst een “Golden Ticket” in cybersecurity naar een vervalst Kerberos-ticket, dat ongeoorloofde toegang biedt.

Hier is een korte historische overzicht:

- Ontwikkeling van Mimikatz:

-

- Benjamin Delpy heeft Mimikatz gemaakt om de beveiligingszwaktes in de authenticatieprotocollen van Windows aan te tonen en aan te pakken.

- De tool kreeg aandacht vanwege zijn vermogen om platte tekstwachtwoorden, Kerberos-tickets en andere gevoelige informatie uit het geheugen te extraheren.

2. Het concept van het Gouden Ticket:

-

- “Golden Ticket” verwijst naar een vervalst Kerberos-ticket dat ongeautoriseerde, aanhoudende netwerktoegang verleent.

- Een aanvaller kan elke gebruiker nabootsen en toegang krijgen tot netwerkbronnen met een Golden Ticket gemaakt met Mimikatz of vergelijkbare tools. Dit alles zonder de referenties van de gebruiker te vereisen.

3. Geavanceerde Aanhoudende Dreigingen (APT’s):

-

- APT-groepen, bekend om hun geavanceerde en aanhoudende aard, begonnen de Golden Ticket-techniek op te nemen in hun aanvalstrategieën.

- De techniek stelt aanvallers in staat om langdurige toegang tot een gecompromitteerd netwerk te behouden, waardoor het voor verdedigers moeilijk is om de dreiging op te sporen en te beperken.

4. Mitigaties en Verdedigingen:

-

- Naarmate het bewustzijn van de Golden Ticket-aanval toenam, richtten organisaties en cybersecurityprofessionals zich op het implementeren van mitigaties.

- Best practices omvatten regelmatige monitoring van Active Directory voor ongebruikelijke activiteit, het handhaven van het principe van de minste rechten, en het up-to-date houden van systemen en software.

Mitigaties omvatten verhoogd bewustzijn en beveiligingsmaatregelen. Organisaties benadrukken het monitoren van Active Directory, het handhaven van het principe van de minste rechten, en het up-to-date houden van systemen om de Golden Ticket-aanval tegen te gaan. Deze techniek illustreert het voortdurende kat-en-muisspel in cybersecurity, waarbij de noodzaak van innovatieve beveiligingsmaatregelen wordt benadrukt om zich te blijven ontwikkelen tegenover steeds veranderende bedreigingen.

Proces van een Golden Ticket-aanval

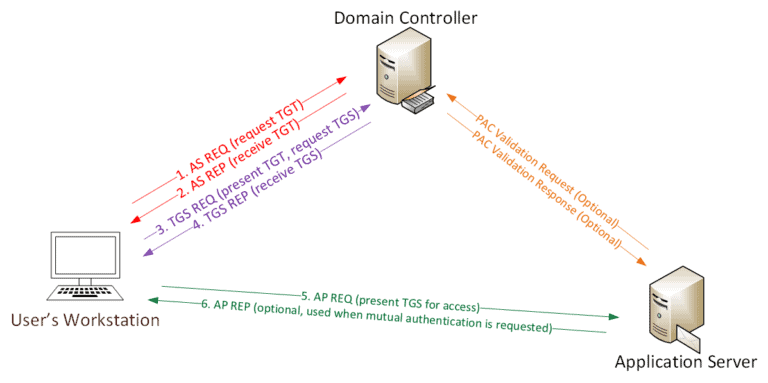

A key distribution center is typically used in Kerberos authentication to safeguard and confirm user identification. Using Kerberos authentication, it is unnecessary to ask the user for credentials repeatedly. Instead, we confirm the user’s identity and issue a ticket to them for access. The Distribution center has a ticket-granting server (TGS) to connect the user to the service server.

De Kerberos-database bevat de wachtwoorden van alle geverifieerde gebruikers. De authenticatieserver (AS) voert de initiële authenticatie van de gebruiker uit. Als AS bevestigd is, ontvangt de gebruiker een Kerberos Ticket Grant Ticket (TGT), een bewijs van authenticatie.

Hoe aanvallers Golden Ticket-aanvallen uitvoeren

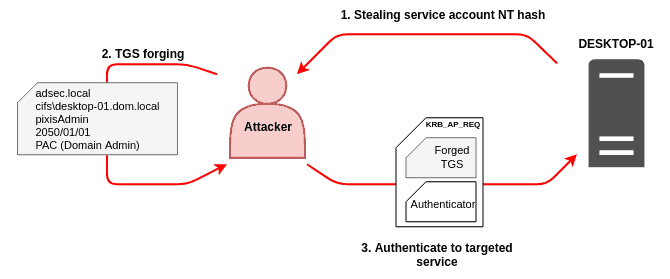

Een aanvaller heeft de volledig gekwalificeerde domeinnaam, het domeinbeveiligingsidentificatienummer, de hash van het KRBTGT-wachtwoord en de gebruikersnaam van het account nodig om een Golden Ticket-aanval uit te voeren. De volgende procedures leggen uit hoe een aanvaller deze gegevens verkrijgt en hoe de aanval wordt gelanceerd.

Stap 1: Onderzoek – In de initiële fase heeft de aanvaller bestaande systeemtoegang nodig, vaak bereikt via phishing-e-mails. Deze misleidende e-mails vormen het toegangspunt, waardoor aanvallers essentiële informatie zoals de domeinnaam kunnen onderzoeken en verzamelen.

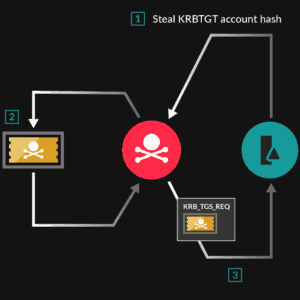

Stap 2: Toegang verkrijgen – Na succesvolle toegang tot de domeincontroller, verzamelt de aanvaller de NTLM-hash van het AD Key Distribution Service Account (KRBTGT). Technieken zoals Pass-the-Hash (PtH) worden gebruikt, wat een voordeel biedt door de noodzaak voor wachtwoordkraken te elimineren, in tegenstelling tot andere methoden voor het stelen van referenties.

Stap 3:Aanval initiëren – Gewapend met het KRBTGT-wachtwoord, verkrijgt de aanvaller een Ticket Granting Ticket (TGT), waardoor toegang tot de domeincontroller wordt vergemakkelijkt en de identiteit van de server wordt geverifieerd. TGT’s voorzien de aanvaller van onbeperkte toegang tot resources, waardoor ze domeingerelateerde taken kunnen delegeren en tickets kunnen genereren.

Stap 4. Toegang behouden – Het ticket is geldig voor maximaal 10 jaar en deze aanval wordt vaak onopgemerkt uitgevoerd. Over het algemeen stellen aanvallers de sleutels in om voor een kortere periode geldig te zijn om verdere detectie te voorkomen.

Het detecteren van Golden Ticket-aanvallen

Organisaties moeten verschillende procedures implementeren om hen te helpen potentiële Golden Ticket-aanvallen te identificeren. Zodra een aanvaller Stap 2 heeft voltooid en toegang heeft verkregen, krijgen ze inloggegevens voor latere aanvallen. Aanvallers gebruikten geautomatiseerde technologieën met eerder ontdekte personeels- en klantgegevens om actieve accounts te lokaliseren.

Afhankelijk van of de inloggegevens geldig zijn, stuurt Kerberos verschillende reacties wanneer het een TGT-verzoek ontvangt zonder eerst te authenticeren. Aanvallers maken hier misbruik van en gebruiken legitieme referenties voor mogelijke toekomstige aanvallen. Beveiligingsteams kunnen zoeken naar meerdere tickets vanuit één bron zonder voorafgaande authenticatie.

Het gebruik van Extended Detection and Response (XDR)

Extended Detection and Response (XDR) neemt een holistisch perspectief in op beveiligingsoperaties. Het assimileert en analyseert gegevens van diverse bronnen binnen de IT-infrastructuur van een organisatie, waaronder eindpunten, netwerken en cloudplatforms.

Bedreigingsgegevens worden door XDR-systemen verzameld uit vele tools binnen de technologiestapel van een organisatie, waardoor een snellere bedreigingsjacht en responsprocedure mogelijk wordt gemaakt. Met geïntegreerde bedreigingsgegevens van de gehele technologiestapel kunnen XDR-oplossingen alle detecties en reacties combineren in één commandoconsole, waardoor een organisatie een Golden Ticket-aanval sneller kan identificeren.

Tips om Golden Ticket-aanvallen te voorkomen

Golden Ticket-aanvallen vereisen een gecompromitteerde omgeving omdat ze post-exploitatieaanvallen zijn. De volgende richtlijnen helpen bij het voorkomen van toegang door indringers.

Tip 1: Beveilig Active Directory

Het beschermen van Active Directory (AD) is van het grootste belang, aangezien een gecompromitteerd eindpunt of workload de hele onderneming aanzienlijk bedreigt. Het implementeren van Zero Trust-principes, waarbij de nadruk ligt op continue verificatie en autorisatie, beschermt AD en gebruikersidentiteiten. Pas het principe van minste privilege (POLP) toe, wat de AD-beveiliging verbetert door toegangsrechten toe te wijzen op basis van taken. Het is van cruciaal belang om zicht te houden op de toegang van gebruikers.

Tip 2: Geef prioriteit aan het voorkomen van referentiediefstal

Richt je op het voorkomen van referentiediefstal, een veelvoorkomende voorloper die wordt beschreven in Stap 1 van het aanvalsproces. Personeelstraining om phishingpogingen te identificeren en te dwarsbomen is essentieel om de initiële toegang van aanvallers te blokkeren. Het gebruik van IT-hygiënetools is essentieel om de beveiliging van referenties te handhaven, hun veiligheid te waarborgen en wachtwoordwijzigingen af te dwingen. Deze proactieve aanpak verbetert de kans om Golden Ticket-aanvallen op gecompromitteerde systemen te detecteren en te dwarsbomen.

Tip 3: Omarm Threat Hunting

Menselijke threat hunting speelt een cruciale rol bij het identificeren en tegengaan van sluipende aanvallen die gebruikmaken van gestolen referenties, vooral in het geval van een Golden Ticket-aanval die geautomatiseerde beveiligingstools kan ontwijken. Threat hunting omvat bekwame professionals die opereren onder de dekmantel van legitieme gebruikers om subtiele bedreigingen bloot te leggen. Door expertise te benutten die is opgedaan uit dagelijkse ontmoetingen met geavanceerde aanhoudende dreiging (APT) actoren, doorzoeken threat-hunting teams dagelijks miljoenen potentiële bedreigingen, onderscheiden ze tussen legitieme en kwaadaardige leads en geven ze waarschuwingen af wanneer dat nodig is.

Golden Ticket Aanvallen: Hoe te Detecteren Conclusie

Terwijl het digitale rijk blijft geconfronteerd worden met een barrage van cyberdreigingen, benadrukt het gevaar van Golden Ticket aanvallen het belang van proactieve verdedigingsstrategieën. Waakzaamheid tegen de kunstige exploitatie van authenticatiekwetsbaarheden is niet slechts een keuze maar een noodzaak bij het beschermen van gevoelige netwerken. Door voorop te blijven lopen met robuuste detectiemechanismen, versterken organisaties hun cyberverdediging en beperken ze de risico’s die deze heimelijke infiltraties met zich meebrengen, waardoor een veerkrachtige en veilige digitale toekomst wordt gewaarborgd.

Source:

https://infrasos.com/golden-ticket-attacks-how-to-detect/