In het verleden waren VPN-tunnels lastig op te zetten en moeilijk te gebruiken voor mensen. De Cloudflare WARP-client is een snelle en moderne VPN, gebouwd bovenop het veilige WireGuard-protocol en gratis voor iedereen om te gebruiken, consument of bedrijf.

In dit artikel leer je hoe je de Cloudflare WARP-client gebruikt en zie je hoe de Cloudflare WARP-client is ontworpen voor meer dan alleen consumentengebruik. Cloudflare Teams, een zero-trust veilige webgateway, maakt gebruik van de WARP-client om het netwerkverkeer van eindgebruikerssystemen naar een intern systeem en het internet te beveiligen.

Vereisten

Om mee te doen met de inschrijving van Cloudflare Teams, heb je een bestaand Cloudflare Teams-account nodig. Om PowerShell-opdrachten te gebruiken, werkt elke recente versie van PowerShell en wordt 7.1 gebruikt in dit artikel. Bovendien worden alle stappen in dit artikel uitgevoerd op een recente versie van Windows 10.

De installatie van de Cloudflare WARP-client

De Cloudflare WARP-client is cross-platform met installatie-instructies voor verschillende besturingssystemen. In dit artikel ga je de Windows OS-installatie van de Cloudflare WARP uitvoeren, maar het is ook beschikbaar voor mobiel via de Google Play Store. Lees verder om te leren hoe je aan de slag kunt gaan!

Download eerst de nieuwste versie van de Windows x64-client, die voor dit artikel 1.5.461.0 is. Voer vervolgens het gedownloade pakket uit en installeer met de standaardinstellingen.

Het starten van een VPN-verbinding met de Cloudflare WARP-client

Nu je de Cloudflare WARP-client hebt geïnstalleerd, maakt het installatieprogramma een systeemvakpictogram beschikbaar om de Cloudflare WARP-client te bedienen. Volg de onderstaande stappen om de VPN-verbinding te starten.

1. Klik op de Cloudflare WARP-client in het systeemvak.

2. Klik nu op Volgende op het scherm “Wat is WARP?” en Accepteren op de schermen “Onze toewijding aan privacy”. Dit scherm verschijnt de eerste keer dat je Cloudflare WARP gebruikt.

3. Schakel de knop om een beveiligde VPN-verbinding in te schakelen en verbind met het Cloudflare-netwerk. Dit is standaard losgekoppeld.

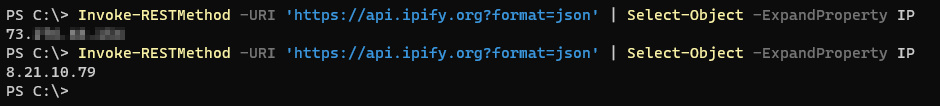

4. Controleer tot slot of de VPN is verbonden door PowerShell te gebruiken om te controleren vanaf welk IP-adres de wereld uw verkeer ziet komen. Gebruik het Invoke-RESTMethod-commando om de ipify.org-service te bevragen. Zoals hieronder getoond, is het IP-adres anders nadat de Cloudflare WARP VPN is ingeschakeld.

Configuratie van de Cloudflare WARP-client

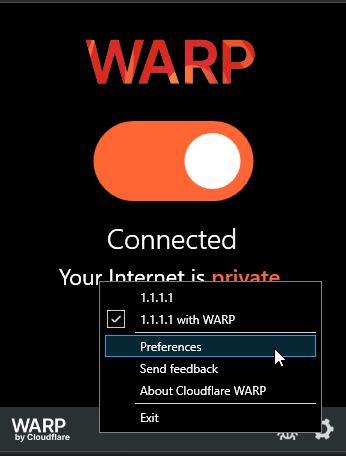

Nu je de client hebt geïnstalleerd, zijn er meer geavanceerde installatiescenario’s mogelijk met configuratieopties in de Cloudflare WARP-client. Open de voorkeuren van de Cloudflare WARP-client door te klikken op het tandwielpictogram en de Voorkeuren-optie te kiezen.

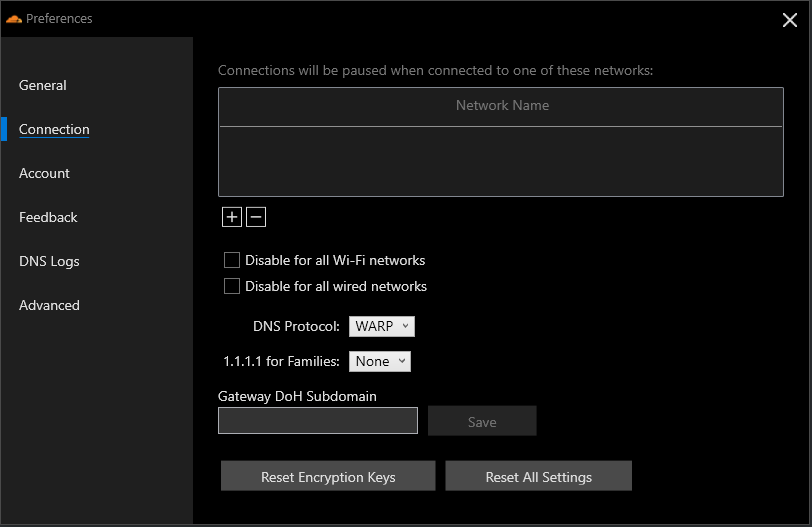

Verbindingsmogelijkheden

Verschillende voorkeurenschermen bieden alleen informatie, zoals Algemeen, maar andere staan configuratie toe. Pas het gedrag van de client aan door te klikken op het Verbinding-tabblad. Hier kunt u expliciet Wi-Fi-netwerken toevoegen, onder de Netwerknaam-sectie, om de VPN-verbinding tijdelijk te onderbreken wanneer deze is verbonden of zelfs ingesteld om de WARP-client voor alle Wi-Fi- of bekabelde netwerken uit te schakelen.

Bovendien kunt u de DNS-protocoloptie aanpassen die wordt gebruikt in Cloudflare WARP en hoe de 1.1.1.1 voor Families-DNS-serviceoptie zich gedraagt, een optie waarmee inhoud zoals malwaresites kan worden geblokkeerd. De DNS-protocoloptie vertelt Cloudflare WARP welke methode moet worden gebruikt om DNS-verzoeken te routeren.

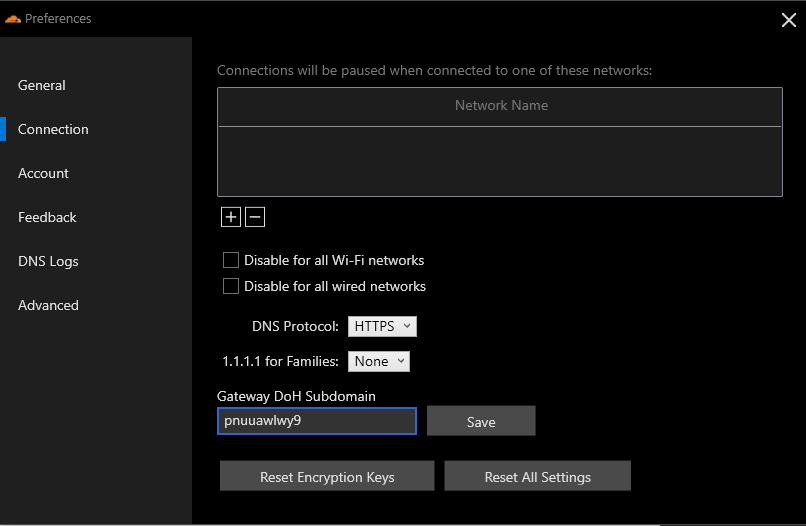

De optie Gateway DoH Subdomein is bedoeld voor gebruik met Cloudflare Teams. Het Gateway DoH Subdomein is een waarde specifiek voor een accountwaarde om alle DNS-verzoeken voor filtering tegen door de gebruiker gespecificeerde filterbeleidsregels te routeren.

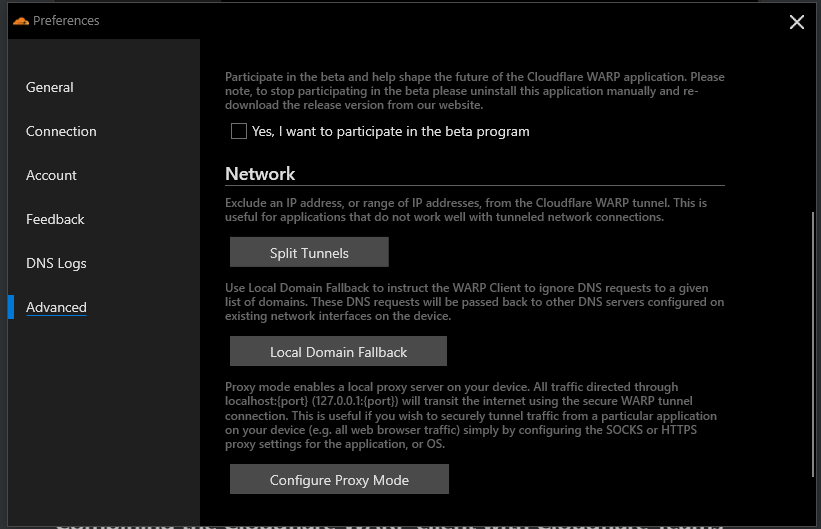

Het configureren van Gesplitste Netwerken

Standaard, wanneer de Cloudflare WARP-client actief is, wordt al het verkeer over de VPN-tunnel verzonden. Er kunnen momenten zijn waarop u niet al het verkeer over het Cloudflare-netwerk wilt sturen. Binnen de Cloudflare WARP-client kunt u bepaalde routes definiëren die het verkeer niet via de VPN zullen omleiden.

Navigeer naar het gedeelte Geavanceerd → Gesplitste Tunnels van het Voorkeurenvenster om uitgesloten IP-adressen of routes te wijzigen.

Er zijn al verschillende standaardroutes geconfigureerd, maar als u een specifieke route wilt uitsluiten, klikt u op de plusknop om een specifieke route in te voeren.

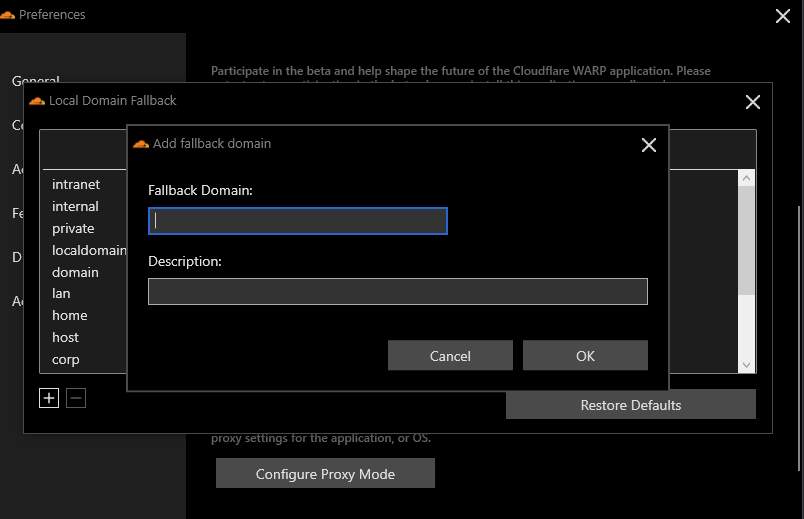

Het definiëren van Lokale Domein Fallback-invoergegevens

Vergelijkbaar met de optie voor internetroute, kunt u ook specifieke domeinen opgeven die worden uitgesloten van de Cloudflare WARP VPN, bekend als Lokale Domein Fallback-invoergegevens. Wanneer uitgesloten, zullen deze domeinen teruggaan naar het gebruik van de lokale DNS-resolvers op het systeem. Het uitgesloten domein kan een lokale intranetsite of een bedrijfsnetwerk zijn.

Voeg een van beide items toe door naar het gedeelte Geavanceerd → Lokale Domein Fallback te navigeren en op de plusknop te klikken om een domein en een optionele beschrijving in te voeren.

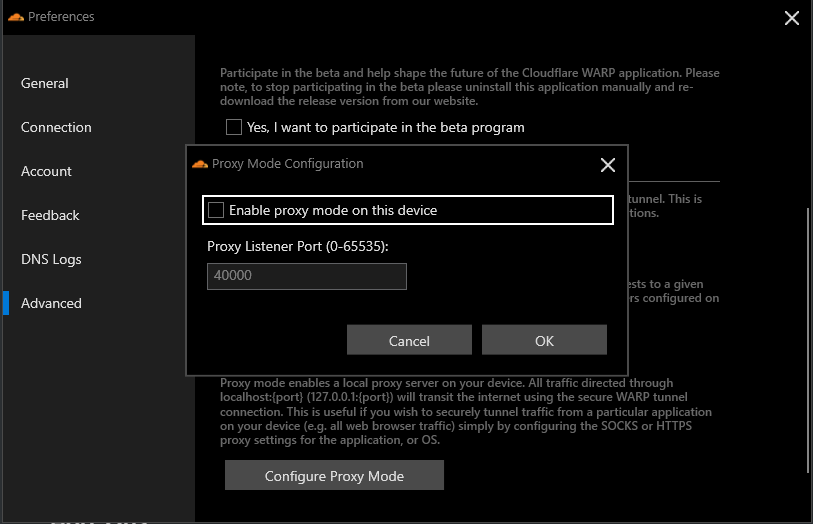

Het configureren van Proxy Modus

De laatste geavanceerde functie is de mogelijkheid voor Cloudflare WARP om op te treden als een lokale proxyserver. Misschien wil je alleen dat een specifieke toepassing zijn verkeer via de Cloudflare WARP VPN routeert; met de optie voor lokale proxyserver kun je dat precies doen.

Het formaat definieert een lokale proxyserver. localhost:port (standaard poort is 4000), waar een SOCKS- of HTTPS-client kan worden geconfigureerd om verbinding te maken en verkeer naartoe te sturen.

Combineer de Cloudflare WARP-client met Cloudflare Teams

Als je een gebruiker van Cloudflare Teams bent, kun je de VPN-verbinding verbeteren via de Cloudflare WARP-client om de filtering van alle DNS-query’s via Cloudflare Gateway DoH en HTTP-filtering uit te breiden. Er zijn drie stappen om DNS- en HTTP-filtering te laten werken met Cloudflare Teams.

- Installeer het root Cloudflare-certificaat om Cloudflare in staat te stellen SSL-verkeer te inspecteren en filteren.

- Configureer de Gateway DoH Subdomein, een waarde specifiek voor een account om DNS-verzoeken voor filtering te routeren.

- Configureer een apparaatregistratie om een bepaald apparaat te verbinden met een Cloudflare Teams-account.

Laten we dieper ingaan op hoe we deze twee tools kunnen combineren.

Installatie van het Root Cloudflare-certificaat

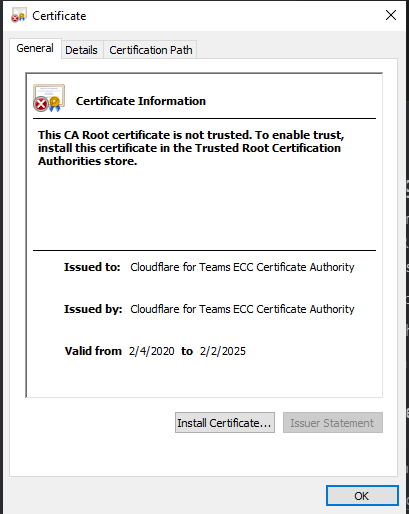

Als een vereiste om HTTP-filtering in te schakelen voor Cloudflare Teams via de Cloudflare WARP-client, moet je eerst het Cloudflare Root-certificaat downloaden, installeren en vertrouwen om Cloudflare in staat te stellen SSL-verkeer te inspecteren en filteren. Volg hieronder de stappen om het certificaat te installeren op Windows 10.

1. Download eerst het root CA-certificaat.

2. Dubbelklik vervolgens op het certificaat om de installatie te starten.

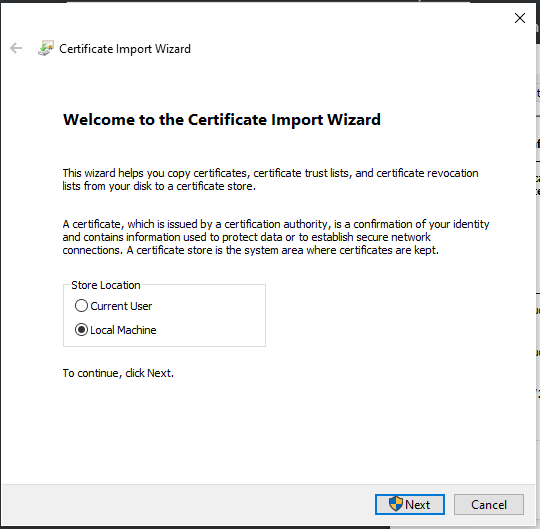

3. Klik eerst op Installeren Certificaat en kies vervolgens Lokale Machine om het certificaat te importeren voor gebruik door alle gebruikers op het systeem.

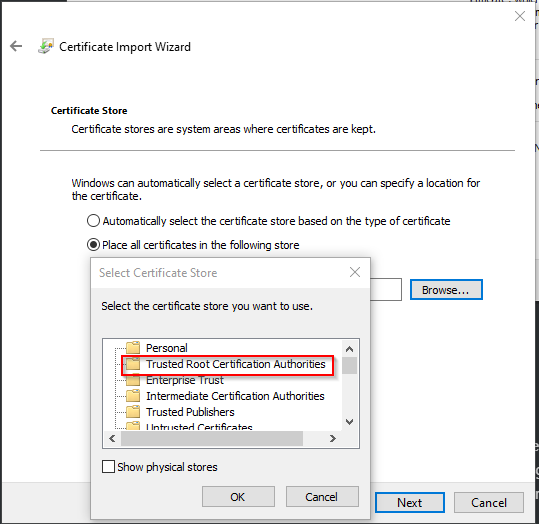

4. Kies de optie ” Alle certificaten in de volgende winkel plaatsen,” kies de Vertrouwde certificeringsinstanties voor rootcertificaten en klik op OK.

Omdat het Cloudflare-root-CA-certificaat niet bedoeld is voor openbaar gebruik, vertrouwt uw systeem dit certificaat niet standaard. Het installeren van het certificaat informeert uw systeem om dit verkeer te vertrouwen.

5. Klik ten slotte op Voltooien om de import van het certificaat te voltooien.

Configuratie van een DNS over HTTPS (DoH) Subdomein

Om de WARP-client in staat te stellen DNS-filtering te gebruiken binnen Cloudflare Teams, moet u het DoH-subdomein binnen Cloudflare Teams vinden, wat uw systeem een locatie specifiek voor het Cloudflare-account geeft om DNS-verkeer tegen te filteren. Volg hiervoor de onderstaande stappen.

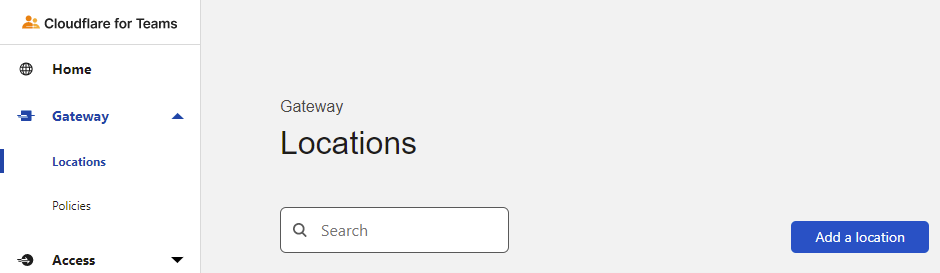

1. Log eerst in via een webbrowser op het Cloudflare Teams-dashboard.

2. Ga vervolgens naar Gateway → Locaties en klik op Locatie toevoegen. De locatie is een beschrijvende naam voor een reeks DNS- en HTTP-filterbeleid.

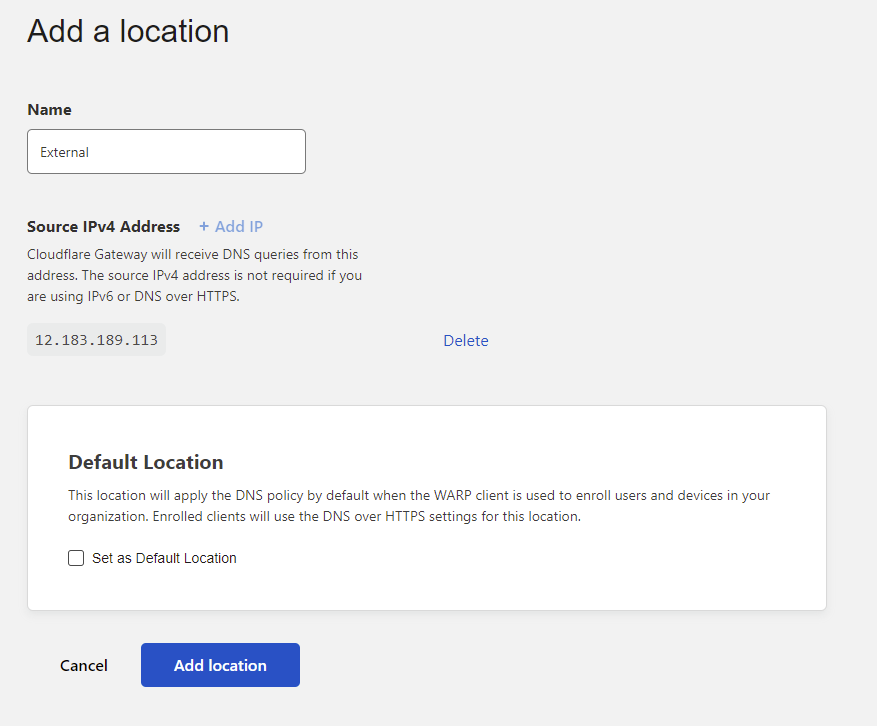

3. Geef uw locatie een naam, stel deze bijvoorbeeld in op Extern in dit artikel, en klik op Locatie toevoegen.

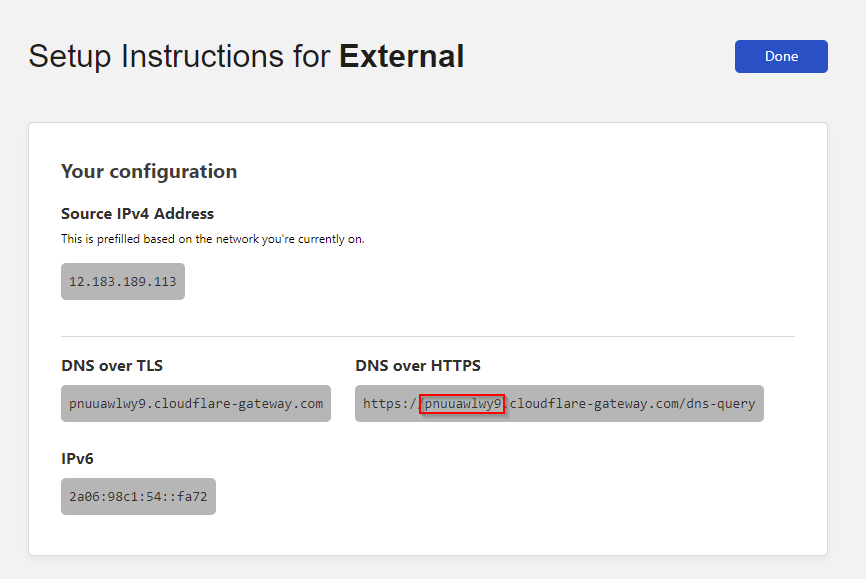

4. Kopieer het gemarkeerde subdomeingedeelte en klik op Gedaan om de locatie toe te voegen. De gekopieerde tekst wordt vervolgens gebruikt in de Cloudflare WARP-client.

5. Binnen het verbindingsvenster van de Cloudflare WARP-clientvoorkeuren voert u het nieuw ingestelde locatie DoH-subdomein in en klikt u op Opslaan.

De Cloudflare WARP-client inschrijven bij Cloudflare Teams

De laatste stap voor het configureren van de Cloudflare WARP-client voor Cloudflare Teams is via apparaatregistratie en inschrijving. De registratie- en inschrijvingsstap zorgt ervoor dat u expliciete controle hebt over welke apparaten worden gefilterd.

Het maken van een beleid voor apparaatinschrijving

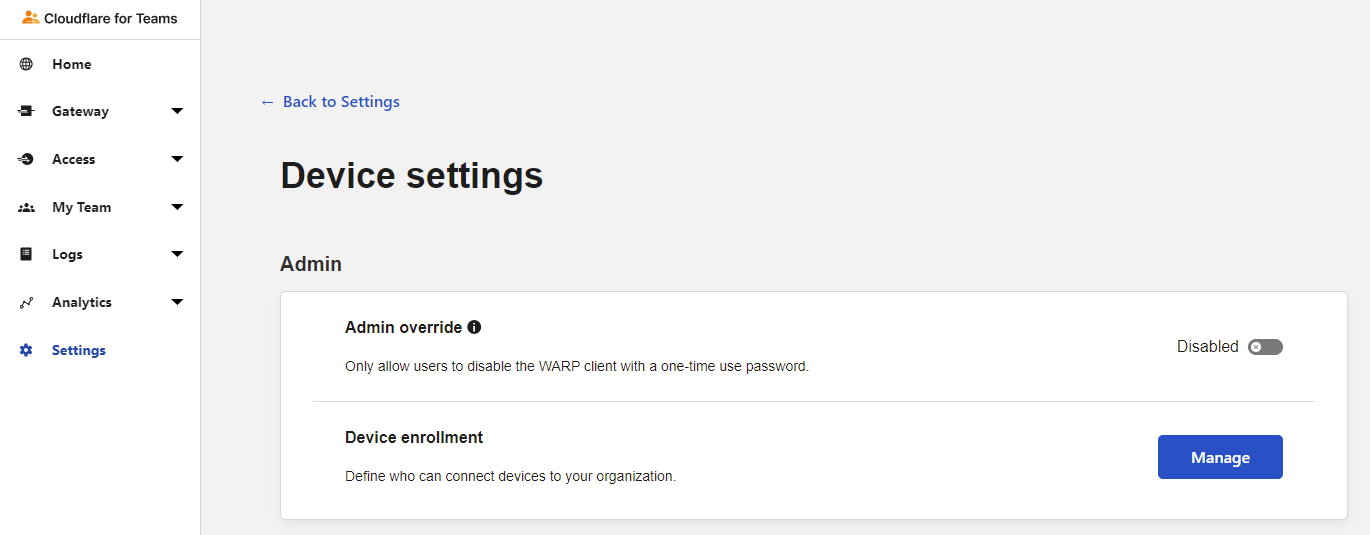

1. Open het Cloudflare Team-dashboard en navigeer naar Instellingen → Apparaten. Klik op Beheren onder Apparaatinschrijving.

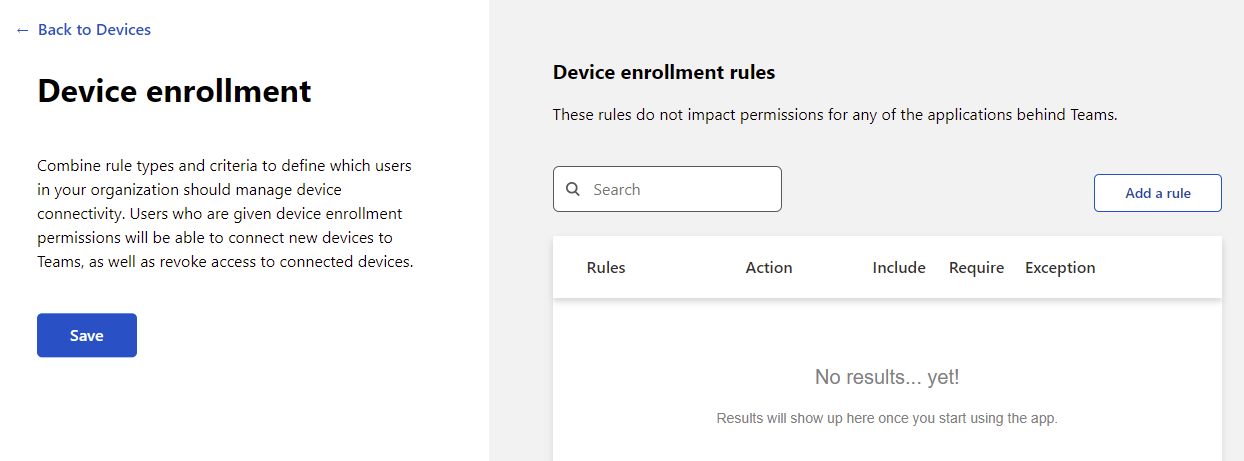

2. Klik op Regel toevoegen.

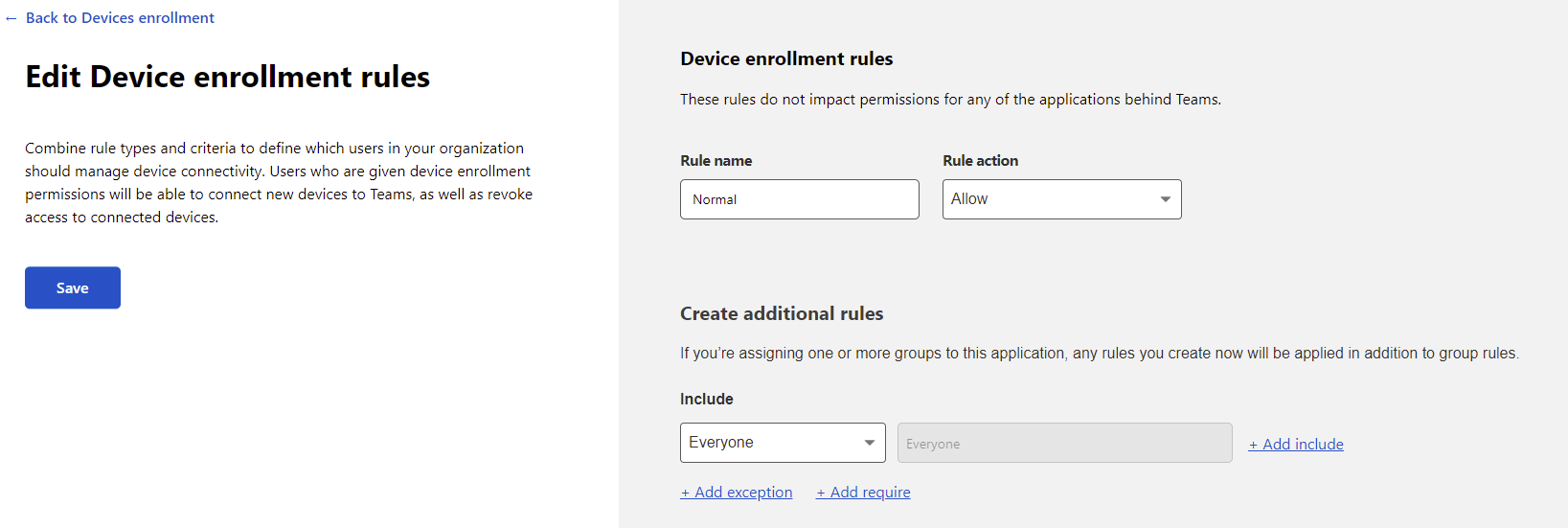

3. Maak een Toestaan apparaatregel met een inclusie ingesteld op Iedereen. Door deze regel in te stellen op iedereen, worden alle expliciet geregistreerde apparaten toegestaan zonder aanvullende voorwaarden zoals een specifiek land. Alle andere waarden zijn ingesteld op hun standaardwaarden en klik ten slotte op Opslaan.

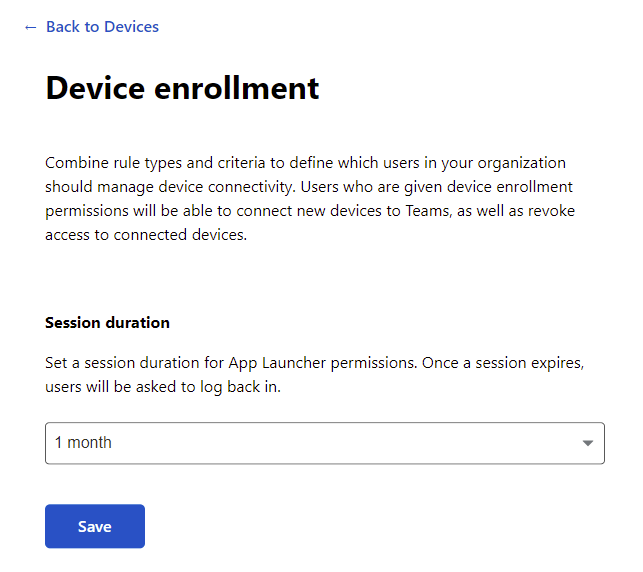

4. Stel een Sessieduur in voordat een aanmelding vereist is, hier is deze ingesteld op 1 maand maar stel die van u in op een geschikte lengte, het maximum, en klik op Opslaan.

Het registreren van de Cloudflare WARP-client

Met de locatie gedefinieerd en inschrijvingsbeleid gedefinieerd, moet u het apparaat registreren bij Cloudflare Teams om de DNS- en HTTP-filtermogelijkheden te gaan gebruiken.

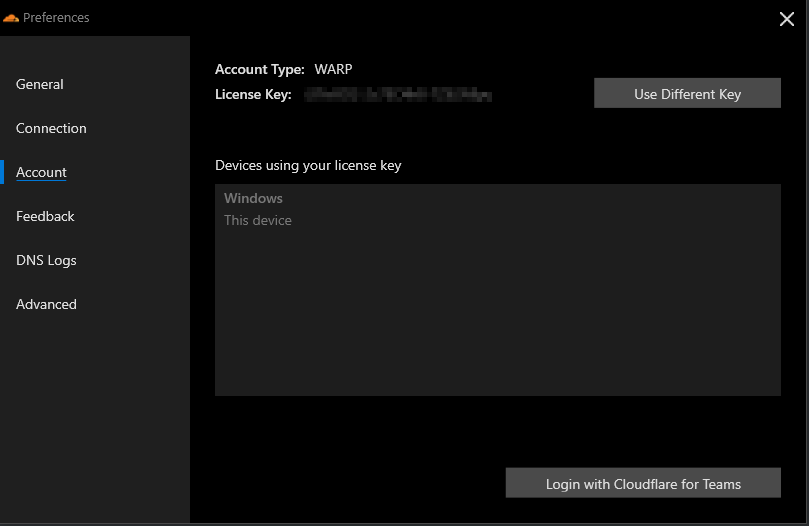

1. Open de Cloudflare WARP-clientvoorkeuren en ga naar de Accountpagina. Klik daar op de Aanmelden met Cloudflare voor Teams knop.

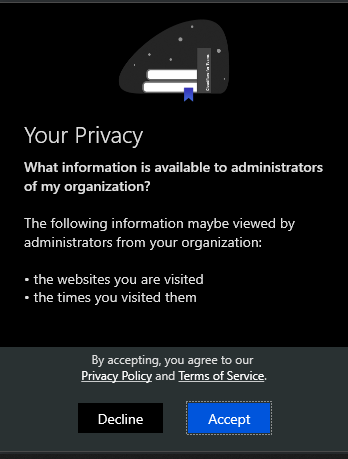

2. Klik op Volgende bij het overzichtsscherm en Accepteren bij het Privacy-scherm.

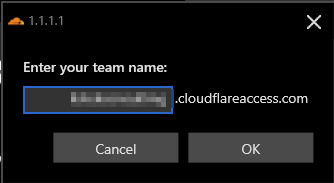

3. Voer de naam van het Cloudflare Teams-account in. Je kunt de accountnaam vinden op het Cloudflare Teams-dashboard, Instellingen → Algemene instellingen → Teamdomein.

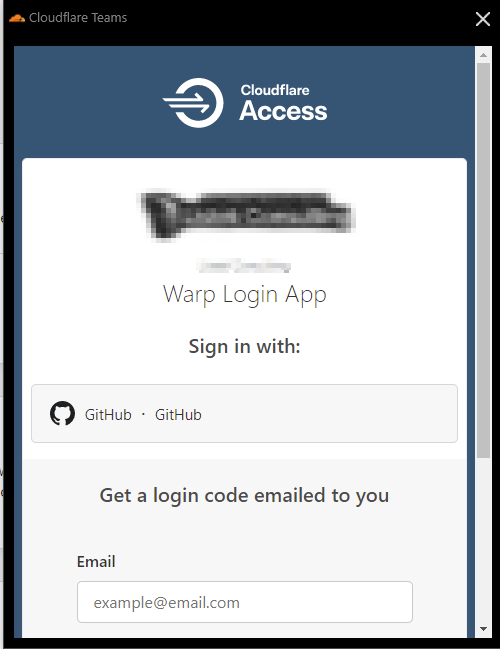

4. Meld je aan om je apparaat te registreren bij Cloudflare voor Teams.

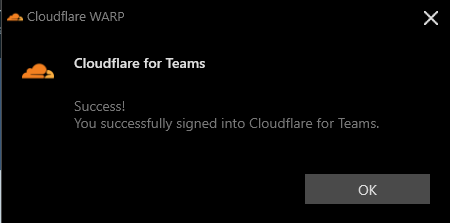

5. Als de aanmelding succesvol was, zie je een succesbericht. Klik in dat geval op OK om het te sluiten.

Tenslotte, de Cloudflare WARP-client zal er anders uitzien om aan te geven dat deze nu verbonden is met Teams in plaats van het WARP-netwerk op zichzelf, zoals hieronder weergegeven.

Conclusie

De Cloudflare WARP-client zorgt voor een snelle beveiliging van een internetverbinding met minimale configuratie. Door te focussen op snelheid en draagbaarheid, maakt een krachtige cross-platform VPN-verbinding het mogelijk om je verbinding te beveiligen met minder prestatieverlies voor de overhead van de verbinding.

Waarvoor ga je Cloudflare WARP gebruiken om te beveiligen?