Analyseer Azure AD-beveiligingslogs: Controleer en bewaak Azure AD-activiteit. Wil je je kennis verbeteren van het gebruik van Azure AD-beveiliging en auditlogs om Azure AD-activiteiten te controleren en analyseren?

Dit artikel legt uit hoe je elk log kunt gebruiken om gebruikersactiviteiten in Azure AD te controleren en te beoordelen.

Het artikel begint met het verkennen van 4 logs en legt uit welke informatie ze bieden. Vervolgens bespreekt het de licenties en rolvereisten voor het gebruik van deze logs.

Tenslotte zijn er stapsgewijze instructies voor het gebruik van de logs voor het bewaken en analyseren van gebruikersactiviteiten.

Azure AD-beveiligings- en auditlogs voor het bewaken en analyseren van activiteitenaanmeldings logs, audit logs, provisioning logs en “gebruiks- en inzichtrapporten”.

Het begrijpen van Azure AD Aanmelden en Aanmelden (preview) Logs

Azure AD aanmelden logs geven organisaties krachtige inzichten in hoe gebruikers toegang krijgen tot en gebruik maken van applicaties en diensten. Dit logtype is een van de drie activiteitslogs.

IT-beheerders bepalen gebruikersaanmeldingspatronen met de informatie die is vastgelegd in het aanmeldingslogboek. Bovendien onthult dit logboek het aantal gebruikers dat zich op een bepaald moment heeft aangemeld. Ook toont het de status van de aanmeldingen.

Vanaf juni 2023 heeft Microsoft een voorbeeldversie uitgebracht genaamd “aanmeldingslogs (preview).” Terwijl het klassieke aanmeldingslogboek interactieve gebruikersactiviteiten registreert, volgt de preview dit en 3 extra soorten aanmeldingen (niet-interactieve gebruikers, service-principals en beheerde identiteiten) voor Azure resource aanmeldingen.

Goed, interactieve aanmelding vindt plaats wanneer gebruikers toegang krijgen tot Azure AD met een gebruikersnaam en wachtwoord of MFA. Aan de andere kant zijn niet-interactieve aanmeldingen afkomstig van applicaties die namens een gebruiker aanmelden.

Bovendien melden service-principals zich namens hen aan terwijl beheerde identiteiten aanmeldingslogs registreren aanmeldingen van applicaties met geheimen veilig opgeslagen in Azure Key Vault.

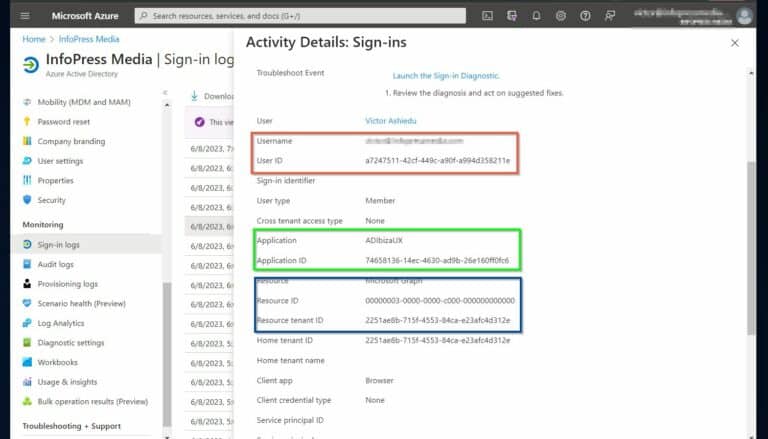

Naast het “gebruiker” component, registreren aanmeldingslogs 3 essentiële componenten wanneer gebruikers of applicaties toegang krijgen tot een Azure-resource. Het eerste kritieke element is “wie.”

Deze record toont de Identiteit (gebruiker) die heeft aangemeld. De log registreert ook “hoe,” wat aangeeft de client of applicatie die is gebruikt voor de aanmelding.

Tenslotte krijg je “wat,” – dat de doelbron registreert die door de Identiteit wordt benaderd.

Dus, telkens wanneer je Azure AD-beveiligingsactiviteit monitort en controleert met behulp van aanmeldingslogs, let dan op “wie,” “hoe,” en “wat” die worden geregistreerd als “gebruiker,” “bron,” en “toepassing” of “client-app.”

Begrip van Azure Active Directory Audit Logs

De auditlogboek is een ander Azure AD-activiteitenlogboek dat helpt bij het monitoren en analyseren van gebruikersacties. Het auditlogboek registreert activiteiten binnen de directory.

Specifiek registreert het Azure AD-auditlogboek wijzigingen die zijn aangebracht in gebruikers, groepen, of toepassingen in de directory. Deze activiteitenlogs zijn vaak vereist voor compliance doeleinden.

Wanneer organisaties Azure AD-auditlogs monitoren, kan dit beveiligingsinbreuken of compliancekwesties aan het licht brengen die moeten worden opgelost.

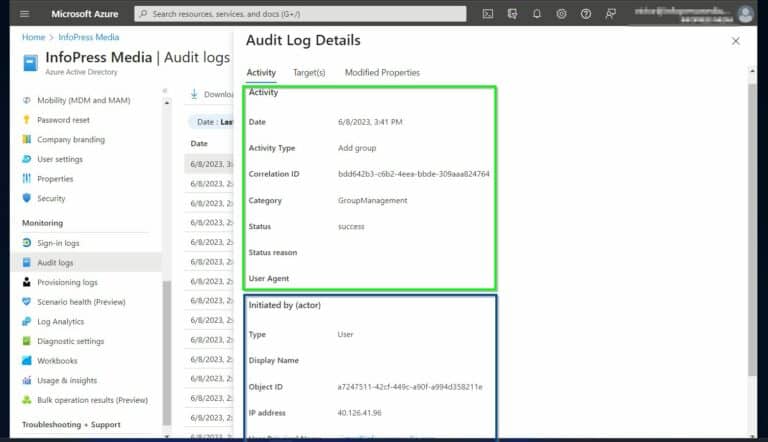

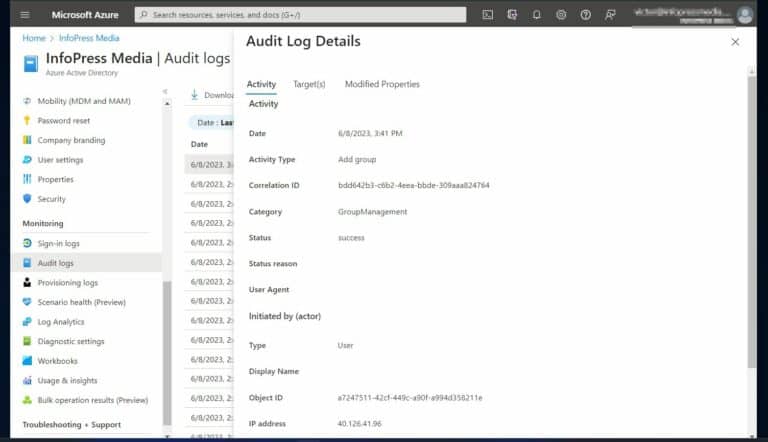

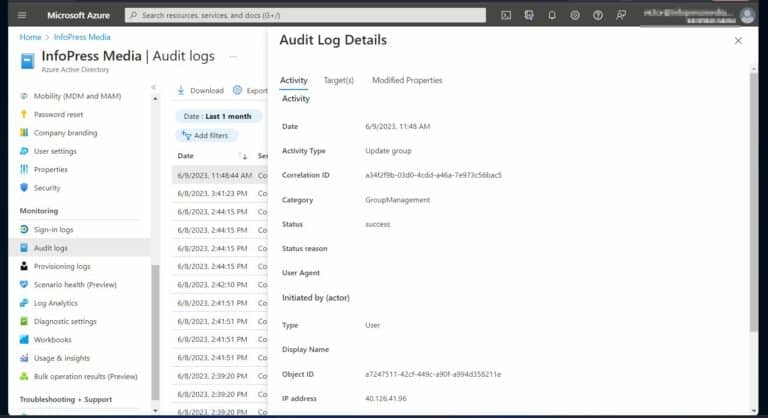

Het onderwerp van het auditlogboek (gebruiker, groep of toepassing) wordt geregistreerd als “Activiteitstype.” Naast het activiteitstype worden ook de “Categorie,” “Status,” en de persoon die de activiteit heeft geïnitieerd, geregistreerd als “Geïnitieerd door (actor).”

Wanneer een auditlogboek wordt geopend, heeft het drie tabbladen: “Activiteit,” “Doel(en),” en “Gewijzigde eigenschappen.”

Het tabblad Activiteit toont het “Activiteitstype,” dat registreert of de wijziging is aangebracht aan een groep, gebruiker, of toepassing. Daarnaast registreert het tabblad de categorie van het logboek en de status ervan.

Ook registreert het “Geïnitieerd door (actor)”-informatie, die de gebruiker bevat die de wijzigingen heeft aangebracht, het IP-adres, en de UPN van de gebruiker.

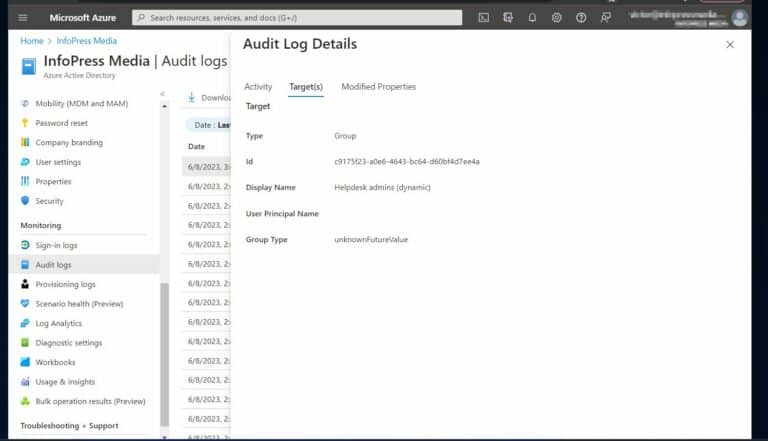

Het tabblad “Doel(en)” registreert details van het gewijzigde object. Indien beschikbaar, registreert het de naam, weergavenaam, id, en UPN van het object.

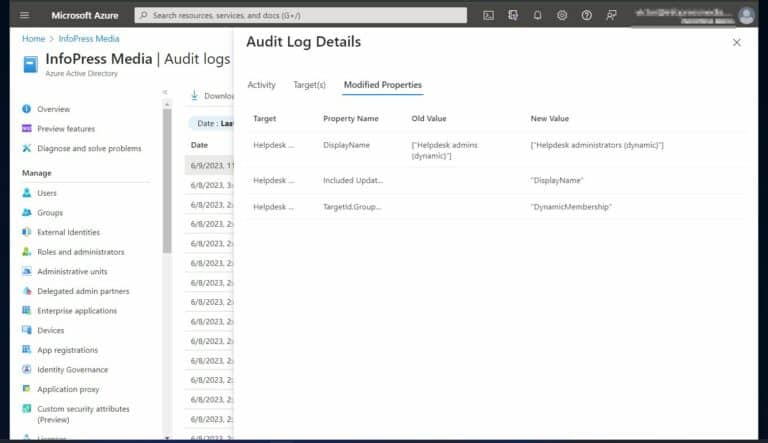

Tenslotte toont het tabblad “Gewijzigde eigenschappen” de eigenschappen van het gewijzigde object, inclusief de oude en nieuwe waarden.

Begrip van Azure Active Directory Provisioning Logs

Azure Active Directory integreert met derdepartijtoepassingen die gebruikers in de directory voorzien. Het registreert hun activiteiten in voorbereidingslogbestanden voor IT beheerders om problemen op te lossen of wijzigingen te volgen die deze toepassingen maken.

Inzake gegevens registreert de voorbereidingslogboeken informatie zoals gebruikers succesvol aangemaakt of gewijzigd door een dienst zoals ServiceNow. Daarnaast volgt het groepswijzigingen en welke dienst de wijziging heeft aangebracht.

Dezeregistraties helpen met veiligheid, audit en verplichte informatie.

Inzicht krijgen in Azure AD “Gebruik en inzicht” rapporten.

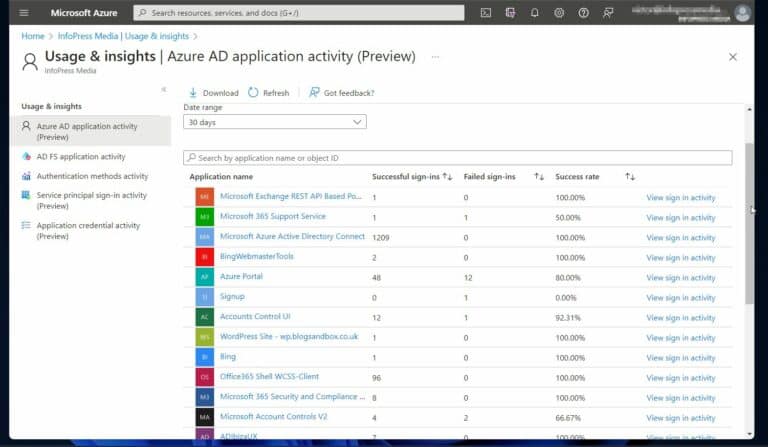

De “gebruik en inzichten” rapporten zijn een centrale opslagplaats waar Azure AD records de aanmeldactiviteiten van andere Microsoft 365 applicaties vastlegt. Het is een enkele locatie waar de aanmeldactiviteiten worden bekeken.

De pagina noteert succesvolle en mislukte aanmeldingen, het aantal van elk en de succespercentage. Niet alleen die, maar het toont ook een koppeling om de aanmeldactiviteit voor elke applicatie te bekijken.

als getoond in de screenshot hierboven, biedt de “gebruik en inzichten” pagina informatie over de meest gebruikte applicaties in een organisatie, apps met de laagste aanmeldingssuccespercentage en bovengrens aanmeldfouten.

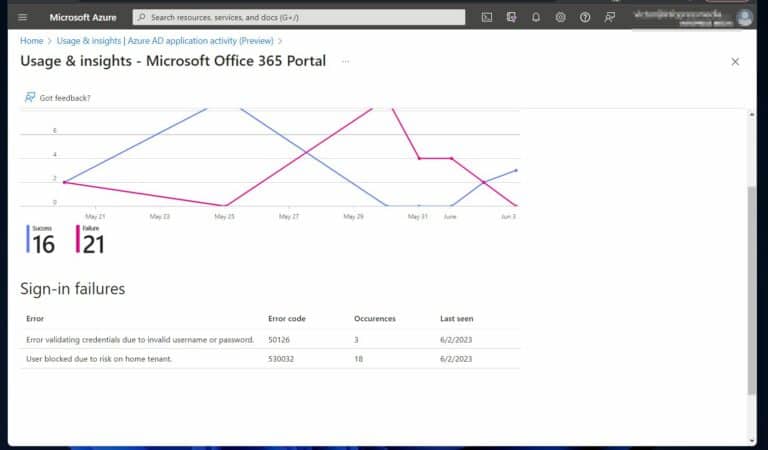

Klikken op de koppeling “bekijk aanmeldactiviteit” voor een app toont aanmeldfouten. Bovendien toont de detailspagina de foutcodes, voorkomens en de laatste datum waarop de fout gebeurd is.

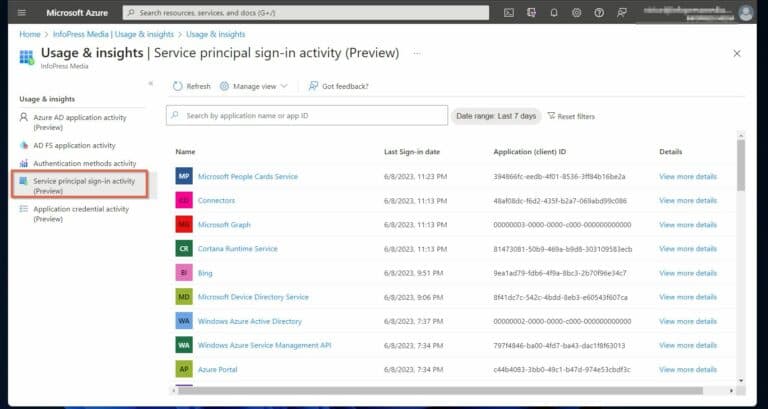

Voordat we doorgaan van “gebruik & insights”, willen ik hier nog andere belangrijke rapporten in de focus brengen. eerder heb ik gezegd dat aanmeldingslogboeken de aanmeldingen van serviceprincipals volgen.

Deze informatie is beschikbaar in “gebruik & insights” als “Serviceprincipal aanmeldingsactiviteit (Preview).” Als u op dit klikt, worden serviceprincipals getoond die door Azure Active Directory zijn geauthenticeerd.

Dit rapport omvat de naam van de serviceprincipal, de laatste keer dat hij is aangemeld en een koppeling om “meer details” te bekijken.

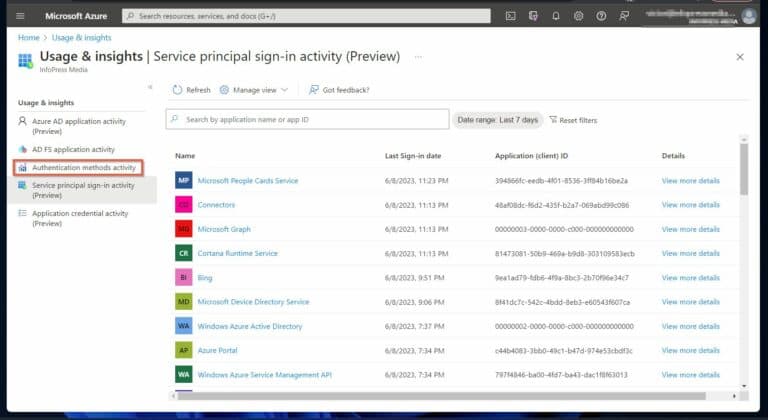

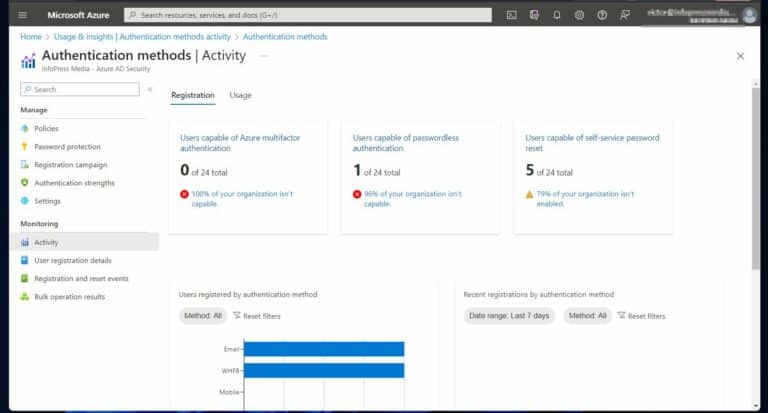

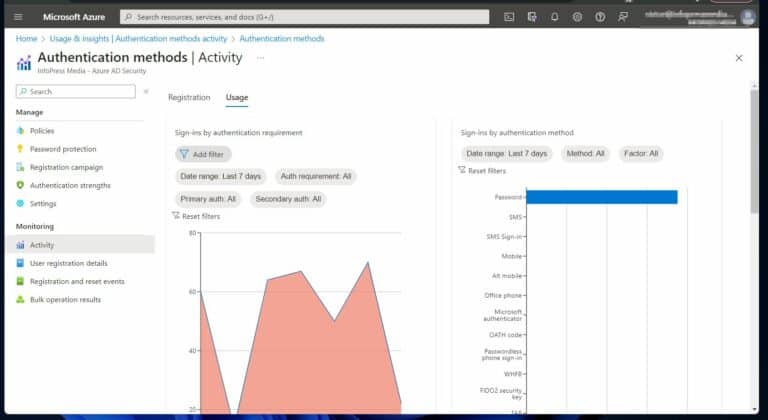

“Activiteiten van authenticatiemethoden” registreert authenticatiemethoden die gebruikers in een organisatie gebruiken om zich te registreren in Azure AD.

De pagina heeft 2 tabbladen: Registratie en Gebruik. Het tabblad Registratie registreert gebruikers die zich hebben aangemeld voor de beschikbare authenticatiemethoden.

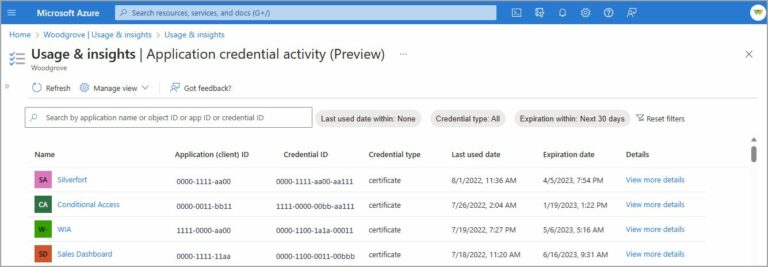

Het laatste logboek dat je nodig hebt in je gereedschapskist is het rapport “Activiteit van toepassingsreferenties (Preview)”. Dit rapport geeft de laatste datum weer waarop een toepassingsreferentie is gebruikt.

Bovendien worden in dit rapport de toepassings-id, het certificaattype en een link naar de details van het record vastgelegd.

Monitor en Analyseer Azure AD-activiteit met Azure AD-beveiligings- en auditlogs

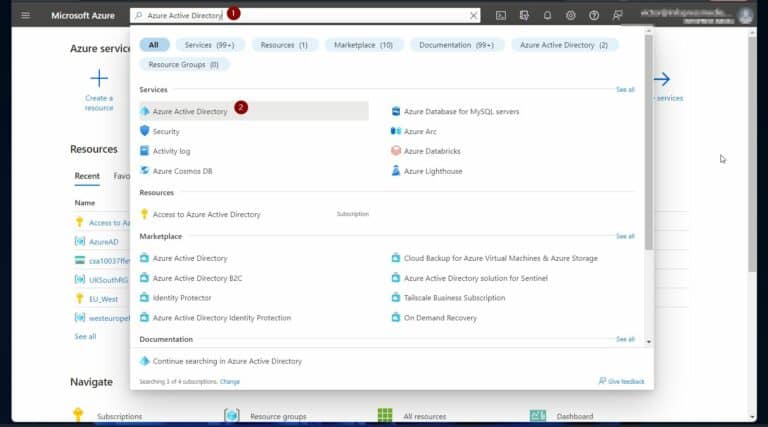

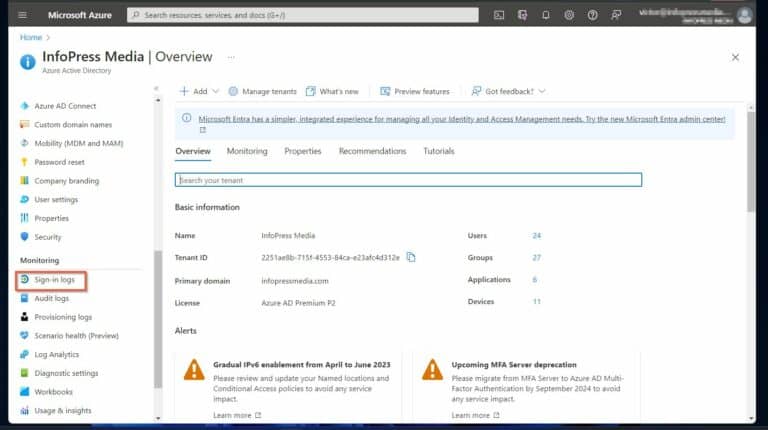

In dit gedeelte meld je je aan bij het Azure-portal via portal.azure.com. Zoek vervolgens naar en open “Azure Active Directory”.

Gebruik Aanmeldingslogs om gebruikersactiviteiten te monitoren en analyseren

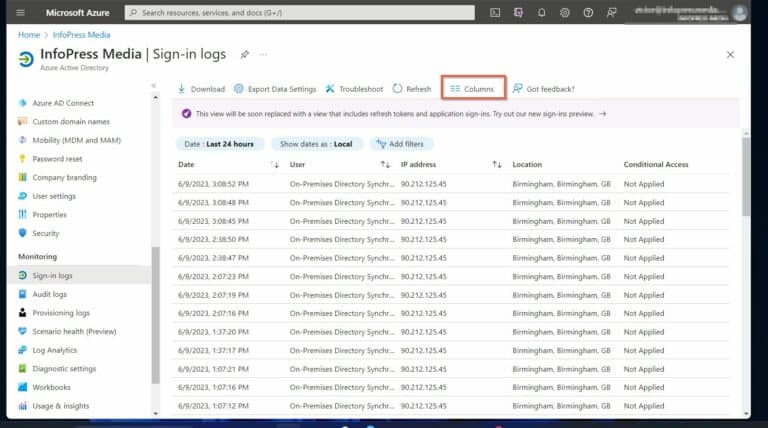

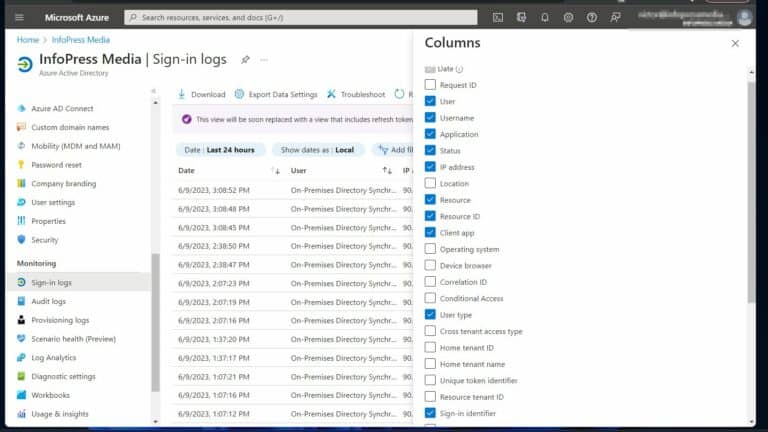

Om toegang te krijgen tot aanmeldingslogs, opent u deze vanuit het Monitor-menu van het Azure Active Directory-portaal.

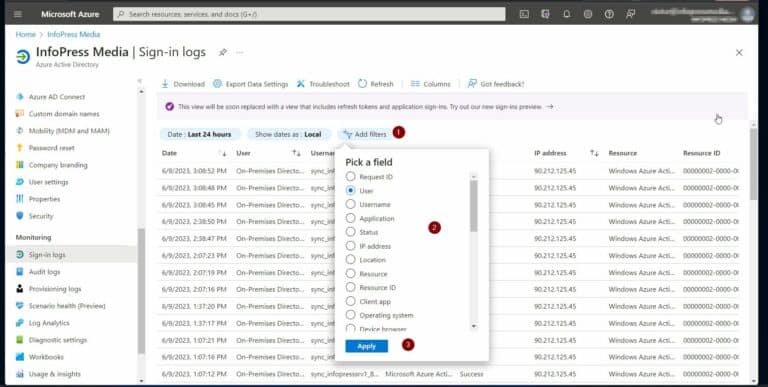

Vervolgens klikt u op een filter en voegt u een voorwaarde toe. In de schermafbeelding hieronder heb ik mijn aanmeldingslogs gefilterd om alleen logboeken terug te geven met gebruikers die “victor” bevatten.

Deze filtering heeft het aantal logs verminderd tot wat ik wil bekijken. Afhankelijk van wat we aan het oplossen zijn, voegen we extra filters toe.

Het openen van een logboekvermelding geeft gedetailleerde rapporten hierover. Het tabblad “Basisinfo” onthult cruciale informatie over de aanmelding, zoals de datum, “Authenticatievereiste,” informatie over de gebruiker

Het Inloggen Diagnostiekgereedschap wordt gebruikt om extra probleemoplossing uit te voeren betreffende het inloggen en om aanbevelende acties te krijgen om problemen op te lossen.

Het logboekbestand heeft andere tabbladen.

Wel, de tab “Locatie” registreert de locatie en IP-adres vanaf waar de gebruiker een poging tot authenticatie heeft gedaan.

Het tabblad “Apparaatinfo” registreert ook het besturingssysteem van de gebruiker, de browser en of het apparaat conform is.

Ten slotte kun je informatie in de tabbladen “Conditionele Toegang” en “Alleen rapporteren” gebruiken om conditionele toegang en andere beleidsregels te bekijken die misschien wel of niet van toepassing zijn op het inloggen.

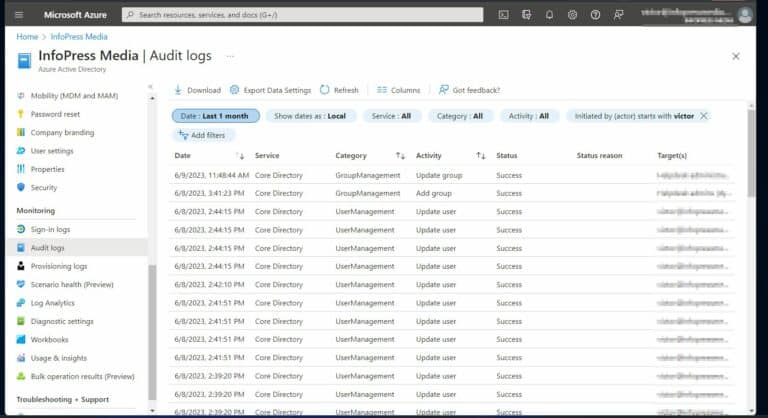

Gebruik Azure AD Audit Logs om gebruikersactiviteiten te analyseren

Om het auditlogboek te openen, klikt u erop in het Azure Active Directory menu.

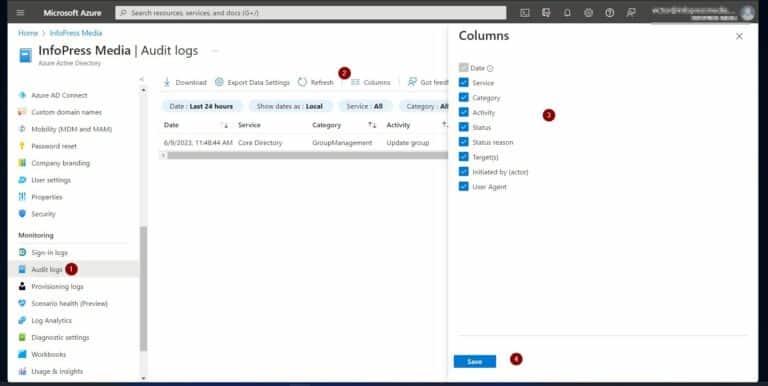

Vervolg dan de stappen die in het laatste onderdeel beschreven zijn om de kolommen aan te passen aan uw behoeften.

Vergelijkbaar met aanmeldingslogs, hebben controlelogs filtermogelijkheden. Gelukkig voegt Microsoft de filtervoorwaarden – Service, Activiteit, en Categorie – toe die je het meest nodig hebt.

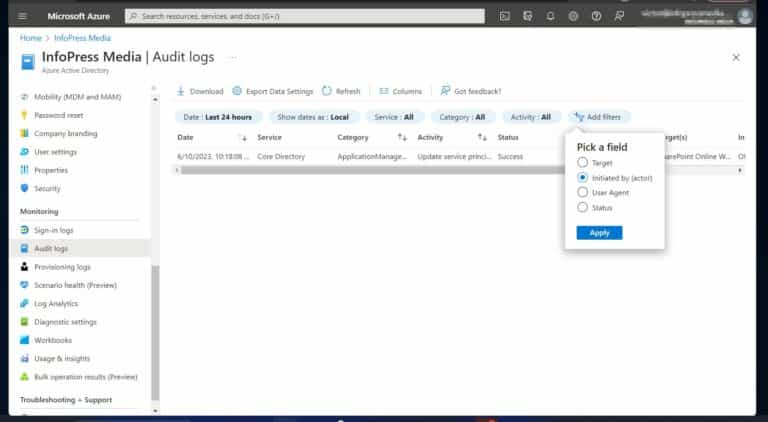

De controlelog biedt echter de optie om aangepaste filters toe te voegen. Klik op “Filters toevoegen”, selecteer een filter en klik op Toepassen.

Analyse van Azure AD-beveiligingslogs: Azure AD-activiteit controleren en monitoren – Conclusie

Het controleren en analyseren van controlelogs is net zo cruciaal als het configureren van Azure Identity Protection, Conditional Access, Privileged Identity Management en andere beveiligings functies. Door logs te analyseren in Azure Active Directory detecteren IT-beheerders proactief potentiële beveiligingsincidenten.

Gelukkig heeft Azure AD alle logs die nodig zijn om dit doel te bereiken. Specifiek biedt het organisaties aanmeldings-, aanmeldingsvoorbeeld- en controlelogs.

Bovendien bevat deze robuuste cloud identity management-tool ook provisioning logs en “gebruik en inzichten” rapporten. Deze logs bieden verschillende gegevensregistratie om de beveiligingsstatus van een Azure AD-infrastructuur te bepalen.

Om organisaties te helpen de logs effectief te gebruiken, legt dit artikel uit welke gegevens de Azure AD-logs bieden en hoe ze te gebruiken om de beveiligingsstatus van Azure AD te monitoren en analyseren.

Source:

https://infrasos.com/analyze-azure-ad-security-logs-audit-monitor-azure-ad-activity/