Analyser les journaux de sécurité Azure AD : Auditer et surveiller l’activité Azure AD. Souhaitez-vous améliorer vos connaissances sur l’utilisation de la sécurité Azure AD et des journaux d’audit pour surveiller et analyser les activités Azure AD ?

Cet article explique comment utiliser chaque journal pour surveiller et examiner les activités des utilisateurs dans Azure AD.

L’article commence par explorer 4 journaux et expliquer les informations qu’ils fournissent. Ensuite, il discute des prérequis en termes de licence et de rôle pour utiliser ces journaux.

Enfin, il y a des instructions étape par étape sur l’utilisation des journaux pour surveiller et analyser les activités des utilisateurs.

Sécurité Azure AD et journaux d’audit pour la surveillance et l’analyse des activités

Azure Active Directory fournit quatre journaux avec diverses données que les organisations doivent surveiller et analyser les activités des utilisateurs dans le système. Il s’agit des journaux de connexion, des journaux d’audit, des journaux de provisionnement et des rapports « utilisation et insights ».

Comprendre les journaux de connexion Azure AD et les journaux de connexion (aperçu)

Les journaux de connexion Azure AD offrent aux organisations de puissants aperçus sur la manière dont les utilisateurs accèdent et utilisent les applications et services. Ce type de journal est l’un des trois journaux d’activité.

Les administrateurs informatiques déterminent les modèles de connexion des utilisateurs avec les informations enregistrées sur le journal de connexion. De plus, ce journal révèle le nombre d’utilisateurs qui se sont connectés à une période donnée. Il affiche également l’état des connexions.

En juin 2023, Microsoft a publié une version de prévisualisation appelée « journaux de connexion (aperçu) ». Alors que le journal de connexion classique enregistre les activités interactives des utilisateurs, la prévisualisation suit cela et 3 types supplémentaires de connexions (utilisateurs non interactifs, principaux de service et identités gérées) pour les connexions aux ressources Azure.

Eh bien, la connexion interactive se produit lorsque les utilisateurs accèdent à Azure AD avec un nom d’utilisateur et mot de passe ou MFA. En revanche, les connexions non interactives proviennent des applications qui se connectent au nom d’un utilisateur.

De plus, les principaux de service se connectent en leur nom tandis que les identités gérées enregistrent les connexions des applications avec des secrets stockés de manière sécurisée dans Azure Key Vault.

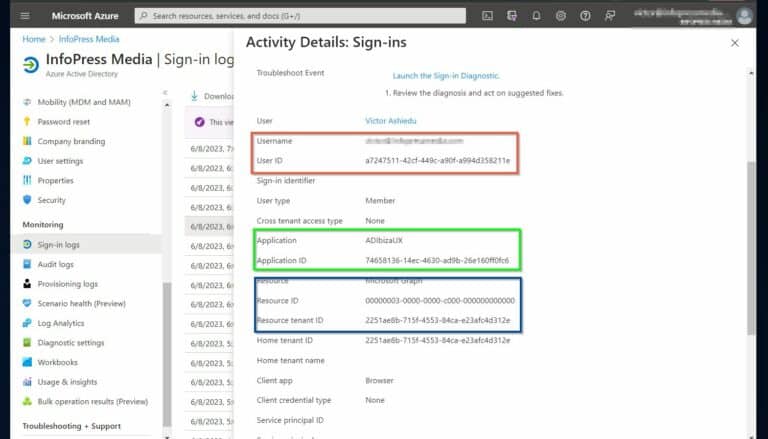

Outre le composant « utilisateur », les journaux de connexion enregistrent 3 composants essentiels lorsque les utilisateurs ou les applications accèdent à une ressource Azure. Le premier élément critique est « qui ».

Ce journal montre l’identité (utilisateur) qui s’est connectée. Le journal enregistre également « comment », indiquant le client ou l’application utilisé pour la connexion.

Enfin, vous obtenez également « quoi, » – qui enregistre la ressource ciblée accédée par l’identité.

Donc, chaque fois que vous surveillez et auditez la sécurité Azure AD activité en utilisant les journaux de connexion, recherchez « qui, » « comment, » et « quoi » enregistrés en tant que « utilisateur, » « ressource, » et « application » or « application cliente. »

Compréhension des journaux d’audit Azure Active Directory

Le journal d’audit est un autre journal d’activité Azure AD qui aide à surveiller et analyser les actions des utilisateurs. Le journal d’audit enregistre les activités au sein de l’annuaire.

Plus précisément, les journaux d’audit Azure AD enregistrent les modifications apportées aux utilisateurs, groupes, ou applications dans l’annuaire. Ces journaux d’activité sont souvent nécessaires à des fins de conformité.

Lorsque les organisations surveillent les journaux d’audit Azure AD, cela pourrait révéler des violations de sécurité ou des problèmes de conformité qui nécessitent des corrections.

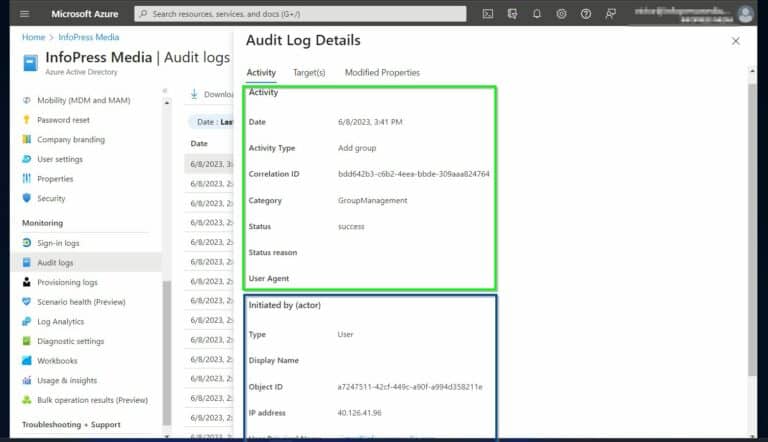

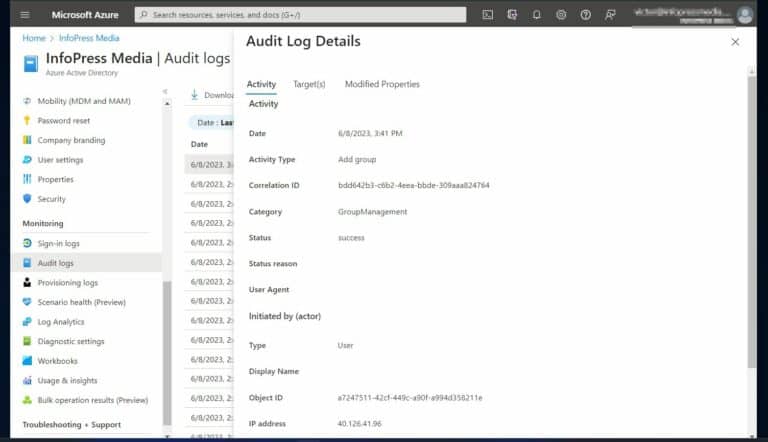

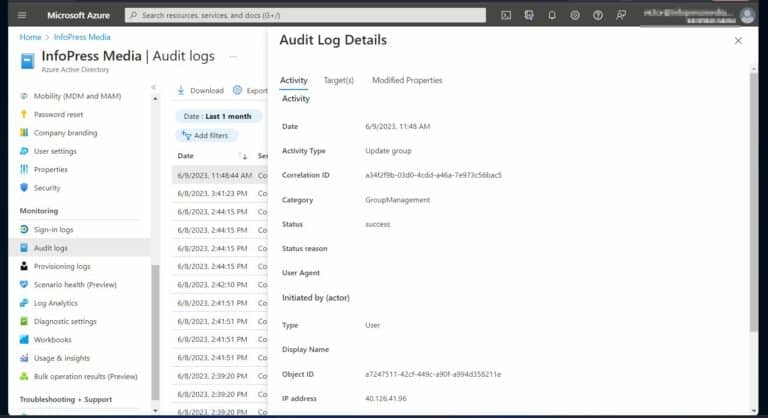

Le sujet du journal d’audit (utilisateur, groupe ou application) est enregistré en tant que « Type d’activité ». En plus du type d’activité, il enregistre également la « Catégorie », le « Statut » et la personne ayant initié l’activité, enregistrée sous le nom de « Initié par (acteur) ».

Lorsqu’un journal d’audit est ouvert, il comporte trois onglets : « Activité », « Cible(s) » et « Propriétés modifiées ».

L’onglet Activité affiche le « Type d’activité », qui enregistre si le changement a été apporté à un groupe, un utilisateur ou une application. De plus, l’onglet enregistre la catégorie du journal et son statut.

Il enregistre également les informations « Initié par (acteur) », qui incluent l’utilisateur ayant apporté les modifications, l’adresse IP et l’UPN de l’utilisateur.

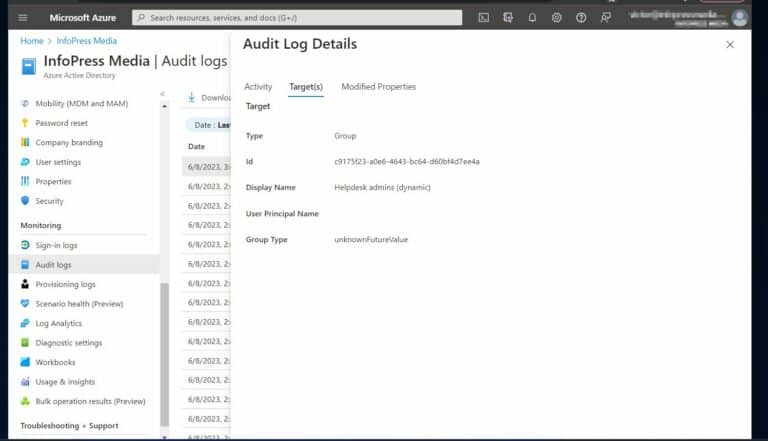

L’onglet « Cible(s) » enregistre les détails de l’objet modifié. Si disponible, il enregistre le nom de l’objet, le nom d’affichage, l’identifiant et l’UPN.

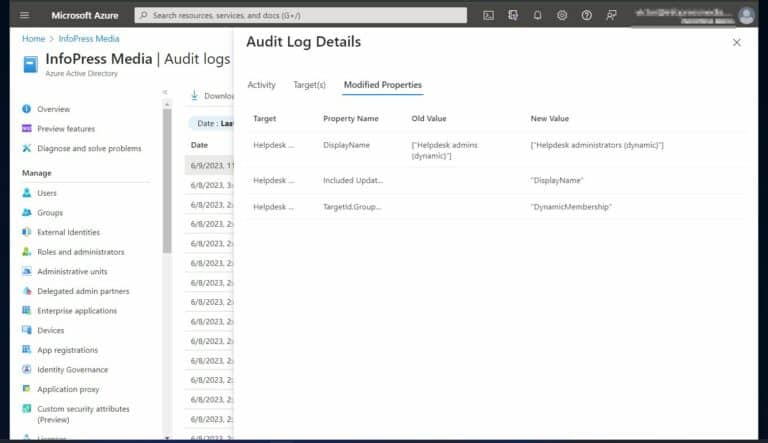

Enfin, l’onglet « Propriétés modifiées » affiche les propriétés de l’objet modifié, y compris les anciennes et nouvelles valeurs.

Comprendre les journaux de provisionnement d’Azure Active Directory

Azure Active Directory s’intègre avec des applications tierces qui provisionnent des utilisateurs dans l’annuaire. Il enregistre leurs activités dans des journaux de provisionnement pour que les administrateurs informatiques puissent résoudre les problèmes ou suivre les modifications apportées par ces applications.

En ce qui concerne les enregistrements, les journaux de provisionnement suivent des informations telles que les utilisateurs créés ou modifiés avec succès par un service tiers comme ServiceNow. De plus, ils suivent les modifications de groupe et quel service a apporté la modification.

Ces enregistrements aident avec les informations de sécurité, d’audit, et de conformité.

Comprendre les rapports « Utilisation et insights » d’Azure AD

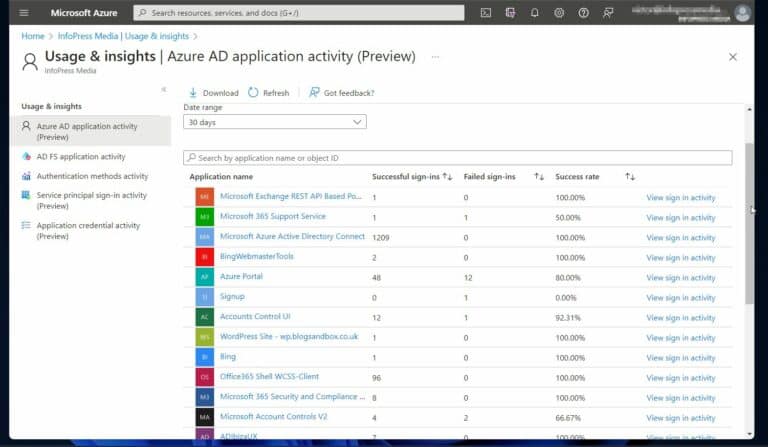

Les rapports « utilisation et insights » sont un référentiel central où Azure AD enregistre les activités de connexion des autres applications Microsoft 365. C’est un endroit unique où les activités de connexion sont consultées.

La page enregistre les connexions réussies et les échecs, ainsi que leur nombre et le taux de réussite. En plus de cela, elle affiche un lien pour consulter l’activité de connexion de chaque application.

Comme le montre la capture d’écran ci-dessus, la page « utilisation et insights » fournit des informations sur les applications les plus utilisées dans une organisation, les applications avec le taux de réussite de connexion le plus bas, et les principales erreurs de connexion.

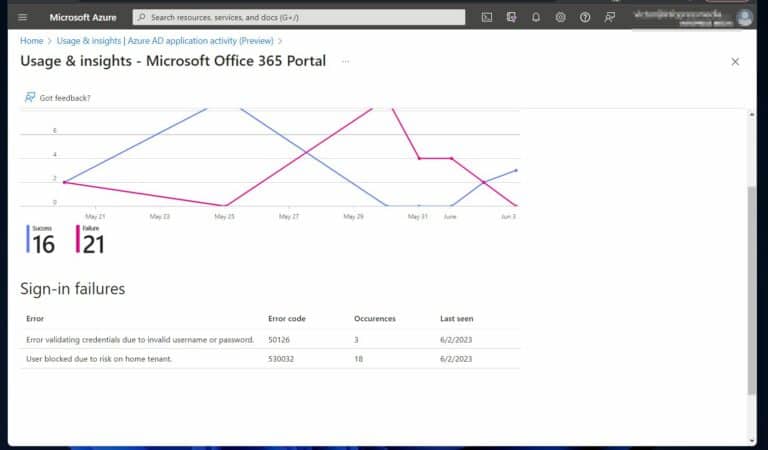

En cliquant sur le lien « voir l’activité de connexion » pour une application, les erreurs de connexion s’affichent. De plus, la page de détails affiche les codes d’erreur, les occurrences et la dernière date à laquelle l’erreur s’est produite.

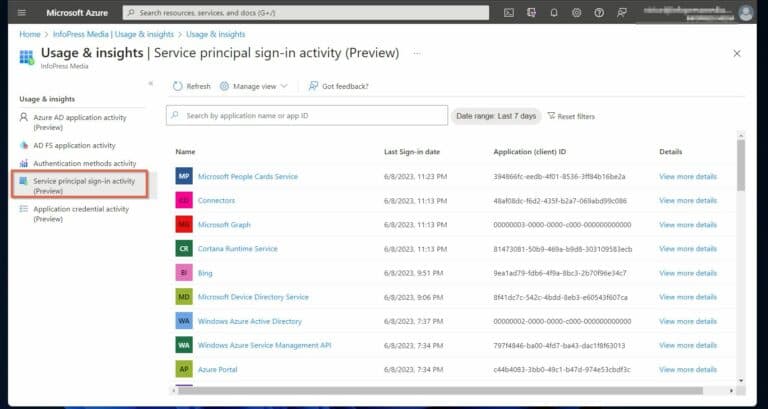

Avant de passer à « utilisation & insights », je tiens à souligner d’autres rapports critiques ici. Plus tôt, j’ai mentionné que les journaux de connexion suivent les connexions des principaux services.

Ces informations sont disponibles dans « utilisation & insights » sous « Activité de connexion du principal de service (Aperçu) ». En cliquant dessus, les principaux services authentifiés par Azure Active Directory s’affichent.

Ce rapport inclut le nom du principal de service, la dernière fois où il s’est connecté, et un lien pour « voir plus de détails ».

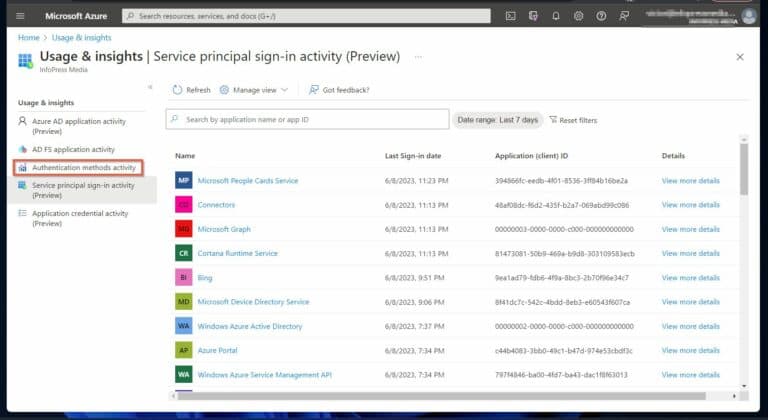

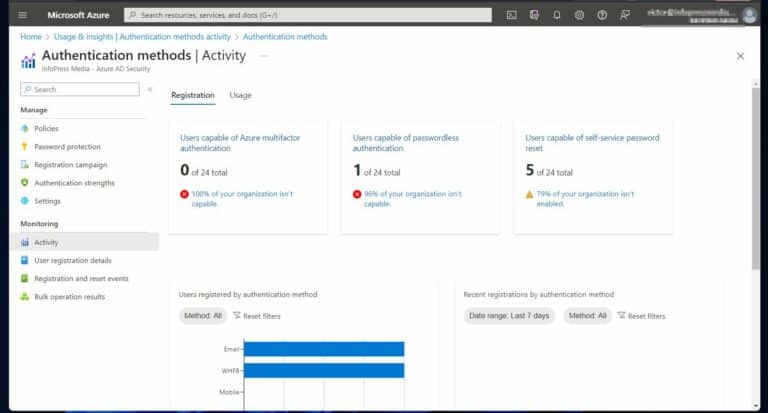

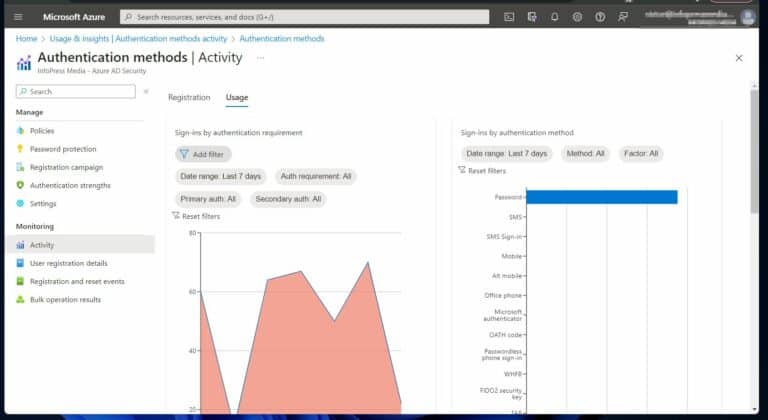

Le journal « Activités des méthodes d’authentification » enregistre les méthodes d’authentification utilisées par les utilisateurs d’une organisation pour s’inscrire dans Azure AD.

La page comporte 2 onglets : Inscription et Utilisation. L’onglet Inscription enregistre les utilisateurs inscrits aux méthodes d’authentification disponibles.

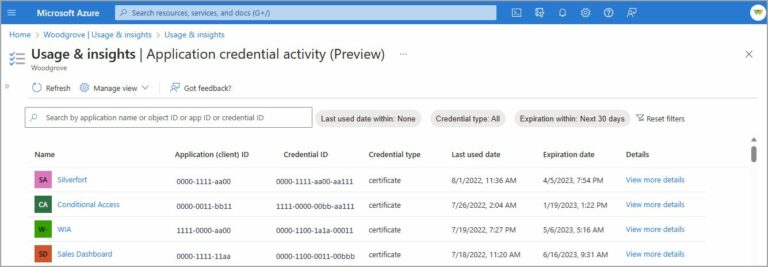

Le dernier journal dont vous avez besoin dans votre boîte à outils est le rapport « Activité des informations d’identification de l’application (aperçu). » Ce rapport fournit la dernière date à laquelle une information d’identification d’application a été utilisée.

De plus, ce rapport enregistre l’ID de l’application, le type de certificat et un lien pour consulter les détails de l’enregistrement.

Surveiller et analyser l’activité Azure AD avec les journaux de sécurité et d’audit Azure AD

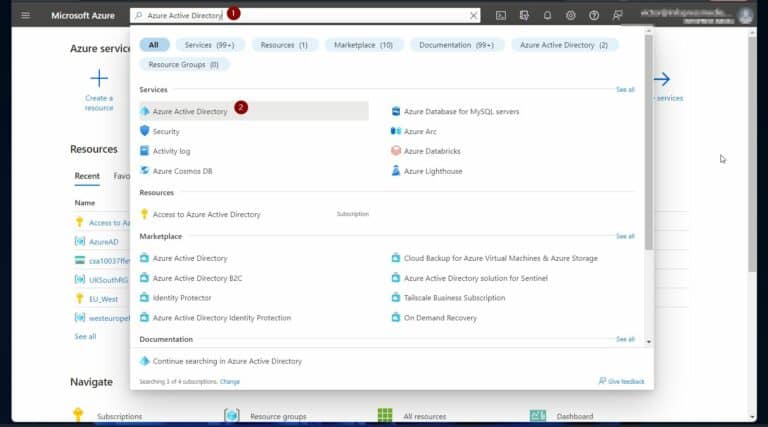

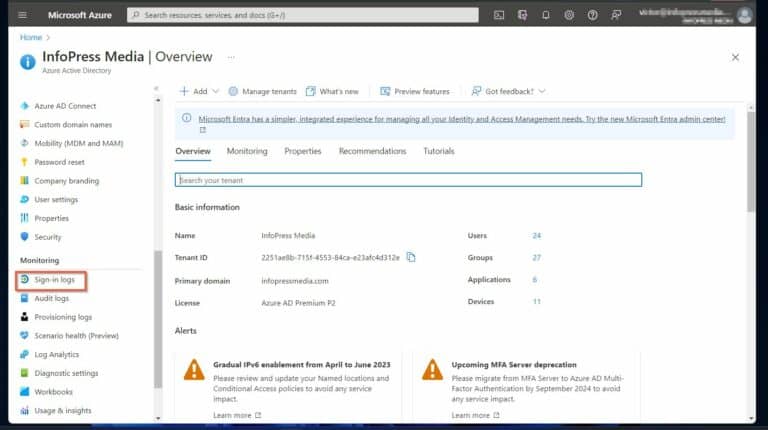

Dans cette section, connectez-vous au portail Azure via portal.azure.com. Ensuite, recherchez et ouvrez « Azure Active Directory. »

Utilisation des journaux de connexion pour surveiller et analyser les activités des utilisateurs

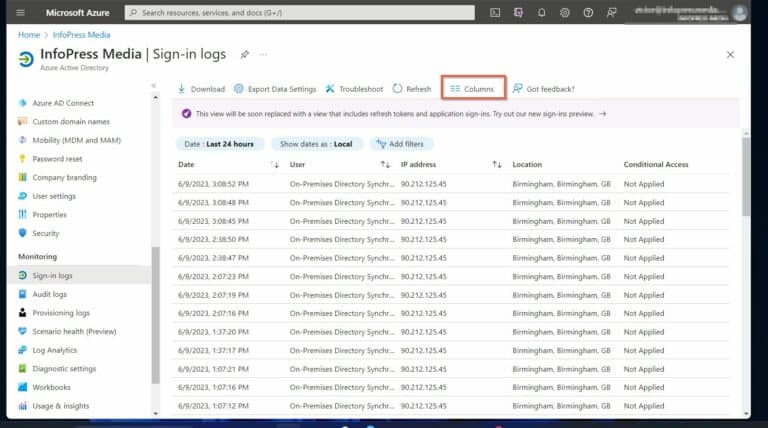

Pour accéder aux journaux de connexion, ouvrez-le dans le menu Monitor du portail Azure Active Directory.

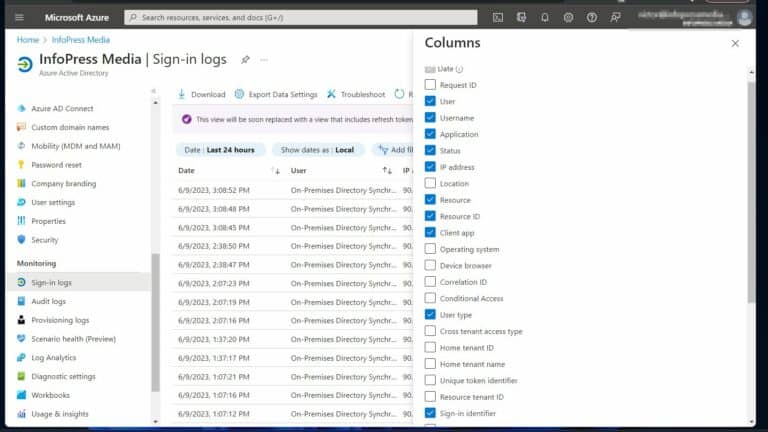

Ajoutez des filtres au journal après avoir défini les colonnes selon vos préférences pour afficher les informations que vous souhaitez analyser.

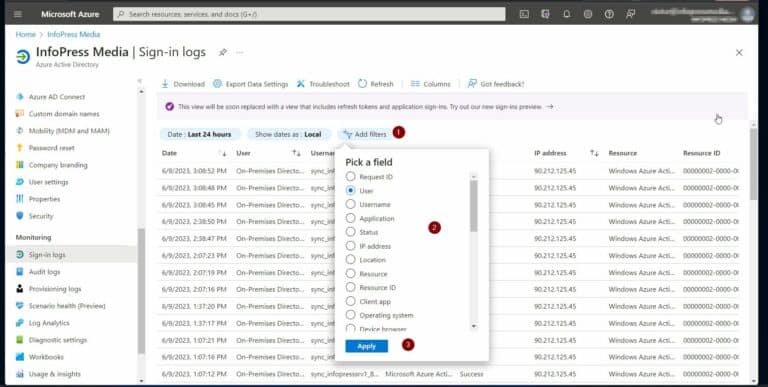

Pour ajouter un filtre, cliquez sur « Ajouter des filtres », sélectionnez un filtre et cliquez sur Appliquer. Répétez cela pour autant de filtres que nécessaire.

Ensuite, cliquez sur un filtre et ajoutez une condition. Dans la capture d’écran ci-dessous, j’ai filtré mes journaux de connexion pour n’afficher que les journaux contenant des utilisateurs contenant « victor ».

Ce filtrage a réduit le nombre de journaux que je souhaite afficher. Selon le dépannage que nous effectuons, nous ajoutons des filtres supplémentaires.

L’ouverture d’une entrée de journal fournit des rapports détaillés à ce sujet. L’onglet « Informations de base » révèle des informations essentielles sur la connexion, telles que la date, « Exigence d’authentification », des informations sur l’utilisateur, l’application à laquelle il a accédé et l’outil de diagnostic de connexion.

L’outil de diagnostic de connexion est utilisé pour effectuer des dépannages supplémentaires concernant la connexion et obtenir des actions recommandées pour résoudre les problèmes.

L’entrée de journal comporte d’autres onglets.

Eh bien, l’onglet « Emplacement » enregistre l’emplacement et l’adresse IP à partir desquels l’utilisateur a tenté une authentification.

L’onglet « Informations sur l’appareil » enregistre également le système d’exploitation, le navigateur de l’utilisateur et indique si l’appareil est conforme.

Enfin, utilisez les informations dans les onglets « Accès conditionnel » et « Rapport uniquement » pour consulter les accès conditionnels et d’autres politiques qui ont pu s’appliquer ou non à la connexion.

Utilisation des journaux d’audit Azure AD pour analyser les activités des utilisateurs

Pour ouvrir le journal d’audit, cliquez dessus dans le menu Azure Active Directory.

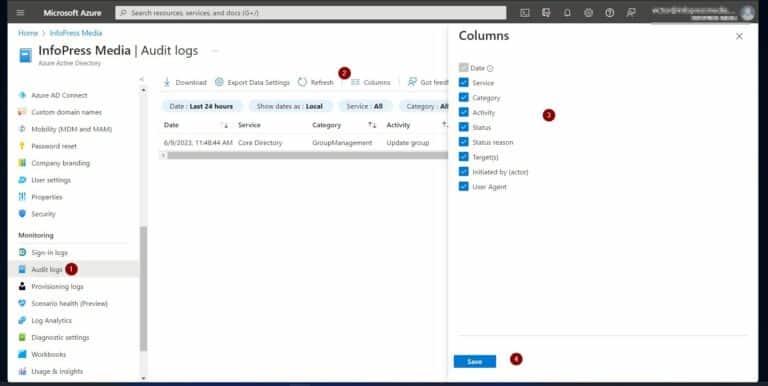

Ensuite, suivez les étapes décrites dans la dernière sous-section pour personnaliser les colonnes selon vos besoins.

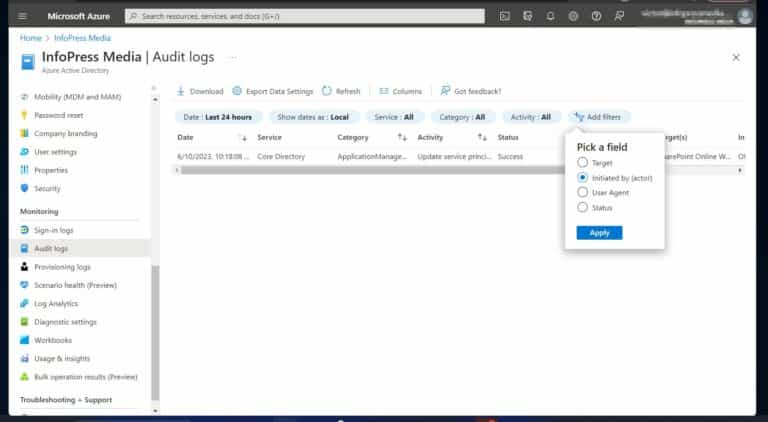

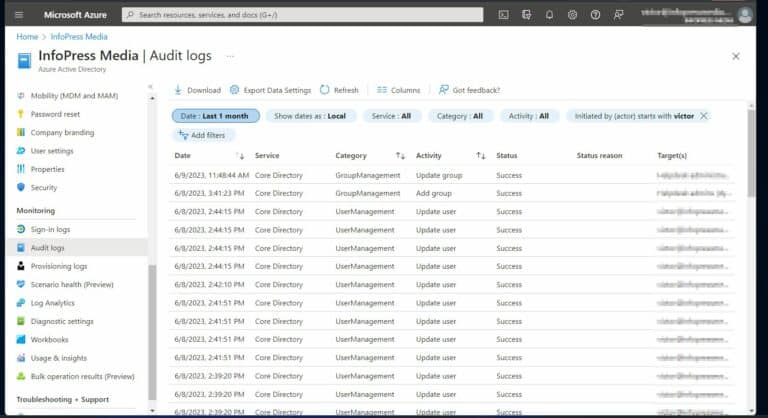

Similaire aux journaux de connexion, les journaux d’audit ont des capacités de filtrage. Heureusement, Microsoft ajoute les conditions de filtrage – Service, Activité et Catégorie – dont vous avez le plus besoin.

Cependant, le journal d’audit offre la possibilité d’ajouter des filtres personnalisés. Pour ajouter un filtre, cliquez sur « Ajouter des filtres », sélectionnez un filtre et cliquez sur Appliquer.

Analyser les journaux de sécurité Azure AD : Conclusion sur l’audit et la surveillance de l’activité Azure AD

La surveillance et l’analyse des journaux d’audit sont aussi cruciales que la configuration de la Protection de l’identité Azure (Azure Identity Protection), de l’Accès conditionnel (Conditional Access), de la Gestion des identités privilégiées (Privileged Identity Management) et d’autres fonctionnalités de sécurité. En analysant les journaux dans Azure Active Directory, les administrateurs informatiques détectent et atténuent de manière proactive les incidents de sécurité.

Heureusement, Azure AD dispose de tous les journaux nécessaires pour atteindre cet objectif. Plus précisément, il propose aux organisations des journaux de connexion, des journaux de connexion (version de prévisualisation) et des journaux d’audit.

De plus, cet outil robuste de gestion des identités dans le cloud propose également des journaux de provisionnement et des rapports « utilisation et insights ». Ces journaux fournissent diverses données de journalisation pour aider à déterminer la santé de la sécurité d’une infrastructure Azure AD.

Pour aider les organisations à utiliser efficacement les journaux, cet article explique les données fournies par les journaux Azure AD et comment les utiliser pour surveiller et analyser la posture de sécurité d’Azure AD.

Source:

https://infrasos.com/analyze-azure-ad-security-logs-audit-monitor-azure-ad-activity/