Azure ADセキュリティと監査ログによるアクティビティの監視と分析

Azure Active Directoryは、組織がシステム内のユーザーの活動を監視し、分析するために必要なさまざまなデータを提供します。これには、サインインログ、監査ログ、プロビジョニングログ、および「使用状況と洞察」レポートが含まれます。

Azure ADサインインおよびサインイン(プレビュー)ログの理解

Azure ADサインインログは、組織がユーザーがアプリケーションとサービスにアクセスし、利用する方法について強力な洞察を提供します。このログタイプは、3つのアクティビティログの1つです。

IT管理者は、サインインログに記録された情報を使用して、ユーザーのサインインパターンを把握することができます。さらに、このログは、特定の期間にサインインしたユーザーの数や、サインインのステータスを表示します。

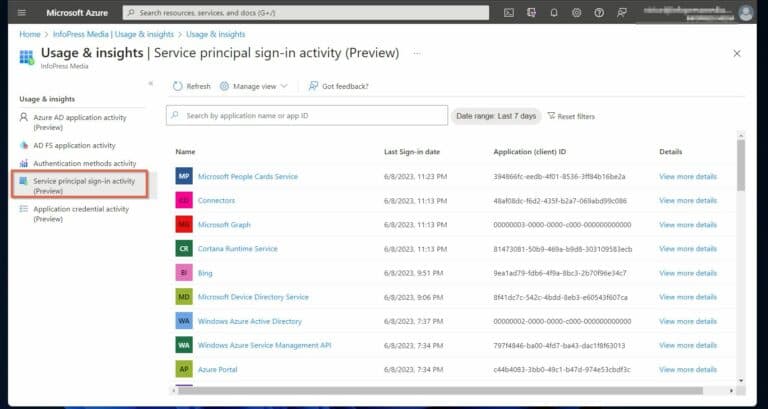

2023年6月現在、Microsoftは「サインインログ(プレビュー)」というプレビューバージョンをリリースしました。クラシックなサインインログは対話型ユーザーアクティビティを記録しますが、プレビュー版では、Azureリソースのサインインに対して対話型ユーザー、サービスプリンシパル、および管理されたアイデンティティの3つの追加のサインインタイプも追跡します。

インタラクティブなサインインは、ユーザーがユーザー名とパスワードまたはMFAを使用してAzure ADにアクセスするときに発生します。一方、非インタラクティブなサインインは、ユーザーの代わりにサインインするアプリケーションから発生します。

さらに、サービス プリンシパルは自分の代わりにサインインし、管理されたアイデンティティはAzure Key Vaultに安全に保存されたシークレットを使用してアプリケーションからのサインイン ログを記録します。

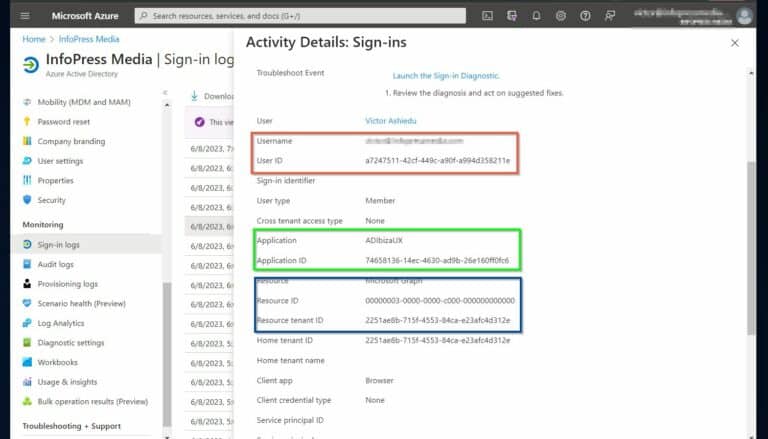

「ユーザー」コンポーネントを超えて、サインイン ログは、ユーザーやアプリケーションがAzure リソースにアクセスする際に3つの重要なコンポーネントを記録します。最初の重要な要素は「誰」です。

この記録には、サインインしたアイデンティティ(ユーザー)が表示されます。ログはまた、「どのように」と記録し、サインインに使用されたクライアントまたはアプリケーションを示します。

最終的に、Identity がアクセスしたターゲット リソースを記録する “what” が含まれています。

したがって、サインイン ログを使用して Azure AD セキュリティの監視および監査を行う場合は、”who”、”how”、”what” が “user”、”resource”、”application” または “client app” として記録されているかを確認してください。

Azure Active Directory 監査ログの理解

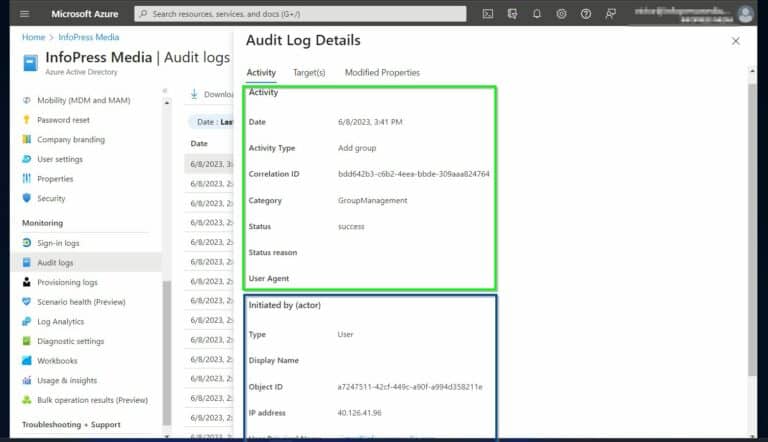

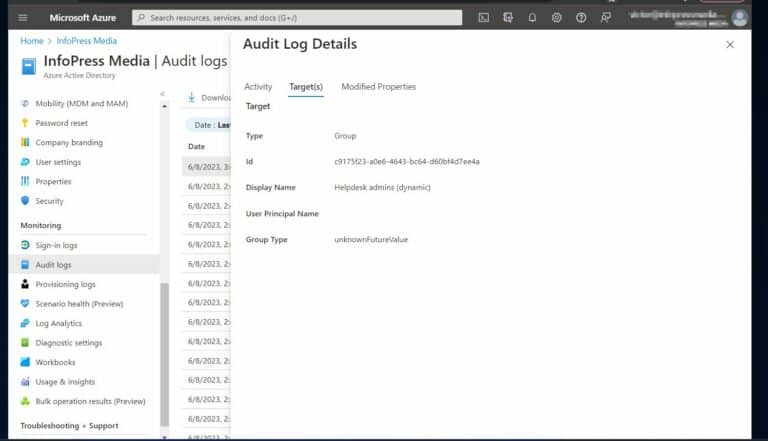

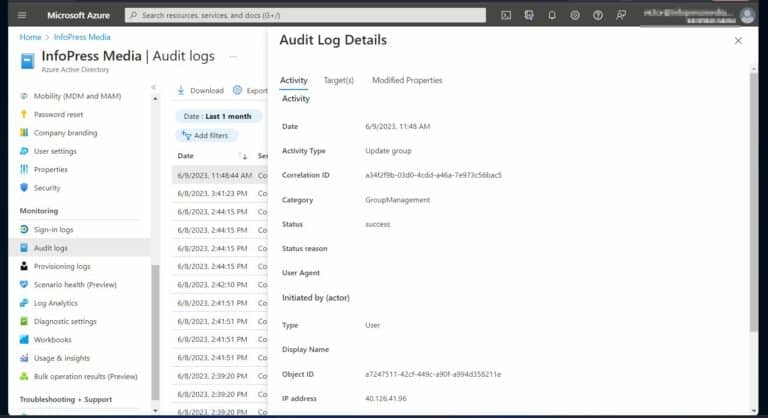

監査ログは、ユーザーのアクションを監視および分析するのに役立つ、別の Azure AD アクティビティ ログです。監査ログはディレクトリ内のアクティビティを記録します。

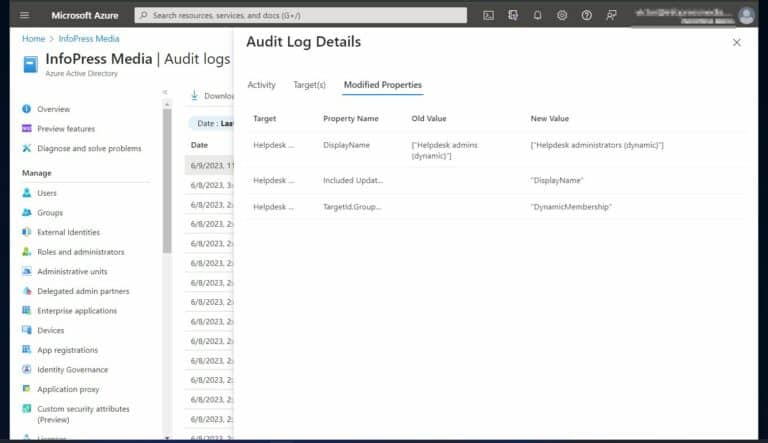

具体的には、Azure AD 監査ログはディレクトリ内の ユーザー、グループ、または アプリケーション への変更を記録します。これらのアクティビティ ログは、しばしば コンプライアンス 目的で必要とされます。

組織が Azure AD 監査ログを監視すると、セキュリティ侵害や修正が必要なコンプライアンス問題が明らかになる場合があります。

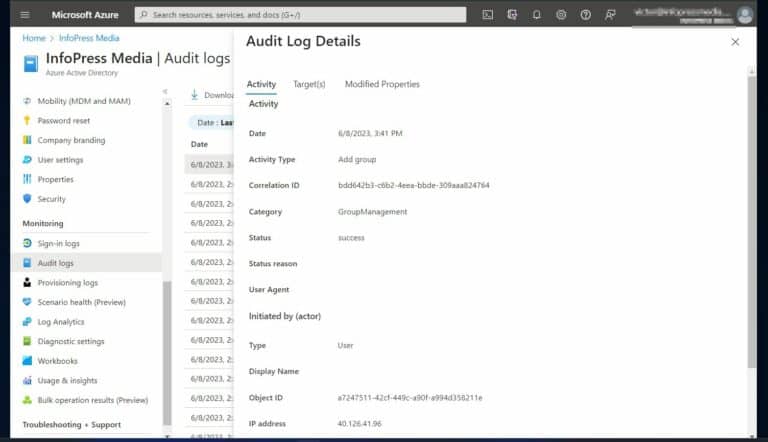

監査ログの主題(ユーザー、グループ、またはアプリケーション)は「アクティビティタイプ」として登録されます。アクティビティタイプに加えて、「カテゴリ」、「ステータス」、およびアクティビティを開始した人物(「開始者」)も記録されます。

監査ログが開かれると、3つのタブが表示されます。「アクティビティ」、「対象」、および「変更されたプロパティ」です。

Azure Active Directoryプロビジョニングログの理解

Azure Active Directory は、ディレクトリ内でユーザーをプロビジョニングするサードパーティアプリケーションと統合されています。それは、IT管理者がトラブルシューティングやこれらのアプリケーションが行う変更を追跡するためのプロビジョニングログにそれらの活動を記録します。

記録については、プロビジョニングログは、ServiceNowのようなサードパーティサービスによって正常に作成または変更されたユーザーなどの情報を追跡します。さらに、グループの変更とどのサービスが変更を行ったかを追跡します。

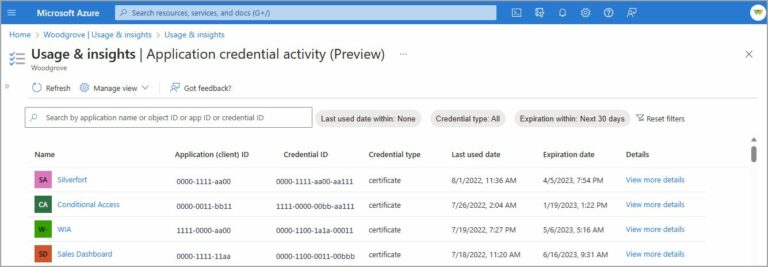

Azure AD “Usage and insights” Reports の理解

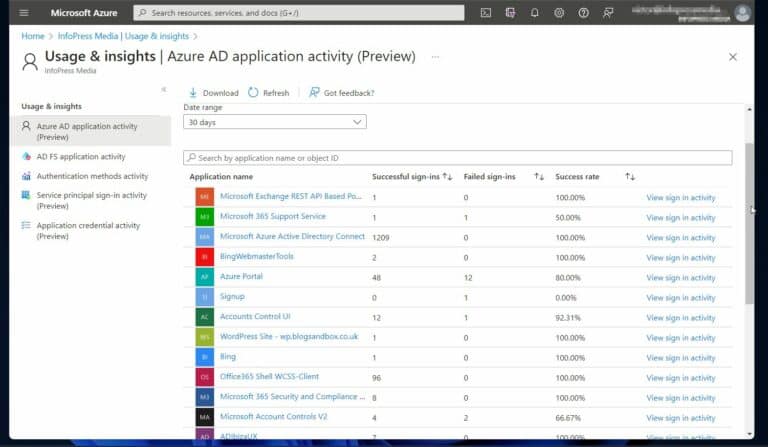

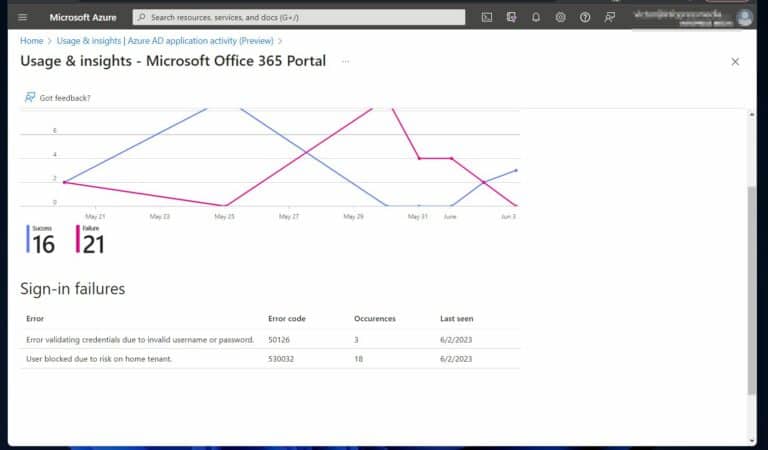

「使用状況と洞察」レポートは、Azure ADが他のMicrosoft 365アプリケーションのサインインアクティビティを記録する中央リポジトリです。サインインアクティビティが表示される唯一の場所です。

このページには、成功したサインインと失敗したサインイン、それぞれの数、成功率が記録されています。それだけでなく、各アプリケーションのサインインアクティビティを表示するリンクも表示されます。

また、Azure Conditional Access + Multi Factor Authentication MFAのセットアップを読む

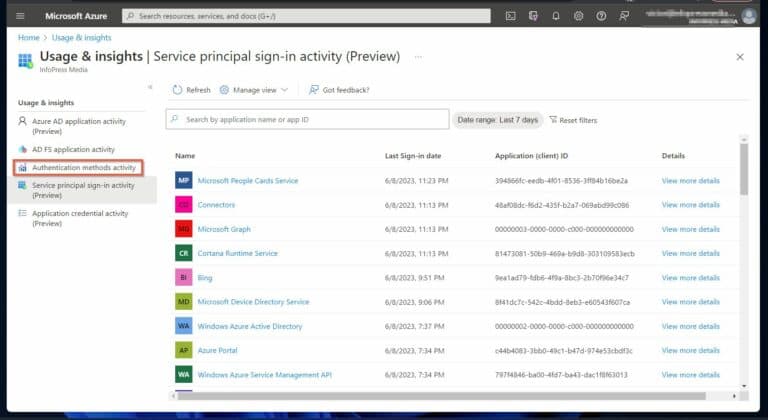

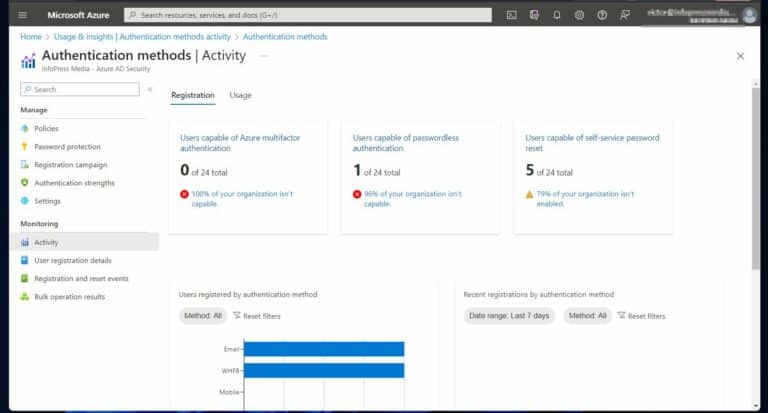

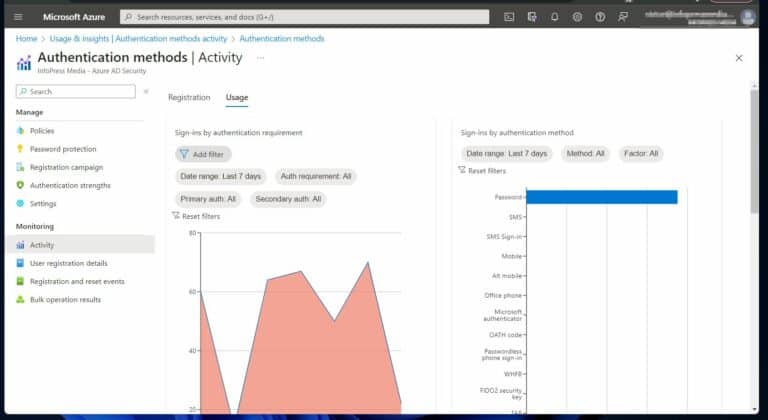

「認証方法アクティビティ」レコード組織内のユーザーがAzure ADに登録するために使用する認証方法。

このページには2つのタブがあります:登録と使用。登録タブには、利用可能な認証方法にサインアップしたユーザーが記録されます。

また、Office 365ユーザーレポートの使用を読む

Azure ADセキュリティ&監査ログを使用してAzure ADアクティビティを監視および分析

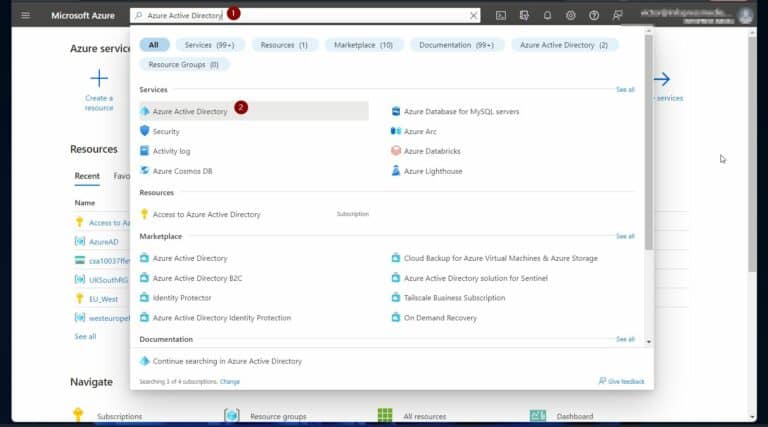

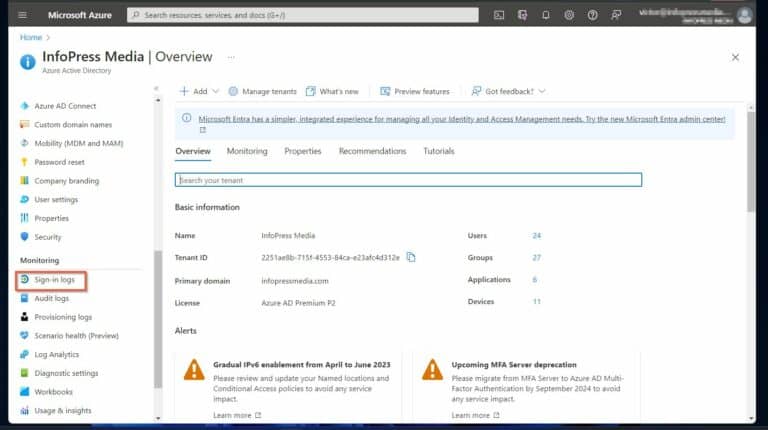

このセクションでは、portal.azure.com経由でAzureポータルにサインインします。次に、「Azure Active Directory」を検索して開きます。

サインインログを使用してユーザーアクティビティを監視および分析します

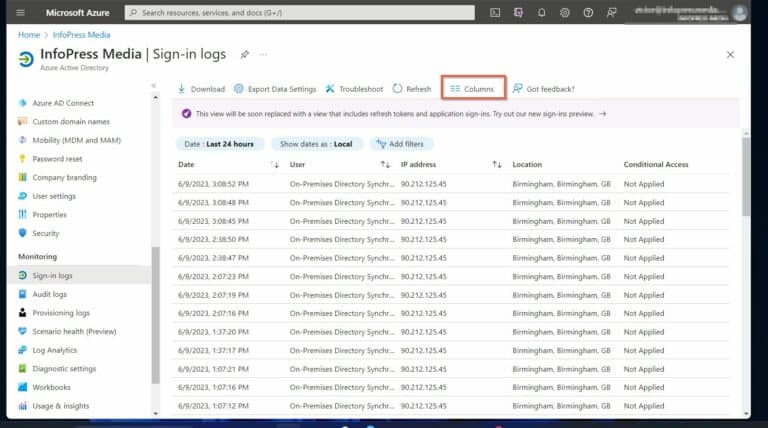

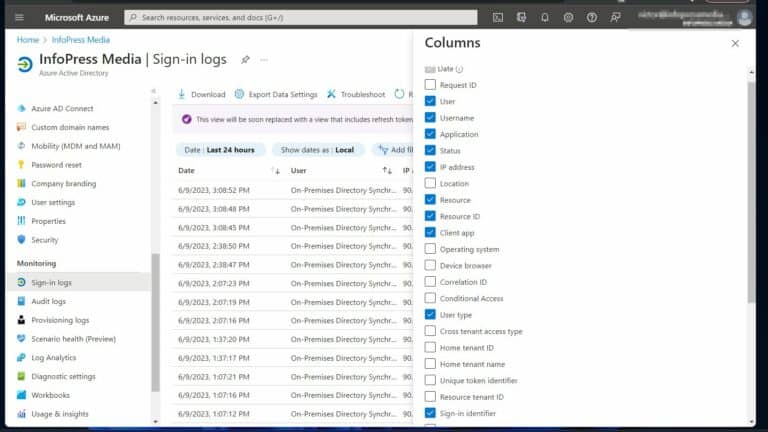

Azure Active Directoryポータルのモニターメニューからサインインログにアクセスします。

また、こちらもお読みください:ユーザーサインイン(成功失敗)のAzure AD監査ログを確認する

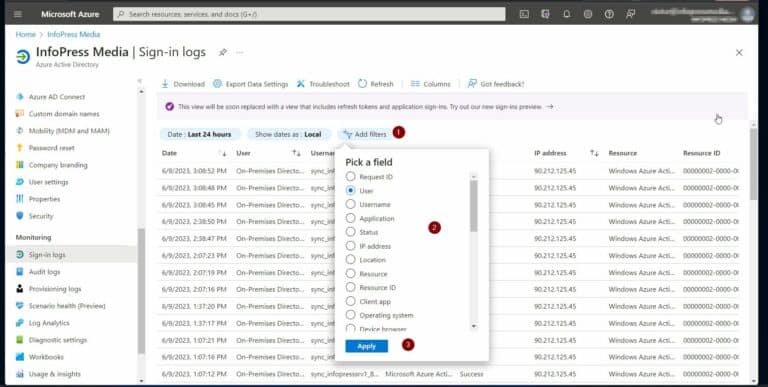

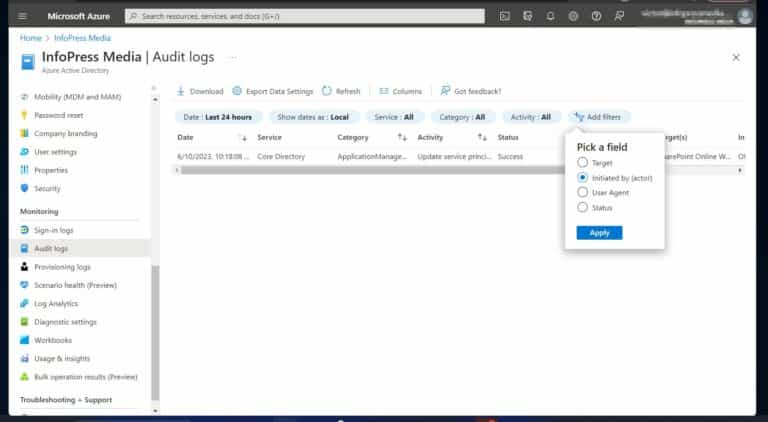

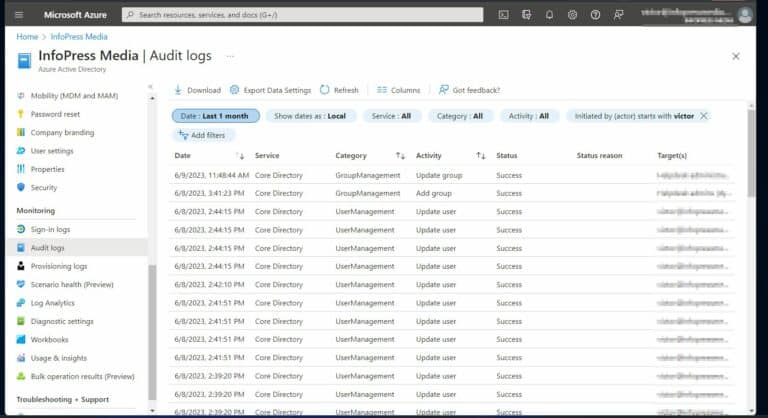

次に、フィルターをクリックして条件を追加します。下のスクリーンショットでは、「victor」を含むユーザーのサインインログのみを返すようにフィルタリングしています。

このフィルタリングにより、表示したいログの数が減少します。トラブルシューティング内容に応じて、追加のフィルターを追加します。

ログエントリを開くと、詳細なレポートが表示されます。 「基本情報」タブには、サインインの日付、「認証要件」、ユーザー情報、アクセスしたアプリケーション、サインイン診断ツールなどの重要な情報が表示されます。

サインイン診断ツールは、サインインに関する追加のトラブルシューティングを実行し、問題を修正するための推奨アクションを取得するために使用されます。

ログエントリには他のタブがあります。

さて、「場所」タブでは、ユーザーが認証を試みた場所とIPアドレスが記録されます。

「デバイス情報」タブには、ユーザーのオペレーティングシステム、ブラウザ、およびデバイスが準拠しているかどうかも記録されます。

最後に、「条件付きアクセス」および「報告のみ」タブの情報を使用して、サインインに適用されたかどうか不明な条件付きアクセスおよびその他のポリシーを表示します。

ユーザーのアクティビティを分析するためにAzure AD監査ログを使用する

監査ログを開くには、Azure Active Directoryメニューでそれをクリックします。

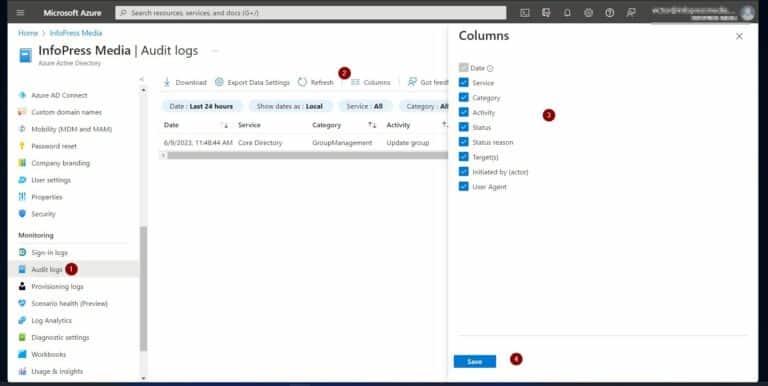

次に、最後のサブセクションで説明されている手順に従って、列をカスタマイズします。

Azure ADセキュリティログの分析:監査&監視Azure ADアクティビティ結論

監視および監査ログの分析は、AzureのIdentity Protection、Conditional Access、特権Identity Management、およびその他のセキュリティ機能の構成と同様に重要です。Azure Active Directoryのログを分析することで、IT管理者は潜在的なセキュリティインシデントを予防的に検出および緩和します。

幸いにも、Azure ADにはこの目標を達成するために必要なすべてのログが備わっています。具体的には、組織にサインイン、サインイン(プレビュー)、および監査ログを提供しています。

さらに、この堅牢なクラウドアイデンティティ管理ツールには、プロビジョニングログと「使用状況と洞察」レポートも備わっています。これらのログは、Azure ADインフラのセキュリティ状態を判断するのに役立つさまざまなデータの記録を提供します。

組織がログを効果的に活用するのを支援するために、この記事では、Azure ADログが提供するデータと、それらを使用してAzure ADのセキュリティポストチャーを監視および分析する方法について説明します。

Source:

https://infrasos.com/analyze-azure-ad-security-logs-audit-monitor-azure-ad-activity/