A key part of vSphere infrastructure administration is being able to assign roles and permissions for vSphere resources. Managing logins and privileges in a VMware vSphere vCenter Server environment is critical for several reasons. You want to allow granular permissions and also provide an audit trail of the actions performed in the vCenter environment.

Laten we eens kijken naar de belangrijkste punten, inclusief het toewijzen van rollen of rechten op basis van vCenter Single Sign-On en Active Directory voor de vCenter SSO-configuratie.

Wat is het vCenter SSO-domein?

VMware vCenter Single Sign-On (SSO) is een authenticatiecomponent van VMware vSphere voor identiteitsbeheer. SSO authenticatieert een gebruiker om verschillende vSphere-componenten te openen met de referenties van één account. SSO vertrouwt op een veilig tokenmechanisme om meerdere vSphere-componenten met elkaar te laten communiceren.

De suite van VMware vSphere-producten integreert met vCenter via het SSO-authenticatiemechanisme. Dit stelt u in staat om SSO te gebruiken om controle uit te oefenen of machtigingen te verlenen voor resources over de suite. Let op dat SSO de VMware Horizon Identity Manager niet vervangt. Meer informatie vindt u in onze post over VMware Horizon en VDI.

Vanaf vSphere 5.1 introduceerde VMware SSO om het beheer van meerdere ESXi-hosts en andere vSphere-resources te stroomlijnen en de beveiliging van het vSphere-authenticatiemechanisme te verbeteren met dezelfde gebruikersreferenties. SSO staat niet alleen Active Directory-authenticatie toe, maar ook elke andere authenticatiebron op basis van Security Assertion Markup Language (SAML) 2.0.

Let op dat een vCenter SSO identiteitsbron kan worden geassocieerd met een domein, maar het vervangt niet Active Directory. SSO kan communiceren met Active Directory en authenticatie en gerelateerde query’s federeren naar een Active Directory domeincontroller. U hoeft geen Active Directory domein te configureren om vCenter SSO te gebruiken als u geen AD domeincontroller in uw omgeving hebt – SSO heeft een interne gebruikersopslag voor authenticatiedoeleinden.

Hoe vCenter SSO werkt

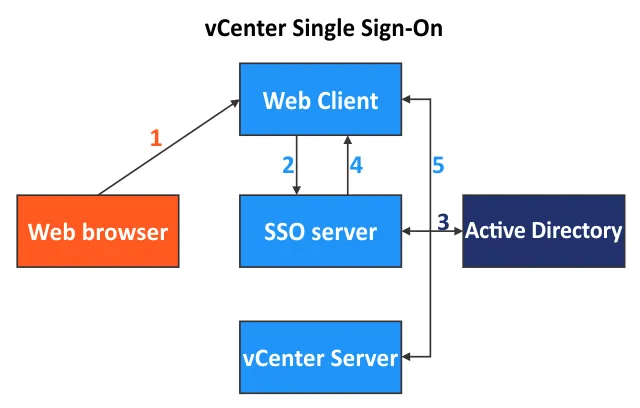

- A user logs in to VMware vSphere Web Client.

- De SSO-server ontvangt de gebruikersnaam en wachtwoord die door de gebruiker zijn ingevoerd.

- Het verzoek wordt door de SSO-server doorgestuurd naar het juiste authenticatiemechanisme, zoals Active Directory of lokale authenticatie.

- Na succesvolle authenticatie geeft SSO de token door aan de VMware vSphere Client.

- De token kan worden gebruikt voor authenticatie rechtstreeks bij vCenter Server en andere VMware vSphere-componenten.

De services die worden gebruikt voor vCenter Single Sign-On zijn:

- Gebruikersauthenticatie

- Security token service

- Authenticatie via certificaten

- SSL voor beveiligd verkeer

Gebruikersauthenticatie wordt uitgevoerd via een ingebouwde identiteitsprovider van vCenter of een externe identiteitsprovider (IdP). De ingebouwde provider ondersteunt Active Directory, OpenLDAP, lokale accounts, geïntegreerde Windows-authenticatie, smartcard, Windows-sessie-authenticatie en RSA securID. Een security token service geeft SAM-tokens uit die de identiteit van de gebruiker vertegenwoordigen.

vCenter SSO-configuratie

Het SSO-onderdeel van de vCenter-infrastructuur wordt afgehandeld door de Platform Services Controller wanneer vCenter is geïnstalleerd. De Platform Services Controller wordt ingesteld tijdens de configuratie van de vCenter Server Appliance (VCSA), die wordt geleverd als een vrijwel vooraf geconfigureerde VM-sjabloon die wordt ingezet in vSphere. De VCSA draait op het op Linux gebaseerde Photon OS. De Platform Services Controller draait ook certificaatdiensten, licentieservices, authenticatieframework en apparaatbeheer.

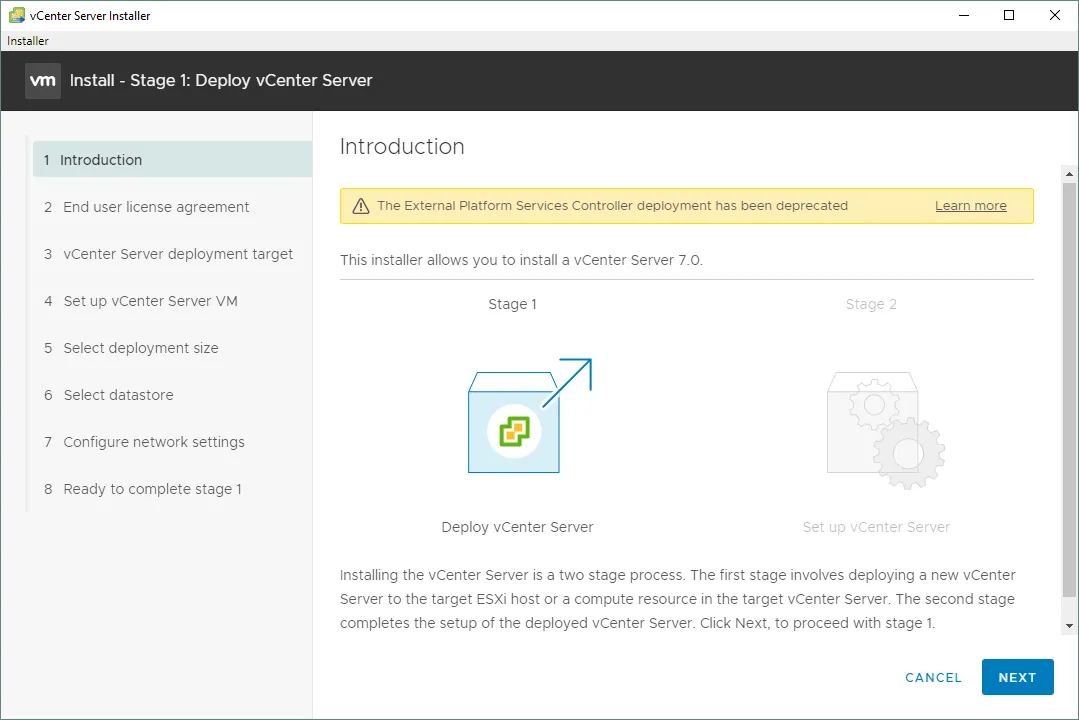

In vCenter-versies v.6.7 en ouder kon de PSC worden geconfigureerd als de Embedded Platform Services Controller of een Externe Platform Services Controller. In vSphere v6.7 werd de Externe Platform Services Controller afgeschaft. In vSphere 7 kunt u vCenter installeren met alleen de Embedded Platform Services Controller.

In de onderstaande schermafbeelding ziet u stap 1 (Introductie) van Fase 1 bij het installeren van vCenter 7 en een waarschuwingsbericht dat u de Externe Platform Services Controller niet langer kunt gebruiken.

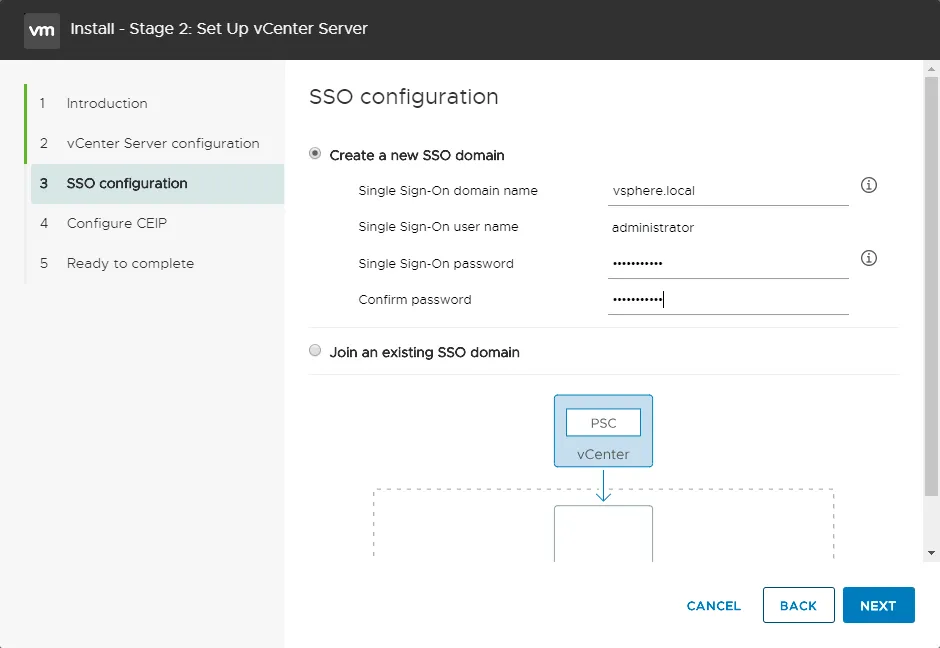

Een SSO-domein voor vSphere wordt geconfigureerd tijdens de implementatie van de vCenter Server-appliance. U kunt meer details zien voor de configuratie van vCenter SSO in stap 3 van Fase 2 bij het implementeren van vCenter (zie de onderstaande schermafbeelding). De SSO-beheerder, wachtwoord, SSO-domeinnaam en SSO-site-naam worden geconfigureerd tijdens de installatie.

U kunt een nieuw SSO-domein maken of lid worden van een bestaand SSO-domein. Het vCenter SSO-domein dat u aanmaakt tijdens de eerste installatie van vCenter is de standaard identiteitsbron in uw VMware vSphere virtuele omgeving.

Het SSO-domein is de standaard identiteitsbron van de vSphere-omgeving wanneer er geen andere authenticatiedomein (zoals Active Directory) is opgegeven. Zoals reeds vermeld, biedt SSO een tokenuitwisselingsmechanisme (gebaseerd op SAML) voor authenticatie met identiteitsbronnen zoals Active Directory, etc. U moet ook in gedachten houden dat er problemen kunnen ontstaan als u het SSO-domein instelt om de AD-domeinnaam te spiegelen. Velen kiezen een SSO-domeinnaam met “.local” als achtervoegsel.

vCenter SSO-domeinnaam: beste praktijken

De beste praktijken voor de vCenter SSO-domeinnaam omvatten het gebruik van de vsphere.local-domeinnaam in kleine omgevingen, maar het kan ook worden gebruikt in grote omgevingen. De vsphere.local-SSO-domeinnaam past goed bij interoperabiliteit in VMware vSphere, inclusief de componenten zoals vRealize Automation. Als u niet zeker weet welke vCenter SSO-domeinnaam u moet gebruiken, gebruik dan vsphere.local.

De SSO-domeinnaam die wordt gebruikt voor lokale authenticatie in vCenter mag niet dezelfde zijn als de naam van het bestaande Active Directory-domein. Gebruik Active Directory-integratie om het AD-domein en de naam ervan te gebruiken indien nodig na de installatie van vCenter. Voer een vCenter SSO-domeinnaam in met kleine letters.

Post-installatie vCenter SSO-configuratie

U kunt de vCenter SSO-configuratie bewerken nadat u VMware vCenter Server hebt geïmplementeerd.

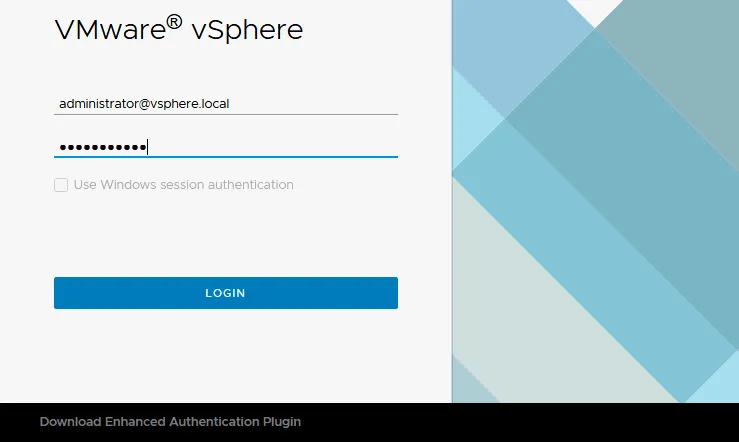

Log in op de webinterface van VMware vSphere Client met uw bestaande beheerdersaccount om vCenter te beheren, bijvoorbeeld [email protected].

Opmerking: Als u vCenter wilt beheren via een browser om toegang te krijgen tot VMware vSphere Client vanaf een Windows-machine die lid is van een Active Directory-domein (nadat u bent aangemeld in Windows als een domeingebruiker), en dit domein is geconfigureerd als een vCenter SSO-domein, kunt u Gebruik Windows-sessieauthenticatie selecteren voor meer gemak. Als dit selectievakje grijs is (inactief), moet u de Enhanced Authentication Plugin downloaden. Hieronder leggen we de vCenter SSO-configuratie uit met behulp van een bestaand Active Directory-domein.

Toevoegen van een Active Directory-domein

We kunnen de integratie van vCenter-authenticatie met Active Directory configureren en het Active Directory-domein gebruiken als een vCenter SSO-domein. We gaan ervan uit dat u al een Active Directory-domeincontroller hebt geconfigureerd en gaan niet in op de details van het AD-configuratieproces in Windows Server. Onthoud dat u regelmatig back-ups van Active Directory moet aanmaken, vooral als veel services AD gebruiken voor authenticatie.

Voer de volgende handelingen uit om de vCenter SSO-configuratie te bewerken en te integreren met Active Directory:

- Klik op het menupictogram in de linkerbovenhoek van de webinterface. Scroll naar de sectie Single Sign On in het linkerpaneel en klik op Configuratie.

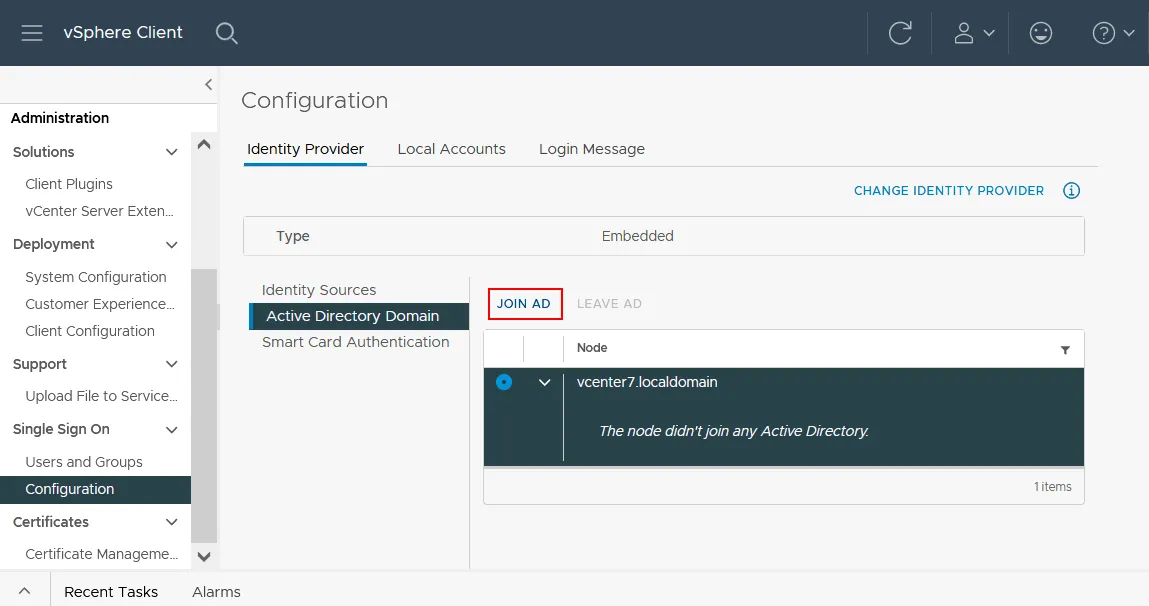

- Selecteer het tabblad Identity Provider en selecteer vervolgens Active Directory Domain.

- Klik op AD koppelen om het Active Directory-domein te koppelen dat wordt gebruikt voor vCenter Single Sign-On (als een vCenter SSO-domein).

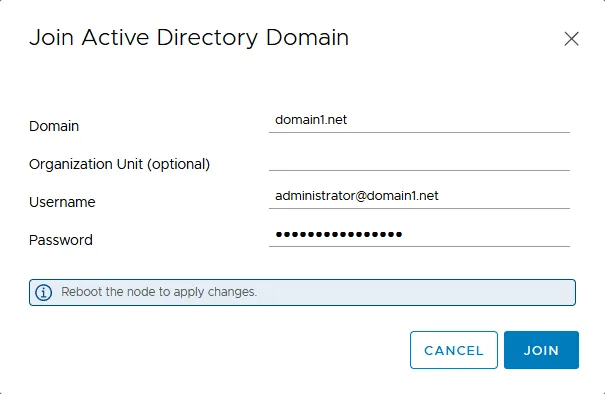

- Voer een domeinnaam in, selecteer een organisatie-eenheid (optioneel) en voer de referenties van de AD-domeinbeheerder in (gebruikersnaam en wachtwoord).

- Klik op Koppelen en start de vCenter-instantie (VCSA) opnieuw op om de wijzigingen toe te passen.

Identity provider

U kunt een alternatieve identiteitsbron gebruiken voor uw vCenter Single Sign On-domein.

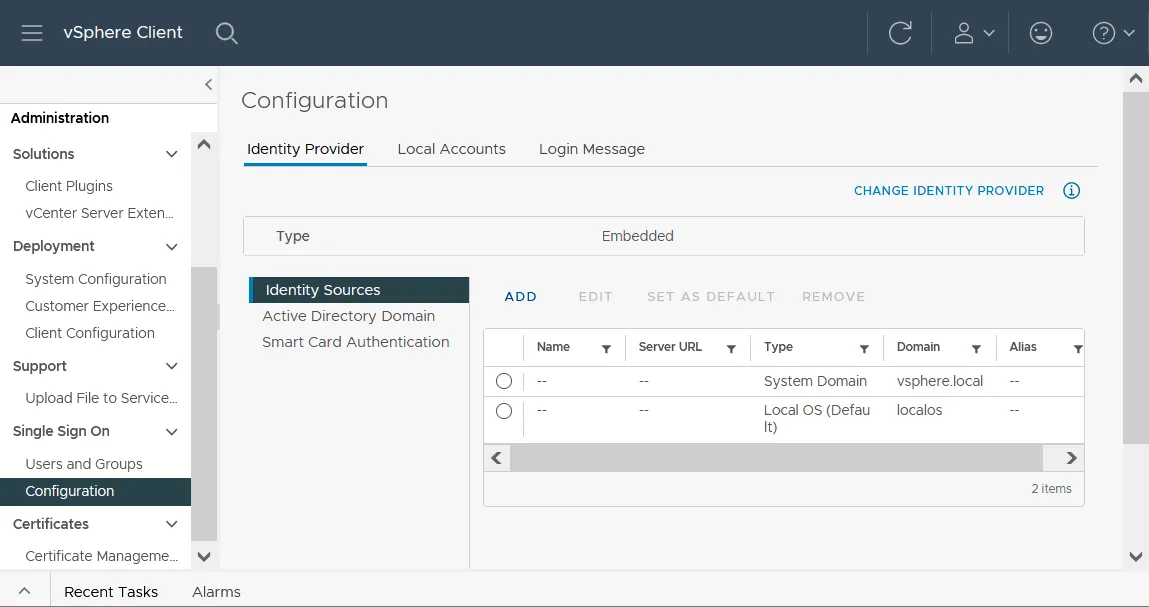

- Ga naar Beheer > Single Sign On > Configuratie in VMware vSphere Client en klik op Identiteitsbronnen in het tabblad Identity Provider.

- Selecteer de beschikbare identiteitsbron of klik op Toevoegen om een nieuwe toe te voegen.

U kunt het tabblad Lokale accounts selecteren en de wachtwoordverloopdatum en andere wachtwoordbeleidsregels configureren.

Gebruikers en groepen beheren

Zodra u een vCenter SSO-domein heeft geconfigureerd, kunt u gebruikers aanmaken en deze toevoegen aan groepen om de juiste machtigingen te verlenen.

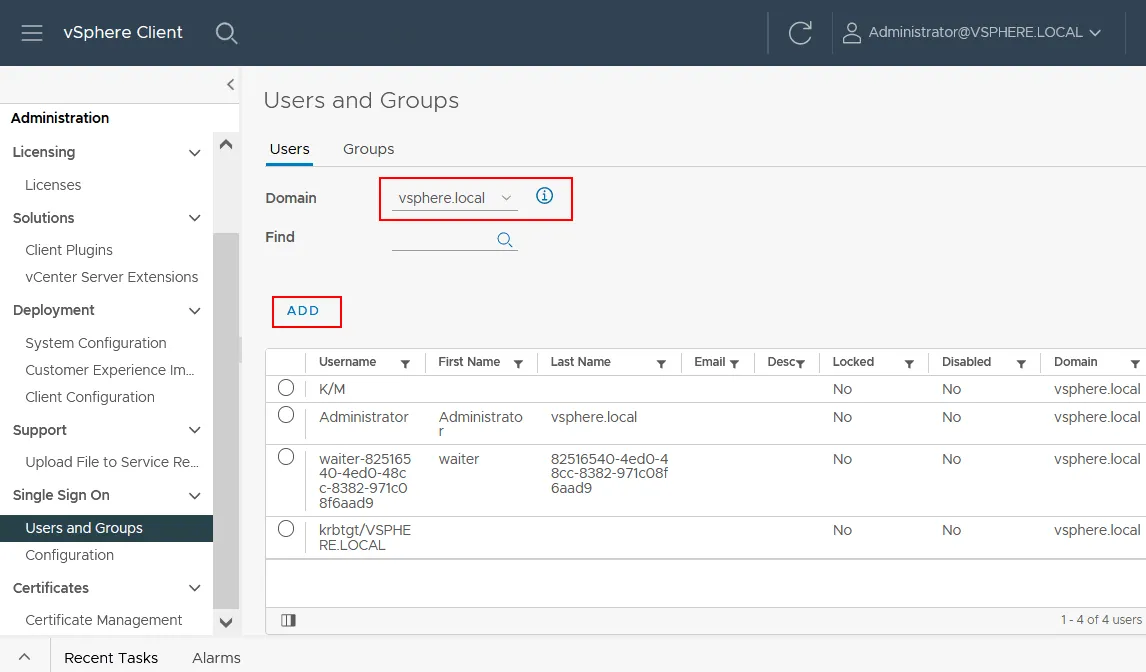

- Klik op Gebruikers en Groepen onder de Single Sign On-sectie in het linkerpaneel van de vCenter-beheerpagina.

- Selecteer het Gebruikers tabblad.

- Selecteer een domein dat een standaard (ingebouwd) vsphere.local domein kan zijn of een Active Directory domein dat u handmatig heeft toegevoegd om te gebruiken als een vCenter Single Sign on domein.

- Klik op Toevoegen om een nieuwe gebruiker toe te voegen voor het geselecteerde domein.

- Vul de vereiste velden in en sla de instellingen op.

De voordelen van groepsbeheer zijn de mogelijkheid om de benodigde rechten toe te wijzen aan een groep en meerdere gebruikers aan de groep toe te voegen om hen automatisch de rechten te verlenen.

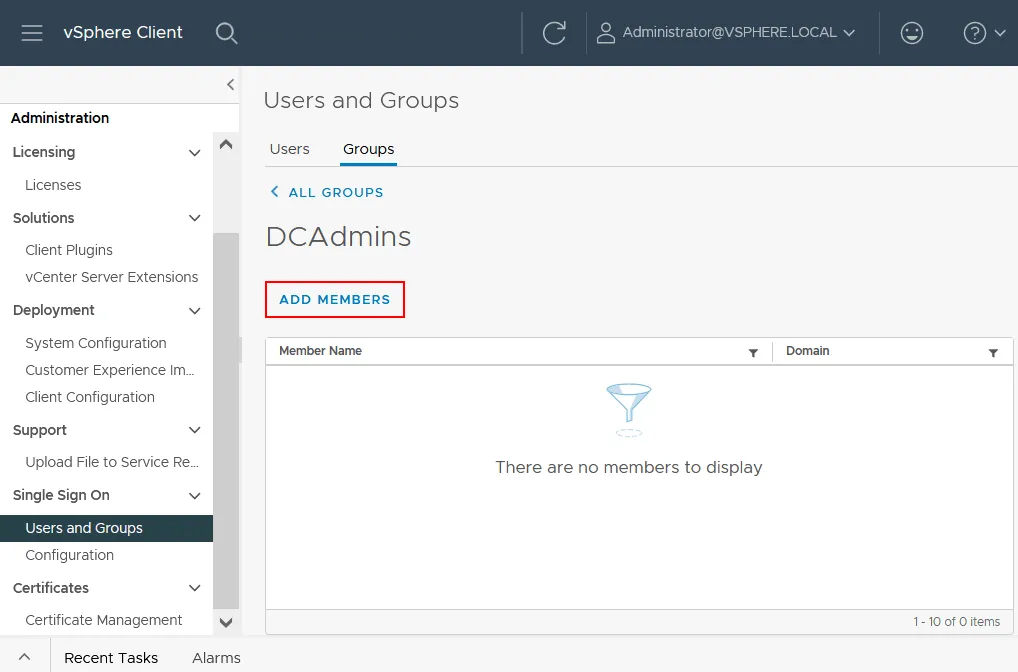

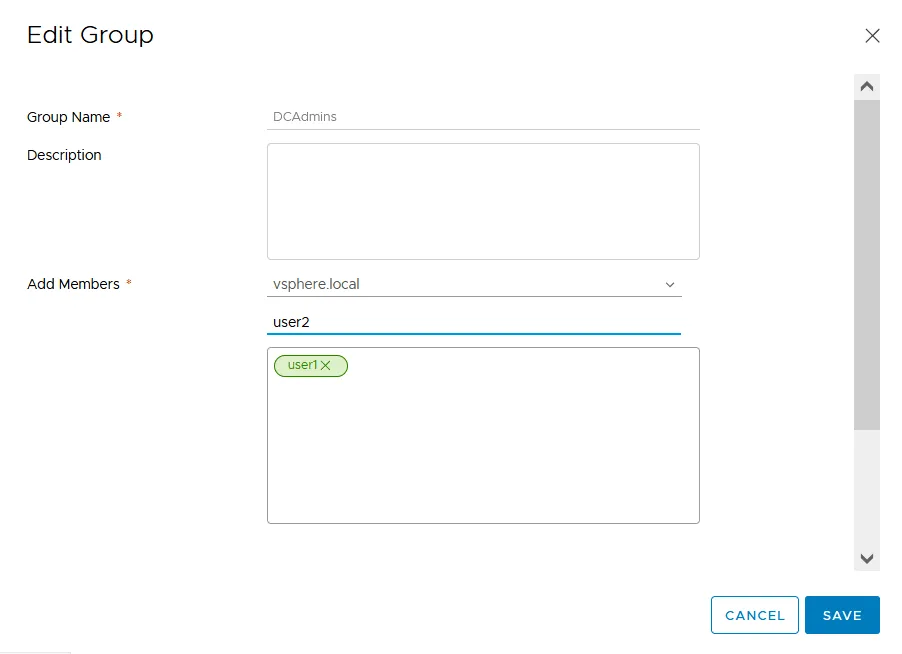

- Selecteer het Groepen tabblad op de Gebruikers en Groepen pagina.

- Klik op Leden toevoegen.

- Vul de vereiste velden in, zoals groepsnaam, en selecteer vanuit welk domein leden moeten worden toegevoegd. Het kan een ingebouwd vCenter SSO domein zijn zoals vsphere.local of een Active Directory domein.

- Voeg de leden (gebruikers of groepen) toe vanuit de geselecteerde domeinen en klik op Opslaan.

Verwijder geen vooraf gedefinieerde gebruikers en groepen (degenen die bestaan na een schone vCenter installatie).

Afronding

Het wordt aanbevolen om een back-up te maken van uw vCenter Server Appliance VM’s en machines die Active Directory domeincontrollers draaien. Deze machines worden gebruikt voor centraal beheer en authenticatie, en elke storing kan leiden tot ernstige gevolgen en downtime.

Source:

https://www.nakivo.com/blog/vsphere-authentication-vcenter-single-sign-on/