A key part of vSphere infrastructure administration is being able to assign roles and permissions for vSphere resources. Managing logins and privileges in a VMware vSphere vCenter Server environment is critical for several reasons. You want to allow granular permissions and also provide an audit trail of the actions performed in the vCenter environment.

Diamo un’occhiata ai punti chiave, compresa l’assegnazione di ruoli o autorizzazioni basati su vCenter Single Sign-On e Active Directory per la configurazione di vCenter SSO.

Cosa è un dominio vCenter SSO?

VMware vCenter Single Sign-On (SSO) è un componente di autenticazione di VMware vSphere per la gestione delle identità. SSO autentica un utente per accedere a diversi componenti di vSphere utilizzando le credenziali di un singolo account. SSO si basa su un meccanismo di token sicuro per consentire a più componenti di vSphere di comunicare tra loro.

La suite di prodotti VMware vSphere si integra con vCenter tramite il meccanismo di autenticazione SSO. Ciò consente di utilizzare SSO per controllare o concedere autorizzazioni alle risorse in tutta la suite. Nota che SSO non sostituisce VMware Horizon Identity Manager. Scopri di più nel nostro post su VMware Horizon e VDI.

A partire da vSphere 5.1, VMware ha introdotto SSO per semplificare la gestione di più host ESXi e altre risorse di vSphere e migliorare la sicurezza del meccanismo di autenticazione di vSphere con le stesse credenziali dell’utente. SSO consente non solo l’autenticazione di Active Directory, ma anche qualsiasi altra origine di autenticazione basata su Security Assertion Markup Language (SAML) 2.0.

Una sorgente di identità vCenter SSO può essere associata a un dominio, ma non è un sostituto per Active Directory. SSO può interagire con Active Directory e federare l’autenticazione e le query correlate a un controller di dominio Active Directory. Non è necessario configurare un dominio Active Directory per utilizzare vCenter SSO se non si dispone di un controller di dominio AD nel proprio ambiente: SSO dispone di un archivio utenti interno per scopi di autenticazione.

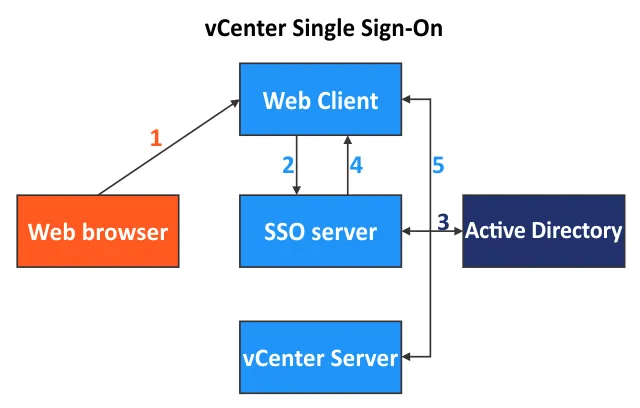

Come funziona vCenter SSO

- A user logs in to VMware vSphere Web Client.

- Il server SSO riceve il nome utente e la password inseriti dall’utente.

- La richiesta viene inoltrata dal server SSO al meccanismo di autenticazione appropriato, come Active Directory o autenticazione locale.

- Dopo l’autenticazione riuscita, SSO passa il token al client VMware vSphere.

- Il token può essere utilizzato per l’autenticazione diretta con vCenter Server e altri componenti VMware vSphere.

I servizi utilizzati per vCenter Single Sign-On sono:

- Autenticazione utente

- Servizio token di sicurezza

- Autenticazione tramite certificati

- SSL per il traffico sicuro

L’autenticazione utente viene eseguita tramite un provider di identità integrato vCenter o un provider di identità esterno (IdP). Il provider integrato supporta Active Directory, OpenLDAP, account locali, autenticazione Windows integrata, smart card, autenticazione della sessione Windows e RSA securID. Un servizio token di sicurezza emette token SAM che rappresentano l’identità dell’utente.

Configurazione di vCenter SSO

Il pezzo SSO dell’infrastruttura vCenter è gestito dal Controller dei servizi di piattaforma quando vCenter è installato. Il Controller dei servizi di piattaforma viene configurato durante la configurazione dell’Appliance del server vCenter (VCSA), che è fornita come un modello VM quasi preconfigurato distribuito in vSphere. Il VCSA funziona su Linux-based Photon OS. Il Controller dei servizi di piattaforma gestisce anche i servizi di certificati, i servizi di licenza, il framework di autenticazione e la gestione dell’appliance.

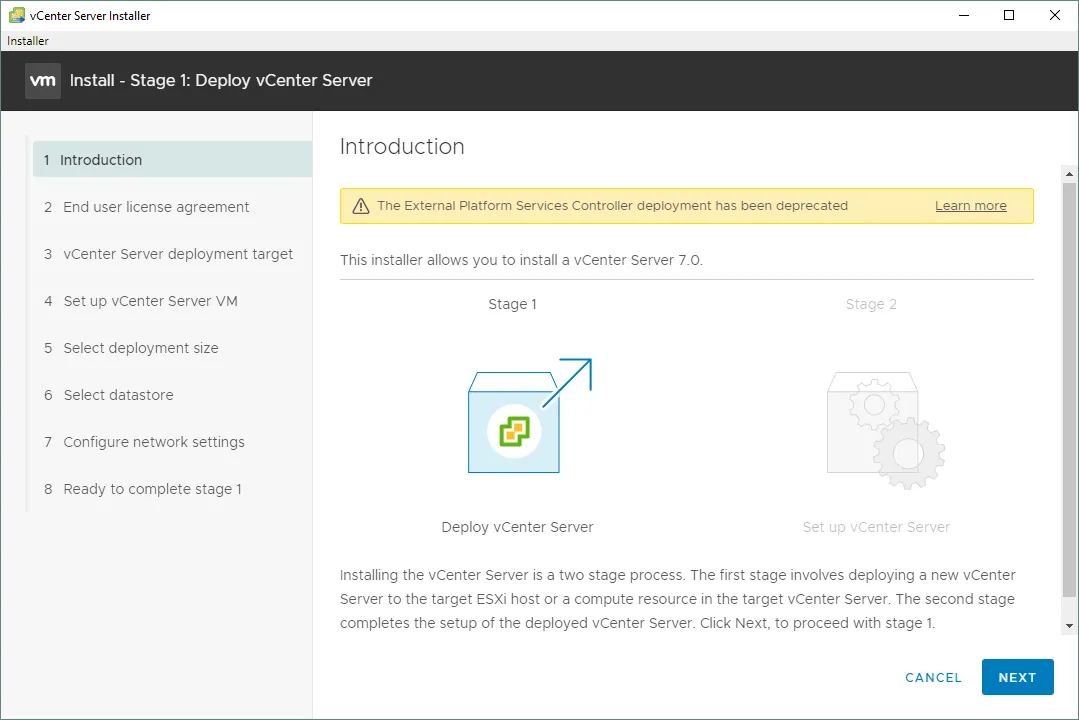

Nelle versioni v.6.7 e precedenti di vCenter, il PSC poteva essere configurato come il Controller dei servizi di piattaforma integrato o un Controller dei servizi di piattaforma esterno. In vSphere v6.7, il Controller dei servizi di piattaforma esterno è stato deprecato. In vSphere 7, è possibile installare vCenter utilizzando solo il Controller dei servizi di piattaforma integrato.

Nella schermata sottostante, puoi vedere il passaggio 1 (Introduzione) della Fase 1 durante l’installazione di vCenter 7 e un messaggio di avviso che indica che non è più possibile utilizzare il Controller dei servizi di piattaforma esterno.

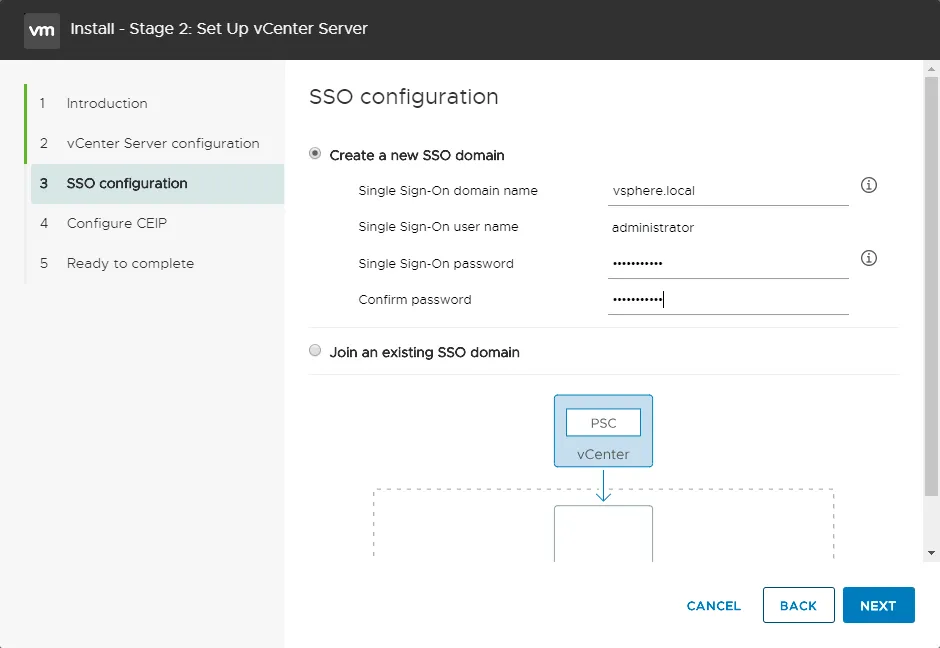

Un dominio SSO per vSphere viene configurato durante il dispiegamento dell’appliance del server vCenter. Puoi vedere ulteriori dettagli per la configurazione SSO di vCenter al passaggio 3 della Fase 2 durante il dispiegamento di vCenter (vedi la schermata sottostante). L’amministratore SSO, la password, il nome del dominio SSO e il nome del sito SSO vengono configurati durante l’installazione.

È possibile creare un nuovo dominio SSO o unirsi a un dominio SSO esistente. Il dominio SSO vCenter che si crea durante la prima installazione di vCenter è la sorgente di identità predefinita nel tuo ambiente virtuale VMware vSphere.

Il dominio SSO è la sorgente di identità predefinita dell’ambiente vSphere quando non viene specificato alcun altro dominio di autenticazione (come Active Directory). Come già accennato, SSO fornisce un meccanismo di scambio di token (basato su SAML) per l’autenticazione con fonti di identità come Active Directory, ecc. È importante tenere presente che possono sorgere problemi se si imposta il dominio SSO per riflettere il nome del dominio AD. Molti scelgono un nome di dominio SSO con il suffisso “.local”.

Nome del dominio vCenter SSO: best practices

Le best practices per il nome del dominio SSO vCenter prevedono l’uso del nome di dominio “vsphere.local” in ambienti di piccole dimensioni, ma può essere utilizzato anche in ambienti di grandi dimensioni. Il nome del dominio SSO “vsphere.local” si adatta bene all’interoperabilità in VMware vSphere, compresi i componenti come vRealize Automation. Se non sei sicuro del nome del dominio SSO vCenter da utilizzare, usa “vsphere.local”.

Il nome del dominio SSO utilizzato per l’autenticazione locale in vCenter non deve essere lo stesso nome del dominio Active Directory esistente. Usa l’integrazione di Active Directory per utilizzare il dominio AD e il suo nome se necessario dopo l’installazione di vCenter. Inserisci un nome del dominio SSO vCenter usando caratteri minuscoli.

Configurazione del SSO vCenter post-installazione

È possibile modificare la configurazione del SSO vCenter dopo aver distribuito VMware vCenter Server.

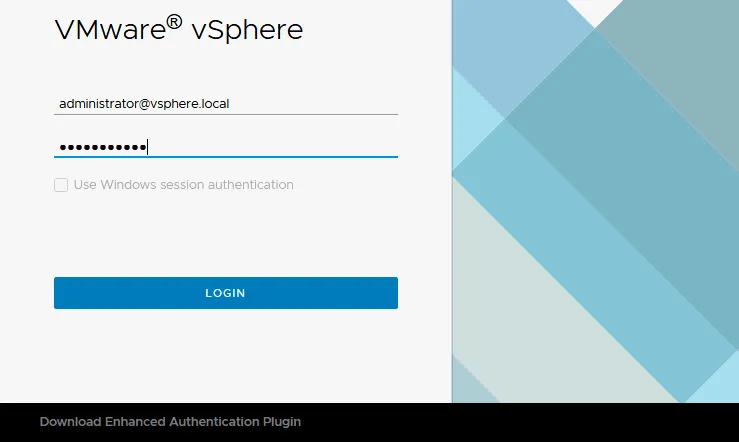

Accedi all’interfaccia web di VMware vSphere Client utilizzando il tuo account amministratore esistente per gestire vCenter, ad esempio, [email protected].

Nota: Se stai utilizzando un browser per accedere a VMware vSphere Client da una macchina Windows che è membro di un dominio Active Directory (dopo aver effettuato l’accesso a Windows come utente di dominio), e questo dominio è configurato come dominio SSO vCenter, puoi selezionare Usa l’autenticazione della sessione di Windows per maggiore comodità. Se questa casella è grigia (inattiva), devi scaricare il plugin di autenticazione avanzato. Di seguito spieghiamo la configurazione di vCenter SSO utilizzando un dominio Active Directory esistente.

Aggiunta di un dominio Active Directory

Possiamo configurare l’integrazione dell’autenticazione vCenter con Active Directory e utilizzare il dominio Active Directory come dominio SSO vCenter. Presumiamo che tu abbia già configurato un controller di dominio Active Directory e non entreremo nei dettagli del processo di configurazione AD in Windows Server. Ricorda che dovresti effettuare regolarmente il backup di Active Directory, specialmente se molti servizi utilizzano AD per l’autenticazione.

Esegui le seguenti azioni per modificare la configurazione vCenter SSO e integrarla con Active Directory:

- Fare clic sull’icona del menu nell’angolo in alto a sinistra dell’interfaccia web. Scorri alla sezione Single Sign On nel riquadro di sinistra e fai clic su Configurazione.

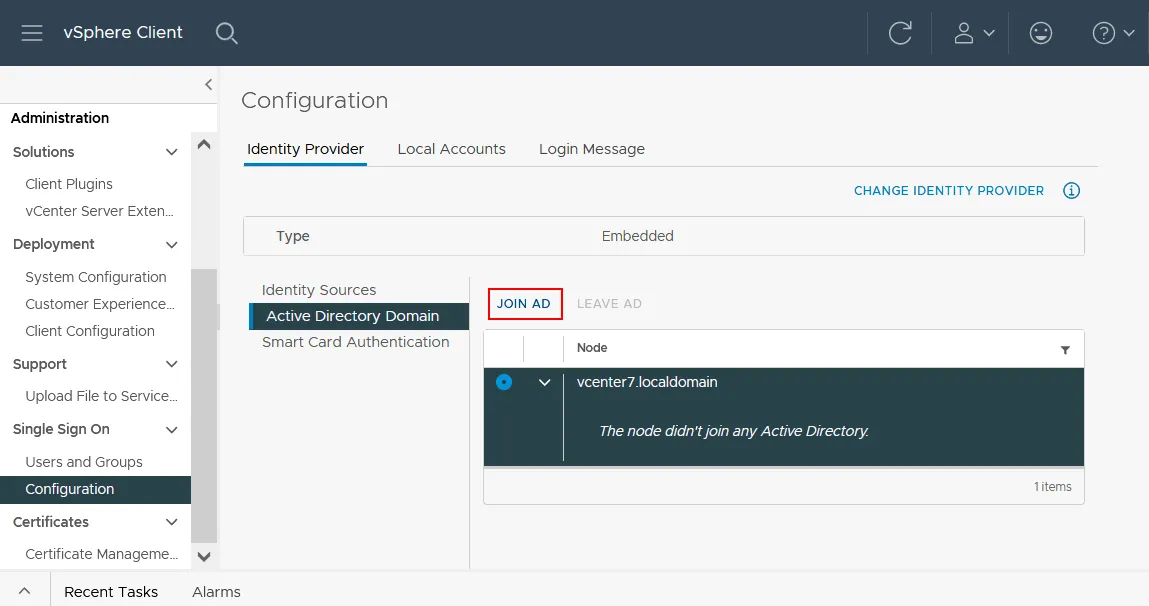

- Seleziona la scheda Identity Provider e quindi seleziona Active Directory Domain.

- Fare clic su Join AD per unire il dominio Active Directory da utilizzare per vCenter Single Sign-On (come dominio vCenter SSO).

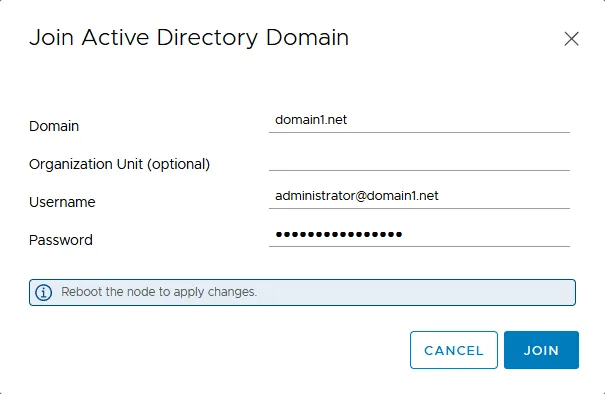

- Inserisci un nome di dominio, seleziona un’unità organizzativa (opzionale) e inserisci le credenziali dell’amministratore del dominio AD (nome utente e password).

- Fare clic su Join e riavviare l’istanza di vCenter (VCSA) per applicare le modifiche.

Fornitore di identità

Puoi utilizzare una fonte di identità alternativa per il tuo dominio vCenter Single Sign On.

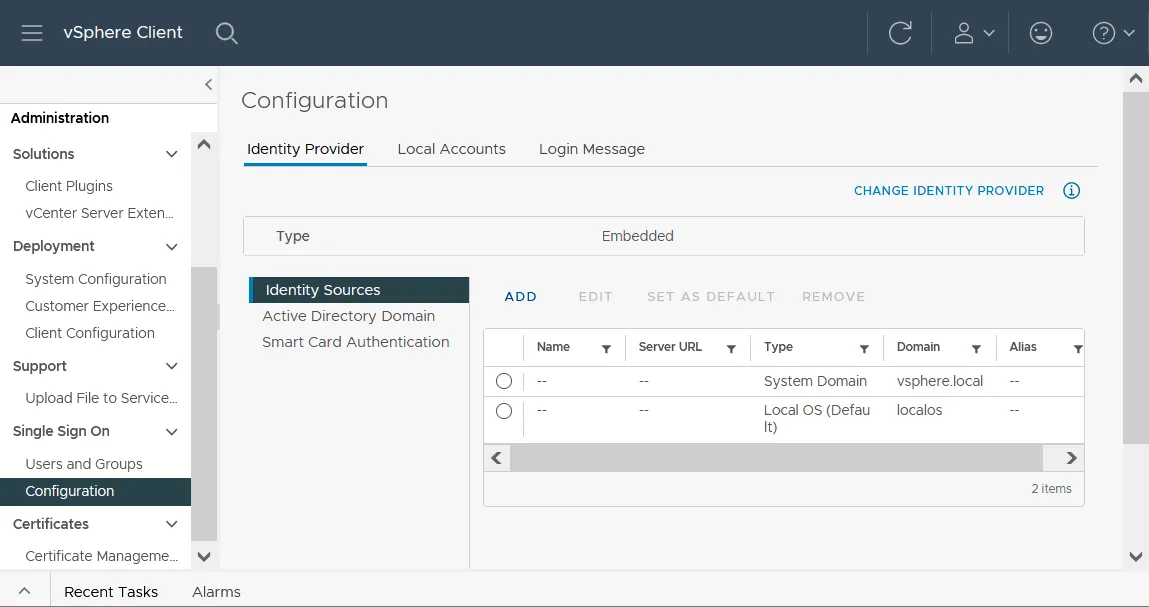

- Vai a Amministrazione > Single Sign On > Configurazione nel client VMware vSphere e fai clic su Identity Sources nella scheda Fornitore di identità.

- Seleziona la fonte di identità disponibile o fai clic su Aggiungi per aggiungerne una nuova.

Puoi selezionare la scheda Account locali e configurare il tempo di scadenza della password e altre politiche sulla password.

Gestione degli utenti e dei gruppi

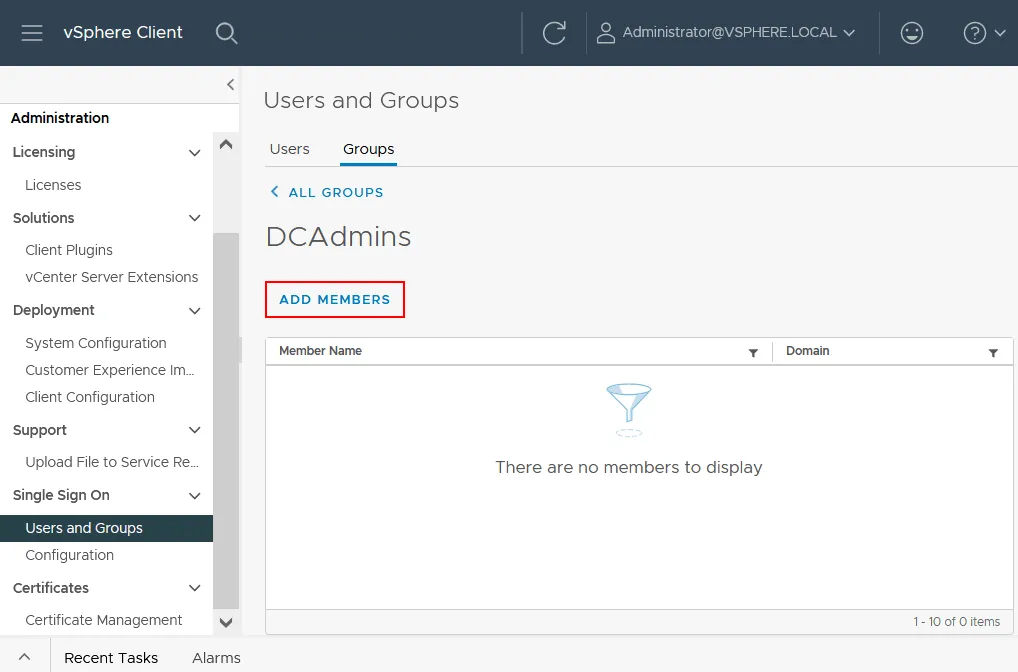

Dopo aver configurato un dominio vCenter SSO, puoi creare utenti e aggiungerli a gruppi per fornire le autorizzazioni appropriate.

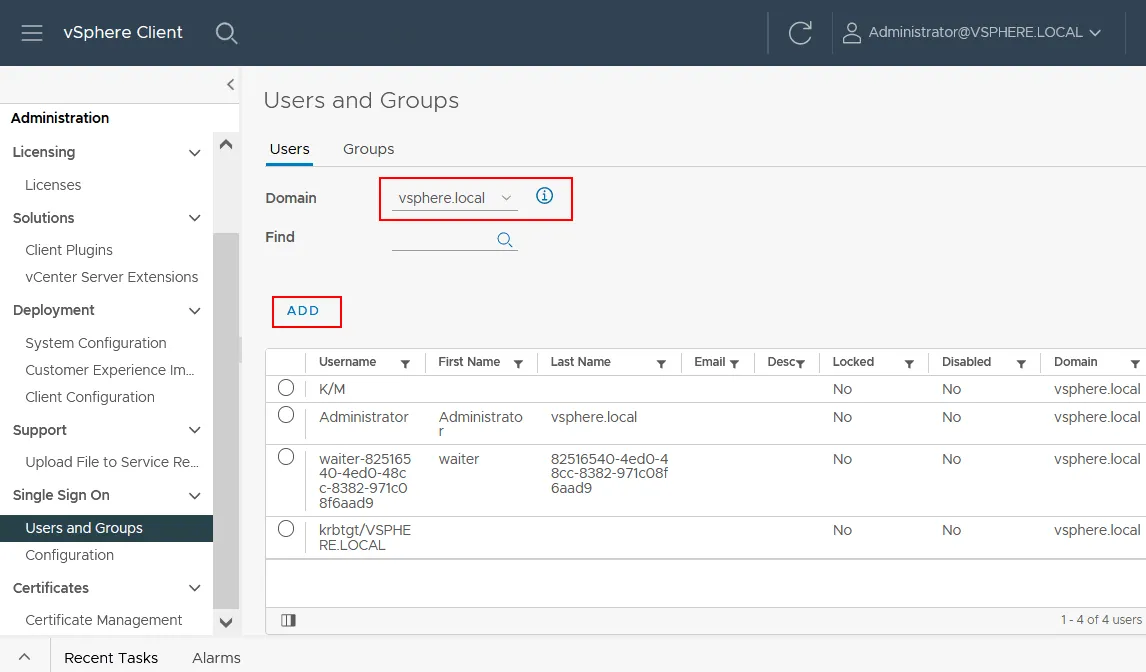

- Fare clic su Utenti e gruppi nella sezione Single Sign On nel riquadro di sinistra della pagina di amministrazione di vCenter.

- Seleziona la scheda Utenti.

- Seleziona un dominio che può essere un dominio predefinito (integrato) vsphere.local o un dominio Active Directory che hai aggiunto manualmente per essere utilizzato come dominio vCenter Single Sign-On.

- Clicca su Aggiungi per aggiungere un nuovo utente per il dominio selezionato.

- Compila i campi obbligatori e salva le impostazioni.

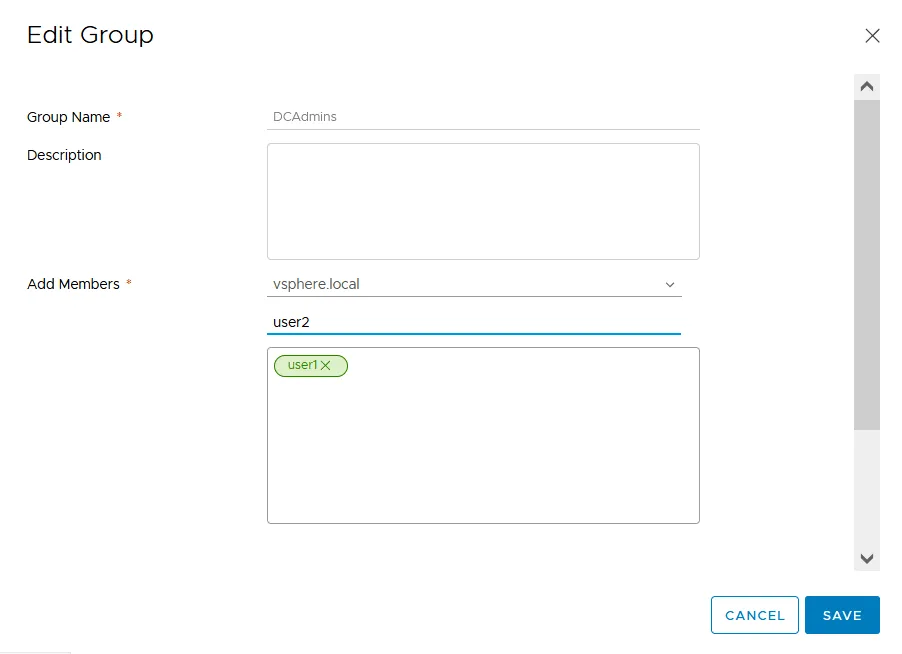

I vantaggi della gestione dei gruppi sono la possibilità di assegnare le autorizzazioni necessarie a un gruppo e di aggiungere più utenti al gruppo per concedere loro automaticamente le autorizzazioni.

- Seleziona la scheda Gruppi nella pagina Utenti e Gruppi.

- Clicca su Aggiungi membri.

- Compila i campi obbligatori, come il nome del gruppo, e seleziona da quale dominio aggiungere i membri. Può essere un dominio vCenter SSO integrato come vsphere.local o un dominio Active Directory.

- Aggiungi i membri (utenti o gruppi) dai domini selezionati e clicca su Salva.

Non eliminare gli utenti e i gruppi predefiniti (quelli che esistono dopo l’installazione pulita di vCenter).

Conclusione

Si consiglia di eseguire il backup delle VM dell’appliance vCenter Server e delle macchine che eseguono i controller di dominio Active Directory. Queste macchine vengono utilizzate per la gestione e l’autenticazione centralizzate e qualsiasi guasto può comportare gravi conseguenze e tempi di inattività.

Source:

https://www.nakivo.com/blog/vsphere-authentication-vcenter-single-sign-on/