A key part of vSphere infrastructure administration is being able to assign roles and permissions for vSphere resources. Managing logins and privileges in a VMware vSphere vCenter Server environment is critical for several reasons. You want to allow granular permissions and also provide an audit trail of the actions performed in the vCenter environment.

以下は、vCenter Single Sign-On および vCenter SSO 構成における役割や権限の割り当てを含む、主要なポイントを見てみましょう。

vCenter SSO ドメインとは何ですか?

VMware vCenter Single Sign-On(SSO)は、VMware vSphere の認証コンポーネントであり、アイデンティティ管理を行います。SSO は、単一のアカウントの資格情報を使用して、異なる vSphere コンポーネントにアクセスするユーザーを認証します。SSO は、複数の vSphere コンポーネントが互いに通信するための安全なトークンメカニズムに依存しています。

VMware vSphere 製品スイートは、SSO 認証メカニズムを介して vCenter と統合されています。これにより、SSO を使用してスイート全体のリソースに対する制御や権限の付与が可能になります。SSO が VMware Horizon Identity Manager を置き換えるものではないことに注意してください。詳細は、弊社のVMware Horizon および VDIポストでご確認ください。

vSphere 5.1 からはじまり、VMware は SSO を導入し、複数の ESXi ホストやその他の vSphere リソースの管理を効率化し、同じユーザー資格情報での vSphere 認証メカニズムのセキュリティを向上させました。SSO は、Active Directory 認証だけでなく、Security Assertion Markup Language(SAML)2.0 に基づく他の認証ソースも可能にしています。

vCenter SSO のアイデンティティソースはドメインに関連付けることができますが、Active Directory の代替ではありません。SSO は Active Directory とやり取りし、Active Directory ドメインコントローラーに認証および関連するクエリをフェデレートできます。環境に AD ドメインコントローラーがない場合、vCenter SSO を使用するために Active Directory ドメインを構成する必要はありません。SSO には認証目的のための内部ユーザーストアがあります。

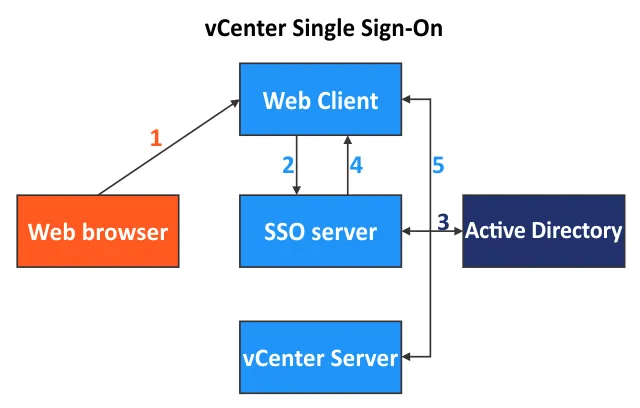

vCenter SSO の動作方法

- A user logs in to VMware vSphere Web Client.

- SSO サーバーはユーザーが入力したユーザー名とパスワードを受け取ります。

- リクエストは、SSO サーバーによって適切な認証メカニズム(Active Directory やローカル認証など)に転送されます。

- 認証が成功すると、SSO はトークンを VMware vSphere Client に渡します。

- トークンは、vCenter Server および他の VMware vSphere コンポーネントと直接認証に使用できます。

vCenter Single Sign-On に使用されるサービスは次のとおりです:

- ユーザー認証

- セキュリティトークンサービス

- 証明書を介した認証

- 安全なトラフィックのための SSL

ユーザー認証は、vCenter の組み込みアイデンティティプロバイダーまたは外部アイデンティティプロバイダー(IdP)を介して行われます。組み込みプロバイダーは、Active Directory、OpenLDAP、ローカルアカウント、統合された Windows 認証、スマートカード、Windows セッション認証、および RSA securID をサポートしています。セキュリティトークンサービスは、ユーザーのアイデンティティを表す SAM トークンを発行します。

vCenter SSO の構成

vCenter インフラストラクチャの SSO 部分は、vCenter がインストールされるときに Platform Services Controller によって処理されます。Platform Services Controller は、ほぼ事前に構成された VM テンプレートとして提供される vSphere に展開された VCSA の構成中に設定されます。VCSA は Linux ベースの Photon OS 上で実行されます。Platform Services Controller は証明書サービス、ライセンスサービス、認証フレームワーク、およびアプライアンス管理も実行します。

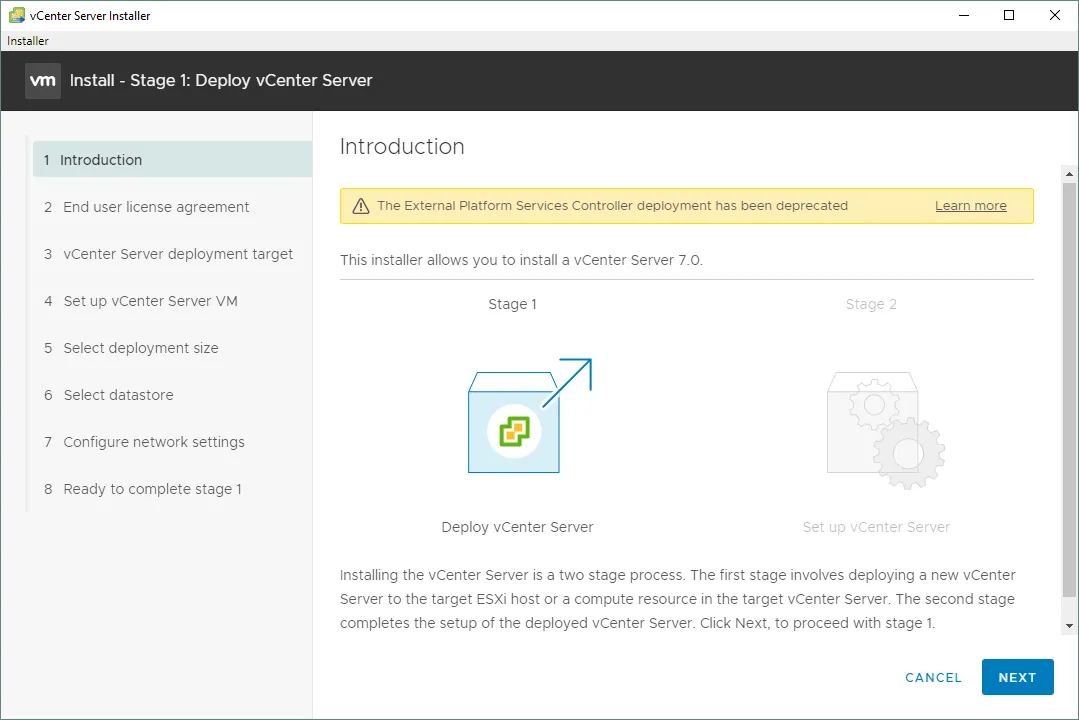

vCenter バージョン v.6.7 およびそれ以前では、PSC は Embedded Platform Services Controller または External Platform Services Controller として構成できました。vSphere v6.7 では、External Platform Services Controller が非推奨になりました。vSphere 7では、Embedded Platform Services Controller のみを使用して vCenter をインストールできます。

以下のスクリーンショットでは、vCenter 7 をインストールするときのステージ 1 のステップ 1(導入)と、External Platform Services Controller を使用できなくなった警告メッセージが表示されます。

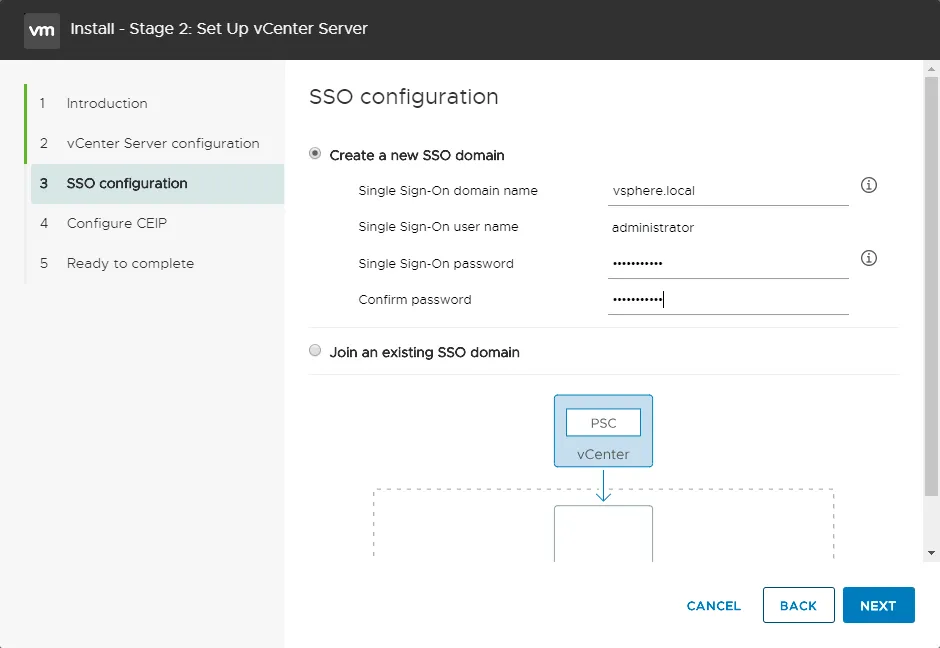

vSphere の SSO ドメインは、vCenter Server アプライアンスを展開する際に構成されます。vCenter を展開する際のステージ 2 のステップ 3 で vCenter SSO の構成の詳細を確認できます(以下のスクリーンショットを参照)。SSO 管理者、パスワード、SSO ドメイン名、および SSO サイト名は、インストール時に構成されます。

新しいSSOドメインを作成するか、既存のSSOドメインに参加することができます。最初のvCenterインストール中に作成するvCenter SSOドメインは、VMware vSphere仮想環境におけるデフォルトのアイデンティティソースです。

SSOドメインは、他の認証ドメイン(Active Directoryなど)が指定されていない場合に、vSphere環境のデフォルトのアイデンティティソースです。すでに述べたように、SSOは、Active Directoryなどのアイデンティティソースとの認証に使用されるトークン交換メカニズム(SAMLに基づく)を提供します。また、SSOドメインをADドメイン名と同じに設定すると問題が発生する可能性があることを心に留めておく必要があります。多くの場合、「.local」を接尾辞として含むSSOドメイン名が選択されます。

vCenter SSOドメイン名:ベストプラクティス

vCenter SSOドメイン名のベストプラクティスには、小規模な環境ではvsphere.localドメイン名を使用することが含まれますが、大規模な環境でも使用できます。vsphere.localSSOドメイン名は、vRealize Automationなどのコンポーネントを含むVMware vSphereの相互運用性に適しています。vCenter SSOドメイン名がわからない場合は、vsphere.localを使用してください。

vCenterのローカル認証に使用されるSSOドメイン名は、既存のActive Directoryドメイン名と同じであってはなりません。vCenterをインストールした後、必要に応じてADドメインとその名前を使用するためにActive Directory統合を使用してください。vCenter SSOドメイン名を小文字で入力してください。

インストール後のvCenter SSO構成

VMware vCenter Serverを展開した後に、vCenter SSO構成を編集することができます。

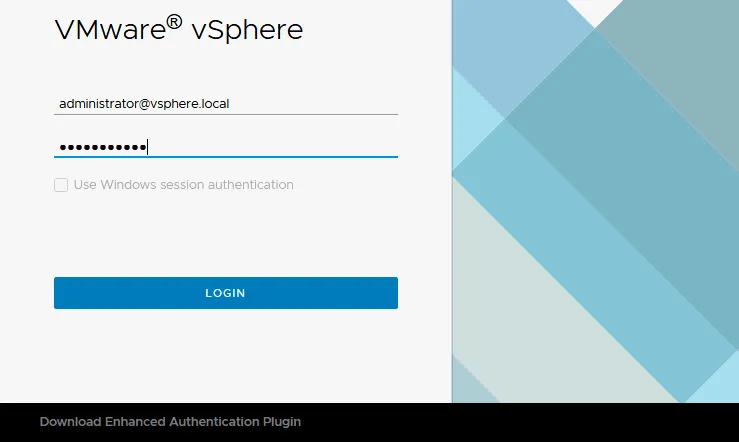

VMware vSphere ClientのWebインターフェースに、既存の管理者アカウントを使用してログインし、vCenterを管理します。たとえば、[email protected]。

注意: vCenterを管理するために、WindowsマシンでActive Directoryドメインのメンバーであるブラウザを使用してVMware vSphere Clientにアクセスしている場合(Windowsでドメインユーザーとしてログインしている場合)、およびこのドメインがvCenter SSOドメインとして構成されている場合、より便利にするためにWindowsセッション認証を使用できます。このチェックボックスが灰色になっている(非アクティブ)場合、強化認証プラグインをダウンロードする必要があります。以下では、既存のActive Directoryドメインを使用したvCenter SSO構成の説明を行います。

Active Directoryドメインの追加

vCenter認証のActive Directoryとの統合を構成し、Active DirectoryドメインをvCenter SSOドメインとして使用できます。すでにActive Directoryドメインコントローラが構成されていると仮定し、Windows ServerでのAD構成プロセスの詳細には立ち入りません。多くのサービスが認証にADを使用する場合は、定期的なActive Directoryバックアップを作成する必要があります。

vCenter SSO構成を編集し、Active Directoryと統合するには、次の手順を実行します:

- Webインターフェースの左上隅にあるメニューアイコンをクリックします。左ペインのSingle Sign Onセクションにスクロールし、Configurationをクリックします。

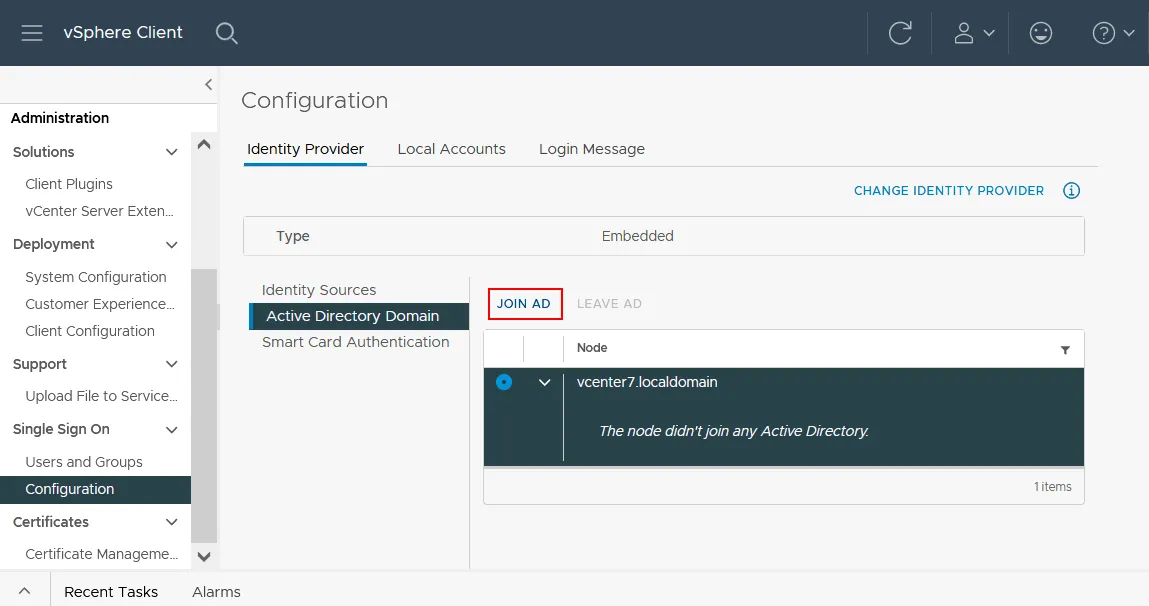

- Identity Provider タブを選択し、Active Directory ドメイン を選択します。

- AD に参加 をクリックして、vCenter Single Sign-On(vCenter SSO ドメインとして)に使用される Active Directory ドメインに参加します。

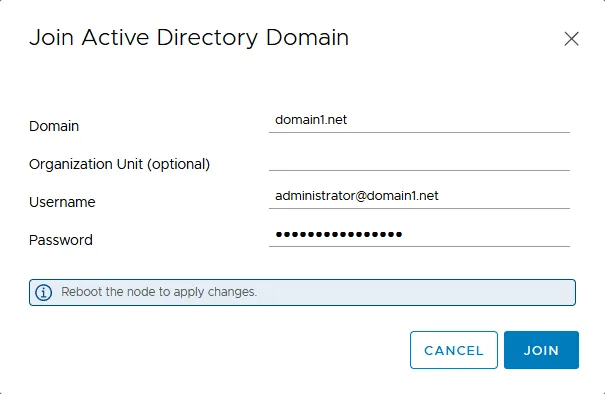

- ドメイン名を入力し、組織単位(オプション)を選択し、AD ドメイン管理者の資格情報(ユーザー名とパスワード)を入力します。

- 参加 をクリックし、変更を適用するために vCenter インスタンス(VCSA)を再起動します。

Identity provider

vCenter Single Sign On ドメインには代替の ID ソースを使用できます。

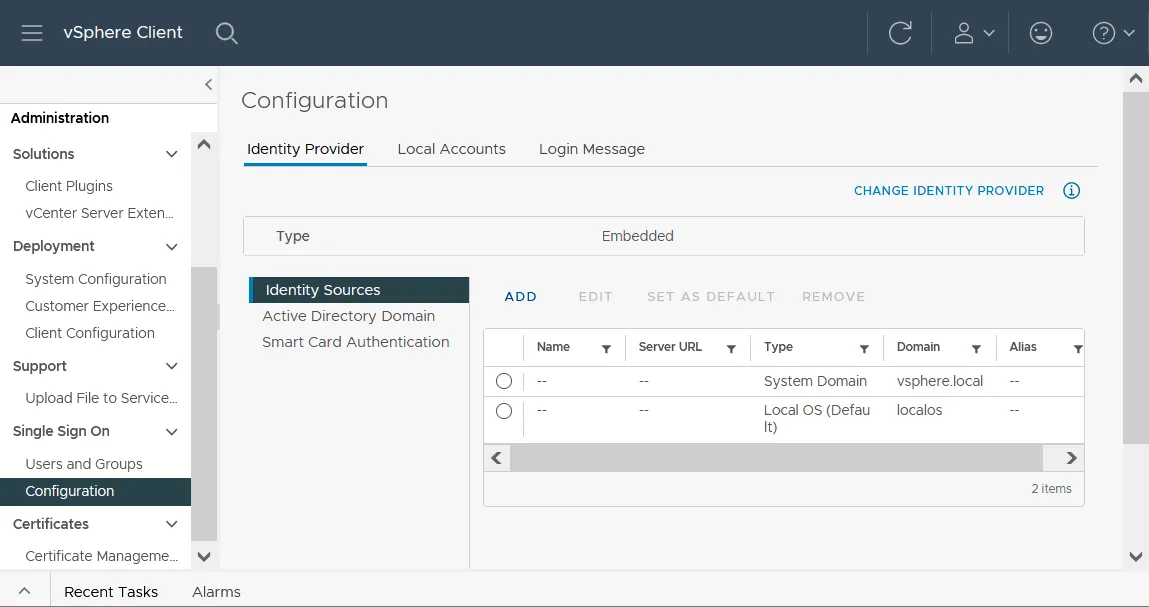

- VMware vSphere Client の 管理 > Single Sign On > 構成 に移動し、Identity Sources を Identity Provider タブでクリックします。

- 利用可能な ID ソースを選択するか、追加 をクリックして新しい ID ソースを追加します。

ローカル アカウント タブを選択し、パスワードの有効期限やその他のパスワードポリシーを構成できます。

ユーザーとグループの管理

vCenter SSO ドメインを構成したら、ユーザーを作成し、適切な権限を提供するためにユーザーをグループに追加できます。

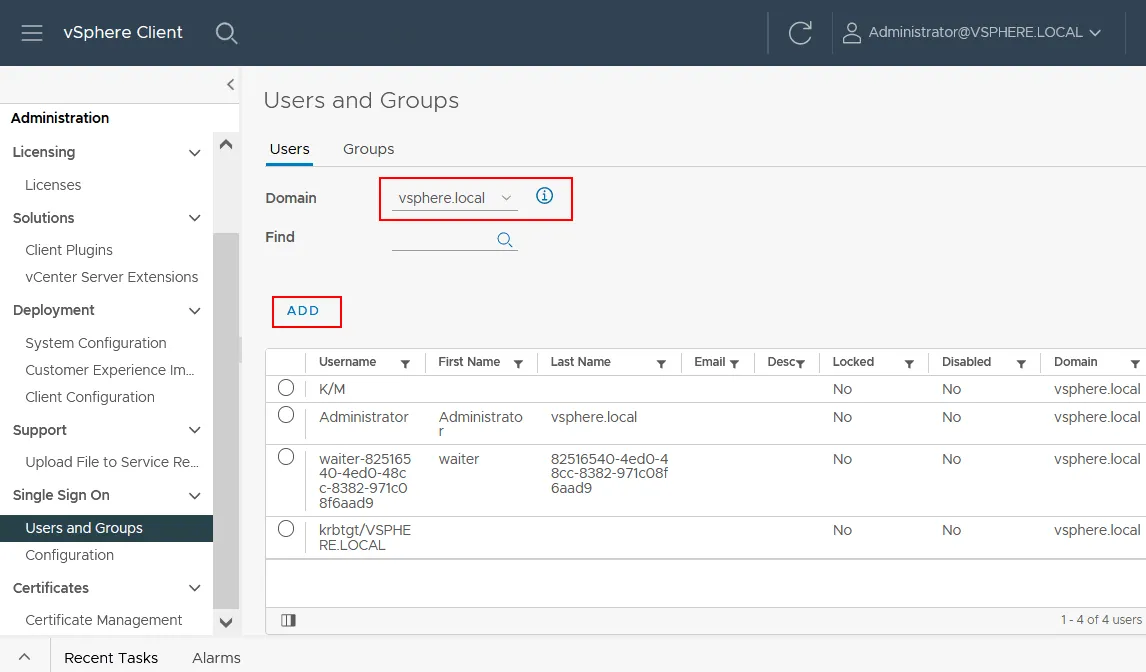

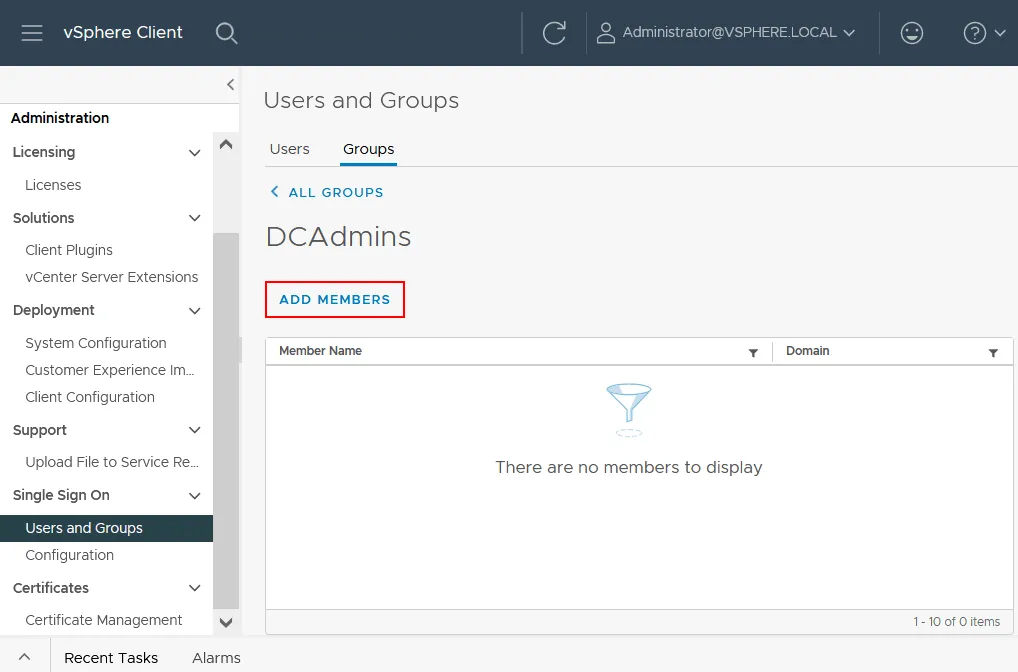

- vCenter 管理ページの左側ペインの Single Sign On セクションの下にある Users and Groups をクリックします。

- Users タブを選択します。

- デフォルト(組み込み)vsphere.local ドメインまたは手動で追加したActive Directoryドメインを、vCenter Single Sign onドメインとして使用するために選択してください。

- 追加をクリックして、選択したドメインの新しいユーザーを追加します。

- 必要なフィールドに入力して設定を保存してください。

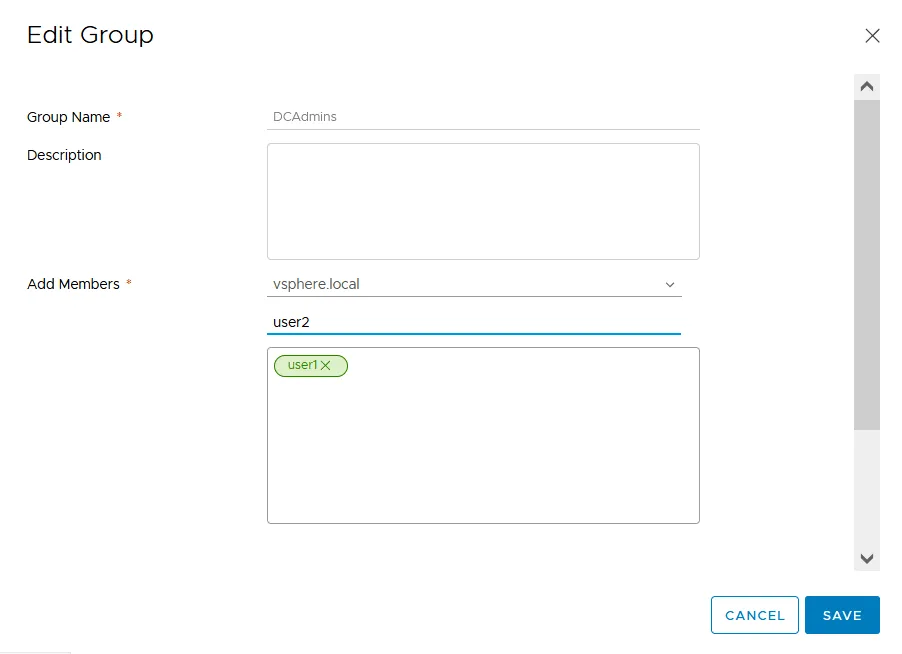

グループ管理の利点は、グループに必要な権限を割り当て、それらの権限を自動的に付与するために複数のユーザーをグループに追加できることです。

- Users and GroupsページのGroupsタブを選択します。

- メンバーの追加をクリックします。

- グループ名など、必要なフィールドに入力し、メンバーを追加するドメインを選択します。これは、組み込みのvCenter SSOドメイン(vsphere.localなど)またはActive Directoryドメインである可能性があります。

- 選択したドメインからメンバー(ユーザーまたはグループ)を追加し、保存をクリックします。

事前定義されたユーザーとグループ(vCenterのクリーンインストール後に存在するもの)を削除しないでください。

締めくくり

vCenter Server Appliance VMとActive Directoryドメインコントローラを実行しているマシンのバックアップを取得することをお勧めします。これらのマシンは、集中管理と認証に使用され、いかなる障害も深刻な影響とダウンタイムにつながる可能性があります。

Source:

https://www.nakivo.com/blog/vsphere-authentication-vcenter-single-sign-on/