Azure AD에서 역할 및 역할 기반 액세스 제어란 무엇입니까?

Azure AD는 디렉터리 자원을 관리하기 위해 역할을 사용한다. 유저, 그룹 또는 다른 オブ젝트에 역할을 부여하는 것은 Azure AD 기반 역할 기반 사용자 제어(Azure AD RBAC)라고 불린다.

역할에 관하여, Azure AD는 具体情况에 따라 지정값의 권한을 갖춘 여러 내장 옵션을 제공한다. 그러나, 기본 역할은 기관의 수요를 完全히 충족시키는 경우가 드必有이 있을 수 있다.

이러한 경우에는 관리자는 요구사항을 addresse하기 위해 제한된 권한을 갖추는 カスタム 역할을 생성한다.

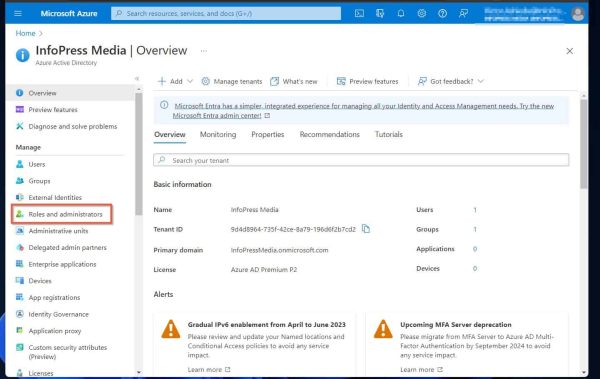

Azure AD의 三大 내장 역할은 Billing Admin, User Admin, Global Admin이다. Azure AD portal의 “Roles and administrators” 로 이동하여 Azure AD에서 사용할 수 있는 모든 역할을 볼 수 있다.

중요한 것은, 免费的 Azure AD 구독 사용자는 기본 역할을 사용할 수 있다. 그러나 사용자는 Azure AD Premium P1 license을 부여 받아야 카스터ム 역할을 만들 수 있다.

Azure AD 역할 기반 액세스 제어를 위한 모베스트 프랙티스

1. 가능한 경우 내장 Azure AD 역할 사용

기존 역할을 찾아 리소스 관리를 할당하는 데 사용하십시오. Azure AD에는 70가지 이상의 내장 역할이 있습니다.

그러나 필요한 역할이 없는 경우 사용자 정의 역할을 만들어 사용하십시오.

Azure AD 역할을 확인하려면 porta.azure.com에 로그인하십시오. “Azure Active Directory”를 검색하고 열어보십시오.

마지막으로 “Roles and administrators”를 클릭하십시오.

2. 최소 권한 원칙에 따라 Azure AD RBAC에 접근하십시오

“최소 권한” 원칙은 관리자에게 작업을 수행하는 데 필요한 명시적 권한을 부여하는 것을 장려합니다. 이 지침을 따르면 환경에 대한 위험이 제한됩니다.

이 원칙을 받아들이는 것은 사용자 정의 역할을 만들어야 할 수도 있습니다. 기존 역할은 특정 작업에 할당해야 하는 권한보다 더 많은 권한을 가지고 있을 수 있기 때문에 이것이 중요합니다.

3. Just-in-time Access를 사용하여 제한된 시간 동안 권한 할당하기

“최소 권한” 접근 방식의 또 다른 기능은 사용자에게 제한된 시간 동안 권한을 부여하는 것입니다.

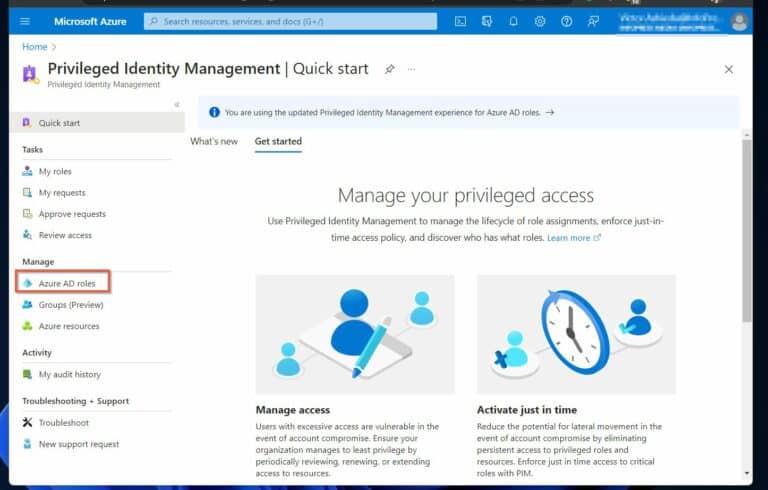

이를 위해 관리자는 Azure AD Privileged Identity Management (PIM)을 사용합니다. 이 기능을 통해 다른 관리자에게 즉시 액세스를 부여할 수 있습니다.

Azure AD PIM을 활성화하면 권한이 필요한 관리자는 권한 요청을 보냅니다. 그 후, 승인자의 그룹에 있는 사용자가 요청을 승인하거나 거부합니다.

즉시 액세스를 통해 관리자는 Azure AD 역할 기반 액세스 제어를 활용하여 무제한 기간 동안 권한을 부여하지 않을 수 있으며, 이는 중요한 모범 사례 중 하나입니다.

4. 권한이 있는 계정의 취약성과 공격 표면 최소화하기

Azure AD는 일부 특정 권한이 있는 역할을 가지고 있으며, 전 세계 관리자 역할이 가장 높은 권한을 가지고 있습니다. 攻撃자는 이러한 계정에 적극적으로 이동하여 이러한 계정의 접근 권한을 얻으면 즉시 가장 substan significant harm.

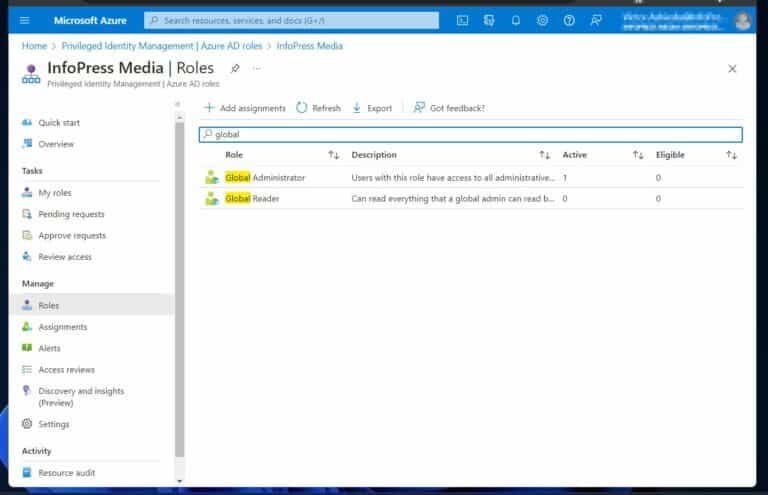

따라서, 이러한 계정의 취약성과 攻撃 면적을 减少시키는 것이 가장 좋은 惯行입니다. 이를 달성하는 하나의 방법은 Global Admin 역할을 가진 관리자 수를 5人まで 제한하는 것입니다.

이러한 惯行이 왜 중요한지 explain?

이 역할은 Microsoft 365 tenant에 대한 모든 리소스를 수정하는 전제条件下에 모든 권한을 가지고 있습니다.

5. (2개 중 1개) Role Settings를 통해 Multi-factor Authentication로 모든 Admin 계정을 보호하세요

기업은 관리자 계정에 Multi-factor Authentication (MFA)를 사용하여 further reduce 할 수 있습니다. admin 계정에 MFA를 사용하면, 사기자가 로그인하기 위해 추가적인 인증을 필요로 합니다.

이 추가적인 보안 계층은 이 중요한 역할의 “공격 표면”을 줄입니다.

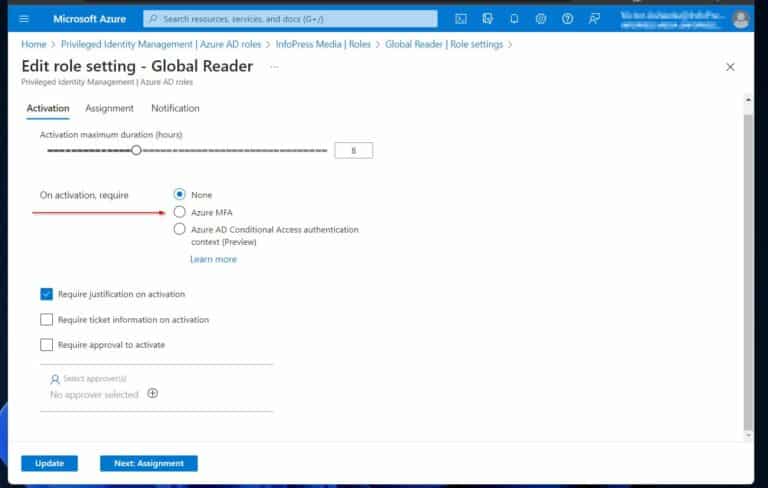

역할 설정에서 MFA를 활성화하거나 조건부 액세스를 활성화하여 MFA를 켤 수 있습니다.

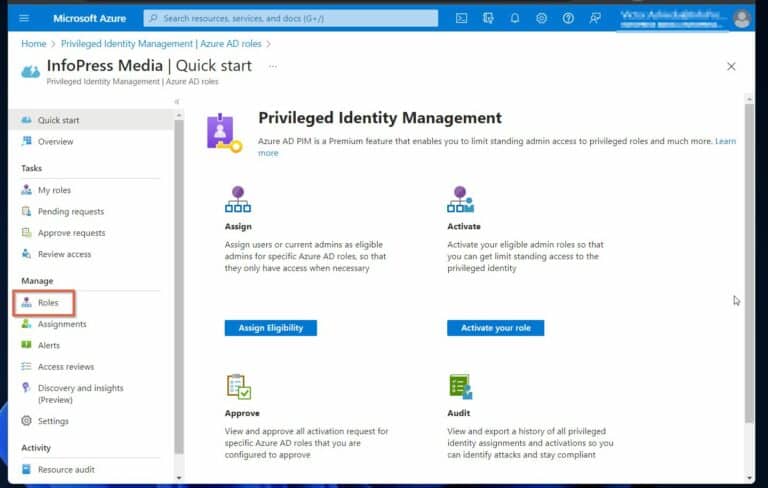

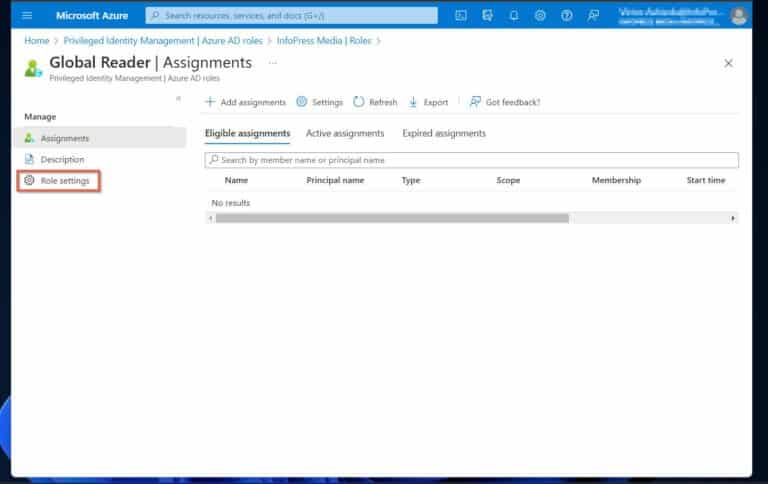

역할 설정에서 MFA를 켜려면 Azure 포털에 로그인하여 Azure AD 특권 ID 관리를 엽니다. “Azure AD roles -> Roles”을 클릭합니다.

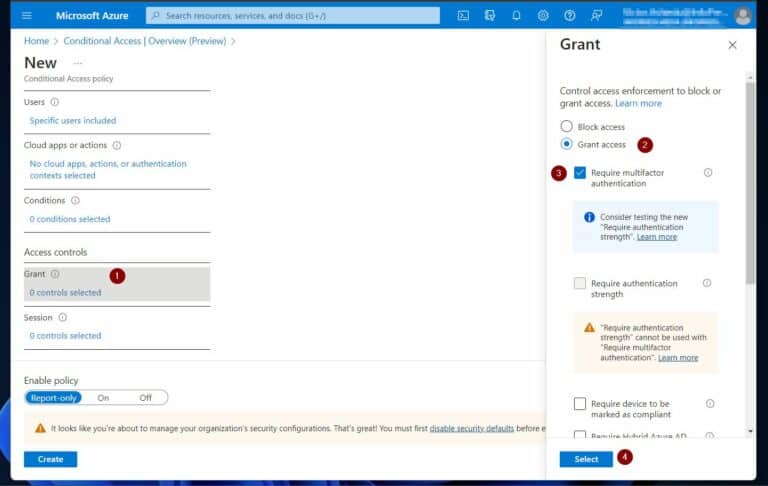

5. (옵션 2 중 2) 조건부 액세스 정책을 통해 모든 관리자 계정을 다중 인증으로 보호

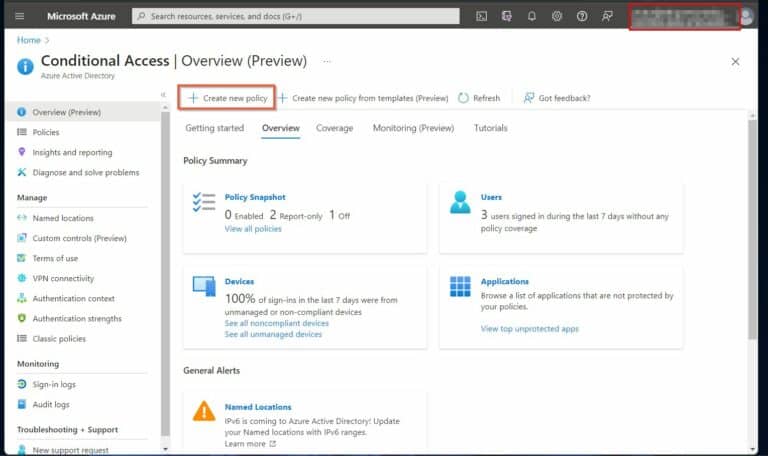

물론, Azure AD는 조건부 액세스 정책 기능을 통해 더 나은 옵션을 제공합니다.

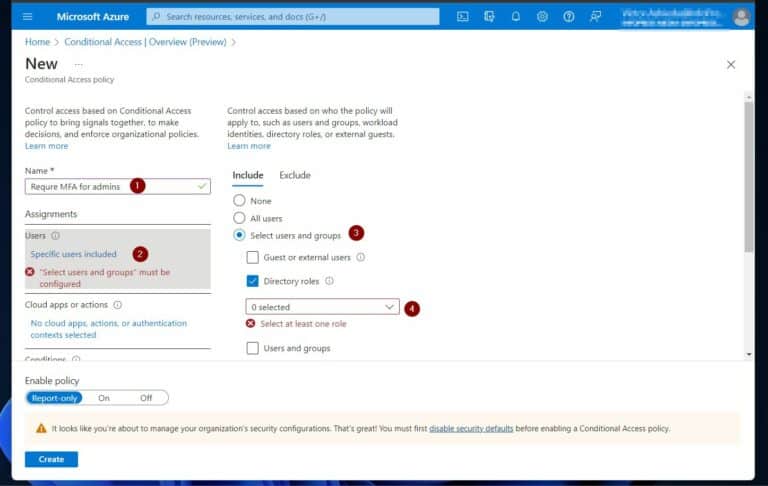

조건부 액세스 정책을 통해 관리자 계정에 대해 MFA를 활성화하려면 Azure 포털에서 도구를 열고 “+ 새 정책 생성”을 클릭합니다.

6. 접근 리뷰를 통해 불필요한 권한 자동 회수

Azure AD 테넌트의 수명 주기 동안 사용자에게 역할과 권한이 부여됩니다. 시간이 지나면서 일부 사용자는 더 이상 필요하지 않은 권한을 유지할 수 있습니다.

“최소 권한” 원칙을 최우선으로 고려하여, 조직은 불필요한 관리자 권한을 회수하는 전략을 개발해야 합니다.

관리자 계정 감사 또는 검토를 정기적으로 수행하십시오.

액세스를 생성하는 단계에 대해서는 Microsoft 페이지를 방문하십시오. 마찬가지로 Azure AD 그룹 응용 프로그램에 대한 감사 검토를 생성하는 단계를 확인하십시오.

7. 사용자에 직접적으로 역할을 할당하는 대신 그룹에 역할을 할당하십시오

일부 관리자는 Azure AD 역할을 직접 사용자에게 할당합니다. 이는 권한을 관리하는 잘못된 방법입니다.

최선의 방법은 사용자를 그룹의 구성원으로 추가한 다음 그룹에 역할을 할당하는 것입니다.

예를 들어 사용자의 계정에서 역할을 제거해야 하는 경우 사용자를 그룹에서 제거하십시오.

또 다른 중요한 최선의 방법은 모든 그룹에 소유권을 할당하는 것입니다. 그룹 소유자를 할당함으로써 글로벌 관리자는 해당 그룹의 제어와 관리를 소유자에게 간접적으로 위임하게 됩니다.

더 읽어보기 Azure 조건부 액세스 + 다중 인증 MFA 설정

8. 글로벌 계정 잠금을 피하기 위해 “급히 필요한” 계정 사용

이것은 반드시 실행해야 할 Azure AD 역할 기반 접근 제어 베스트 프랙티스 목록의 최상위에 있어야 합니다. 당신의 조직의 Azure AD 테넌트가 하나의 글로벌 관리자를 가지고 있고, 그 계정이 잠겨 있다고 상상해보세요.

그래서 이런 부정적인 경험을 피하기 위해, Microsoft는 ” break glass.” 또는 긴급 접근 계정을 생성하고 사용하는 것을 권장합니다.

베스트 프랙티스 4에서 언급한 것처럼 “break glass” 계정을 가지는 것 외에도, 조직의 Azure AD 테넌트는 하나 이상의 글로벌 관리자를 가져야 합니다.

이 베스트 프랙티스를 실행하면 하나의 글로벌 관리자가 잠겨도 비즈니스가 Azure AD에 대한 접근을 잃지 않도록 보장합니다.

9. 신원 위협에 대해 적극적으로 감지하고 대응하기

적극적으로 신원 위협을 감지하고 대응하는 것은 Azure AD 역할 기반 접근 제어 베스트 프랙티스의 핵심입니다. 조기 위협 감지와 완화를 보장하기 위해 이 권장된 베스트 프랙티스를 어떻게 실행하는지 배우세요. 우리의 신원 위협 감지 및 대응에 대한 기사를 읽어보세요.

10. 그룹에 대한 특권 신원 관리 (PIM) 구현

Azure AD 그룹 관리를 효율적으로 실현하기 위해 PIM(Groups)를 사용하는 것은 마지막으로 하나의 중요한 ベスト 프ACTice입니다. 이렇게 하면 Azure AD 관리자들은 Azure AD Security Group나 Microsoft 365 Group의 멤버십 또는 소유를 활성화할 수 있습니다.

그룹에 대한 PIM을 활성화하면 관리자는 그룹 멤버십에 대한 승인 및 MFA(Multi-Factor Authentication)과 같은 기타 요구사항을 満たす 정책을 만들 수 있습니다.

Azure AD 역based 접근 제어 ベスト 프ACTice: Azure AD 역과 특권을 효과적으로 사용하는 방법 결론

결론적으로, Azure AD 역과 특권을 효과적으로 사용하는 것은 안전한 및 well managed environment을 이룰 수 있는 중요한 요소입니다.

이 記事에서는 내장 Azure AD 角色을 사용하는 것을 강조하며, 가장 少的 权限 原则을 적용하고 적절한 시간에 アクセス하는 것을 実施하였습니다. また、管理者アカウントをマルチ因素認証で保護하고、アクセスレビューを自動化する重要性も指摘しました。

また、個人ユーザーにではなくグループに役割を割り当てることを推奨しています。また、「break glass」アカウンtsを持ち、積極的な脅威侦测と対応することが重要な措置です。

最後に、グループに対するプリベジシgIdentity Management(PIM)を実施することで、コントロールと責任感を追加することができます。組織は、これらの實踐を実施して、強固で安全なAzure AD 基于角色のアクセスコントロールフレームワークを保証するために使用します。