ユーザーと権限の管理は厄介な作業ですが、特に管理者として初めての場合は尚更です。しかし、良いニュースは、Active Directory管理センター(ADAC)がすぐそこにあるということです。

ユーザーの作成、パスワードのリセット、ユーザーの権限の変更など、ADACは任務に対応しています。そして、このチュートリアルでは、ADACをプロレベルで展開して活用する方法を学びます。

もうワクワクしてきましたか?読み続けて、ADACとの管理者の旅を始めましょう!

A FREE read only tool that scans your AD and generates multiple interactive reports for you to measure the effectiveness of your password policies against a brute-force attack. Download Specops Password Auditor now!

前提条件

このチュートリアルの例に従う予定がある場合は、Windows Serverを準備してください。このチュートリアルではWindows Server 2019を使用していますが、それ以降のバージョンでも動作します。

Windows Server 2019+にActive Directoryをインストールする

Active Directory(AD)は、管理者のようなユーザーがネットワークリソースへのアクセス権限を管理し制御するためのディレクトリサービスです。ただし、ADはWindows Serverにデフォルトでインストールされていないため、最初にServer Managerを使用してADをインストールする必要があります。

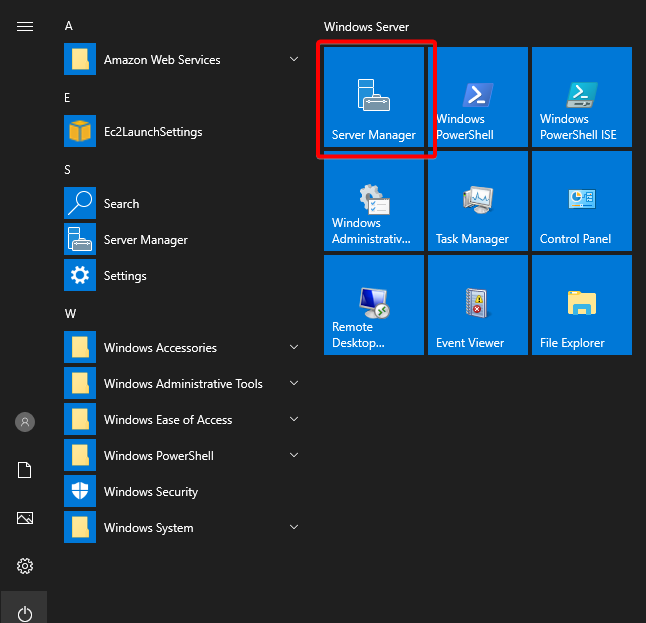

1. 「スタート」メニューからServer Managerを開きます。

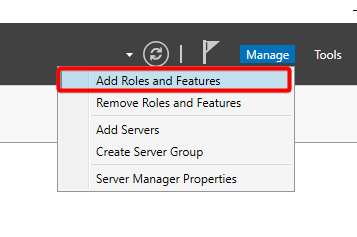

2. Server Managerで、「管理」(右上)をクリックし、「役割と機能の追加」オプションを選択します。インストールウィザードが表示され、ADをインストールできます。

3. 「このページをデフォルトでスキップする」オプションをチェックし、このページは紹介のみなので「次へ」をクリックします。

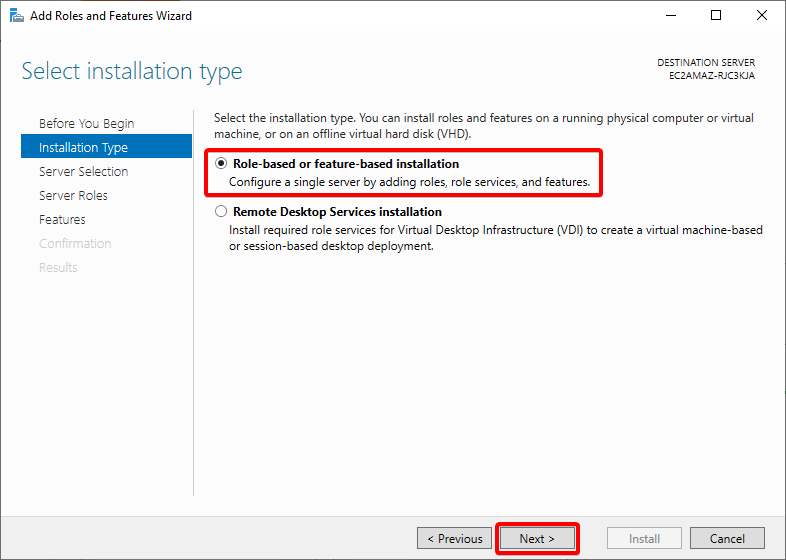

4. インストールの種類セクションで、単一のサーバーで作業しているため、役割ベースまたは機能ベースのインストールを選択し、次へをクリックします。

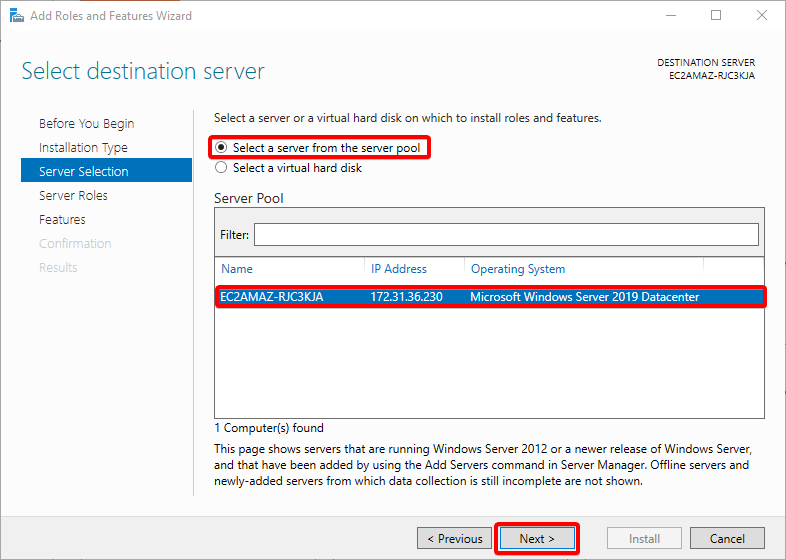

5. 今、プールからサーバーを選択するオプションを選択し、インストールの宛先として関連するサーバーを選択し、次へをクリックします。

DCにしたいサーバーを選択することはこのプロセスで重要です。環境の最初のホストで作業している場合、プール内には1つのサーバーしかありません。ただし、既存のサービスがあるライブ環境の場合、環境から他のサーバーも表示されます。

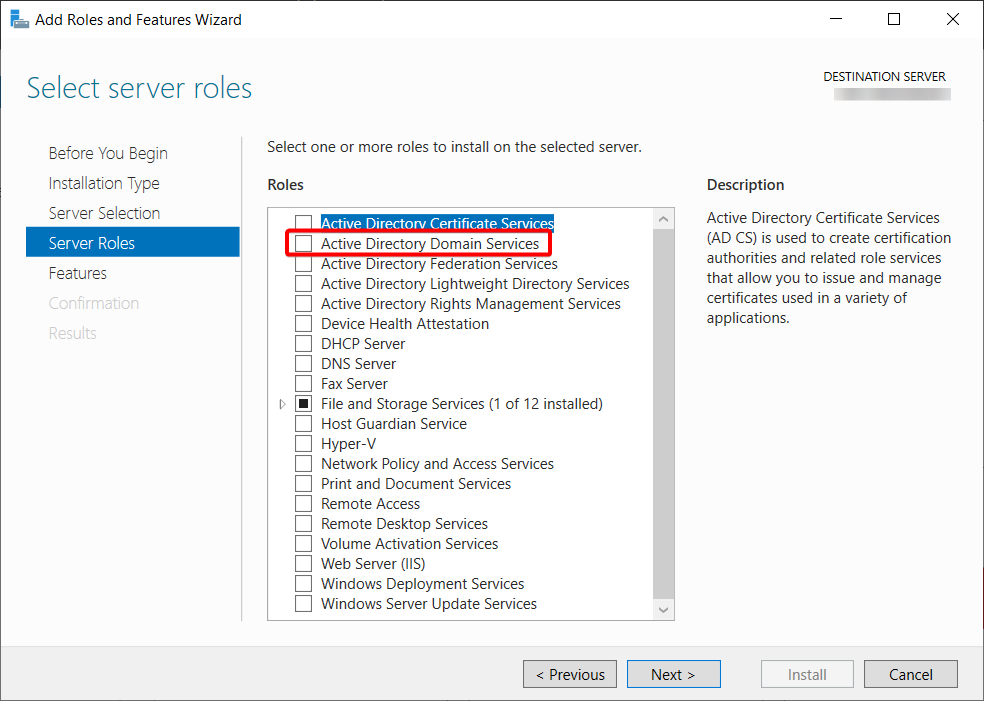

6. Active Directory ドメインサービスのオプションにチェックを入れると、依存する機能が不足している場合に追加のウィンドウが表示される場合があります。

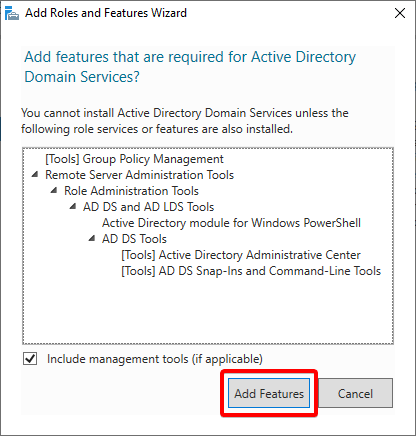

7. 依存関係を確認し、機能を追加します。

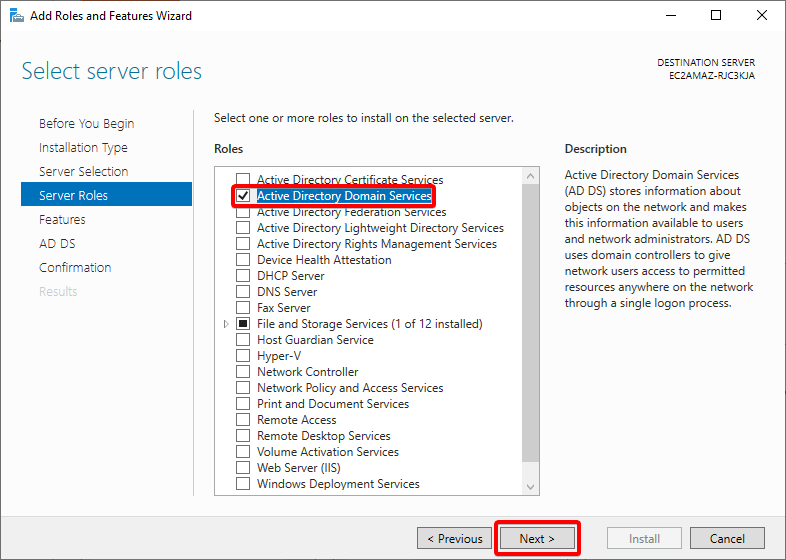

8. Active Directory ドメインサービスのオプションが選択されていることを確認し、次へをクリックします。

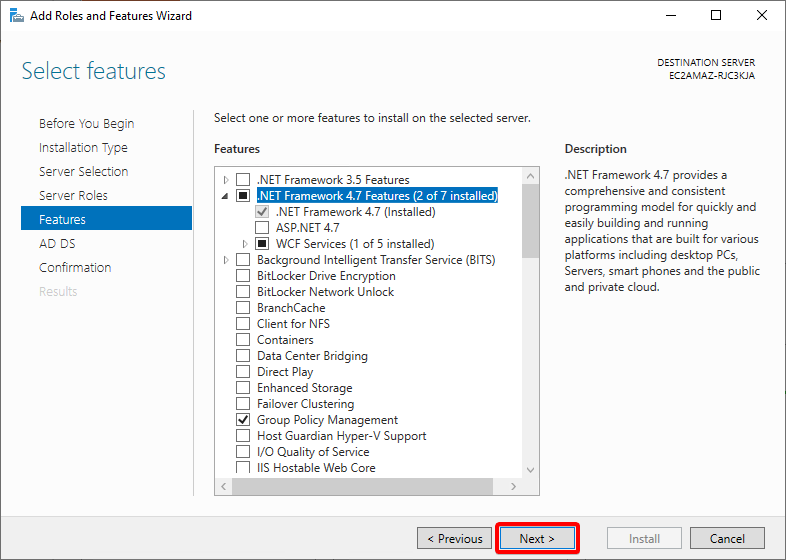

9. 機能セクションでは、すべてデフォルトのままにして、次へをクリックします。

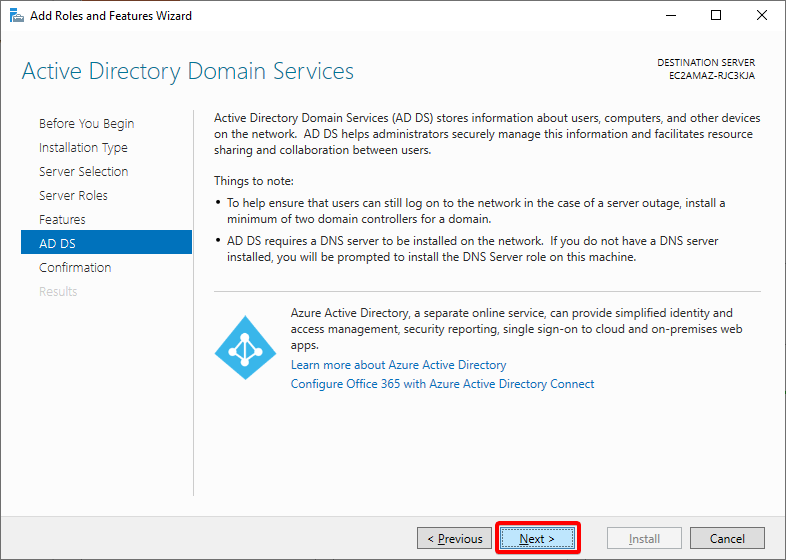

10. AD DS の概要を確認し、次へをクリックします。

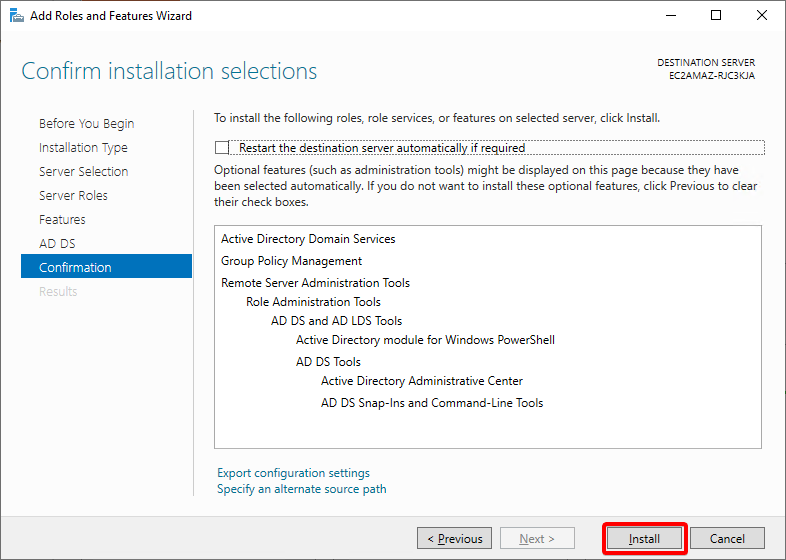

11. インストールの選択内容を確認し、インストールをクリックします。これにより、サーバーに AD のインストールが開始されます。

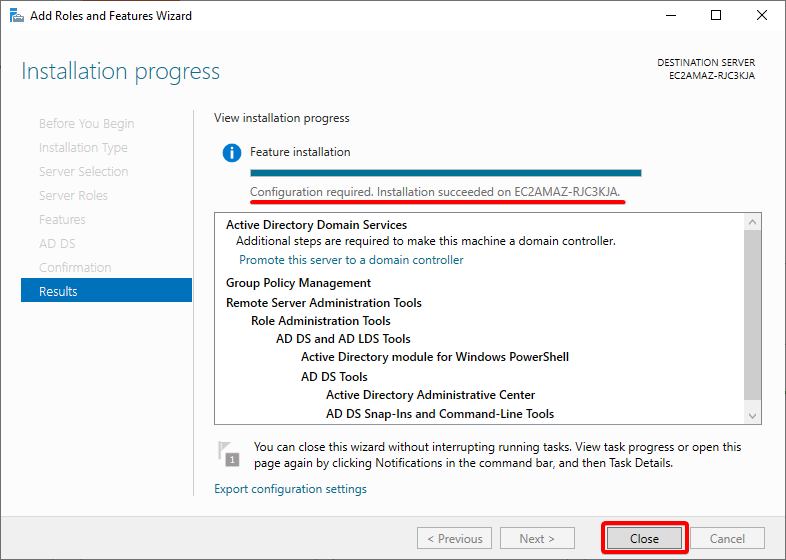

12. インストールが完了したら、閉じるをクリックします。ADAC のインストールが正常に完了しました。これ以降は柔軟な AD 管理を体験することができます。

AD インストールの設定

インストール後も、ADはサーバーをドメインコントローラに昇格させるための設定が必要です。これにより、サーバーがADドメインの権限を持つことができ、ホストがどのサーバーがドメインコントローラであるかを認識することができます。

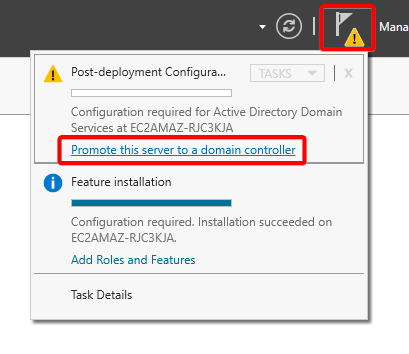

1. Server Managerで、旗の横にある黄色い感嘆符を選択し、このサーバーをドメインコントローラに昇格させるリンクをクリックします。

Active Directoryドメインサービスの構成ウィザードが開きます。ここで新しいドメインコントローラを設定します。

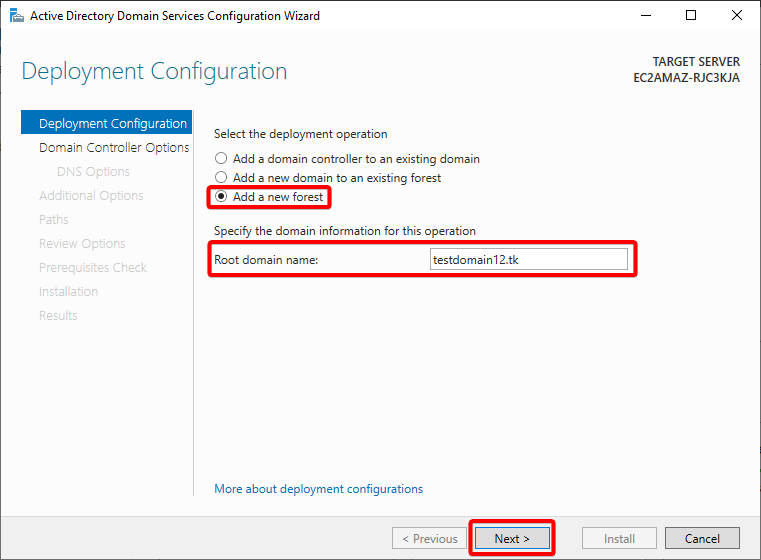

2. デプロイメント構成の下で、新しいフォレストのオプションを選択します。フォレストはADがドメインを定義してグループ化するための構造です。

ルートドメイン名を指定し、次へをクリックします。このチュートリアルでは、ルートドメイン名としてtestdomain12.tkを選択します。

このチュートリアルでは新しいフォレストを作成しますが、既存のドメインに参加して環境を拡張することも可能です。

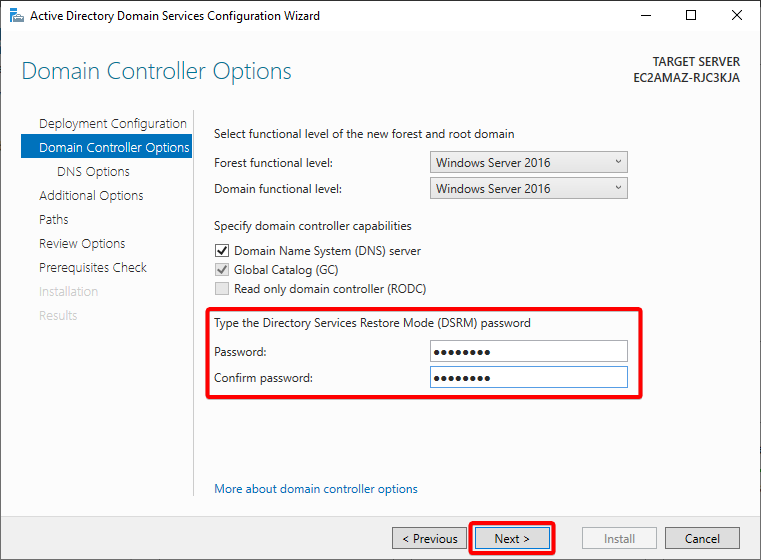

3. ドメインコントローラのオプションではデフォルトのままで、パスワードの設定のみ行います。

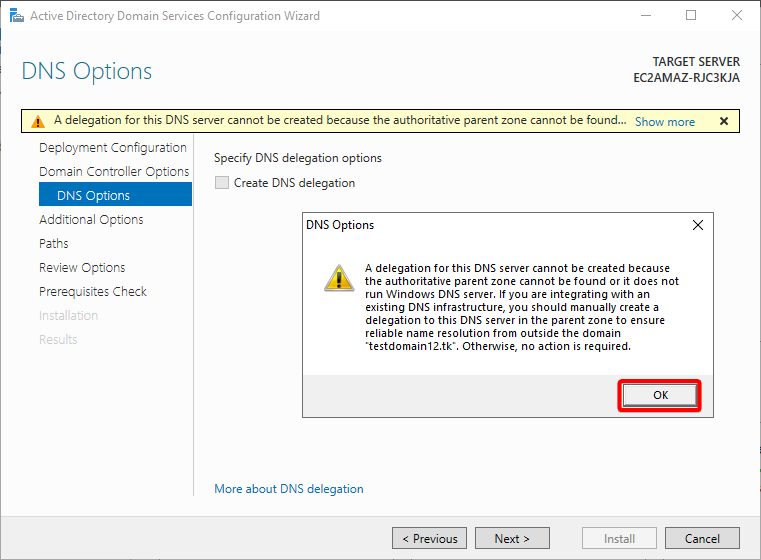

サーバーがDNSの権威的な親を見つけられない場合、次の警告メッセージが表示されます。

このメッセージは、既存のDNSレコードを正しく解決するように設定する必要があることを単に思い出させるものです。このアクションは、ドメインを既存のインフラストラクチャに統合したい場合にのみ適用されます。

もし、新しいインフラストラクチャを構築し、このサーバーが新しいDNS親ホストになる場合は、このメッセージを無視してください。

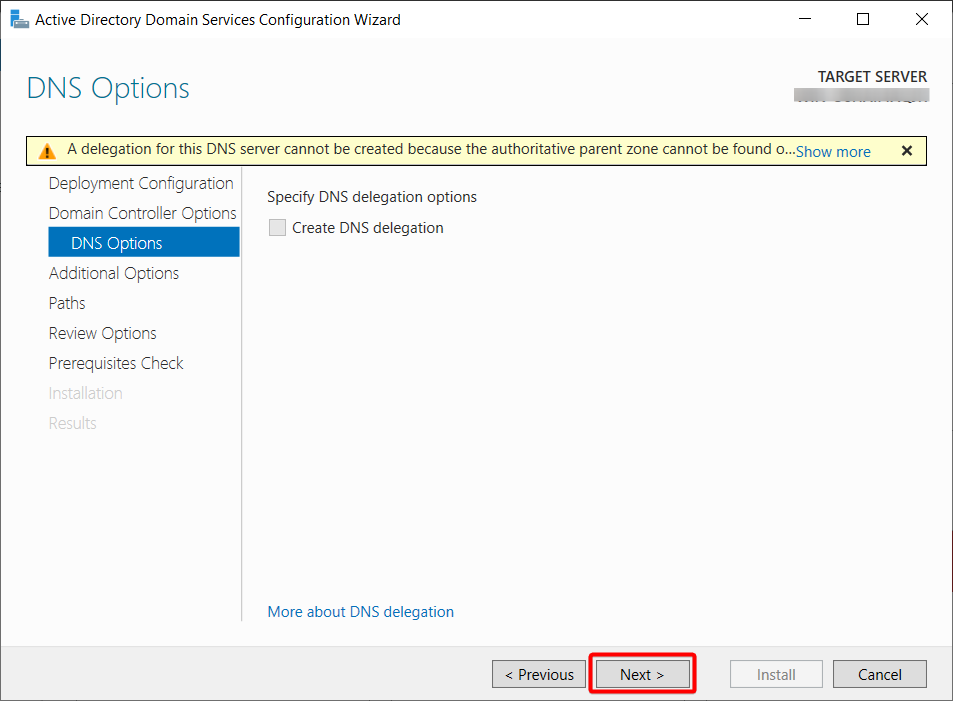

4. 「DNS委任の作成」オプションをチェックせずに、次へをクリックしてください。

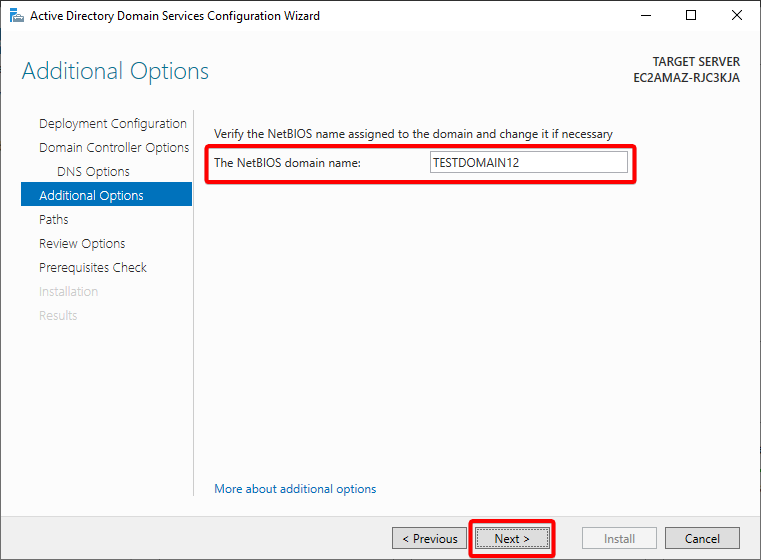

5. デフォルトのNetBIOSドメイン名をそのままにして、次へをクリックしてください。

デフォルトでは、ウィザードはステップ2で提供したドメイン名の短縮版をNetBIOSドメイン名として設定します。

NetBIOSドメイン名を変更することもできますが、ドメインに関連しているため、デフォルトのままにするのがベストプラクティスです。

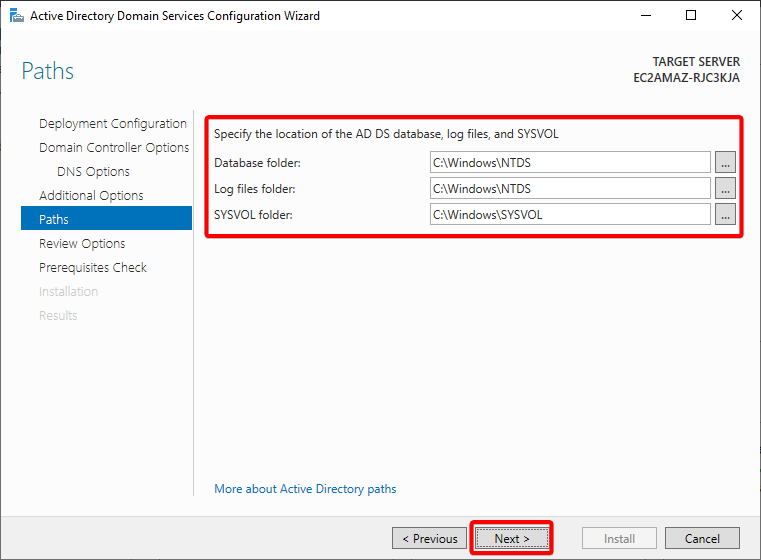

6. 前のステップと同様に、インストールのローカルディレクトリを定義するためのデフォルトパスをそのままにしてください。

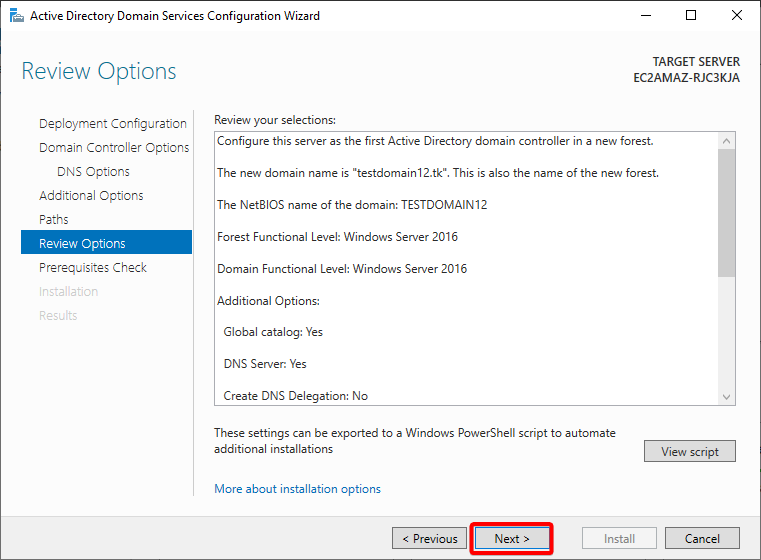

7. インストールのオプションを確認し、すべてに満足したら次へをクリックしてください。

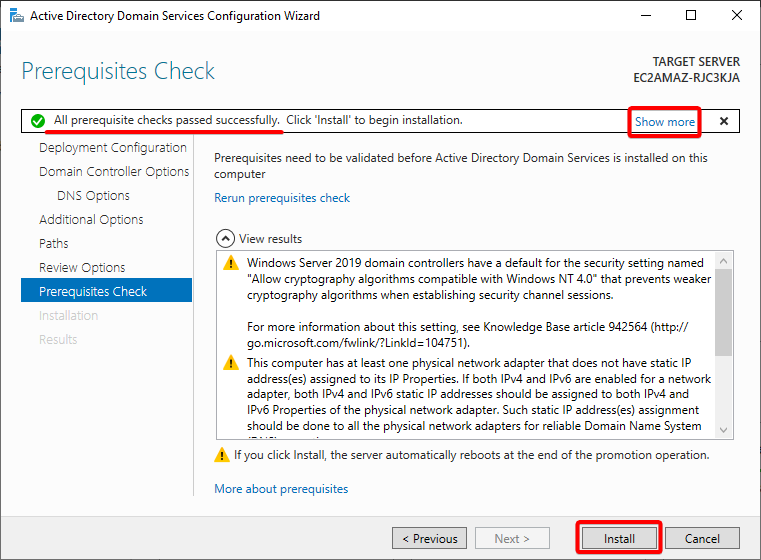

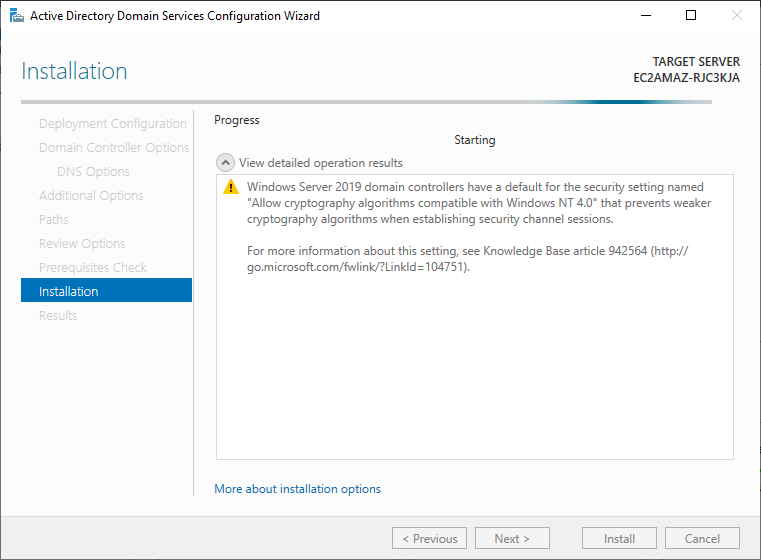

ウィザードが構成を検証し、展開の準備が整っていることを確認したら、インストールをクリックしてください。

以下のような「すべての前提条件チェックが正常に完了しました」というメッセージが表示されれば、インストールを続行できます。そうでない場合は、「詳細を表示」をクリックして調査してください。

インストールが完了すると、サーバーが再起動されます。

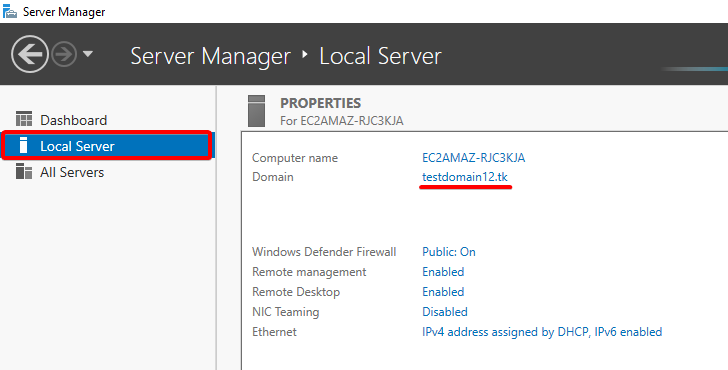

9. 最後に、再起動後にServer Managerを開き、ローカルサーバータブ(左ペイン)に移動します。ワークグループがルートドメイン名(testdomain12.tk)に変更されていることが確認できます。これにより、サーバーがドメインに参加していることが確認されます。

組織単位の作成

組織単位(OU)は、環境を整理し、整頓された状態で保護するために設計されたコンテナです。OUは特に、OUメンバーに特定の許可を設定する際に役立ちます。

ドメインのメインフォレストディレクトリにOUを作成するには、以下の手順を実行します:

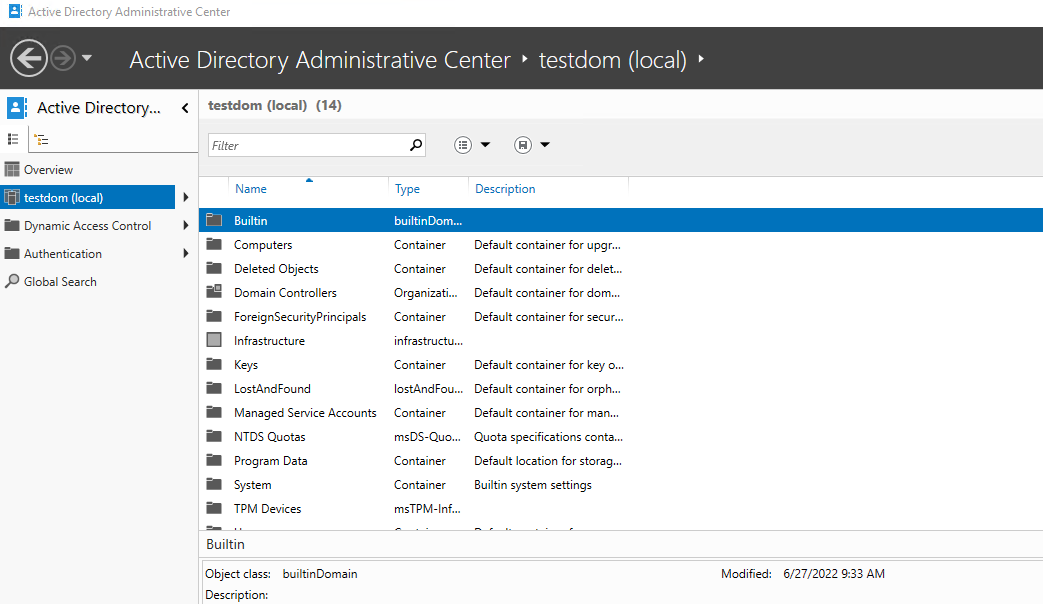

1. スタートメニューからActive Directory管理センター(ADAC)を開きます。

2. ADACが開いたら、左のペインから管理するドメインを選択します(以下の画像参照)。

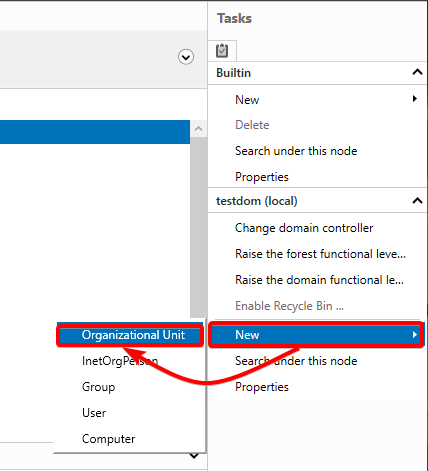

3. タスクパネル(右端)で、選択したドメインの下にある「新規」→「組織単位」を選択します。これにより、新しいOUを構成できるダイアログボックスが開きます(以下の手順4)。

タスクパネルがデフォルトで表示されていない場合は、右上の「管理」をクリックし、「タスクパネル」を選択してください。

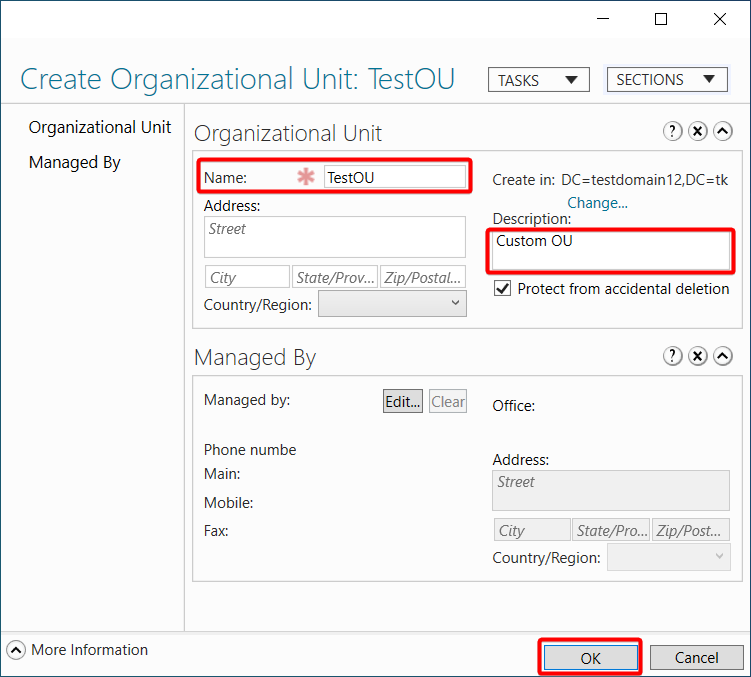

4. 今、新しいOUの名前と短い説明を指定し、OKをクリックしてOUを作成します。このチュートリアルでは、OUの名前に「TestOU」を使用しています。

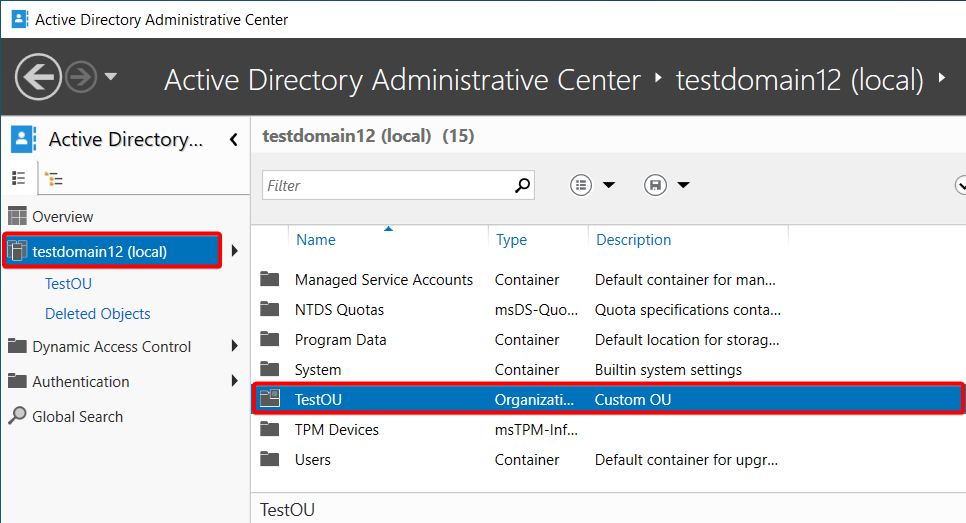

5. 最後に、ドメインを選択し、新しいOUが存在することを確認します(以下の画像参照)。

組織単位へのユーザーの追加

従業員は、会社に入社する際に組織のリソースにアクセスする必要があります。通常、最初のタスクは、ADにユーザーアカウントを追加し、後で必要な許可を提供することです。

OUにユーザーを追加するには、以下の手順を実行します:

1. 目的のディレクトリまたはOUをダブルクリックします。新しく作成したOUにアクセスします。

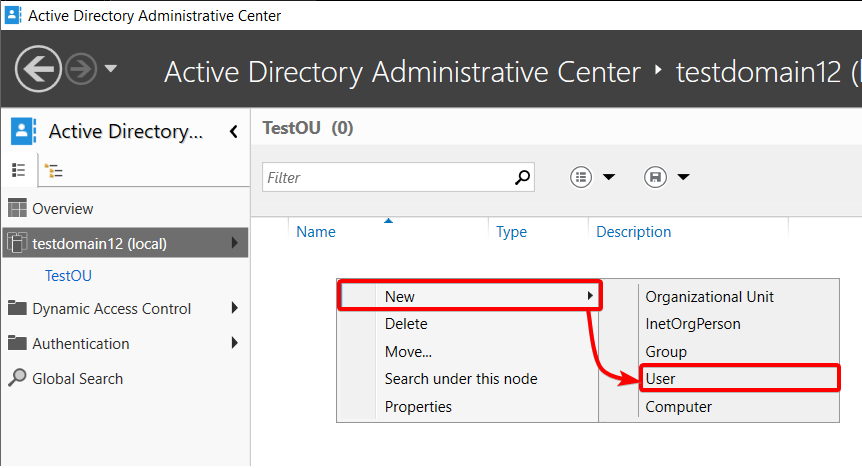

2. 次に、空のテーブルリストで右クリックし、「新規」→「ユーザー」を選択して新しいユーザーの作成を開始します。

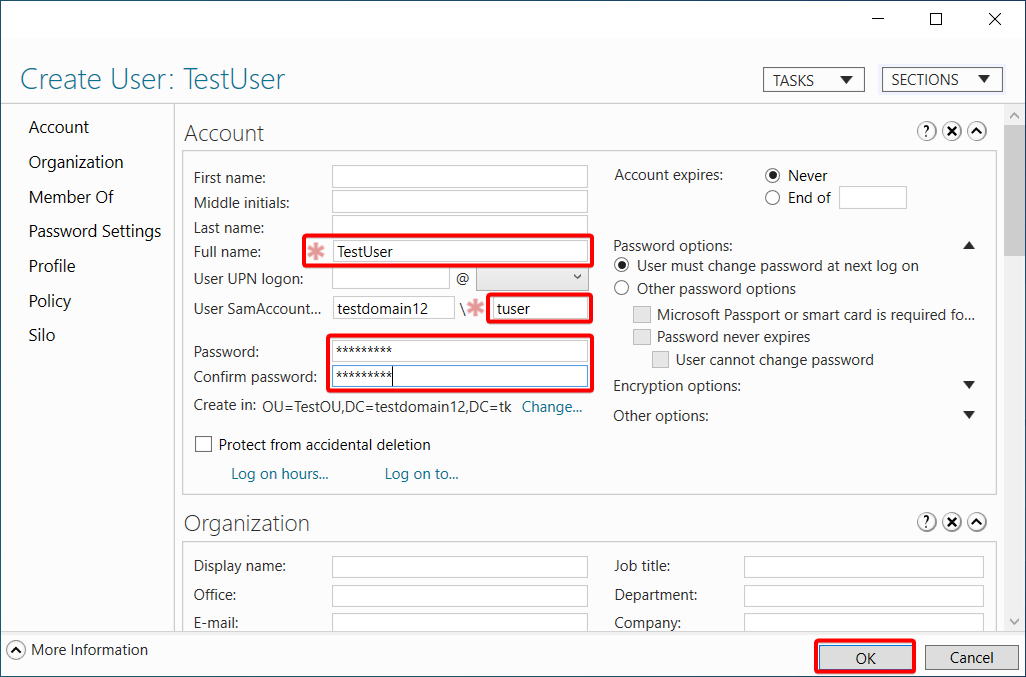

3. 最後に、赤いアスタリスクでマークされた必須フィールドとユーザーパスワードを入力し、OKをクリックして新しいユーザーを作成します。

フルネームとユーザーのSamAccountNameログオンは、必須の項目のみです。しかし、オプションのフィールドの数からもわかるように、多くのカスタマイズ可能なフィールドが利用可能です。例えば、フルネーム、ミドルイニシャル、姓は、ユーザーアカウントおよびSSO(ADユーザーサインオン統合)を使用するアプリケーションに翻訳されます。

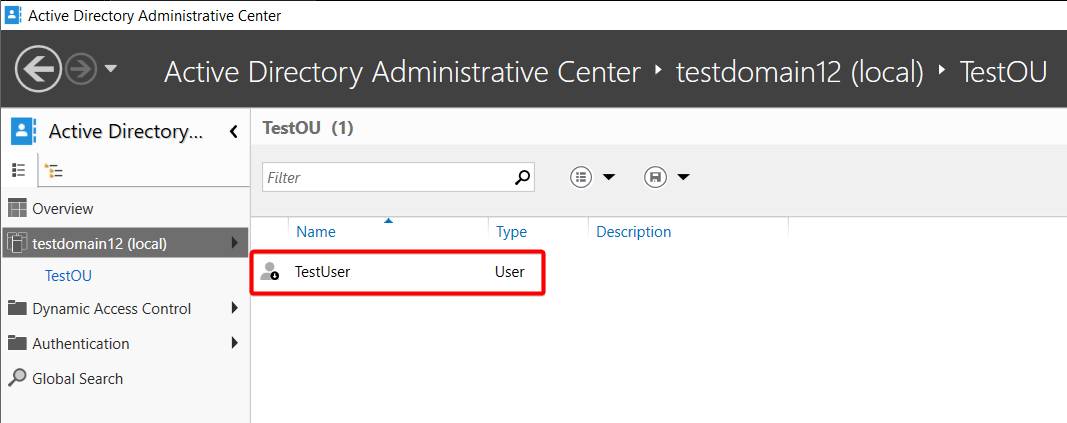

ADACのメインウィンドウに戻ると、OUに新しく作成されたユーザーが表示されます。

ユーザーパスワードのリセット

ユーザーのパスワードを忘れた場合(これはよくあることです)、該当するユーザーを見つけてパスワードをリセットする必要があります。幸い、ADACはそのタスクに対応しています。

ユーザーのパスワードをリセットするには:

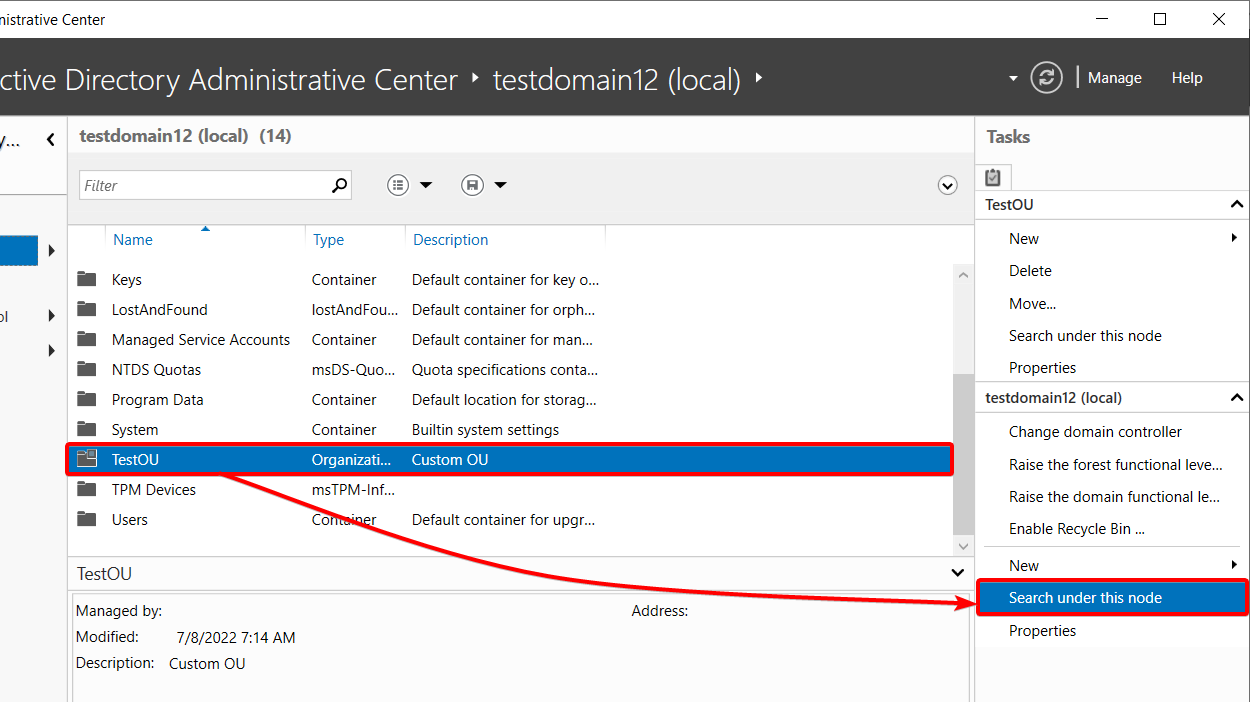

1. ADACを開き、ユーザーが存在するドメインをハイライトし、タスクペインのこのノードの下で検索オプションをクリックします(以下の画像参照)。

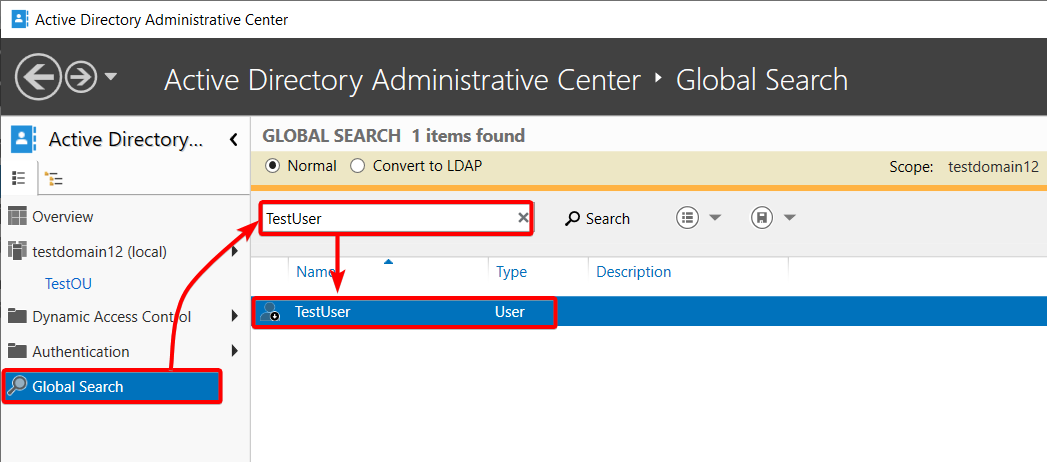

A Global Search option appears on the left pane (step three).

2. 次に、グローバル検索オプション(左ペイン)をクリックし、ユーザー名(またはファーストネームやラストネームなどのユーザーを識別する属性のいずれか)を入力し、Enterキーを押してユーザーを検索します。

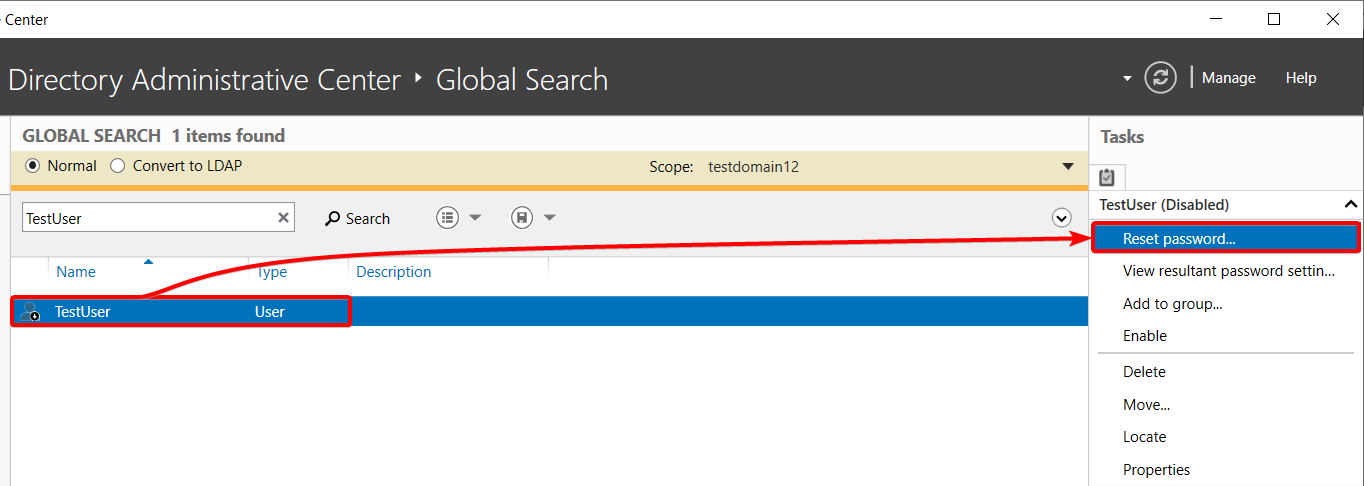

3. ユーザーを選択し、タスクパネルでパスワードのリセットをクリックします。ダイアログボックスが開き、ユーザーのパスワードをリセットできます(ステップ4)。

ユーザーやその他のADオブジェクトを削除する場合は、代わりに削除オプションを選択してください。従業員が会社を退職する場合、ADでユーザーアカウントを削除することは、アクセスを終了するために重要です。これにより、従業員がトラブルを引き起こすために再ログインすることができなくなります。

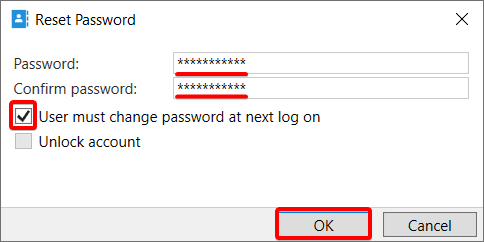

4. 最後に、以下の手順でユーザーのパスワードをリセットしてください:

- ランダムなパスワードを入力し、パスワードを確認してください。パスワードは組織の要件に合致するようにしてください。

- ユーザーがアカウントにログインする前にパスワードを変更するようにするために、次回のログイン時にパスワードの変更を要求するオプションにチェックを入れてください。

- ユーザーのパスワードのリセットを確定するために、OKをクリックしてください。

ユーザーや他のADオブジェクトの復元

ユーザーやグループなどのオブジェクトを誤って削除した場合、そのオブジェクトを復元する必要があります。しかし、どのようにして復元すれば良いのでしょうか?ごみ箱が有効になっている限り、いかなるオブジェクトも復元することができます。

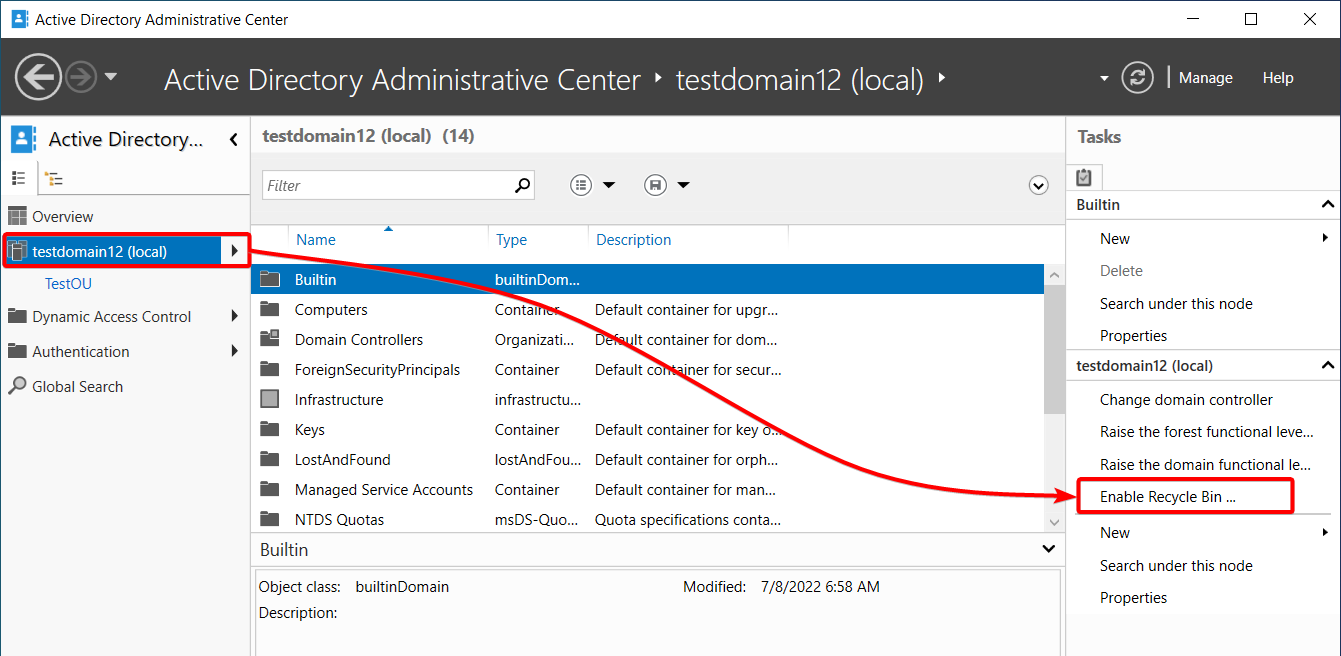

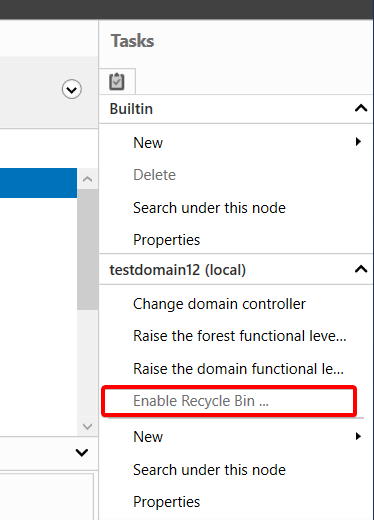

したがって、ドメインに大きな変更を加える前に、まずごみ箱を有効にしてください:

1. 関連するドメイン(左ペイン)を選択し、下記のように表示されるタスクペインの「ごみ箱を有効にする」オプションをクリックして、ごみ箱を有効にしてください。

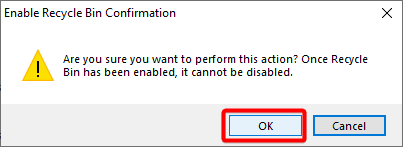

2. 次に、以下のメッセージが表示されたら、OKをクリックしてごみ箱の有効化を確認してください。

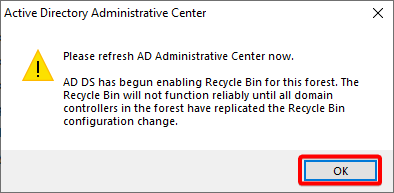

3. 変更を確定するために、再度OKをクリックしてください。

4. ADACをリフレッシュするためにF5キーを押し、ごみ箱の有効化オプションがグレーアウトしていることを確認してください。

これで、オブジェクトを安全に削除して必要な時に復元することができます。

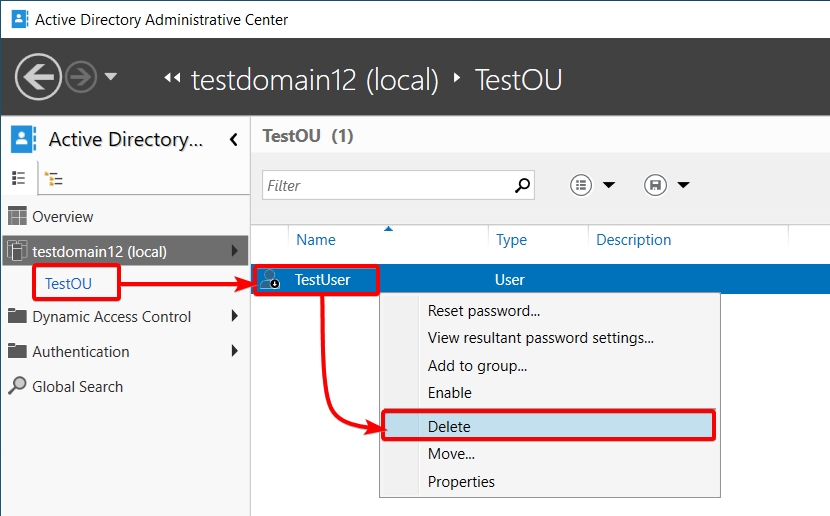

5. 今度は、以下の手順でユーザーを削除してください:

- ドメインに移動してください。

- ユーザーが所在するOUを選択します。

- ユーザーを右クリックし、削除オプションを選択してユーザーを削除します。

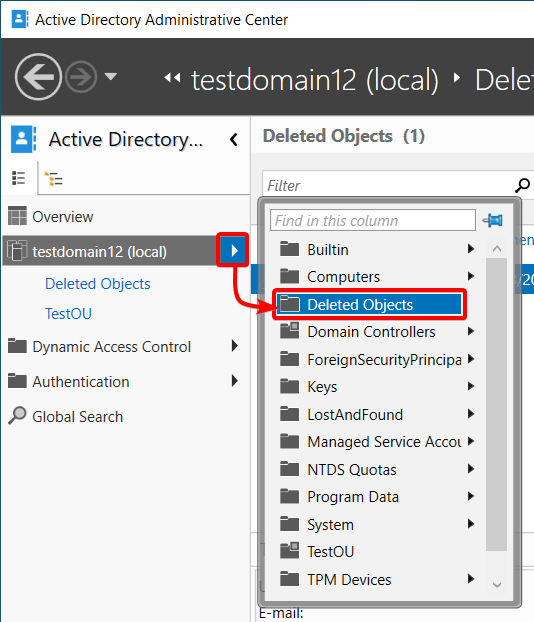

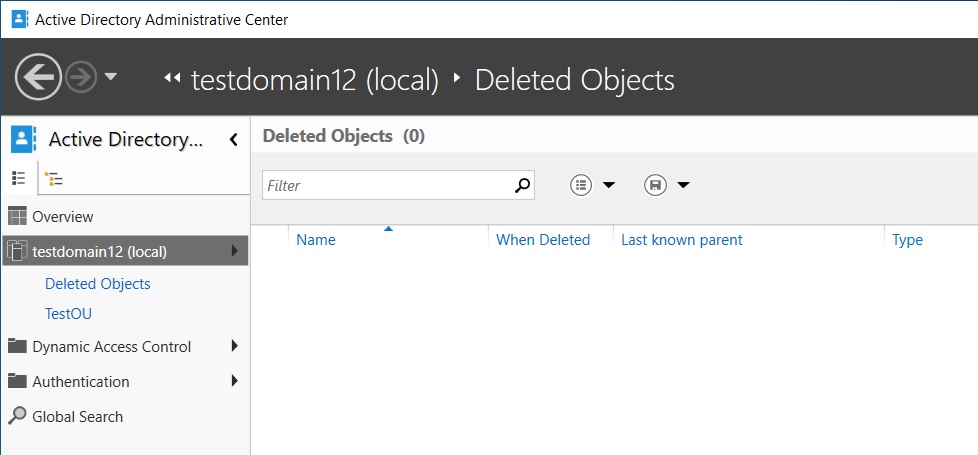

6. ドメインの横にある右矢印アイコンをクリックし、削除されたオブジェクトのコンテナを選択して、削除されたオブジェクトのリストを表示します。

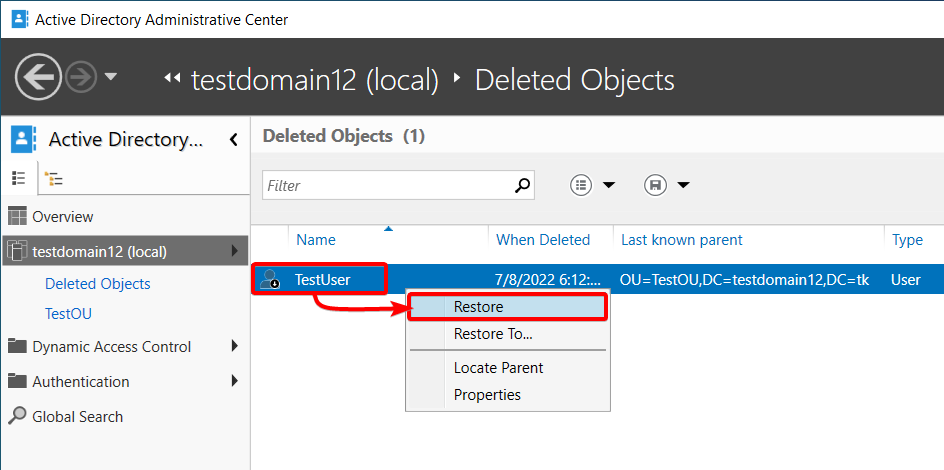

7. 削除されたオブジェクトのリストからユーザーを右クリックし、復元オプションを選択して、ユーザーを元のOUに復元します。ただし、ユーザーを別のコンテナ/OUに復元する場合は、代わりに「復元先」オプションを選択します。

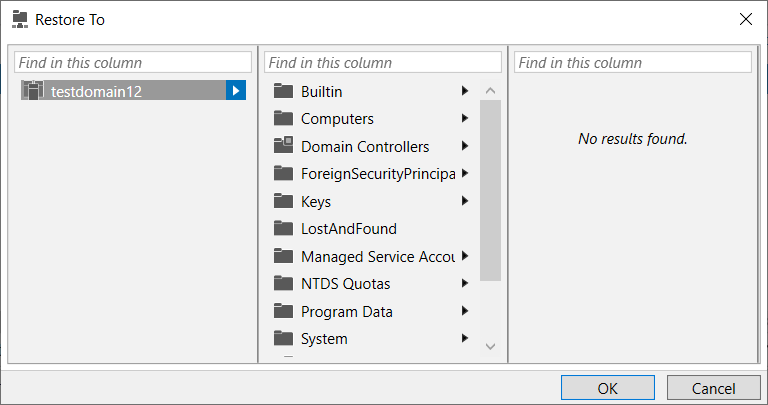

ユーザーを別の場所に復元する場合、下のポップアップウィンドウが表示され、復元場所を選択できます。

復元されると、ユーザーは削除されたオブジェクトのコンテナから消えます。

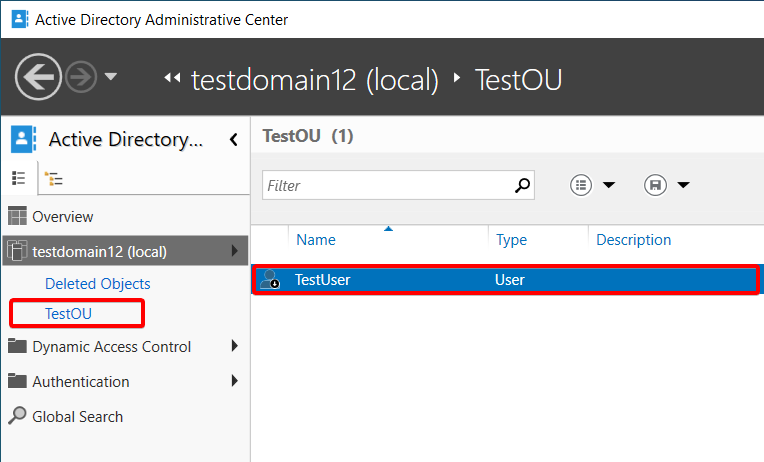

8. 最終的に、ユーザーを作成したOUをクリックすると、ユーザーがOUに戻っていることが確認できます。

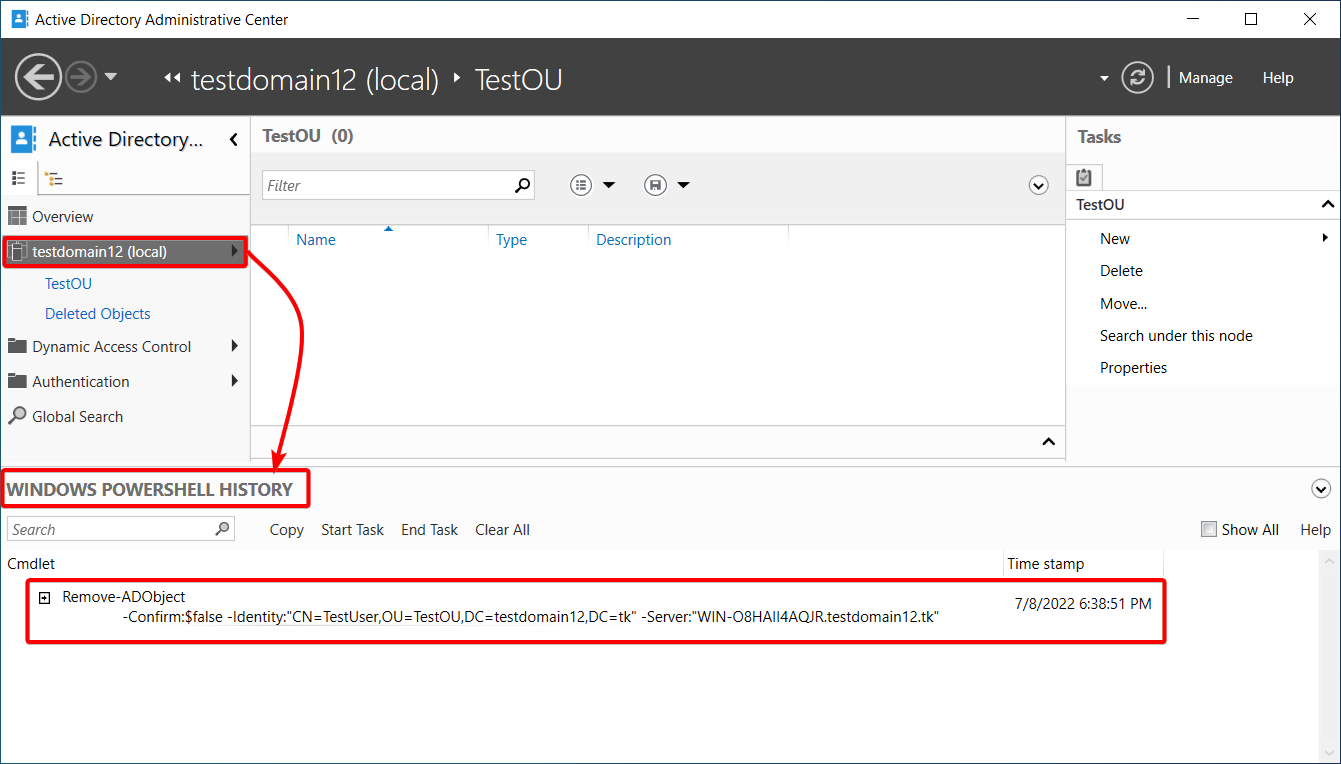

ADACでPowerShellの履歴を表示する

同僚の一人がドメインコントローラーに無許可の変更を加えたとしましょう。自然に、履歴を表示して変更内容をすぐに確認し、ADACで行われた変更を特定し、必要ならば元に戻す必要があります。

ドメインに移動し、デフォルトで最小化されているため、一番下のWINDOWS POWERSHELL HISTORYセクションをクリックして展開します。

展開されると、ADACで行った変更のためのPowerShellの履歴が表示されます。履歴を確認することで、ドメインに対して無許可の変更が行われたことを特定し、それを元に戻すことができます。

以下では、Remove-ADObjectコマンドレットを使用してオブジェクト(ユーザー)が削除されたことが確認できます。これにより、削除されたユーザーを元のOUに復元することができます。

グループポリシーの機能を拡張し、細かいパスワードポリシーの管理を簡素化します。Specops Password Policyを使用して、辞書とフレーズの設定をGPOレベル、グループ、ユーザー、またはコンピューターに対してターゲット設定できます。無料でお試しください!

結論

このチュートリアルは、ADインスタンスを最初から管理する能力を向上させることを目的としています。うまくいきましたか?インスタンスのインストールと設定、ユーザー、オブジェクト、組織単位の管理を学び、謙虚な環境を管理できるようになりました。

削除されたオブジェクトをご心配なく、ご自身のドメインで管理する自信があります。リサイクルビンからいくつかのクリックでそれらを常に復元できます。

大規模な組織が混乱するようになった場合は、ADのクリーンアップを検討してください。

Source:

https://adamtheautomator.com/active-directory-administrative-center/