Attacchi Golden Ticket: Come Rilevare. Un attacco Golden Ticket è un attacco alla cibersicurezza malintenzionato in cui un attore minaccioso cerca di accedere ai dati dell’utente memorizzati in Microsoft Active Directory (AD) per ottenere un accesso quasi illimitato al dominio dell’organizzazione (file, dispositivi, controller di dominio, ecc.). Essa aggira l’autenticazione standard utilizzando difetti nel protocollo di autenticazione di identità Kerberos, che gli attaccanti sfruttano per accedere all’AD.

Poiché le organizzazioni fanno sempre più affidamento su robuste misure di sicurezza, comprendere l’anatomia di questi attacchi diventa fondamentale. In questo articolo, approfondiamo la meccanica degli attacchi Golden Ticket, gettando luce sulle tecniche utilizzate dagli attaccanti e fornendo suggerimenti pratici su metodi efficaci di rilevamento per proteggersi da questa sofisticata violazione della sicurezza.

Attacchi Golden Ticket: Come Gli Attaccanti Falsificano i Biglietti e Come Rilevarli

I dipendenti già utilizzano i propri dispositivi e reti per accedere ai sistemi aziendali, espandendo la superficie di attacco oltre il tradizionale perimetro mentre le aziende si spostano verso il cloud e un approccio orientato al lavoro remoto. Di conseguenza, è aumentato il rischio che gli attaccanti penetrino in una rete e utilizzino un attacco Golden Ticket per ottenere accesso.

Storia dell’Attacco Golden Ticket

Il termine “Golden Ticket” in sicurezza informatica, ispirato da “La fabbrica di cioccolato” di Roald Dahl, simboleggia un passaggio ambito. Similmente al biglietto dorato del romanzo che concede l’accesso al mondo esclusivo di Willy Wonka, un “Golden Ticket” in sicurezza informatica si riferisce a un ticket Kerberos contraffatto, offrendo accesso non autorizzato.

Ecco una breve panoramica storica:

- Sviluppo di Mimikatz:

-

- Benjamin Delpy ha creato Mimikatz per dimostrare e affrontare le vulnerabilità di sicurezza nei protocolli di autenticazione di Windows.

- Lo strumento ha attirato l’attenzione per la sua capacità di estrarre password in chiaro, ticket Kerberos e altre informazioni sensibili dalla memoria.

2. Concetto del Biglietto d’Oro:

-

- Il “Biglietto d’oro” si riferisce a un ticket Kerberos contraffatto che concede accesso di rete non autorizzato e persistente.

- Un attaccante può impersonare qualsiasi utente e accedere alle risorse di rete utilizzando un Biglietto d’oro creato con Mimikatz o strumenti simili. Tutto senza richiedere le credenziali dell’utente.

3. Minacce Persistenti Avanzate (APTs):

-

- I gruppi APT, noti per la loro natura sofisticata e persistente, hanno iniziato a incorporare la tecnica del Biglietto d’oro nelle loro strategie di attacco.

- La tecnica consente agli aggressori di mantenere l’accesso a lungo termine a una rete compromessa, rendendo difficile per i difensori individuare e mitigare la minaccia.

4. Mitigazioni e Difese:

-

- Con l’aumentare della consapevolezza dell’attacco Golden Ticket, le organizzazioni e i professionisti della cybersecurity si sono concentrati sull’implementazione delle mitigazioni.

- Le migliori pratiche includono il monitoraggio regolare di Active Directory per attività insolite, l’applicazione del principio del minimo privilegio e il mantenimento aggiornato dei sistemi e del software.

Le mitigazioni coinvolgono una maggiore consapevolezza e misure di sicurezza. Le organizzazioni enfatizzano il monitoraggio di Active Directory, l’applicazione del principio del minimo privilegio e il mantenimento aggiornato dei sistemi per contrastare l’attacco Golden Ticket. Questa tecnica esemplifica il continuo gioco del gatto e del topo in materia di sicurezza informatica, sottolineando la necessità di misure di sicurezza innovative per superare le minacce in evoluzione.

Processo di Attacco Golden Ticket

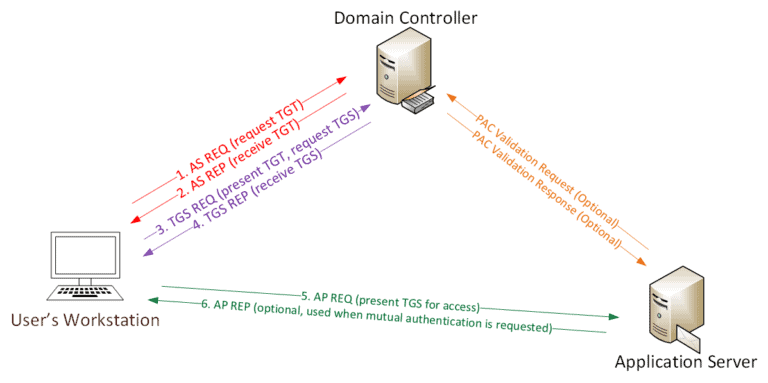

A key distribution center is typically used in Kerberos authentication to safeguard and confirm user identification. Using Kerberos authentication, it is unnecessary to ask the user for credentials repeatedly. Instead, we confirm the user’s identity and issue a ticket to them for access. The Distribution center has a ticket-granting server (TGS) to connect the user to the service server.

Il database Kerberos contiene le password di tutti gli utenti verificati. Il server di autenticazione (AS) esegue l’autenticazione iniziale dell’utente. Se AS viene confermato, l’utente ottiene un Kerberos Ticket Grant Ticket (TGT), prova di autenticazione.

Come Gli Attaccanti Eseguono Attacchi Golden Ticket

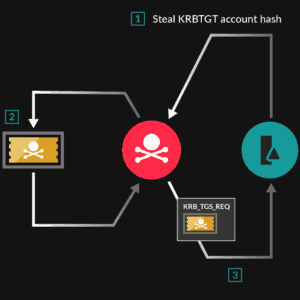

Un attaccante ha bisogno del nome di dominio completo, dell’identificatore di sicurezza del dominio, dell’hash della password KRBTGT e del nome utente del account per accedere e condurre un attacco Golden Ticket. Le seguenti procedure spiegano come un attaccante ottiene questi dati e come lanciare l’attacco.

Passaggio 1: Esaminare – Nella fase iniziale, l’attaccante ha bisogno di accesso al sistema esistente, spesso ottenuto tramite email di phishing. Queste email ingannevoli sono il punto di ingresso, consentendo agli attaccanti di esaminare e raccogliere informazioni essenziali come il nome di dominio.

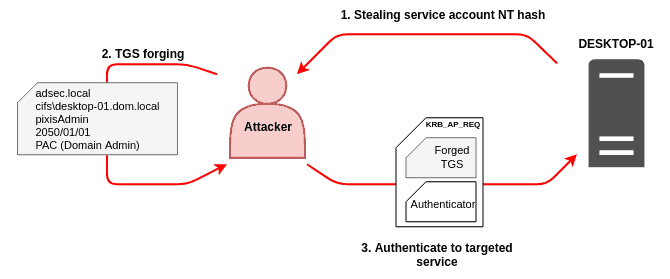

Passaggio 2: Acquisire Accesso – Dopo aver ottenuto con successo l’accesso al controller di dominio, l’attaccante acquisisce l’hash NTLM dell’Account del Servizio di Distribuzione Chiave AD (KRBTGT). Tecniche come Pass-the-Hash (PtH) sono impiegate, offrendo un vantaggio eliminando la necessità di crackare le password, a differenza di altri metodi di furto delle credenziali.

Passaggio 3: Iniziare l’Assalto – Armato della password KRBTGT, l’attaccante ottiene un Ticket Granting Ticket (TGT), facilitando l’accesso al controller di dominio e verificando l’identità del server. I TGT conferiscono all’attaccante un accesso illimitato alle risorse, consentendo loro di delegare compiti correlati al dominio e generare biglietti.

Passaggio 4. Mantenere l’Accesso – Il biglietto è valido fino a 10 anni, e questo attacco spesso passa inosservato. Generalmente, gli attaccanti impostano le chiavi per essere valide per un periodo più breve per sfuggire ulteriormente alla rilevazione.

Rilevare gli attacchi Golden Ticket

Le organizzazioni dovrebbero implementare diverse procedure per aiutarle a identificare potenziali attacchi Golden Ticket. Una volta che un attaccante ha completato il Passaggio 2 e acquisito l’accesso, ottengono le credenziali di accesso per attacchi successivi. Gli attaccanti utilizzano tecnologie automatizzate con dati del personale e dei clienti precedentemente scoperti per individuare account attivi.

A seconda che le credenziali di accesso siano valide, Kerberos invia risposte diverse quando riceve una richiesta TGT senza autenticazione preliminare. Gli attaccanti approfittano di questo e utilizzano credenziali legittime in potenziali attacchi futuri. I team di sicurezza potrebbero cercare diversi ticket da una singola fonte senza pre-autenticazione.

Utilizzo di Extended Detection and Response (XDR)

Extended Detection and Response (XDR) adotta una prospettiva olistica sulle operazioni di sicurezza. Assimila e analizza dati da diverse fonti all’interno dell’infrastruttura IT di un’organizzazione, compresi endpoint, reti e piattaforme cloud.

I dati sulle minacce vengono raccolti dai sistemi XDR da molti strumenti all’interno dello stack tecnologico di un’organizzazione, facilitando una procedura più rapida caccia alle minacce e di risposta. Con i dati sulle minacce integrati provenienti da tutto lo stack tecnologico, le soluzioni XDR possono combinare tutte le rilevazioni e le risposte in un’unica console di comando, consentendo all’organizzazione di individuare più rapidamente un attacco Golden Ticket.

Suggerimenti per prevenire gli attacchi Golden Ticket

Gli attacchi Golden Ticket richiedono un ambiente compromesso in quanto si tratta di attacchi post-exploitation. Le seguenti linee guida aiutano a prevenire l’accesso da parte degli intrusi.

Suggerimento 1: Proteggere Active Directory

Proteggere Active Directory (AD) è fondamentale poiché un endpoint o un carico di lavoro compromessi minacciano significativamente l’intera azienda. L’implementazione dei principi Zero Trust, con un’enfasi sulla verifica e l’autorizzazione continue, protegge AD e le identità degli utenti. Applicare il principio del privilegio minimo (POLP), che migliora la sicurezza di AD assegnando privilegi di accesso in base alle attività lavorative. È indispensabile mantenere la visibilità sugli accessi degli utenti.

Consiglio 2: Dà priorità alla prevenzione del furto di credenziali

Concentrati sulla prevenzione del furto di credenziali, un precursore comune delineato nel Passo 1 del processo di attacco. La formazione del personale per identificare e contrastare i tentativi di phishing è essenziale per bloccare l’accesso iniziale degli attaccanti. L’uso di strumenti di igiene IT è fondamentale per mantenere la sicurezza delle credenziali, garantirne la sicurezza e imporre cambiamenti di password. Questo approccio proattivo aumenta la probabilità di rilevare e contrastare gli attacchi Golden Ticket sui sistemi compromessi.

Consiglio 3: Abbraccia la caccia alle minacce

La caccia alle minacce guidata dall’uomo svolge un ruolo cruciale nell’identificare e contrastare attacchi subdoli che utilizzano credenziali rubate, specialmente nel caso di un attacco Golden Ticket che potrebbe sfuggire agli strumenti di sicurezza automatizzati. La caccia alle minacce coinvolge professionisti esperti che operano sotto mentite spoglie di utenti legittimi per scoprire minacce sottili. Sfruttando l’esperienza acquisita dagli incontri quotidiani con attori di minacce persistenti avanzate (APT), i team di caccia alle minacce esaminano milioni di potenziali minacce quotidianamente, distinguendo tra segnalazioni legittime e maligne e emettendo allerte quando necessario.

Attacchi Golden Ticket: Come Rilevare la Conclusione

Mentre il regno digitale continua a fronteggiare una serie di minacce informatiche, il pericolo degli attacchi Golden Ticket sottolinea l’importanza di strategie di difesa proattive. Essere vigili contro lo sfruttamento astuto delle vulnerabilità di autenticazione non è solo una scelta, ma una necessità per proteggere reti sensibili. Mantenendosi un passo avanti con meccanismi di rilevamento robusti, le organizzazioni rafforzano le loro difese informatiche e mitigano i rischi posti da queste infiltrazioni occulte, garantendo un futuro digitale resiliente e sicuro.

Source:

https://infrasos.com/golden-ticket-attacks-how-to-detect/