In passato, i tunnel VPN erano difficili da configurare e complicati per le persone comuni. Il cliente Cloudflare WARP è una VPN veloce e moderna, costruita sulla sicura base del protocollo WireGuard ed è gratuita per tutti, sia consumatori che aziende.

In questo articolo, imparerai come utilizzare il cliente Cloudflare WARP e scoprirai che è progettato per un utilizzo più ampio rispetto solo a quello dei consumatori. Cloudflare Teams, una gateway web sicuro a tolleranza zero, sfrutta il cliente WARP per proteggere il traffico di rete dai sistemi degli utenti finali a un sistema interno e verso internet.

Prerequisiti

Per seguire l’iscrizione a Cloudflare Teams, è necessario avere un account Cloudflare Teams già configurato. Per utilizzare i comandi PowerShell, funziona qualsiasi versione recente di PowerShell, e in questo articolo viene utilizzata la versione 7.1. Inoltre, tutti i passaggi in questo articolo vengono eseguiti su una versione recente di Windows 10.

Installazione del client Cloudflare WARP

Il client Cloudflare WARP è multipiattaforma con istruzioni di installazione per diversi sistemi operativi. In questo articolo, installerai l’installazione del sistema operativo Windows del Cloudflare WARP, ma è anche disponibile per dispositivi mobili tramite il Google Play Store. Continua a leggere per scoprire come iniziare!

Per prima cosa, scarica l’ultima versione del client Windows x64, che per questo articolo è la 1.5.461.0. Successivamente, esegui il pacchetto scaricato e installa con le impostazioni predefinite.

Avvio di una connessione VPN con il client Cloudflare WARP

Ora che hai installato il client Cloudflare WARP, il programma di installazione renderà disponibile un’icona nella barra delle applicazioni per controllare il client Cloudflare WARP. Per avviare la connessione VPN, segui i passaggi seguenti.

1. Fai clic sul client Cloudflare WARP contenuto nella barra delle applicazioni.

2. Ora, fai clic su Avanti sulle schermate “Cos’è WARP?” e Accetta sulle schermate “Il nostro impegno per la privacy”. Questa schermata appare la prima volta che usi Cloudflare WARP.

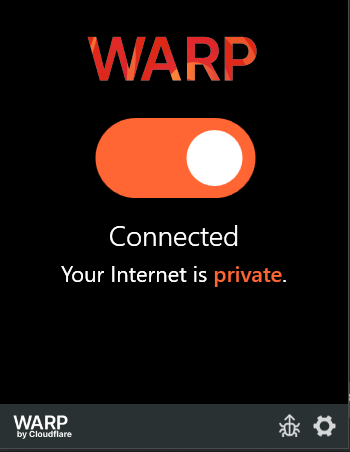

3. Fai clic sul pulsante di attivazione per abilitare una connessione VPN sicura e connetterti alla rete Cloudflare. Questo è disattivato per impostazione predefinita.

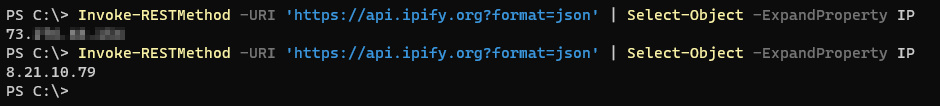

4. Infine, verifica che la VPN sia connessa utilizzando PowerShell per controllare l’IP da cui il mondo vede arrivare il tuo traffico. Esegui il comando Invoke-RESTMethod per interrogare il servizio ipify.org. Come mostrato di seguito, l’IP è diverso dopo che la VPN Cloudflare WARP è stata abilitata.

Configurazione del Client Cloudflare WARP

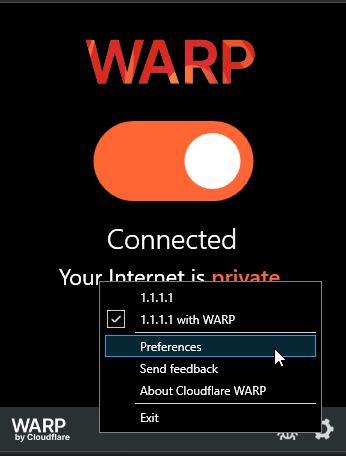

Ora che hai installato il client, sono possibili scenari di installazione più avanzati con opzioni di configurazione nel client Cloudflare WARP. Accedi alle preferenze del client Cloudflare WARP facendo clic sull’icona dell’ingranaggio e scegliendo la voce di menu Preferenze.

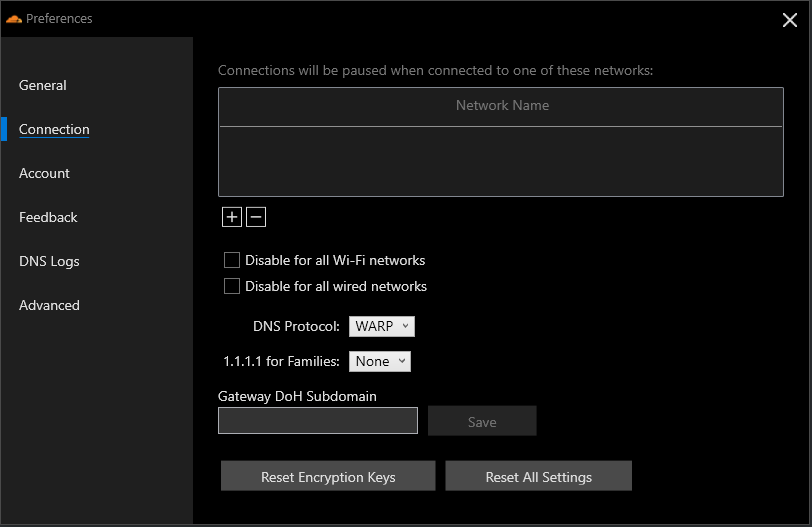

Opzioni di Connessione

Alcune schermate delle preferenze offrono solo informazioni, come Generale, ma altre consentono la configurazione. Personalizza il comportamento del client facendo clic sul riquadro Connessione. Qui puoi aggiungere esplicitamente reti Wi-Fi, nella sezione Nome Rete, per mettere in pausa la connessione VPN intesa a mantenere il traffico all’interno della VPN quando connesso o addirittura impostare il client WARP su disabilitato per tutte le reti Wi-Fi o cablate.

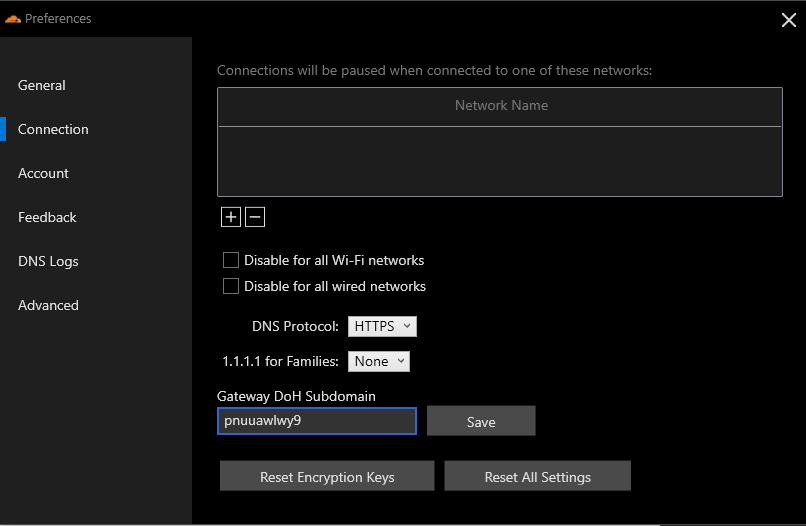

Inoltre, è possibile personalizzare l’opzione del Protocollo DNS utilizzato in Cloudflare WARP e come si comporta l’opzione del servizio DNS 1.1.1.1 for Families, un’opzione che consente di bloccare contenuti come siti malware. L’opzione del Protocollo DNS dice a Cloudflare WARP quale metodo utilizzare per instradare le richieste DNS.

L’opzione Gateway DoH Subdomain è destinata all’uso con Cloudflare Teams. Il Gateway DoH Subdomain è un valore specifico per un valore dell’account per instradare tutte le richieste DNS per il filtraggio contro le politiche di filtro specificate dall’utente.

Configurazione delle reti separate

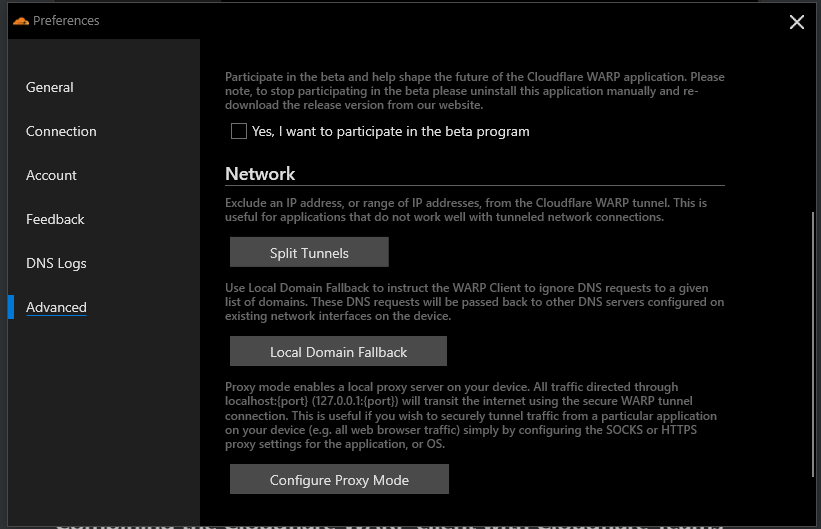

Per impostazione predefinita, quando il client Cloudflare WARP è attivo, tutto il traffico viene inviato attraverso il tunnel VPN. Ci possono essere momenti in cui non si desidera inviare tutto il traffico attraverso la rete Cloudflare. All’interno del client Cloudflare WARP, è possibile definire determinate route che non instraderanno il traffico attraverso il VPN.

Passare alla sezione Avanzate → Split Tunnels della finestra di dialogo Preferenze per modificare gli indirizzi IP o le route esclusi.

Sono già configurate diverse route predefinite, ma se si ha una route specifica da escludere, fare clic sul pulsante più per inserire una route specifica.

Definizione delle voci di fallback del dominio locale

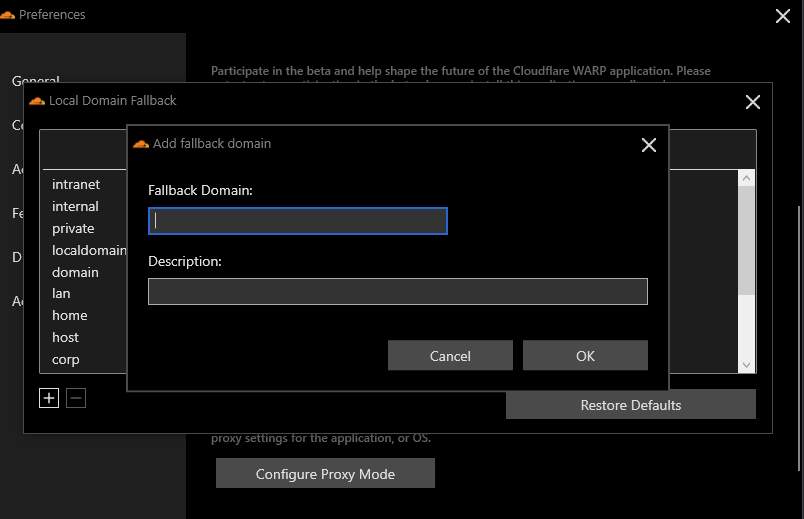

Come l’opzione di route internet, è possibile specificare anche i domini specifici che verranno esclusi dalla VPN Cloudflare WARP, noti come voci di fallback del dominio locale. Quando vengono esclusi, questi domini utilizzeranno i resolver DNS locali sul sistema. Il dominio escluso può essere un sito intranet locale o una rete aziendale.

Aggiungere una delle due voci passando alla sezione Avanzate → Local Domain Fallback e facendo clic sul pulsante più per inserire un dominio e una descrizione opzionale.

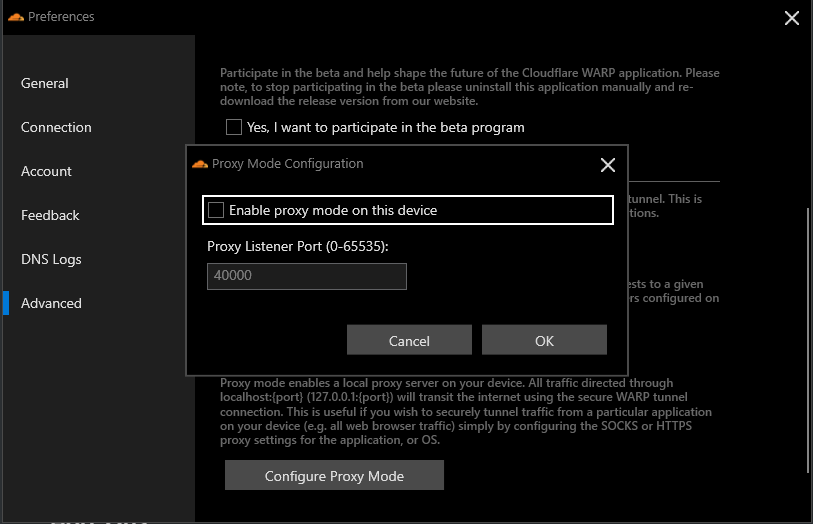

Configurazione della modalità proxy

Il caratteristica avanzata finale è la capacità di Cloudflare WARP di agire come un server proxy locale. Forse desideri che solo un’applicazione specifica instradi il suo traffico attraverso la VPN Cloudflare WARP; con l’opzione server proxy locale, puoi farlo.

Il formato definisce un server proxy locale. localhost:port (la porta predefinita è 4000), a cui un client SOCKS o HTTPS può essere configurato per connettersi ed inviare il traffico.

Combinando il client Cloudflare WARP con Cloudflare Teams

Se sei un utente di Cloudflare Teams, puoi potenziare la connessione VPN tramite il client Cloudflare WARP per estendere il filtraggio di tutte le query DNS tramite Cloudflare Gateway DoH e il filtraggio HTTP. Ci sono tre passaggi per far funzionare il filtraggio DNS e HTTP con Cloudflare Teams.

- Installa il certificato radice di Cloudflare per consentire a Cloudflare di ispezionare e filtrare il traffico SSL.

- Configura il sottodominio Gateway DoH, un valore specifico per un account per instradare le richieste DNS per il filtraggio.

- Configura una registrazione del dispositivo per collegare un dato dispositivo a un account Cloudflare Teams.

Scendiamo nei dettagli e vediamo come combinare questi due strumenti.

Installazione del certificato radice di Cloudflare

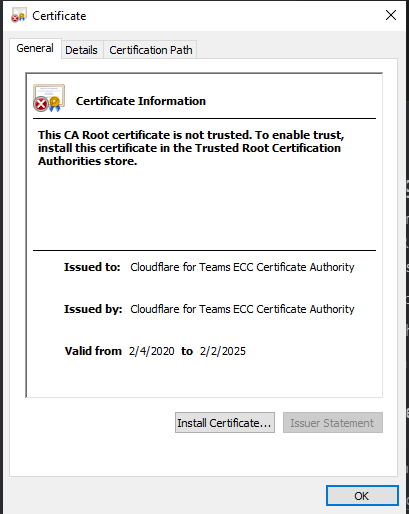

Come prerequisito per abilitare il filtraggio HTTP per Cloudflare Teams tramite il client Cloudflare WARP, devi prima scaricare, installare e fidarti del certificato radice di Cloudflare per consentire a Cloudflare di ispezionare e filtrare il traffico SSL. Segui le istruzioni di seguito per installare il certificato su Windows 10.

1. In primo luogo, scarica il certificato radice della CA.

2. Successivamente, fai doppio clic sul certificato per avviare l’installazione.

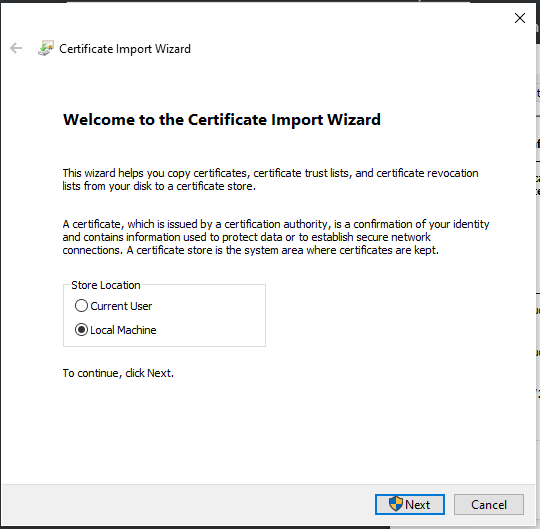

3. Innanzitutto, fai clic su Installa Certificato e poi scegli Macchina Locale, per importare il certificato per l’uso con tutti gli utenti del sistema.

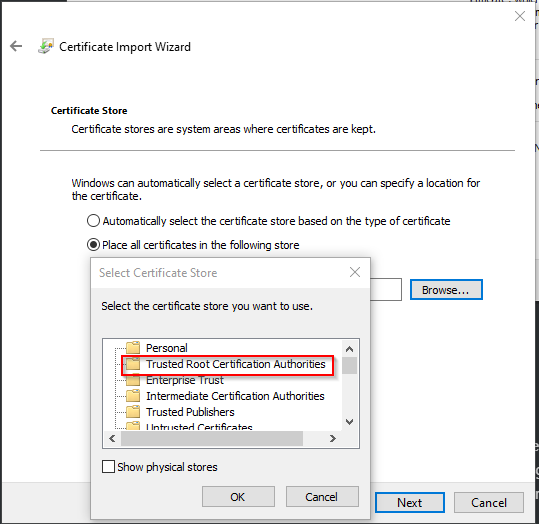

4. Scegli l’opzione per “Posiziona tutti i certificati nel seguente archivio”, seleziona Autorità di Certificazione Radice Attendibili e fai clic su OK.

Dato che il certificato di Cloudflare CA radice non è destinato all’uso pubblico, il tuo sistema non si fiderà di questo certificato per impostazione predefinita. Installare il certificato informerà il tuo sistema di fidarsi di questo traffico.

5. Infine, fai clic su Termina per completare l’importazione del certificato.

Configurazione di un Sottodominio DNS over HTTPS (DoH)

Per consentire al client WARP di utilizzare il filtraggio DNS all’interno di Cloudflare Teams, è necessario individuare il sottodominio DoH all’interno di Cloudflare Teams, che fornisce al tuo sistema una posizione specifica dell’account Cloudflare per filtrare il traffico DNS. Per farlo, segui i passaggi seguenti.

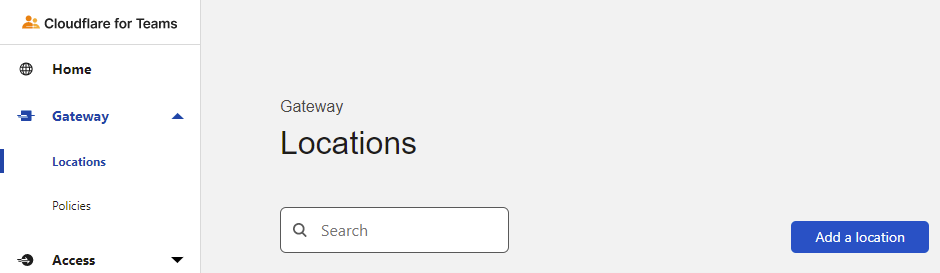

1. In primo luogo, accedi tramite un browser web al dashboard di Cloudflare Teams.

2. Successivamente, vai su Gateway → Posizioni e fai clic su Aggiungi Posizione. La posizione è un nome descrittivo per un insieme di politiche di filtraggio DNS e HTTP.

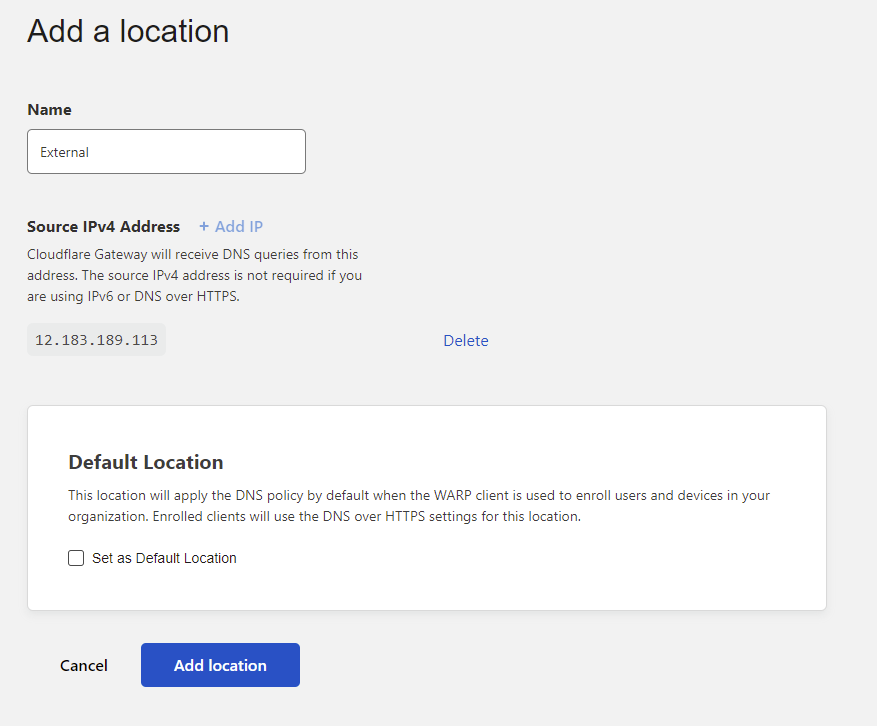

3. Nominare la posizione, impostarla su Esterna come esempio in questo articolo, e fare clic su Aggiungi Posizione.

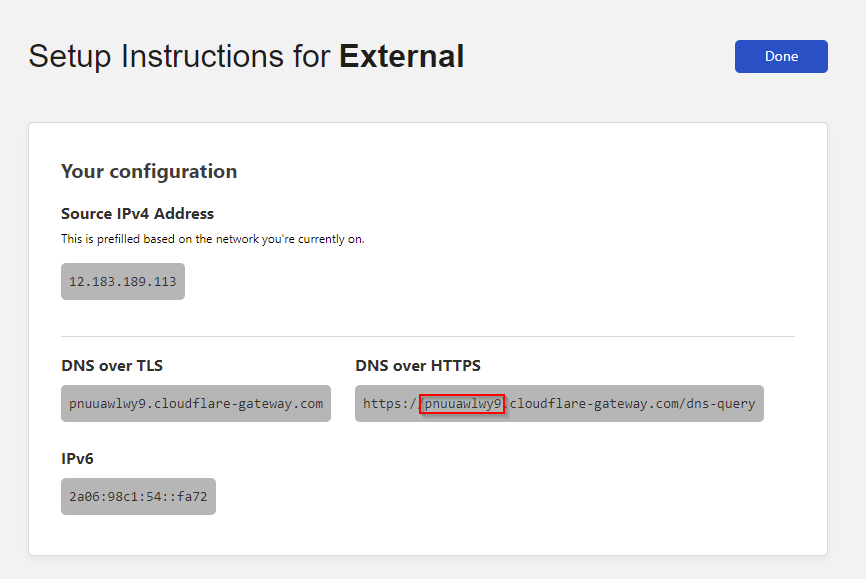

4. Copia la sezione del sottodominio evidenziata e clicca Fatto per aggiungere la posizione. Il testo copiato verrà quindi utilizzato nel client Cloudflare WARP.

5. All’interno delle preferenze del client Cloudflare WARP Connection pane, inserisci il sottodominio appena configurato DoH e clicca su Salva.

L’iscrizione del client Cloudflare WARP in Cloudflare Teams

Il passaggio finale per configurare il client Cloudflare WARP per Cloudflare Teams avviene tramite la registrazione e l’iscrizione del dispositivo. Il passaggio di registrazione e iscrizione assicura che tu abbia il controllo esplicito sui dispositivi filtrati.

Creazione di una policy di iscrizione del dispositivo

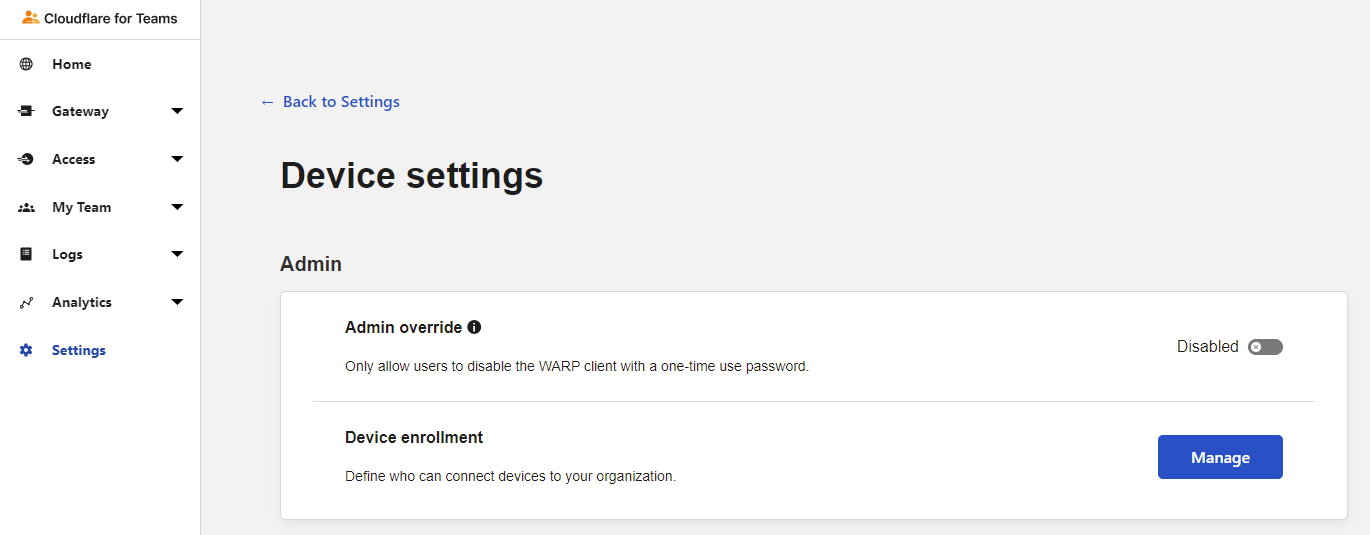

1. Apri il cruscotto del Team Cloudflare e vai su Impostazioni → Dispositivi. Clicca su Gestisci sotto Iscrizione dispositivo.

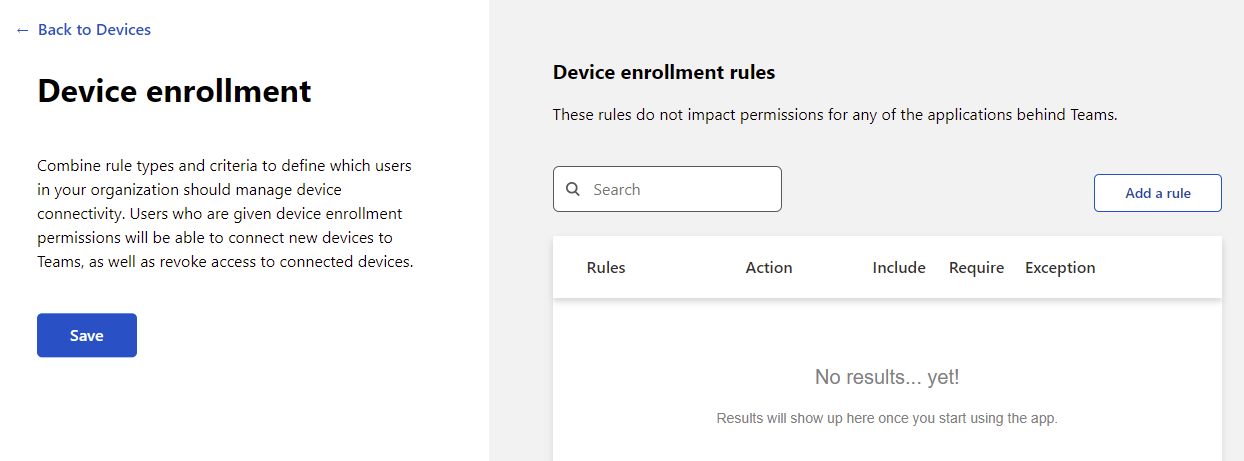

2. Clicca su Aggiungi regola.

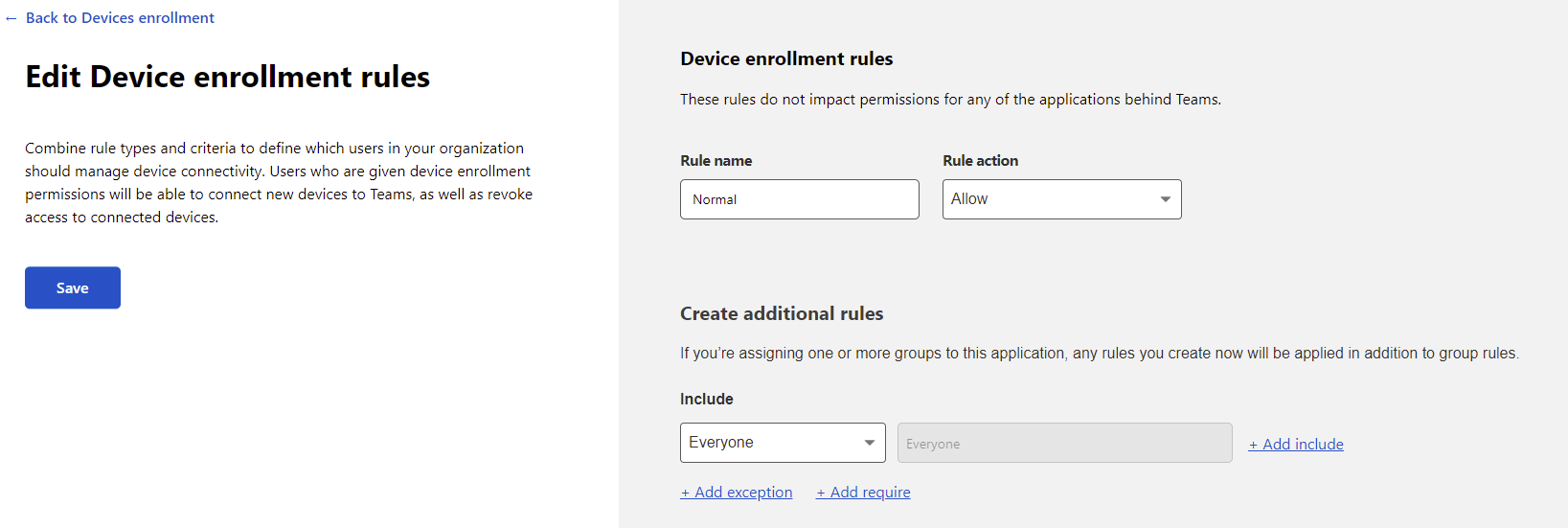

3. Crea una regola di dispositivo Consenti con un include impostato su Tutti. Impostando questa regola su tutti, qualsiasi dispositivo esplicitamente registrato sarà consentito senza soddisfare condizioni aggiuntive come un paese specifico. Tutti gli altri valori sono impostati sui loro valori predefiniti e infine, clicca su Salva.

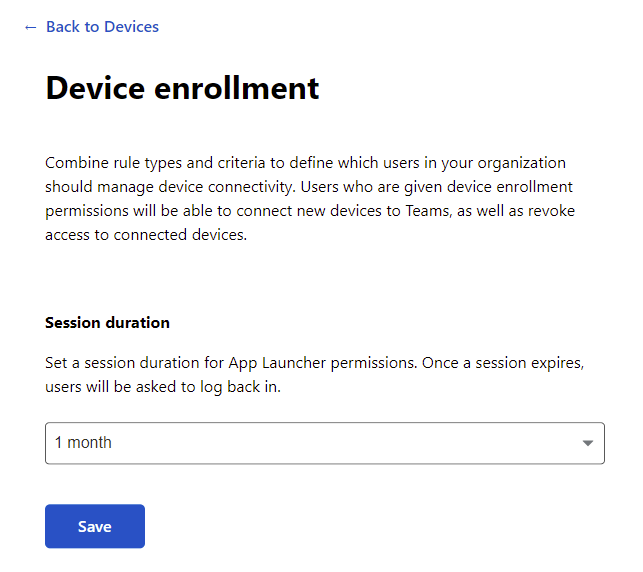

4. Imposta una Durata della sessione prima di richiedere un accesso, qui è impostato su 1 mese ma imposta il tuo su una lunghezza appropriata, al massimo, e clicca su Salva.

Registrazione del client Cloudflare WARP

Con la posizione definita e le politiche di iscrizione definite, è necessario registrare il dispositivo con Cloudflare Teams per iniziare a utilizzare le funzionalità di filtraggio DNS e HTTP.

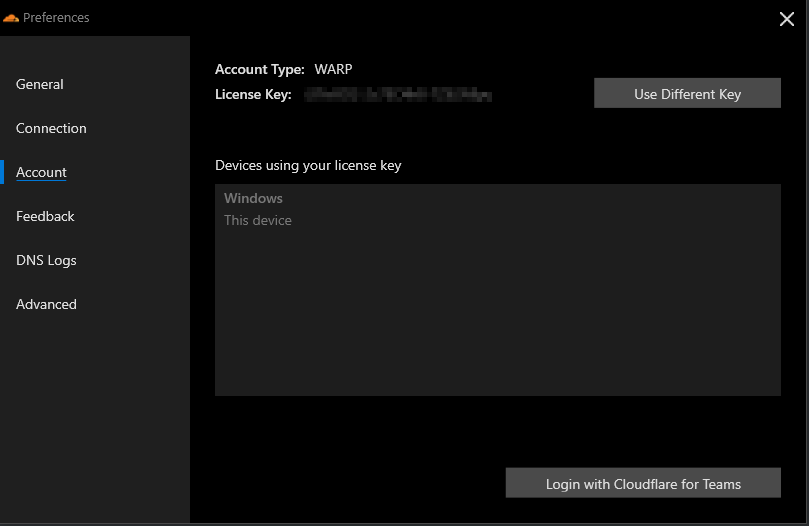

1. Apri le preferenze del client Cloudflare WARP e vai alla pagina Account. Una volta lì, clicca sul pulsante Accedi con Cloudflare per Teams.

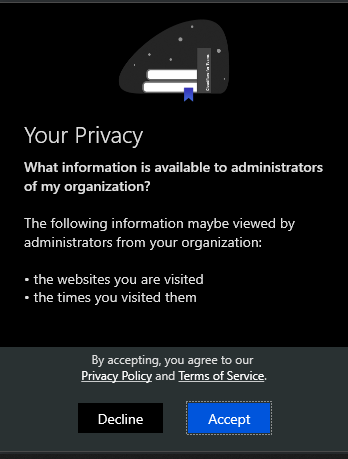

2. Clicca su Avanti alla richiesta di panoramica e Accetta alla richiesta di Privacy.

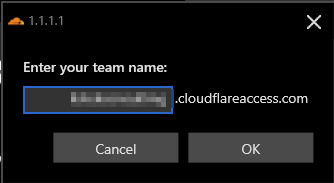

3. Inserisci il nome dell’account di Cloudflare Teams. Puoi trovare il nome dell’account sulla dashboard di Cloudflare Teams, Impostazioni → Impostazioni generali → Dominio del team.

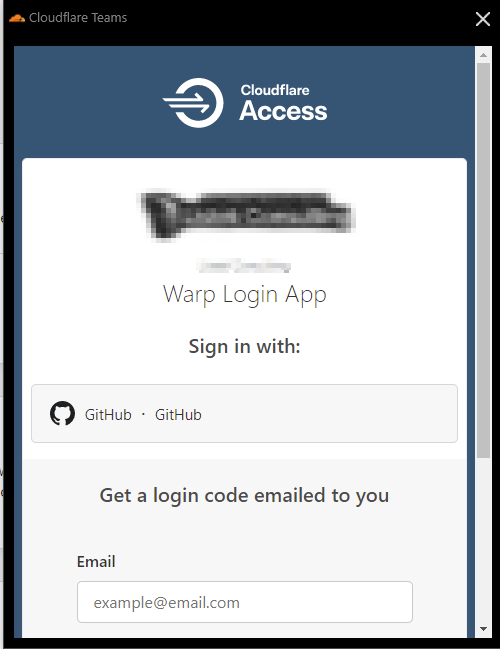

4. Accedi per registrare il tuo dispositivo con Cloudflare per Teams.

5. Se l’accesso è stato effettuato con successo, vedrai un messaggio di successo. In tal caso, clicca su OK per chiudere.

Infine, il client Cloudflare WARP avrà un aspetto diverso per indicare che è ora connesso a Teams piuttosto che alla rete WARP da solo, come mostrato di seguito.

Conclusioni

Il client Cloudflare WARP rende sicura la connessione a Internet in modo rapido con una configurazione minima. Concentrandosi sulla velocità e la portabilità, una potente connessione VPN multi-piattaforma ti permette di proteggere la tua connessione con meno impatto sulle prestazioni dell’overhead della connessione.

Come utilizzerai Cloudflare WARP per proteggerti?