Gestire utenti e autorizzazioni può essere spaventoso, soprattutto se stai iniziando come amministratore. Ma la buona notizia è che il Centro Amministrativo di Active Directory (ADAC) è proprio dietro l’angolo.

Se si tratta di creare un utente, reimpostare una password o modificare le autorizzazioni degli utenti, ADAC è all’altezza del compito. E in questo tutorial, imparerai come implementare e utilizzare ADAC a livello professionale.

Emozionato? Continua a leggere e inizia il tuo viaggio come amministratore con ADAC!

A FREE read only tool that scans your AD and generates multiple interactive reports for you to measure the effectiveness of your password policies against a brute-force attack. Download Specops Password Auditor now!

Prerequisiti

Se hai intenzione di seguire gli esempi in questo tutorial, assicurati di avere un server Windows. Questo tutorial utilizza Windows Server 2019, ma le versioni successive funzioneranno anche.

Installazione di Active Directory su Windows Server 2019+

Active Directory (AD) è un servizio di directory che consente agli amministratori come te di gestire le autorizzazioni e controllare l’accesso alle risorse di rete. Ma poiché AD non viene installato di default con il tuo server Windows, dovrai prima installare AD tramite Server Manager.

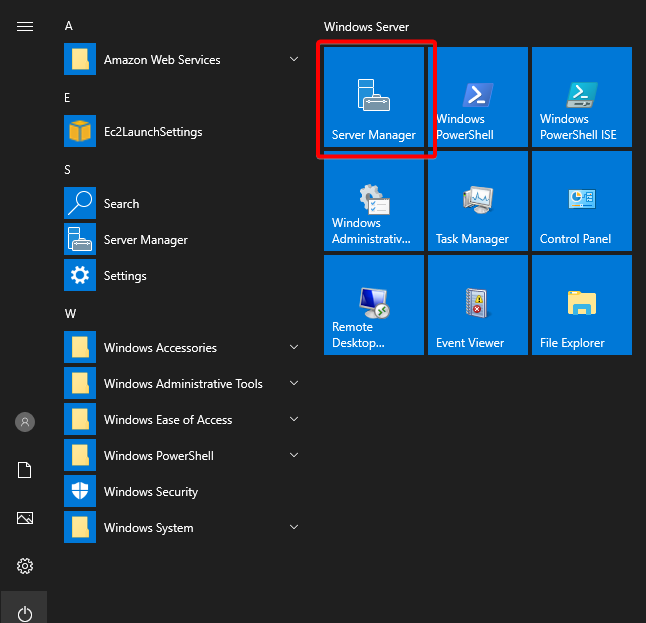

1. Apri Server Manager dal menu Start.

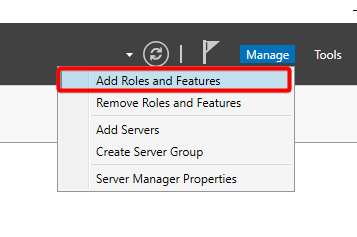

2. Su Server Manager, fai clic su Gestisci (in alto a destra) e seleziona l’opzione Aggiungi ruoli e funzionalità. Compare un assistente di installazione dove è possibile installare AD.

3. Seleziona l’opzione Salta questa pagina per impostazione predefinita e fai clic su Avanti, poiché questa pagina è puramente introduttiva.

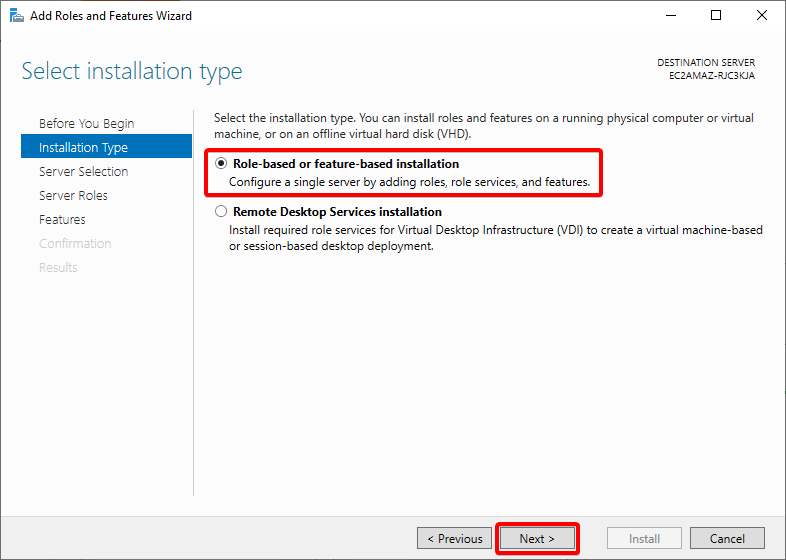

4. Nella sezione Tipo di installazione, scegli l’installazione basata su ruolo o funzionalità poiché stai lavorando su un singolo server, non facente parte di un VDI, e clicca su Avanti.

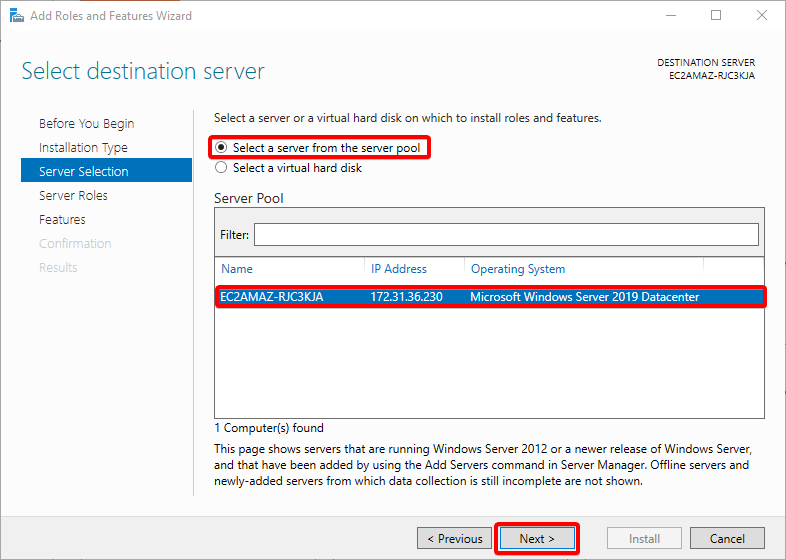

5. Ora, seleziona l’opzione Seleziona un server dal pool, seleziona il server rilevante come destinazione per l’installazione, e clicca su Avanti.

Selezionare il server che si desidera sia il DC è cruciale in questo processo. Se stai lavorando sul primo host del tuo ambiente, ci sarà solo un server nel pool. Ma se ti trovi in un ambiente attivo con servizi esistenti, vedrai gli altri server dall’ambiente.

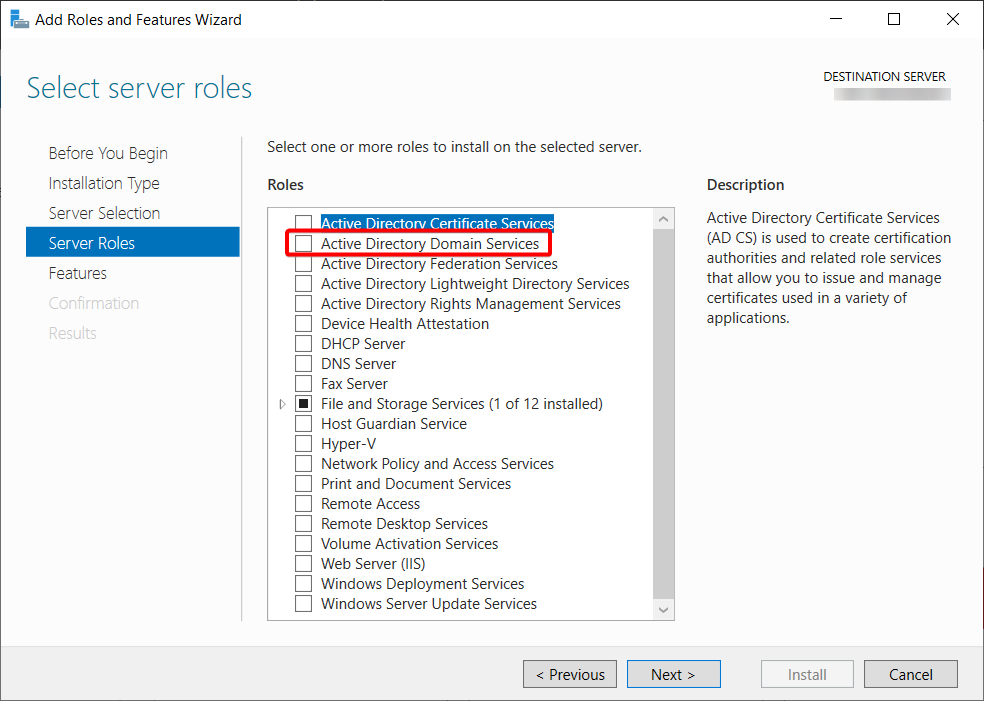

6. Seleziona l’opzione Servizi di dominio Active Directory, che potrebbe visualizzare una finestra aggiuntiva se mancano funzionalità dipendenti.

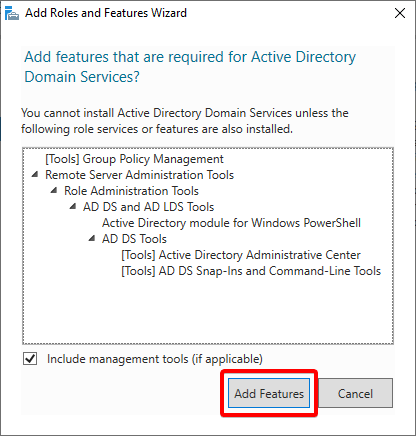

7. Conferma le dipendenze e clicca su Aggiungi funzionalità.

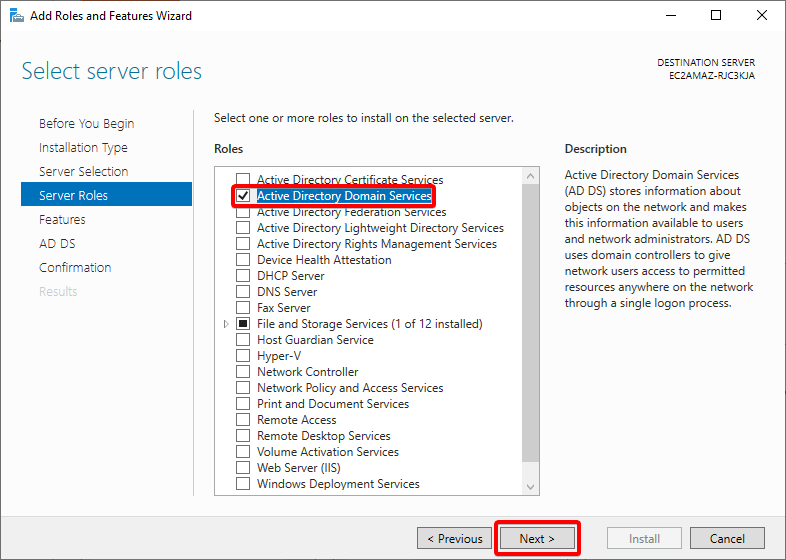

8. Conferma che l’opzione Servizi di dominio Active Directory sia selezionata e clicca su Avanti.

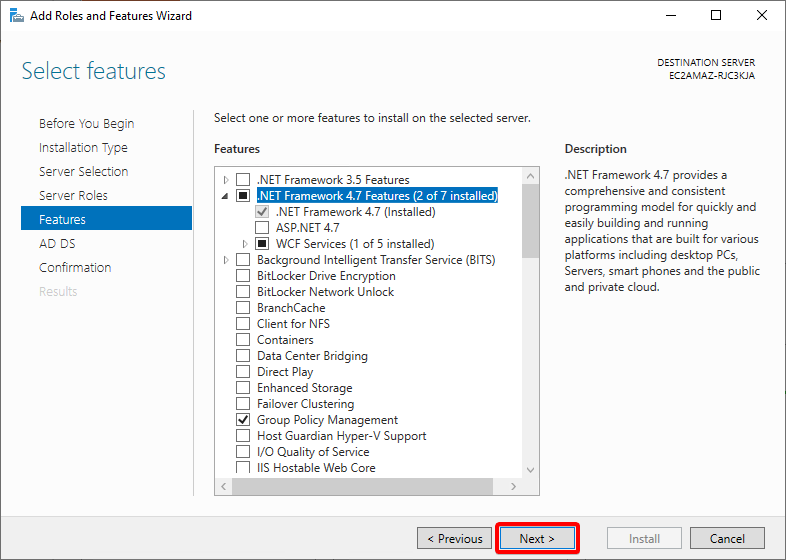

9. Lascia tutto come predefinito nella sezione Funzionalità e clicca su Avanti.

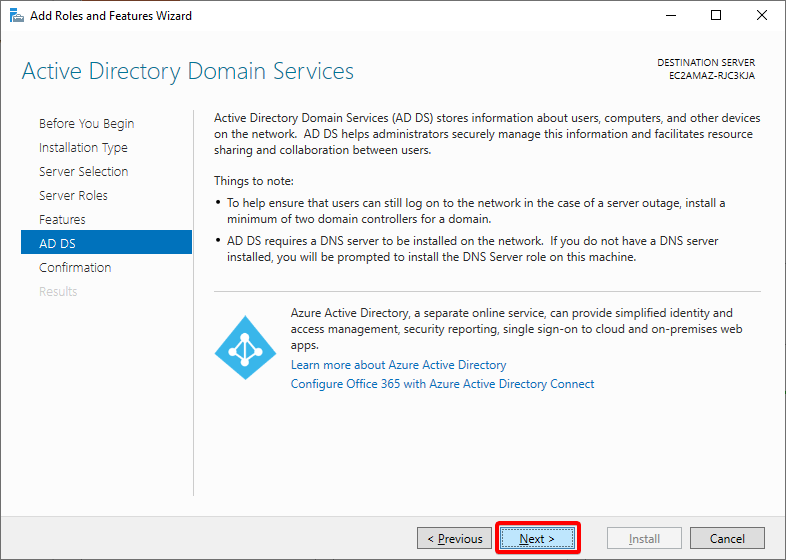

10. Sentiti libero di rivedere l’introduzione a AD DS e clicca su Avanti.

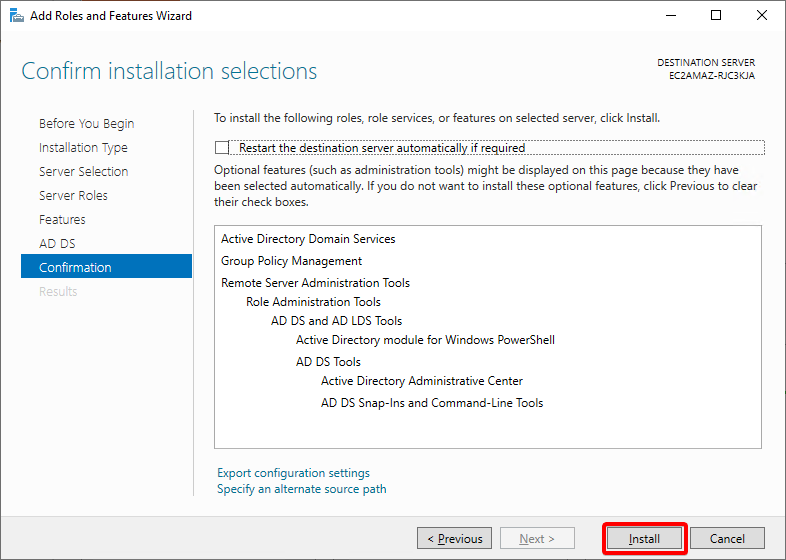

11. Conferma le tue selezioni di installazione e clicca su Installa. In questo modo, si avvia l’installazione di AD sul tuo server.

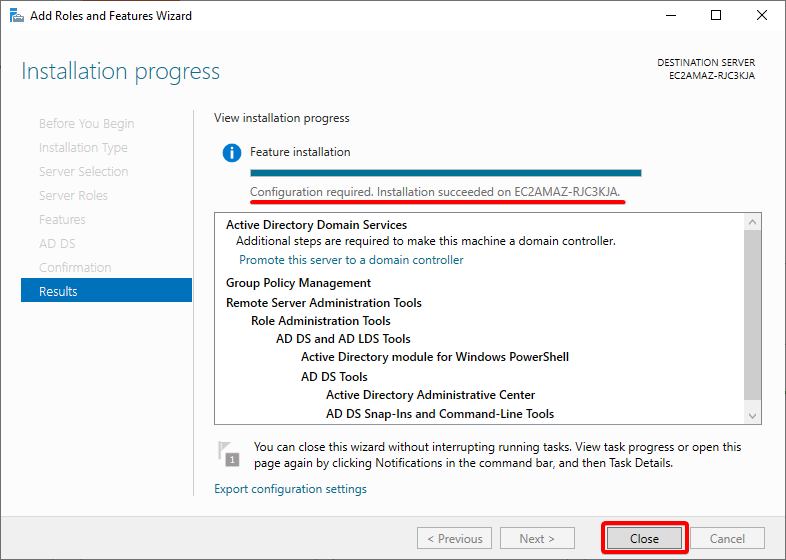

12. Infine, clicca su Chiudi una volta completata l’installazione. Hai installato con successo ADAC e da questo momento in poi potrai sperimentare una gestione flessibile di AD.

Configurazione dell’installazione di AD

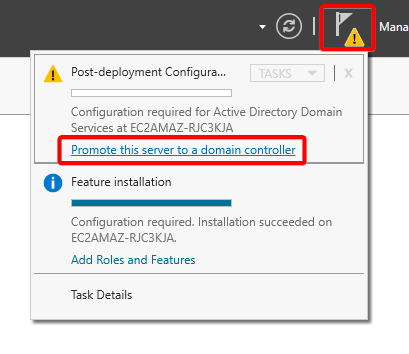

Anche dopo l’installazione, AD richiede ancora una configurazione per promuovere il server a controller di dominio. In questo modo, il server diventa autoritativo per un dominio AD, il che è essenziale affinché gli host riconoscano quale server sia il controller di dominio.

1. Nel Server Manager, seleziona il punto esclamativo giallo accanto alla bandiera (in alto a destra) e fai clic sul collegamento Promuovi questo server a controller di dominio.

Si apre la procedura guidata di configurazione dei servizi di dominio Active Directory, dove configurerai il nuovo controller di dominio.

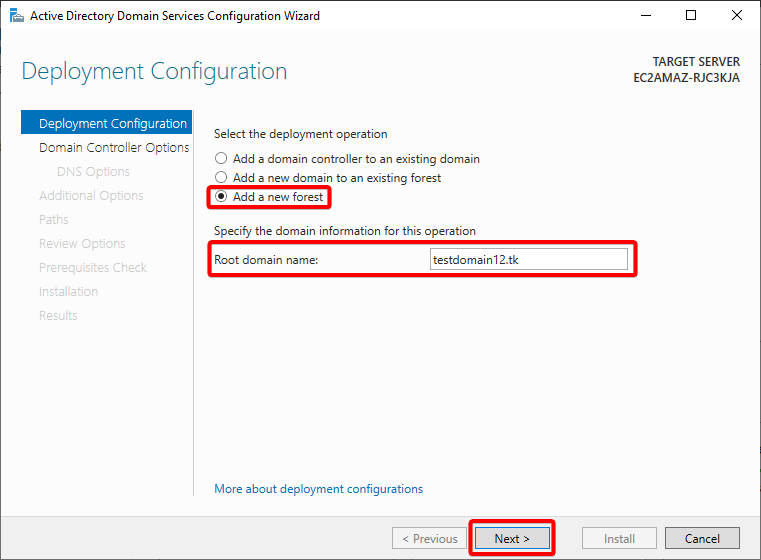

2. Nella configurazione di distribuzione, seleziona l’opzione Aggiungi un nuovo forest. Un forest è una struttura utilizzata da AD per definire e raggruppare i domini.

Specifica il nome del dominio radice e fai clic su Avanti. La scelta di questo tutorial per il nome del dominio radice è testdomain12.tk.

In questo tutorial, creerai un nuovo forest, ma è possibile unire un dominio esistente per espandere la tua infrastruttura.

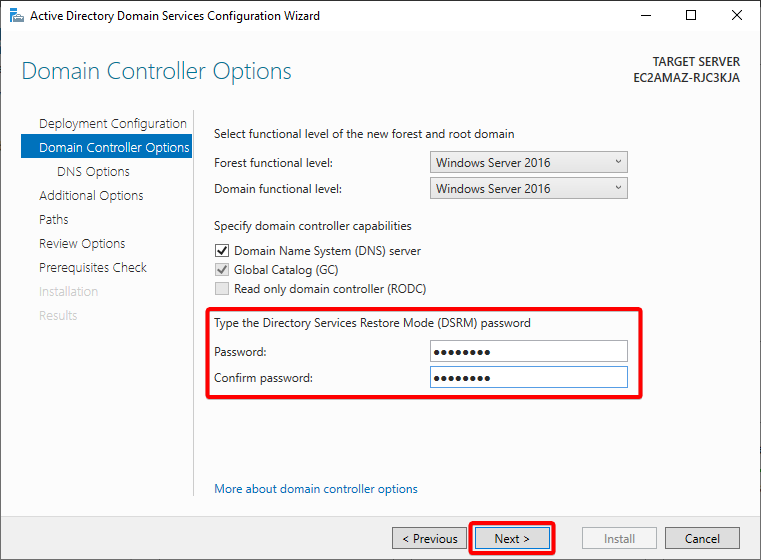

3. Lascia le impostazioni predefinite nelle opzioni del controller di dominio e definisci solo la password desiderata.

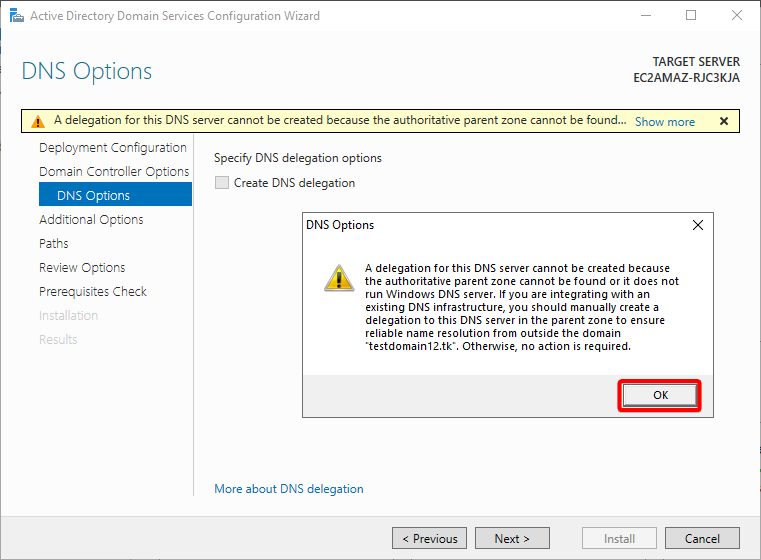

Se il server non riesce a trovare un padre autoritativo per il DNS, incontrerai il seguente messaggio di avviso.

Questo messaggio ti ricorda semplicemente di impostare correttamente i record DNS esistenti per risolvere correttamente il nome del tuo dominio. Questa azione si applica solo quando desideri integrare il tuo dominio nell’infrastruttura esistente.

Se non lo fai, e stai costruendo una nuova infrastruttura con questo server come tuo nuovo host DNS principale, ignora questo messaggio.

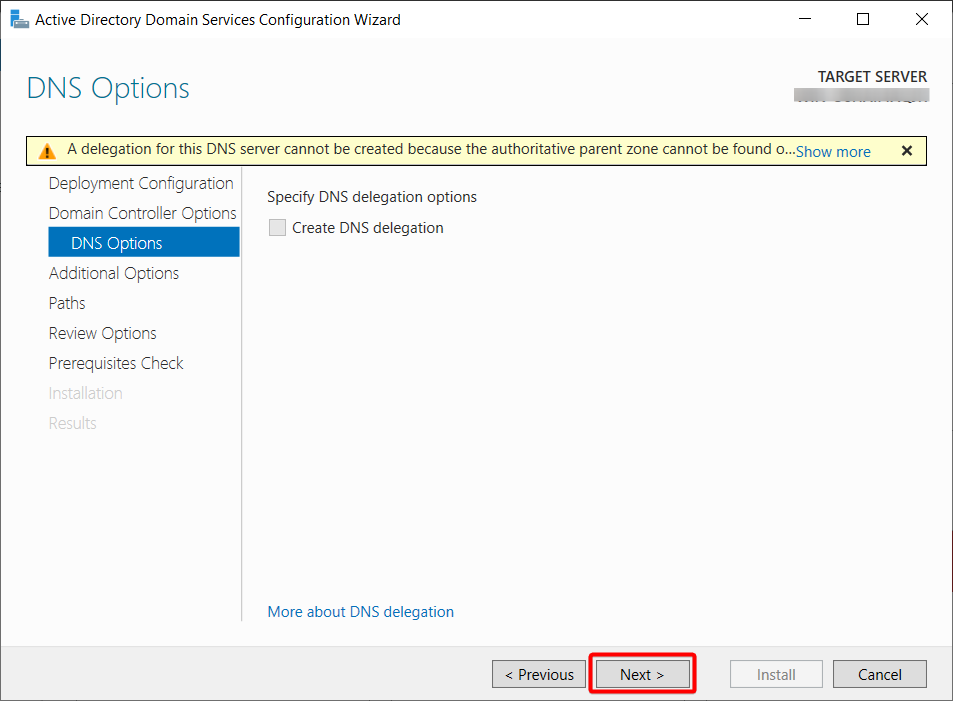

4. Lascia deselezionata l’opzione Crea delega DNS e clicca su Avanti.

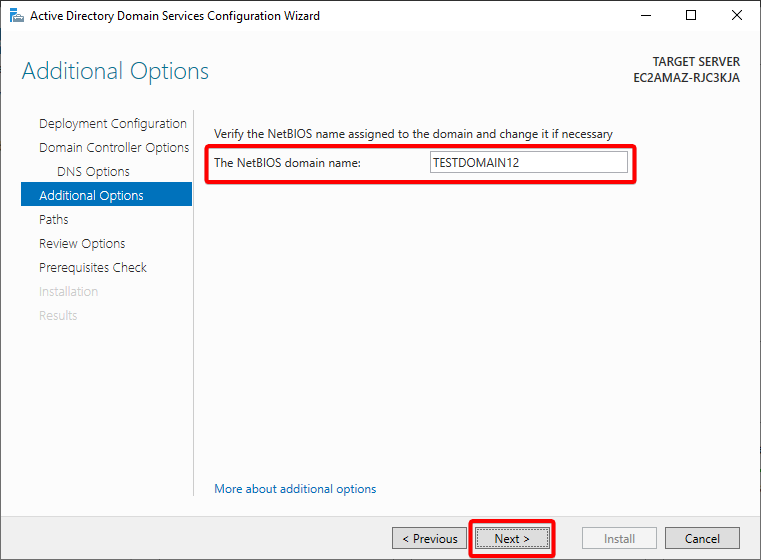

5. Ora, lascia il nome del dominio NetBIOS predefinito e clicca su Avanti.

Per impostazione predefinita, la procedura guidata imposta il nome del dominio NetBIOS come una versione abbreviata del nome di dominio fornito nel nome di dominio radice al passo due.

Anche se è possibile cambiare il nome del dominio NetBIOS, è una pratica consigliata lasciarlo come predefinito perché è correlato al tuo dominio.

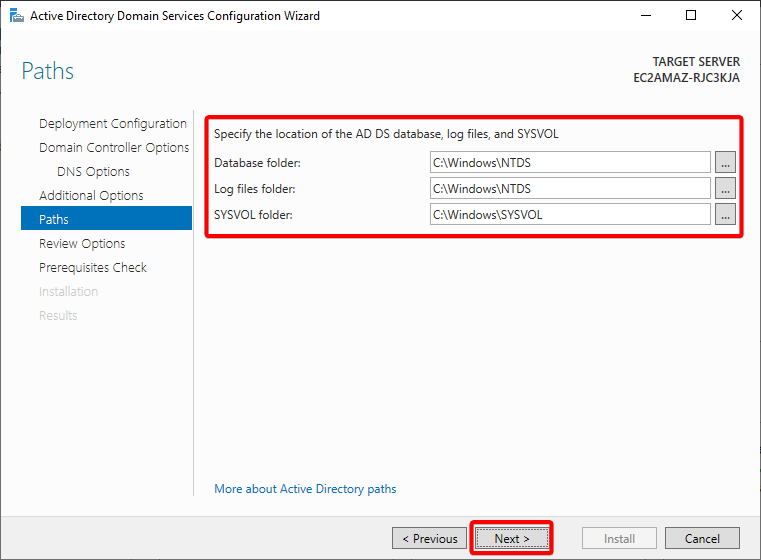

6. Come nei passaggi precedenti, lascia invariati i percorsi predefiniti per definire le directory locali dell’installazione.

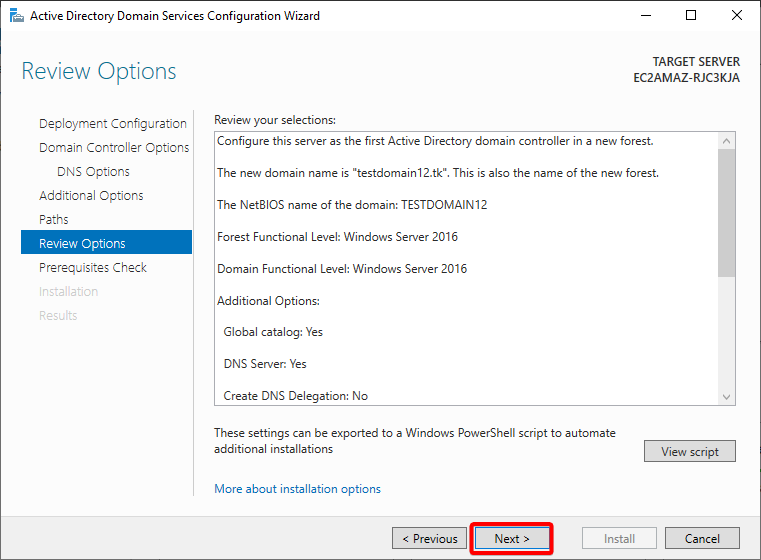

7. Rivedi le opzioni per la tua installazione e clicca su Avanti quando sei soddisfatto di tutto.

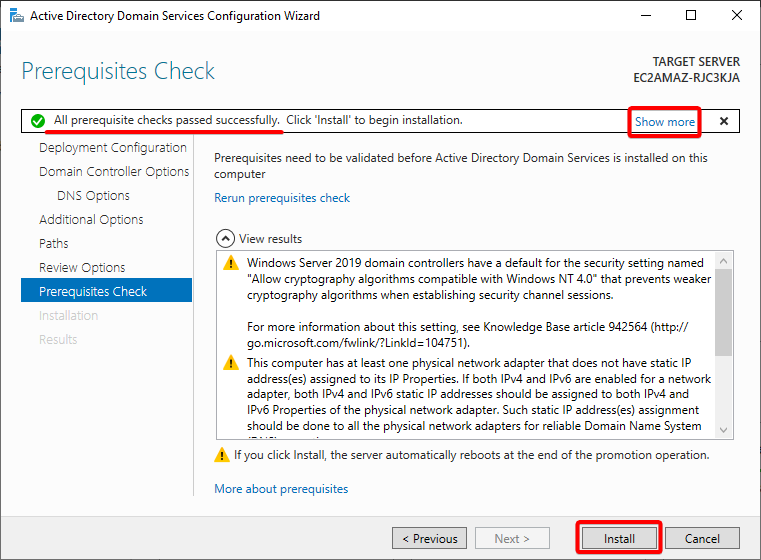

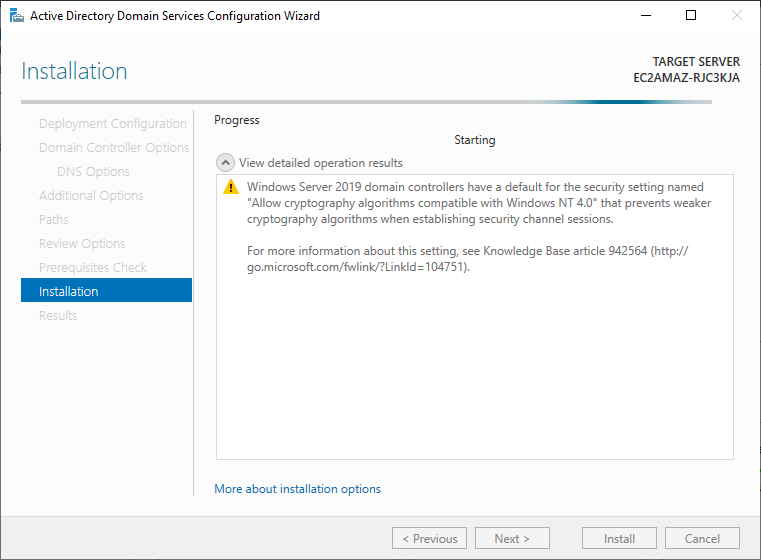

8. Clicca su Installa una volta che la procedura guidata ha convalidato la tua configurazione e ha verificato che tutto è pronto per essere implementato.

Se visualizzi il messaggio Tutti i controlli dei prerequisiti sono stati superati con successo, come mostrato di seguito, puoi procedere con l’installazione. In caso contrario, clicca su Mostra altro e indaga ulteriormente.

Dopo il completamento dell’installazione, il tuo server si riavvierà.

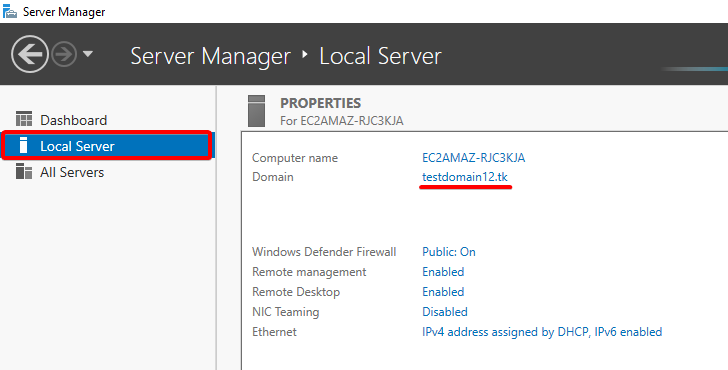

9. Infine, apri il Server Manager dopo il riavvio e vai alla scheda Server locale (pannello sinistro). Vedrai che il gruppo di lavoro è cambiato con il nome del tuo dominio radice (testdomain12.tk), confermando che il tuo server è ora nel dominio.

Creazione di un’Unità Organizzativa

Un’Unità Organizzativa (o OU) è un contenitore progettato per organizzare il tuo ambiente, mantenendo le cose ordinate e sicure. Le OU sono particolarmente utili quando si impostano autorizzazioni specifiche per i membri dell’OU.

Per creare un’OU nella directory principale della foresta del tuo dominio:

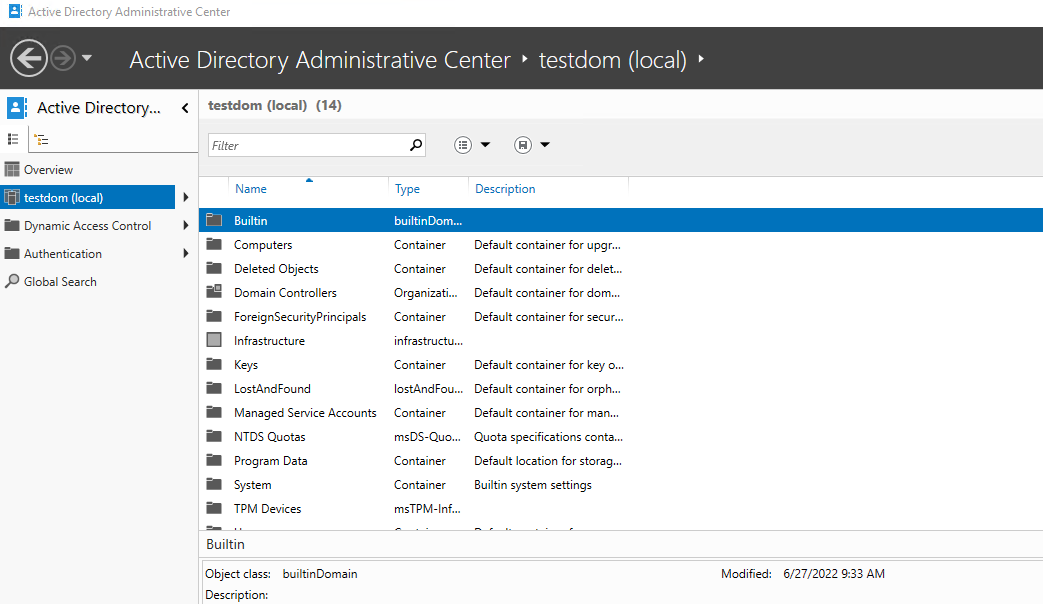

1. Apri il Centro Amministrativo di Active Directory (ADAC) dal Menu Start.

2. Una volta aperto ADAC, seleziona il tuo dominio gestito dal riquadro di sinistra, come mostrato di seguito.

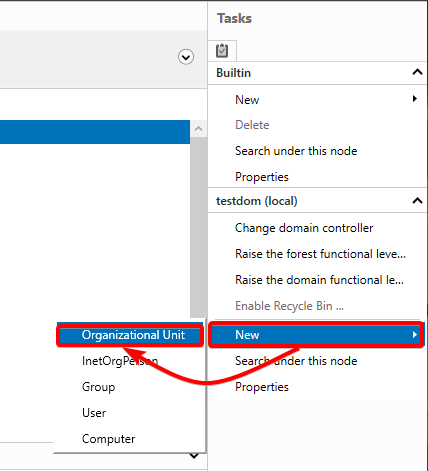

3. Nel riquadro delle Attività (a destra), seleziona Nuovo —> Unità Organizzativa sotto il dominio selezionato. Ciò aprirà una finestra di dialogo in cui puoi configurare una nuova OU (passo quattro).

Se il riquadro delle Attività non viene mostrato per impostazione predefinita, clicca su Gestisci (in alto a destra) —> Riquadro Attività.

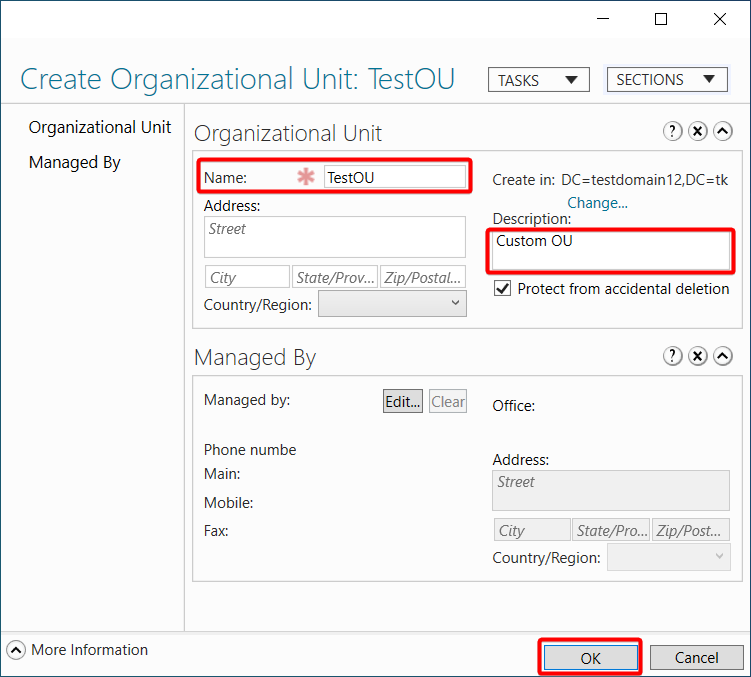

4. Ora, specifica un Nome e una Breve descrizione per la nuova OU e clicca su OK per crearla. Questo tutorial utilizza TestOU come nome dell’OU.

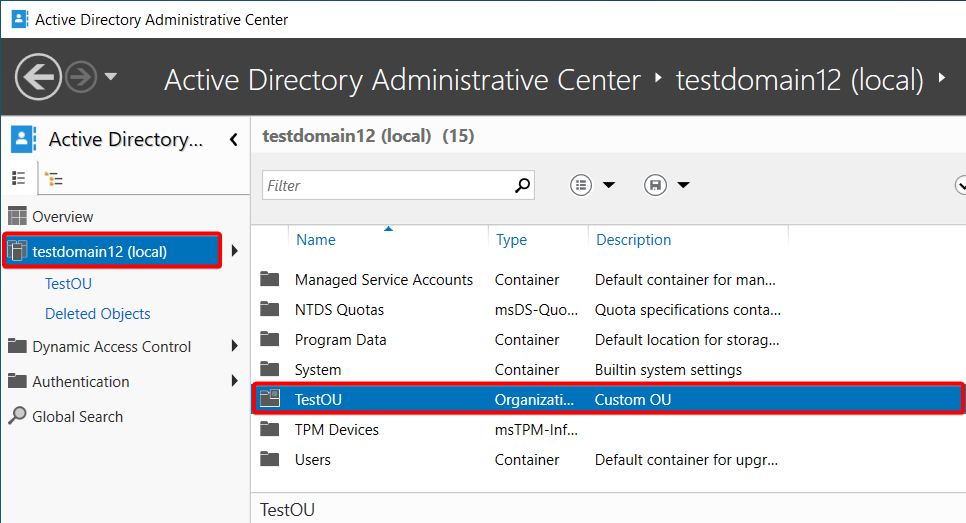

5. Infine, seleziona il tuo dominio e conferma l’esistenza della nuova OU, come mostrato di seguito.

Aggiunta di Utenti a un’Unità Organizzativa

I dipendenti hanno bisogno di accesso alle risorse dell’organizzazione durante l’onboarding alla società. Tipicamente, il tuo primo compito è aggiungere un account utente in AD e fornire le autorizzazioni necessarie in seguito.

Per aggiungere utenti alla tua OU:

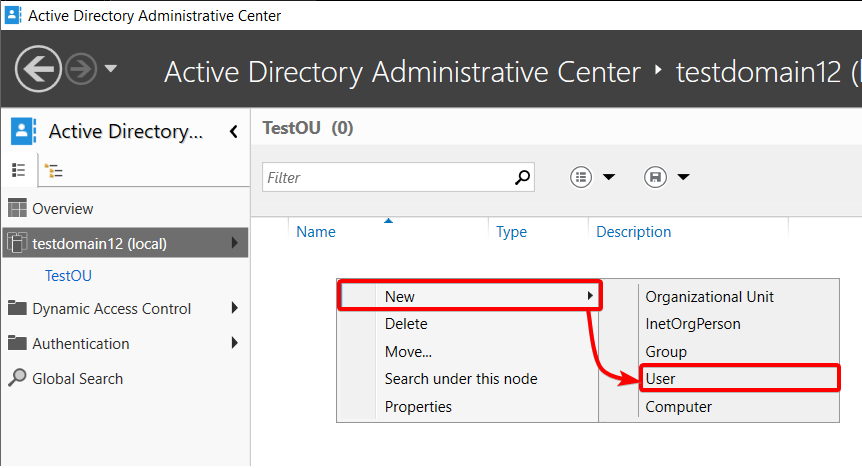

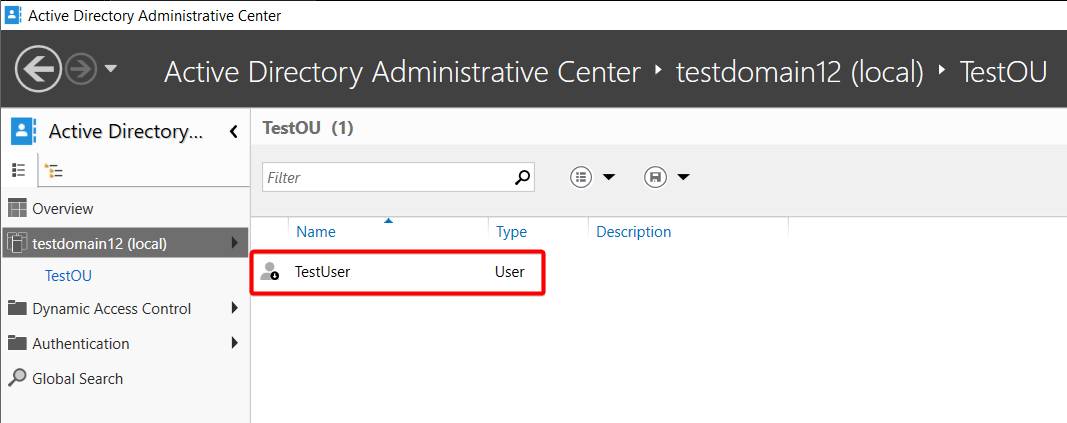

1. Fai doppio clic sulla directory o OU desiderata. Accesso alla OU appena creata

2. Successivamente, fai clic destro nella lista tabella vuota —> Nuovo —> Utente per avviare la creazione di un nuovo utente.

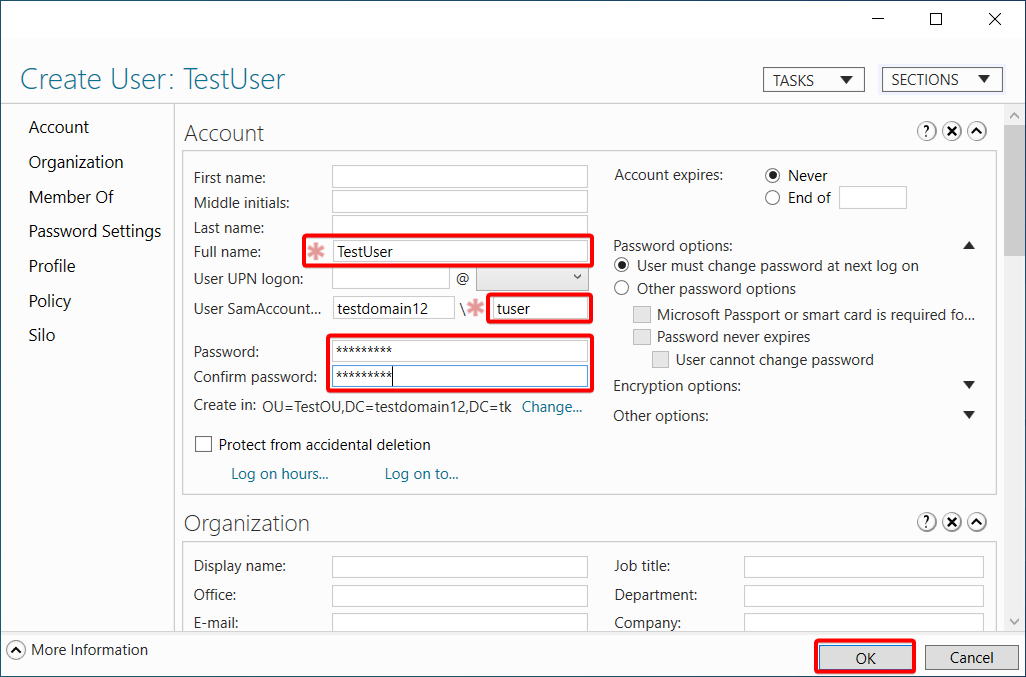

3. Infine, compila i campi obbligatori (contrassegnati con asterischi rossi) insieme alla password dell’utente e clicca su OK per creare il nuovo utente.

Il nome completo e l’accesso dell’utente SamAccountName sono gli unici campi obbligatori. Ma, come puoi vedere dal numero di campi opzionali, sono disponibili molti campi personalizzabili. Ad esempio, il nome completo, le iniziali del secondo nome e il cognome verranno tradotti nell’account dell’utente e in qualsiasi applicazione che utilizza l’accesso SSO (Integrazione di accesso utente AD).

Tornando alla finestra principale di ADAC, vedrai il nuovo utente creato nella tua OU.

Reset delle password degli utenti

Forse uno degli utenti ha dimenticato la password (cosa che succede spesso). In tal caso, dovrai trovare l’utente in questione e reimpostare la sua password. Fortunatamente, ADAC è all’altezza del compito.

Per reimpostare la password di un utente:

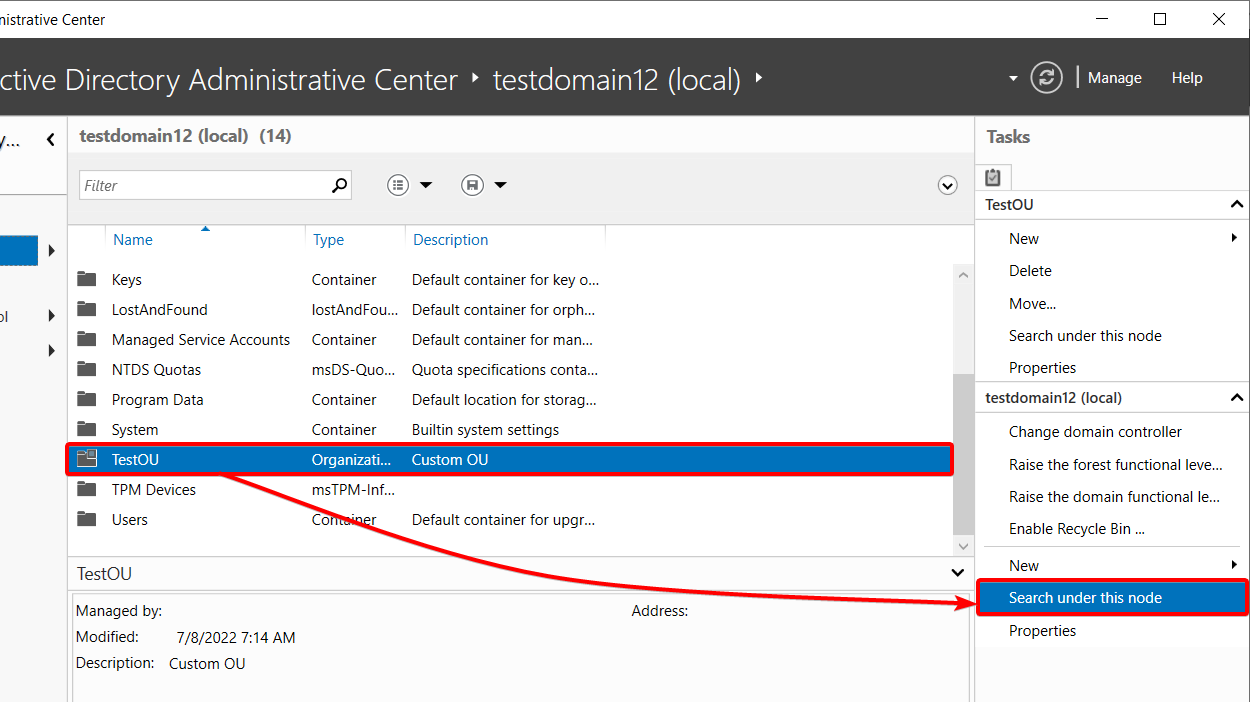

1. Apri ADAC, evidenzia il dominio in cui si trova l’utente e fai clic su Ricerca nell’opzione di questo nodo nel riquadro Attività, come mostrato di seguito.

A Global Search option appears on the left pane (step three).

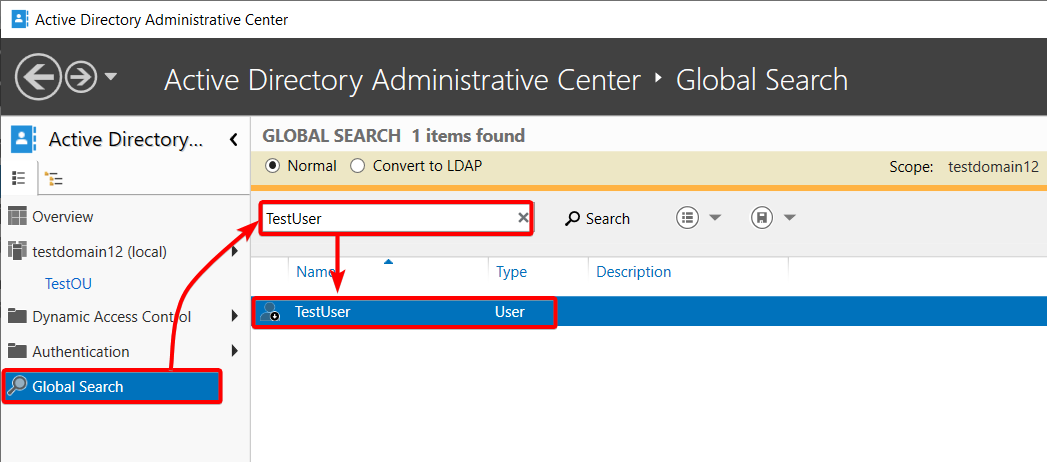

2. Successivamente, fai clic sull’opzione Ricerca globale (righello di sinistra), inserisci il nome utente (o uno qualsiasi degli attributi identificativi dell’utente, come nome o cognome) e premi Invio per cercare l’utente.

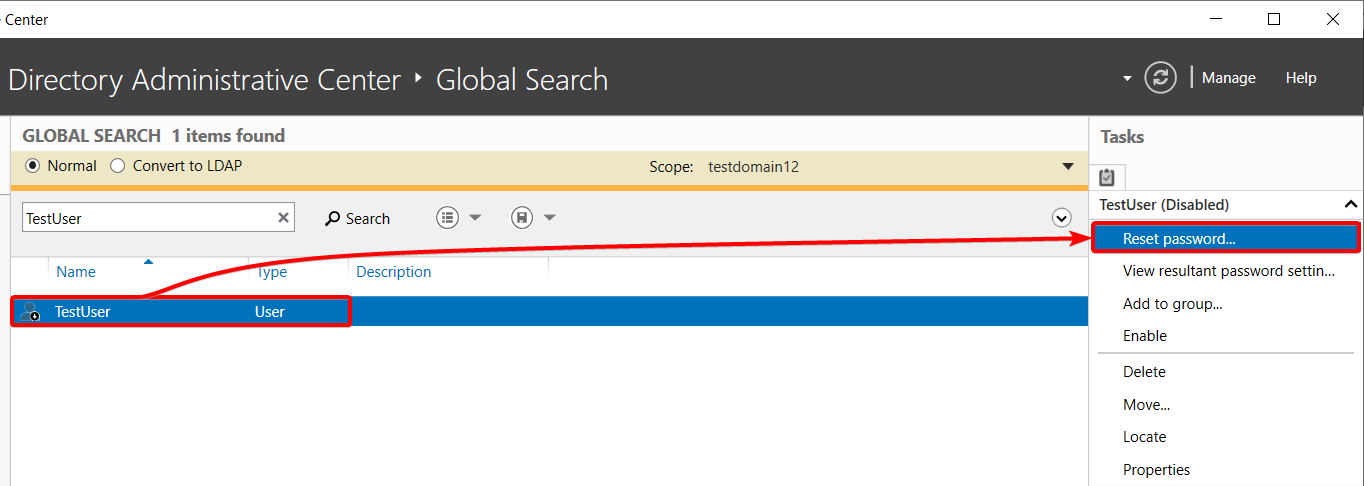

3. Seleziona l’utente e fai clic su Reimposta password nel pannello Attività. Si apre una finestra di dialogo in cui puoi reimpostare la password dell’utente (passaggio quattro).

Se stai eliminando un utente o qualsiasi oggetto AD, scegli invece l’opzione Elimina. Quando i dipendenti lasciano l’azienda, eliminare gli account utente in AD è essenziale per chiudere l’accesso, in modo che non possano effettuare nuovamente l’accesso e causare danni.

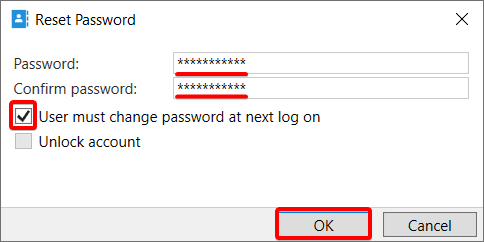

Infine, reimposta la password dell’utente con quanto segue:

- Inserisci una password casuale e conferma la password. Assicurati che la password soddisfi i requisiti organizzativi.

- Spunta l’opzione L’utente deve cambiare la password al prossimo accesso su per richiedere all’utente di cambiare la password prima di accedere all’account.

- Fai clic su OK per confermare il ripristino della password dell’utente.

Ripristino di un Utente o Qualsiasi Oggetto AD

Quando elimini accidentalmente un oggetto, come un utente o un gruppo, dovrai recuperare quell’oggetto. Ma come? Puoi recuperare qualsiasi oggetto purché il Cestino sia abilitato.

Quindi, prima di apportare modifiche drastiche al tuo dominio, assicurati di abilitare prima il Cestino:

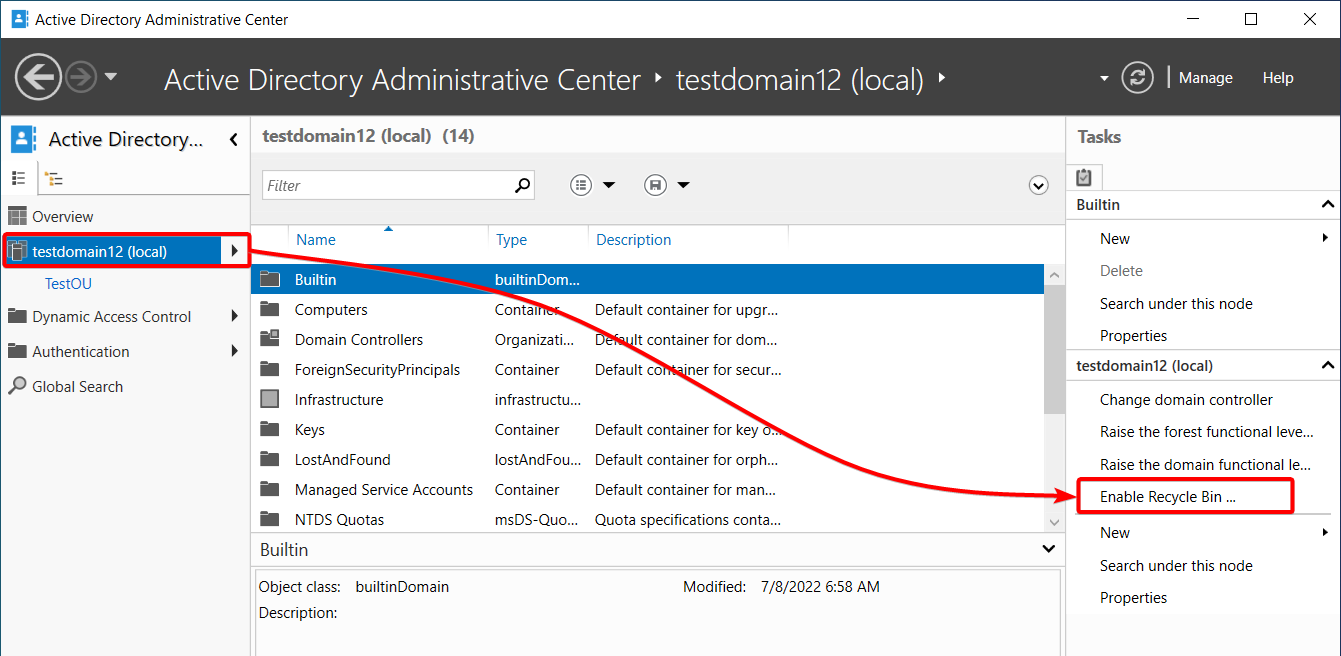

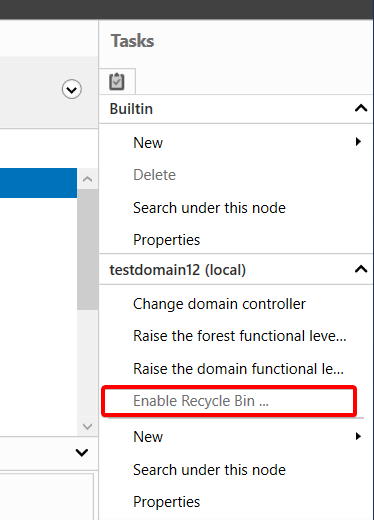

1. Seleziona il dominio rilevante (pannello sinistro) e fai clic sull’opzione Abilita Cestino sotto il riquadro delle Attività, come mostrato di seguito, per abilitare il Cestino.

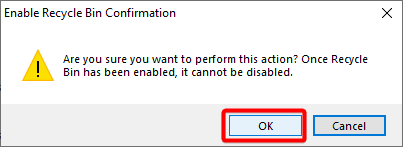

2. Successivamente, fai clic su OK quando ti viene richiesto il messaggio seguente per confermare l’abilitazione del Cestino.

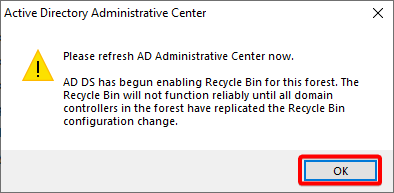

3. Fai clic di nuovo su OK per confermare le modifiche.

4. Premi il tasto F5 per aggiornare ADAC e l’opzione Abilita Cestino ora è grigia, indicando che il Cestino è abilitato.

Ora puoi eliminare gli oggetti in modo sicuro e recuperarli quando necessario.

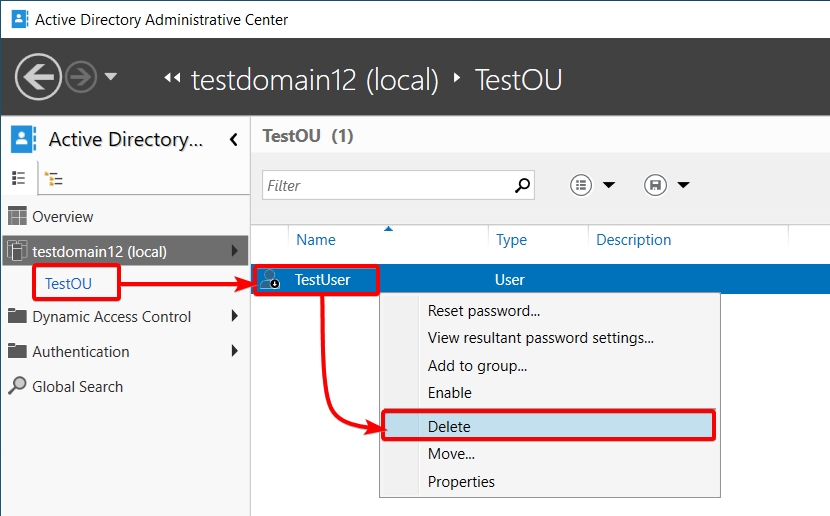

5. Ora, elimina un utente con quanto segue:

- Naviga nel tuo dominio.

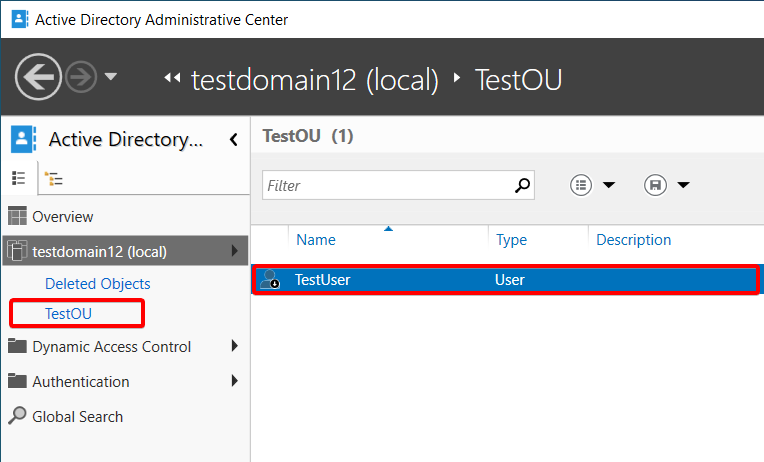

- Seleziona l’OU in cui risiede l’utente.

- Fai clic con il pulsante destro sull’utente e seleziona l’opzione Elimina per eliminare l’utente.

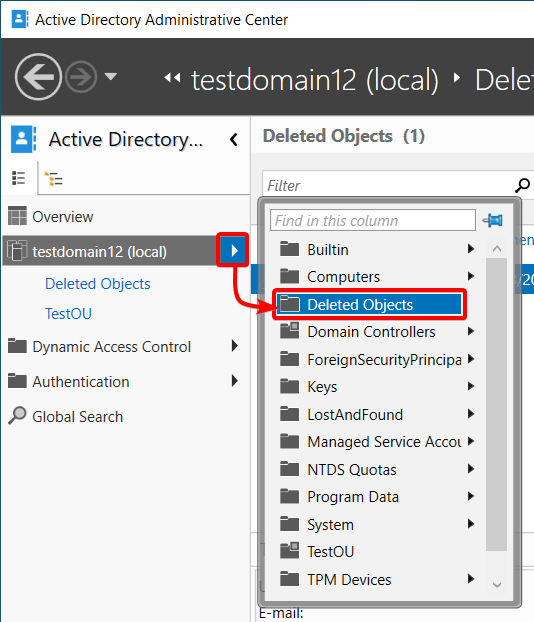

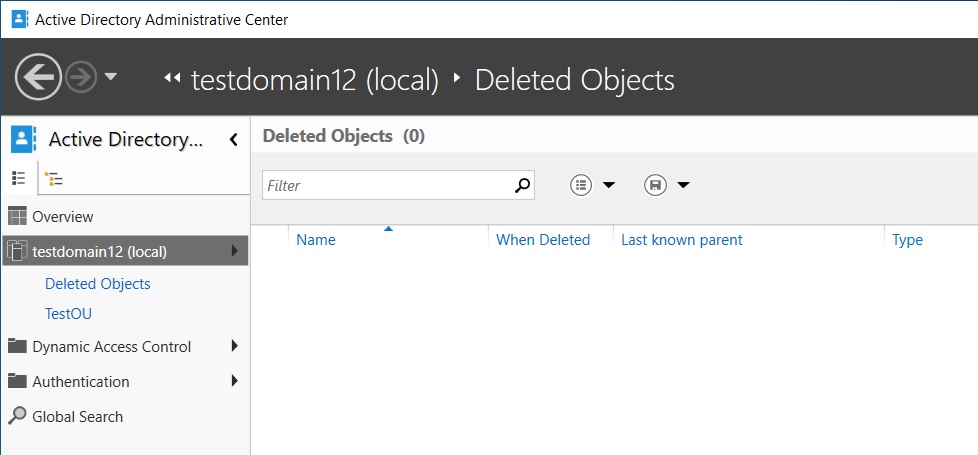

6. Fai clic sull’icona della freccia verso destra accanto al tuo dominio (pannello sinistro) e seleziona il contenitore Oggetti eliminati per vedere l’elenco di tutti gli oggetti eliminati.

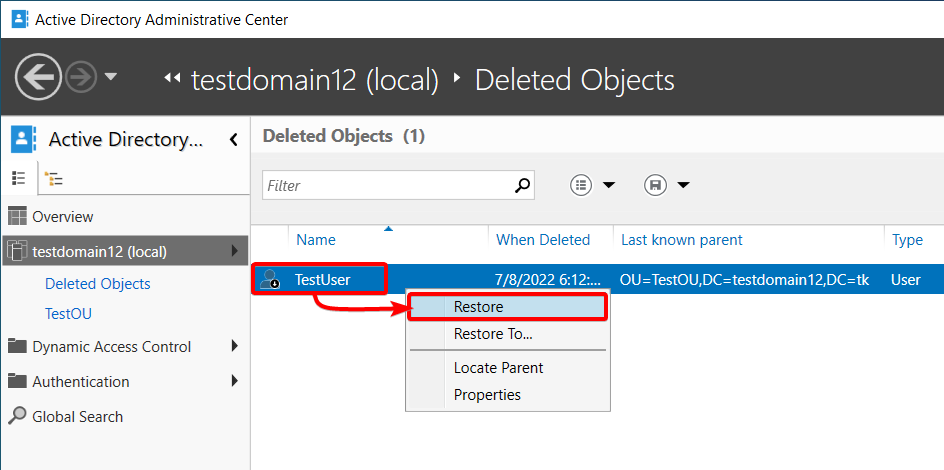

7. Fai clic con il pulsante destro sull’utente dall’elenco degli oggetti eliminati e seleziona l’opzione Ripristina per ripristinare l’utente al suo OU originale. Ma se preferisci ripristinare l’utente in un contenitore/OU diverso, scegli invece l’opzione Ripristina in.

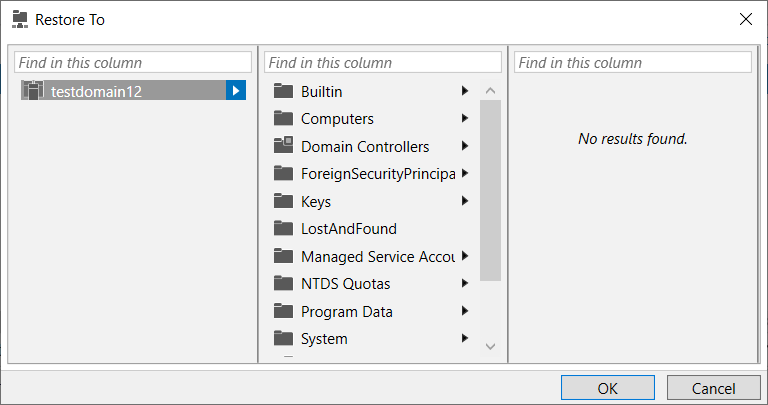

Se scegli di ripristinare l’utente in una posizione diversa, compare la finestra popup qui sotto dove puoi selezionare la posizione di ripristino.

Una volta ripristinato, l’utente scompare dal contenitore Oggetti eliminati.

8. Alla fine, fai clic sull’OU dove hai creato l’utente e vedrai che l’utente è tornato nell’OU.

Visualizzazione cronologia di PowerShell in ADAC

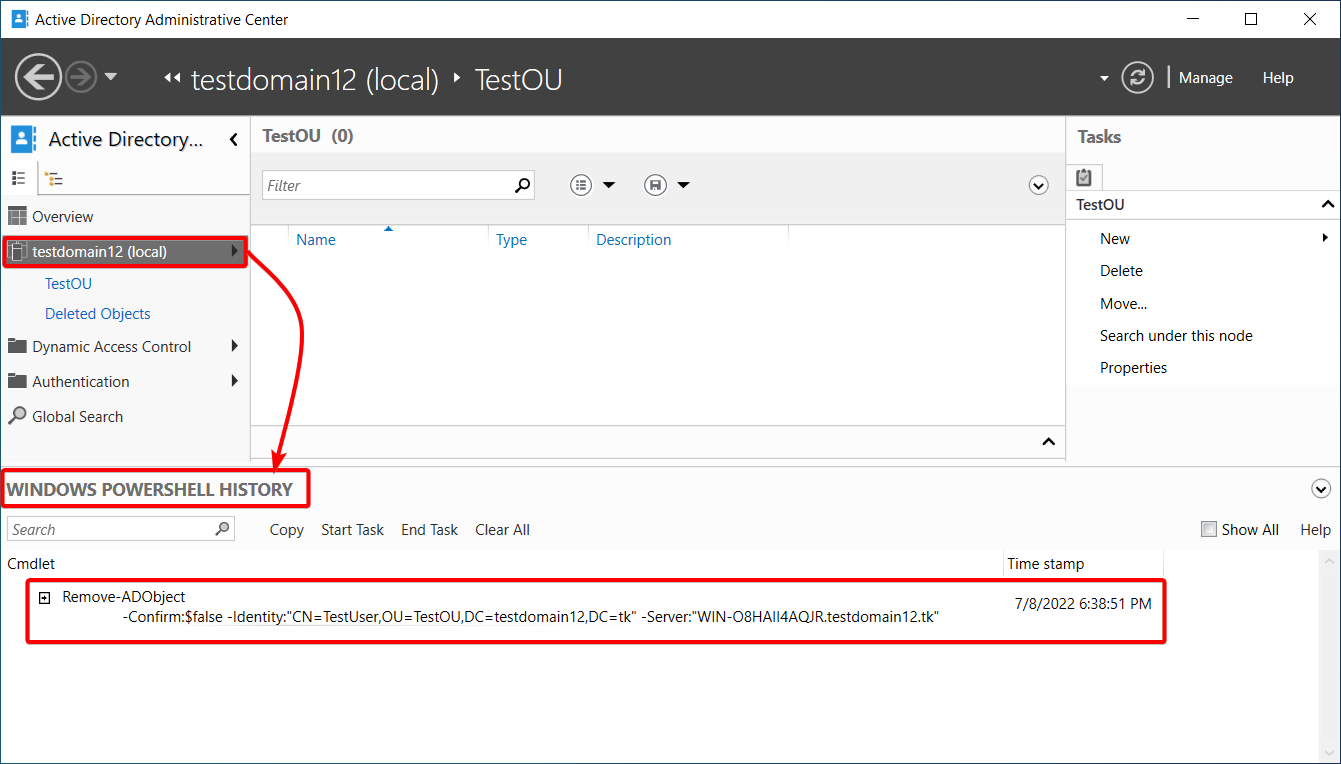

Supponiamo che uno dei tuoi colleghi abbia apportato modifiche non autorizzate al controller di dominio. Naturalmente, dovrai visualizzare la cronologia e vedere quali modifiche sono state apportate il prima possibile, e ADAC può aiutare.

Naviga nel tuo dominio e fai clic sulla sezione CRONOLOGIA DI WINDOWS POWERSHELL in basso per espandere la sezione poiché di default è ridotta.

Una volta espansa, puoi vedere la cronologia di PowerShell poiché PowerShell esegue comandi per tutte le modifiche che apporti in ADAC. Esaminando la cronologia, puoi identificare quali modifiche non autorizzate sono state apportate al tuo dominio e alla fine annullarle.

Di seguito, puoi vedere che un oggetto (un utente) è stato rimosso con il cmdlet Remove-ADObject. Ora puoi ripristinare quell’utente eliminato nella sua OU.

Estendi la funzionalità delle Group Policy e semplifica la gestione delle password a grana fine. Scegli qualsiasi livello di GPO, gruppo, utente o computer con impostazioni di dizionario e passphrase con Specops Password Policy. Provalo Gratis!

Conclusione

Questo tutorial mirava ad aumentare la tua capacità di gestire un’istanza di AD da zero. Ha avuto successo? Hai esaminato l’installazione e la configurazione dell’istanza, amministrando gli utenti, gli oggetti e le unità organizzative, consentendoti di gestire un ambiente modesto.

Ora sei sicuro di poter gestire gli oggetti nel tuo dominio senza preoccuparti se vengono eliminati, poiché puoi sempre ripristinarli dal Cestino in pochi clic.

Se mai arrivi a un punto in cui la tua grande organizzazione diventa un disastro, considera di pulire il tuo AD.

Source:

https://adamtheautomator.com/active-directory-administrative-center/