התקפת כרטיס זהב: כיצד לזהות. התקפת כרטיס זהב היא תקפת אבטחת מידע זדונית שבה מומחה לאיום מנסה לגשת לנתוני משתמש שמאוחסנים ב- Microsoft Active Directory (AD) כדי לקבל גישה כמעט ללא הגבלה לתחום הארגון (קבצים, מכשירים, בקרי תחום וכו'). התקפה זו מתעלמת מהאימות התקני באמצעות השימוש בתקלות בפרוטוקול אימות זהות של Kerberos, שפושעים משתמשים בו כדי לקבל גישה ל- AD.

כאשר ארגונים מסתמכים יותר על אמצעי אבטחה חזקים, הבנת האנטומיה של תקפות אלו נהיה מרכזי. במאמר זה, אנו חוקרים את המכניקה של התקפות כרטיס זהב, מאירים על הטכניקות שמשתמשים בהן התוקפים ומספקים תובנות פעולתיות על שיטות גילוי אפקטיביות להגנה נגד הפריצה לאבטחה מתוחכמת זו.

התקפות כרטיס זהב: איך תוקפים מזייפים כרטיסים וכיצד לזהות

עובדים כבר משתמשים בהתקנים וברשתות שלהם כדי להתחבר למערכות החברה, מה שמרחיב את פני התקפה מעבר לפרימטר המסורתי כשעסקים מזוזים לענן ולגישה מרחוק כראשון ברשימת העדיפויות. כתוצאה מכך, יש גידול בסיכון של תוקפים לפרוץ לרשת ולהשתמש בהתקפת כרטיס זהב כדי להשיג גישה.

היסטוריה של התקפת הכרטיס הזהב

המונח "כרטיס זהב" בתחום האבטחת מידע, משורץ מהספר "צ'ארלי ומפעל השוקולד" של רואלד דאל, מסמל כרטיס מבוקש. בדומה לכרטיס הזהב ברומן, הכרטיס הזהב בתחום האבטחת מידע מתייחס לכרטיס קרברוס מזוייף, המציע גישה לא מורשית.

להלן סקירה היסטורית קצרה:

- פיתוח של Mimikatz:

-

- בנימין דלפי יצר את Mimikatz כדי להדגיש ולטפל בשגיאות אבטחה בפרוטוקולי האימות של Windows.

- הכלי קיבל תשומת לב עקב יכולתו לחלץ סיסמאות בטקסט פשוט, כרטיסי Kerberos, ומידע רגיש נוסף מהזיכרון.

2. המושג של כרטיס זהב:

-

- "כרטיס זהב" מתייחס לכרטיס Kerberos מזויף שמעניק גישה לרשת בלתי מורשית ועמידה במתן.

- תוקפים יכולים להתחזות ככל משתמש ולגשת למשאבי הרשת באמצעות "כרטיס זהב" שנוצר עם Mimikatz או כלי דומים. הכל בלי צורך בפרטי ההזדהות של המשתמש.

3. האיום העמיד והמתקדם (APTs):

-

- קבוצות APT, הידועות בטבעם המתקדם והעמיד, התחילו לכלול את טכניקת "כרטיס הזהב" באסטרטגיות התקפה שלהן.

- הטכניקה מאפשרת לתוקפים לשמור על גישה ארוכת טווח לרשת שנפגעה, ומקשה על הגנה לזהות ולהפחית את האיום.

4. צמצומים והגנות:

-

- ככל שהמודעות לתקפת הכרטיס הזהב גברה, ארגונים ומקצוענים בתחום הסייבר מתמקדים ביישום צמצומים.

- המיטב לרכיבת תרעומות כולל מעקב רגיל אחר כתוביות הפעילות ב-Active Directory, הכרזה על עקרון הפריווילגיה הנמוכה ביותר, ושמירה על מערכות ותוכנות מעודכנות.

הצמצומים משלימים מודעות מרובה ואמצעי אבטחה. ארגונים מדגישים מעקב על Active Directory, הכרזה על עקרון הפריווילגיה הנמוכה ביותר, ושמירה על מערכות מעודכנות כדי להתמודד עם תקיפת הכרטיס הזהב. טכניקה זו מייצגת את המשחק הרציני בתחום הסייבר, ומדגישה את הצורך באמצעים אבטחה חדשניים כדי להתגבר על איומים מתפתחים.

תהליך התקפת כרטיס זהב

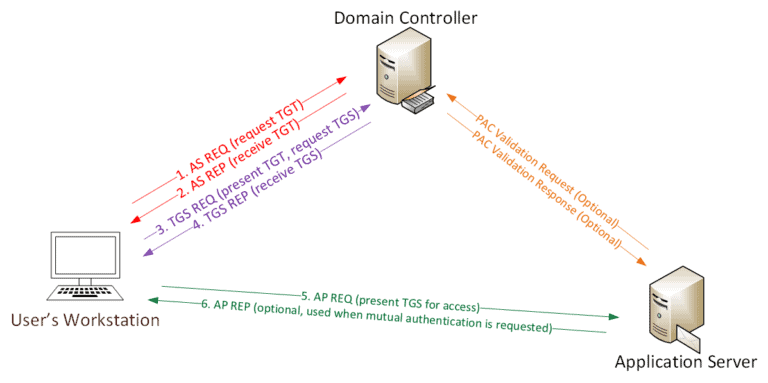

A key distribution center is typically used in Kerberos authentication to safeguard and confirm user identification. Using Kerberos authentication, it is unnecessary to ask the user for credentials repeatedly. Instead, we confirm the user’s identity and issue a ticket to them for access. The Distribution center has a ticket-granting server (TGS) to connect the user to the service server.

במסד הנתונים של Kerberos נמצאים הסיסמאות של כל המשתמשים המאומתים. השרת לאימות (AS) מבצע את האימות הראשוני של המשתמש. אם AS מאשר, המשתמש מקבל כרטיס זיכוי כרברוס (TGT), הוכחה לאימות.

איך התוקפים מבצעים התקפות כרטיס זהב

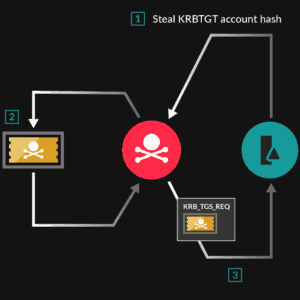

תוקף צריך את שם הדומיין המושלם, מזהה אבטחת הדומיין, גיבוי הסיסמה של KRBTGT ושם המשתמש של החשבון כדי לגשת ולבצע תקיפת כרטיס זהב. השלבים הבאים מסבירים כיצד תוקף משיג את הנתונים הללו וכיצד להשיג את התקפה.

שלב 1: בדוק – השלב הראשון, התוקף צריך גישה למערכת הקיימת, שבדרך כלל משיגה דרך דואר זבל פישינג. הדואר המטעה הוא נקודת הכניסה, שמאפשרת לתוקפים לבחון ולאסוף מידע חיוני כגון שם הדומיין.

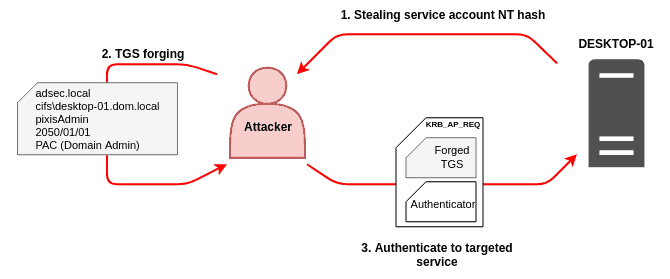

שלב 2: רכוש גישה – לאחר כניסה מוצלחת לבקר בדומיין, התוקף משיג את ה-NTLM hash של חשבון שירות ההפצה של מפיץ המפתחות של ה-AD (KRBTGT). טכניקות כמו "העברת הגיבע" (PtH) משמשות, מציעות יתרון על יתר דרכי גניבת פרטיות, על ידי הסרת צורך בפענוח סיסמה, להבדיל ממתודות גניבת פרטיות אחרות.

שלב 3: התקפה פועלת – עם הסיסמה של KRBTGT, התוקף משיג כרטיס נתינת כרטיס (TGT), שמקל על גישה לבקר בדומיין ומאמת את זהות השרת. TGTs מעניקים לתוקף גישה למשאבים ללא מגבלות, מאפשרים לו להעביר משימות הקשורות לדומיין וליצור כרטיסים.

שלב 4. שמור על גישה – הכרטיס תקף לעד 10 שנים, והתקפה זו נפוצה לעיתים קרובות לא נזהרת. בדרך כלל, התוקפים מגדירים את המפתחות כתקפים לפרק זמן קצר יותר כדי להימלט מזיהוי נוסף.

זיהוי התקפות Golden Ticket

ארגונים צריכים ליישם מספר תהליכים לעזור להם לזהות התקפות פוטנציאליות של Golden Ticket. לאחר שתוקף משלים את שלב 2 ומשיג גישה, הוא משיג פרטי התחברות עבור התקפות עתידיות. התוקפים משתמשים בטכנולוגיות אוטומטיות עם נתוני צוות ולקוחות שגויים שנחשפים מראש כדי לאתר חשבונות פעילים.

בהתאם לכך אם פרטי ההתחברות תקפים, Kerberos שולח תגובות שונות כאשר הוא מקבל בקשת TGT ללא התמאמתות ראשונית. התוקפים מנצלים זאת ומשתמשים בפרטים תקפים בהתקפות פוטנציאליות בעתיד. צוותי האבטחה עשויים לחפש מספר כרטיסי כניסה ממקור אחד בלי התמאמתות ראשונית.

שימוש בזיהוי מורחב ותגובה (XDR)

זיהוי מורחב ותגובה (XDR) מאיץ תפקיד מרכזי בתהליכי הפעולה של אבטחת מידע. הוא משלב ומנתח נתונים ממקורות שונים בתשתיות ממוחשבות של הארגון, כולל נקודות קצה, רשתות ופלטפורמות ענן.

נתוני איומים נאספים על ידי מערכות XDR מכל כך הרבה כלים בתוך מסד הנתונים הטכנולוגי של מבצעים ארגון, מה שמאפשר חיפוש איומים מהיר ותהליך תגובה. עם נתוני איומים משולבים מכל רחבי העמוד הטכנולוגי, פתרונות XDR יכולים לשלב את כל הגילויים והתגובות לתיק בקרה יחיד, מה שמאפשר לארגון לזהות מתקפת כרטיס הזהב מהר יותר.

טיפים למניעת מתקפות כרטיס הזהב

מתקפות כרטיס הזהב דורשות סביבה פגומה משום שהן מתקפות פוסט-פיצוץ. ההנחיות הבאות עוזרות למנוע גישה של פורצים.

טיפ 1: חוסן את Active Directory

שירותי מיגון Active Directory (AD) הם חיוניים מאוד משום שנקודת פגיעה מושמדת או עובדה מאיימת על כל העסק. יישום עקרונות Zero Trust, המדגישים אימות והרשאה מתמשך, מגן על AD וזהויות משתמשים. החל עקרון ההרשאה המינימלית (POLP), שמשפר אבטחת AD על ידי הקצאת זכויות גישה על פי פעילויות עבודה. חיוני לשמור על ניהול גישה למשתמשים.

טיפ 2: העדיפו את מניעת גניבת פרטי כניסה

התמקדו במניעת גניבת פרטי כניסה, קדם-מקדם נפוץ המופיע בשלב 1 של תהליך התקיפה. הכשרת הצוות לזיהוי ולמניעת ניסיונות פישינג חיונית לחסימת גישה ראשונית של התוקפים. השימוש בכלים להיגיינת מערכות מידע חיוני לשמירה על בטיחות הפרטי כניסה, לוודא את ביטחונם ולאכוף שינויי סיסמאות. גישה פרואקטיבית זו משפרת את הסיכוי לזיהוי ולמניעת תקיפות כרטיס זהב על מערכות שנפגעו.

טיפ 3: קבלו את ציוד ציד סיכון

ציוד ציד סיכון בידי אנשים משמש תפקיד חשוב בזיהוי ובהתמודדות עם תקיפות סטלתיות המשתמשות בפרטי כניסה שנגנבו, במיוחד במקרה של תקיפת כרטיס זהב שעשויה להימלט מכלים אוטומטיים לביטחון. ציוד ציד סיכון משלב מקצוענים מיומנים הפועלים תחת חפיפת משתמשים חוקיים כדי לחשוף איומים עדינים. בשימוש בידע המושג מהפגישות היומיומיות עם פועלי איומים סטלתיים מתקדמים (APT), צוותי ציוד ציד סיכון בודקים מיליוני איומים אפשריים יומיות, מבחינה בין עובדים חוקיים למובילים זדוניים ומנפיקים אזהרות כאשר נדרש.

התקפות כרטיס זהב: כיצד לזהות מסקנה

כשהתחום הדיגיטלי ממשיך להתמודד עם מגוון של איומי סייבר, האיום של התקפות כרטיס זהב מדגיש את חשיבותן של אסטרטגיות הגנה פרואקטיביות. יהיה זה על ידי שמירה על יתרון על פני הקרב עם מנגנוני זיהוי חזקים, ארגונים מחזקים את ההגנה הסייברנטית שלהם ומפחיתים את הסיכונים שנגרמים על ידי התפרצויות סמויות אלו, מבטיחים עתיד דיגיטלי עמיד ומאובטח.

Source:

https://infrasos.com/golden-ticket-attacks-how-to-detect/