התámeka דרך דו-תיקונים דו-איכות מתוך האינטרנט עובדה שהיא אחת הסוגים הנפוצים ביותר של תámkot ביחס למערכות המחשוב, עם זאת, הבטáחון של התקשורת דו-איכות הוא משימה מסוימת מעניינת למנהלי מערכות מחשוב. זה המאמר מצג ערכים טובים ואחרáיות סכנות לשמירה על דו-תיקון Microsoft 365 התקשורת. מהשמירה על הspam וההתfisukim עד הצáיגת והשמירה על הפרסום של נתונים, אנחנו נעבור במדדים מקיפים כדי לחזק את מstructure הדו-תיקון שלך.

הערה: זמינות כל הכלים המסופקים תלויה מסוג החבילה שלך (התכונות המתקדמות צריכות Defender for Office 365 Plan 2 או Microsoft 365 E5 רישיונות) ומערכתך (כמה מכלים לא יעבדו עבור מערכות מails מקוריות בהתחברות מקורית).

נמשך במאמר הבית הבא על כיצד לבטáח את דו-תיקון Office 365: טיפול טוב / השמרá על סכנות הבית הבאה התחAPTER.

גם לקראת הגנá על תámkot פיזים ב Office 365

למעשה והתfisukim טיפול טוב

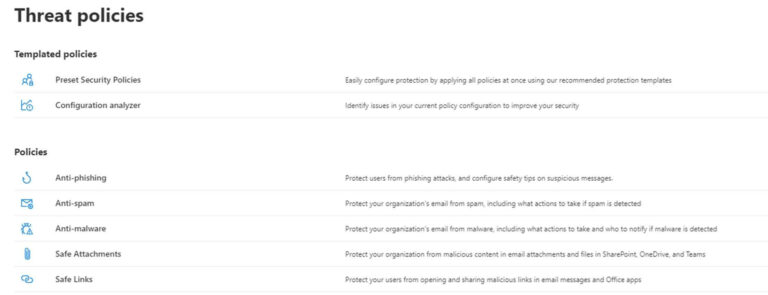

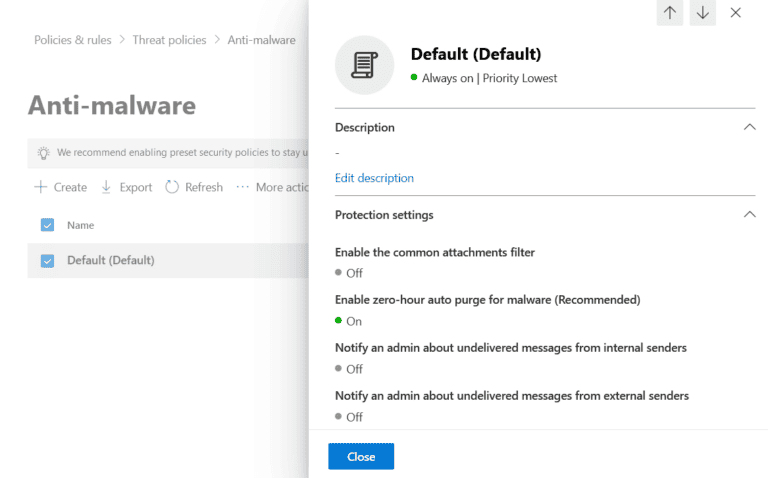

הדבר הראשון לאבטחת מעבר מייל של Microsoft 365 הוא הגדרת מדיניות האיום. אלו נמצאים בפורטל הגנה של Microsoft 365 Defender במקטע אימייל ושיתוף, תחת מדיניות וכללים > מדיניות האיום.

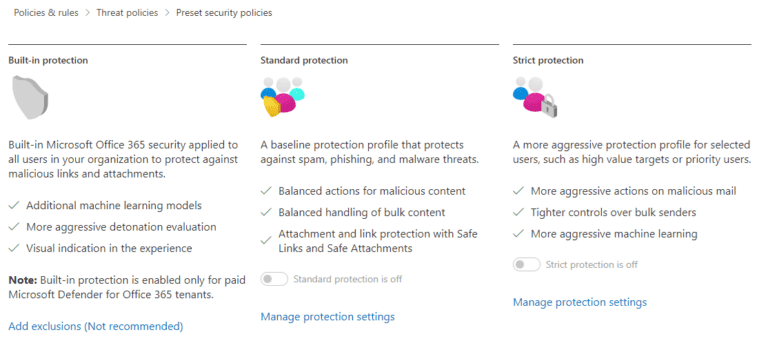

ניתן להשתמש באחת ממדיניות הראשוניות (תקנית או מחמירה), או לשנות אותן בהתאם לצרכים שלך. המדיניות המחמירה היא יותר אגרסיבית ומשים בקרנסה יותר הודעות. מדיניות אלו מוקצות לרמת משתמש ובדרך כלל מדיניות המחמירה מוקצה למשתמשים הרגישים ביותר, תוך שמירה על מדיניות תקנית עבור כל השאר. השוואת המדיניות הללו נמצאת בתיעוד הפורטל של Microsoft.

או, ניתן ליצור מדיניות מותאמת אישית. קיימות שלוש מדיניות זמינות להגנת הזרימת הדואר: אנטי-ספאם, אנטי-תוכנות זדוניות ואנטי-תקיפות פישינג. הן כוללות מסננים שונים, פעולות והגדרות התראה. מידע נוסף ניתן למצוא כאן: הגדרות מומלצות עבור אבטחת EOP ומגן Microsoft לאופיס 365. הפרקטיקה הכשרה היא ליצור מדיניות שונות ולהקצות את המדיניות המחמירה ביותר לתיבות הדואר האלקטרוני שהן הכי סבירות להיתקפות (לדוג' תיבות הדואר האלקטרוני הזמינות בעמוד אנשי קשר באתר האינטרנט הארגוני שלך).

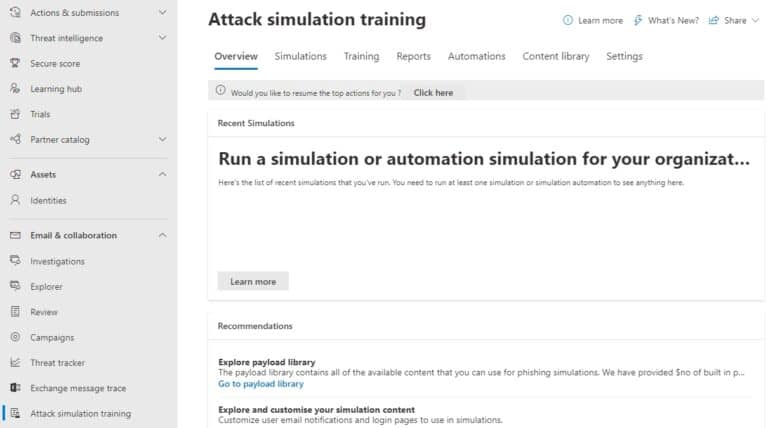

במהלך תכנון המניעה מפני פישינג, חשוב להבין כי אין כל כלי שמספק הגנה מובטחת ב-100%. המודעות של המשתמשים מסייעת להבטיח את בטיחות התשתיות שלך. השאר את המשתמשים מודעים לסכנה שבפתיחת הצרפים והקישורים שנשלחים משולחים לא ידועים. Microsoft 365 מכיל כלי מובנה בשם אימולציה של התקפות שמשמש להדרכת העובדים על ידי הדמיית סוגים שונים של התקפות פישינג. פרטים נוספים על הכלי זה ניתן למצוא כאן התחלה בשימוש באימולציה של התקפות. מניסיוני, הדרכת המשתמשים היא הדרך היעילה ביותר להגנה מפני הפישינג. אם אין לך את התקציב לכך, שקול כלים של צד שלישי (הכי פופולרי הוא Knowbe4).קרא גם שיתוף מאובטח ב-Office 365: ניהול שיתוף חיצוני וגישה למוזמנים

במהלך תכנון מניעת הונאת פישינג, חשוב להבין כי אין כל כלי שמספק הגנה באחוזים של 100%. המודעות של המשתמש עוזרות להבטיח את בטיחות התשתית שלך. שמרו על משתמשים מודעים לסכנת פתיחת הקבצים המצורפים והקישורים שנשלחים משולחנים לא ידועים. Microsoft 365 מכיל כלי מובנה בשם Attack simulation training שמשמש לדמות סוגים שונים של תקיפות פישינג כדי לחנך את העובדים. פרטים נוספים על הכלי הזה ניתן למצוא כאן התחל בשימוש באימון דמיון לתקיפות. מהניסיון שלי, הדרכת המשתמשים היא הדרך היעילה ביותר להגנה נגד פישינג. אם אין לך תקציב לכך, שקול לשקול שימוש בכלים של צד שלישי (הכי פופולרי הוא Knowbe4).

ספוקינג (אימוץ התחום של השולח) הוא השיטה הנפוצה שמשתמשים בה התוקפים כדי להטעות משתמשים ולגרום להם לפתוח את הקובץ הממריץ או הקישור. זו האחריות של מנהלי המערכת ב-IT למנוע מהתחום שלכם להימצא תחת ספוקינג ולמנוע מדואר אלקטרוני שמזייף תחומים אחרים להיות משולחים. מיקרוסופט 365 מספק כמה כלים שניתן להשתמש בהם למטרה זו.

הזהר את המשתמשים מגורמים חיצוניים

כדילהגן על המשתמשים מפני ספוקינג, ודא שמופעלות הודעות התראה על גורמים חיצוניים. השתמש בפקודת PowerShell Get-ExternalInOutlook (נדרש מודול Exchange Online PowerShell) כדי לצפות במצב התצורה הנוכחי, וב-Set-ExternalInOutlook כדי לשנות אותו. כאשר מופעל, Outlook מציג שארטט שמזהה למשתמש שהשולח של ההודעה הינו חיצוני, מה שמאפשר לזהות את השולח הממריץ.

הגדר בדיקת דואר אלקטרוני

יישום בדיקה נכונה של דואר אלקטרוני עוזרלאשר את השולח ומגן על התחום שלך מלהימצא תחת ספוקינג. הסטנדרטים הנפוצים המשמשים לאימות התחום הם SPF, DKIM ו-DMARC, באופן אידיאלי, עליך להשתמש בשלושתם.

SPF הוא החשוב ביותר, זהו רשומת DNS TXT שמכילה מידע על שולחים חוקיים שיכולים לשלוח הודעות באמצעות שם הדומיין שלך. לדוגמה, אם אתה משתמש רק ב-Microsoft 365 לתקשורת בדואר, הרשומה צריכה להיראות כך: "v=spf1 include:spf.protection.outlook.com -all", שפירושה שרק Microsoft 365 יכולה לשלוח הודעות באמצעות הדומיין שלך. הגדרה שגויה נפוצה שעשויה לגרום להתחזות לדומיין שלך:

- שימוש ב-soft fail ("~all") במקום ב-hard fail ("-all").

- הוספת רשומות נוספות לרשומת (לדוגמה, "A" – כתובת IPv4 של רשומת ה-DNS של הדומיין, "MX" – כתובת IPv4 של רשומת ה-DNS MX של הדומיינים, "ip4:xx.xx.xx.xx" – כתובת IPv4 מותאמת אישית, וכו'). ציין רק רשומות שנדרשות, ולא "רק במקרה שיש".

עם זאת, הוספת רשומות נוספות לרשומת SPF עשויה להיות נדרשת בתרחילים מסוימים:

- מערכות דואר מרובות משמשות לשליחת הודעות דואר באמצעות הדומיין שלך.

- שער דואר צד שלישי משמש לניתוב הודעות.

- SMTP ישיר שליחה או תכונות שליחת SMTP relay משמשות למסירת הודעות מאפליקציות/התקנים מסוימים.

רשומת SPF צריכה להיות נוצרת באזור ה-DNS החיצוני שלך ושלבי התצורה תלויים בספק שמארח את ה-DNS עבור האזור שלך. עוד על SPF – ראה איך SPF עובד כדי למנוע חינוף ותקיפת פישינג ב-Microsoft 365.

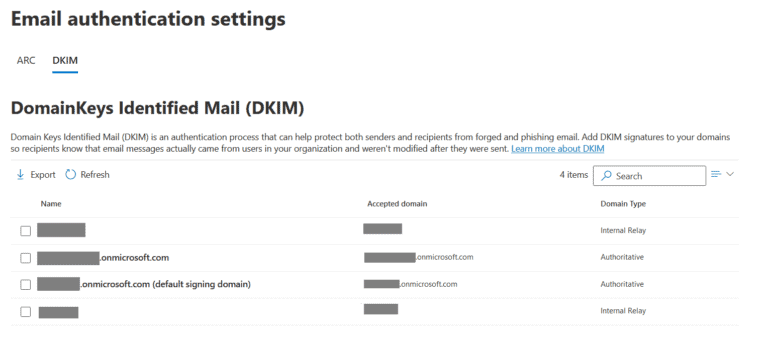

שפרו עוד יותר את תהליך האימות על ידי הגדרת DomainKeys Identified Mail (DKIM). זה מאפשר חתימה דיגיטלית על ההודעות כדי להוכיח שהן נשלחו משולח חוקי. המכניקה אינה שונה משיטות חתימה אחרות: השרת השולח משתמש במפתח פרטי כדי להצפין את החתימה והשרת המקבל מפענח אותה באמצעות המפתח הציבורי.

במקרה של Microsoft 365, המפתח צריך להיות נוצר בדף DKIM של פורטל ההגנה של Microsoft 365 ב-דואר אלקטרוני & שיתוף > מדיניות וכללים > מדיניות איומים> הגדרות אימות דואר אלקטרוני. הוא שומר את המפתח הפרטי בצורה פנימית ומחזיר את המפתח הציבורי שצריך להיות מוצב כרשומת CNAME באזור ה-DNS החיצוני. למידע נוסף אודות הגדרת DKIM, ראה שימוש ב-DKIM כדי לאמת דואר אלקטרוני יוצא שנשלח מדומיין מותאם אישית שלך.

כאשר כל ה- SPF וה- DKIM מותקנים, ניתן להגדיר את Domain-based Message Authentication, Reporting and Conformance (DMARC). כותרות הדואר האלקטרוני מכילות 2 תכונות שמגדירות את כתובת השולח – MailFrom ו- From. רשומת SPF מסייעת רק באימות של כתובת ה- MailFrom, שזה נותן לפושעים המערכת הזדמנות לעשות זיוף. רשומת DMARC TXT עוזרת לסגור את החולשה הזו על ידי האישור של From בכותרת. כדי ליצור את תוכן הרשומה, עליך לעקוב אחר ההוראות מתיעוד של Microsoft.

ניתוב זרימת הדואר

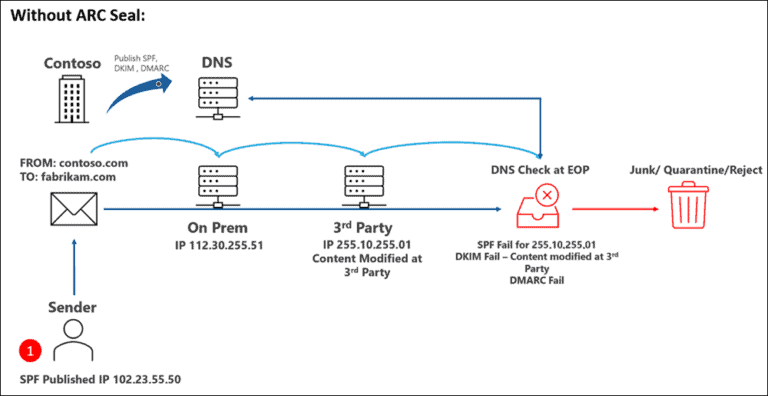

דבר נוסף שחשוב לשקול בעת תכנון אימות הדואר הוא ניתוב זרימת הדואר. אם הודעות הנשלחות מעובדות ומשתנות על ידי מערכת דואר אלקטרוני אחרת (לדוג' פתרון מניעת אובדן נתונים במערכת שבסיסית) לפני הספקה, כותרת ההודעה משתנה כך שכתובת השולח וחתימת DKIM מתבטלות, מה שגורם לכישלון באימות הדואר האלקטרוני.

בסצנריו צריך להגדיר את תכונת ה- Authenticated Received Chain (ARC) בפורטל של Microsoft 365 Defender. זה מאפשר למנהלים להגדיר מערכות דואר אלקטרוני אחרות כחותמים שלישיים מהותים ולשפר את אפשרות המשלוח.

וודא אימות הודעה ואי יכולת להכחית – חתימה דיגיטלית של ההודעה באמצעות הרחבות דואר אינטרנט מאובטחות/רב-מטרה (S/MIME). היא משתמשת בתעודות כדי לחתום (ולהצפין, אם נדרש) את ההודעה כדי לאשר את זהות השולח. זה דורש תעודה אישית עבור כל משתמש ונהוג בדרך כלל עם רשות התעודה הפנימית. מידע נוסף נמצא ב-פורטל התיעוד של Exchange Online.

שיטות מובילות למניעת אובדן נתונים

השתמש בהצפנה דיגיטלית. הדרך היעילה ביותר לוודא סודיות של האימייל היא להצפין את ההודעה – כך שניתן יהיה לפענח אותה רק על ידי הנמען המיועד. Microsoft 365 תומך ב-3 שיטות הצפנה: הצפנת הודעות Microsoft Purview, S/MIME וניהול זכויות מידע (IRM). השווה ביניהם כאן.

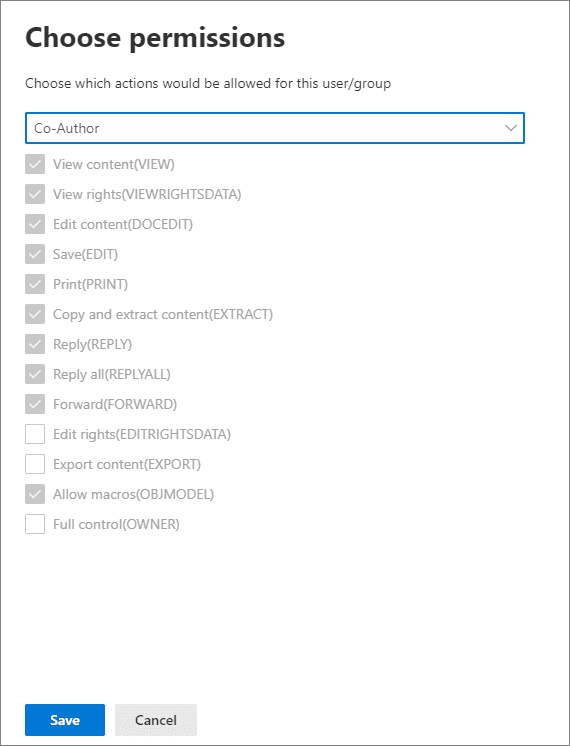

החל מגבלות שימוש בנתונים. במקרה זה עליך להפעיל את IRM – הפתרון מאפשר להגדיר שליטה על ההודעה לאחר שנשלחה. כאשר מיושם IRM, אתה יוצר תווי רגישות שמגבילים את השימוש בנתונים – לדוגמה, למנוע מנתונים מהודעות האימייל להיות נערכים או מודפסים. רשימת ההרשאות הזמינות נמצאת כאן.

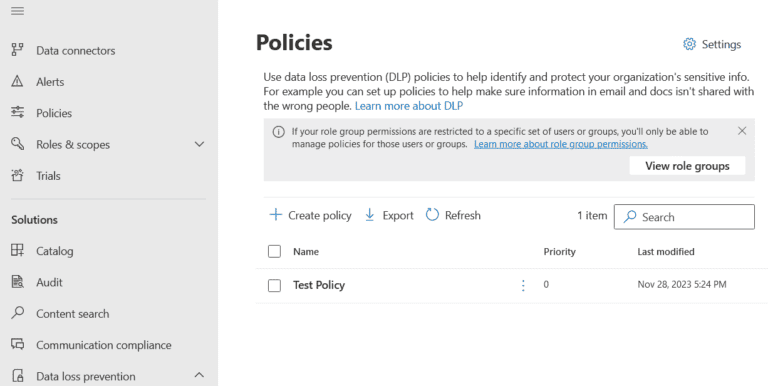

השתמש ב- Microsoft Purview Data Loss Prevention. תכונה נוספת למניעת נזילת נתונים היא מדיניות מניעת אובדן נתונים (DLP) שניתן להגדיר ב- פורטל Microsoft Purview, תחת פתרונות > מניעת אובדן נתונים.המדיניות מבטיחה שהנתונים הרגישים לא יעזבו את החברה: כללי DLP סורקים את תוכן האימייל ומבצעים את הפעולות שהוגדרו במקרה שמוצאים מידע סודי. לדוגמה, ארגון רפואי מגדיר מדיניות DLP כדי לחסום את כל ההודעות היוצאות שמכילות מידע רפואי סודי כדי למנוע נזילת נתונים.

שיטות מניעת איומים נוספות

השתמש בתצורת שליחת SMTP מאובטחת

אם אתה צריך להשתמש ב-Microsoft 365 כדי לשלוח הודעות SMTP מתוך היישומים או מכשירים הרב-תכליתיים שלך, יש לך שלוש אפשרויות: הגשת לקוח SMTP, שליחה ישירה ו-צומת SMTP, כפי שתוארו כאן. הקפד להשתמש ב-הגשת לקוח SMTP בכל פעם שאפשר, מכיוון שהוא מאמת את השולח ברמת תיבת הדואר ונחשב לדרך הבטוחה ביותר לשליחת הודעות. אם המכשיר שלך לא תומך בשליחה מורשית (מה שנדיר מאוד בימינו), השתמש ב-צומת SMTP. בעת תצורת מחבר לצומת, השתמש באימות תעודה, מכיוון שהוא אמין יותר מחיבורים המבוססים על כתובת IP.

אפשר את תכונת ה-Auto Purge Zero-hour

מדיניות חיבור Exchange Online מאפשרת להגדיר כתובות IP מהימנות: כל מסנני הספאם יתעלמו מהודעות שנשלחו מהכתובת IP המצוינת (או טווחי כתובות IP). נחשב כמעשה רע, מאחר ובמקרה של שינוי בבעלות של בלוק כתובות ה-IP, מערכת הדואר האלקטרוני שלך תהיה בסיכון. במקרה שאתה רוצה למזער את חסימת ההודעות החיוביות בשגיאה משולח מסוים, נסה להשתמש באפשרויות ניתוח חריגות אחרות, כגון רשימת האישור של השוכר.

זהו. אני מקווה שנהנית מהלמידה. מאמר "אבטחת דואר אלקטרוני של Office 365: שיטות מומלצות / מניעת איומים" הסתיים.קרא גם שיטות מומלצות לאבטחת Office 365: מאבטח את ה Office 365 שלך

מדיניות חיבור ל-Exchange Online מאפשרות לגדיר כתובות IP 信任: כל סינון ספאם יפוג עבור הודעות שנשלחות מה-IP המ specify (או טווחי כתובות IP). זה נחשב כמדריך של לא טוב, כי במקרה של שינוי בבעלים של Israel הBLOCK IP האימייל שלך יהפך לנפול. אם דו-שימו לב לגבי השפעות השגויות של מסר מסender מסוים, הרגישי לשימוש באפשרויות אחרות של ליצור רשימה לבחירה, כמו רשימת האישור של הtenant.

כן, זה כל הכל. אני מקווה שלמדתem. סיום מאמר בטוח Office 365 דו-אחסון: מת strat ומנהל הסכנות.

סיום Secure Office 365 דו-אחסון: מת strat ומנהל הסכנות

שמירה על תקשורת הדוא"ל ב-Microsoft 365 מחייבת גישה מרובת פנים, על רקע התפתחות נושאי האיום הסייברניים. על ידי הטמעת מדיני סיום תקפים חזקים, הגדרת אימות דוא"ל והטמעת מניעת אובדן נתונים, ארגונים יכולים לשפר באופן משמעותי את תוכנית האבטחה של תקשורת הדוא"ל שלהם. המודעות של המשתמש וההכשרה המתמידה, יחד עם תכונות מתקדמות כגון אימון לסימולציות תקיפה, משפרות את ההגנה בצורה הוליסטית נגד ניסיונות של פישינג. ככל שהטכנולוגיה מתקדמת, הישארות מעודכנים ופעילים באימוץ של התכונות האבטחה הכי חדשות היא קריטית לשמירה על סביבת תקשורת דוא"ל עמ

Source:

https://infrasos.com/secure-office-365-email-best-practices-threat-prevention/