הווירטואליזציה עשתה שינויים מהפכניים בדרך שבה מבנים מרכזיי נתונים בונים. רוב המרכזים המודרניים לנתונים משתמשים בווירטואליזציה של חומרה ומפעילים שרתים פיזיים כהיפרוויזורים להפעלת מכונות וירטואליות על השרתים האמורים. גישה זו משפרת את הקיבולת, הגמישות ויעילות העלות של המרכז לנתונים. ומוור נחשבת לאחת מהחברות המובילות בשוק הווירטואליזציה ומוצריהם מקובלים מאוד בתעשיית הטכנולוגיה המידע, כאשר מקבלים בינה מלאכותית של ומוור הם היפרוויזור של VMware ESXi ו-VMware vCenter שהם רכיבים נרחבים של הפתרון לווירטואליזציה של VMware vSphere.

הרשת היא רכיב עקרוני בכל מרכז נתונים, כולל מרכזי נתונים שווירטואליים, ואם אתה זקוק לרשתות גדולות ותצורות רשת מורכבות למרכז הנתונים שווירטואלי, שקול להשתמש ברשתות מוגדרות תוכנה (SDN). רשתות מוגדרות תוכנה היא ארכיטקטורה שמטרתה להפוך את הרשתות לגמישות ומאושרות. המטרה של SDN היא לשפר את השליטה ברשת על ידי עשיית הגיוניות ותגובה מהירה לדרישות העסקיות המשתנות. ומוור מתפקדת על לקוחותיה ומספקת פתרון של VMware NSX לבניית רשתות מוגדרות תוכנה. פוסט הבלוג של היום מכסה את VMware NSX וחוקר את ההבדל בין VMware NSX-v ל-VMware NSX-T.

מה זה VMware NSX וכיצד אפשר להשתמש בו?

VMware NSX היא פתרון לווירטואליזציה של רשת שמאפשר לך לבנות רשתות המוגדרות בתוכנה במרכזי נתונים המוורטואליים. בדיוק כמו ש-VMs מופשטות מחומרת השרתים הפיזית, רשתות וירטואליות כולל מתגים, יציאות, מפנה, חומות אש וכו ', מתוקנות במרחב הווירטואלי. רשתות וירטואליות מתפעלות וניהולן באופן עצמאי מהחומרת התחתונה. מכונות וירטואליות מחוברות ליציאות וירטואליות של מתגים וירטואליים; החיבור בין רשתות וירטואליות מבוצע עם מפנה וירטואלי, וכללי גישה מוגדרים על חומות אש וירטואליות. כתוספת, יישום למיזוג תעבורה ברשת זמין גם. VMware NSX היא המשך ל-VMware vCloud Networking & Security (vCNS), ו-Nicira NVP שנרכשה על ידי VMware ב-2012.

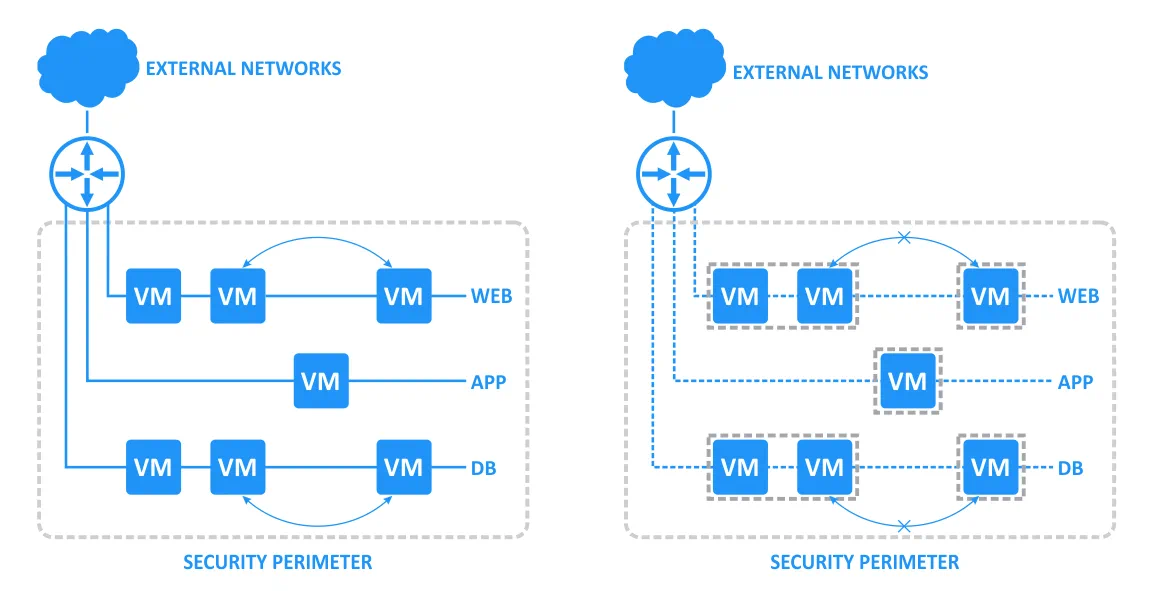

הפיצול המיקרוסגמנטציה

כאשר משתמשים בגישה מסורתית להגדרת גישה בין רשתות מרובות בסביבה וירטואלית, ראוטר פיזי או שער קצה הרץ על מכונת וירטואלית נהוגים, אף על פי שהגישה הזו אינה מיוחדת מאוד או נוחה. VMware הטמיעה את המושג של מיקרו חילוק ב-NSX על ידי שימוש בגישה מתווכת שבנויה בלב ההיפרווייזר. מדיניות אבטחה, פרמטרי התקשורת ברשת עבור כתובות IP, כתובות MAC, מכונות ויישומים ואובייקטים אחרים נקבעים כולם בזירת האש המבוזרת הזו. החוקים ניתנים להגדרה באמצעות אובייקטים כאלה כמו משתמשי Active Directory וקבוצות אם NSX מוטבעת בחברתך שבה משמש Active Directory Domain Controller (ADDC). כל אובייקט יכול להיחשב כמיקרו סגמנט בגדר האבטחה האישית של רשת המתאימה שיש לה DMZ עצמית (אזור פסולתי משוחרר).

האש המבוזרת מאפשרת לך לסגור יישויות מרכז נתונים וירטואליות כמו מכונות וירטואליות. הסגמנטציה יכולה להיבנות על שמות ותכונות של מכונות וירטואליות, זהות משתמש, אובייקטים של vCenter כמו מרכזי נתונים ושרתים, או להיבנות על פי תכונות רשת מסורתיות כמו כתובות IP, קבוצות פורטים, וכן הלאה.

רכיב האש הקצה מסייע לך לעמוד בדרישות האבטחה הפרימטריות העיקריות, כמו בניית DMZs על בסיס בנייה IP/VLAN, בידוד בין שוכרים במרכזי נתונים וירטואליים של מרובי שוכרים, תרגום כתובת רשת (NAT), רשתות פרטנר (חיצוניות) VPNs, ו-SSL VPNs על בסיס משתמש.

אם מכונת וירטואלית נועדה ממארח אחד לאחר—מספרת אחת לאחרת—כללי הגישה והמדיניות הבטיחות מתארכים על פי המיקום החדש. אם שרת מסד נתונים פועל על מכונת וירטואלית שנועדה, הכללים שהוגדרו עבור מכונה זו בגישת האש ימשיכו לפעול עבור מכונה זו לאחר ההעברה למארח אחר או לרשת אחרת, מאפשרים לשרת מסד נתונים לגשת לשרתי היישום הפועלים על המכונה המאוחסנת. זוהי דוגמה לגמישות משופרת ולאוטומציה בפועל בעת השימוש ב-VMware NSX. NSX יכול להיות מועיל במיוחד לספקי ענן ותשתיות וירטואליות גדולות. VMware מציעה שני סוגים של פלטפורמת רשתות המוגדרות בתוכנה NSX – NSX-v ו-NSX-T.

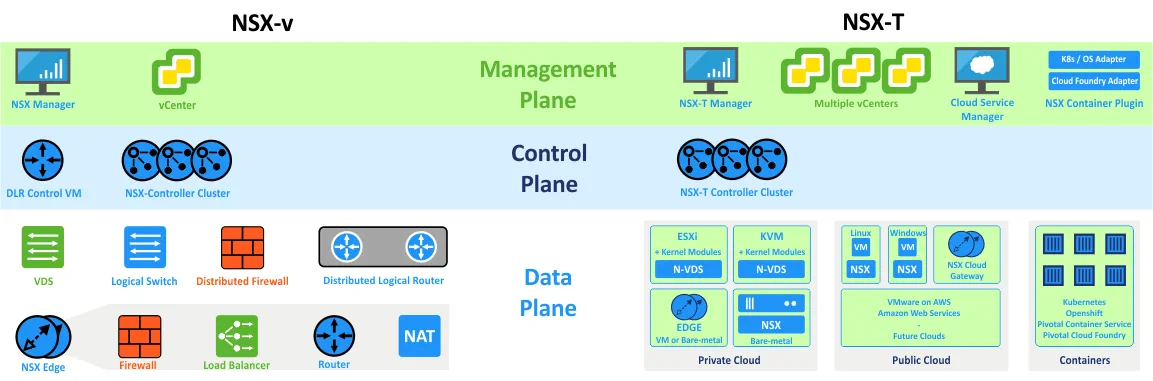

NSX עבור vSphere (NSX-v) משולב בצורה צמודה עם VMware vSphere ודורש התקנת מרכז השליטה של VMware. VMware NSX-v מיועד לסביבות ההיפרווייזור של vSphere ופותח לפני NSX-T.

NSX-T (NSX-Transformers) פותח לפי פלטפורמות וירטואליזציה שונות וסביבות מרובות היפרווייזור וניתן לשימוש גם במקרים שבהם NSX-v אינו יישמע. בעוד ש-NSX-v תומך ב-SDN רק עבור VMware vSphere, NSX-T גם תומך בסטאק וירטואליזציה של רשת עבור KVM, Docker, Kubernetes ו-OpenStack, כמו גם עבורעומסי עבודה טבעיים של AWS. VMware NSX-T יכול להיות מוצפן בלי מרכז שרתים ומשתמש במערכות חישוב משותפות.

התרחישים העיקריים לשימוש ב-NSX-v מופיעים בטבלה למטה. הטבלה מחולקת לשלוש שורות, שתיהן מתארות את קטגוריית התרחיש. התרחישים לשימוש ב-NSX-T מודגשים בגופן מודגש.

| אבטחה | אוטומציה | המשכיות של יישומים |

| מיקרו-חילוץ | אוטומציה של טכנולוגיית המידע | שחזור תקלות |

| סיומת משתמש מאובטחת | ענן של מפתחים | אגירת מרכזי נתונים מרובים |

| DMZ בכל מקום | תשתית לשכונות מרובות | צל ענן |

רכיבי NSX

הרכיבים העיקריים של VMware NSX הם מנהל NSX, בקרי NSX ושערי קצה NSX.

מנהל NSX הוא רכיב מרכזי של NSX שמשמש לניהול רשתות. ניתן להפעיל את מנהל NSX כ-VM על אחת משרתי ה-ESXi שניהלים על ידי ה-vCenter (מתבנית OVA). במקרים בהם משתמשים ב-NSX-v, מנהל NSX יכול לעבוד עם שרת vCenter אחד בלבד, בעוד שמנהל NSX עבור NSX-T יכול להיות מוצב כ-VM ESXi או VM KVM ויכול לעבוד עם מספר שרתי vCenter בו זמנית.

מנהל NSX עבור vSphere מבוסס על מערכת ההפוטון OS (דומה למכשיר OVA של שרת vCenter).

מנהל NSX-T רץ על מערכת ההפעלה אובונטו.

התקן את NSX Manager כ-VM על מארח ESXi באמצעות מכשיר וירטואלי. וודא כי NSX Manager רשום ב- vCenter של vSphere (ל-NSX-v). אם אתה משתמש ב-NSX-T, ניתן להפעיל את NSX Manager כמכשיר וירטואלי על מארח KVM מאחר ש-VMware NSX-T מאפשרת לך ליצור אשכול של NSX Managers. התקן שלושה בקרים של NSX וצור אשכול של בקרי NSX.

התקן VIBs (מודולי ליבה) על מארחי ESXi כדי לאפשר חומת אש מבוצעת, ניתוב מבוצע ו-VXLAN אם אתה משתמש ב-NSX-v. אם אתה משתמש ב-NSX-T, יש להתקין גם מודולי ליבה על היפרוויזורים של KVM. התקן NSX Edge כ-VM על ESXi (ל-NSX-v ול-NSX-T). אם אתה משתמש ב-NSX-T ואין אפשרות להתקין Edge כמכשיר וירטואלי על ESXi, ניתן להפעיל את Edge על שרת פיזי. התקנת Edge כ-VM על היפרוויזורים של KVM אינה נתמכת בזמן זה (עבור NSX-T v.2.3). אם נדרש להפעיל את Edge על שרת פיזי, יש לבדוק את רשימת התאימות של החומרה (חשוב למעבדים ולכרטיסי רשת) לפני לבצע זאת.

יכולות משותפות של NSX

קיימות סדרת יכולות הזמינות לשני סוגי NSX.

- היכולות המשותפות ל-NSX-v ול-NSX-T הן:

- וירטואליזציה של רשת מבוססת תוכנה

- עיטוף מבוסס תוכנה

ניתוב מבוצע אש מבוצעת אוטומציה בהובלה דרך API ניטור מפורט וסטטיסטיקות שים לב שה-APIs שונים עבור NSX-v ו-NSX-T. רישיון - התקן NSX Edge כמכונה וירטואלית ב-ESXi (עבור NSX-v ו-NSX-T). אם אתה משתמש ב-NSX-T ואין אפשרות להתקין את Edge כמכונה וירטואלית ב-ESXi, ניתן להשתמש בשרת פיזי לפרוש את Edge. התקנת Edge כמכונה וירטואלית ב-hypervisors של KVM אינה נתמכת כרגע (עבור NSX-T גרסה 2.3). אם אתה צריך לפרוש את Edge על שרת פיזי, יש לבדוק את רשימת התאימות לחומרה (חשוב למעבדים ולכרטיסי הרשת) לפני ביצוע זאת.

יכולות משותפות של NSX

ישנן סדרה של יכולות שזמינות לשני סוגי ה-NSX.

היכולות המשותפות של NSX-v ו-NSX-T הן:

- כלים לווירטואליזציה של רשתות מבוססות תוכנה

- שכבת על

- שימוש בראוטות מבוזרות

- הגנה מבוזרת

- אוטומציה בהוראות ממוחשבות

- מעקב מפורט וסטטיסטיקות

יש לציין כי ממשקי ה- API שונים ל-NSX-v ול-NSX-T.

רישוי

רישוי זהה לשני סוגי ה-NSX ומספק גמישות ואוניברסליות יותר. לדוגמה, ניתן להזמין רישיון לשימוש ב-NSX עבור vSphere, ואם אתה עושה שינויים בתשתית שלך וצריך לפרוש את NSX-T, תוכל להשתמש ברישיון שנרכש עבור ESXi-v. NSX הוא NSX – אין הבחנה מצד הרישוי, מכיוון שהגרסאות של הרישיון הן זהות גם.

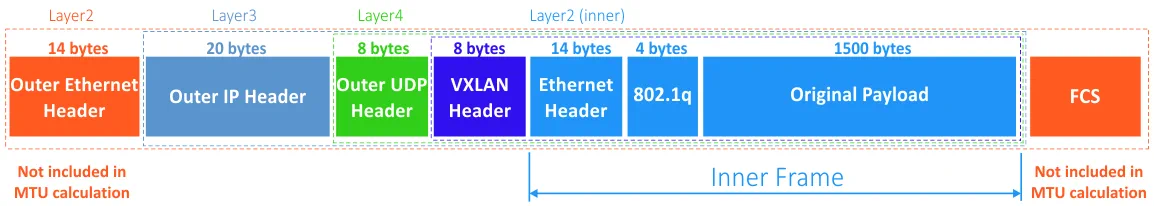

אנקפסולציה של Overlay

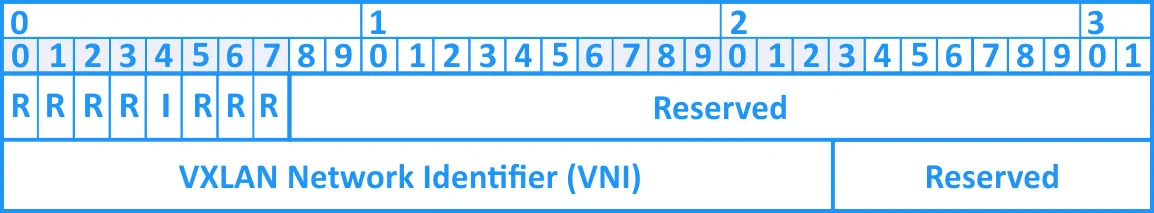

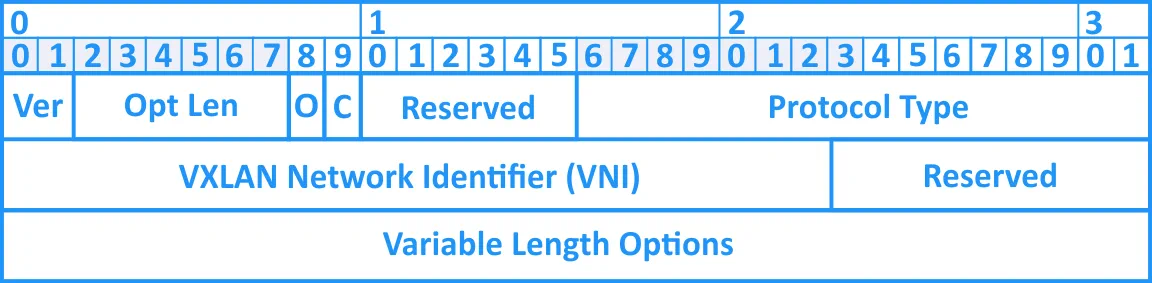

הכותרת של VXLAN מורכבת מהחלקים הבאים.

8 ביטים משמשים לדגלים. הדגל I חייב להיות מוגדר כ־1 על מנת להפוך את זיהוי הרשת VXLAN (VNI) לחוקי. הביטים האחרים 7 הם שדות R המוקצים וחייבים להיות מוגדרים כאפס בעת השידור. השדות R המוגדרים כאפס מתעלמים מהם בעת קבלתם. מזהה רשת VXLAN (VNI) הידוע גם בשם מזהה מקטע VXLAN הוא ערך בגודל 24 ביטים המשמש לקביעת הרשת החפצית המכסה לתקשורת בין מכונות וירטואליות.

שדות שמורות (24 ביטים ו־8 ביטים) חייבות להיות מוגדרות כאפס ונתעלמות בעת קבלתן.

GENEVE. כותרת ה־GENEVE דומה מאוד ל־VXLAN וכוללת את המבנה הבא:

ישנם אפשרויות אורך משתנה המקיימות את האפשרות ליישום חדשנות עתידית.

- גודל כותרת ה־GENEVE משתנה.

NSX-T משתמש ב־GENEVE ( GE nericN EtworkV irtualizationE ncapsulation) כפרוטוקול טונלינג השומר על יכולות הפעלה מקובלות הזמינות ב־NICs (בקרי ממשק רשת) לביצועים הטובים ביותר. ניתן להוסיף מטאדאטה נוספת לכותרות חפציות וזו מאפשרת שיפור בהבדלי ההקשר לעיבוד מידע כגון תלמטריה קצה-אקצה, מעקב אחר נתונים, הצפנה, אבטחה וכו'. במטאדאטה נוספת נקראת TLV (Type, Length, Value). ה־GENEVE פותח על ידי VMware, Intel, Red Hat ו־Microsoft. ה־GENEVE מבוסס על הרעיונות הטובים ביותר של פרוטוקולי ההטבלה VXLAN, STT ו־NVGRE. - מזהה רשת VXLAN (VNI) שנודע גם כמזהה רצועת VXLAN הוא ערך בגודל 24 ביטים המשמש לקביעת הרשת המצפונת האישית המשמשת לתקשורת בין מכונות וירטואליות.

- שדות שמורים (24 ביטים ו-8 ביטים) חייבים להיות מוגדרים כאפס ולהתעלם מהם בעת קבלתם.

A size of the VXLAN header is fixed and is equal to 8 bytes. Using Jumbo frames with MTU set to 1600 bytes or more is recommended for VXLAN.

GENEVE. כותרת ה-GENEVE דומה מאוד ל-VXLAN ומכילה את המבנה הבא:

- A compact tunnel header is encapsulated in UDP over IP.

- A small fixed tunnel header is used to provide control information, as well as a base level of functionality and interoperability.

- אפשרויות באורך משתנה זמינות לממש חדשנות בעתיד.

גודל כותרת ה-GENEVE הוא משתנה.

NSX-T משתמשת ב-GENEVE (הצפנת רשת וירטואלית גנרית) כפרוטוקול טנולה השומר על יכולות ההעברה המסורתיות הזמינות ב-NICs (בקרי ממשק רשת) לביצועים הטובים ביותר. ניתן להוסיף מטא-נתונים נוספים לכותרות המצפונת ולשפר את ההבדל בהקשר לעיבוד מידע כגון טלמטריה קצה-אל-קצה, מעקב אחר נתונים, הצפנה, אבטחה וכו'. בשכבת ההעברה של המידע. מידע נוסף במטא-נתונים נקרא TLV (סוג, אורך, ערך). GENEVE פותח על ידי VMware, Intel, Red Hat ו-Microsoft. GENEVE מבוסס על הרעיונות הטובים ביותר של פרוטוקולי ההצפנה VXLAN, STT ו-NVGRE.

ערך ה-MTU עבור מסגרות ג'מבו חייב להיות לפחות 1700 בתים כאשר משתמשים בהצפנת GENEVE שנגרמת משדה המטא-נתונים הנוסף באורך משתנה לכותרות GENEVE (נעשה שימוש ב-MTU 1600 או יותר עבור VXLAN כפי שאתה זוכר).

NSX-v ו-NSX-T אינם תואמים עקב ההבדל בהצפנת המצפונת המסביר בסעיף זה.

רשתות שכבת-2

עכשיו אתה יודע איך מתבצע חבילת האנקפסולציה של שכבת 2 של מסגרת איתרנט וירטואלית מעל רשתות IP, לכן, הגיע הזמן לחקור את מימוש הרשתות שכבת 2 הווירטואליות עבור NSX-v ו-NSX-T.

צמתי תחבורה ומתגים וירטואליים

צמתי התחבורה והמתגים הוירטואליים מייצגים רכיבי העברת הנתונים של NSX.

צומת תחבורה (TN) הוא התקן התואם ל-NSX המשתתף בהעברת התנודות ובצירוף הרשת של NSX. כדי שצומת יוכל לשמש כצומת תחבורה, יש לוודא שהוא מכיל מתג מארח.

NSX-v מחייבת שימוש במתג וירטואלי מבוצע באמצעות vSphere כפי שנהוג ב-vSphere. מתגים וירטואליים סטנדרטיים אינם יכולים לשמש ב-NSX-v.

NSX-T מניחה שעליך להקים מתג וירטואלי מבוצע באמצעות N-VDS. ניתן להשתמש ב-Open vSwitches (OVS) עבור מארחי KVM וב-VMware vSwitches עבור מארחי ESXi למטרה זו.

N-VDS (virtual distributed switch that is previously known as a hostswitch) is a software NSX component on the transport node, that performs traffic transmission. N-VDS is the primary component of the transport nodes’ data plane that forwards traffic and owns at least one physical network interface controller (NIC). NSX Switches (N-VDS) of the different transport nodes are independent but can be grouped by assigning the same names for centralized management.

על הסבים ESXi, ה-N-VDS מיושם באמצעות המתג המתואם ל-vSphere מתוך מודול ה-NSX-vSwitch שמוטען לליבת הסב. על הסבים KVM, המתג מארח מיושם על ידי מודול ה-Open-vSwitch (OVS).

אזורי תחבורה זמינים עבור שני ה-NSX-v וה-NSX-T. אזורי התחבורה מגדירים את גבולות חלוקת הרשתות הלוגיות. כל אזור תחבורה מקושר ל-NVDS שלו. אזורי התחבורה עבור NSX-T אינם מקושרים לאשכולות.

קיימים שני סוגים של אזורי תחבורה עבור VMware NSX-T עקב אנקפסולציית GENEVE: אוברליי או VLAN. בנוגע ל-VMware NSX-v, אזור תחבורה מגדיר את גבולות החלוקה של VXLAN בלבד.

מצבי שכפול מתג לוגי

כאשר שני מכונות וירטואליות המתגוררות על מארחים שונים תקשרו ישירות, נתוני התקשורת באוניקאסט מועברים במצב מאולץ בין שתי כתובות IP שייך למפנה שמוקצה להיפרווייזורים ללא צורך בשטיפת רשת. לפעמים, נתוני תעבורת הרשת שכבת-2 שמוצאים ממכונת וירטואל חייבים להיות משוטפים באותו אופן כמו תעבורת שכבת-2 ברשתות פיזיות מסורתיות, לדוגמה, אם שולח לא מכיר את כתובת ה-MAC של ממשק הרשת היעד. זה אומר שאותה תעבורת (שידור, ביחיד, רב-שידור) חייבת להישלח אל כל ה-VM המחוברות לאותו מתג לוגי. אם ה-VM מתגוררות על מארחים שונים, נתוני התעבורת חייבים להיות משוכפלים לאותם מארחים. תעבורת שידור, ביחיד ורב-שידור נקראת גם תעבורת BUM.

בואו נראה את ההבדל בין מצבי השכפול עבור NSX-v ו-NSX-T.

NSX-v תומך במצב אוניקאסט, במצב רב-שידור ובמצב היברידי.

NSX-T תומך במצב אוניקאסט עם שתי אפשרויות: שכפול בשתי רמות היררכיות (מאופטימלי, זהה ל-NSX-v) ושכפול בראש (לא מאופטימלי).

ניכוס ARP מפחית את כמות תעבורת השידורי ARP הנשלחת ברשת וזמינה עבור מצבי שכפול אוניקאסט והיברידי. לכן, ניכוס ARP זמין גם עבור NSX-v ו-NSX-T.

כאשר VM1 שולחת בקשת ARP כדי לדעת את כתובת ה-MAC של VM2, הבקשת ARP מובלעת על ידי המתג הלוגי. אם למתג כבר יש רשומת ARP עבור ממשק הרשת היעד של VM2, התגובה ל-ARP נשלחת אל VM1 על ידי המתג. אחרת, המתג שולח את בקשת ה-ARP לבקר NSX. אם לבקר NSX יש את המידע על קישור IP של VM ל-MAC, הבקר שולח את התגובה עם הקישור ואז המתג הלוגי שולח את התגובה ל-ARP אל VM1. אם אין רשומת ARP בבקר NSX, אז הבקשה ל-ARP משודרת מחדש במתג הלוגי.

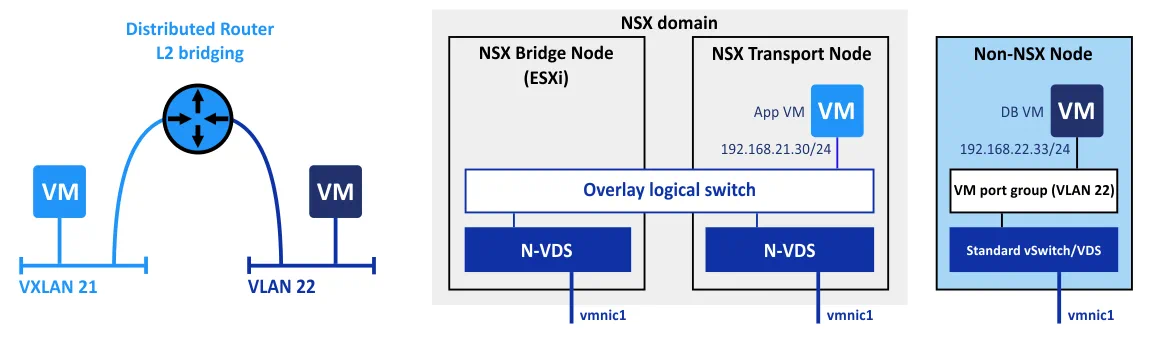

הניתוק של שכבה 2 של NSX

הניתוק של שכבה 2 מועיל להעברת עומסי עבודה מרשתות overlay ל-VLANs, או לפיצול תת-רשתות בין עומסי עבודה פיזיים ווירטואליים.

NSX-v: תכונה זו עובדת ברמת הליבה של האיפוטיזור שבו מריץ VM לשליטה.

NSX-T: מופעל צומת גשר NSX נפרד למטרה זו. ניתן להרכיב צמתים של גשר NSX לאשכולות כדי לשפר את סבילות הטעות של הפתרון כולו.

ב-VM של NSX-v לשליטה, נעשה שימוש בתוכנית ה-High Availability (HA) למימוש רדונדנציה. עותק אחד של VM פעיל והעותק השני של VM במצב המתנה. אם ה-VM הפעילה נכשלת, זה יכול לקחת זמן מה להחליף VMs ולטעון את VM הממתינה על ידי הפיכתה לפעילה. ל-NSX-T אין את החסרון הזה, מאחר שמשמש אשכול טולרנטי לטעויות במקום התוכנית הפעילה/הממתינה ל-HA.

דגם הניתוב

במקרים שבהם אתה משתמש ב-VMware NSX, משתמשים במונחים הבאים:

תעבורת מזרח-מערב מתייחסת להעברת נתונים ברשת בתוך מרכז הנתונים. שם זה משמש לסוג מסוים זה של תעבורת מאחר שקווים אופקיים בתרשימים כללית מצביעים על תעבורת רשת אזורית (LAN).

תעבורת צפון-דרום מתייחסת לתעבורת שרת-לקוח או תעבורה שנעה בין מרכז הנתונים ומיקום מחוץ למרכז הנתונים (רשתות חיצוניות). קווים אנכיים בתרשימים כללית מתארים נפח זה של תעבורת רשת.

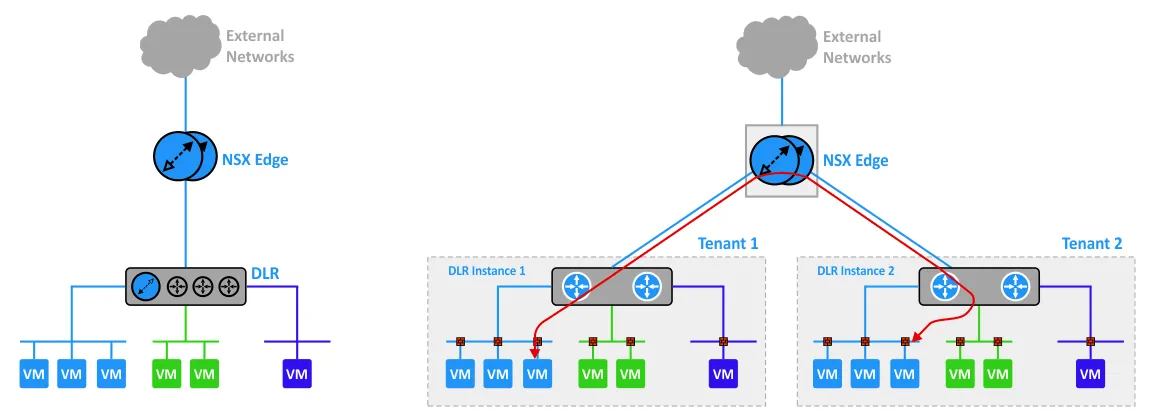

מנוהל מפוצל לוגי (DLR) הוא נתיבת וירטואלית שיכולה להשתמש בנתיבים סטטיים ופרוטוקולי ניתוב דינמיים כגון OSPF, IS-IS או BGP.

שוכר מתייחס ללקוח או ארגון שמקבל גישה לסביבה מוגנת ומבודדת שמסופקת על ידי ספק שירותים ניהולי (MSP). ארגון גדול יכול להשתמש בארכיטקטורת מרובי-שוכרים על ידי עיון בכל מחלקה כשוכר יחיד. VMware NSX יכול להיות מועיל במיוחד לספק תשתית כשירות (IaaS).

ניתוב ב-NSX-v

NSX עבור vSphere משתמש ב-DLR (נתיבת לוגית מפוצלת) וניתוב מרכזי. יש מודול ניתוב בליבת המפעיל על כל היפרוויזור בו מתבצע ניתוב בין ממשקים לוגיים (LIFs) על הנתיבת המפוצלת.

נביא לדוגמה, לדוגמה, את סכמת הניתוב הטיפולית ל-NSX-v, כאשר יש לך סט של שלושה קטעים: מכונות רצות מסדי נתונים, מכונות רצות שרתי אפליקציה ומכונות רצות שרתי אינטרנט. מכונות מקטעים אלה (כחול שמיים, ירוק וכחול כהה) מחוברות לנתיבת לוגית מפוצלת (DLR) שמחוברת בתורה לרשתות חיצוניות דרך שערי קצה (NSX Edge).

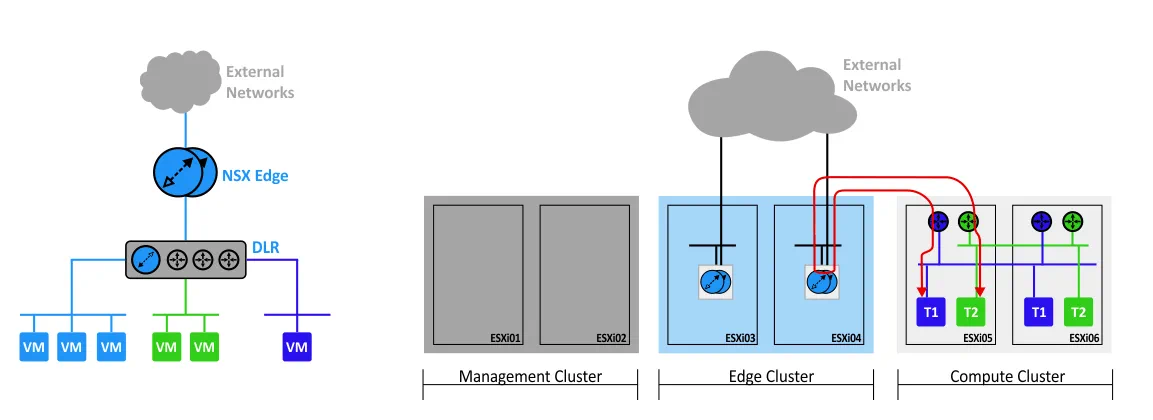

אתה יכול גם לראות את מערכת הפעולה על פי התרשים שבו מרכיבים מחולקים לאשכולות: אשכול הניהול, אשכול הקצה ואשכול החישוב. בדוגמה זו, כל אשכול משתמש ב־2 מארחי ESXi. אם שני מכונות וירטואליות רצות על אותו מארח ESXi אך שייכות לרשתות שונות, התעבורה עוברת דרך שער ה־NSX Edge שממוקם על מארח ESXi אחר באשכול הקצה. לאחר הניתוב, התעבורה הזו חייבת להיות מועברת חזרה למארח ESXi שעליו המכונות המקור והיעד רצות.

המסלול של התעבורת הינו לא אופטימלי במקרה זה. היתרונות הזמינים לניתוב מבוזר במודל רב־שוכרים עם שערי קצה לא ניתן להשתמש בהם, תוצרת זמן איחור גדול יותר לתעבורת הרשת שלך.ניתוב ב־NSX-T

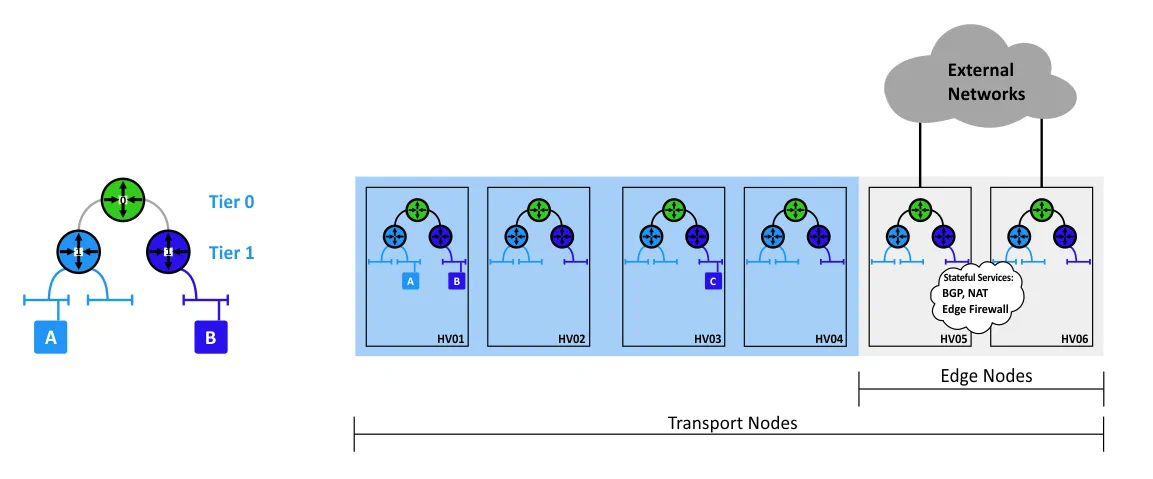

NSX-T משתמשת במודל ניתוב מבוזר בשני רמות כדי לפתור את הבעיות המובנות בקודם. שני Tier0 ו־Tier1 נוצרים על הצמתי תחבורה, האחרון מהם אינו נחוץ, אך הוא מיועד לשיפור סקאלביליות.

התעבורה מועברת על ידי שימוש במסלול האופטימלי ביותר, כאשר הניתוב נעשה בהמיר ESXi או KVM עליו רצות המכונות הוירטואליות. המקרה היחיד שבו חייב להיות משמש נקודת קביעות של ניתוב הוא בעת התחברות לרשתות חיצוניות. קיימים צמתי קצה נפרדים המוטבעים על שרתים שרצים מארחי וירטואליזציה.

שירותים נוספים כמו BGP, NAT, וגישה לצמתים יכולים להיות מופעלים על הצמתים החיצוניים, אשר בתורם יכולים להיות משולבים לקבוצה לשיפור זמינות. בנוסף, NSX-T מספקת זיהוי כשלים מהיר יותר. במונחים פשוטים, הדרך הטובה ביותר להפצת ניתוב היא ניתוב בתוך התשתית הווירטואלית.

NSX-T משתמש בדגם ניתוב מבוזר בשני רמות לפתרון בעיות שנסברו לעיל. גם Tier0 ו-Tier1 נוצרים על צמתי ההעברה, כאשר האחרון מהם אינו נחוץ, אך מיועד לשיפור הקידמות.

תעבורת מועברת באמצעות הנתיב האופטימלי ביותר, כאשר אז ניתוב מבוצע על ההיפרווייזור ESXi או KVM בו ה-VMs פועלים. המקרה היחיד בו יש להשתמש בנקודת קידום קבועה הוא בעת התחברות לרשתות חיצוניות. צמתי קצה נפרדים מוצבים על שרתים המפעילים היפרווייזורים.

שירותים נוספים כגון BGP, NAT וגישה לצד הקיר יכולים להיות מופעלים על צמתי קצה, שיכולים להתאחד לאשף לשיפור זמינות. בנוסף, NSX-T מספק גילוי כשלים מהיר יותר. במונחים פשוטים, הדרך הטובה ביותר להפצת ניתוב היא ניתוב בתוך התשתית הווירטואלית.

כתובות IP עבור רשתות וירטואליות

כאשר אתה מגדיר NSX-v, עליך לחבר תוכנית של כתובות IP בתוך קטעי NSX. צמתי המעבר הלוגיים שמחברים בין DLRs ו-Edge gateways צריכים גם להיות מוסיפים במקרה זה. אם אתה משתמש במספר גבוה של Edge gateways, עליך לחבר את תוכנית הכתובות IP לקטעים המחוברים על ידי צמתי הקצה הללו.

NSX-T, מאידך, אינו דורש את הפעולות הללו. כל קטעי הרשת בין Tier0 ל-Tier1 מקבלים כתובות IP באופן אוטומטי. לא משתמשים בפרוטוקולי ניתוב דינמיים—במקום זאת, משתמשים בנתיבים סטטיים ומערכת מחברת את הרכיבים באופן אוטומטי, מה שהופך את התצורה לקלה יותר; אין צורך להוציא הרבה זמן בתכנון כתובות IP עבור רכיבי הרשת (מעבר).

שילוב עבור בדיקת תנועה

NSX-v מעניק שילוב עם שירותים של ארגונים שלישיים כמו אנטיוירסיסים ללא סוכנים, מחסום מתקדם (מחסומי דורשנים), מערכות זיהוי התקף (IDS), מערכות מניעה התקפים (IPS) וסוגים אחרים של שירותי בדיקת תנועה. השילוב עם סוגים התנועה המצויינים האלה מבצע בעזרת שכבת הקרנל של ההיפוויזור בעזרת רשת התקשורת המוגנת VMCI (Virtual Machine Communication Interface).

NSX-T לא מעניק את היכולות האלה בעולם.

אבטחה

מחסומים מבנים מודבקים ברמת הקרנל ניתנים לתצורה עבור NSX-v וNSX-T, הם פועלים ברמת האדapter המדומה למחשב הולך על הסוכנים. אפשרויות בטחון עבור הסוכנים זמינות עבור שני סוגי NSX, אבל אפשרות "מגבלת בהיצע התנועה הברודקס והמולטיקס" זמינה רק עבור NSX-T.

NSX-T מאפשר לך ליישם דיקוטים באופן יותר פורםי, מה שיוצא בעזרתו בשימוש בנקודות מידע הגיוניות יותר. לדוגמה, אתה יכול ליישם דיקוטים על פי אובייקטים הבאים: מערך המדידה הלוגי, פורט המדידה הלוגי, NSGroup. תכונה זו יכולה להיות משמשת להפחית את התצורה של ערימות הדיקוטים על מנת השגת רמות גבוהות יותר של יעילות והתאמה. אתה יכול גם לחסוך חלל בסקל ומספרי הסר הדי

התהליך של יצירה ויישום הכללים דומה מאוד עבור NSX-v ו-NSX-T. ההבדל הוא שהמדיניות שנוצרה עבור NSX-T נשלחת לכל הבקרים שבהם הכללים מומרים לכתובות IP, בעוד שב-NSX-v, המדיניות מועברת מיד לשמירת כבלי האש של vShield (VSFWD).

NSX-v vs NSX-T – טבלת השוואה

עכשיו שאתה מוכר ביכולות המעניינות ביותר של VMware NSX, בוא נסכם את התכונות העיקריות של NSX-v ו-NSX-T שנחקרו בפוסט הבלוג הזה ונשווה אותם בטבלה.

NSX-v הוא הפתרון המיטבי ביותר אם אתה משתמש בסביבת vSphere בלבד, בעוד ש-NSX-T יכול להיות בשימוש לא רק עבור vSphere אלא גם עבור פלטפורמות וירטואליזציה כמו KVM, Docker, Kubernetes ו-OpenStack במסגרת בניית רשתות וירטואליות. אין תשובה יחידה לשאלת איזה סוג של NSX הוא יותר טוב. האם עליך להשתמש ב-NSX-v או ב-NSX-T תלוי בצרכים שלך ובתכונות הניתנות על ידי כל סוג של NSX.

מדיניות הרישוי של NSX מותאמת למשתמש – עליך רק לרכוש רישיון NSX אחד, ללא קשר לסוג ה-NSX שתשתמש בו. מאוחר יותר תוכל להתקין NSX-T בסביבת NSX-v או להיפך, לפי הצרכים שלך, ולהמשיך להשתמש ברישיון ה-NSX היחיד שלך.

באפשרותך לבנות מרכז נתונים המוגדר בתוכנה עם VMware באמצעות הפתרון NSX. VMware מספקת לך תכונות אשכולות כדי להבטיח המשך פעולה, זמינות גבוהה ועמידות בפני תקלות, אך גיבוי VM לא יהיה סימן לעודף. גבה באופן קבוע את ה-VMs הייצוריים שלך הקשורים לפרויקטים שונים ואת ה-VMs הפועלים כרכיבי VMware vSphere ו-VMware NSX (כמו vCenter, NSX Manager, NSX Controller, NSX Edge) כדי להגן על הנתונים שלך. גיבוי ושילוב של NAKIVO יכול לעזור לך ליצור את הגיבוי של VMware בדרך אמינה ויעילה גם אם אתה משתמש באשכולות.

מסקנה

NSX-v היא הפתרון האופטימלי ביותר אם אתה משתמש בסבירה רק, בעוד ש-NSX-T יכולה להיות בשימוש לא רק עבור סבירה אלא גם עבור KVM, Docker, Kubernetes, ופלטפורמות וירטואליזציה של OpenStack במסגרת בניית רשתות וירטואליות. אין תשובה יחידה לשאלה איזה סוג של NSX עדיף. האם עליך להשתמש ב-NSX-v או ב-NSX-T תלוי בצרכים שלך ובתכונות שמספק כל סוג של NSX.

מדיניות הרישוי של NSX ידידותית למשתמש – עליך רק לקנות רישיון NSX אחד, ללא קשר לסוג ה-NSX שתשתמש בו. מאוחר יותר תוכל להתקין את NSX-T בסבירה NSX-v או להיפך, תלוי בצרכיך, ולהמשיך להשתמש ברישיון NSX יחיד שלך.

באפשרותך לבנות מרכז נתונים מוגדר בתוכנה בעזרת הפתרון NSX של VMware. VMware מספקת לך תכונות אשכולות כדי להבטיח המשך פעולה, זמינות גבוהה, ועמידות תקלות, אך גיבויי VM לא יהיה צעד מיותר.

גבוי באופן קבוע את ה-VMים של הייצור שקשורים לפרוייקטים שונים ול-VMים הרצים כרכיבים של VMware vSphere ו-VMware NSX (כגון vCenter, NSX Manager, NSX Controller, NSX Edge) כדי להגן על הנתונים שלך. NAKIVO Backup & Replication יכולה לעזור לך ליצור את הגיבוי של VMware בדרך אמינה ויעילה גם אם אתה משתמש באשכולות.

Source:

https://www.nakivo.com/blog/nsx-v-vs-nsx-t-comprehensive-comparison/