Sécuriser les e-mails Office 365 : meilleures pratiques / prévention des menaces. Les attaques via les communications par e-mail restent l’un des types d’attaques cybernétiques les plus courants, il est donc essentiel de sécuriser les communications par e-mail pour les administrateurs informatiques. Cet article se concentre sur les meilleures pratiques et les stratégies de prévention des menaces pour sécuriser les communications par e-mail Microsoft 365. De la prévention du spam et du phishing à l’usurpation d’identité et à la prévention de la perte de données, nous examinons des mesures complètes pour renforcer votre infrastructure e-mail.

Remarque : la disponibilité des outils décrits dépend de votre type d’abonnement (les fonctionnalités les plus avancées nécessitent Defender for Office 365 Plan 2 ou des licences Microsoft 365 E5) et de votre infrastructure (certains outils ne fonctionneraient pas pour les boîtes aux lettres sur site dans le cadre de déploiements hybrides).

Poursuivons avec la suite de l’article sur la sécurisation des e-mails Office 365 : meilleures pratiques / prévention des menaces.

Meilleures pratiques en matière de prévention du spam et du phishing

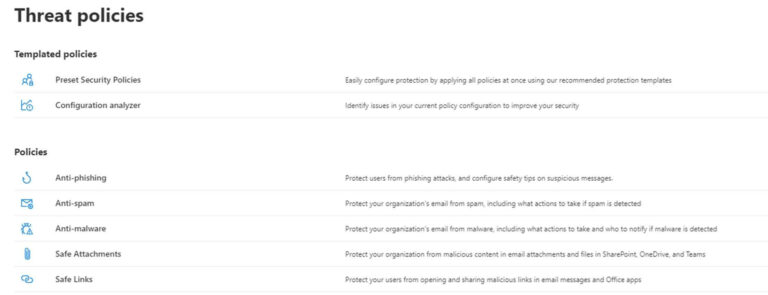

La première étape pour sécuriser le flux de messagerie Microsoft 365 consiste à configurer les politiques de menace. Elles se trouvent dans le portail Microsoft 365 Defender dans la section Mail & Collaboration, sous Politiques & règles > Politiques de menace.

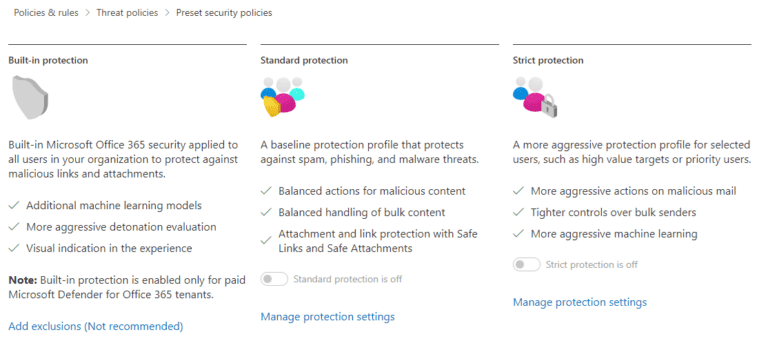

Utilisez l’une des politiques prédéfinies (Standard ou Strict), ou personnalisez-les en fonction de vos besoins. La Politique stricte est plus agressive et met en quarantaine plus de messages. Ces politiques sont attribuées au niveau de l’utilisateur et la politique Strict est généralement attribuée aux utilisateurs les plus sensibles, tandis que la politique Standard est attribuée à tous les autres. La comparaison de ces politiques se trouve dans le portail de documentation Microsoft.

Ou, vous pouvez créer des politiques personnalisées. Il existe 3 politiques disponibles pour la protection du flux de messagerie : anti-spam, anti-logiciels malveillants et anti-hameçonnage. Elles comprennent divers filtres, actions et paramètres de notification. Plus d’informations se trouvent ici : Paramètres recommandés pour la sécurité d’EOP et de Microsoft Defender pour Office 365. La bonne pratique est de créer plusieurs politiques différentes et d’attribuer les plus strictes aux boîtes aux lettres les plus susceptibles d’être attaquées (par exemple, les boîtes aux lettres disponibles dans la page Contacts de votre site web d’entreprise).

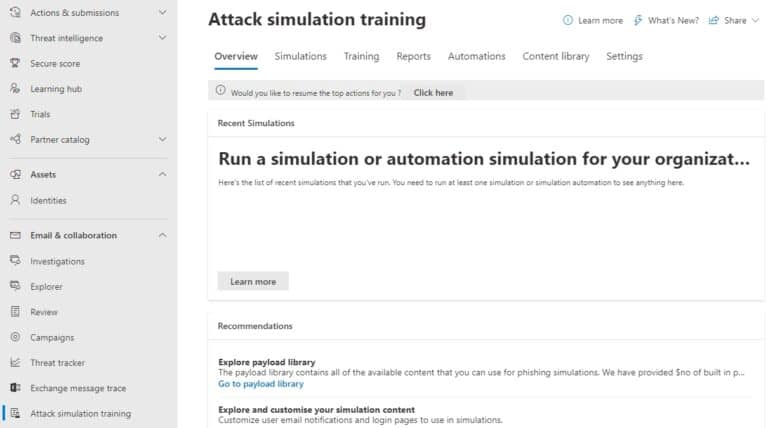

Pendant la planification de la prévention du phishing, il est important de comprendre qu’aucun outil ne garantit une protection à 100 %. La sensibilisation des utilisateurs contribue à assurer la sécurité de votre infrastructure. Informez les utilisateurs du danger d’ouvrir les pièces jointes et les liens envoyés par des expéditeurs inconnus. Microsoft 365 contient un outil intégré appelé Formation à la simulation d’attaque qui est utilisé pour simuler différents types d’attaques de phishing afin de sensibiliser les employés. Plus de détails sur cet outil sont disponibles ici Commencez à utiliser la formation à la simulation d’attaque. D’après mon expérience, la formation des utilisateurs est le moyen le plus efficace de se protéger contre le phishing. Si vous n’avez pas de budget pour cela, envisagez des outils tiers (le plus populaire est Knowbe4).Lire aussi Collaboration sécurisée dans Office 365 : Gérer le partage externe et l’accès aux invités

Pendant la planification de la prévention contre le hameçonnage, il est important de comprendre qu’aucun outil ne fournit une protection garantie à 100 %. La sensibilisation des utilisateurs contribue à assurer la sécurité de votre infrastructure. Tenez les utilisateurs informés du danger d’ouvrir les pièces jointes et les liens envoyés par des expéditeurs inconnus. Microsoft 365 contient un outil intégré appelé Formation à la simulation d’attaque qui est utilisé pour simuler différents types d’attaques de hameçonnage afin d’éduquer les employés. Plus de détails sur cet outil sont disponibles ici Commencez à utiliser la formation à la simulation d’attaque. D’après mon expérience, la formation des utilisateurs est le moyen le plus efficace de se protéger contre le hameçonnage. Si vous ne disposez pas d’un budget pour cela, envisagez des outils tiers (le plus populaire étant Knowbe4).

Meilleures pratiques de prévention du spoofing

Le spoofing (usurpation du domaine d’envoi) est la méthode courante utilisée par les spammeurs pour tromper les utilisateurs et les inciter à ouvrir le fichier ou le lien malveillant. Il incombe à l’administrateur informatique de prévenir l’usurpation de votre domaine et d’empêcher la livraison d’e-mails usurpant d’autres domaines. Microsoft 365 propose plusieurs outils pouvant être utilisés à cette fin.

Avertir les utilisateurs des expéditeurs externes

Pour protéger les utilisateurs contre le spoofing, veillez à activer les messages d’avertissement concernant les expéditeurs externes. Utilisez la cmdlet PowerShell Get-ExternalInOutlook (le module PowerShell Exchange Online est requis) pour afficher l’état actuel de la configuration, et Set-ExternalInOutlook pour le modifier. Lorsqu’il est activé, Outlook affiche une bannière avertissant l’utilisateur que l’expéditeur du message est externe, ce qui permet d’identifier l’expéditeur malveillant.

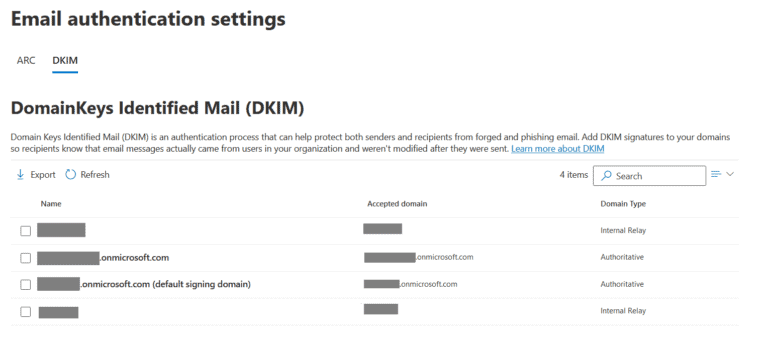

Configurer la validation des e-mails

La mise en place d’une validation appropriée des e-mails aide à autoriser l’expéditeur et protège votre domaine contre le spoofing. Les normes couramment utilisées pour vérifier un domaine sont SPF, DKIM et DMARC ; idéalement, vous devriez utiliser les trois.

SPF est le plus important, c’est un enregistrement DNS TXT qui contient des informations sur les expéditeurs légitimes qui peuvent envoyer des messages en utilisant votre nom de domaine. Par exemple, si vous utilisez uniquement Microsoft 365 pour la communication par e-mail, l’enregistrement devrait ressembler à « v=spf1 include:spf.protection.outlook.com -all », ce qui signifie que seul Microsoft 365 peut envoyer des messages en utilisant votre domaine. Une mauvaise configuration courante qui peut entraîner l’usurpation de votre domaine :

- Utilisation de l’échec souple (« ~all ») au lieu de l’échec dur (« -all »).

- Ajout d’entrées supplémentaires à l’enregistrement (par exemple « A » – adresse IPv4 de l’enregistrement A DNS du domaine, « MX » – adresse IPv4 de l’enregistrement MX DNS du domaine, « ip4:xx.xx.xx.xx » – adresse IPv4 personnalisée, etc.). Spécifiez uniquement les entrées nécessaires, pas « au cas où ».

Cependant, l’ajout d’entrées supplémentaires à l’enregistrement SPF peut être nécessaire dans plusieurs scénarios :

- Plusieurs systèmes de messagerie électronique sont utilisés pour envoyer des messages électroniques en utilisant votre domaine.

- Une passerelle de messagerie électronique tierce est utilisée pour le routage des messages.

- Envoi direct SMTP ou relais SMTP sont utilisés pour la livraison de messages à partir de certaines applications/appareils.

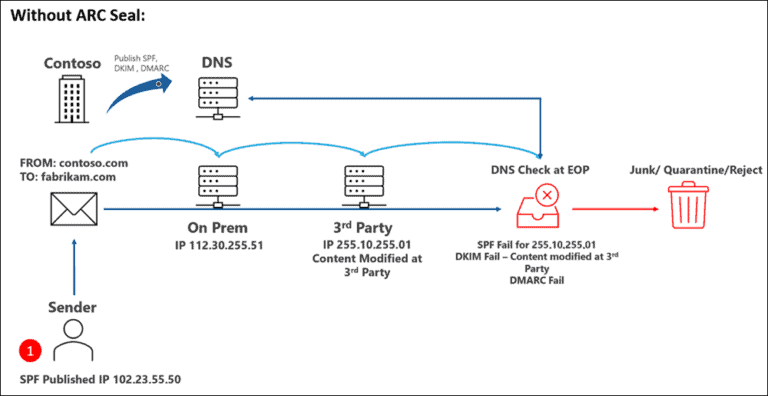

Une autre chose à considérer lors de la planification de la validation des e-mails est le routage du flux de messagerie. Si les messages envoyés sont traités et modifiés par un autre système de messagerie électronique (par exemple, une solution de prévention de la perte de données sur site) avant d’être livrés, l’en-tête du message est modifié de sorte que l’adresse de l’expéditeur et la signature DKIM deviennent invalides, ce qui entraîne un échec de la validation de l’e-mail.Dans ce scénario, la fonction Authenticated Received Chain (ARC) doit être configurée dans le portail Microsoft 365 Defender. Elle permet aux administrateurs de configurer d’autres systèmes de messagerie électronique comme des scelleurs ARC tiers de confiance et d’améliorer la capacité de distribution.

Utilisation des signatures numériques

Assurez-vous de l’authentification du message et de la non-répudiation – signature numérique du message à l’aide de Secure/Multipurpose Internet Mail Extensions (S/MIME). Il utilise des certificats pour signer (et chiffrer, si nécessaire) le message afin de confirmer l’identité de l’expéditeur. Il nécessite un certificat individuel pour chaque utilisateur et est généralement utilisé avec une autorité de certification interne. Plus d’informations disponibles sur le portail de documentation Exchange Online.Lire également Utilisez l’outil de reporting Office 365 par InfraSOS

Lorsque SPF et DKIM sont en place, le Domain-based Message Authentication, Reporting and Conformance (DMARC) peut être configuré. Les en-têtes d’e-mail contiennent 2 attributs qui définissent l’adresse de l’expéditeur – MailFrom et From. L’enregistrement SPF aide uniquement à authentifier l’adresse MailFrom, ce qui donne l’opportunité de falsification aux acteurs malveillants. L’enregistrement TXT DMARC aide à combler cette vulnérabilité en autorisant l’attribut From de l’en-tête. Pour former le contenu de l’enregistrement, suivez les instructions de la documentation Microsoft.

Routage du flux de messagerie

Une autre chose à considérer lors de la planification de la validation des e-mails est le routage du flux de messagerie. Si les messages envoyés sont traités et modifiés par un autre système de messagerie (par exemple, une solution de prévention de la perte de données sur site) avant d’être livrés, l’en-tête du message est modifié, de sorte que l’adresse de l’expéditeur et la signature DKIM deviennent invalides, ce qui entraîne un échec de la validation des e-mails.

Dans ce scénario, la fonction Authenticated Received Chain (ARC) doit être configurée dans le portail Microsoft 365 Defender. Elle permet aux administrateurs de configurer d’autres systèmes de messagerie comme des scelleurs ARC tiers de confiance et d’améliorer la délivrabilité.

Assurez-vous l’authentification du message et la non-répudiation – signature numérique du message en utilisant les Extensions de messagerie Internet sécurisées / multipurpose (S/MIME). Il utilise des certificats pour signer (et crypter, si nécessaire) le message afin de confirmer l’identité de l’expéditeur. Il nécessite un certificat individuel pour chaque utilisateur et est généralement utilisé avec une autorité de certification interne. Plus d’informations disponibles sur le portail de documentation Exchange Online.

Pratiques recommandées en matière de prévention de la perte de données

Utilisez le cryptage numérique. La manière la plus efficace de garantir la confidentialité des e-mails est de crypter le message – afin qu’il ne puisse être déchiffré que par le destinataire prévu. Microsoft 365 prend en charge 3 méthodes de cryptage : Cryptage du message Microsoft Purview, S/MIME et Gestion des droits d’information (IRM). Comparez-les ici.

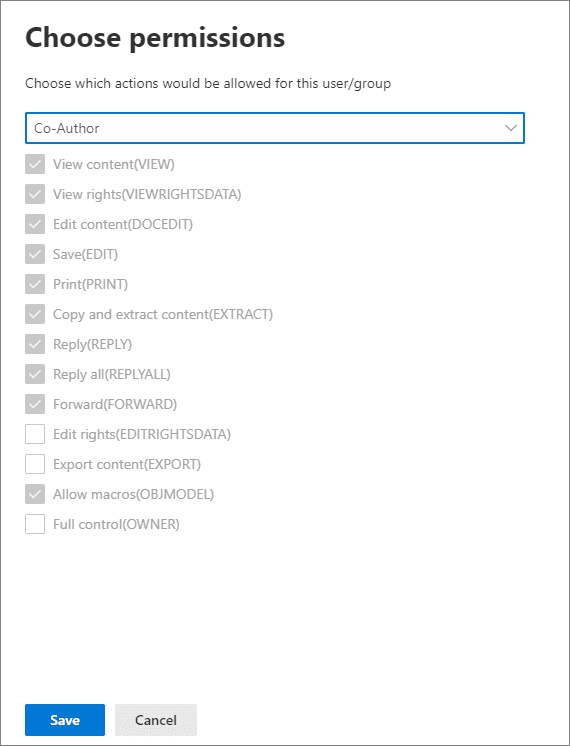

Appliquer des restrictions d’utilisation des données. Dans ce cas, vous devez déployer l’IRM – la solution permet de configurer le contrôle sur le message après son envoi. Lorsque l’IRM est mis en place, vous créez des étiquettes de sensibilité qui restreignent l’utilisation des données – par exemple, empêcher les données des messages électroniques d’être modifiées ou imprimées. La liste des autorisations disponibles est ici.

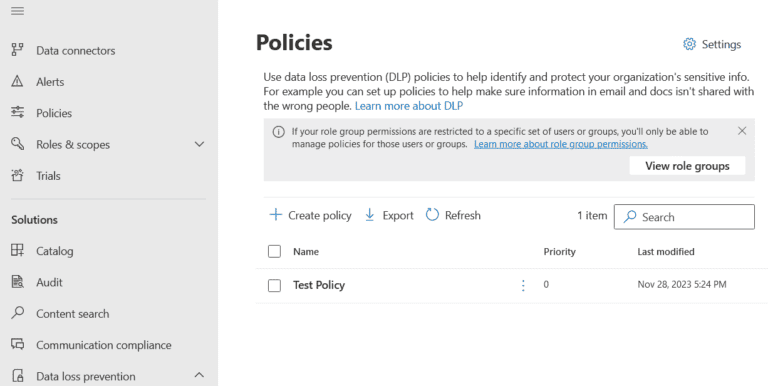

Utilisez la prévention de la perte de données Microsoft Purview. Une autre fonctionnalité pour éviter les fuites de données est les politiques de prévention de la perte de données (DLP), qui peuvent être configurées dans le portail Microsoft Purview, sous Solutions > Prévention de la perte de données. Les politiques veillent à ce que les données sensibles ne quittent pas l’entreprise : les règles DLP analysent le contenu des e-mails et exécutent les actions configurées en cas de découverte d’informations confidentielles. Par exemple, une organisation médicale configure des politiques DLP pour bloquer tous les messages sortants contenant des informations médicales confidentielles afin d’éviter les fuites de données.

Autres pratiques de prévention des menaces

Utiliser une configuration d’envoi SMTP sécurisée.

Si vous devez utiliser Microsoft 365 pour envoyer des messages SMTP à partir de vos applications ou de vos périphériques multifonctions, vous avez trois options : l’envoi de client SMTP, l’envoi direct et le relais SMTP, comme décrit ici. Assurez-vous d’utiliser l’envoi de client SMTP chaque fois que cela est possible, car il authentifie l’expéditeur au niveau de la boîte aux lettres et est considéré comme le moyen le plus sécurisé d’envoyer des messages. Si votre appareil ne prend pas en charge l’envoi autorisé (ce qui est très rare de nos jours), utilisez le relais SMTP. Lors de la configuration du connecteur pour le relais, utilisez l’authentification par certificat, car elle est plus fiable que les connexions basées sur des adresses IP.

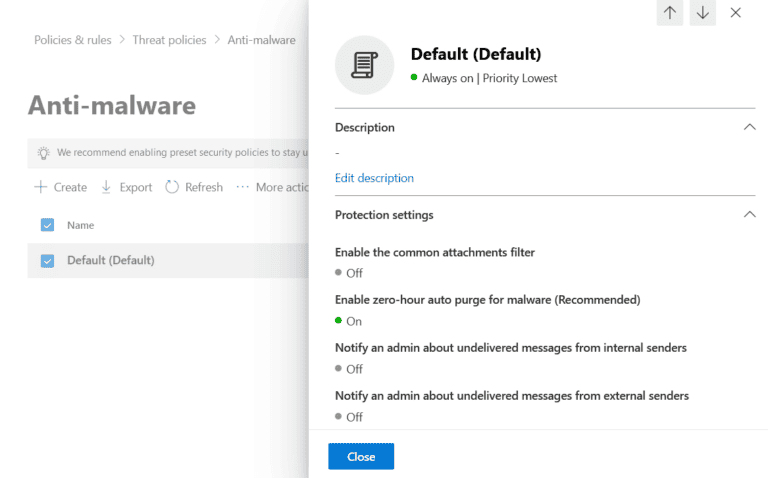

Activer la fonction de purge automatique à zéro heure

Tous les messages électroniques routés via Exchange Online Protection sont scannés pour détecter les logiciels malveillants afin d’empêcher la livraison de virus. La suppression automatique en temps réel (ZAP) améliore le système anti-malware en supprimant le contenu malveillant non seulement en transit, comme le fait la politique anti-malware régulière, mais également au repos. Imaginons un scénario où un nouveau virus est envoyé dans votre boîte aux lettres et, parce qu’il est inconnu des filtres anti-malware, il est livré. Plus tard, lorsque les signatures de logiciels malveillants dans le service sont mises à jour, ZAP identifie le virus et le supprime de votre boîte aux lettres. ZAP fait partie de la politique anti-malware et est activé par défaut. Plus d’informations sur ZAP : Suppression automatique en temps réel (ZAP) dans Microsoft Defender pour Office 365.

Évitez d’utiliser des listes blanches basées sur les adresses IP.

Politiques de filtrage de connexion Exchange Online permettent de configurer des adresses IP approuvées : tous les filtres anti-spam seront ignorés pour les messages envoyés à partir de l’IP (ou des plages d’adresses IP) spécifiées. Cela est considéré comme une mauvaise pratique, car en cas de changement du propriétaire du bloc d’adresses IP, votre système de messagerie deviendra vulnérable. Si vous avez besoin de minimiser le blocage de messages à faux positif provenant d’un expéditeur, essayez d’utiliser d’autres options possibles de liste blanche, telles que Liste autorisée du locataire.

C’est tout. J’espère que vous avez apprécié l’apprentissage. L’article Sécuriser les e-mails Office 365 : Meilleures pratiques / Prévention des menaces est conclu.

Conclusion Sécuriser les e-mails Office 365 : Meilleures pratiques / Prévention des menaces

La protection des communications par e-mail de Microsoft 365 exige une approche multi-facette, en tenant compte de l’évolution du paysage des menaces cybernétiques. En mettant en œuvre des politiques de menace robustes, en configurant la validation des e-mails et en mettant en place des mesures de prévention de la perte de données, les organisations peuvent améliorer considérablement leur position en matière de sécurité des e-mails. La sensibilisation des utilisateurs et la formation continue, associées à des fonctionnalités avancées telles que la simulation d’attaques, contribuent à une défense holistique contre les tentatives de phishing. Avec l’avancée de la technologie, rester informé et adopter de manière proactive les dernières fonctionnalités de sécurité est crucial pour maintenir un environnement de communication par e-mail résilient.

Source:

https://infrasos.com/secure-office-365-email-best-practices-threat-prevention/