Shodan est un moteur de recherche qui découvre les appareils connectés à Internet. Dans cet article, nous allons examiner pourquoi il est à la fois un outil précieux et une menace potentielle.

Quand vous entendez le terme « moteur de recherche », vous pensez probablement à Google, Bing ou Yahoo. Ces plateformes nous sont familières, nous aidant à trouver des sites web, des images et des actualités.

Mais il existe un autre moteur de recherche dont la plupart des gens n’ont jamais entendu parler. Et il est beaucoup plus puissant et dangereux. Il s’appelle Shodan.

Shodan est une base de données d’appareils en ligne, dont beaucoup ne sont pas censés être publics. Ce qui est effrayant avec Shodan, c’est qu’il peut également avoir l’un de vos appareils.

Voyons ce qu’est Shodan, comment il fonctionne, et pourquoi il est à la fois un outil précieux et une menace potentielle.

Qu’est-ce que Shodan ?

Shodan est un moteur de recherche qui découvre les appareils connectés à Internet. Cela inclut tout, des webcams simples aux routeurs, en passant par les systèmes de contrôle industriels complexes.

Les moteurs de recherche traditionnels indexent les sites web. Shodan scanne Internet pour les appareils et les répertorie en fonction de leurs adresses IP, ports ouverts et autres données disponibles publiquement.

Shodan fonctionne en scannant Internet à l’aide de protocoles spécifiques pour identifier les appareils connectés. Il collecte toutes les informations sur l’appareil.

Ces éléments comprennent les adresses IP, les ports ouverts et même les versions des logiciels utilisés. Ces données sont ensuite rendues consultables en permettant aux utilisateurs d’interroger la base de données. Vous pouvez rechercher des types spécifiques de dispositifs ou de vulnérabilités en utilisant l’interface utilisateur de Shodan ou l’outil CLI.

Voyons comment vous pouvez utiliser Shodan à la fois via l’interface web et la ligne de commande.

Comment utiliser l’interface web de Shodan

Allez sur shodan.io et créez un compte. Bien que certaines recherches soient possibles sans compte, vous devrez vous connecter pour accéder à la plupart des fonctionnalités.

De plus, vous aurez besoin d’un compte premium pour trouver la plupart des dispositifs, et les résultats du plan gratuit sont très limités.

Sur la page d’accueil, vous verrez une barre de recherche simple. Vous pouvez taper des requêtes générales comme « mot de passe par défaut » ou « webcam » pour voir ce que Shodan peut trouver.

Par exemple, taper « mot de passe par défaut » listera les dispositifs avec les paramètres par défaut. Ils sont vulnérables à un accès non autorisé.

Shodan vous permet également de filtrer les résultats avec des paramètres spécifiques. Par exemple:

-

Rechercher des dispositifs spécifiques : Si vous recherchez des webcams, vous pouvez taper « webcam country:US ». Cette requête renverra des webcams situées aux États-Unis.

-

Rechercher par adresse IP : Pour voir les détails sur une adresse IP spécifique, tapez l’adresse IP dans la barre de recherche.

-

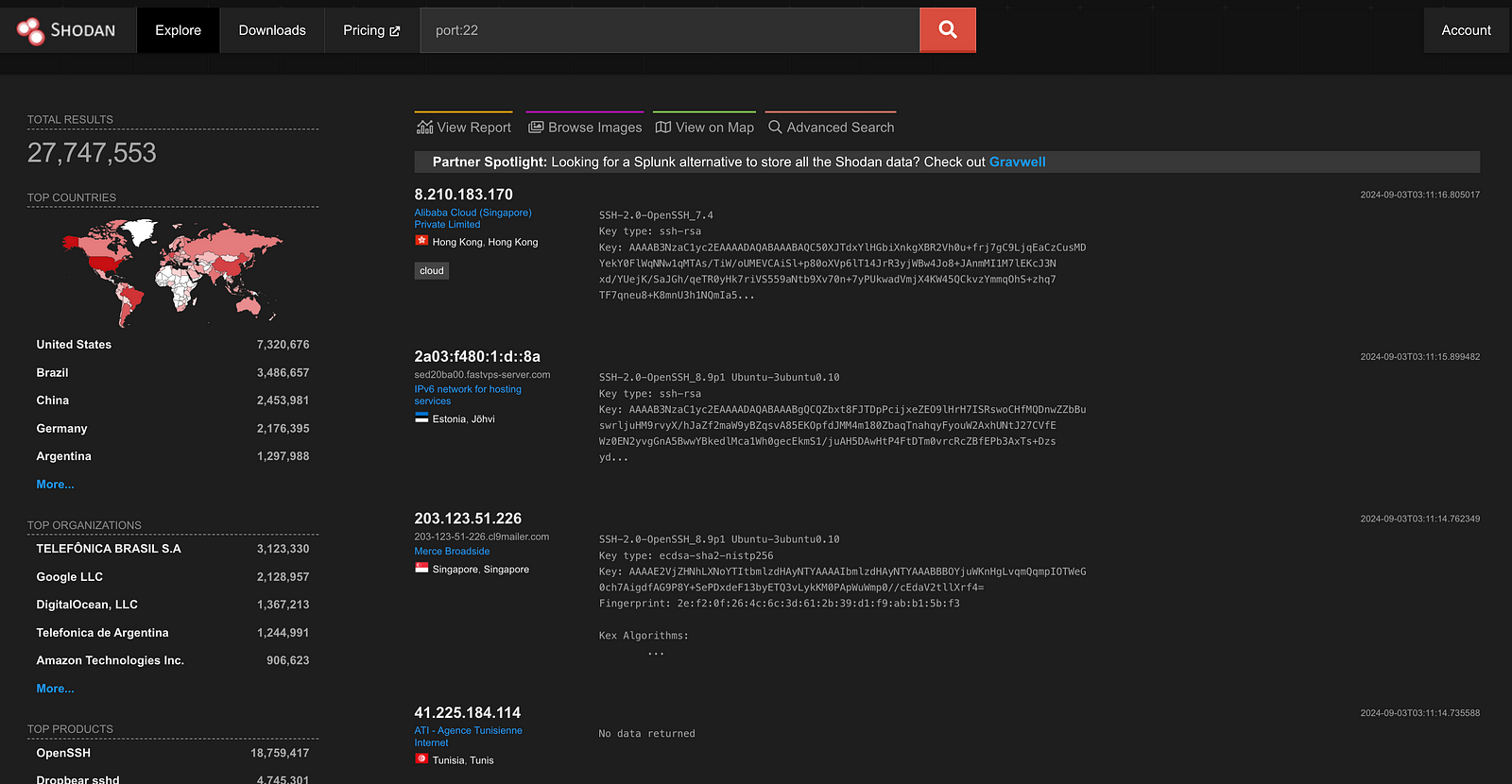

Rechercher par port : Pour trouver des appareils avec un port ouvert spécifique, utilisez une requête comme “port:22”. Cela trouvera les appareils avec SSH (port 22) exposés à Internet.

Après avoir exécuté une recherche, Shodan présentera une liste des appareils correspondants. Chaque résultat inclut l’adresse IP, les ports ouverts et le logiciel sur l’appareil.

Par exemple, une recherche pour “port:22” pourrait trouver les serveurs SSH et les détails de leur configuration.

Comment utiliser l’interface en ligne de commande de Shodan (CLI)

Pour les utilisateurs avancés, Shodan fournit une interface en ligne de commande (CLI). Elle vous permet de rechercher et d’automatiser des tâches.

Note : L’utilisation de l’API peut être limitée en fonction de votre compte et vous pourriez avoir à payer pour l’utiliser.

Avant d’utiliser la CLI, vous devrez l’installer. Vous pouvez le faire en utilisant le gestionnaire de paquets de Python, pip. Ouvrez votre terminal et tapez ce qui suit.

pip install shodan

Une fois installé, vous pouvez vérifier si ça marche en essayant la commande d’aide.

shodan -h

Vous devez maintenant ajouter votre Shodan CLI avec votre clé API. Vous pouvez trouver votre clé API sur votre page de compte Shodan. Pour la configurer, utilisez la commande suivante :

shodan init YOUR_API_KEY

Vous pouvez maintenant commencer à chercher. Voici un exemple de recherche de base :

shodan search "default password"

Cette commande retournera les appareils avec « mot de passe par défaut » dans leurs bannières. Cela indique souvent des pratiques de sécurité médiocres.

Vous pouvez chercher des appareils avec des caractéristiques spécifiques comme avant :

shodan search "port:80 country:US"

Cette commande trouve des serveurs web (port 80) situés aux États-Unis.

Pour obtenir des informations détaillées sur une adresse IP spécifique, utilisez cette commande :

shodan host 8.8.8.8

Elle retournera toutes les données connues sur l’IP spécifiée. Cela inclut les ports ouverts et les services détectés.

Pour voir plus de commandes ou pour déboguer des problèmes CLI, voici la documentation officielle de Shodan.

Le Bien, le Mal et le Dangereux

Shodan est une arme à double tranchant. C’est un outil puissant pour les professionnels de la cybersécurité. Il présente également des risques importants s’il est utilisé à mauvais escient.

Les équipes de sécurité utilisent Shodan pour trouver des appareils exposés à l’intérieur de leurs réseaux. Il leur permet de corriger les vulnérabilités avant que quelqu’un ne puisse les exploiter.

Les chercheurs peuvent suivre les vulnérabilités ou les malwares en surveillant les appareils sur Shodan.

Malheureusement, Shodan peut également être le rêve d’un hacker. Les hackers peuvent utiliser Shodan pour localiser des appareils exposés à Internet. Ceux-ci incluent des webcams, des serveurs et même des systèmes de contrôle industriels.

Une caractéristique inquiétante de Shodan est sa capacité à trouver des systèmes de contrôle industriels. Un Système de Contrôle Industriel (SCI) contrôle et surveille les processus industriels. C’est le « cerveau » derrière les machines dans les usines, les centrales électriques et les stations de traitement d’eau.

Shodan a trouvé des milliers de systèmes de contrôle industriels connectés à Internet non sécurisés. Dans certains cas, ces systèmes n’avaient pas de mot de passe ou utilisaient des identifiants par défaut.

Shodan a également indexé des milliers de caméras de sécurité, de serveurs de base de données et d’appareils IoT. Ceux-ci soulèvent de graves préoccupations en matière de confidentialité et de sécurité. Tous ces appareils peuvent être facilement exploités si’ils ne sont pas correctement sécurisés.

Pour protéger vos propres appareils, vous devez comprendre Shodan. Il faut savoir comment il fonctionne et ce qu’il peut trouver.

Alors, comment empêcher Shodan de révéler vos appareils ?

1. Changer les Identifiants par Défaut : Changez toujours les noms d’utilisateur et mots de passe par défaut de vos appareils.

2. Utiliser des Mots de Passe Forts : Évitez les mots de passe faibles. Utilisez une combinaison de lettres, de nombres et de symboles, et pensez à utiliser un gestionnaire de mots de passe.

3. Desactiver les Services Inutiles : Si votre appareil a des services que vous n’utilisez pas, désactivez-les. Cela réduit le nombre de vulnérabilités potentielles.

Conclusion

Shodan est un outil puissant. Il est un rappel que tout appareil connecté à Internet est potentiellement exposé. Il offre des informations utiles pour les experts en cybersécurité mais aussi une occasion pour les cybercriminels.

Connaître ce que Shodan peut faire devrait vous faire prendre la cybersécurité au sérieux. Dans un monde où tout est connecté, votre sécurité n’est que la force de votre appareil le plus vulnérable. Restez informés, restez à jour, et surtout, restez sécurisés.

Rejoignez le bulletin de la société Stealth Security pour plus d’articles sur la cybersécurité offensive et défensive. Pour apprendre comment construire une carrière dans la cybersécurité, consultez Le Manuel du Hacker.