Ataques de Golden Ticket: Cómo Detectar. Un ataque de Golden Ticket es un ataque cibernético malicioso donde un actor de amenazas intenta acceder a datos de usuario almacenados en el Directorio Activo de Microsoft (AD) para obtener acceso casi ilimitado al dominio de una organización (archivos, dispositivos, controladores de dominio, etc.). Circunvala la autenticación estándar utilizando fallos en el protocolo de autenticación de identidad Kerberos, que los atacantes utilizan para acceder al AD.

A medida que las organizaciones dependen cada vez más de medidas de seguridad sólidas, comprender la anatomía de estos ataques se vuelve primordial. En este artículo, profundizamos en los mecanismos de los ataques de Golden Ticket, arrojando luz sobre las técnicas empleadas por los atacantes y proporcionando conocimientos prácticos sobre métodos de detección efectivos para protegerse contra esta sofisticada brecha de seguridad.

Leer también: Estrategias y herramientas de respaldo de Active Directory (mejores prácticas)

Ataques de Golden Ticket: Cómo los Atacantes Falsifican Tickets y Cómo Detectarlos

Los empleados ya utilizan sus propios dispositivos y redes para iniciar sesión en los sistemas de la empresa, expandiendo la superficie de ataque más allá del perímetro tradicional a medida que las empresas se mueven hacia la nube y un enfoque remoto primero. A su vez, ha aumentado el riesgo de que los atacantes se infiltren en una red y utilicen un ataque de Golden Ticket para obtener acceso.

Historia del Ataque de Golden Ticket

El término “Golden Ticket” en ciberseguridad, inspirado en “Charlie y la Fábrica de Chocolate” de Roald Dahl, simboliza un pase codiciado. Al igual que el boleto dorado de la novela que otorga acceso al mundo exclusivo de Willy Wonka, un “Golden Ticket” en ciberseguridad se refiere a un boleto de Kerberos falsificado que ofrece acceso no autorizado.

Aquí tienes una breve visión histórica:

- Desarrollo de Mimikatz:

-

- Benjamin Delpy creó Mimikatz para demostrar y abordar las debilidades de seguridad en los protocolos de autenticación de Windows.

- La herramienta llamó la atención por su capacidad para extraer contraseñas en texto plano, tickets Kerberos y otra información sensible de la memoria.

2. Concepto de Golden Ticket:

-

- El término “Golden Ticket” se refiere a un ticket Kerberos falsificado que otorga acceso no autorizado y persistente a la red.

- Un atacante puede suplantar a cualquier usuario y acceder a los recursos de la red utilizando un “Golden Ticket” creado con Mimikatz u herramientas similares. Todo ello sin necesidad de las credenciales del usuario.

3. Amenazas Persistentes Avanzadas (APTs):

-

- Los grupos APT, conocidos por su naturaleza sofisticada y persistente, comenzaron a incorporar la técnica del Golden Ticket en sus estrategias de ataque.

- La técnica permite a los atacantes mantener acceso a largo plazo a una red comprometida, lo que dificulta a los defensores detectar y mitigar la amenaza.

4. Mitigaciones y Defensas:

-

- A medida que aumentaba la conciencia sobre el ataque Golden Ticket, las organizaciones y los profesionales de ciberseguridad se centraron en implementar mitigaciones.

- Las mejores prácticas incluyen la monitorización regular de Active Directory en busca de actividad inusual, la aplicación del principio de menor privilegio y mantener actualizados los sistemas y software.

Las mitigaciones implican una mayor concienciación y medidas de seguridad. Las organizaciones enfatizan la monitorización de Active Directory, la aplicación del principio de menor privilegio y el mantenimiento de sistemas actualizados para contrarrestar el ataque Golden Ticket. Esta técnica ejemplifica el constante juego del gato y el ratón en ciberseguridad, enfatizando la necesidad de medidas de seguridad innovadoras para superar las amenazas en evolución.

Proceso de ataque de Golden Ticket

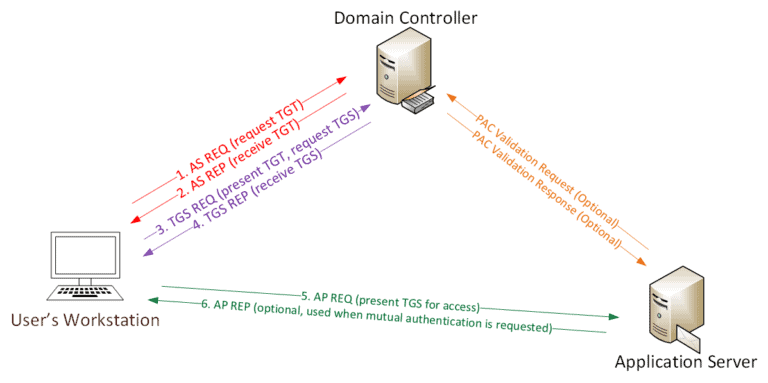

A key distribution center is typically used in Kerberos authentication to safeguard and confirm user identification. Using Kerberos authentication, it is unnecessary to ask the user for credentials repeatedly. Instead, we confirm the user’s identity and issue a ticket to them for access. The Distribution center has a ticket-granting server (TGS) to connect the user to the service server.

La base de datos de Kerberos contiene las contraseñas de todos los usuarios verificados. El servidor de autenticación (AS) realiza la autenticación inicial del usuario. Si se confirma el AS, el usuario recibe un Ticket Granting Ticket de Kerberos (TGT), prueba de autenticación.

Cómo los atacantes realizan ataques de Golden Ticket

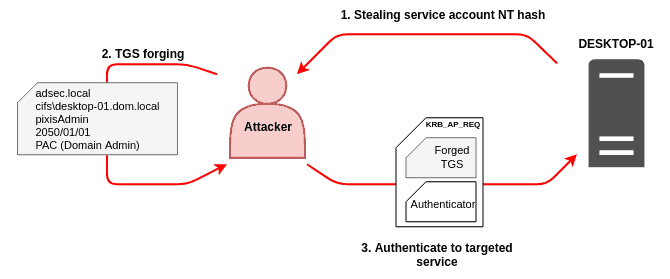

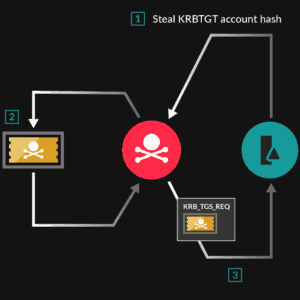

Un atacante necesita el nombre de dominio completo, el identificador de seguridad del dominio, el hash de la contraseña de KRBTGT y el nombre de usuario de la cuenta para acceder y realizar un asalto de Golden Ticket. Los siguientes procedimientos explican cómo un atacante obtiene estos datos y cómo lanzar el ataque.

Paso 1: Examinar – En la fase inicial, el atacante necesita acceso al sistema existente, a menudo logrado a través de correos electrónicos de phishing. Estos correos engañosos son el punto de entrada, permitiendo a los atacantes examinar y recopilar información esencial como el nombre de dominio.

Paso 2: Obtener Acceso – Tras lograr la entrada exitosa al controlador de dominio, el atacante obtiene el hash NTLM de la Cuenta de Servicio de Distribución de Claves de AD (KRBTGT). Se emplean técnicas como Pass-the-Hash (PtH), ofreciendo una ventaja al eliminar la necesidad de descifrar contraseñas, a diferencia de otros métodos de robo de credenciales.

Paso 3: Iniciar el Asalto – Armado con la contraseña KRBTGT, el atacante obtiene un Ticket de Concesión de Tickets (TGT), facilitando el acceso al controlador de dominio y verificando la identidad del servidor. Los TGT otorgan al atacante acceso sin restricciones a recursos, permitiéndoles delegar tareas relacionadas con el dominio y generar tickets.

Paso 4. Mantener el Acceso – El ticket es válido por hasta 10 años, y este ataque a menudo pasa desapercibido. Generalmente, los atacantes configuran las claves para que sean válidas por un período más corto para evadir aún más la detección.

Detección de ataques de Golden Ticket

Las organizaciones deben implementar varios procedimientos para ayudarles a identificar posibles ataques de Golden Ticket. Una vez que un atacante haya completado el Paso 2 y haya adquirido acceso, obtienen credenciales de inicio de sesión para ataques posteriores. Los atacantes utilizan tecnologías automatizadas con datos de personal y clientes previamente descubiertos para localizar cuentas activas.

Dependiendo de si las credenciales de inicio de sesión son válidas, Kerberos envía diferentes respuestas cuando recibe una solicitud de TGT sin autenticación previa. Los atacantes se aprovechan de esto y utilizan credenciales legítimas en posibles ataques en el futuro. Los equipos de seguridad podrían buscar varios tickets de una sola fuente sin preautenticación.

Uso de Detección y Respuesta Extendida (XDR)

La Detección y Respuesta Extendida (XDR) adopta una perspectiva holística sobre las operaciones de seguridad. Asimila y analiza datos de diversas fuentes dentro de la infraestructura de TI de una organización, abarcando endpoints, redes y plataformas en la nube.

Los sistemas XDR recopilan datos de amenaza de varias herramientas dentro de la pila tecnológica de una organización, facilitando un procedimiento de búsqueda de amenazas y respuesta más rápido. Con los datos de amenaza integrados a lo largo de toda la pila tecnológica, las soluciones XDR pueden combinar todas las detecciones y respuestas en una sola consola de comandos, lo que permite a una organización identificar una ataque Golden Ticket más rápidamente.

Consejos para prevenir los ataques Golden Ticket

Los ataques Golden Ticket requieren un entorno comprometido ya que son ataques de post-explotación. Los siguientes lineamientos ayudan en la prevención del acceso de intrusos.

Consejo 1: Asegurar Active Directory

La protección de Active Directory (AD) es fundamental ya que un punto final o carga comprometidos amenazan significativamente toda la empresa. La implementación de los principios de Zero Trust, que se enfoca en la verificación y autorización continuas, protege AD y las identidades de los usuarios. Aplique el principio de mínima privilegios (POLP), que mejora la seguridad de AD al asignar privilegios de acceso basado en las actividades del trabajo. Es imprescindible mantener visibilidad en el acceso de los usuarios.

Consejo 2: priorizar la prevención del robo de credenciales

Enfoque en la prevención del robo de credenciales, un factor común previo que se detalla en el Paso 1 del proceso de ataque. La capacitación del personal para identificar y frustrar intentos de phishing es fundamental para bloquear el acceso inicial de los atacantes. El uso de herramientas de higiene informática es fundamental para mantener la seguridad de las credenciales, garantizando su seguridad y imponiendo cambios de contraseña. Esta aproximación proactiva aumenta las posibilidades de detectar y frustrar ataques con Golden Ticket en sistemas comprometidos.

Consejo 3: abraza la búsqueda de amenazas

La búsqueda de amenazas dirigida por humanos juega un papel crucial en la identificación y contrabando de ataques ocultos que utilizan credenciales robadas, especialmente en el caso de un ataque con Golden Ticket que puede eludir herramientas de seguridad automatizadas. La búsqueda de amenazas implica a profesionales calificados operando bajo la apariencia de usuarios legítimos para descubrir amenazas sutiles. Aprovechando el conocimiento adquirido de encuentros diarios con actores de amenaza persistente avanzada (APT), los equipos de búsqueda de amenazas revisan millones de amenazas potenciales diariamente, distinguiendo entre pistas legítimas y maliciosas y emitiendo alertas cuando sea necesario.

Ataques de Golden Ticket: Cómo detectar la conclusión

A medida que el ámbito digital continúa enfrentando una avalancha de amenazas cibernéticas, la amenaza de los ataques de Golden Ticket subraya la importancia de las estrategias de defensa proactivas. La vigilancia contra la explotación artística de las vulnerabilidades de autenticación no es simplemente una elección, sino una necesidad para proteger las redes sensibles. Al mantenerse a la vanguardia con mecanismos de detección robustos, las organizaciones fortalecen sus defensas cibernéticas y mitigan los riesgos planteados por estas infiltraciones encubiertas, asegurando un futuro digital resistente y seguro.

Source:

https://infrasos.com/golden-ticket-attacks-how-to-detect/