Correo electrónico seguro de Office 365: Mejores prácticas / Prevención de amenazas. Atacar a través de comunicaciones por correo electrónico sigue siendo uno de los tipos más comunes de ciberataques, por lo tanto, asegurar la comunicación por correo electrónico es una de las tareas más importantes para los administradores de IT. Este artículo se centra en las mejores prácticas y estrategias de prevención de amenazas para asegurar la comunicación por correo electrónico de Microsoft 365. Desde la prevención de spam y phishing hasta el spoofing y la prevención de pérdida de datos, profundizamos en medidas integrales para fortalecer su infraestructura de correo electrónico.

Tenga en cuenta que la disponibilidad de las herramientas descritas depende de su tipo de suscripción (las características más avanzadas requieren Defender para Office 365 Plan 2 o licencias Microsoft 365 E5) y su infraestructura (algunas de las herramientas no funcionarían para buzones locales en despliegues híbridos).

Continuemos con el artículo sobre cómo asegurar el correo electrónico de Office 365: Mejores prácticas / Prevención de amenazas en la siguiente sección.

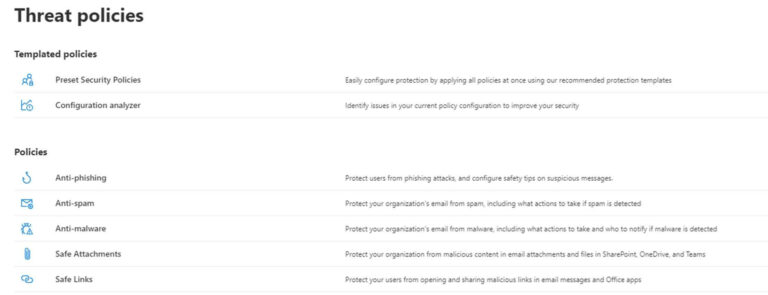

Mejores prácticas de prevención de spam y phishingCorreo electrónico y colaboración , bajo Políticas y reglas > Políticas de amenazas .

Lo primero para asegurar el flujo de correo de Microsoft 365 es la configuración de las políticas de amenazas. Se encuentran en el portal de Microsoft 365 Defender en la sección Correo electrónico y colaboración, bajo Políticas y reglas > Políticas de amenazas.

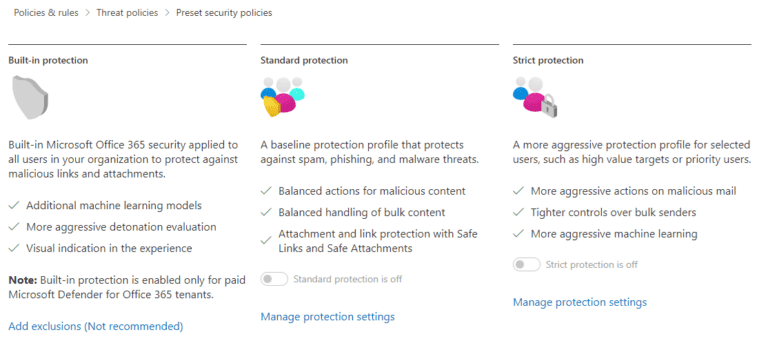

Utiliza una de las políticas preestablecidas (Estándar o Estricta), o personalízala según tus necesidades. La política Estricta es más agresiva y pone en cuarentena más mensajes. Estas políticas se asignan a nivel de usuario y generalmente se asigna la política Estricta a los usuarios más sensibles, mientras que la política Estándar se asigna a los demás. La comparación de estas políticas se encuentra en el portal de documentación de Microsoft Microsoft documentation portal.

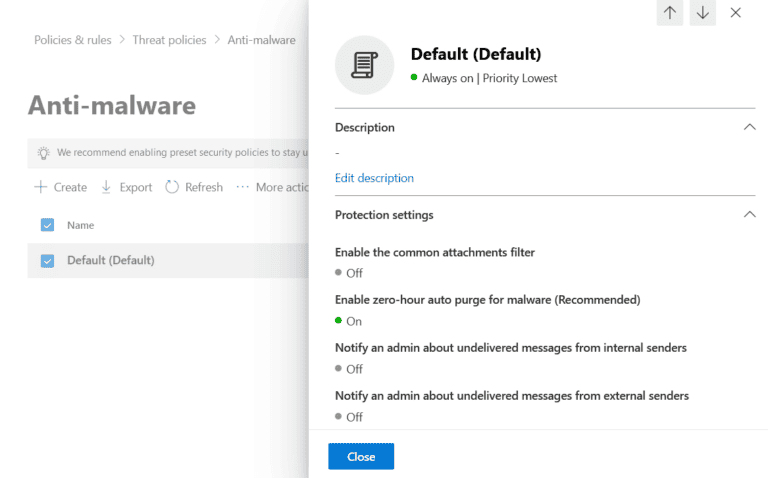

O puedes crear políticas personalizadas. Hay 3 políticas disponibles para la protección del flujo de correo: anti-spam, anti-malware y anti-phishing. Incluyen varios filtros, acciones y configuraciones de notificación. Más información se encuentra aquí: Configuración recomendada para la seguridad de EOP y Microsoft Defender para Office 365. La buena práctica es crear varias políticas diferentes y asignar las más estrictas a los buzones de correo que son más propensos a ser atacados (por ejemplo, buzones de correo disponibles en la página de Contactos de tu sitio web corporativo).

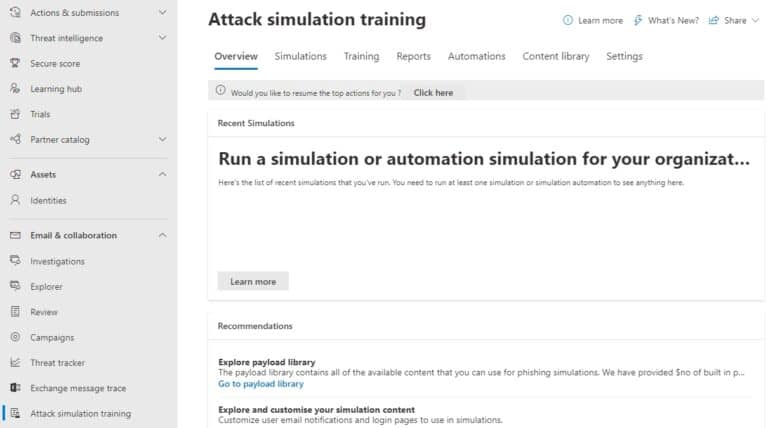

Durante la planificación de la prevención de phishing, es importante entender que ninguna herramienta proporciona una protección garantizada del 100%. La conciencia del usuario ayuda a garantizar la seguridad de su infraestructura. Mantenga a los usuarios informados sobre el peligro de abrir los archivos adjuntos y enlaces enviados por remitentes desconocidos. Microsoft 365 contiene una herramienta incorporada llamada Entrenamiento de simulación de ataques que se utiliza para simular diferentes tipos de ataques de phishing para educar a los empleados. Más detalles sobre esta herramienta están aquí Comience a usar el entrenamiento de simulación de ataques. Desde mi experiencia, el entrenamiento de los usuarios es la forma más efectiva de protección contra el phishing. Si no tiene presupuesto para ello, considere herramientas de terceros (la más popular es Knowbe4). También lea Colaboración segura en Office 365: Administrar el intercambio externo y el acceso de invitados

Durante la planificación de prevención de phishing, es importante entender que ninguna herramienta proporciona una protección garantizada al 100%. La conciencia del usuario ayuda a asegurar la seguridad de su infraestructura. Mantenga a los usuarios informados sobre el peligro de abrir adjuntos y enlaces enviados por remitentes desconocidos. Microsoft 365 contiene una herramienta incorporada llamada Entrenamiento de simulación de ataques que se utiliza para simular diferentes tipos de ataques de phishing para educar a los empleados. Más detalles sobre esta herramienta se encuentran aquí Comience a usar el entrenamiento de simulación de ataques. En mi experiencia, el entrenamiento de los usuarios es la forma más efectiva de protegerse contra el phishing. Si no tiene presupuesto para ello, considere herramientas de terceros (la más popular es Knowbe4).

Mejores prácticas de prevención de suplantación de identidad.

El spoofing (suplantación del dominio del remitente) es el método común utilizado por los spammers para engañar a los usuarios y hacer que abran el archivo o enlace malicioso. Es responsabilidad del administrador de TI prevenir que su dominio sea suplantado y evitar que se entreguen correos electrónicos que suplanten otros dominios. Microsoft 365 ofrece varias herramientas que se pueden utilizar para este propósito.

Advertir a los usuarios sobre remitentes externos

Para proteger a los usuarios contra la suplantación, asegúrese de habilitar mensajes de advertencia sobre los remitentes externos. Utilice el cmdlet de PowerShell Get-ExternalInOutlook (se requiere el módulo de PowerShell de Exchange Online) para ver el estado actual de la configuración, y Set-ExternalInOutlook para modificarlo. Cuando está habilitado, Outlook muestra una pancarta que advierte al usuario que el remitente del mensaje es externo, permitiendo identificar al remitente malicioso.

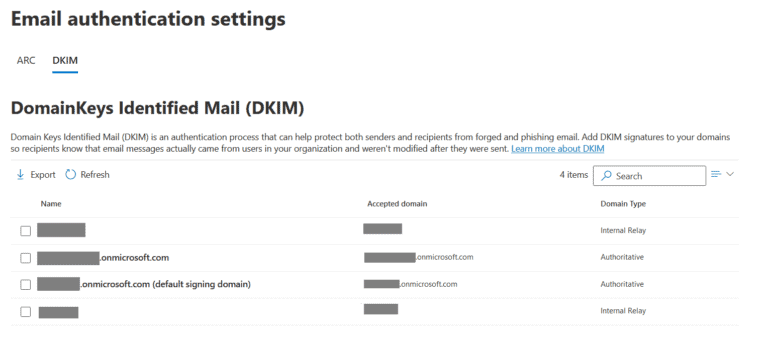

Configurar la validación de correo electrónico

La implementación de una validación de correo electrónico adecuada ayuda a autorizar al remitente y protege su dominio de ser suplantado. Los estándares comunes utilizados para verificar el dominio son SPF, DKIM y DMARC, idealmente, debería utilizar los tres.

SPF es el más importante, es un registro DNS TXT que contiene información sobre remitentes legítimos que pueden enviar mensajes usando tu nombre de dominio. Por ejemplo, si solo usas Microsoft 365 para la comunicación por correo electrónico, el registro debería verse así: “v=spf1 include:spf.protection.outlook.com -all”, lo que significa que solo Microsoft 365 puede enviar mensajes usando tu dominio. Una configuración incorrecta común que puede hacer que tu dominio sea suplantado:

- Usar un fallo suave (“~all”) en lugar de un fallo duro (“-all”).

- Agregar entradas adicionales al registro (por ejemplo, “A”: dirección IPv4 del registro A DNS del dominio, “MX”: dirección IPv4 del registro MX DNS del dominio, “ip4:xx.xx.xx.xx”: dirección IPv4 personalizada, etc.). Solo especifica entradas que sean necesarias, no “por si acaso”.

Sin embargo, puede ser necesario agregar entradas adicionales al registro SPF en varios escenarios:

- Se utilizan varios sistemas de correo electrónico para enviar mensajes de correo electrónico usando tu dominio.

- Se utiliza una pasarela de correo electrónico de terceros para el enrutamiento de mensajes.

- Se utilizan las funciones de envío directo de SMTP o de retransmisión de SMTP para la entrega de mensajes desde algunas aplicaciones/dispositivos.

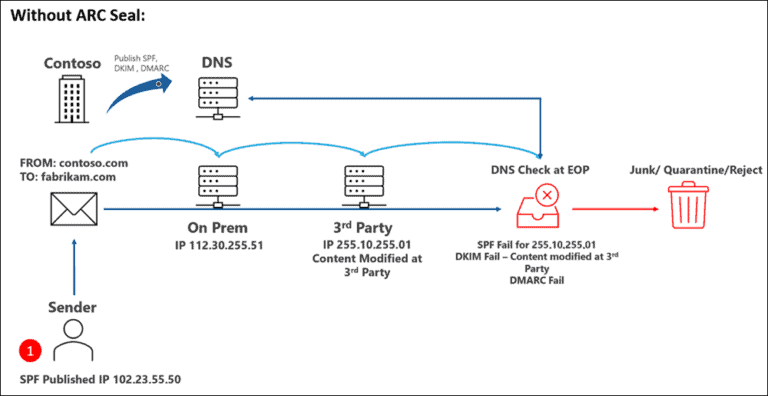

Otro aspecto a considerar al planificar la validación de correo electrónico es el enrutamiento del flujo de correo. Si los mensajes enviados son procesados y modificados por otro sistema de correo electrónico (por ejemplo, una solución de prevención de pérdida de datos en las instalaciones) antes de ser entregados, el encabezado del mensaje se altera, lo que invalida la dirección del remitente y la firma DKIM, lo que causa el fracaso de la validación del correo electrónico.En este escenario, la función de Cadena de Recepción Autenticada (ARC) debe configurarse en el portal de Microsoft 365 Defender. Permite a los administradores configurar otros sistemas de correo electrónico como selladores de ARC de terceros confiables y mejorar la capacidad de entrega.

Utilizar Firmas Digitales

Asegurar la autenticación del mensaje y la no repudiación: firma digital del mensaje utilizando Extensiones de Correo de Internet Seguro/Multipropósito (S/MIME). Utiliza certificados para firmar (y encriptar, si es necesario) el mensaje para confirmar la identidad del remitente. Requiere un certificado individual para cada usuario y generalmente se usa con una autoridad de certificación interna. Más información disponible en el portal de documentación de Exchange Online.También leer Usar la herramienta de informes de Office 365 de InfraSOS

Cuando tanto SPF como DKIM están en su lugar, se puede configurar el Registro de Autenticación, Informes y Conformidad basado en el Dominio (DMARC). Los encabezados de correo electrónico contienen 2 atributos que definen la dirección del remitente: MailFrom y From. El registro SPF solo ayuda a autenticar la dirección MailFrom, lo que brinda a los actores maliciosos la oportunidad de suplantación. El registro TXT de DMARC ayuda a cerrar esta vulnerabilidad autorizando el atributo From del encabezado. Para formar el contenido del registro, siga las instrucciones de la documentación de Microsoft.

Enrutamiento del flujo de correo

Otra cosa a considerar al planificar la validación del correo electrónico es el enrutamiento del flujo de correo. Si los mensajes enviados son procesados y modificados por otro sistema de correo electrónico (por ejemplo, una solución de prevención de pérdida de datos local) antes de ser entregados, el encabezado del mensaje se altera, por lo que la dirección del remitente y la firma DKIM se vuelven inválidas, lo que causa el fracaso de la validación del correo electrónico.

En este escenario, la función de Cadena Recibida Autenticada (ARC) debe configurarse en el portal de Microsoft 365 Defender. Permite a los administradores configurar otros sistemas de correo electrónico como selladores de ARC de terceros confiables y mejorar la capacidad de entrega.

Garantizar la autenticación de mensajes y la no repudiación: firma digital del mensaje utilizando Secure/Multipurpose Internet Mail Extensions (S/MIME). Utiliza certificados para firmar (y cifrar, si es necesario) el mensaje para confirmar la identidad del remitente. Requiere un certificado individual para cada usuario y generalmente se utiliza con autoridad de certificación interna. Más información disponible en portal de documentación de Exchange Online.

También lea Use Office 365 Reporting Tool by InfraSOS

Mejores prácticas para la prevención de pérdida de datos

Utilice cifrado digital. La forma más efectiva de garantizar la confidencialidad del correo electrónico es cifrar el mensaje, de modo que solo pueda descifrarse por el destinatario previsto. Microsoft 365 admite 3 métodos de cifrado: Microsoft Purview Message Encryption, S/MIME e Information Rights Management (IRM). Compárelos aquí.

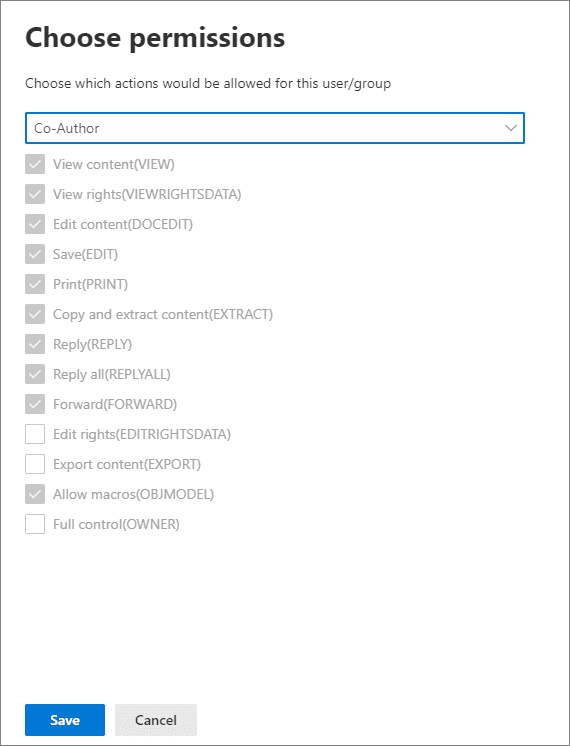

Aplicar restricciones de uso de datos. En este caso, es necesario implementar IRM, la solución que permite configurar el control sobre el mensaje después de ser enviado. Cuando se implementa IRM, se crean etiquetas de sensibilidad que restringen el uso de los datos, por ejemplo, evitando que los datos de los mensajes de correo electrónico se puedan editar o imprimir. La lista de permisos disponibles está aquí.

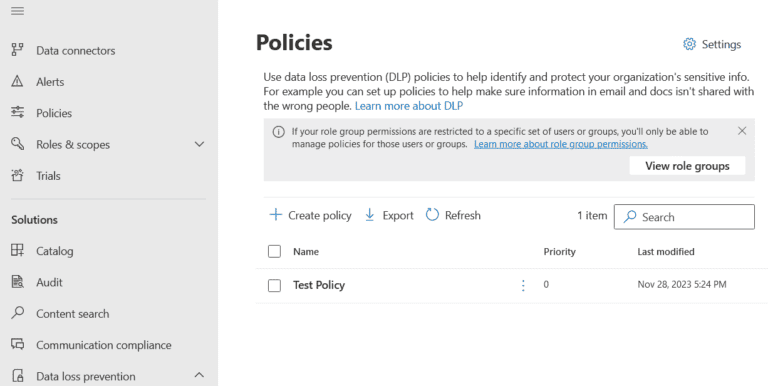

Usar Microsoft Purview Data Loss Prevention. Otra función para evitar fugas de datos es la prevención de pérdida de datos (DLP), que se puede configurar en el portal de Microsoft Purview, en Soluciones > Prevención de Pérdida de Datos. Las políticas garantizan que los datos sensibles no abandonen la empresa: las reglas de DLP escanean el contenido del correo electrónico y realizan las acciones configuradas en caso de encontrar información confidencial. Por ejemplo, una organización médica configura políticas de DLP para bloquear todos los mensajes salientes que contengan información médica confidencial y así evitar fugas de datos.

Otras Prácticas de Prevención de Amenazas

Usar Configuración de Envío SMTP Seguro.

Si necesitas usar Microsoft 365 para enviar mensajes SMTP desde tus aplicaciones o dispositivos multifunción, tienes tres opciones: envío de cliente SMTP, envío directo y retransmisión SMTP, como se describe aquí. Asegúrate de usar envío de cliente SMTP siempre que sea posible, ya que autentica al remitente a nivel del buzón y se considera la forma más segura de enviar mensajes. En caso de que tu dispositivo no admita el envío autorizado (lo cual es muy raro hoy en día), utiliza retransmisión SMTP. Al configurar el conector para la retransmisión, utiliza la autenticación mediante certificado, ya que es más fiable que las conexiones basadas en direcciones IP.

Habilitar la función de purga automática de última hora

Las políticas de filtro de conexión de Exchange Online permiten configurar direcciones IP confiables: todos los filtros de spam se omitirán para los mensajes enviados desde la IP especificada (o rangos de direcciones IP). Se considera una mala práctica, ya que en caso de cambio del propietario del bloque de direcciones IP, su sistema de correo electrónico se volverá vulnerable. En caso de que necesite minimizar el bloqueo de mensajes falsos positivos de algún remitente, intente usar otras opciones de lista blanca posibles, como la Lista de Permitidos del Inquilino.

Esto es todo. Espero que haya disfrutado aprendiendo. El artículo “Correo Electrónico Seguro de Office 365: Mejores Prácticas / Prevención de Amenazas” ha concluido.También lea Mejores Prácticas de Seguridad de Office 365: Proteja Su Office 365

Las políticas de filtro de conexión de Exchange Online permiten configurar direcciones IP confiables: todos los filtros de spam se omitirán para los mensajes enviados desde la IP especificada (o rangos de direcciones IP). Se considera una mala práctica, ya que en caso de cambio del propietario del bloque de direcciones IP, su sistema de correo electrónico se volverá vulnerable. En caso de que necesite minimizar el bloqueo de mensajes falsos positivos de algún remitente, intente utilizar otras opciones posibles de lista blanca, como Tenant Allow List.

Esto es todo. Espero que haya disfrutado aprendiendo. El artículo “Seguridad del correo electrónico de Office 365: mejores prácticas / prevención de amenazas” ha concluido.

Conclusión de la seguridad del correo electrónico de Office 365: mejores prácticas / prevención de amenazas.

La protección de la comunicación por correo electrónico de Microsoft 365 exige un enfoque multifacético, considerando el panorama cambiante de las amenazas cibernéticas. Al implementar políticas de amenazas robustas, configurar la validación del correo electrónico y aplicar medidas de prevención de pérdida de datos, las organizaciones pueden mejorar significativamente su postura de seguridad del correo electrónico. La conciencia del usuario y la formación continua, junto con características avanzadas como la formación de simulación de ataques, contribuyen a una defensa integral contra los intentos de phishing. A medida que la tecnología avanza, mantenerse informado y proactivo en la adopción de las últimas características de seguridad es crucial para mantener un entorno de comunicación por correo electrónico resiliente.

Source:

https://infrasos.com/secure-office-365-email-best-practices-threat-prevention/